|

|

|

||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||

|

|

[求助]手机微信中插入一条两年前的聊天记录

必须要root手机呀!root之后,找到EnMicroMsg.db文件,解密并且修改聊天记录,再加密放到微信的目录下面,也许可以解决。 |

||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||

|

|

[求助]如何连接一台嵌入式设备?

使用gdbserver可以达到目的吧? 你可以参考《Building Embedded Linux System》第二版第十一章Debugging Tools。

最后于 2018-6-19 15:38

被Explorerl编辑

,原因:

|

||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||

|

|

|

||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||

|

|

[求助]...

学习了,我也猜到可能加壳了,但是没有脱壳经验。 |

||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||

|

|

[原创]对照Java源码学习smali语法,根据smali代码反推java代码

根据smali代码和反编译出的java代码反推出更容易理解的java代码已知一段smali代码如下: .method public static c(Ljava/lang/String;)Ljava/lang/String;

.locals 10

const/4 v7, 0x0

if-nez p0, :cond_0

move-object v6, v7

:goto_0

return-object v6

:cond_0

:try_start_0

new-instance v8, La/auu/a;

invoke-direct {v8}, La/auu/a;-><init>()V

const/4 v9, 0x0

invoke-virtual {v8, p0, v9}, La/auu/a;->ooo0ooo0o0o000o(Ljava/lang/String;I)[B

move-result-object v0

array-length v5, v0

const/4 v4, 0x7

new-array v1, v4, [B

fill-array-data v1, :array_0

const/4 v2, 0x0

const/4 v3, 0x0

:goto_1

if-lt v2, v5, :cond_1

new-instance v6, Ljava/lang/String;

invoke-direct {v6, v0}, Ljava/lang/String;-><init>([B)V

goto :goto_0

:cond_1

if-lt v3, v4, :cond_2

const/4 v3, 0x0

:cond_2

aget-byte v8, v0, v2

aget-byte v9, v1, v3

xor-int/2addr v8, v9

int-to-byte v8, v8

aput-byte v8, v0, v2

:try_end_0

.catch Ljava/lang/Exception; {:try_start_0 .. :try_end_0} :catch_0

add-int/lit8 v2, v2, 0x1

add-int/lit8 v3, v3, 0x1

goto :goto_1

:catch_0

move-exception v1

move-object v6, v7

goto :goto_0

nop

:array_0

.array-data 1

0x4et

0x65t

0x74t

0x65t

0x61t

0x73t

0x65t

.end array-data

.end method

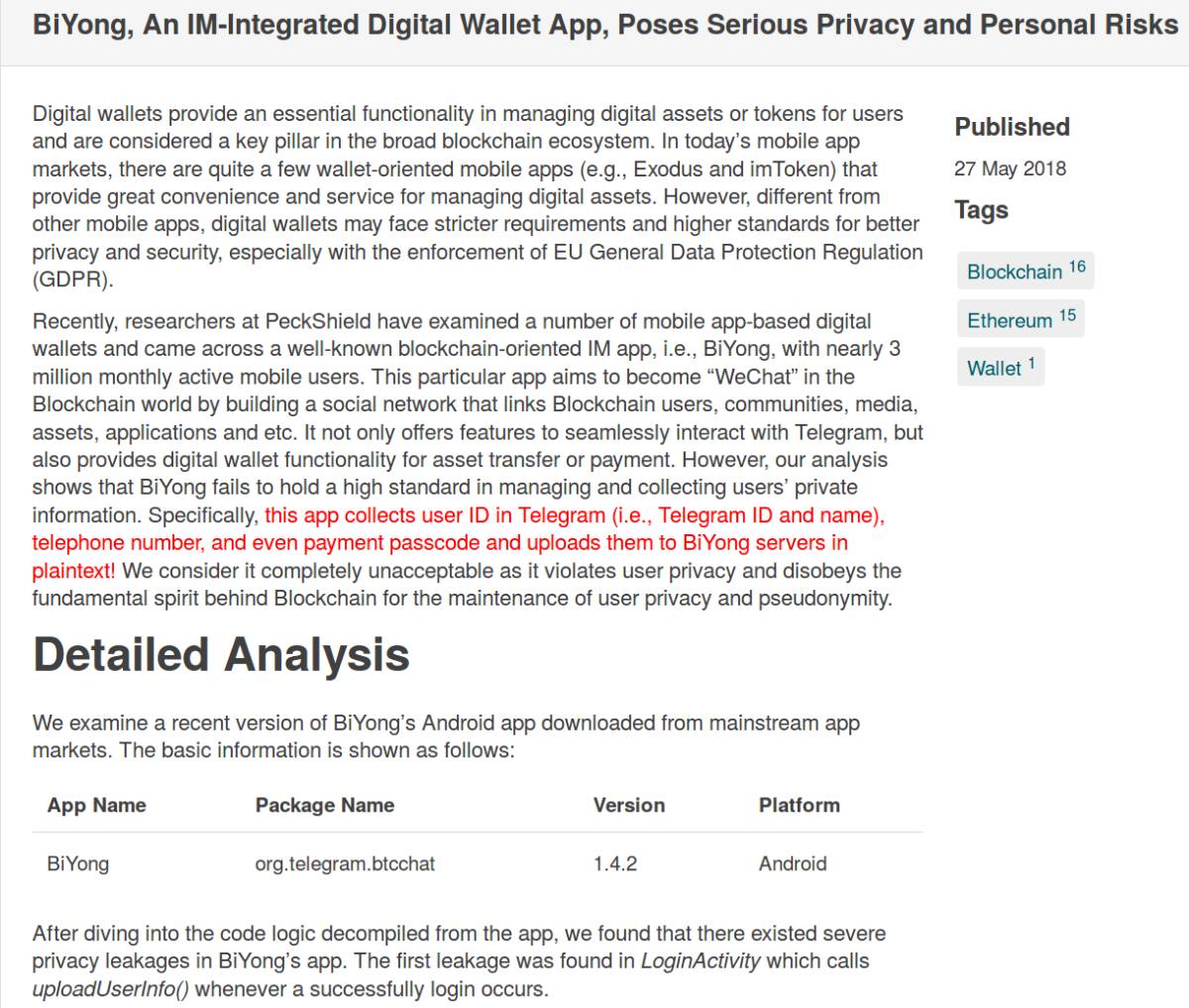

使用dex2jar得到的java代码是这样的: public static String c(String paramString)

{

if (paramString == null) {

return null;

}

for (;;)

{

try

{

paramString = new a().ooo0ooo0o0o000o(paramString, 0);

int m = paramString.length;

j = 0;

i = 0;

if (j < m) {

break label106;

}

return new String(paramString);

}

catch (Exception paramString)

{

int j;

return null;

}

paramString[j] = ((byte)(paramString[j] ^ new byte[] { 78, 101, 116, 101, 97, 115, 101 }[k]));

j += 1;

int i = k + 1;

continue;

label106:

int k = i;

if (i >= 7) {

k = 0;

}

}

}

根据smali代码修正后的java代码 public static String c(String paramString)

{

if (paramString == null) {

return null;

}

try

{

paramString = new a().ooo0ooo0o0o000o(paramString, 0);

int m = paramString.length;

for(j = 0, k = 0; j < m; j++, k++){

if(k < 7){

paramString[j] = ((byte)(paramString[j] ^ new byte[] { 78, 101, 116, 101, 97, 115, 101 }[k]));

}

k = 0;

}

return new String(paramString);

}

catch (Exception paramString)

{

return null;

}

}

最后于 2018-6-7 17:19

被Explorerl编辑

,原因:

|

||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||

|

|

|

||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||

|

|

[原创]爆破010 Editor v8.0.1

那样的话,版本应该一样吧! $ md5sum 010EditorWin64Installer801.exe 13c2e38969cf10728b994c3063c6264b 010EditorWin64Installer801.exe $ sha256sum 010EditorWin64Installer801.exe 53e8cd8412372a75b701b0dcbb47d3fb2f33d2ac946b5b2bd5547e49219a4686 010EditorWin64Installer801.exe |

||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||

|

|

[原创]爆破010 Editor v8.0.1

OK,多谢反馈测试结果! 楼上那位Willebul兄弟用的版本跟我的可能不太一样,但是破解思路都是类似的。即使以后更新版本,如果加密方法变化不大,也可以把程序拖到IDA中,找到关键点,用二进制编辑器编辑一下就行了。 |

||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||

|

|

[原创]爆破010 Editor v8.0.1

我个人测试没发现什么问题,在虚拟机里正常使用两个多月了。 |

||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||

|

|

|

||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||

|

|

|

||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||

|

|

|

||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||

|

|

[求助]想学Android,怎么入门

破解入门还算简单,深入学习的话肯定需要花大量的时间!楼主既然是学C#的,可以先看看看雪这两篇文章: 旅行的青蛙Unity游戏逆向修改Android&iOS 我上面的回复可能吓到楼主了,其实我也是刚入门的样子,后面的大部分都还没深入研究。但我愿意花两年时间好好去学,学好之后的回报显然也是很大的,具体你可以到招聘区看看。 |

||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||

|

|

[求助]底层逆向学习书籍如何选择,麻烦大神指点一下

到处都可以找到这类书单呀,我不负责任的贴两个过来,楼主可以随便看看。 wtsxDev@github推荐读物更多内容参见此链接wtsxDev@github Reverse Engineering Books

<Practical Reverse Engineering>推荐读物:

最后于 2018-6-5 15:26

被Explorerl编辑

,原因:

|

||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||

|

|

[求助]想问一下一个加密字符串的加密方式可能是啥?

有可能md5之后再用某种base64算法编码了一下,但是显然不是标准的base64编码。 原字符串:1845822588@qq.com,计算md5后总共32个字节,把md5sum用base64编码后共44个字节(包括等号),你上面给的密文也是44个字节。 下面是对比 74ba8e5e95e3ba73245c44ae9fb2ded9 NzRiYThlNWU5NWUzYmE3MzI0NWM0NGFlOWZiMmRlZDk= zzeU0+Xi4UPL0mNMDsAlSa6pLA9K88B4F/GZQ7JJ8v0= |

||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||

|

|

[求助]想学Android,怎么入门

新手可以先看看《Android软件安全与逆向分析》,了解smali语法,使用apktool和JD-GUI破解两个简单的程序就可以算入门了。 深入学习的话可以研究AOSP源代码,ARM手册,xposed代码。当然,这就需要你熟悉汇编、C语言、Java、C++等语言和IDA Pro之类工具的使用。 |

||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||

|

|

[原创]做it的朋友一定要留意身体

可以去看看《囚徒健身》系列,每天坚持吊单杠,慢慢尝试悬垂举腿、引体向上、桥 |

操作理由

RANk

{{ user_info.golds == '' ? 0 : user_info.golds }}

雪币

{{ experience }}

课程经验

{{ score }}

学习收益

{{study_duration_fmt}}

学习时长

基本信息

荣誉称号:

{{ honorary_title }}

勋章

兑换勋章

证书

证书查询 >

能力值