30天试用之破解求助:

打开程式运行:

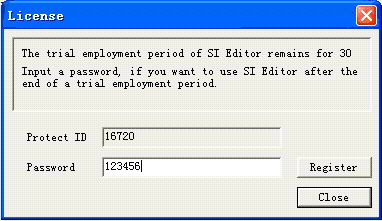

出现以下对话框:

随便输入PASSWORD后按“REGISTER”

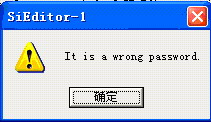

出现以下对话框:

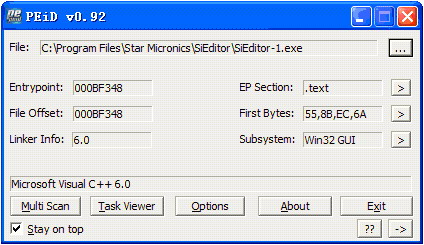

用peid0.92查其有无壳:没有

用OD载入后,无法查出”It is a wrong password”这个字符串!

用W32dasm 无极版也无法找到!

这时就利用万能断点:“pointh“找到关键CALL

用OD载入程式,关键CALL如下:

004913A0 . 6A FF push -1

004913A2 . 68 C8944C00 push 004C94C8 ; SE 处理程序安装

004913A7 . 64:A1 0000000>mov eax, dword ptr fs:[0]

004913AD . 50 push eax

004913AE . 64:8925 00000>mov dword ptr fs:[0], esp

004913B5 . 83EC 0C sub esp, 0C

004913B8 . 56 push esi

004913B9 . 8BF1 mov esi, ecx

004913BB . 8D4C24 04 lea ecx, dword ptr [esp+4]

004913BF . E8 14D10200 call <jmp.&MFC42.#540>

004913C4 . 8D4C24 08 lea ecx, dword ptr [esp+8]

004913C8 . C74424 18 000>mov dword ptr [esp+18], 0

004913D0 . E8 03D10200 call <jmp.&MFC42.#540>

004913D5 . 8D4C24 0C lea ecx, dword ptr [esp+C]

004913D9 . C64424 18 01 mov byte ptr [esp+18], 1

004913DE . E8 F5D00200 call <jmp.&MFC42.#540>

004913E3 . 8D4424 04 lea eax, dword ptr [esp+4]

004913E7 . 8BCE mov ecx, esi

004913E9 . 50 push eax

004913EA . 68 EB030000 push 3EB

004913EF . C64424 20 02 mov byte ptr [esp+20], 2

004913F4 . E8 0FD10200 call <jmp.&MFC42.#3097>

004913F9 . 8B86 A8000000 mov eax, dword ptr [esi+A8]

004913FF . 85C0 test eax, eax

00491401 . 74 0F je short 00491412

00491403 . 8B4C24 04 mov ecx, dword ptr [esp+4]

00491407 . 51 push ecx ; /Arg1

00491408 . 8D4E 60 lea ecx, dword ptr [esi+60] ; |

0049140B . E8 E034FFFF call 004848F0 ; \SiEditor.004848F0

00491410 . EB 0E jmp short 00491420

00491412 > 8B5424 04 mov edx, dword ptr [esp+4]

00491416 . 8D4E 60 lea ecx, dword ptr [esi+60]

00491419 . 52 push edx

0049141A . 56 push esi

0049141B . E8 C02DFFFF call 004841E0 ; 关键CALL

00491420 > 85C0 test eax, eax

00491422 . 74 64 je short 00491488

00491424 . 68 F02E0000 push 2EF0

00491429 . 8D4C24 0C lea ecx, dword ptr [esp+C]

0049142D . E8 34D30200 call <jmp.&MFC42.#4160>

00491432 . 68 EB030000 push 3EB

00491437 . 8BCE mov ecx, esi

00491439 . E8 BED00200 call <jmp.&MFC42.#3092>

0049143E . 85C0 test eax, eax

00491440 74 09 je short 0049144B

00491442 . 6A 00 push 0

00491444 . 8BC8 mov ecx, eax

00491446 . E8 ABD00200 call <jmp.&MFC42.#2642>

0049144B > 68 EC030000 push 3EC

00491450 . 8BCE mov ecx, esi

00491452 . E8 A5D00200 call <jmp.&MFC42.#3092>

00491457 . 85C0 test eax, eax

00491459 . 74 09 je short 00491464

0049145B . 6A 00 push 0

0049145D . 8BC8 mov ecx, eax

0049145F . E8 92D00200 call <jmp.&MFC42.#2642>

00491464 > 8B4424 08 mov eax, dword ptr [esp+8]

00491468 . 8BCE mov ecx, esi

0049146A . 50 push eax

0049146B . 68 E8030000 push 3E8

00491470 . E8 B9D40200 call <jmp.&MFC42.#5953>

00491475 . 8B4C24 0C mov ecx, dword ptr [esp+C]

00491479 . 51 push ecx

0049147A . 68 E9030000 push 3E9

0049147F . 8BCE mov ecx, esi

00491481 . E8 A8D40200 call <jmp.&MFC42.#5953>

00491486 . EB 0E jmp short 00491496

00491488 > 6A FF push -1

0049148A . 6A 00 push 0

0049148C . 68 F22E0000 push 2EF2

00491491 . E8 24D30200 call <jmp.&MFC42.#1199> ; 错误信息

00491496 > 8D4C24 0C lea ecx, dword ptr [esp+C]

0049149A . C64424 18 01 mov byte ptr [esp+18], 1

0049149F . E8 1CD00200 call <jmp.&MFC42.#800>

004914A4 . 8D4C24 08 lea ecx, dword ptr [esp+8]

004914A8 . C64424 18 00 mov byte ptr [esp+18], 0

004914AD . E8 0ED00200 call <jmp.&MFC42.#800>

004914B2 . 8D4C24 04 lea ecx, dword ptr [esp+4]

004914B6 . C74424 18 FFF>mov dword ptr [esp+18], -1

004914BE . E8 FDCF0200 call <jmp.&MFC42.#800>

004914C3 . 8B4C24 10 mov ecx, dword ptr [esp+10]

004914C7 . 5E pop esi

004914C8 . 64:890D 00000>mov dword ptr fs:[0], ecx

004914CF . 83C4 18 add esp, 18

004914D2 . C3 retn

进入关键CALL:0049141B . E8 C02DFFFF call 004841E0

004841E0 /$ 8B4424 04 mov eax, dword ptr [esp+4]

004841E4 |. 56 push esi

004841E5 |. 6A 00 push 0

004841E7 |. 8BF1 mov esi, ecx

004841E9 |. 50 push eax

004841EA |. E8 D1FEFFFF call 004840C0

004841EF |. 83F8 FE cmp eax, -2

004841F2 |. 74 27 je short 0048421B

004841F4 |. 8B4C24 0C mov ecx, dword ptr [esp+C]

004841F8 |. 51 push ecx

004841F9 |. 8BCE mov ecx, esi

004841FB |. E8 30FDFFFF call 00483F30

00484200 |. 8BCE mov ecx, esi

00484202 |. E8 09FEFFFF call 00484010

00484207 |. 85C0 test eax, eax

00484209 |. 74 10 je short 0048421B

0048420B |. 8BCE mov ecx, esi

0048420D |. E8 3EFDFFFF call 00483F50

00484212 |. B8 01000000 mov eax, 1

00484217 |. 5E pop esi

00484218 |. C2 0800 retn 8

0048421B |> 33C0 xor eax, eax

0048421D |. 5E pop esi

0048421E \. C2 0800 retn 8

00484221 90 nop

只能走到这一步啦!!

有那位大虾可以指点我一下!!如何再进一步的分析!

先谢谢大家啦!!

[课程]FART 脱壳王!加量不加价!FART作者讲授!