逆向网站:aHR0cHM6Ly9zZ25lYy5zZ2NjLmNvbS5jbi9hdGxhcy9wcm9qZWN0UHVibGljaXR5

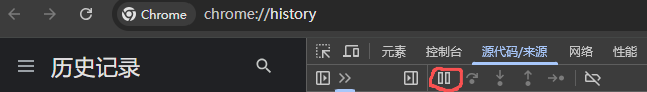

打开网站,可以看见有个项目列表数据,主要分析这个接口,打开F12后发现界面直接回退了,回退到上一个界面,说明有反调试,这里有个技巧,打开历史记录,在历史记录界面打开F12到源代码界面,然后点击刚刚目标网站的历史记录,迅速按下暂停,这样就可以调试了

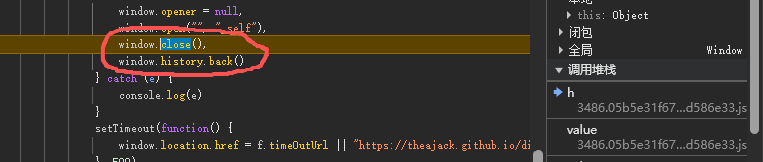

然后一步步往下跟,可以发现控制台输出了很多日志,其中有一些关键的加密日志,但是后面会清除掉,这里先不管它,先把回退这个解决先,往下跟,跟到这里

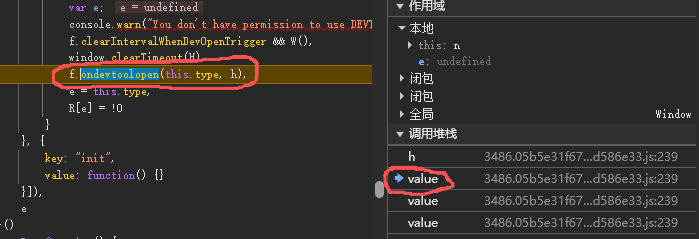

很明显就是在这将网页回退的,我直接跟着调用堆栈,启用本地替换,把这个函数的调用给删掉了,这样就不会回退了,参考下面图中位置

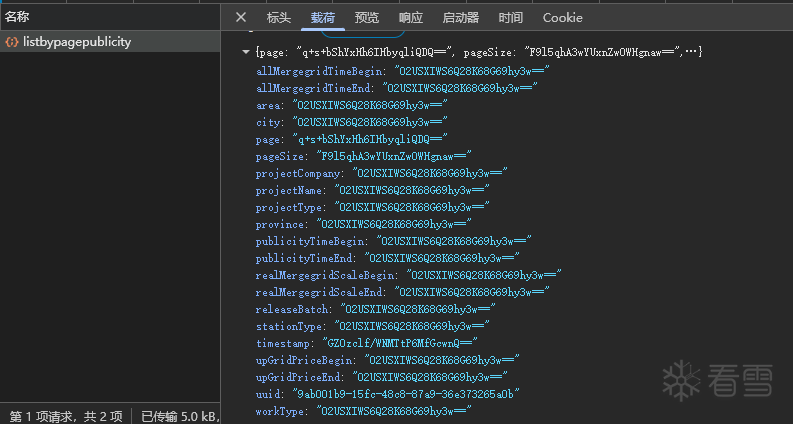

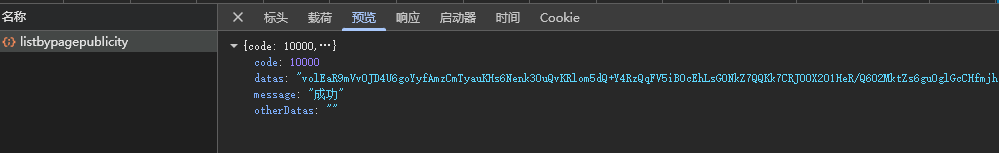

解决完后就可以正常打开F12,注意这里还是先在历史记录那打开F12,然后再进入目标界面,如果直接在目标界面那打开的话会卡死,接下来就是定位目标请求了,直接点查询触发请求,然后发现请求体和响应体中都有加密

[培训]Windows内核深度攻防:从Hook技术到Rootkit实战!

最后于 2026-1-15 13:41

被LIU.YZ编辑

,原因: 修复图片