能力值:

( LV2,RANK:10 )

( LV2,RANK:10 )

|

-

-

2 楼

xiexiefenxiang

|

能力值:

( LV1,RANK:0 )

( LV1,RANK:0 )

|

-

-

3 楼

太牛逼了

|

能力值:

( LV2,RANK:10 )

( LV2,RANK:10 )

|

-

-

4 楼

厉害

|

能力值:

( LV1,RANK:0 )

( LV1,RANK:0 )

|

-

-

5 楼

mark

|

能力值:

( LV1,RANK:0 )

( LV1,RANK:0 )

|

-

-

6 楼

学习

|

能力值:

( LV1,RANK:0 )

( LV1,RANK:0 )

|

-

-

7 楼

mark

|

能力值:

( LV2,RANK:10 )

( LV2,RANK:10 )

|

-

-

8 楼

学习

|

能力值:

( LV3,RANK:25 )

( LV3,RANK:25 )

|

-

-

9 楼

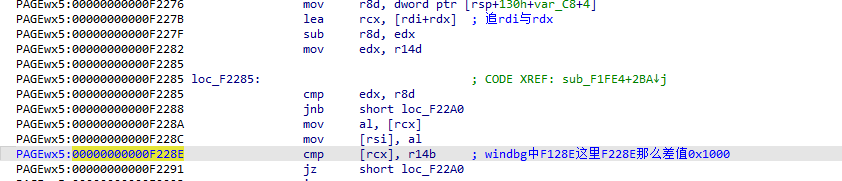

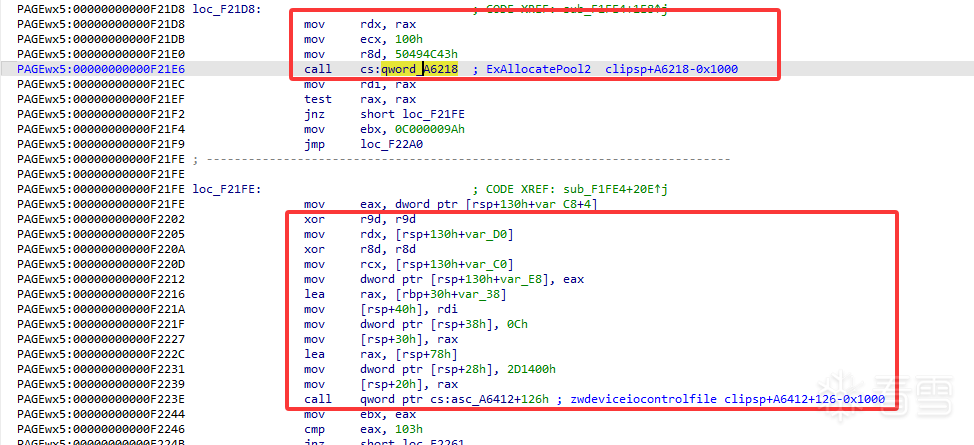

字节不相符可能是warbird动态解密执行的代码

|

能力值:

( LV2,RANK:10 )

( LV2,RANK:10 )

|

-

-

10 楼

学习一下

|

能力值:

( LV1,RANK:0 )

( LV1,RANK:0 )

|

-

-

11 楼

学习

|

能力值:

( LV1,RANK:0 )

( LV1,RANK:0 )

|

-

-

12 楼

666

|

能力值:

( LV1,RANK:0 )

( LV1,RANK:0 )

|

-

-

13 楼

谢谢谢谢

|

能力值:

( LV2,RANK:10 )

( LV2,RANK:10 )

|

-

-

14 楼

mark

|

能力值:

( LV9,RANK:280 )

( LV9,RANK:280 )

|

-

-

15 楼

mark

|

能力值:

( LV1,RANK:0 )

( LV1,RANK:0 )

|

-

-

16 楼

mark

|

能力值:

( LV5,RANK:60 )

( LV5,RANK:60 )

|

-

-

17 楼

关于解密后的代码段Dump问题:断在ClipSp.sys内后,windbg .writemem C:\clipsp_dump.bin [clipsp.sys base] [clipsp.sys end],也可以dump下解密后的代码段,IDA中定位时用字节码搜索,windbg中的偏移与IDA中对不上时,直接相减,IDA中定位那两个函数指针的偏移同样需要减去刚刚计算的差值。

|

能力值:

( LV4,RANK:50 )

( LV4,RANK:50 )

|

-

-

18 楼

66666

|

能力值:

( LV3,RANK:20 )

( LV3,RANK:20 )

|

-

-

19 楼

牛逼牛逼牛逼

|

能力值:

( LV4,RANK:50 )

( LV4,RANK:50 )

|

-

-

20 楼

为你点赞!

|

能力值:

( LV2,RANK:10 )

( LV2,RANK:10 )

|

-

-

21 楼

谢谢分享

|

能力值:

( LV2,RANK:10 )

( LV2,RANK:10 )

|

-

-

22 楼

太牛逼了

|

能力值:

( LV1,RANK:0 )

( LV1,RANK:0 )

|

-

-

23 楼

谢谢分享

|

能力值:

( LV5,RANK:71 )

( LV5,RANK:71 )

|

-

-

24 楼

谢谢分享

|

能力值:

( LV1,RANK:0 )

( LV1,RANK:0 )

|

-

-

25 楼

谢谢分享

|

|

|