-

-

[原创]使用WinArk对抗r77Rootkit

-

发表于:

2023-10-26 19:31

12511

-

最近发现了一个Rootkit项目,Star星数在1.2K以上。Clone后仔细研究了一下,是一个纯r3的DLL注入 + inline hook隐藏。

WinArk作为一款反Rootkit工具,特此验证一下它的功能。

隐藏文件、注册表、服务、网络连接、命名管道和计划任务。

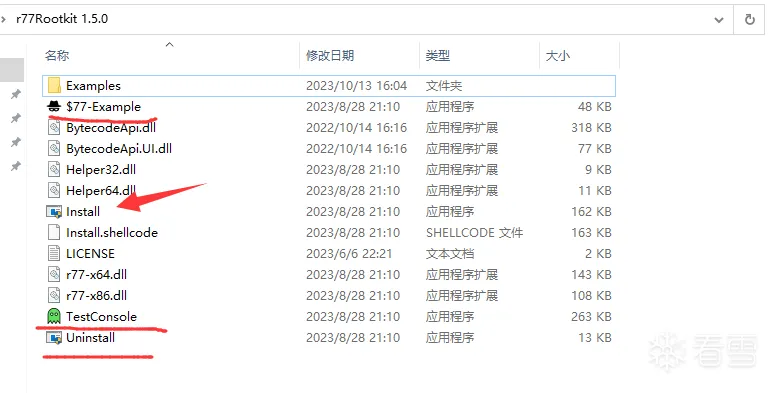

Install.exe 是安装器

Uninstall.exe 是卸载器

TestConsole.exe是测试控制台程序。

$77-Example.exe是运行安装器后会被隐藏的文件。

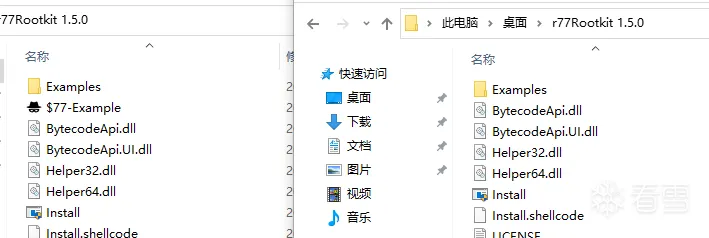

可以看到$77-Example.exe在资源管理器中已经看不到了。

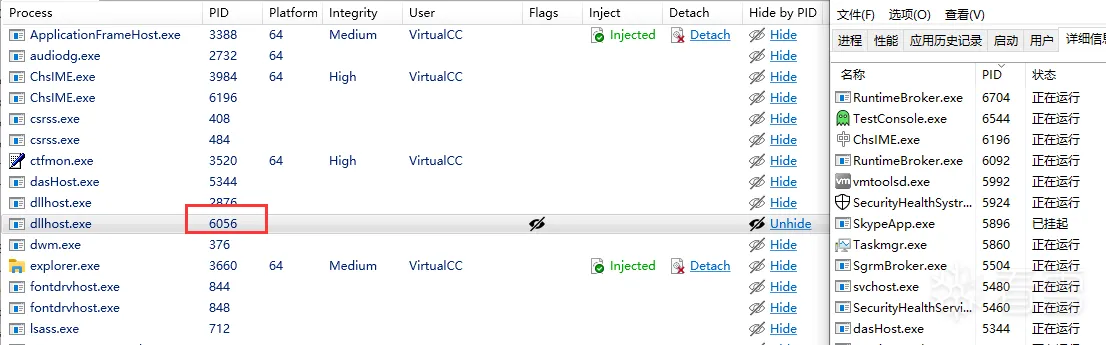

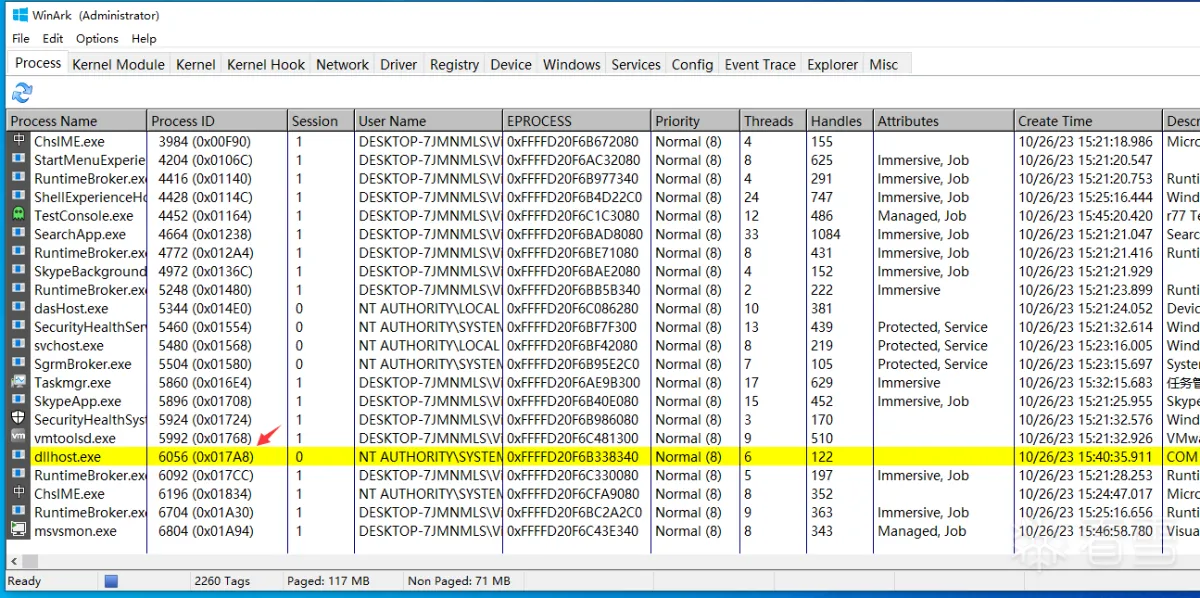

任务管理器中按照PID排序后也看不到6056进程。

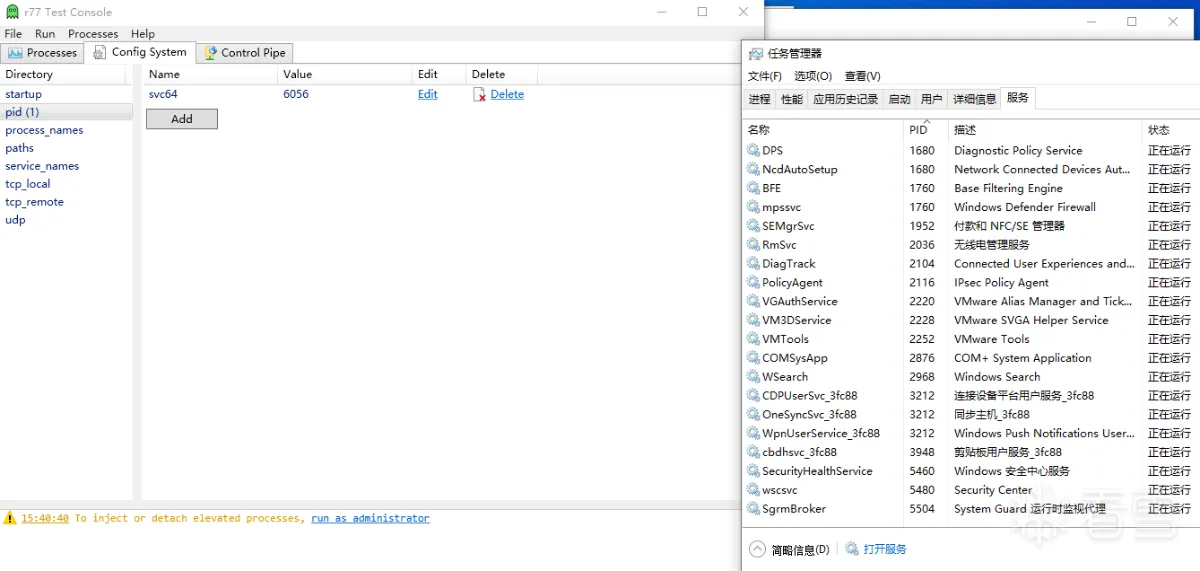

服务按照pid排序后,也看不到svc64服务。

其他隐藏就不在此展示了。

在完成相关符号下载后,WinArk成功运行起来。点击Process ID排序后,都没有摘除inline hook的前提下,我们成功找到了dllhost.exe进程。

右键属性也能看到相应的启动参数

[招生]科锐逆向工程师培训(2024年11月15日实地,远程教学同时开班, 第51期)