-

-

[原创]利用漏洞(CVE-2012-0158)执行的样本分析

-

发表于:

2020-2-21 13:48

4618

-

[原创]利用漏洞(CVE-2012-0158)执行的样本分析

样本名:doc_sample

大小: 162401 bytes

修改时间: 2012年9月4日, 15:39:18

MD5: 52E3DDB2349A26BB2F6AE66880A6130C

SHA1: A86DC1842355E6999DE100B85B85A7C1589E4BBC

CRC32: 7D21F812

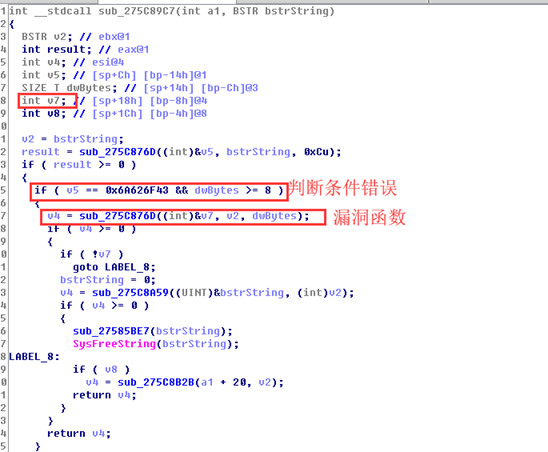

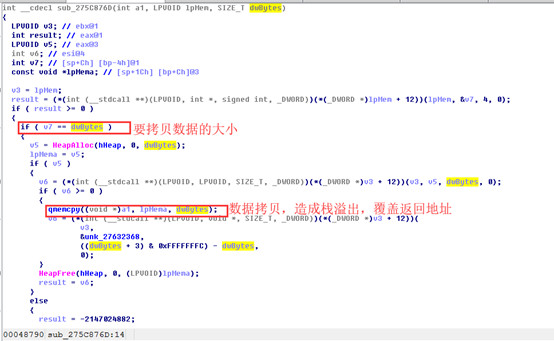

该漏洞为典型的栈溢出漏洞,由于MSCOMCTL.OCX模块在进行数据拷贝时,判断条件错误,导致大量数据拷贝过程中造成栈破坏,覆盖返回地址,从而造成漏洞利用。

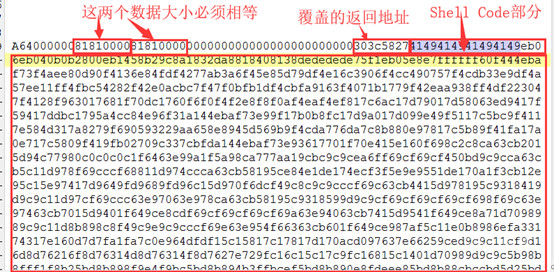

该样本在构造时的相关数据如下:

拷贝的字节大小:0x8181字节;

返回地址:0x27583c30,该地址位于MSCOMCTL.OCX模块中,汇编代码为jmp esp;

后面部分为ShellCode部分。

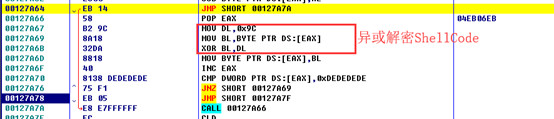

主要功能:解密释放PE文件,并运行该文件。

首先解密ShellCode,解密算法为异或0x9C

[招生]科锐逆向工程师培训(2024年11月15日实地,远程教学同时开班, 第51期)