-

-

[原创]应急服务辅助工具与系统溯源思路

-

发表于:

2019-12-16 11:34

7623

-

写这篇帖子源于带过的实习生和打ctf认识的高校朋友,想给刚入门安全或入门病毒、安服朋友们分享点内容,希望有所帮助。

因为人员不多应急服务理应都在这边来做,后面随着产品推进与客户量上升,多次磨合后基于Web开发了一套半自动化应急响应平台,后期如果引擎比较完善,对接威胁数据准确,基本实现相对的自动化服务流程,这东西不是产品,只是为了内部工作与产出积累才诞生的。

假设客户种了勒索、挖矿。日常手法,简单了解网络top,pc内存转储同时隔离节点。拖工具pchunter、procexp等,从日志、最近改动文件、进程、自启动、网络端口初步探测。通过时间节点脑补整个感染过程,dump内存与提取样本,简单IDA分析找URL或环境变量路径,分析脚本提取关键数据。公司一般都有自己的一套常见的专杀工具,针对病毒进行扫、匹配、清理、加固。做了这些事之后上msf或cs来做渗透检测,专业点的在做一下内网横向检测,找一些poc复测,通过跳板顺藤摸瓜排查,针对活跃的回连ip进行溯源,端口进行探测与反弹shell,分析样本,最终综合产出各类报告。

很多东西还得给客户解释清楚,搞安全不能以暴治暴,不能被D了入侵了,你找到回连,上去就是一顿2&C+D,而且都是IDC跳板没有啥用的。

工具初版是C写的,只是为了辅助快速工作,第一个版本成型,只有采集模块,数据采集上来后,用sql来看其实程序里面写了规则链,关联检测,其实我感觉sql高效,在部分实战中也很有成效。内网环境下,采集后生成xx.docx文档,传递过来就可以分析了,

可以远程支撑不用跑来跑去,

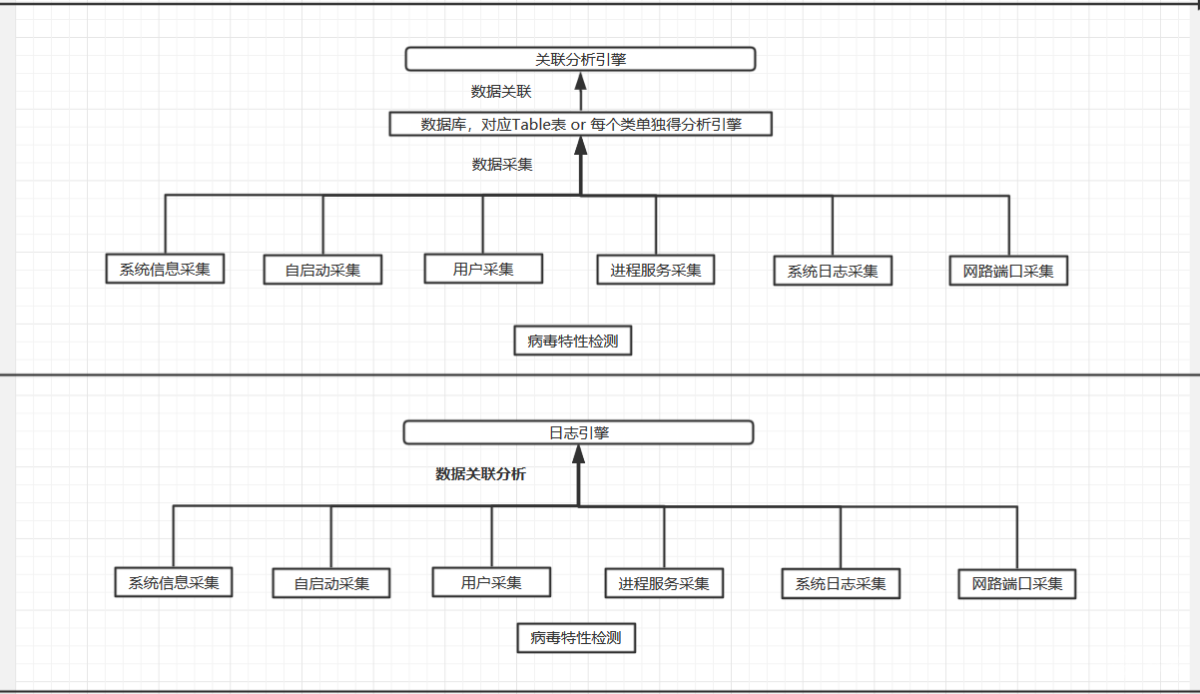

原框架如下:

采集模块:系统信息采集(systeminfo)这是程序里面唯一调用的_popen指令实现的,因为一开始图方便,后面考虑兼容win7~win10,如计划任务检测,task se api全是用的2.0,抛弃了win api 1.0的的接口。

上述采集其实都不难,如果你用心两天开发量估计都不到,一天就可以搞定。要思考的数据提取后如何站在应急的角度去利用,找到线索。写很多条规则,如自启动 --> 进程 ---> 端口 --> 文件,排查一条线索,也可以是进程 --> 端口 --> 自启动 --> 文件 --> 注册表,这里数据还没有涉及日志分析,你可以根据这些链做多条匹配。

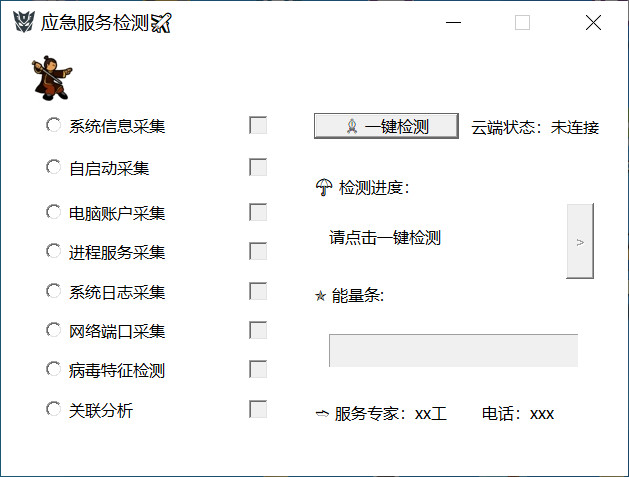

当你要脚本做成工具的时候,linux就跑python就好了,虽然我感觉go更好...... 很少有人写个QT,一键检测跑到Censtos上。但是win下特别是政府之类的,可以用图形库写个界面,当时我给否决了,Web做到炫酷就够了,mfc写个交互其实已经够用,每一个环节,最终闭环都呈现在Web,基于原来有平台更合适,初版信息采集工具诞生了,当然你要带上界面引导与良好的交互可以是文档,下面把图标之类的都替换了:

[培训]内核驱动高级班,冲击BAT一流互联网大厂工作,每周日13:00-18:00直播授课

最后于 2020-6-15 18:32

被一半人生编辑

,原因: