-

-

[原创]Gaza Cybergang在移动端对阿拉伯语地区的攻击事件

-

发表于: 2019-7-22 11:19 5106

-

背景

Gaza Cybergang又名Gaza黑客军团,是一个使用阿拉伯语且有政治动机的网络犯罪组织。其进行情报收集的主要地区位于中东和北非(MENA),特别是巴勒斯坦领土。包括卡巴斯基在内的多家安全厂商都曾对其在PC平台的鱼叉攻击行为发布过多篇报告,但是尚未有安全厂商对该组织在移动平台的犯罪活动进行披露,随着移动平台的日益重要和情报价值的进一步凸显,AVL移动安全团队注意到一起由该组织实施的移动端攻击行为,并捕获了一系列恶意代码。下面,AVL安天移动安全将以此事件为蓝本进行具体分析说明,希望能对于这期MAPT行为进行深度还原,为基于移动平台的高级持续性威胁防范提供防御借鉴思路。

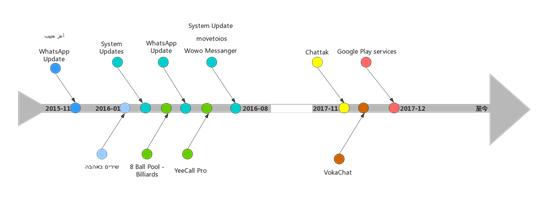

样本时间线

样本概述

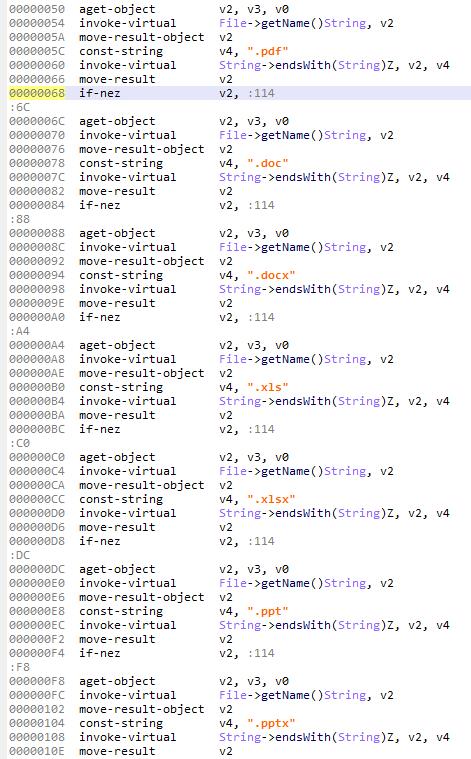

从AVL安天移动安全捕获的恶意样本编译时间看来,恶意代码主要活动于2015年11月到2017年12月这段时间,持续了大约两年时间,并且从样本的代码风格和技术演变上来看,大体可以分为两组样本。两组样本都包含间谍软件的基本功能——隐私窃取功能,这包括:通话记录和录音、地理位置、短信、浏览器记录、启用摄像头拍照和手机中存储的各种文档等信息,但是两组样本前后两年间在窃取的隐私内容和上传方式上基本没有发生变化,仅仅只是混淆和加密程度有所加强,以及分发策略做了不同的调整,这也是我们进行归类的一个原因。

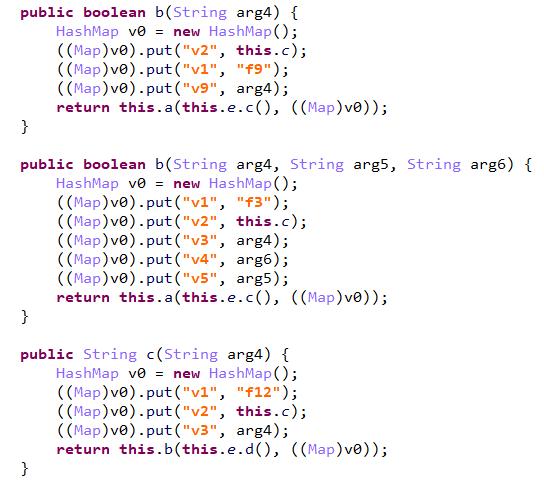

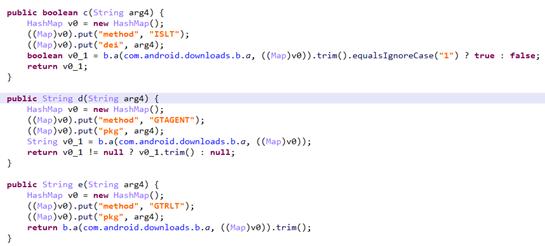

我们捕获到的所有此系列样本,都会使用如下图所示的这种RESTful API的方式进行http通信,区别在于早期的通信过程没有对字段进行混淆,衍化版本中对这些内容做了混淆处理。

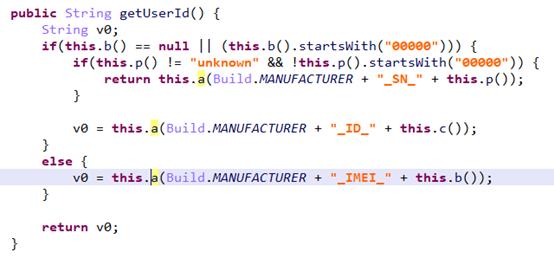

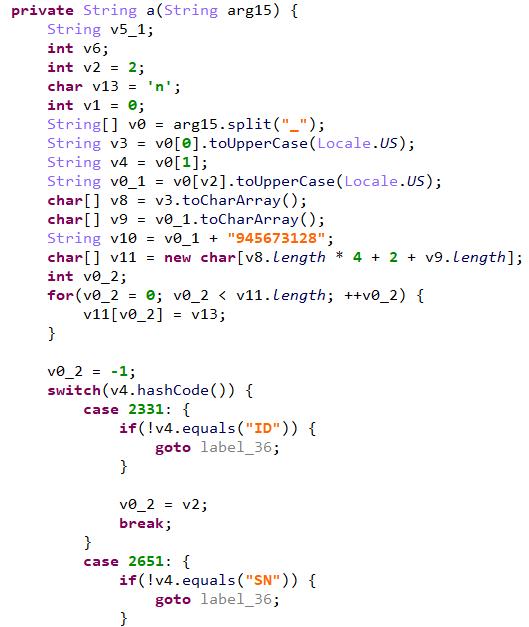

通过安天内部的样本大数据搜索引擎,我们发现有这样一个字符串“945673128”反复出现在了这组攻击的样本中,这个字符串被用于在通过IMEI等信息来生成标识当前宿主设备的UserId信息。可以观察出该字符串带有明确的唯一性,但是由于缺少更多信息,是否具备特殊含义或者象征意义,尚无法确定,但是这并不妨碍我们利用该字符串进行对应的样本关联,并且以此作为关联的一个强特征。

攻击方式

社会工程学

根据Kaspersky在2017年初报告[1]中的披露,这是一起主要针对以色列国防军军人的网络攻击,早期的Dropper空壳应用的传播媒介主要是通过社交网络,攻击者通过网络虚拟年轻的女性和受害者进行聊天,通过性暗示诱导受害者安装具有Dropper功能的释放器。而Dropper应用一旦被安装到受害者的移动设备,则会择机下载合适payload,伪装成系统或者是某个应用的更新包诱导受害者进行安装。

仿冒知名应用

该攻击组织不仅通过社会工程学对用户的设备进行入侵,还有疑似通过对知名应用的仿冒,来欺骗用户安装Dropper并下载对应的payload,因为仿冒知名应用能够利用受害者对知名应用的信任心理,降低对网络入侵的防备。

YeeCall、8 Ball Pool – Billiards和movetoios这组应用分别涉及到:社交类、游戏类和工具类的领域,都是比较大众的应用,所以我们较难从中发掘攻击组织针对性的选择攻击群体是哪些,但是可以推断应该是该组织因为某些战略因素在扩大情报的收集范围,进行了较为广泛的攻击。

表 1 仿冒的系列应用

Google Play平台分发

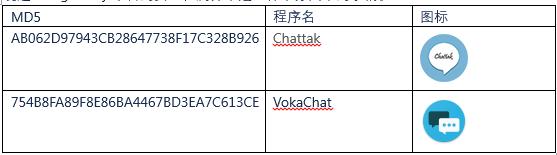

2017年底,我们再次捕获到一组新的间谍应用,这组恶意软件疑似采用了新的分发策略,它们绕过了Google的应用上架安全检查,上架到 Google Play的应用市场中,经过我们对它们和之前针对以色列国防军的那批样本的比对分析,可以看到较为明显的关联性,这组样本不用再通过其他手段作用于用户终端,也不用通过伪造系统或者是某个已安装应用的更新包进行payload的释放了,Google Play作为全球最大的Android应用分发平台,可以极大程度的削弱受害者的防备心理,但是实际上对于有着具有丰富资源支持的攻击者而言,绕过Google Play平台的安全检测并不是一件十分困难的事情。

表 2 Google Play中上架的应用

技术特征

Dropper

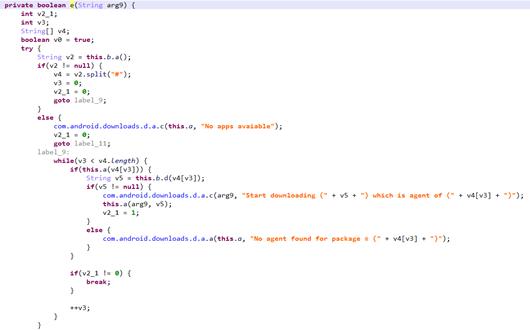

早期的通过社会工程学的方式分发的空壳应用,为了规避查杀,在Dropper中并没有包含任何和隐私窃取有关的功能,所有的恶意功能均在稍后下载安装的payload中进行。其中在Dropper释放payload的时候,会通过本机安装的应用列表来决定释放在宿主机器上安装payload,从而尽可能的增强自己的隐蔽性。

混淆

代码中大量使用ProGuard对类名、方法名和变量名进行混淆,在版本迭代的过程中开始对RESTful API格式的通信流量中的字段进行混淆处理,目的应该是依次规避流量查杀和增加安全人员的分析成本。

初期只是对代码中的类、方法、变量名进行了混淆。

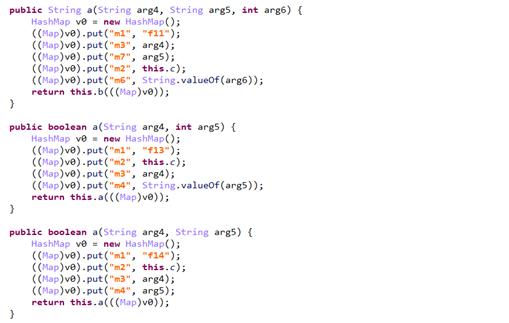

后期改进的版本混淆了RESTful API格式的通信流量中的字段。

加密

对于payload子包的获取,Dropper从网络王获取到的全部都是使用AES加密的文件,当文件下载到本地,早期使用的是硬编码在本地的AES密钥进行解密,在中期的衍化版本中使用讲key和iv向量分别放置在assets目录下的两个文件当中,在解密的读取方式下对密钥进行隐藏。

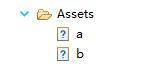

到了再后来的版本中,开始对联网的C&C信息进行加密,依然采用的是上一代类似的assets目录下存放a、b两个分别是key和iv的方式,C&C相关的配置文件同样存放在assets目录下被命名为c的文件中:

解密出的C&C配置信息:

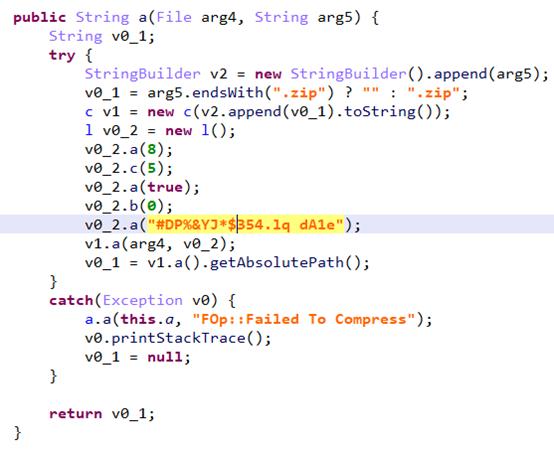

对于上传文件采用压缩加密的方式,密钥为“#DP%&YJ*$354.lq dA1e”

Payload更新

在所有的Dropper中都包含对payload的更新功能,独立的payload也包含对自身的更新检查和从网络上游拉取最新版本的功能,这样可以保证实现的攻击部分能够得到较为灵活的控制能力。

攻击者和目标群体

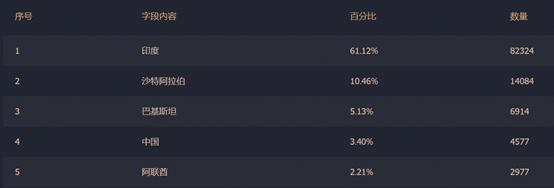

根据上文在仿冒知名应用环节的描述,我们一般可以通过对仿冒应用的用户群体,来间接推测出攻击者在选择受害者群体时的意图倾向,装机量可以在一定程度上说明这个问题,下图为我们通过安天AVL Insight平台查询到的YeeCall正版应用在终端的情况,通过这个数据我们可以间接的了解到攻击在选取受害人群的地域倾向,这里可以看出重点地区在印度、沙特阿拉伯等地区,这一点和Gaza Cybergang组织的攻击区域是基本吻合的。

根据Kaspersky在报告[1]中的情报可知,我们在2015年11月至2016年8月期间捕获到的部分Dropper是用来针对以色列国防军的,这一点也是和Gaza Cybergang组织在曾经实施攻击的群体是有重叠的,而我们后续捕获的诸多样本,也皆是这一系列的变种。

根据外部情报[3],我们捕获到的C&C也在公开情报中被指出这是和哈马斯组织有关的网络攻击事件。

而Gaza Cybergan是一个被认为与巴勒斯坦抵抗组织哈马斯有联系的黑客组织,在2012年首次被发现。在2016年初,其攻击目标主要是以色列、埃及、沙特阿拉伯以及伊拉克。

根据我们的关联分析,我们认为这组攻击归于Gaza Cybergang(针对阿拉伯语覆盖区在移动端的最新攻击动向,这组攻击样本显示出该组织可能在阿拉伯语地区利用Android平台进行更加广泛的情报收集工作)。

总结

在这次事件中,攻击组织在技术上可以看到明显升级迭代,攻击人群也由单点的以色列国防军扩散到更加广泛的阿拉伯语使用地区,攻击者并没有展现出特别高级的攻击技术,但是在分发时利用人性的弱点作为切入点的钓鱼手段,总是让人防不胜防。这也再次验证了“人是信息安全的最大尺度”这一论断,同时攻击组织将精心构造的恶意样本上传至正规应用市场,极大程度的削弱了受害者的安全防备意识,对于具有较高安全要求的特定企业和组织,如果将移动设备的安全性全部寄托在应用市场的上架检测上,那必然会对自身的安全带来高风险隐患。

目前的网络攻击事件慢慢的展现出了PC、移动两端双管齐下的态势,建议组织机构应提高安全防范意识、及时修复漏洞;使用成熟的企业级安全解决方案有针对性地分析、捕捉异常网络攻击事件;向我们及时提供最新的威胁情报数据以强化威胁防范与查找发现措施。

AVL安天移动安全作为移动反病毒领域的领先者,也将继续保持对此类事件的重点关注,提高安全防护能力,持续的对用户的终端信息安全和财产安全进行保驾护航。

IOCs

样本MD5

19CD219BBB62F9BA3655B0DADF324EE2

D6EF9B0CDB49B56C53DA3433E30F3FD6

D652113A710BEF40F91F890BB6395E6D

4DDF3FF57DB24513A16EACB99AD07675

9EC6823230AB22BA1BEC76ACB869E7F9

4A71557DD68A260B250A96C4AC2B230F

AB062D97943CB28647738F17C328B926

754B8FA89F8E86BA4467BD3EA7C613CE

3C21E0D77F8FB350255A080838058095

7E98A474B77CF5807186DAC773D355C7

3F401889A6805D8A702DBFA905B3E85C

EBD8F1104E138EA07B3DBF432D855987

57917F2B37FD187104B8775A831605F7

C&C

bestdroidfriend.com

endpointup.com

twosuite.com

chatackapp.com

vokachat.website

fastdroidmob.com

androidmobgate.com

androidbak.com

sweetdroids.com

附录

附录1:

https://securelist.com/breaking-the-weakest-link-of-the-strongest-chain/77562/

附录2:

https://blog.lookout.com/viperrat-google-play

附录3:

https://ddanchev.blogspot.com/2019/05/exposing-yet-another-currently-active.html

[招生]科锐逆向工程师培训(2024年11月15日实地,远程教学同时开班, 第51期)