哪位大大帮分析下,这程序到底在干嘛啊 ?

程序运行出现这个东东:

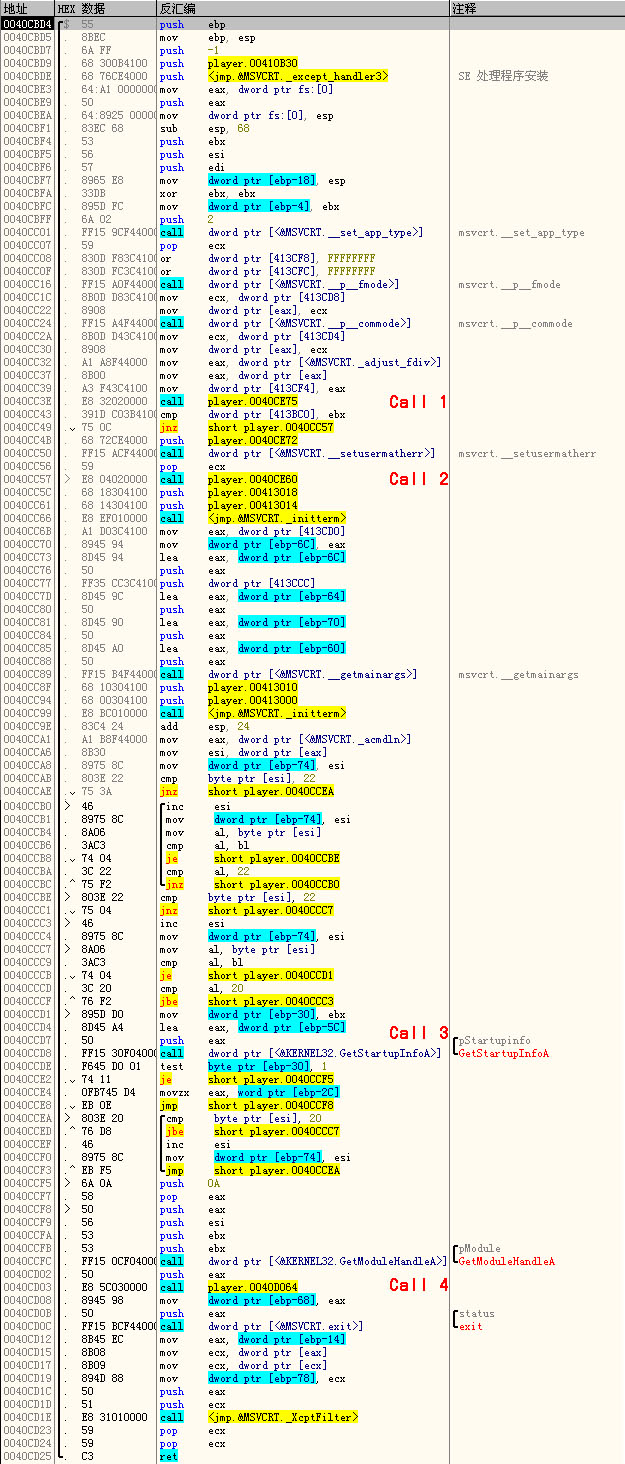

OD刚载入时:

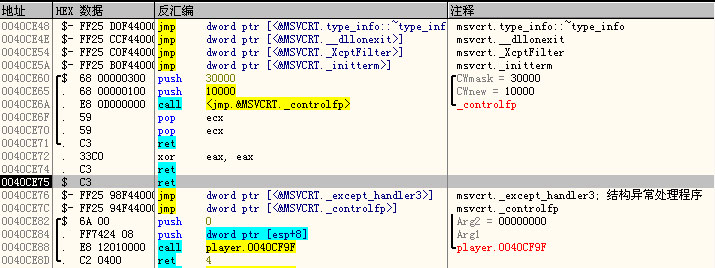

call 1 如下:

call 1 如下:

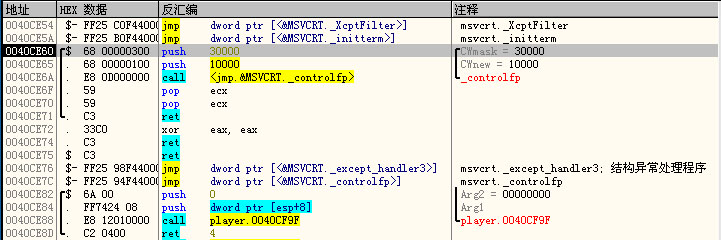

call 2 如下:

call 2 如下:

call 3 如下:

call 3 如下:

7C801EF2 > 6A 18 push 18

7C801EF4 68 C82F817C push kernel32.7C812FC8

7C801EF9 E8 D8050000 call kernel32.7C8024D6

7C801EFE 64:A1 18000000 mov eax, dword ptr fs:[18]

7C801F04 8B40 30 mov eax, dword ptr [eax+30]

7C801F07 8B70 10 mov esi, dword ptr [eax+10]

7C801F0A FF15 BC10807C call dword ptr [<&ntdll.RtlAcquirePebLock>] ; ntdll.RtlAcquirePebLock

7C801F10 33DB xor ebx, ebx

7C801F12 895D FC mov dword ptr [ebp-4], ebx

7C801F15 391D DC53887C cmp dword ptr [7C8853DC], ebx

7C801F1B 0F84 F7000000 je kernel32.7C802018

7C801F21 834D FC FF or dword ptr [ebp-4], FFFFFFFF

7C801F25 E8 89020000 call kernel32.7C8021B3

7C801F2A A1 DC53887C mov eax, dword ptr [7C8853DC]

7C801F2F 8B08 mov ecx, dword ptr [eax]

7C801F31 8B45 08 mov eax, dword ptr [ebp+8]

7C801F34 8908 mov dword ptr [eax], ecx

7C801F36 8B0D DC53887C mov ecx, dword ptr [7C8853DC]

7C801F3C 8B49 04 mov ecx, dword ptr [ecx+4]

7C801F3F 8948 04 mov dword ptr [eax+4], ecx

7C801F42 8B0D DC53887C mov ecx, dword ptr [7C8853DC]

7C801F48 8B49 08 mov ecx, dword ptr [ecx+8]

7C801F4B 8948 08 mov dword ptr [eax+8], ecx

7C801F4E 8B0D DC53887C mov ecx, dword ptr [7C8853DC]

7C801F54 8B49 0C mov ecx, dword ptr [ecx+C]

7C801F57 8948 0C mov dword ptr [eax+C], ecx

7C801F5A 8B0D DC53887C mov ecx, dword ptr [7C8853DC]

7C801F60 8B49 10 mov ecx, dword ptr [ecx+10]

7C801F63 8948 10 mov dword ptr [eax+10], ecx

7C801F66 8B0D DC53887C mov ecx, dword ptr [7C8853DC]

7C801F6C 8B49 14 mov ecx, dword ptr [ecx+14]

7C801F6F 8948 14 mov dword ptr [eax+14], ecx

7C801F72 8B0D DC53887C mov ecx, dword ptr [7C8853DC]

7C801F78 8B49 18 mov ecx, dword ptr [ecx+18]

7C801F7B 8948 18 mov dword ptr [eax+18], ecx

7C801F7E 8B0D DC53887C mov ecx, dword ptr [7C8853DC]

7C801F84 8B49 1C mov ecx, dword ptr [ecx+1C]

7C801F87 8948 1C mov dword ptr [eax+1C], ecx

7C801F8A 8B0D DC53887C mov ecx, dword ptr [7C8853DC]

7C801F90 8B49 20 mov ecx, dword ptr [ecx+20]

7C801F93 8948 20 mov dword ptr [eax+20], ecx

7C801F96 8B0D DC53887C mov ecx, dword ptr [7C8853DC]

7C801F9C 8B49 24 mov ecx, dword ptr [ecx+24]

7C801F9F 8948 24 mov dword ptr [eax+24], ecx

7C801FA2 8B0D DC53887C mov ecx, dword ptr [7C8853DC]

7C801FA8 8B49 28 mov ecx, dword ptr [ecx+28]

7C801FAB 8948 28 mov dword ptr [eax+28], ecx

7C801FAE 8B0D DC53887C mov ecx, dword ptr [7C8853DC]

7C801FB4 8B49 2C mov ecx, dword ptr [ecx+2C]

7C801FB7 8948 2C mov dword ptr [eax+2C], ecx

7C801FBA 8B0D DC53887C mov ecx, dword ptr [7C8853DC]

7C801FC0 66:8B49 30 mov cx, word ptr [ecx+30]

7C801FC4 66:8948 30 mov word ptr [eax+30], cx

7C801FC8 8B0D DC53887C mov ecx, dword ptr [7C8853DC]

7C801FCE 66:8B49 32 mov cx, word ptr [ecx+32]

7C801FD2 66:8948 32 mov word ptr [eax+32], cx

7C801FD6 8B0D DC53887C mov ecx, dword ptr [7C8853DC]

7C801FDC 8B49 34 mov ecx, dword ptr [ecx+34]

7C801FDF 8948 34 mov dword ptr [eax+34], ecx

7C801FE2 F640 2D 07 test byte ptr [eax+2D], 7

7C801FE6 0F84 CE010000 je kernel32.7C8021BA

7C801FEC 8B0D DC53887C mov ecx, dword ptr [7C8853DC]

7C801FF2 8B49 38 mov ecx, dword ptr [ecx+38]

7C801FF5 8948 38 mov dword ptr [eax+38], ecx

7C801FF8 8B0D DC53887C mov ecx, dword ptr [7C8853DC]

7C801FFE 8B49 3C mov ecx, dword ptr [ecx+3C]

7C802001 8948 3C mov dword ptr [eax+3C], ecx

7C802004 8B0D DC53887C mov ecx, dword ptr [7C8853DC]

7C80200A 8B49 40 mov ecx, dword ptr [ecx+40]

7C80200D 8948 40 mov dword ptr [eax+40], ecx

7C802010 E8 FC040000 call kernel32.7C802511

7C802015 C2 0400 ret 4

call 4 如下:

0040D064 /$ FF7424 10 push dword ptr [esp+10]

0040D068 |. FF7424 10 push dword ptr [esp+10]

0040D06C |. FF7424 10 push dword ptr [esp+10]

0040D070 |. FF7424 10 push dword ptr [esp+10]

0040D074 |. E8 77000000 call <jmp.&MFC42.#1576_AfxWinMain>

0040D079 \. C2 1000 ret 10

0040D07C /$ E8 B3F8FFFF call <jmp.&MFC42.#1168_AfxGetModuleState>

0040D081 |. 8B4C24 04 mov ecx, dword ptr [esp+4]

0040D085 |. 8B5424 08 mov edx, dword ptr [esp+8]

0040D089 |. 85C9 test ecx, ecx

0040D08B |. 8848 14 mov byte ptr [eax+14], cl

0040D08E |. 8990 40100000 mov dword ptr [eax+1040], edx

0040D094 |. 75 09 jnz short player.0040D09F

0040D096 |. 6A FD push -3 ; /codepage = FFFFFFFD (-3.)

0040D098 |. FF15 ECF44000 call dword ptr [<&MSVCRT._setmbcp>] ; \_setmbcp

0040D09E |. 59 pop ecx

0040D09F |> 6A 01 push 1

0040D0A1 |. 58 pop eax

0040D0A2 \. C2 0800 ret 8