【文章标题】: 某外挂DLL脱壳+网络验证破解

【文章作者】: 夜凉如水

【作者邮箱】: Estelle@yeah.net

【作者QQ号】: 272227777

【软件名称】: 某外挂

【软件大小】: 88.5kb

【下载地址】: 自己搜索下载

【加壳方式】: Anti007

【保护方式】: 压缩

【使用工具】: ollydbg lordpe import Dll_LoadEx ReloX

【操作平台】: 网络下载盗版XP

【软件介绍】: xxxxx外挂

【作者声明】: 只是感兴趣,没有其他目的。失误之处敬请诸位大侠赐教!

--------------------------------------------------------------------------------

【详细过程】

OD载入

00410148 L>|$ 90 nop

00410149 |> 833D 50004200 0>/cmp dword ptr [420050], 0

00410150 |. 0F84 EC000000 |je 00410242

00410156 |. 8925 24014200 |mov dword ptr [420124], esp

0041015C |. 8925 28014200 |mov dword ptr [420128], esp

00410162 |. 6A 00 |push 0

00410164 |. 6A 00 |push 0

00410166 |. 6A 00 |push 0

00410168 |. 6A 00 |push 0

0041016A |. 6A 00 |push 0

0041016C |. 6A 00 |push 0

0041016E |. 6A 00 |push 0

00410170 |. 6A 00 |push 0

00410172 |. 6A 00 |push 0

00410174 |. 6A 00 |push 0

00410176 |. 6A 00 |push 0

00410178 |. 6A 00 |push 0

0041017A |. 6A 00 |push 0

0041017C |. 6A 00 |push 0

0041017E |. 6A 00 |push 0

00410180 |. 6A 00 |push 0

00410277 |. A1 CC004200 |mov eax, dword ptr [4200CC]

0041027C |. 83F8 12 |cmp eax, 12

0041027F |.^ 0F85 C4FEFFFF \jnz 00410149 //修改标志为Z=1

1006E195 2> 9C pushfd //真正的EP

1006E196 60 pushad

1006E197 E8 00000000 call 1006E19C

1006E19C B8 FFFFFF0F mov eax, 0FFFFFFF

1006E1A1 B9 07000000 mov ecx, 7

1006E1A6 5D pop ebp

1006E1A7 2BE9 sub ebp, ecx

1006E1A9 EB 0B jmp short 1006E1B6

1006E1AB 97 xchg eax, edi

1006E1AC FE ??? ; 未知命令

1006E1AD FFFF ??? ; 未知命令

1006E1AF CC int3

1006E1B0 B8 606A40EB mov eax, EB406A60

1006E1B5 3C 8D cmp al, 8D

1006E1B7 B5 A3 mov ch, 0A3

1006E3B2 5E pop esi

1006E3B3 83C3 0C add ebx, 0C

1006E3B6 ^ E2 E1 loopd short 1006E399

1006E3B8 61 popad

1006E3B9 9D popfd

1006E3BA - E9 412CF9FF jmp 10001000 //f4到此

10001000 /. 55 push ebp //程序oep

10001001 |. 8BEC mov ebp, esp

10001003 |. 837D 0C 01 cmp dword ptr [ebp+C], 1

10001007 |. 75 09 jnz short 10001012

10001009 |. B8 01000000 mov eax, 1

1000100E |. C9 leave

1000100F |. C2 0C00 retn 0C

10001012 |> 837D 0C 00 cmp dword ptr [ebp+C], 0

10001016 |. 75 38 jnz short 10001050

10001018 |. 833D 04300010 0>cmp dword ptr [10003004], 0

1000101F |. 74 06 je short 10001027

10001021 |. FF15 04300010 call dword ptr [10003004]

10001027 |> 833D 08300010 0>cmp dword ptr [10003008], 0

1000102E |. 74 0C je short 1000103C

10001030 |. FF35 00300010 push dword ptr [10003000]

10001036 |. FF15 08300010 call dword ptr [10003008]

1000103C |> 833D 0C300010 0>cmp dword ptr [1000300C], 0

10001043 |. 74 0B je short 10001050

10001045 |. FF35 0C300010 push dword ptr [1000300C] ; /hLibModule = NULL

lordpe Dump 之 import 填写OEP=1000 获取IAT 获取输入表 转存修复之

重定位处理 方法是用winroot大虾写的DLL_lordex 还有ReloX 具体过程我就不写了 看看学精华吧

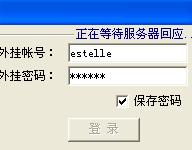

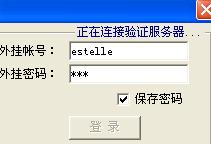

此外挂是镶入式外挂,先启动外挂登陆然后运行游戏,外挂帐号和游戏帐号绑定,以达到一个外挂帐号只能对一个游戏帐号起作用的效果

所以我要首先要启动游戏然后打开外挂多了不说了

帐号密码随便填写 od附加游戏进程

7C921231 C3 retn

7C921232 8BFF mov edi,edi

7C921234 90 nop

7C921235 90 nop

7C921236 90 nop

7C921237 90 nop

7C921238 90 nop

7C921239 n> CC int3

7C92123A C3 retn

7C92123B 90 nop

7C92123C 8BFF mov edi,edi

7C92123E 90 nop

7C92123F 90 nop

7C921240 90 nop

7C921241 90 nop

7C921242 90 nop

7C921243 8B4424 04 mov eax,dword ptr ss:[esp+4]

7C921247 CC int3

7C921248 C2 0400 retn 4

7C92124B 90 nop

7C92124C 90 nop

F9 运行 bp CreateFileA 随意输入帐号密码 F9 3次

堆栈 第一次

0801F098 0816F2D6 .... /CALL 到 CreateFileA 来自 0816F2D0

0801F09C 057DE7A8 ..}. |FileName = "E:\..........XXXXX\\.........log"

0801F0A0 40000000 ...@ |Access = GENERIC_WRITE

0801F0A4 00000003 .... |ShareMode = FILE_SHARE_READ|FILE_SHARE_WRITE

0801F0A8 0801F1C8 .... |pSecurity = 0801F1C8

0801F0AC 00000004 .... |Mode = OPEN_ALWAYS

0801F0B0 00000080 .... |Attributes = NORMAL

0801F0B4 00000000 .... \hTemplateFile = NULL

第二次

0801F098 0816F2D6 .... /CALL 到 CreateFileA 来自 0816F2D0

0801F09C 057DA9F8 .﹠. |FileName = "E:\..........xxxxx\\.........log"

0801F0A0 40000000 ...@ |Access = GENERIC_WRITE

0801F0A4 00000003 .... |ShareMode = FILE_SHARE_READ|FILE_SHARE_WRITE

0801F0A8 0801F1C8 .... |pSecurity = 0801F1C8

0801F0AC 00000004 .... |Mode = OPEN_ALWAYS

0801F0B0 00000080 .... |Attributes = NORMAL

0801F0B4 00000000 .... \hTemplateFile = NULL

第三次

0801F474 0816F2D6 .... /CALL 到 CreateFileA 来自 0816F2D0

0801F478 057EA248 H.~. |FileName = "E:\..........v37265\\.........log"

0801F47C 40000000 ...@ |Access = GENERIC_WRITE

0801F480 00000003 .... |ShareMode = FILE_SHARE_READ|FILE_SHARE_WRITE

0801F484 0801F5A4 .... |pSecurity = 0801F5A4

0801F488 00000004 .... |Mode = OPEN_ALWAYS

0801F48C 00000080 .... |Attributes = NORMAL

0801F490 00000000 .... \hTemplateFile = NULL

这个时候取消断点ALT+F9 返回的外挂模块 返回搜索ASCII码

0805264A 83C4 28 add esp,28 ; (Initial CPU selection)

0805264D 8945 F4 mov dword ptr ss:[ebp-C],eax

08052650 68 01030080 push 80000301

08052655 6A 00 push 0

08052657 FF75 F4 push dword ptr ss:[ebp-C]

0805265A 68 01000000 push 1

0805265F BB 90020000 mov ebx,290

08052664 E8 49680300 call 08088EB2 ; 2.08088EB2

08052669 83C4 10 add esp,10

0805266C 68 9C550208 push 802559C ; ASCII CR,LF

08052671 FF75 FC push dword ptr ss:[ebp-4]

08052674 B9 02000000 mov ecx,2

08052679 E8 FCCAFFFF call 0804F17A ; 2.0804F17A

0805267E 83C4 08 add esp,8

08052681 8945 F0 mov dword ptr ss:[ebp-10],eax

08052684 68 04000080 push 80000004

文本字串参考位于 2:, 项目 149

地址=080796D0

反汇编=mov eax,802DCD1

文本字符串=ASCII "gate.y-gua.com"

文本字串参考位于 2:, 项目 150

地址=08079ACA

反汇编=push 802DD2D

文本字符串=ASCII "login"

发现login 跟谁在段首下F2断点

080796B9 55 push ebp

080796BA 8BEC mov ebp,esp

080796BC 81EC 40000000 sub esp,40

080796C2 C745 FC 00000000 mov dword ptr ss:[ebp-4],0

080796C9 C745 F8 00000000 mov dword ptr ss:[ebp-8],0

080796D0 B8 D1DC0208 mov eax,802DCD1 ; ASCII "gate.y-gua.com"//外挂服务器地址

080796D5 50 push eax ; 2.0802DCD1

080796D6 8B5D FC mov ebx,dword ptr ss:[ebp-4]

080796D9 85DB test ebx,ebx

080796DB 74 09 je short 080796E6 ; 2.080796E6

080796DD 53 push ebx

080796DE E8 C3F70000 call 08088EA6 ; 2.08088EA6

080796E3 83C4 04 add esp,4

080796E6 58 pop eax ; 2.0802DCD1

080796E7 8945 FC mov dword ptr ss:[ebp-4],eax ; 2.0802DCD1

080796EA 68 9B510208 push 802519B

080796EF FF75 FC push dword ptr ss:[ebp-4]

080796F2 E8 7B59FDFF call 0804F072 ; 2.0804F072

080796F7 83C4 08 add esp,8

080796FA 83F8 00 cmp eax,0

080796FD 0F85 1A000000 jnz 0807971D ; 2.0807971D //判断是否连接服务器成功

08079703 B8 9B510208 mov eax,802519B

08079708 50 push eax ; 2.0802DCD1

08079709 8B5D FC mov ebx,dword ptr ss:[ebp-4]

0807970C 85DB test ebx,ebx

0807970E 74 09 je short 08079719 ; 2.08079719

08079710 53 push ebx

08079711 E8 90F70000 call 08088EA6 ; 2.08088EA6

08079716 83C4 04 add esp,4

08079719 58 pop eax ; 2.0802DCD1

0807971A 8945 FC mov dword ptr ss:[ebp-4],eax ; 2.0802DCD1

0807971D 6A FF push -1

0807971F 6A 08 push 8

08079721 68 1A000116 push 1601001A

08079726 68 16000152 push 52010016

0807972B E8 88F70000 call 08088EB8 ; 2.08088EB8

08079730 83C4 10 add esp,10

08079733 8945 F4 mov dword ptr ss:[ebp-C],eax ; 2.0802DCD1 //ebp-c=外挂帐号

08079736 68 04000080 push 80000004

0807973B 6A 00 push 0

0807973D 8B45 F4 mov eax,dword ptr ss:[ebp-C]

08079740 85C0 test eax,eax ; 2.0802DCD1

08079742 75 05 jnz short 08079749 ; 2.08079749

08079744 B8 9B510208 mov eax,802519B

08079749 50 push eax ; 2.0802DCD1

0807974A 68 01000000 push 1

0807974F BB 74010000 mov ebx,174

08079754 E8 59F70000 call 08088EB2 ; 2.08088EB2

08079759 83C4 10 add esp,10

0807975C 8945 F0 mov dword ptr ss:[ebp-10],eax ; 2.0802DCD1

0807975F 8B5D F4 mov ebx,dword ptr ss:[ebp-C]

08079762 85DB test ebx,ebx

08079764 74 09 je short 0807976F ; 2.0807976F

08079766 53 push ebx

08079767 E8 3AF70000 call 08088EA6 ; 2.08088EA6

0807976C 83C4 04 add esp,4

0807976F 8B45 F0 mov eax,dword ptr ss:[ebp-10]

08079772 50 push eax ; 2.0802DCD1

08079773 8B1D 8C222A08 mov ebx,dword ptr ds:[82A228C]

08079779 85DB test ebx,ebx

0807977B 74 09 je short 08079786 ; 2.08079786

0807977D 53 push ebx

0807977E E8 23F70000 call 08088EA6 ; 2.08088EA6

08079783 83C4 04 add esp,4

08079786 58 pop eax ; 2.0802DCD1

08079787 A3 8C222A08 mov dword ptr ds:[82A228C],eax ; 2.0802DCD1

0807978C 6A FF push -1

0807978E 6A 08 push 8

08079790 68 1B000116 push 1601001B

08079795 68 16000152 push 52010016

0807979A E8 19F70000 call 08088EB8 ; 2.08088EB8

0807979F 83C4 10 add esp,10

080797A2 8945 F4 mov dword ptr ss:[ebp-C],eax ; 2.0802DCD1 //ebp-c=外挂密码

080797A5 68 04000080 push 80000004

080797AA 6A 00 push 0

080797AC 8B45 F4 mov eax,dword ptr ss:[ebp-C]

080797AF 85C0 test eax,eax ; 2.0802DCD1

080797B1 75 05 jnz short 080797B8 ; 2.080797B8

080797B3 B8 9B510208 mov eax,802519B

080797B8 50 push eax ; 2.0802DCD1

080797B9 68 01000000 push 1

080797BE BB 74010000 mov ebx,174

080797C3 E8 EAF60000 call 08088EB2 ; 2.08088EB2

080797C8 83C4 10 add esp,10

080797CB 8945 F0 mov dword ptr ss:[ebp-10],eax ; 2.0802DCD1

080797CE 8B5D F4 mov ebx,dword ptr ss:[ebp-C]

080797D1 85DB test ebx,ebx

080797D3 74 09 je short 080797DE ; 2.080797DE

080797D5 53 push ebx

080797D6 E8 CBF60000 call 08088EA6 ; 2.08088EA6

080797DB 83C4 04 add esp,4

080797DE 8B45 F0 mov eax,dword ptr ss:[ebp-10]

080797E1 50 push eax ; 2.0802DCD1

080797E2 8B1D 90222A08 mov ebx,dword ptr ds:[82A2290]

080797E8 85DB test ebx,ebx

080797EA 74 09 je short 080797F5 ; 2.080797F5

080797EC 53 push ebx

080797ED E8 B4F60000 call 08088EA6 ; 2.08088EA6

080797F2 83C4 04 add esp,4

080797F5 58 pop eax ; 2.0802DCD1

080797F6 A3 90222A08 mov dword ptr ds:[82A2290],eax ; 2.0802DCD1

080797FB 6A FF push -1

080797FD 6A 08 push 8

080797FF 68 1A000116 push 1601001A

08079804 68 16000152 push 52010016

08079809 E8 AAF60000 call 08088EB8 ; 2.08088EB8

0807980E 83C4 10 add esp,10

08079811 8945 F4 mov dword ptr ss:[ebp-C],eax ; 2.0802DCD1

08079814 68 04000080 push 80000004

08079819 6A 00 push 0

0807981B 8B45 F4 mov eax,dword ptr ss:[ebp-C]

0807981E 85C0 test eax,eax ; 2.0802DCD1

08079820 75 05 jnz short 08079827 ; 2.08079827

08079822 B8 9B510208 mov eax,802519B

08079827 50 push eax ; 2.0802DCD1

08079828 68 01000000 push 1

0807982D BB 30010000 mov ebx,130

08079832 E8 7BF60000 call 08088EB2 ; 2.08088EB2

08079837 83C4 10 add esp,10

0807983A 8945 F0 mov dword ptr ss:[ebp-10],eax ; 2.0802DCD1

0807983D 8B5D F4 mov ebx,dword ptr ss:[ebp-C]

08079840 85DB test ebx,ebx

08079842 74 09 je short 0807984D ; 2.0807984D

08079844 53 push ebx

08079845 E8 5CF60000 call 08088EA6 ; 2.08088EA6

0807984A 83C4 04 add esp,4

0807984D 837D F0 00 cmp dword ptr ss:[ebp-10],0

08079851 0F85 47000000 jnz 0807989E ; 2.0807989E //判断帐号是否为空

08079857 B8 E0DC0208 mov eax,802DCE0

0807985C 8945 F4 mov dword ptr ss:[ebp-C],eax ; 2.0802DCD1

0807985F 8D45 F4 lea eax,dword ptr ss:[ebp-C]

08079862 50 push eax ; 2.0802DCD1

08079863 E8 DFC8FEFF call 08066147 ; 2.08066147

08079868 8B5D F4 mov ebx,dword ptr ss:[ebp-C]

0807986B 85DB test ebx,ebx

0807986D 74 09 je short 08079878 ; 2.08079878

0807986F 53 push ebx

08079870 E8 31F60000 call 08088EA6 ; 2.08088EA6

08079875 83C4 04 add esp,4

08079878 68 05000100 push 10005

0807987D 68 1A000116 push 1601001A

08079882 68 16000152 push 52010016

08079887 68 01000000 push 1

0807988C BB 64030000 mov ebx,364

08079891 E8 1CF60000 call 08088EB2 ; 2.08088EB2

08079896 83C4 10 add esp,10

08079899 E9 FA050000 jmp 08079E98 ; 2.08079E98

0807989E 6A FF push -1

080798A0 6A 08 push 8

080798A2 68 1B000116 push 1601001B

080798A7 68 16000152 push 52010016

080798AC E8 07F60000 call 08088EB8 ; 2.08088EB8

080798B1 83C4 10 add esp,10

080798B4 8945 F4 mov dword ptr ss:[ebp-C],eax ; 2.0802DCD1

080798B7 68 04000080 push 80000004

080798BC 6A 00 push 0

080798BE 8B45 F4 mov eax,dword ptr ss:[ebp-C]

080798C1 85C0 test eax,eax ; 2.0802DCD1

080798C3 75 05 jnz short 080798CA ; 2.080798CA

080798C5 B8 9B510208 mov eax,802519B

080798CA 50 push eax ; 2.0802DCD1

080798CB 68 01000000 push 1

080798D0 BB 30010000 mov ebx,130

080798D5 E8 D8F50000 call 08088EB2 ; 2.08088EB2

080798DA 83C4 10 add esp,10

080798DD 8945 F0 mov dword ptr ss:[ebp-10],eax ; 2.0802DCD1

080798E0 8B5D F4 mov ebx,dword ptr ss:[ebp-C]

080798E3 85DB test ebx,ebx

080798E5 74 09 je short 080798F0 ; 2.080798F0

080798E7 53 push ebx

080798E8 E8 B9F50000 call 08088EA6 ; 2.08088EA6

080798ED 83C4 04 add esp,4

080798F0 837D F0 00 cmp dword ptr ss:[ebp-10],0

080798F4 0F85 47000000 jnz 08079941 ; 2.08079941 //判断密码是否为空

080798FA B8 EEDC0208 mov eax,802DCEE

080798FF 8945 F4 mov dword ptr ss:[ebp-C],eax ; 2.0802DCD1

08079902 8D45 F4 lea eax,dword ptr ss:[ebp-C]

08079905 50 push eax ; 2.0802DCD1

08079906 E8 3CC8FEFF call 08066147 ; 2.08066147

0807990B 8B5D F4 mov ebx,dword ptr ss:[ebp-C]

0807990E 85DB test ebx,ebx

08079910 74 09 je short 0807991B ; 2.0807991B

08079912 53 push ebx

08079913 E8 8EF50000 call 08088EA6 ; 2.08088EA6

08079918 83C4 04 add esp,4

0807991B 68 05000100 push 10005

08079920 68 1B000116 push 1601001B

08079925 68 16000152 push 52010016

0807992A 68 01000000 push 1

0807992F BB 64030000 mov ebx,364

08079934 E8 79F50000 call 08088EB2 ; 2.08088EB2

08079939 83C4 10 add esp,10

0807993C E9 57050000 jmp 08079E98 ; 2.08079E98

08079941 6A 00 push 0

08079943 68 FCDC0208 push 802DCFC

08079948 6A FF push -1

0807994A 6A 08 push 8

0807994C 68 17000116 push 16010017

08079951 68 16000152 push 52010016

08079956 E8 63F50000 call 08088EBE ; 2.08088EBE //连接验证服务器

0807995B 83C4 18 add esp,18

0807995E 6A 00 push 0

08079960 68 01000000 push 1

08079965 6A FF push -1

08079967 6A 06 push 6

08079969 68 1C000116 push 1601001C

0807996E 68 16000152 push 52010016

08079973 E8 46F50000 call 08088EBE ; 2.08088EBE

08079978 83C4 18 add esp,18

0807997B 6A 00 push 0

0807997D 68 01000000 push 1

08079982 6A FF push -1

08079984 6A 06 push 6

08079986 68 1A000116 push 1601001A

0807998B 68 16000152 push 52010016

08079990 E8 29F50000 call 08088EBE ; 2.08088EBE

08079995 83C4 18 add esp,18

08079998 6A 00 push 0

0807999A 68 01000000 push 1

0807999F 6A FF push -1

080799A1 6A 06 push 6

080799A3 68 1B000116 push 1601001B

080799A8 68 16000152 push 52010016

080799AD E8 0CF50000 call 08088EBE ; 2.08088EBE

080799B2 83C4 18 add esp,18

080799B5 6A FF push -1

080799B7 6A 12 push 12

080799B9 68 DD0A0116 push 16010ADD

080799BE 68 16000152 push 52010016

080799C3 E8 F0F40000 call 08088EB8 ; 2.08088EB8

080799C8 83C4 10 add esp,10

080799CB 50 push eax ; 2.0802DCD1

080799CC E8 2588FDFF call 080521F6 ; 2.080521F6

080799D1 8945 F0 mov dword ptr ss:[ebp-10],eax ; 2.0802DCD1

080799D4 8D45 F0 lea eax,dword ptr ss:[ebp-10]

080799D7 50 push eax ; 2.0802DCD1

080799D8 B8 12DD0208 mov eax,802DD12

080799DD 8945 EC mov dword ptr ss:[ebp-14],eax ; 2.0802DCD1

080799E0 8D45 EC lea eax,dword ptr ss:[ebp-14]

080799E3 50 push eax ; 2.0802DCD1

080799E4 E8 5388FDFF call 0805223C ; 2.0805223C

080799E9 8B5D EC mov ebx,dword ptr ss:[ebp-14]

080799EC 85DB test ebx,ebx

080799EE 74 09 je short 080799F9 ; 2.080799F9

080799F0 53 push ebx

080799F1 E8 B0F40000 call 08088EA6 ; 2.08088EA6

080799F6 83C4 04 add esp,4

080799F9 8B5D F0 mov ebx,dword ptr ss:[ebp-10]

080799FC 85DB test ebx,ebx

080799FE 74 09 je short 08079A09 ; 2.08079A09

08079A00 53 push ebx

08079A01 E8 A0F40000 call 08088EA6 ; 2.08088EA6

08079A06 83C4 04 add esp,4

08079A09 6A FF push -1

08079A0B 6A 08 push 8

08079A0D 68 1A000116 push 1601001A

08079A12 68 16000152 push 52010016

08079A17 E8 9CF40000 call 08088EB8 ; 2.08088EB8

08079A1C 83C4 10 add esp,10

08079A1F 8945 F4 mov dword ptr ss:[ebp-C],eax ; 2.0802DCD1

08079A22 8D45 F4 lea eax,dword ptr ss:[ebp-C]

08079A25 50 push eax ; 2.0802DCD1

08079A26 B8 1BDD0208 mov eax,802DD1B

08079A2B 8945 F0 mov dword ptr ss:[ebp-10],eax ; 2.0802DCD1

08079A2E 8D45 F0 lea eax,dword ptr ss:[ebp-10]

08079A31 50 push eax ; 2.0802DCD1

08079A32 E8 0588FDFF call 0805223C ; 2.0805223C

08079A37 8B5D F0 mov ebx,dword ptr ss:[ebp-10]

08079A3A 85DB test ebx,ebx

08079A3C 74 09 je short 08079A47 ; 2.08079A47

08079A3E 53 push ebx

08079A3F E8 62F40000 call 08088EA6 ; 2.08088EA6

08079A44 83C4 04 add esp,4

08079A47 8B5D F4 mov ebx,dword ptr ss:[ebp-C]

08079A4A 85DB test ebx,ebx

08079A4C 74 09 je short 08079A57 ; 2.08079A57

08079A4E 53 push ebx

08079A4F E8 52F40000 call 08088EA6 ; 2.08088EA6

08079A54 83C4 04 add esp,4

08079A57 6A FF push -1

08079A59 6A 08 push 8

08079A5B 68 1B000116 push 1601001B

08079A60 68 16000152 push 52010016

08079A65 E8 4EF40000 call 08088EB8 ; 2.08088EB8

08079A6A 83C4 10 add esp,10

08079A6D 8945 F4 mov dword ptr ss:[ebp-C],eax ; 2.0802DCD1

08079A70 8D45 F4 lea eax,dword ptr ss:[ebp-C]

08079A73 50 push eax ; 2.0802DCD1

08079A74 B8 24DD0208 mov eax,802DD24

08079A79 8945 F0 mov dword ptr ss:[ebp-10],eax ; 2.0802DCD1

08079A7C 8D45 F0 lea eax,dword ptr ss:[ebp-10]

08079A7F 50 push eax ; 2.0802DCD1

08079A80 E8 B787FDFF call 0805223C ; 2.0805223C

08079A85 8B5D F0 mov ebx,dword ptr ss:[ebp-10]

08079A88 85DB test ebx,ebx

08079A8A 74 09 je short 08079A95 ; 2.08079A95

08079A8C 53 push ebx

08079A8D E8 14F40000 call 08088EA6 ; 2.08088EA6

08079A92 83C4 04 add esp,4

08079A95 8B5D F4 mov ebx,dword ptr ss:[ebp-C]

08079A98 85DB test ebx,ebx

08079A9A 74 09 je short 08079AA5 ; 2.08079AA5

08079A9C 53 push ebx

08079A9D E8 04F40000 call 08088EA6 ; 2.08088EA6

08079AA2 83C4 04 add esp,4

08079AA5 68 01030080 push 80000301

08079AAA 6A 00 push 0

08079AAC 68 2C010000 push 12C

08079AB1 68 01000000 push 1

08079AB6 BB 7C060000 mov ebx,67C

08079ABB E8 F2F30000 call 08088EB2 ; 2.08088EB2 //连接外挂服务器

08079AC0 83C4 10 add esp,10

08079AC3 68 04000080 push 80000004

08079AC8 6A 00 push 0

08079ACA 68 2DDD0208 push 802DD2D ; ASCII "login"

08079ACF 68 01000000 push 1

08079AD4 BB 98010000 mov ebx,198

08079AD9 E8 D4F30000 call 08088EB2 ; 2.08088EB2

08079ADE 83C4 10 add esp,10

08079AE1 8945 F4 mov dword ptr ss:[ebp-C],eax ; 2.0802DCD1

08079AE4 68 01030080 push 80000301

08079AE9 6A 00 push 0

08079AEB 68 04000000 push 4

08079AF0 68 01000000 push 1

08079AF5 BB BC010000 mov ebx,1BC

08079AFA E8 B3F30000 call 08088EB2 ; 2.08088EB2

08079AFF 83C4 10 add esp,10

08079B02 8945 F0 mov dword ptr ss:[ebp-10],eax ; 2.0802DCD1

08079B05 6A FF push -1

08079B07 6A 08 push 8

08079B09 68 1A000116 push 1601001A

08079B0E 68 16000152 push 52010016

08079B13 E8 A0F30000 call 08088EB8 ; 2.08088EB8

08079B18 83C4 10 add esp,10

08079B1B 8945 EC mov dword ptr ss:[ebp-14],eax ; 2.0802DCD1

08079B1E 68 04000080 push 80000004

08079B23 6A 00 push 0

08079B25 8B45 EC mov eax,dword ptr ss:[ebp-14]

08079B28 85C0 test eax,eax ; 2.0802DCD1

08079B2A 75 05 jnz short 08079B31 ; 2.08079B31

08079B2C B8 9B510208 mov eax,802519B

08079B31 50 push eax ; 2.0802DCD1

08079B32 68 01000000 push 1

08079B37 BB 74010000 mov ebx,174

08079B3C E8 71F30000 call 08088EB2 ; 2.08088EB2

08079B41 83C4 10 add esp,10

08079B44 8945 E8 mov dword ptr ss:[ebp-18],eax ; 2.0802DCD1

08079B47 8B5D EC mov ebx,dword ptr ss:[ebp-14]

08079B4A 85DB test ebx,ebx

08079B4C 74 09 je short 08079B57 ; 2.08079B57

08079B4E 53 push ebx

08079B4F E8 52F30000 call 08088EA6 ; 2.08088EA6

08079B54 83C4 04 add esp,4

08079B57 68 04000080 push 80000004

08079B5C 6A 00 push 0

08079B5E 8B45 E8 mov eax,dword ptr ss:[ebp-18]

08079B61 85C0 test eax,eax ; 2.0802DCD1

08079B63 75 05 jnz short 08079B6A ; 2.08079B6A

08079B65 B8 9B510208 mov eax,802519B

08079B6A 50 push eax ; 2.0802DCD1

08079B6B 68 01000000 push 1

08079B70 BB 98010000 mov ebx,198

08079B75 E8 38F30000 call 08088EB2 ; 2.08088EB2

08079B7A 83C4 10 add esp,10

08079B7D 8945 E4 mov dword ptr ss:[ebp-1C],eax ; 2.0802DCD1

08079B80 8B5D E8 mov ebx,dword ptr ss:[ebp-18]

08079B83 85DB test ebx,ebx

08079B85 74 09 je short 08079B90 ; 2.08079B90

08079B87 53 push ebx

08079B88 E8 19F30000 call 08088EA6 ; 2.08088EA6

08079B8D 83C4 04 add esp,4

08079B90 68 01030080 push 80000301

08079B95 6A 00 push 0

08079B97 68 04000000 push 4

08079B9C 68 01000000 push 1

08079BA1 BB BC010000 mov ebx,1BC

08079BA6 E8 07F30000 call 08088EB2 ; 2.08088EB2

08079BAB 83C4 10 add esp,10

08079BAE 8945 E0 mov dword ptr ss:[ebp-20],eax ; 2.0802DCD1

08079BB1 6A FF push -1

08079BB3 6A 08 push 8

08079BB5 68 1B000116 push 1601001B

08079BBA 68 16000152 push 52010016

08079BBF E8 F4F20000 call 08088EB8 ; 2.08088EB8

08079BC4 83C4 10 add esp,10

08079BC7 8945 DC mov dword ptr ss:[ebp-24],eax ; 2.0802DCD1

08079BCA 68 04000080 push 80000004

08079BCF 6A 00 push 0

08079BD1 8B45 DC mov eax,dword ptr ss:[ebp-24]

08079BD4 85C0 test eax,eax ; 2.0802DCD1

08079BD6 75 05 jnz short 08079BDD ; 2.08079BDD

08079BD8 B8 9B510208 mov eax,802519B

08079BDD 50 push eax ; 2.0802DCD1

08079BDE 68 01000000 push 1

08079BE3 BB 74010000 mov ebx,174

08079BE8 E8 C5F20000 call 08088EB2 ; 2.08088EB2

08079BED 83C4 10 add esp,10

08079BF0 8945 D8 mov dword ptr ss:[ebp-28],eax ; 2.0802DCD1

08079BF3 8B5D DC mov ebx,dword ptr ss:[ebp-24]

08079BF6 85DB test ebx,ebx

08079BF8 74 09 je short 08079C03 ; 2.08079C03

08079BFA 53 push ebx

08079BFB E8 A6F20000 call 08088EA6 ; 2.08088EA6

08079C00 83C4 04 add esp,4

08079C03 68 04000080 push 80000004

08079C08 6A 00 push 0

08079C0A 8B45 D8 mov eax,dword ptr ss:[ebp-28]

08079C0D 85C0 test eax,eax ; 2.0802DCD1

08079C0F 75 05 jnz short 08079C16 ; 2.08079C16

08079C11 B8 9B510208 mov eax,802519B

08079C16 50 push eax ; 2.0802DCD1

08079C17 68 01000000 push 1

08079C1C BB 98010000 mov ebx,198

08079C21 E8 8CF20000 call 08088EB2 ; 2.08088EB2

08079C26 83C4 10 add esp,10

08079C29 8945 D4 mov dword ptr ss:[ebp-2C],eax ; 2.0802DCD1

08079C2C 8B5D D8 mov ebx,dword ptr ss:[ebp-28]

08079C2F 85DB test ebx,ebx

08079C31 74 09 je short 08079C3C ; 2.08079C3C

08079C33 53 push ebx

08079C34 E8 6DF20000 call 08088EA6 ; 2.08088EA6

08079C39 83C4 04 add esp,4

08079C3C 68 01030080 push 80000301

08079C41 6A 00 push 0

08079C43 68 04000000 push 4

08079C48 68 01000000 push 1

08079C4D BB BC010000 mov ebx,1BC

08079C52 E8 5BF20000 call 08088EB2 ; 2.08088EB2

08079C57 83C4 10 add esp,10

08079C5A 8945 D0 mov dword ptr ss:[ebp-30],eax ; 2.0802DCD1

08079C5D 68 04000080 push 80000004

08079C62 6A 00 push 0

08079C64 A1 60212A08 mov eax,dword ptr ds:[82A2160]

08079C69 85C0 test eax,eax ; 2.0802DCD1

08079C6B 75 05 jnz short 08079C72 ; 2.08079C72

08079C6D B8 9B510208 mov eax,802519B

08079C72 50 push eax ; 2.0802DCD1

eax=06CB7658, (ASCII "3sBqkh2Sa2SXSbaK") 加密算法猜想

08079C73 68 01000000 push 1

08079C78 BB 98010000 mov ebx,198

08079C7D E8 30F20000 call 08088EB2 ; 2.08088EB2

08079C82 83C4 10 add esp,10

08079C85 8945 CC mov dword ptr ss:[ebp-34],eax ; 2.0802DCD1

08079C88 FF75 CC push dword ptr ss:[ebp-34]

08079C8B FF75 D0 push dword ptr ss:[ebp-30]

08079C8E FF75 D4 push dword ptr ss:[ebp-2C]

08079C91 FF75 E0 push dword ptr ss:[ebp-20]

08079C94 FF75 E4 push dword ptr ss:[ebp-1C]

08079C97 B9 05000000 mov ecx,5

08079C9C E8 8AC1FEFF call 08065E2B ; 2.08065E2B

08079CA1 83C4 14 add esp,14

08079CA4 8945 C8 mov dword ptr ss:[ebp-38],eax ; 2.0802DCD1

08079CA7 8B5D E4 mov ebx,dword ptr ss:[ebp-1C]

08079CAA 85DB test ebx,ebx

08079CAC 74 09 je short 08079CB7 ; 2.08079CB7

08079CAE 53 push ebx

08079CAF E8 F2F10000 call 08088EA6 ; 2.08088EA6

08079CB4 83C4 04 add esp,4

08079CB7 8B5D E0 mov ebx,dword ptr ss:[ebp-20]

08079CBA 85DB test ebx,ebx

08079CBC 74 09 je short 08079CC7 ; 2.08079CC7

08079CBE 53 push ebx

08079CBF E8 E2F10000 call 08088EA6 ; 2.08088EA6

08079CC4 83C4 04 add esp,4

08079CC7 8B5D D4 mov ebx,dword ptr ss:[ebp-2C]

08079CCA 85DB test ebx,ebx

08079CCC 74 09 je short 08079CD7 ; 2.08079CD7

08079CCE 53 push ebx

08079CCF E8 D2F10000 call 08088EA6 ; 2.08088EA6

08079CD4 83C4 04 add esp,4

08079CD7 8B5D D0 mov ebx,dword ptr ss:[ebp-30]

08079CDA 85DB test ebx,ebx

08079CDC 74 09 je short 08079CE7 ; 2.08079CE7

08079CDE 53 push ebx

08079CDF E8 C2F10000 call 08088EA6 ; 2.08088EA6

08079CE4 83C4 04 add esp,4

08079CE7 8B5D CC mov ebx,dword ptr ss:[ebp-34]

08079CEA 85DB test ebx,ebx

08079CEC 74 09 je short 08079CF7 ; 2.08079CF7

08079CEE 53 push ebx

08079CEF E8 B2F10000 call 08088EA6 ; 2.08088EA6

08079CF4 83C4 04 add esp,4

08079CF7 8D45 C8 lea eax,dword ptr ss:[ebp-38]

08079CFA 50 push eax ; 2.0802DCD1

08079CFB E8 81BFFEFF call 08065C81 ; 2.08065C81

08079D00 8945 C4 mov dword ptr ss:[ebp-3C],eax ; 2.0802DCD1

08079D03 8B5D C8 mov ebx,dword ptr ss:[ebp-38]

08079D06 85DB test ebx,ebx

08079D08 74 09 je short 08079D13 ; 2.08079D13

08079D0A 53 push ebx

08079D0B E8 96F10000 call 08088EA6 ; 2.08088EA6

08079D10 83C4 04 add esp,4

08079D13 FF75 C4 push dword ptr ss:[ebp-3C]

08079D16 FF75 F0 push dword ptr ss:[ebp-10]

08079D19 FF75 F4 push dword ptr ss:[ebp-C]

08079D1C B9 03000000 mov ecx,3

08079D21 E8 05C1FEFF call 08065E2B ; 2.08065E2B

08079D26 83C4 0C add esp,0C

08079D29 8945 C0 mov dword ptr ss:[ebp-40],eax ; 2.0802DCD1

08079D2C 8B5D F4 mov ebx,dword ptr ss:[ebp-C]

08079D2F 85DB test ebx,ebx

08079D31 74 09 je short 08079D3C ; 2.08079D3C

08079D33 53 push ebx

08079D34 E8 6DF10000 call 08088EA6 ; 2.08088EA6

08079D39 83C4 04 add esp,4

08079D3C 8B5D F0 mov ebx,dword ptr ss:[ebp-10]

08079D3F 85DB test ebx,ebx

08079D41 74 09 je short 08079D4C ; 2.08079D4C

08079D43 53 push ebx

08079D44 E8 5DF10000 call 08088EA6 ; 2.08088EA6

08079D49 83C4 04 add esp,4

08079D4C 8B5D C4 mov ebx,dword ptr ss:[ebp-3C]

08079D4F 85DB test ebx,ebx

08079D51 74 09 je short 08079D5C ; 2.08079D5C

08079D53 53 push ebx

08079D54 E8 4DF10000 call 08088EA6 ; 2.08088EA6

08079D59 83C4 04 add esp,4

08079D5C 8B45 C0 mov eax,dword ptr ss:[ebp-40]

08079D5F 50 push eax ; 2.0802DCD1

08079D60 8B5D F8 mov ebx,dword ptr ss:[ebp-8]

08079D63 85DB test ebx,ebx

08079D65 74 09 je short 08079D70 ; 2.08079D70

08079D67 53 push ebx

08079D68 E8 39F10000 call 08088EA6 ; 2.08088EA6

08079D6D 83C4 04 add esp,4

08079D70 58 pop eax ; 2.0802DCD1

08079D71 8945 F8 mov dword ptr ss:[ebp-8],eax ; 2.0802DCD1

08079D74 68 01030080 push 80000301

08079D79 6A 00 push 0

08079D7B 68 F44C0000 push 4CF4

08079D80 68 04000080 push 80000004

08079D85 6A 00 push 0

08079D87 8B45 FC mov eax,dword ptr ss:[ebp-4]

08079D8A 85C0 test eax,eax ; 2.0802DCD1

08079D8C 75 05 jnz short 08079D93 ; 2.08079D93

08079D8E B8 9B510208 mov eax,802519B

08079D93 50 push eax ; 2.0802DCD1

08079D94 68 25000100 push 10025

08079D99 68 6A000116 push 1601006A

08079D9E 68 04000152 push 52010004

08079DA3 68 03000000 push 3

08079DA8 BB D8060000 mov ebx,6D8

08079DAD E8 00F10000 call 08088EB2 ; 2.08088EB2

08079DB2 83C4 28 add esp,28

08079DB5 85C0 test eax,eax ; 2.0802DCD1

08079DB7 0F84 AA000000 je 08079E67 ; 2.08079E67

08079DBD B8 33DD0208 mov eax,802DD33

08079DC2 8945 F4 mov dword ptr ss:[ebp-C],eax ; 2.0802DCD1

08079DC5 8D45 F4 lea eax,dword ptr ss:[ebp-C]

08079DC8 50 push eax ; 2.0802DCD1

08079DC9 E8 79C3FEFF call 08066147 ; 2.08066147 //正在发送登录封包信息

08079DCE 8B5D F4 mov ebx,dword ptr ss:[ebp-C]

08079DD1 85DB test ebx,ebx

08079DD3 74 09 je short 08079DDE ; 2.08079DDE

08079DD5 53 push ebx

08079DD6 E8 CBF00000 call 08088EA6 ; 2.08088EA6

08079DDB 83C4 04 add esp,4

08079DDE 68 05000080 push 80000005

08079DE3 6A 00 push 0

08079DE5 8B45 F8 mov eax,dword ptr ss:[ebp-8]

08079DE8 85C0 test eax,eax ; 2.0802DCD1

08079DEA 75 05 jnz short 08079DF1 ; 2.08079DF1

08079DEC B8 C1550208 mov eax,80255C1

08079DF1 50 push eax ; 2.0802DCD1

08079DF2 68 25000100 push 10025

08079DF7 68 6A000116 push 1601006A

08079DFC 68 04000152 push 52010004

08079E01 68 02000000 push 2

08079E06 BB E0060000 mov ebx,6E0

08079E0B E8 A2F00000 call 08088EB2 ; 2.08088EB2

08079E10 83C4 1C add esp,1C

08079E13 85C0 test eax,eax ; 2.0802DCD1

08079E15 0F84 26000000 je 08079E41 ; 2.08079E41

08079E1B B8 47DD0208 mov eax,802DD47

08079E20 8945 F4 mov dword ptr ss:[ebp-C],eax ; 2.0802DCD1

08079E23 8D45 F4 lea eax,dword ptr ss:[ebp-C]

08079E26 50 push eax ; 2.0802DCD1

08079E27 E8 1BC3FEFF call 08066147 ; 2.08066147 //等待服务器验证回应

08079E2C 8B5D F4 mov ebx,dword ptr ss:[ebp-C]

08079E2F 85DB test ebx,ebx

08079E31 74 09 je short 08079E3C ; 2.08079E3C

08079E33 53 push ebx

08079E34 E8 6DF00000 call 08088EA6 ; 2.08088EA6

08079E39 83C4 04 add esp,4

08079E3C E9 21000000 jmp 08079E62 ; 2.08079E62

08079E41 B8 5DDD0208 mov eax,802DD5D

08079E46 8945 F4 mov dword ptr ss:[ebp-C],eax ; 2.0802DCD1

08079E49 8D45 F4 lea eax,dword ptr ss:[ebp-C]

08079E4C 50 push eax ; 2.0802DCD1

08079E4D E8 F5C2FEFF call 08066147 ; 2.08066147

08079E52 8B5D F4 mov ebx,dword ptr ss:[ebp-C]

08079E55 85DB test ebx,ebx

08079E57 74 09 je short 08079E62 ; 2.08079E62

08079E59 53 push ebx

08079E5A E8 47F00000 call 08088EA6 ; 2.08088EA6

08079E5F 83C4 04 add esp,4

08079E62 E9 31000000 jmp 08079E98 ; 2.08079E98

08079E67 FF75 FC push dword ptr ss:[ebp-4]

08079E6A 68 71DD0208 push 802DD71

08079E6F B9 02000000 mov ecx,2

08079E74 E8 0153FDFF call 0804F17A ; 2.0804F17A

08079E79 83C4 08 add esp,8

08079E7C 8945 F4 mov dword ptr ss:[ebp-C],eax ; 2.0802DCD1

08079E7F 8D45 F4 lea eax,dword ptr ss:[ebp-C]

08079E82 50 push eax ; 2.0802DCD1

08079E83 E8 BFC2FEFF call 08066147 ; 2.08066147

08079E88 8B5D F4 mov ebx,dword ptr ss:[ebp-C]

08079E8B 85DB test ebx,ebx

08079E8D 74 09 je short 08079E98 ; 2.08079E98

08079E8F 53 push ebx

08079E90 E8 11F00000 call 08088EA6 ; 2.08088EA6

08079E95 83C4 04 add esp,4

08079E98 8B5D FC mov ebx,dword ptr ss:[ebp-4]

08079E9B 85DB test ebx,ebx

08079E9D 74 09 je short 08079EA8 ; 2.08079EA8

08079E9F 53 push ebx

08079EA0 E8 01F00000 call 08088EA6 ; 2.08088EA6

08079EA5 83C4 04 add esp,4

08079EA8 8B5D F8 mov ebx,dword ptr ss:[ebp-8]

08079EAB 85DB test ebx,ebx

08079EAD 74 09 je short 08079EB8 ; 2.08079EB8

08079EAF 53 push ebx

08079EB0 E8 F1EF0000 call 08088EA6 ; 2.08088EA6

08079EB5 83C4 04 add esp,4

08079EB8 8BE5 mov esp,ebp

08079EBA 5D pop ebp ; 2.0802DCD1

08079EBB C3 retn

经过跟踪无果了 继续搜索ASCII码 发现如下

表示怀疑 所以找个每个段的段首下F2断点

文本字串参考位于 2:, 项目 46

地址=0805FD6C

反汇编=push 8025A59

文本字符串=ASCII "Su"

文本字串参考位于 2:, 项目 47

地址=0806173E

反汇编=push 8025A60

文本字符串=ASCII "ss" ss跟踪过老版本的朋友就知道了以前是VIP_Login_Success

文本字串参考位于 2:, 项目 48

地址=08062FDB

反汇编=push 8025A65

文本字符串=ASCII "in"

文本字串参考位于 2:, 项目 49

地址=0806355F

反汇编=push 8025A68

文本字符串=ASCII "e_O"

程序段在这里

0806154C 68 01010080 push 80000101

08061551 6A 00 push 0

08061553 68 56000000 push 56

08061558 68 01000000 push 1

0806155D BB 40010000 mov ebx,140

08061562 E8 4B790200 call 08088EB2 ; 2.08088EB2

08061567 83C4 10 add esp,10

0806156A 8945 F0 mov dword ptr ss:[ebp-10],eax

0806156D 68 01010080 push 80000101

08061572 6A 00 push 0

08061574 68 49000000 push 49

08061579 68 01000000 push 1

0806157E BB 40010000 mov ebx,140

08061583 E8 2A790200 call 08088EB2 ; 2.08088EB2

08061588 83C4 10 add esp,10

0806158B 8945 EC mov dword ptr ss:[ebp-14],eax

0806158E 68 01010080 push 80000101

08061772 B9 11000000 mov ecx,11

08061777 E8 FED9FEFF call 0804F17A ; 2.0804F17A

0806177C 83C4 44 add esp,44

0806177F 8945 B4 mov dword ptr ss:[ebp-4C],eax

eax=06CC25D8, (ASCII "VIP_Login_Success!")

堆栈 ss:[0801F6EC]=00000000

08061782 8B5D F0 mov ebx,dword ptr ss:[ebp-10]

08061785 85DB test ebx,ebx

08061787 74 09 je short 08061792 ; 2.08061792

08061867 /74 09 je short 08061872 ; 2.08061872

08061869 |53 push ebx

0806186A |E8 37760200 call 08088EA6 ; 2.08088EA6

0806186F |83C4 04 add esp,4

08061872 \8B45 B4 mov eax,dword ptr ss:[ebp-4C]

08061875 50 push eax

08061876 FF75 F8 push dword ptr ss:[ebp-8]

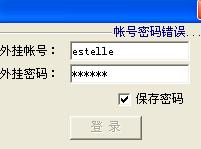

堆栈 ss:[0801F730]=06CC1FA0, (ASCII "Login_Fail...")

08061879 E8 F4D7FEFF call 0804F072 ; 2.0804F072

07FF1879 E8 F4D7FEFF call 07FDF072 //关键call

07FF187E 83C4 08 add esp, 8

07FF1881 83F8 00 cmp eax, 0

07FF1884 B8 00000000 mov eax, 0

07FF1889 0F94C0 sete al // eax=1为真

07FF188C 8945 B0 mov dword ptr [ebp-50], eax

07FF188F 8B5D B4 mov ebx, dword ptr [ebp-4C]

07FF1892 85DB test ebx, ebx

07FF1894 74 09 je short 07FF189F

07FF1896 53 push ebx

07FF1897 E8 0A760200 call 08018EA6

07FF189C 83C4 04 add esp, 4

07FF189F 837D B0 00 cmp dword ptr [ebp-50], 0 比较EAX值是否等于0 等于则跳 登录失败

07FF18A3 0F84 AF150000 je 07FF2E58

07FF1A77 E8 F6D5FEFF call 07FDF072 //关键call

07FF1A7C 83C4 08 add esp, 8

07FF1A7F 83F8 00 cmp eax, 0

07FF1A82 B8 00000000 mov eax, 0

07FF1A87 0F95C0 setne al //eax=0为假

07FF1A8A 8945 E4 mov dword ptr [ebp-1C], eax

07FF1A8D 8B5D E8 mov ebx, dword ptr [ebp-18]

07FF1A90 85DB test ebx, ebx

07FF1A92 74 09 je short 07FF1A9D

07FF1A94 53 push ebx

07FF1A95 E8 0C740200 call 08018EA6

07FF1A9A 83C4 04 add esp, 4

07FF1A9D 837D E4 00 cmp dword ptr [ebp-1C], 0 //eax是否=0 不等于则会出现伪包

07FF1AA1 0F84 E7060000 je 07FF218E

07FF2252 E8 DC49FFFF call 07FE6C33

07FF2257 8945 EC mov dword ptr [ebp-14], eax

07FF225A 837D EC 02 cmp dword ptr [ebp-14], 2 //比较EAX是否=2 等于则跳捆绑帐号无法显示

07FF225E 0F8E 99000000 jle 07FF22FD

修改以后保存文件

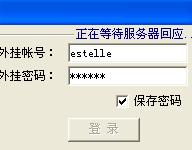

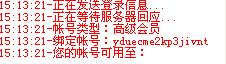

启动外挂游戏登陆显示为

就说这么多等待下回分解吧

--------------------------------------------------------------------------------

【经验总结】

07FF1889 0F94C0 sete al // eax=1为真

07FF1A9D 837D E4 00 cmp dword ptr [ebp-1C], 0 //eax是否=0 不等于则会出现伪包

07FF1AA1 0F84 E7060000 je 07FF218E

这3处修改哪里都可以

07FF225A 837D EC 02 cmp dword ptr [ebp-14], 2 //比较EAX是否=2 等于则跳捆绑帐号无法显示

07FF225E 0F8E 99000000 jle 07FF22FD

这2处修改哪里都可以

不会写瞎写乱七八糟的

--------------------------------------------------------------------------------

【版权声明】: 本文原创于unpack论坛, 转载请注明作者并保持文章的完整, 谢谢!

2008年02月16日 15:15:20

[注意]传递专业知识、拓宽行业人脉——看雪讲师团队等你加入!