-

-

[原创]物理层思维防御DDoS/扫描:基于XDP的L4行为熵与抖动模型实战(附POC)

-

发表于: 2026-2-4 18:14 971

-

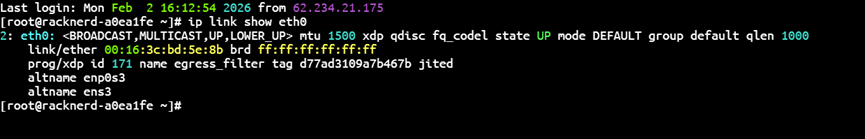

一、协议核心设计思想验证

该协议模型在 XDP/驱动层基于以下物理行为模型进行判定:

行为物理假设:

行为特征

人类:低熵 + 高方差(抖动大、不完美随机)

自动化工具:可变熵 + 低方差(节奏精准、统计稳定)

并通过:

✅ EWMA 时间间隔建模

✅ 抖动 MAD 统计

✅ 端口跳变熵

✅ 包尺寸变化熵

✅ 连续突发能量模型(Burst Physics)

在 无解包、无用户态、无日志依赖 的情况下完成识别与制约。

二、协议在 XDP 层的物理制约机制

1. 高能同步攻击(Fast Scan / Logic DDoS)

场景特征:

PPS 高 + 抖动极低【高 PPS (Packet Per Second),且时间抖动极低(机械化高速)】

执行:

XDP 直接丢

实测对应:

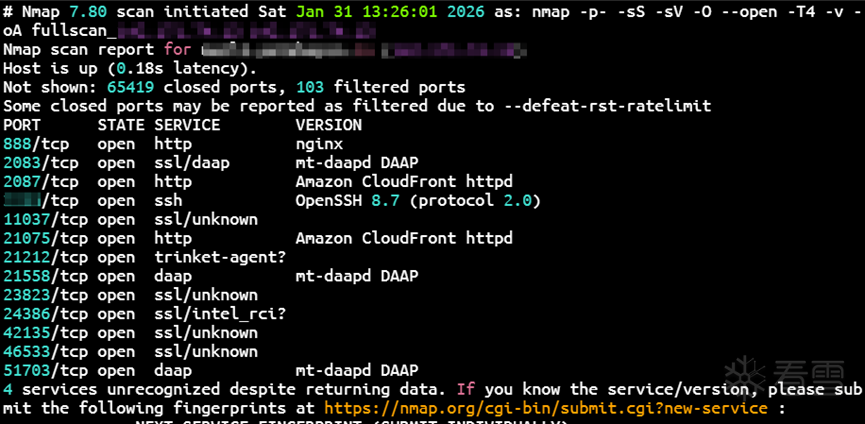

Nmap T4 能推进

但会触发部分速率退避

结论:

协议允许高能攻击在一定程度上“暴露”自己。虽然未完全阻断(设计预期),但迫使攻击者必须维持高能耗状态,从而极易被上层拓扑感知 。

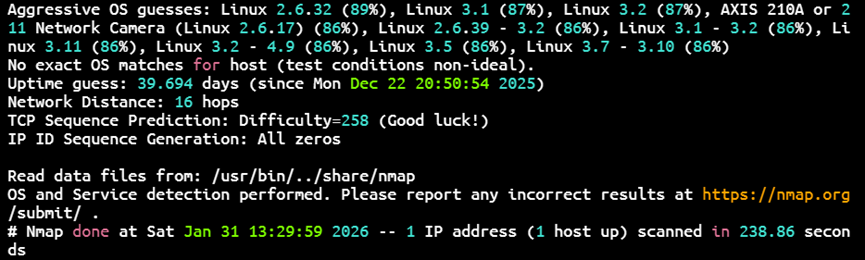

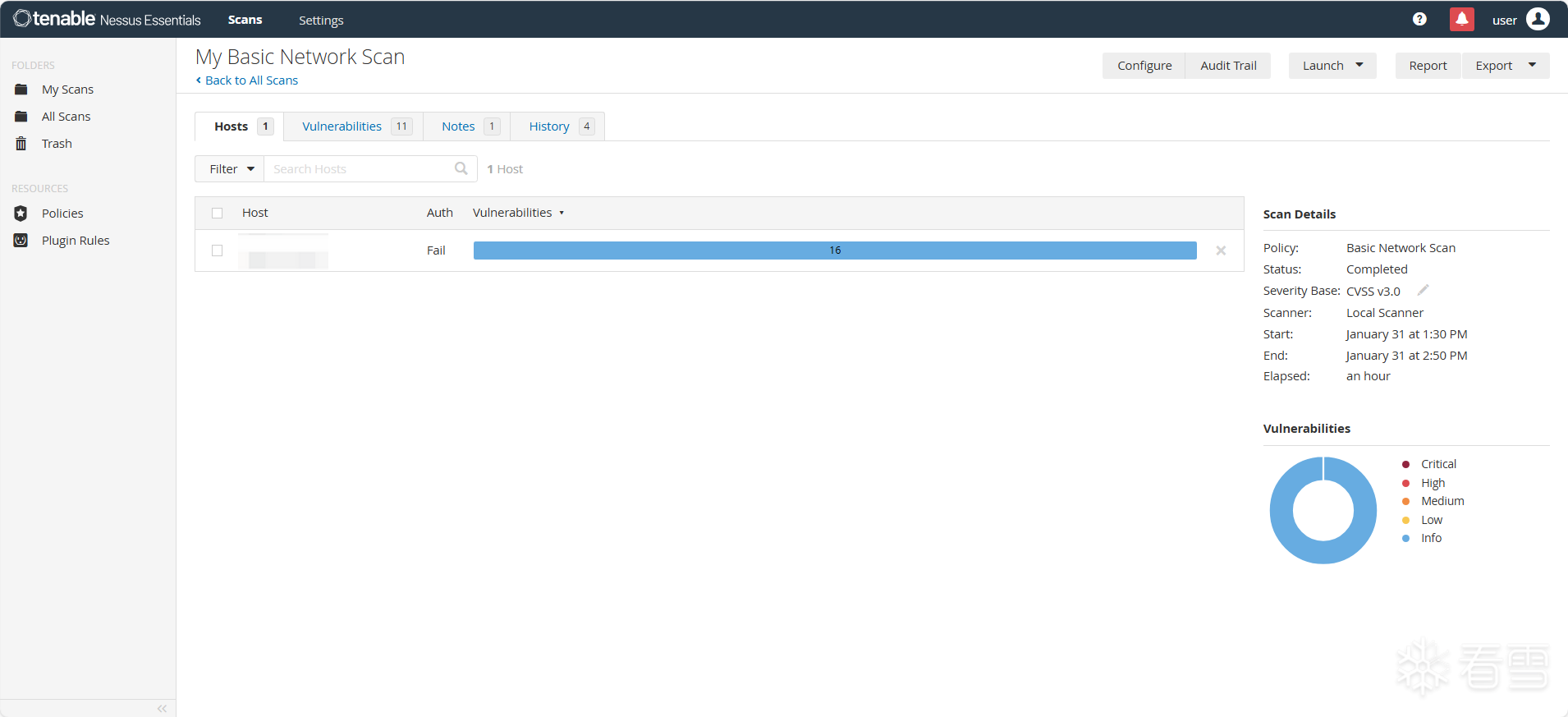

扩展高并发扫描测试 [rustscan]

实测对应:

扫描参数和结果如下:

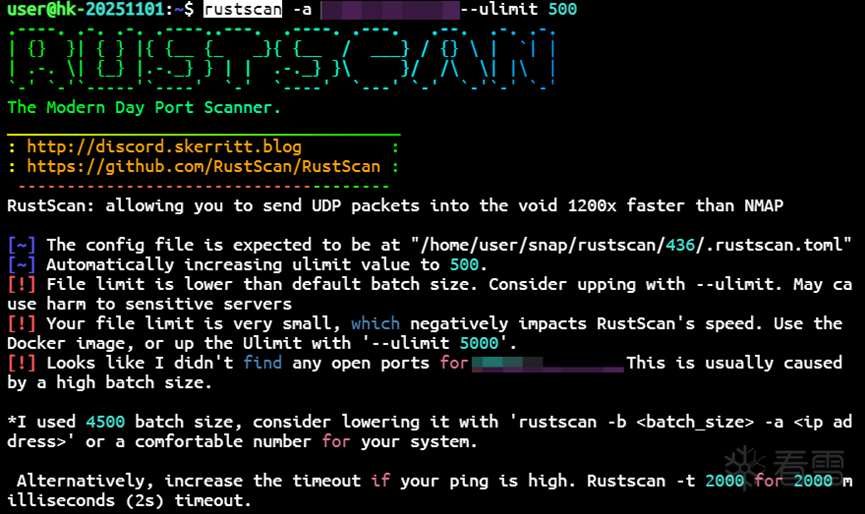

协议poc测试节点在被高并发扫描时top负载图:

2. 精准沉默攻击(Slow Scan / APT 探测)

场景特征: 试图通过延长时间跨度、降低频率来绕过检测(Low & Slow)。具有长时间运行、极低抖动、行为熵异常的特征。

执行:

扫描行为时间复杂度呈指数增长

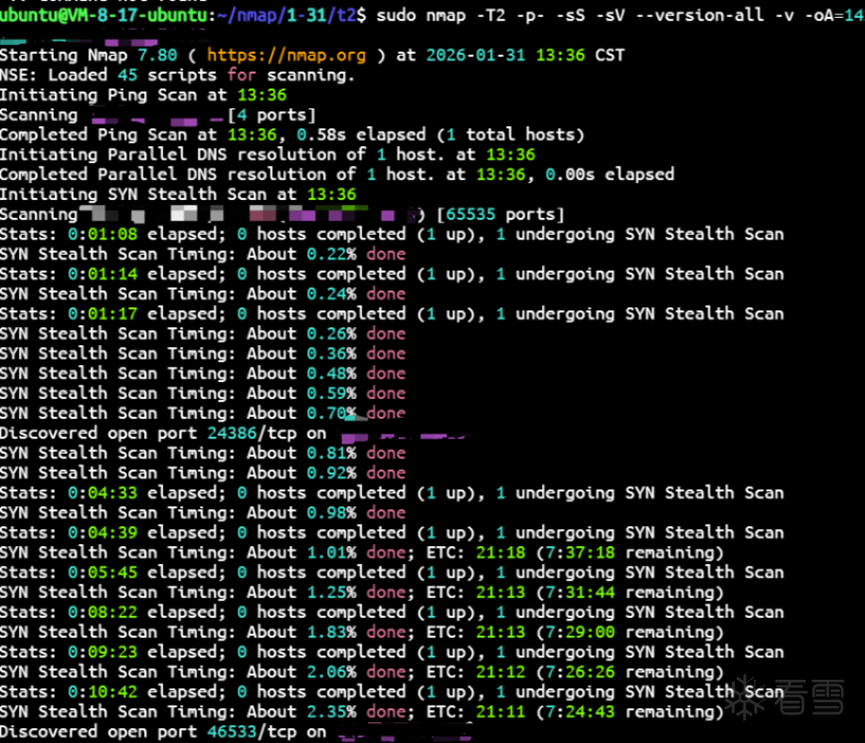

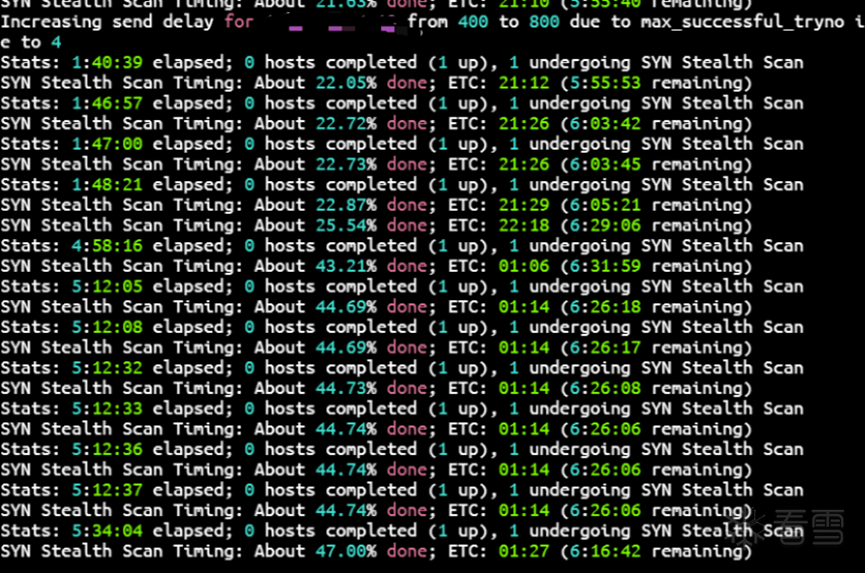

实测对应:

Nmap T2 扫描时间指数级增长

进度严重漂移

算法不断 Increasing send delay

结论:扫描耗时从预期的数分钟延长至 5~10小时以上。Nmap 的扫描自适应模型失效,日志显示 Increasing send delay for 142.171.74.13 from 400 to 800,且 ETC(预计完成时间)不断漂移(例如显示剩余 6-7 小时)。基于L4行为物理统计的前置制约机制可显著破坏现有自动化扫描工具的时间与指纹建模假设。

自动化模型失效

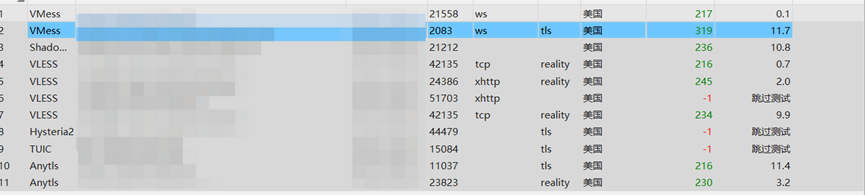

3. 生物行为评分系统

通过:

抖动区间奖励

精准节奏惩罚

逐渐淘汰机器行为。

对应现实:

正常代理上网无影响

视频、聊天、浏览正常

Ssh连接收到一定影响

低误杀业务流量

结论:还要优化,但是方向成立

三、POC 实测工具结果对应分析

✅ Nmap T4(高速扫描)

结果:

能枚举部分端口

未出现完全阻断

结论:

高能攻击仍可暴力推进(设计预期)

⚠️ Nmap T2(慢速扫描)

表现:

扫描耗时 > 5~10小时

ETC 严重漂移

出现 send delay 自适应降速

长期停留在端口阶段

结论:

扫描算法统计模型被破坏

慢速逻辑探测失效

这是:

行为物理制约成功的典型表现

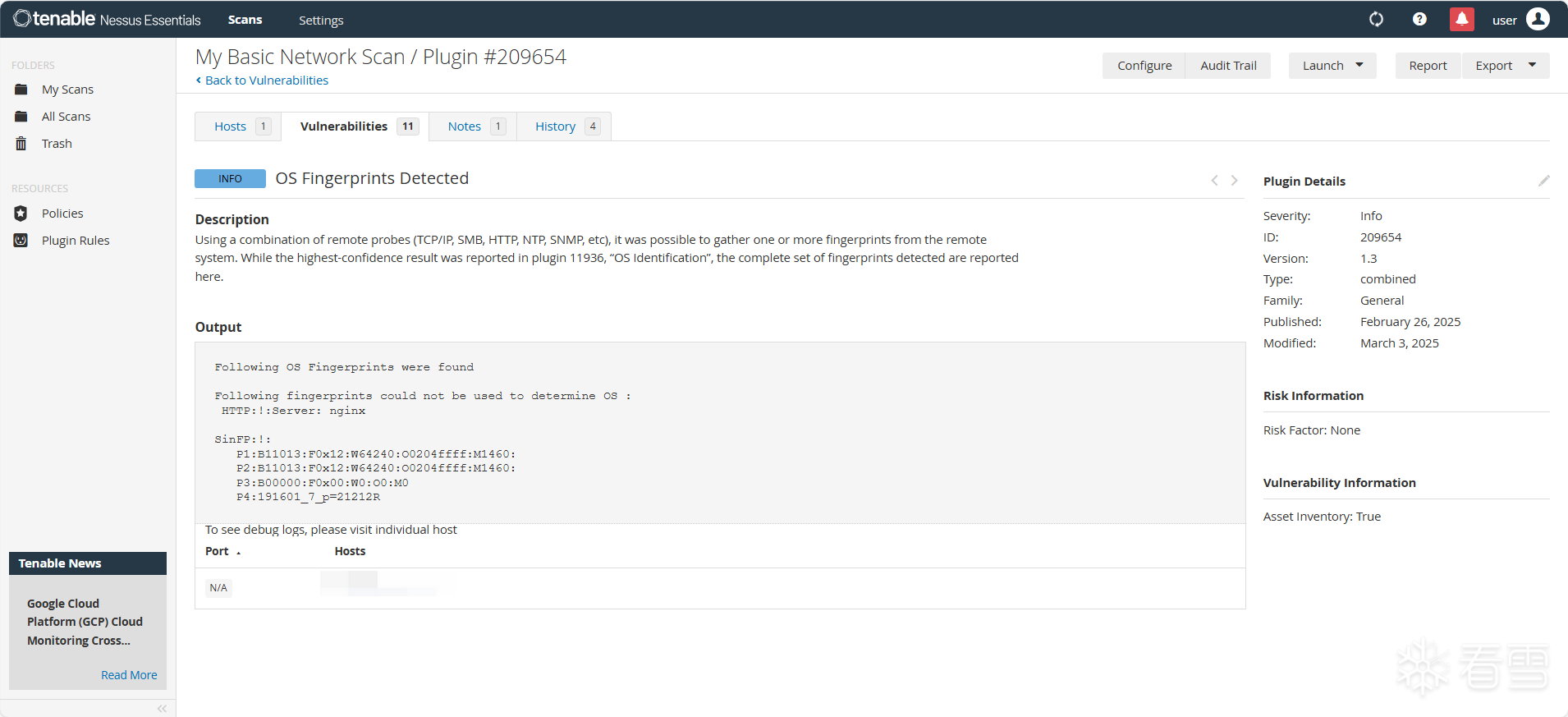

Nessus 自动化扫描 [被中断]

结果:

OS fingerprint 无法确定

仅收集零散 SinFP 物理指纹

扫描在约 1 小时终止

结论:

自动化漏洞建模链路失效

指纹拼接被行为扰动破坏

Ietf草案链接:draft-luo-orasrs-decentralized-threat-signaling-01 - Decentralized Threat Signaling Protocol (DTSP) using OraSRS

结语与致谢

本文由作者提供核心逻辑研究与实测数据,部分文字表述经 AI 优化处理。本文是对作者的研究基于 L4 物理协议制约协议(DTSP 协议方法论)的 XDP 运行 POC 的测试结果报告汇总,本项目目前处于POC验证阶段,旨在抛砖引玉,欢迎各位专家批评指正。

对于海量 IP 的高并发场景,我目前预计可以使用引入概率数据结构(如 Bloom Filters 或 Count-Min Sketch)来做近似统计,或者设计一种无状态(Stateless)的物理指纹算法。当攻击者开始模拟“不完美随机”时,算法生成的随机与人类自然随机必然存在偏差,我们可以根据后期长期协议统计动态配置参数。

目前阶段只是实现了实时物理制约,针对初步的异常流量包进行处理;当攻击者被迫开始模拟随机时,协议其实就已经成功了,因为这极大降低了攻击的规模化能力。原型测试虽已完成,还有很多工程化问题希望各位大佬帮忙完成。本阶段 POC 主要验证实时物理制约机制对自动化工具的破坏效果,长期行为统计模型将作为后续阶段的研究方向。本协议方法论可以作为网络物理制约方向的探索。

目前实现侧重于协议逻辑验证,在工程完备性上尚有较大提升空间,而这正是作者寻求协作的核心。由于精力主要集中在协议理论模型(IETF Draft)与算法设计上,目前的 POC 代码主要用于原理验证(0-1阶段),在内核工程化方面尚显粗糙。因此开源 POC 旨在验证‘物理制约’的可行性,希望对 XDP/eBPF 工程化有造诣的大佬共同帮我完善。

不会学术表达,但作者认为:算法与人类行为存在的统计偏差,是值得深挖的领域。后期协议可以提供一个 L4 的安全观测面,补充传统网络安全的覆盖范围。

欢迎各位大佬斧正,也欢迎对协议工程化感兴趣的朋友交流。

[培训]Windows内核深度攻防:从Hook技术到Rootkit实战!