-

-

[分享] CSABC_T001_HTBLABS_Meow

-

发表于: 2026-1-25 16:56 1630

-

一、hackthebox -> Meow : Very Easy - Linux

二、开启了目标靶机

三、通过页面中配置好的远程攻击机测试

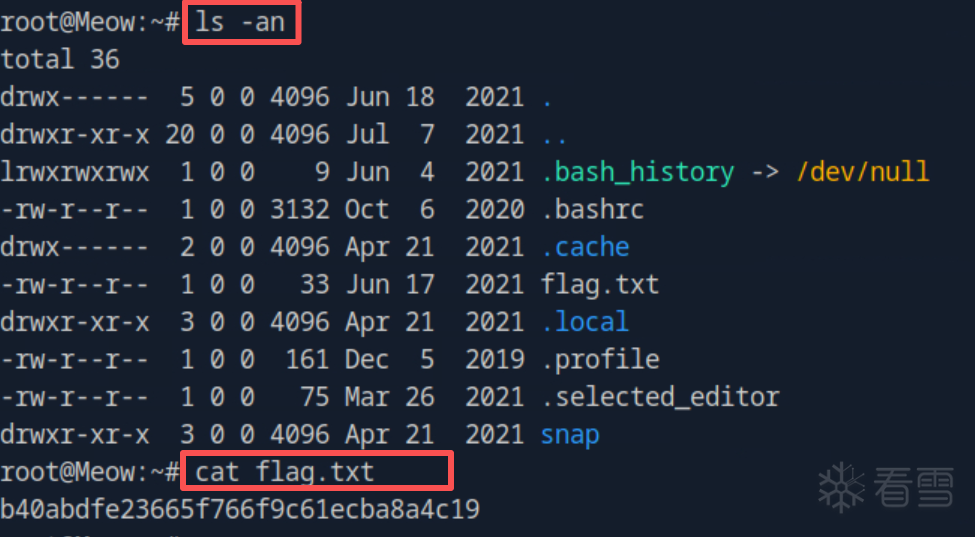

(1) Task 1 What does the acronym VM stand for? 问的VM缩写代码啥? 答:Virtual Machine (2) Task 2 What tool do we use to interact with the operating system in order to issue commands via the command line, such as the one to start our VPN connection? It's also known as a console or shell. 我们用什么工具与系统交互,以通过命令行下达指令,比如开启我们VPN连接的指令?通常我们也成为控制台或shell。 答:terminal (3) Task 3 What service do we use to form our VPN connection into HTB labs? 我们使用什么服务建立到HTB labs的VPN连接? 答: openvpn (4) Task 4 What tool do we use to test our connection to the target with an ICMP echo request?我们使用什么工具,通过 ICMP 回显请求(ICMP echo request)来测试与目标的连接? 答:ping (5) Task 5 What is the name of the most common tool for finding open ports on a target? 一般用什么工具找出目标开发端口? 答: nmap (6) Task 6 What service do we identify on port 23/tcp during our scans? 我们扫描期间识别到的23/tcp端口服务是什么? 答:telnet (7) Task 7 What username is able to log into the target over telnet with a blank password?可以通过telnet空密码登录的用户名是什么? 答:root (8) Task 8 Submit root flag 答: b40abdfe23665f766f9c61ecba8a4c19

四、结合AI实测过程

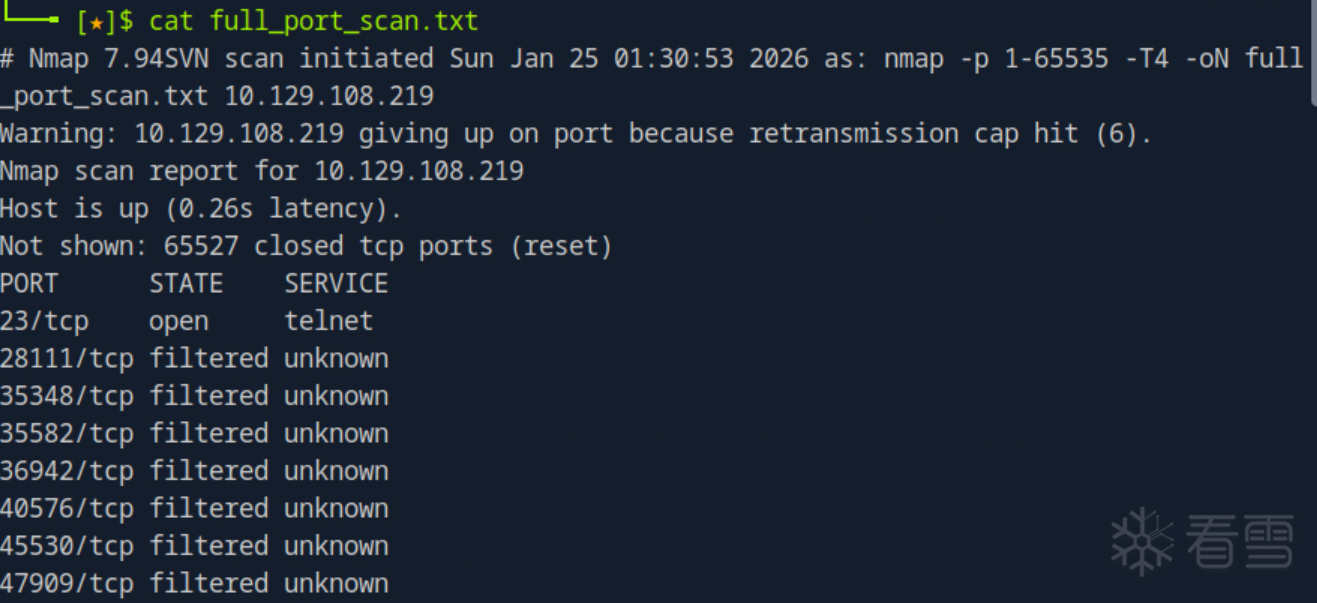

1、全端口快速扫描(确定开放服务)

#先扫描所有端口(1-65535),确认靶机开放的服务(如 Web 服务、SSH、FTP 等),避免遗漏关键入口 nmap -p 1-65535 -T4 -oN full_port_scan.txt 10.129.108.219 #-p 1-65535:扫描所有端口; #-T4:中等扫描速度,平衡效率与隐蔽性 #-oN:将结果保存为文本文件,便于后续分析。 # NOTE 扫描过程中,可以按【Enter】回车查看扫描完成百分比进度

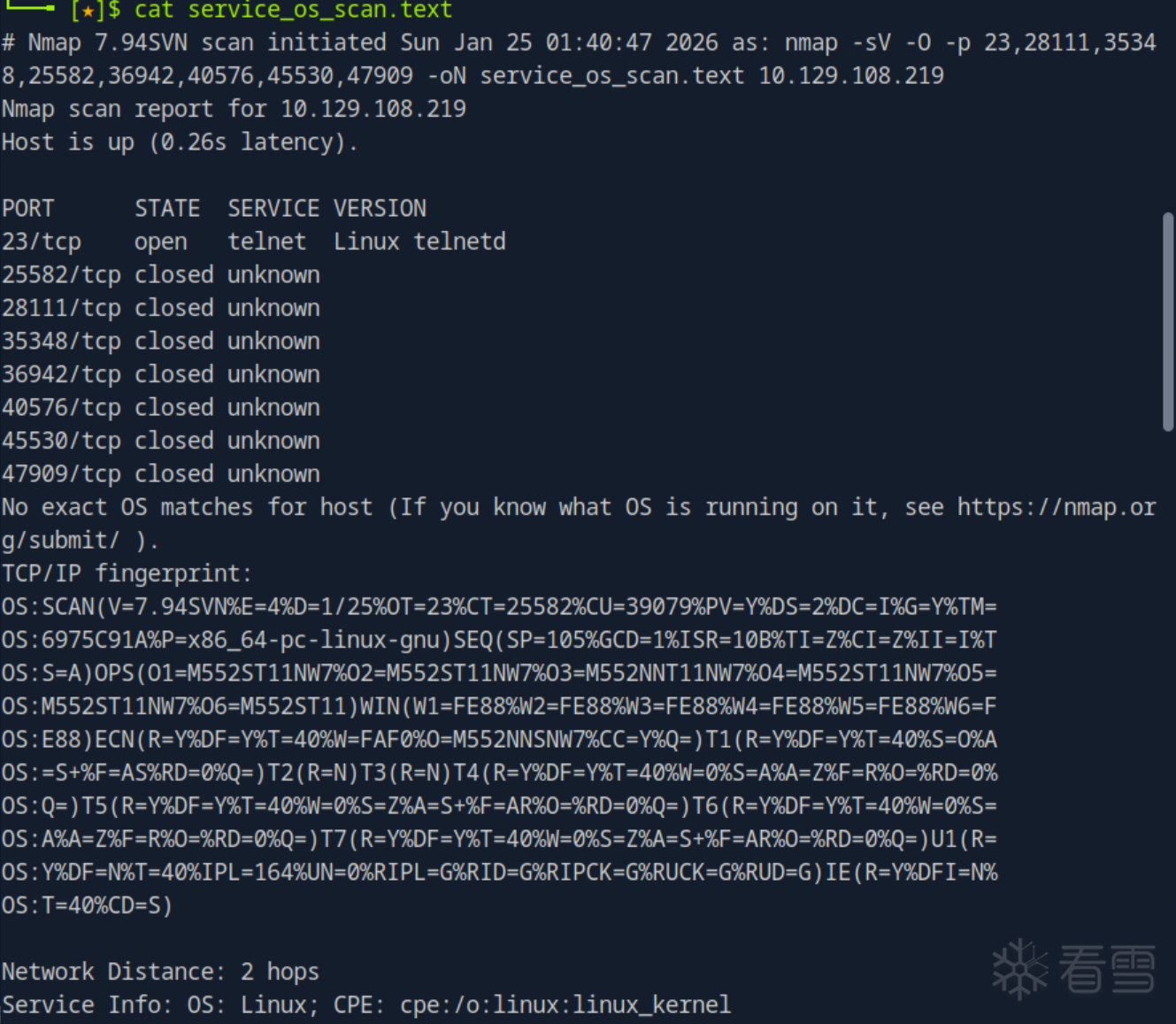

2 、服务版本与操作系统探测(提取关键标识)

nmap -sV -O -p 23,28111,35348,25582,36942,40576,45530,47909 -oN service_os_scan.text 10.129.108.219 #-sV:探测服务版本(如 “Apache 2.4.49”“OpenSSH 8.2p1”); #-O:探测操作系统(可能显示 “VMware Virtual Platform”“Linux 5.4.x (VirtualBox)” 等

3、根据AI提示,尝试telnet登录,并尝试几组常见账号密码

实际输入root回车后,空密码自动登录进去了;(有点惊讶得无语,比较是教学靶机)

#根据AI提示执行,查看到登录欢迎信息, cat /etc/issue cat /etc/motd #无信息

4、坚定找到flag

5、总结

训练nmap扫描进度查看及几个参数的使用 -p -sV -O -oN

赞赏

他的文章

- [分享] CSABC_T001_HTBLABS_Meow 1631

- [讨论] 惊人,Window11套壳安卓 4781

- [讨论] 安全 2194

- [原创] 调试干扰的栈exploit 5524

- [讨论] 不符合预期的栈exploit 5081

赞赏

雪币:

留言: