-

-

[分享]2026-1-21银狐病毒排查

-

发表于: 2026-1-22 14:35 1062

-

背景

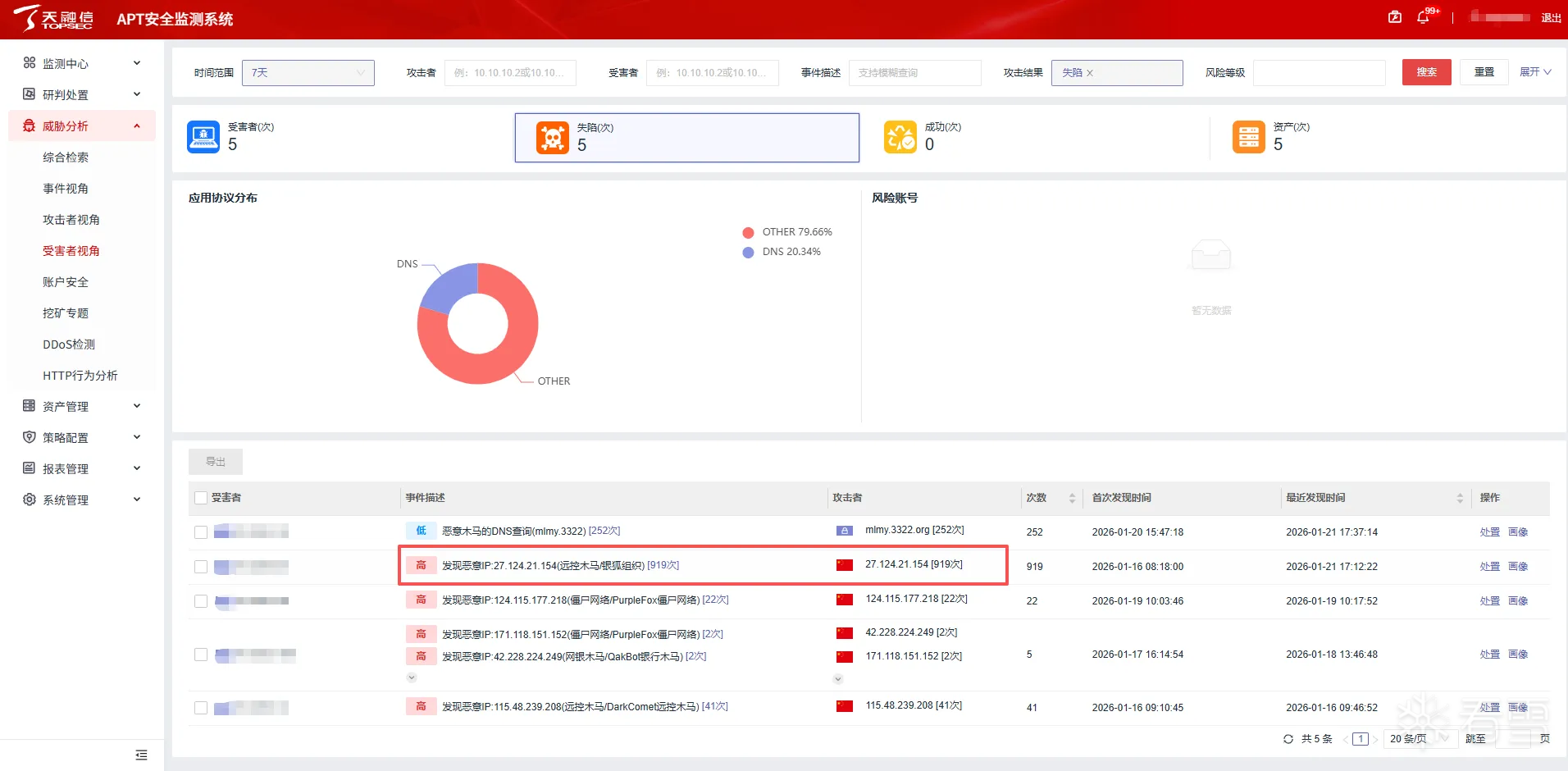

在天融信APT流量检测中发现异常流量,如下图

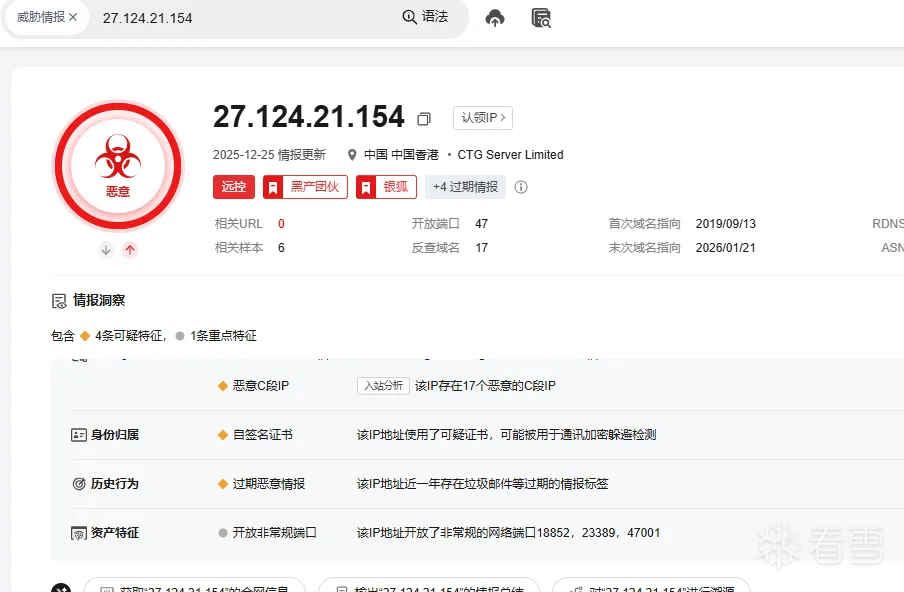

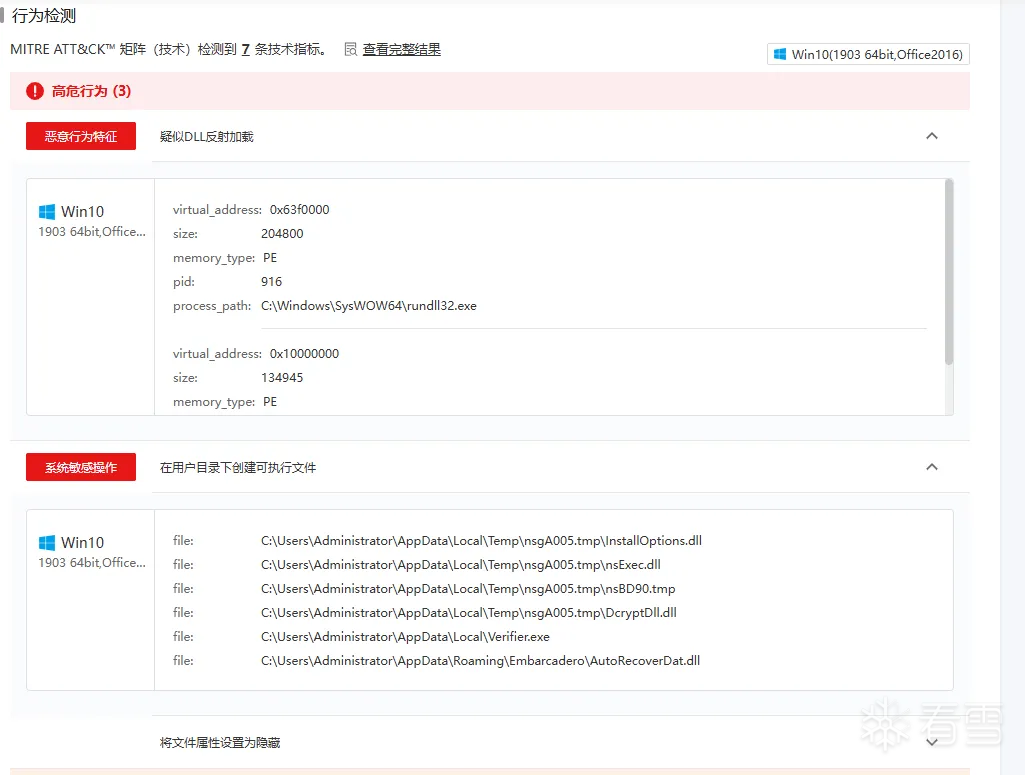

微步在线结果如下:

排查

一些过程没有截图,用文字描述

- 通过systeminformer看到连接该网络的进程是rundll32.exe。

- 是否有其他进程未知,而且钓鱼文件是什么也不知道,因此我接着看了该IP相关的样本。如下图

都是和Google安装有关的文件名,而且失陷机器确实安装了谷歌,于是使用Everything搜索,有如下搜索结果。

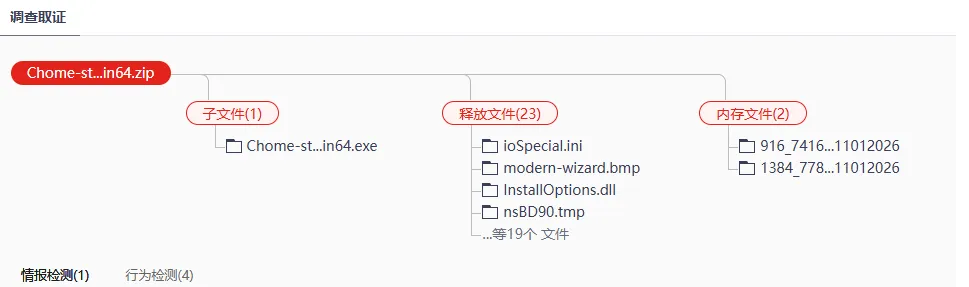

因此,我查看了其浏览器的历史记录,发现有这样的一个上网行为记录:访问了ce-google.com,这是一个钓鱼网站。没啥说的,先卸载浏览器吧。 - 衍生文件,我只能说,衍生文件我是没思路的,我是通过微步的样本分析,看了沙箱结果。如下图

内存文件如何查看,我还要在学习学习;

DLL反射加载如何处理,我也要学习学习。 - 根据已知文件,进行模糊搜索

- 在%TEMP%下有一个名称和已知恶意目录相似的目录,其中有一下的几个dll

- 发现Verifier.exe存在”搜狗拼音“的签名,但是是15年的签名,经过天融信EDR判断(我司购买,但失陷机器是新主机,还没装)是恶意文件。(Verifier是其落地文件之一。)

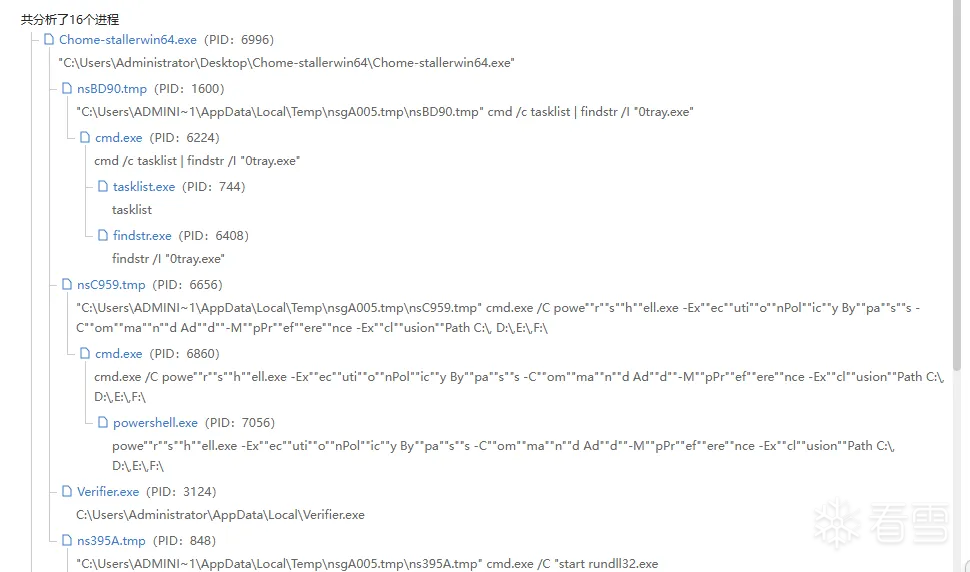

- 接着看了微步中给出的具体的进程详情。部分截图如下

将恶意指令整理后,如下:

- 在%TEMP%下有一个名称和已知恶意目录相似的目录,其中有一下的几个dll

1 2 3 4 5 | # 原命令清理后cmd.exe /C powershell.exe -ExecutionPolicy Bypass -Command Add-MpPreference -ExclusionPath C:\, D:\,E:\,F:\# 病毒触发的DLL注册命令:cmd.exe /C "start rundll32.exe C:\Users\Administrator\AppData\Roaming\Embarcadero\AutoRecoverDat.dll,DllRegisterServer" |

Add-MpPreference:调用 Windows Defender 的配置命令;-ExclusionPath C:\, D:\,E:\,F:\:将 C、D、E、F 盘全部添加到 Defender 的扫描排除路径;-ExecutionPolicy Bypass:绕过 PowerShell 的执行策略限制,让恶意命令能直接运行。整体作用是将全盘设置为杀毒软件免杀区域,让病毒文件在磁盘中不会被 Windows Defender 检测和查杀。

并且可以看到较为关键的DLL文件:AutoRecoverDat.dll

- 检查了用户,注册表也都没啥异常。到这也就结束了,下载了EDR,全盘查杀,恢复Windows Defender对于磁盘的监管。结束相关的进程,删除落地文件。(我自己的机器安装了火绒,样本在移植到我的机器上后,立刻被杀掉了。)

反思

- EDR还是要装。

- 规范办公软件的安装。

- 我要加强对未知病毒的应急响应,因为这次主要是依赖微步在线。如果没有微步在线去获取病毒的执行过程,我就抓瞎了。

- 如何查内存。如何判断进程,如果没有杀毒软件,我应该如何判断恶意进程,并实现自动化。如何加入AI。

- 做好检查记录,该截图截图。

赞赏

他的文章

- [分享]2026-1-21银狐病毒排查 1063

赞赏

雪币:

留言: