-

-

[原创]Tenda CH22多个漏洞分析

-

发表于: 2026-1-6 10:41 7550

-

近期看到CVE上出现好多这个设备的漏洞,就看了一下,设备比较老,不是很复杂,适合新手入门

从漏洞信息了解到,是通过网页配置访问到漏洞点的,直接分析http服务

binwalk一把梭

qemu直接起

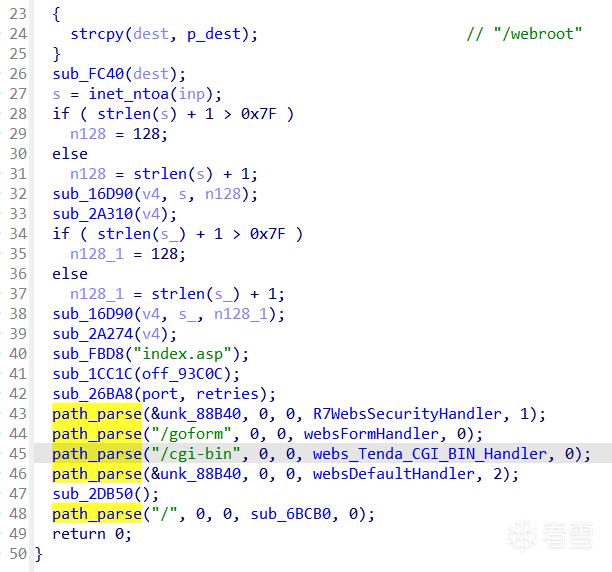

根据字符串快速定位到路径处

这一段应该是做的路径解析,如果路径不存在则通过websFormHandler返回error,存在则在sub_2DB50中做跳转

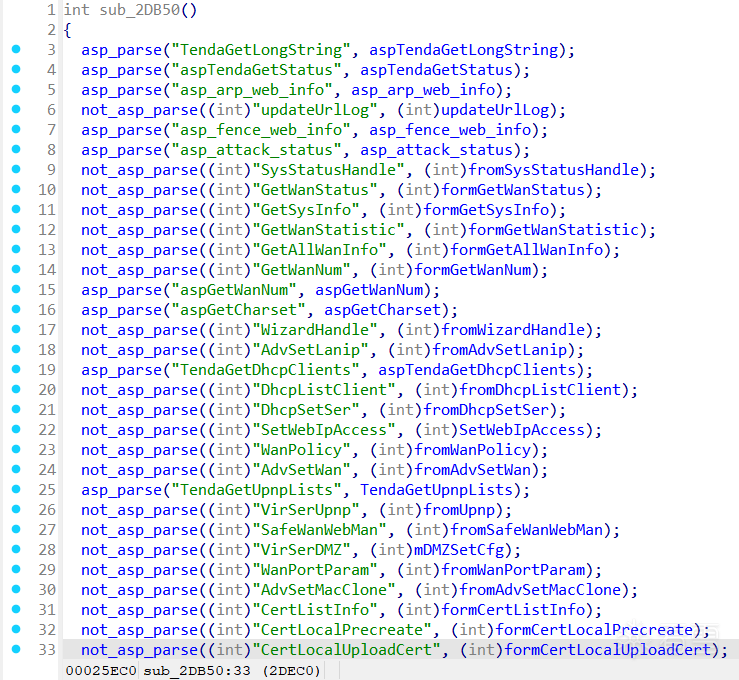

这里不难看出,根据不同的路径会跳转到不同的解析里面,主要分为asp和非asp两类,找到位置就方便研究漏洞了

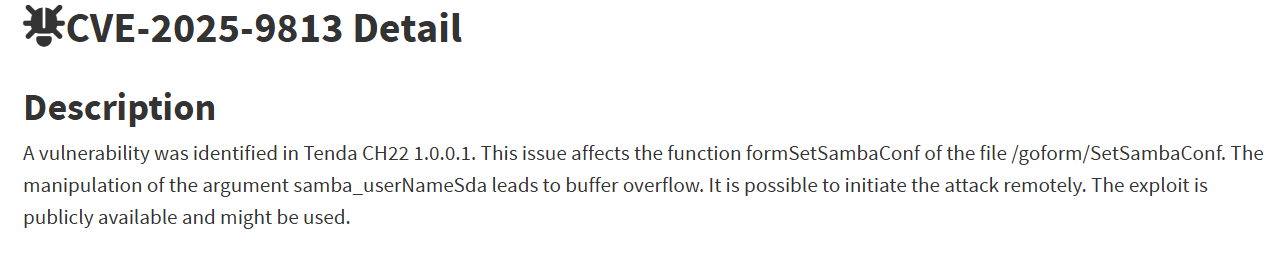

这里先拿CVE-2025-9813分析,根据漏洞描述这个漏洞在/goform/SetSambaConf下,通过操作samba_userNameSda溢出

根据描述漏洞就在这一块了,传入的参数为s_1,大小可控,v3为s_1的总长度,v4为s_1从*起到末尾的长度,也就是说原本的输入可能类似于username*password

在第60行s_1直接传给了s[256],导致溢出

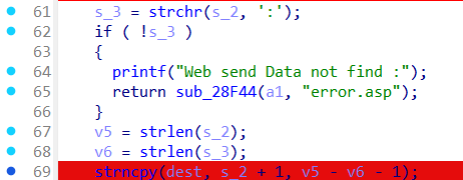

同样的问题也出在下方,只不过需要用到:做分隔,溢出点dest[256]就不过多赘述了

PoC:

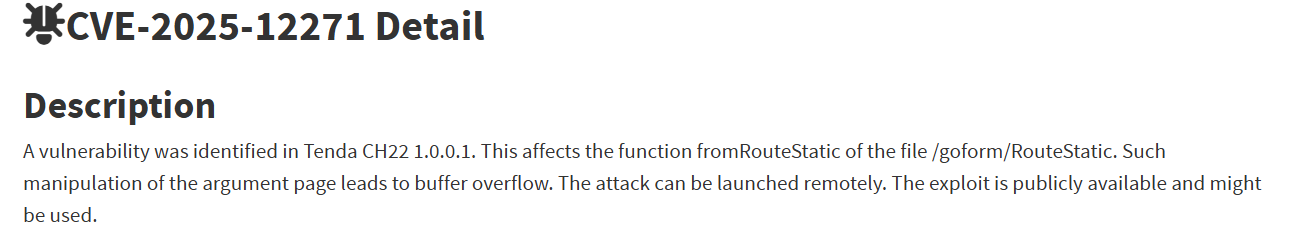

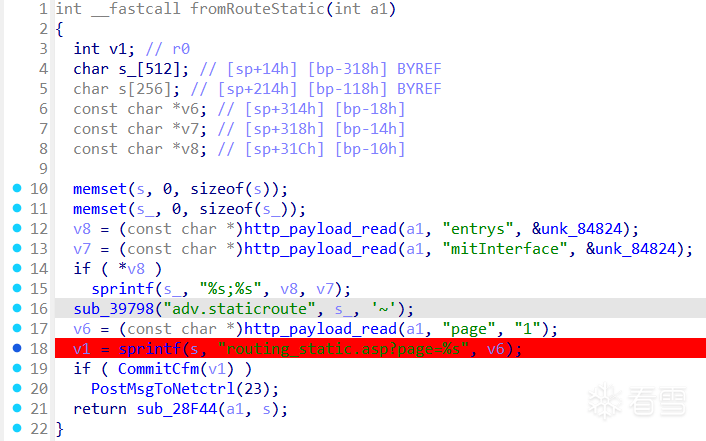

CVE-2025-12271的情况也是同理

从描述来看是需要利用/goform/RouteStatic中的page这个参数

在fromRouteStatic这个函数中与前者不同的是,此函数会先将entrys以及mitInterface的值传入sub_39798这个函数中,不过并不存在判断条件,所以还是可以直接触发漏洞

漏洞点在于sprinf前未对v6的长度做校验,直接拼接前面的路径传入s,如果写exp需要注意偏移量

PoC:

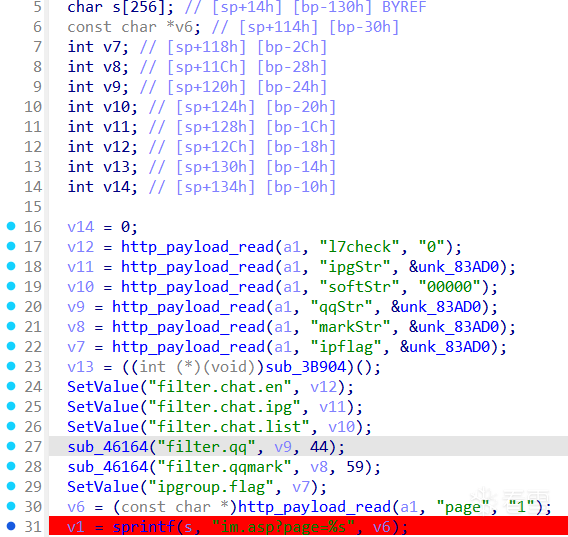

此外,类似的page溢出还有很多,原理都是sprint未经校验直接拼接重定向url导致

PoC:

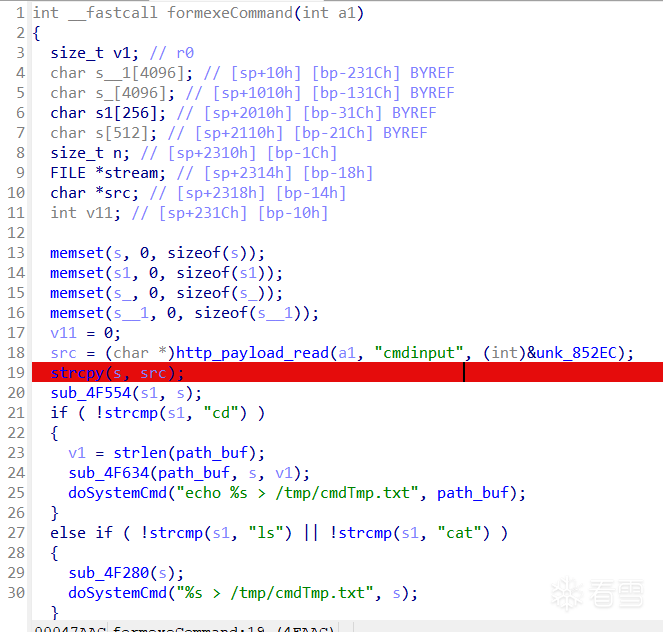

结合通告信息,很明显是有溢出

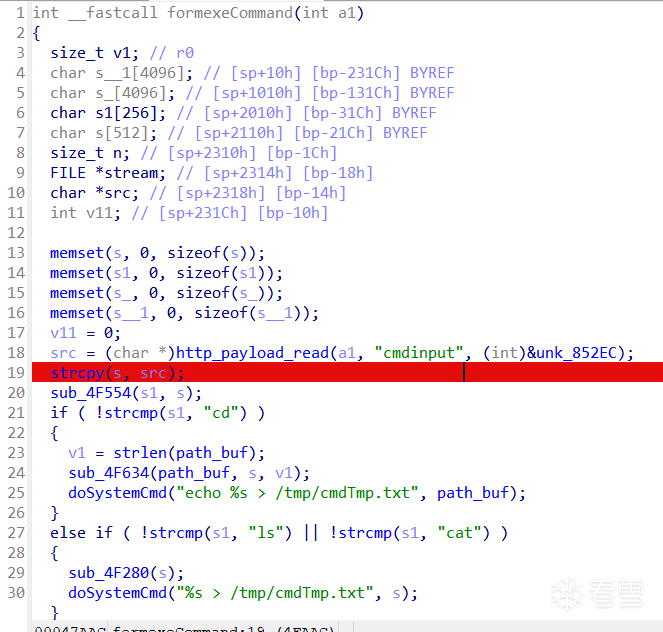

但实际上更大的问题在后面,可以使用;分隔实现命令注入

或许是由于使用的用户模式仿真,能够利用的函数较少,这里只贴个PoC没深入研究