-

-

[原创]逆向分析某手游基于异常的内存保护

-

发表于:

2025-12-28 20:34

47772

-

去年元旦心血来潮逆向了一下传说中保护最强的手游,看完保护方案之后一直没时间把代码搬出来,一年后整理资料时偶然看到以前的记录,遂发布

分析日期:2025-01-08

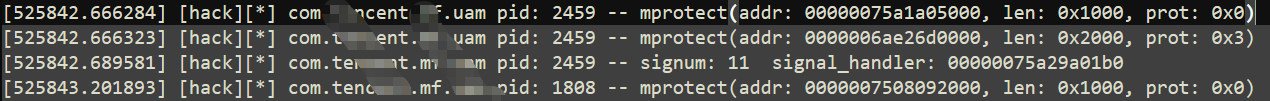

通过mprotect设置内存为 PROT_NONE 并使用sigaction注册信号处理接管访问被保护内存的SIGSEGV

随后在sigsegv_handler进行了一系列解析指令、模拟执行指令、回写解密数据的操作:

1、解析异常地址并判断是否属于被保护范围,解析ARM引发SIGSEGV的指令,获取操作数、寄存器信息

2、读取context中加密的寄存器值,解密数据并将其写回异常context

3、构造shellcode实现一个模拟单步,传入解密后的context,使用context结构中的寄存器信息单步执行

4、shellcode会将写入的单步指令的执行结果回写到context中,此时便可以跳过异常指令直接恢复执行

至此数据解密完成

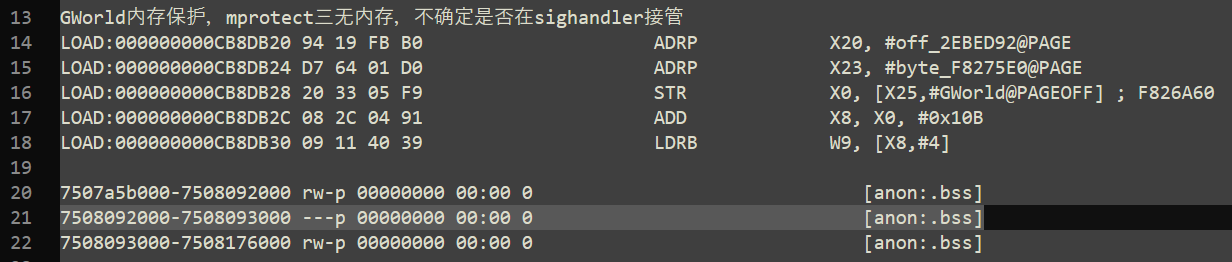

进入游戏对局后发现,全局World地址无法读取到正确的数据,查看maps发现该地址vma属性已经被设置成---p

既然无法访问,那么进程自身是如何访问的呢?遂在内核接管了下 mprotect 和 sigaction,发现游戏设置了SIGSEGV (11) 的 signal_handler 用来处理内存访问异常

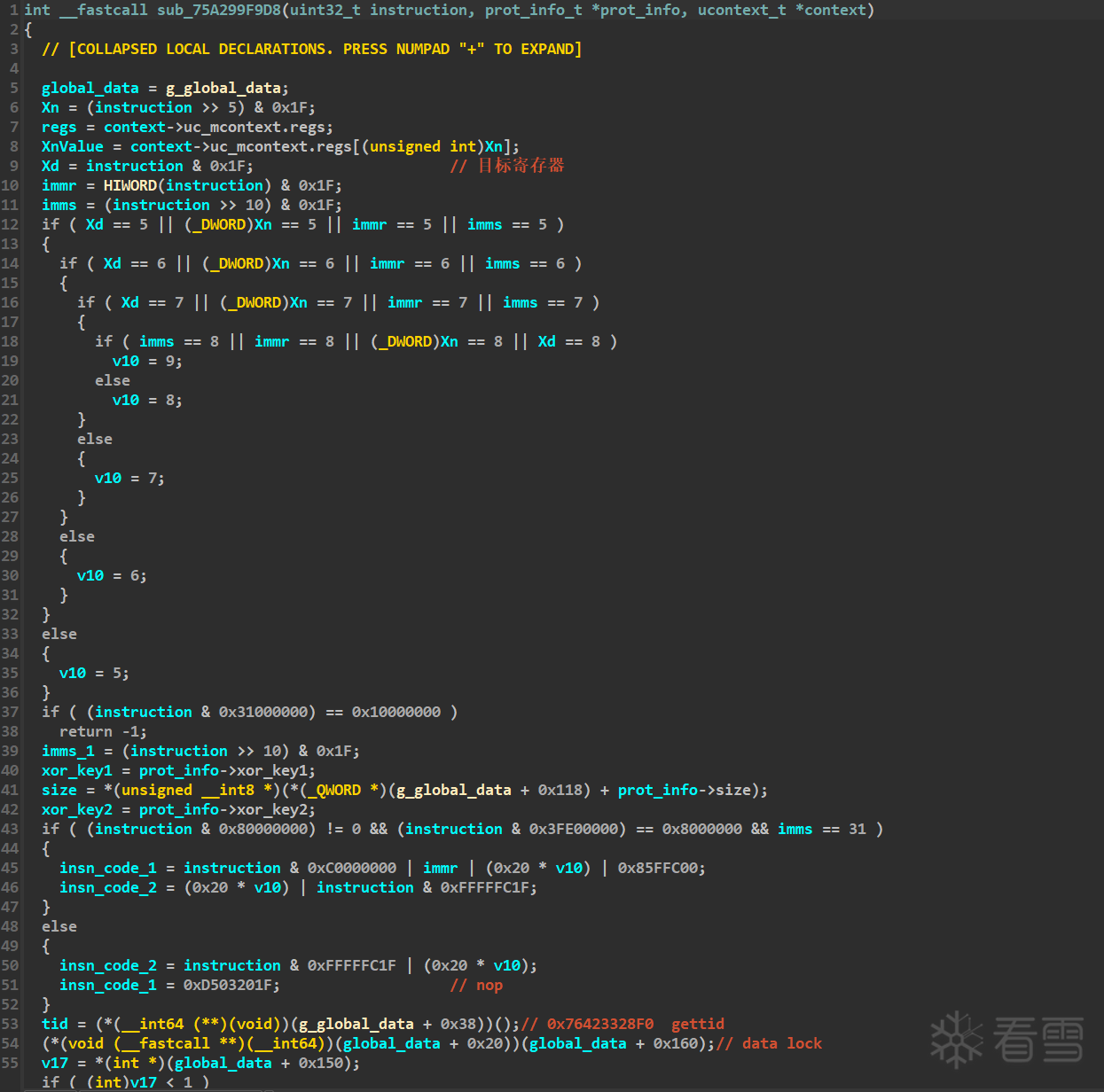

ARM指令编码规则:https://developer.arm.com/documentation/ddi0602/2024-12/Index-by-Encoding

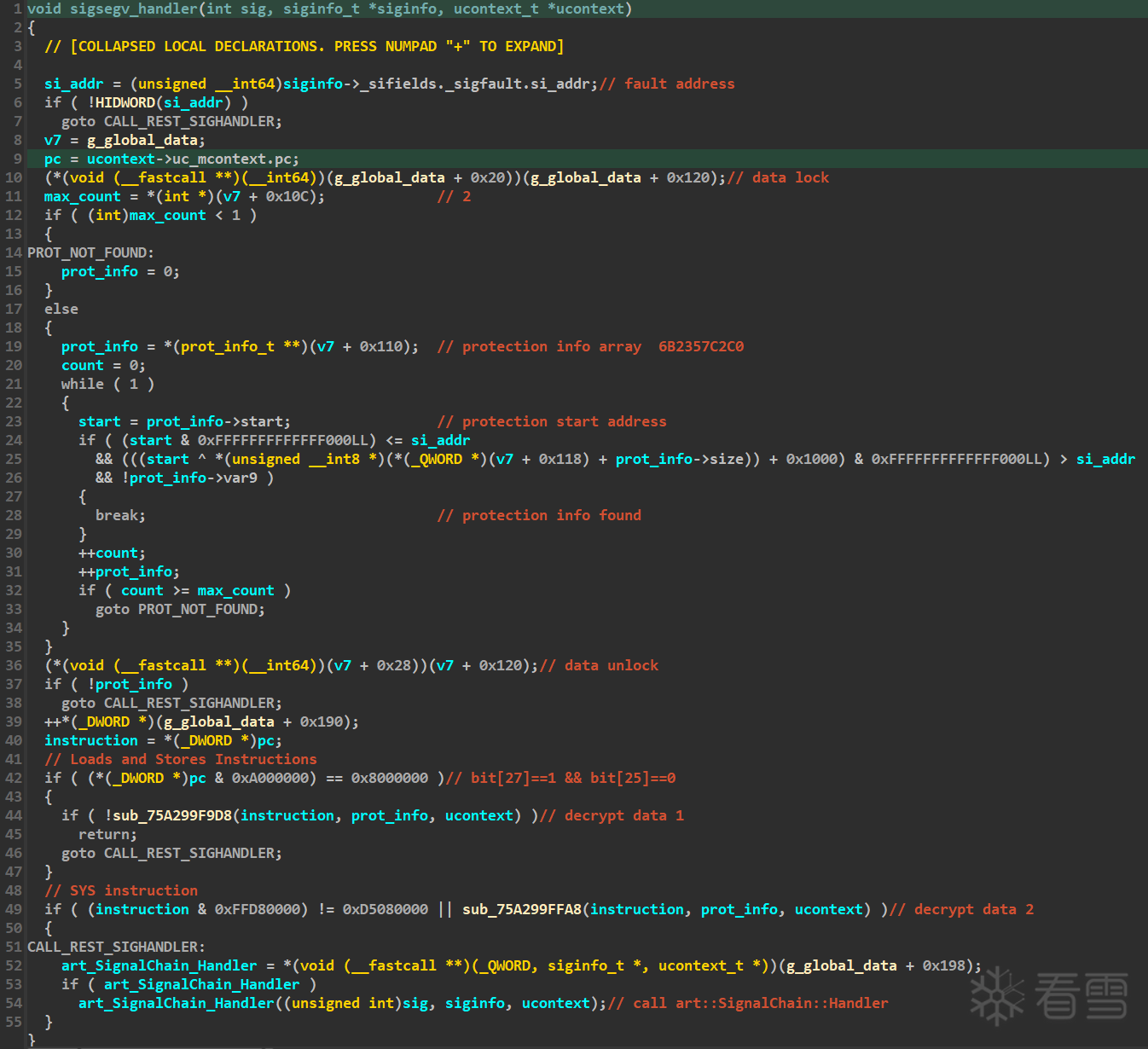

解析指令,拿到指令用到的的寄存器、立即数等信息,为下一步的模拟执行准备context信息

读取异常context中的用到的加密值,解密值并写回异常context

随后调用sub_75A299FDA0加载模拟执行用到的shellcode,填充需要模拟单步的指令

sub_75A299FDA0会mmap申请一块内存,写入原始的shellcode包,详见下文

刷新模拟单步的shellcode所在的指令和数据缓存,使用修正后的异常context执行shellcode,并从shellcode执行后的context中获取指令执行结果

传播安全知识、拓宽行业人脉——看雪讲师团队等你加入!

最后于 2025-12-28 22:13

被R0g编辑

,原因: