-

-

[推荐]GitHub供应链投毒,开发的同学注意些

-

发表于:

2025-9-23 16:02

1723

-

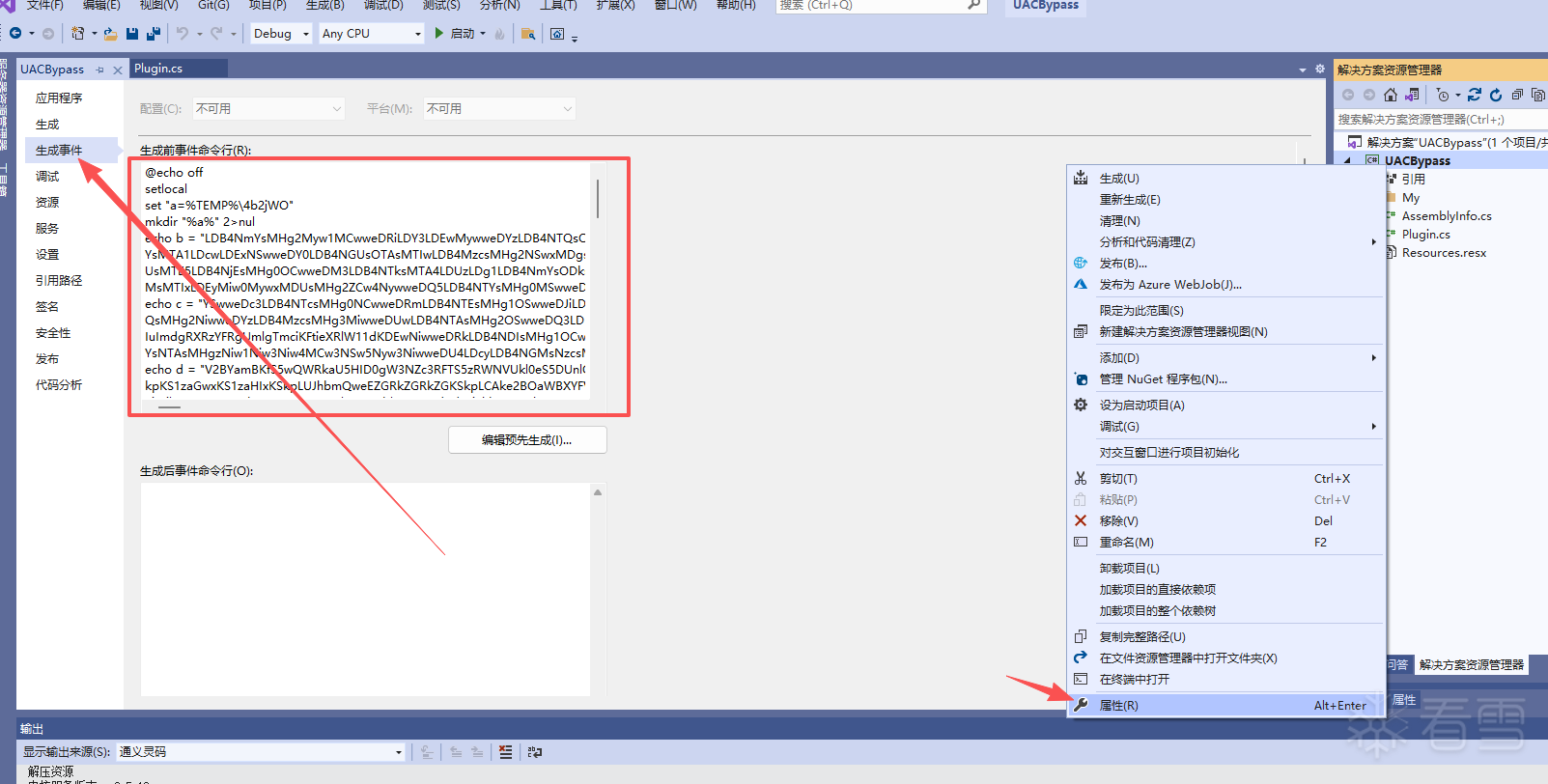

【感兴趣的,直接下载后编译,观察C:\Users\Administrator\.vs-script 文件夹下会生成.vbs】

先贴病毒地址:fc4K9s2c8@1M7s2y4Q4x3@1q4Q4x3V1k6Q4x3V1k6Y4K9i4c8Z5N6h3u0Q4x3X3g2U0L8$3#2Q4x3V1k6V1K9h3I4#2N6r3f1%4y4K6M7%4i4K6u0r3g2f1q4o6i4K6u0V1b7Y4W2H3j5i4y4K6i4K6u0V1c8W2g2p5

大概的原理:

利用Visual Studio的PreBuildEvent机制执行恶意命令,生成VBS脚本以下载7z解压工具和恶意压缩包SearchFilter.7z。解压后,样本加载一个基于Electron框架的程序,该程序具备反调试和虚拟机检测功能,能够规避安全分析环境。随后,程序从GitHub下载并解压第二个恶意压缩包BitDefender.7z,进一步释放多个恶意模块,包括后门工具(如AsyncRAT、Quasar、Remcos)、剪贴板劫持组件以及Lumma Stealer窃密木马。

字符太多,简单说下逻辑,通过把关键信息base64(不然太明显),然后编码并解析成语句,写入temp目录下生成vbs,然后使用powershell 隐藏调用,下载下来SearchFilter.exe,并执行

下载链接:

547K9s2c8@1M7s2y4Q4x3@1q4Q4x3V1k6Q4x3V1k6Y4K9i4c8Z5N6h3u0Q4x3X3g2U0L8$3#2Q4x3V1k6r3P5r3E0%4y4o6g2Q4x3V1k6V1k6h3I4Z5K9g2)9J5k6r3#2W2N6s2u0G2i4K6u0r3M7X3g2D9k6h3q4K6k6i4y4Q4x3V1k6V1L8%4N6F1L8r3!0S2k6q4)9J5c8X3#2W2N6s2u0G2i4K6u0r3f1$3g2S2M7X3y4Z5c8X3W2D9N6r3g2J5i4K6u0W2y4%4Z5`.

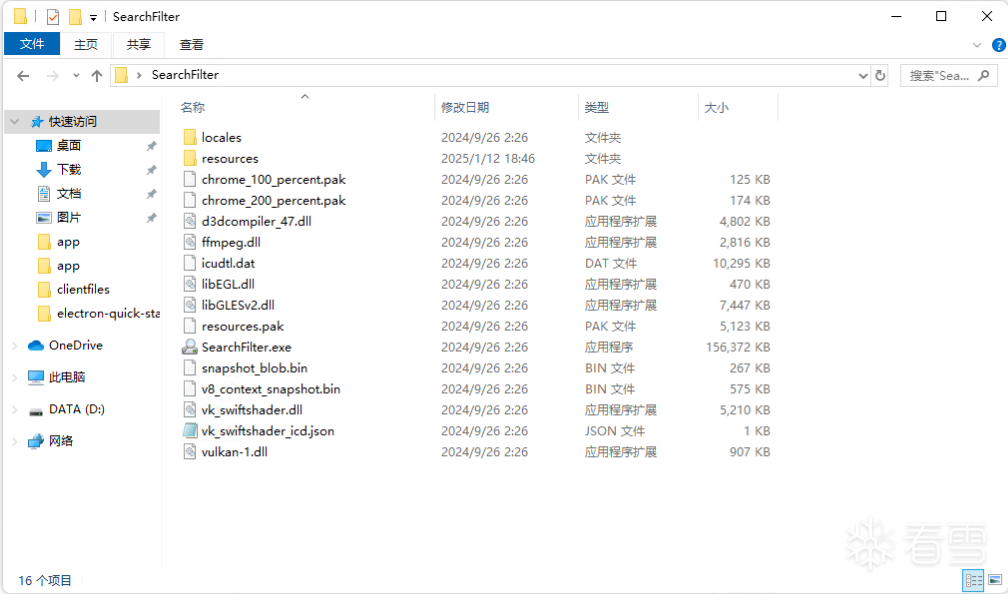

该链接指向托管在GitHub上的恶意压缩包SearchFilter.7z。

解压密码:

hR3^&b2%A9!gK*6LqP7t$NpW

该密码用于解压下载的SearchFilter.7z文件,以释放其中的恶意内容。

解压这个压缩包是一个Electron 病毒

这个程序也是一个跳板,运行后会下载包含后门功能和Lumma Stealer的压缩包文件。具体信息如下。

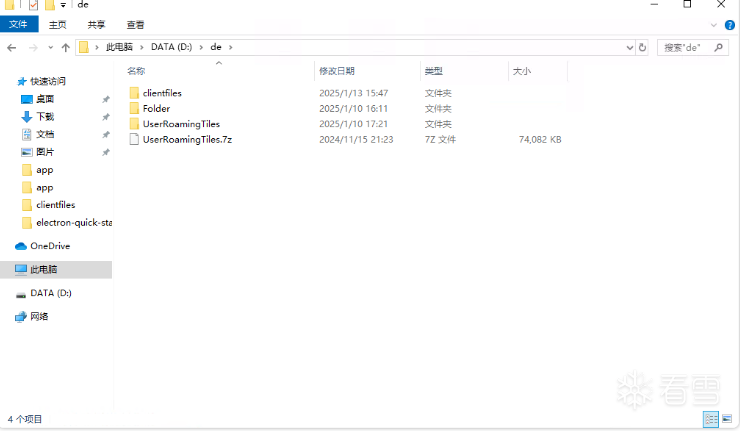

解压后得到的 Taskhostw.exe 是一个负责实现C2(命令与控制)功能的Electron程序。大概有8个模块

boot ----------------- AsyncRAT (AsyncRAT是一种远程访问工具(RAT),旨在通过安全加密连接远程监控和控制其他计算机)开源

Kernel ------------------- AsyncRAT (AsyncRAT是一种远程访问工具(RAT),旨在通过安全加密连接远程监控和控制其他计算机)开源

thread ---------------------监听替换上传剪贴板信息

magnify --------------------- Quasar (Quasar 是一款快速、轻量级的远程管理工具,使用C#编写开源)开源

cryptwizard---------------------- Remcos (Remcos是一种远程访问木马工具)未开源

boot_f --------------------- AsyncRAT shellcode版本内存加载

Kernel_f --------------------- AsyncRAT shellcode版本内存加载

thread_f --------------------- 窃取剪贴板程序shellcode版本内存加载

后面还有,投毒是门技术活,有兴趣的可以下载项目分析看看。

[培训]Windows内核深度攻防:从Hook技术到Rootkit实战!