-

-

[原创] 栈溢出漏洞的深度剖析:从历史哲学、攻防演进到跨体系(x86/ARM)实践

-

发表于: 2025-9-17 23:55 6295

-

缓冲区溢出,尤其是栈溢出,堪称安全领域的“元老级”漏洞。多数分析文章止步于原理复现与漏洞利用。本文旨在穿透技术表象,从历史演进、设计哲学、跨体系(x86_64与ARM Cortex-M)差异及现代防护机制等多个维度,深度剖析栈溢出漏洞。笔者将结合自身在系统底层与嵌入式领域的实战经验,为读者提供一个立体而深刻的认知框架。

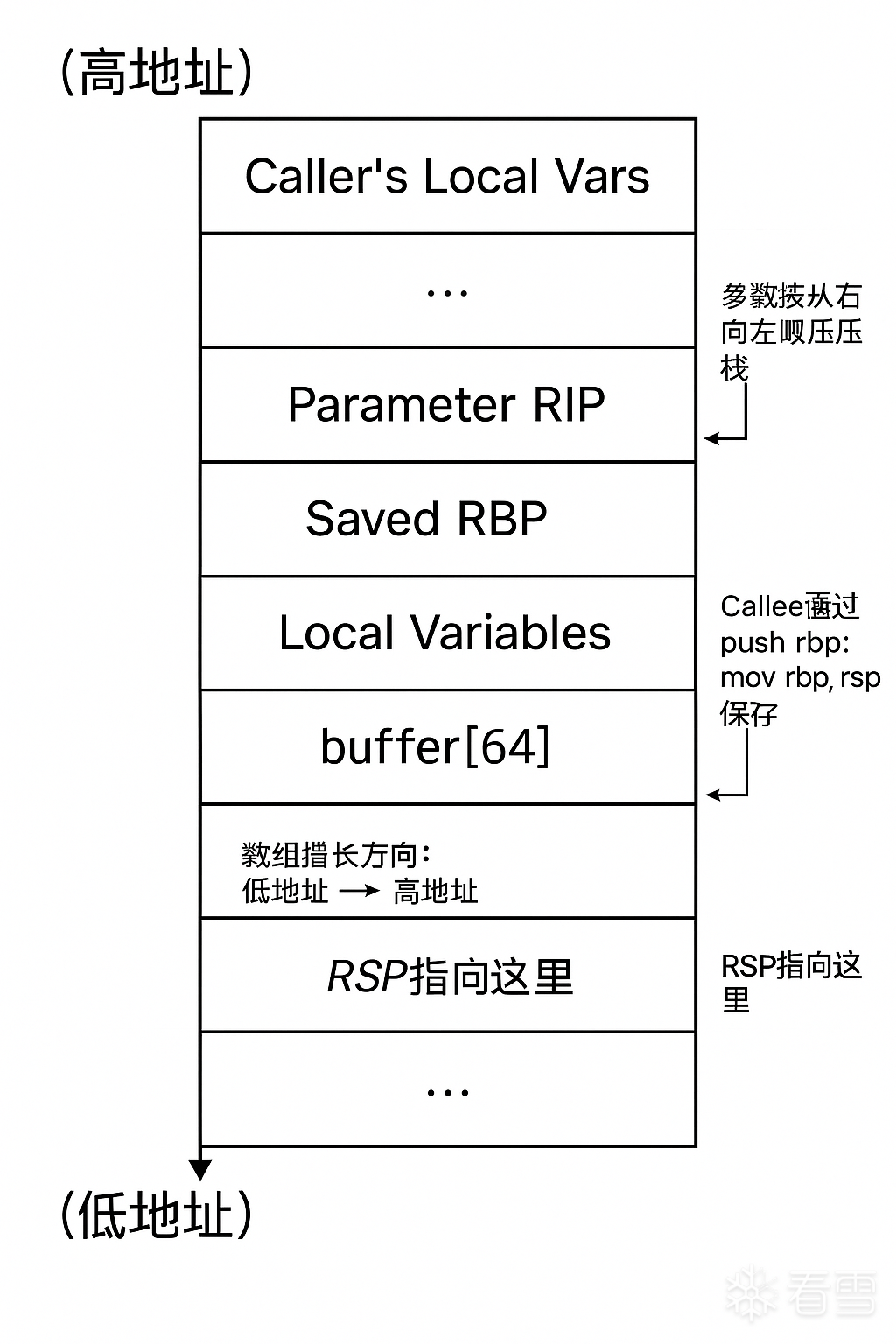

任何对栈溢出的讨论,都必须根植于对函数调用机制和栈帧布局的深刻理解。

当一个函数(如void func(int a, int b))遵循传统的基于栈的参数传递约定(如x86架构下的cdecl约定)被调用时,调用者会在栈上为其构建执行环境,此时的完整栈布局包含以下关键区域(栈自高地址向低地址增长):

关键点:

一个简单的漏洞利用代码示例如下:

理论上,在x86_64上,构造Payload需要覆盖64字节Buffer + 8字节Saved RBP + 8字节目标地址(指向payload函数)。然而,通过命令行参数(argv)传递Payload时,会遇到一个经典问题:NULL字节截断。

专家视角(嵌入式领域延伸):在嵌入式设备漏洞利用中,传递二进制Payload的渠道更为多样,如通过UART串口、蓝牙、网络报文或固件篡改注入,常能避开命令行参数的限制,但需对硬件通信协议有深入了解。

一个常见的质疑是:允许溢出覆盖返回地址如此致命,这是否是CPU/编译器设计的重大失误?

答案是否定的。这更多是历史背景下性能与简洁性优先于安全性的权衡结果。

面对栈溢出攻击,软硬件界构建了一个多层次、深度防御的体系:

嵌入式(IoT)世界的独特挑战:

在资源受限的MCU(如Cortex-M)上,这场攻防战呈现出完全不同的一面:

因此,在IoT领域,栈溢出漏洞依然是“肥沃的土壤”,防护更多依赖:

专家视角(跨体系对比):这种差异使得安全研究员需具备两套技能树:在x86/ARM64世界研究如何绕过高级防护;在嵌入式世界,则需擅长静态固件分析、硬件调试接口(JTAG/SWD)利用和裸机Shellcode编写。

栈溢出是一个经典的技术问题,但其背后折射出的设计权衡、攻防演进及跨体系差异,为我们提供了宝贵的启示:

思考题:

在您的研究或工作中,是否遇到过因体系结构差异而导致的有趣安全案例?欢迎在评论区分享您的见解。

版权声明: 本文首发于看雪论坛,转载请注明出处及作者。欢迎技术交流与合作。

void payload() { printf("[+] Payload Executed!\n"); exit(0);}void vulnerable_function(char* input) { char buffer[64]; strcpy(buffer, input); // 漏洞点}int main(int argc, char* argv[]) { if (argc > 1) { vulnerable_function(argv[1]); } return 0;}void payload() { printf("[+] Payload Executed!\n"); exit(0);}void vulnerable_function(char* input) { char buffer[64]; strcpy(buffer, input); // 漏洞点}int main(int argc, char* argv[]) { if (argc > 1) { vulnerable_function(argv[1]); } return 0;}| 防护机制 | 原理 | 绕过难度 | 嵌入式平台支持状况(Cortex-M典型) |

|---|---|---|---|

| 栈金丝雀 (Stack Canary) | 在返回地址前插入随机值,函数返回前校验其完整性。 | 中等 | 依赖编译器(如ARMCLANG --protect-stack) |

| DEP/NX (数据执行保护) | 将数据页(如栈)标记为不可执行,防止Shellcode直接运行。 | 高 | 需MPU/MMU支持,配置复杂 |

| ASLR (地址空间随机化) | 随机化模块加载地址,增加预测目标地址难度。 | 高 | 缺乏MMU,难以实现 |

| 安全函数 | 使用strncpy, snprintf等替代危险的strcpy, sprintf。 |

- | 依赖开发者编码规范 |

| 特性要点 | x86_64 (Linux/Windows) | ARM Cortex-M (FreeRTOS/RT-Thread) |

|---|---|---|

| 栈增长方向 | 向低地址增长 | 向低地址增长 |

| 返回地址存储 | 在栈上 | 在栈上 |

| 典型防护 | Canary, DEP, ASLR 三重防护 | 魔数检查、MPU粗粒度保护(若有) |

| 利用主要难点 | 绕过多种现代防护机制组合 | 定位功能地址(无ASLR,但无标准libc,需逆向固件) |

| Shellcode平台 | x86/x86_64汇编 | Thumb/ARM汇编 |

| 调试环境 | GDB with PEDA/GEF, IDA Pro, WinDbg | OpenOCD, J-Link GDB Server, Keil/UART调试输出 |

| 漏洞普遍性 | 已大幅减少,但仍存在于老旧或特定程序 | 极其常见,尤其是大量遗留设备及低成本IoT设备 |