ARK工具的全称是Anti Rootkit,即反内核工具,主要用于检测和对抗恶意内核程序(Rootkit)。这类工具通过深入系统内核层进行安全分析,帮助发现和清除隐藏的恶意软件。

常用的ARK工具包括:

1.Visual Studio (SDK+WDK)

2.vmware虚拟机+ISO镜像+windbg

3.界面 MFC/QT/IMGUI/WPF/控制台任选其一

IO通信是系统提供的标准通信方式也是兼容性最好的通信方式,ark工具也没必要使用其他隐蔽通信方式,光明正大就好。

0环代码

3环代码

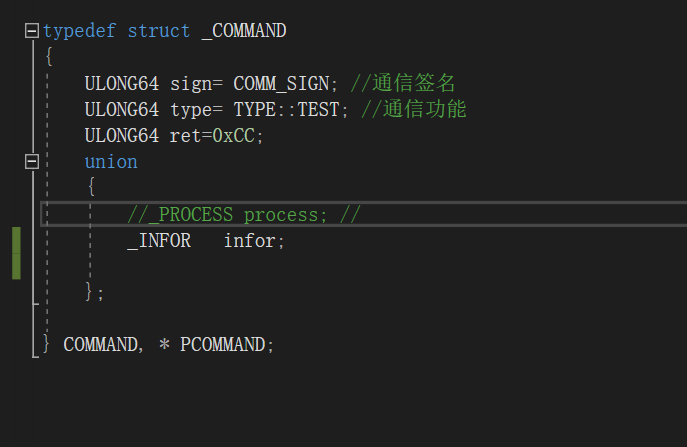

定义通信包,约定通信规范,使用union联合体减少内存开销

注:最好在0环去校验3环签名,或者hash标识符,避免我们的驱动被恶意软件当漏驱使用,被人当枪使可就不好了。

使用导出未文档化API ZwQuerySystemInformation即可

导出文档化API:在内核模块导出表中,在库文件中有定义,包含库直接使用

导出未文档化API:在内核模块导出表中,但是在库文件中没定义,我们手动定义即可使用

未导出未文档化:在内核模块导出表中不导出,在库文件中没定义,使用特征码定位函数地址或pdb解析。

_SYSTEM_PROCESSES 结构体有我们所需的大部分进程信息

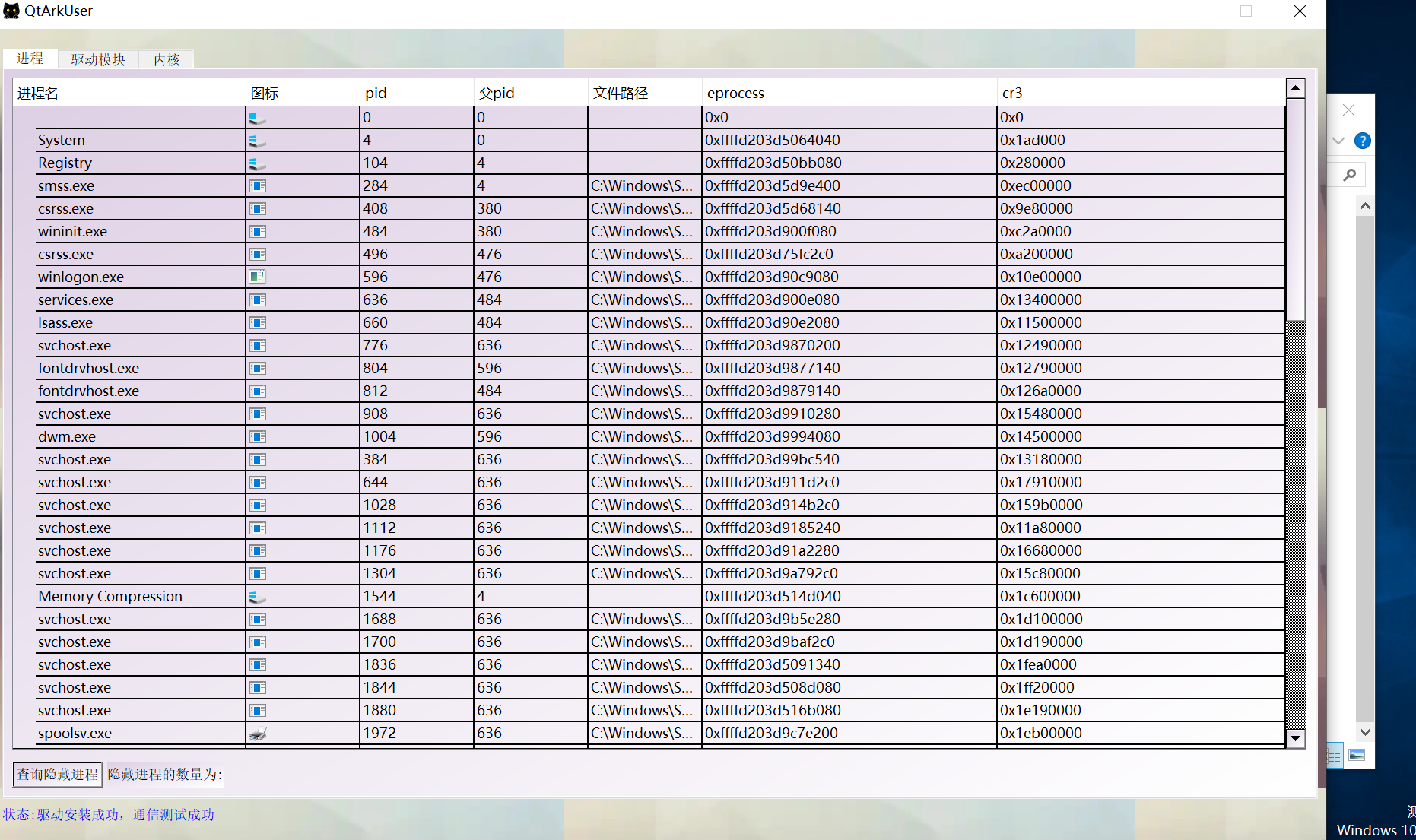

使用API查询后可获得ProcessName进程名字,ProcessId 进程id,InheritedFromProcessId进程父id

再获取进程eprocess, 通过PsReferenceProcessFilePointer获取文件对象,PFILE_OBJECT中的FileName是设备的我们要给他转成dos的路径,使用IoQueryFileDosDeviceName

3环通过0环返回的路径拿图标即可,这里界面用的QT所以有封装现成的类,也可以用原生sdk获取。

传播安全知识、拓宽行业人脉——看雪讲师团队等你加入!