样本来源:卡饭社区

[恶意程序_病毒样本](.)

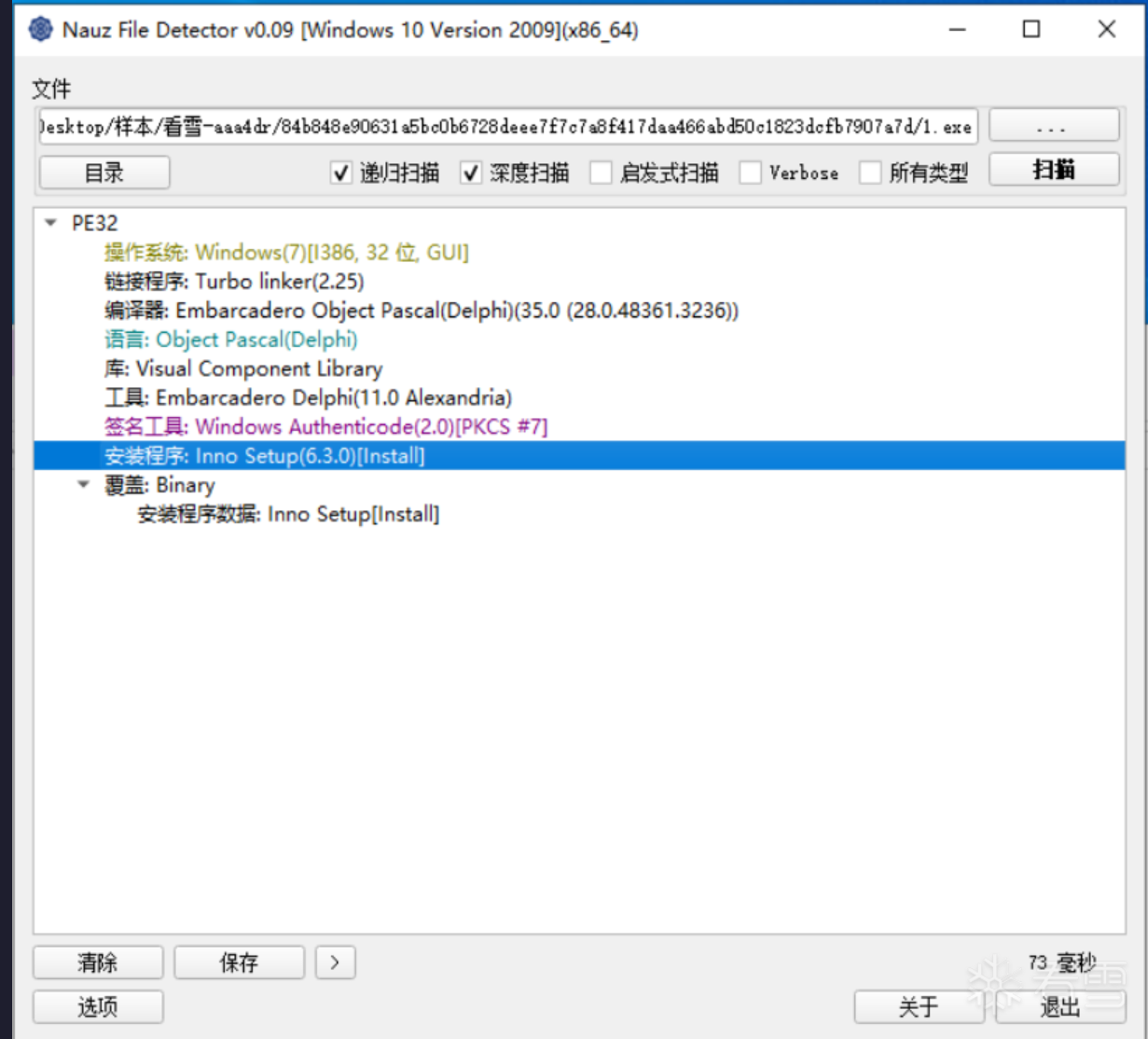

静态分析:

可以看到 使用了 Inno Setup(6.3.0) 进行了打包,

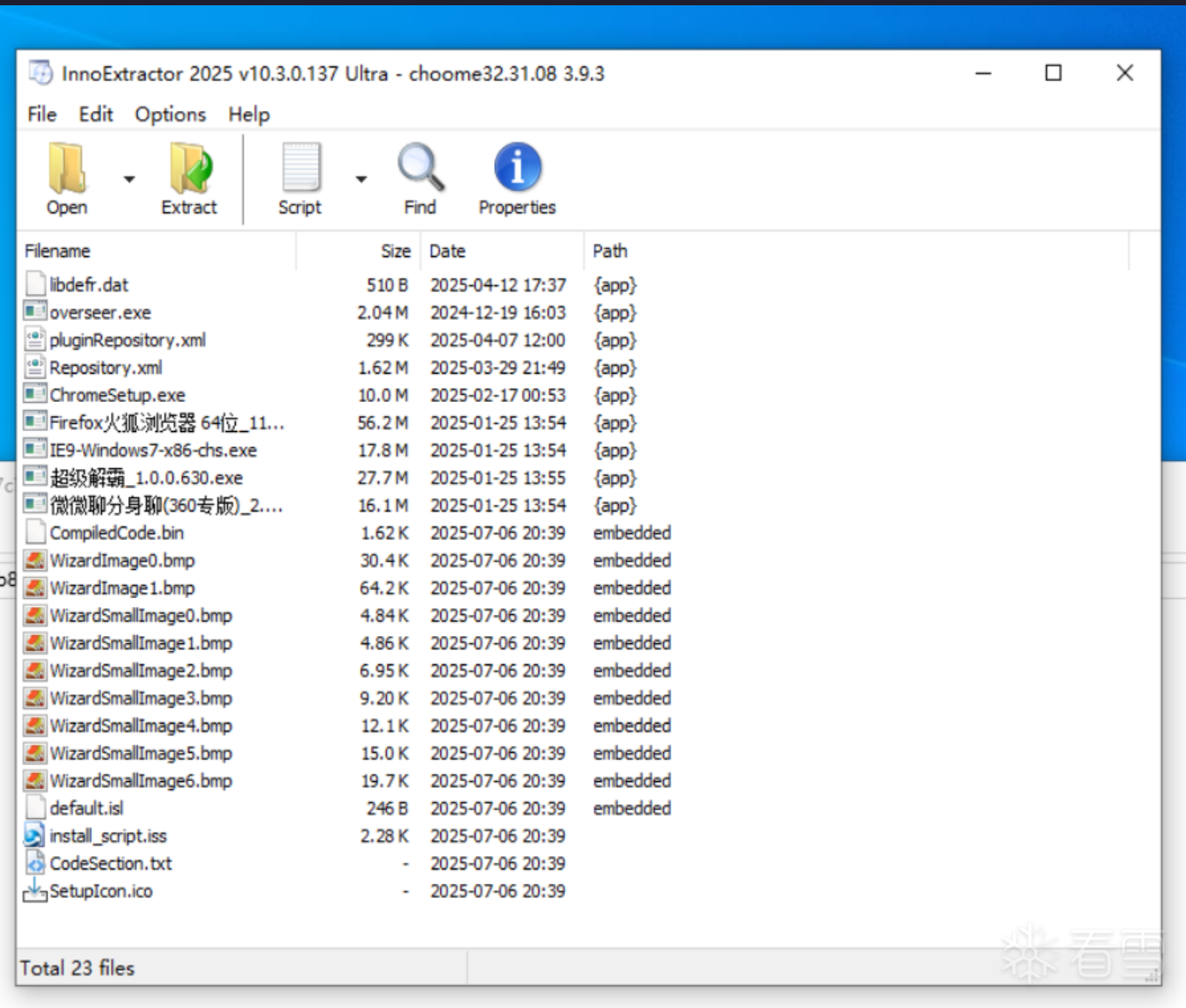

使用Inno 的解包器查看

哦吼,很多内容,

那么使用打包器解压(注意版本要对应)

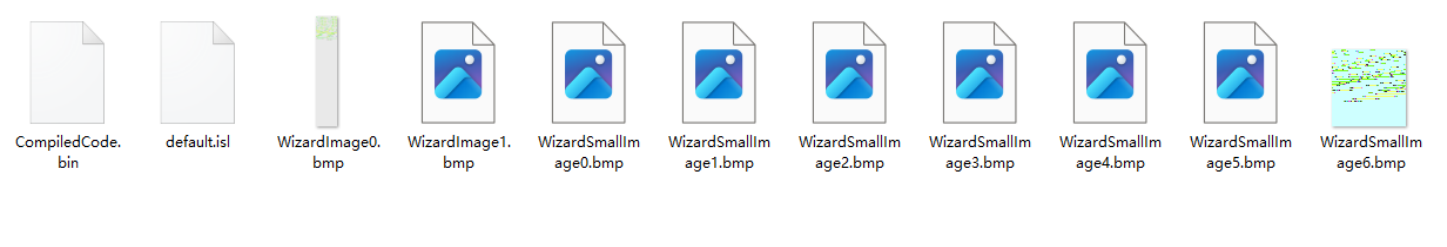

embedded文件夹 中的内容

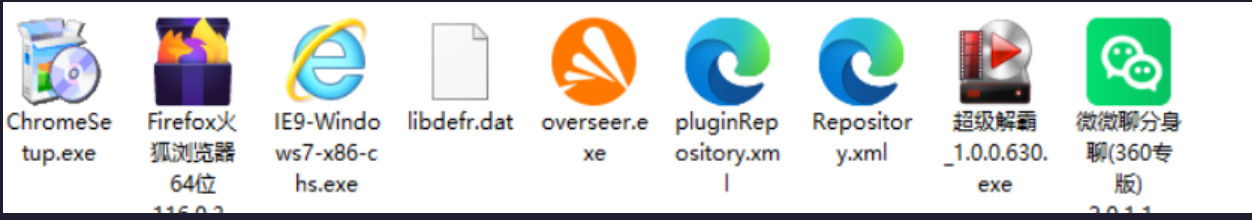

(app) 文件夹 中的内容

那么初步判定这又是一个套娃式的木马

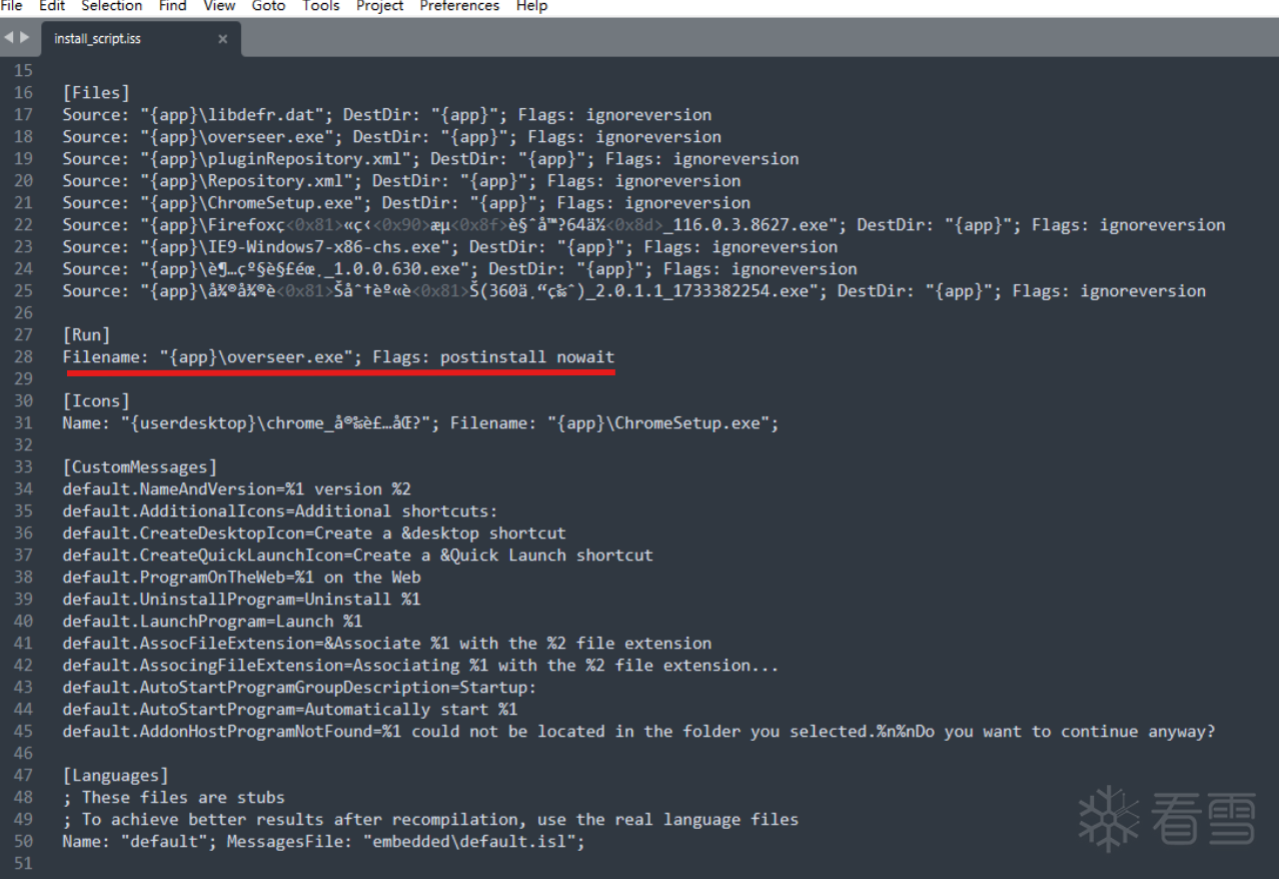

还要要看一下打包器的执行脚本,因为双击会运行,所以会有脚本文件在解压的文件中

打开 install_script.iss 文件,发现要执行的起始程序

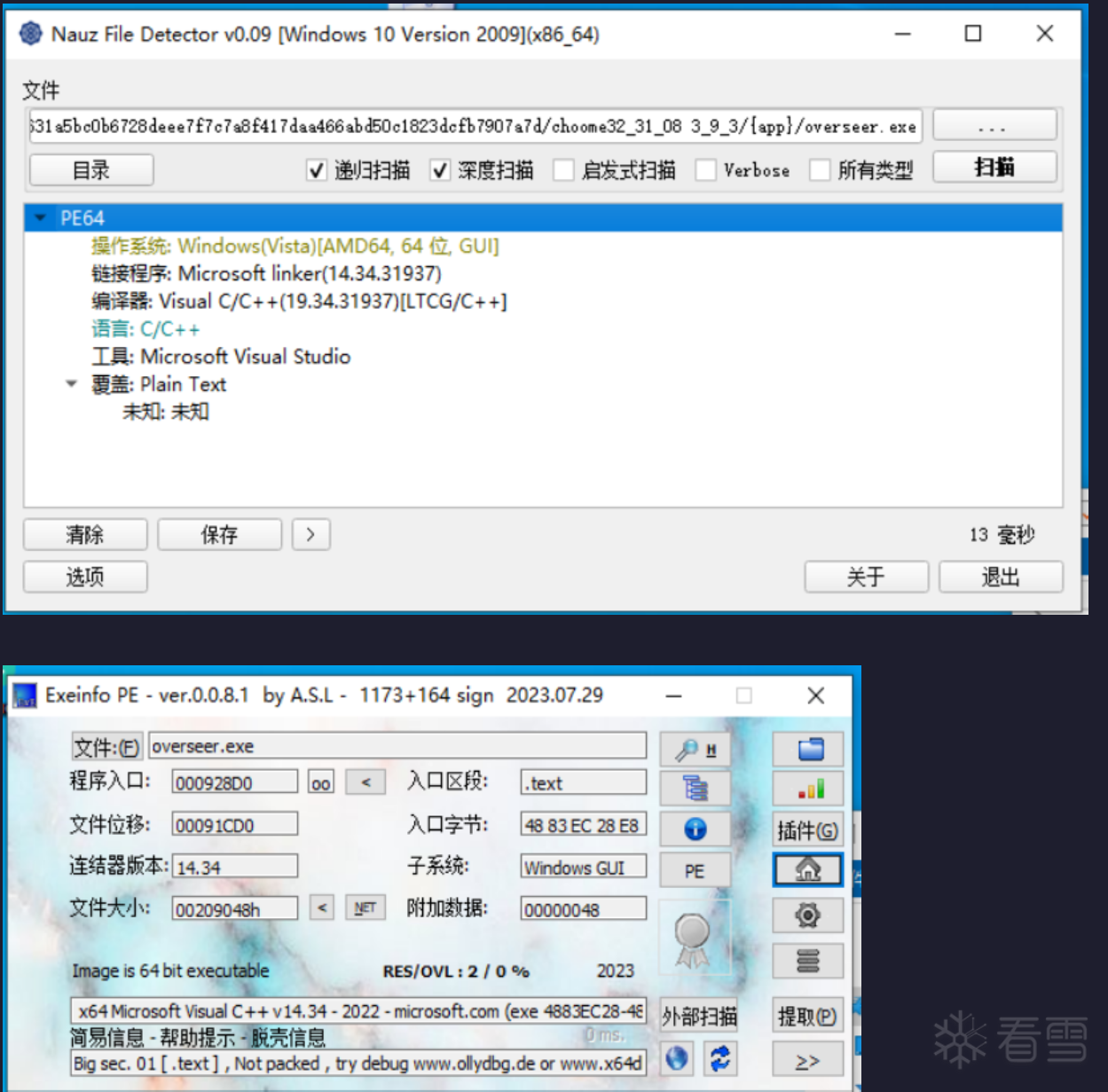

查看 overseer.exe的 信息

没有加壳

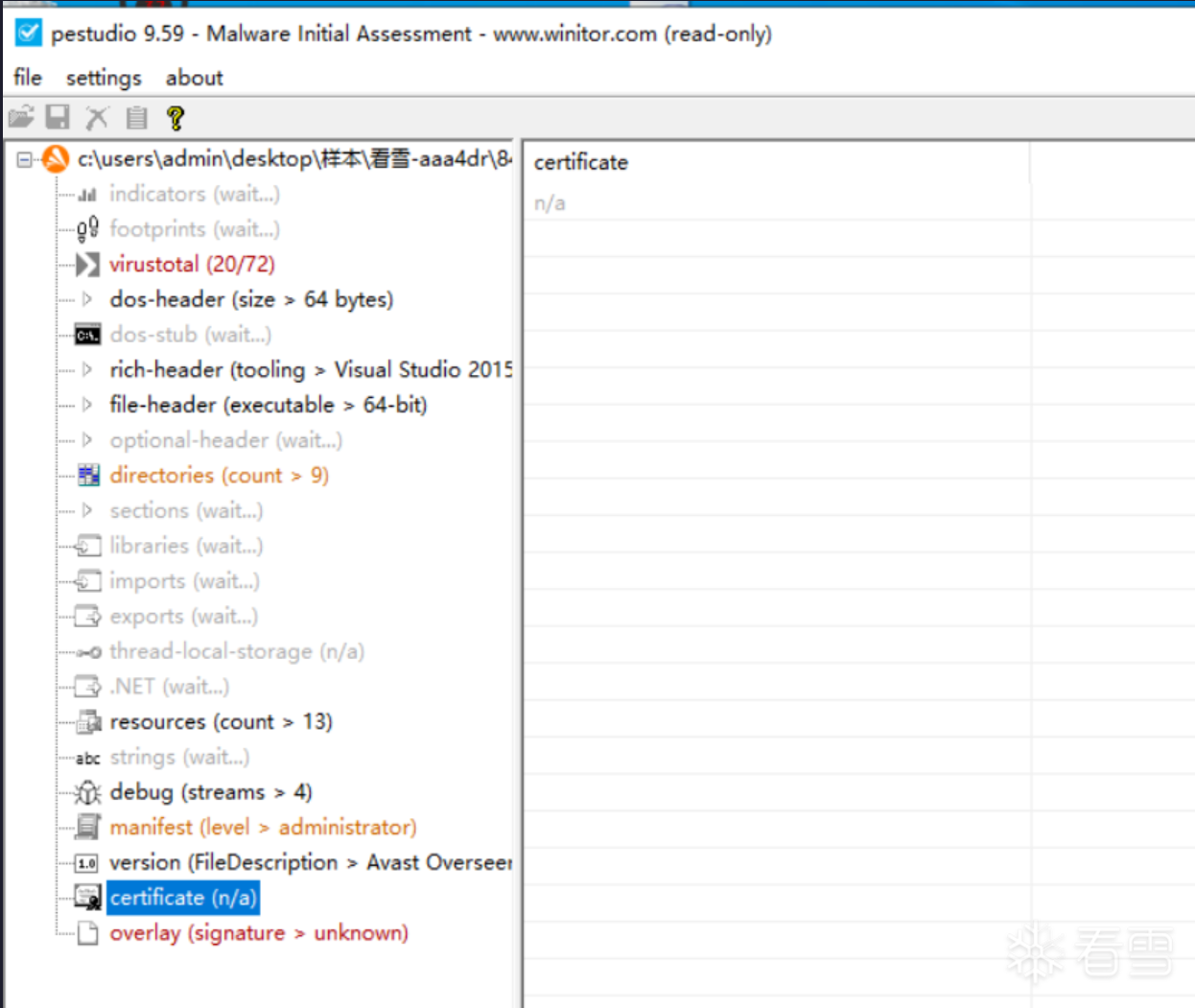

查看PE 文件

没有签名,

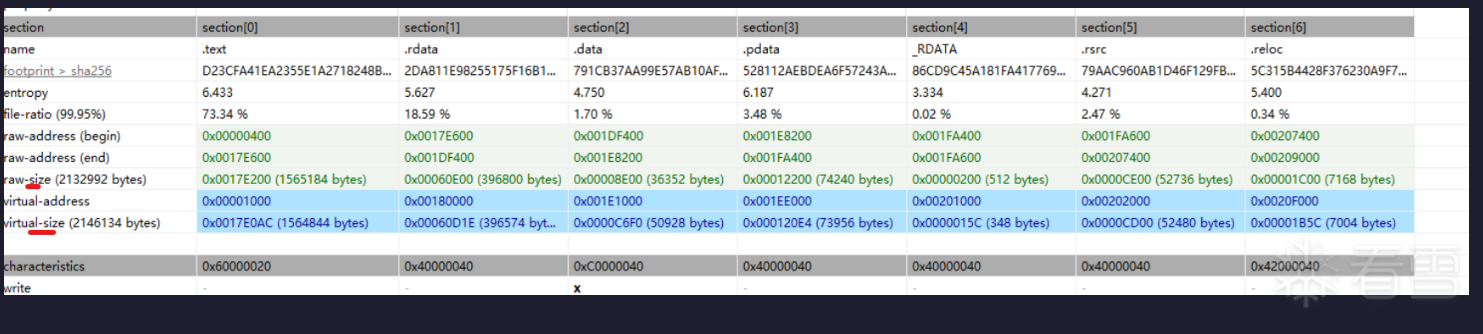

查看节表:

每个节的实际大小与内存大小相差不大,初步判定没有壳

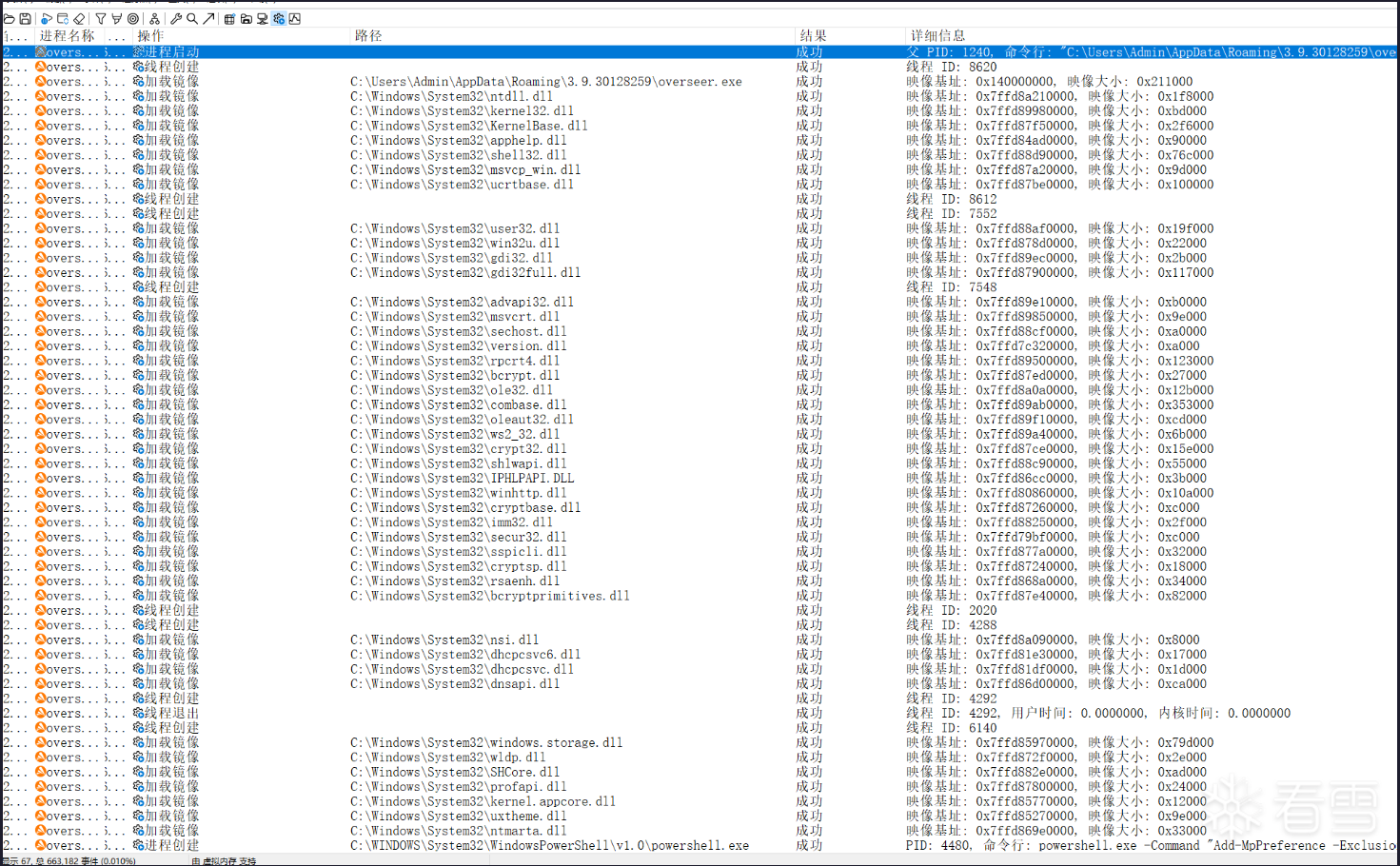

动态分析:

一些木马有检测沙箱的行为,所以我准备了16g 内存+200g 硬盘的虚拟机

开启 process monitor,这个程序是微软的,双击执行之后会自动开始记录所有程序的注册表,文件,网络,进程线程和进程事件

开启 wireshark 记录网络行为

双击这个overseer.exe

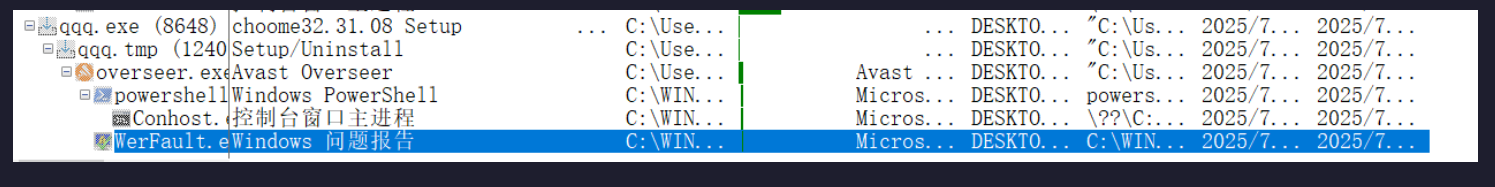

查看进程树:

查看powershell 执行的命令:

powershell.exe (4480) Windows PowerShell C:\WINDOWS\System32\WindowsPowerShell\v1.0\powershell.exe <图形> Microsoft Corporation DESKTOP-PPOR845\Admin powershell.exe -Command "Add-MpPreference -ExclusionPath "C:\ProgramData\ajegsd4z"" 2025/7/6 21:19:55 2025/7/6 21:19:59

作用:

此命令将 `C:\ProgramData\ajegsd4z` 添加到 Windows Defender 的白名单,该路径下的所有文件/活动将**不被安全软件扫描**,为恶意代码提供安全执行环境。

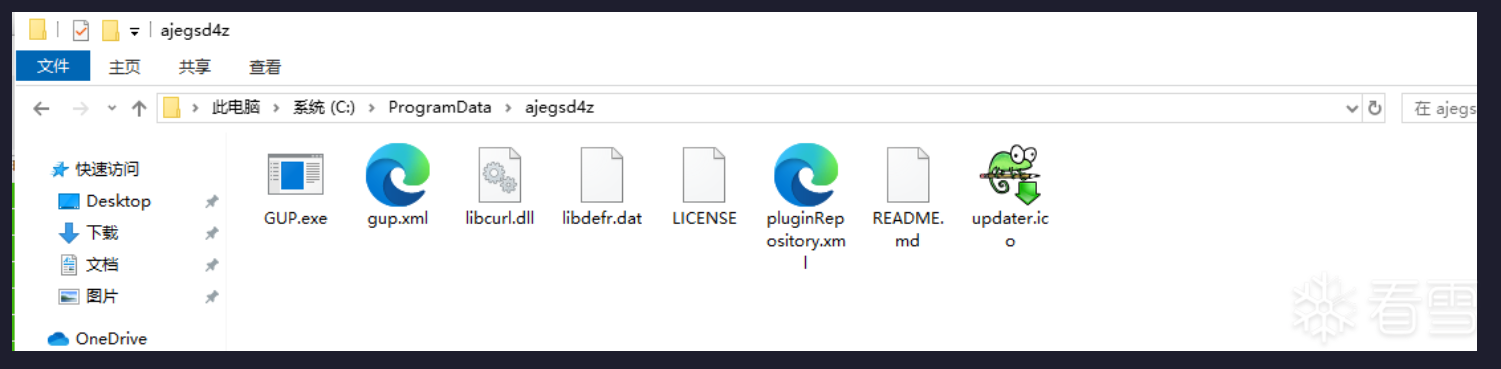

C:\ProgramData\ajegsd4z文件夹下的内容:

## 查看 Conhost 的命令参数:

Conhost.exe (900) 控制台窗口主进程 C:\WINDOWS\System32\Conhost.exe <图形> Microsoft Corporation DESKTOP-PPOR845\Admin \??\C:\WINDOWS\system32\conhost.exe 0xffffffff -ForceV1 2025/7/6 21:19:55 2025/7/6 21:19:59

作用:`-ForceV1` 参数确保命令窗口不显示

## 查看 `WerFault.exe` 执行参数

WerFault.exe (3408) Windows 问题报告 C:\WINDOWS\system32\WerFault.exe <图形> Microsoft Corporation DESKTOP-PPOR845\Admin C:\WINDOWS\system32\WerFault.exe -u -p 6520 -s 812 2025/7/6 21:19:59 2025/7/6 21:20:00

`-u`:以"静默模式"运行(不显示用户界面)

`-p 6520`:监控的目标进程PID 就是 overseer.exe 执行时的PID

`-s 812`:会话ID

疑似掩护进程退出

过滤器查看进程事件:

可以看到 很多线程执行时 没有对应的磁盘文件,而且 进程自行退出, 加上对 C:\ProgramData\ajegsd4z 添加windefener排除项 高度怀疑是执行shellcode

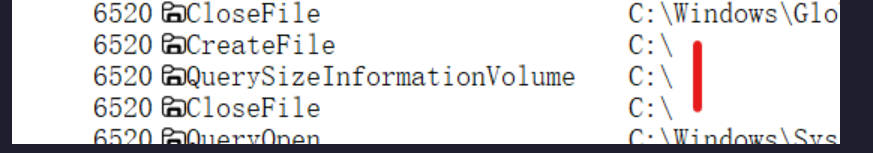

查看 文件行为:

查看 C盘容量

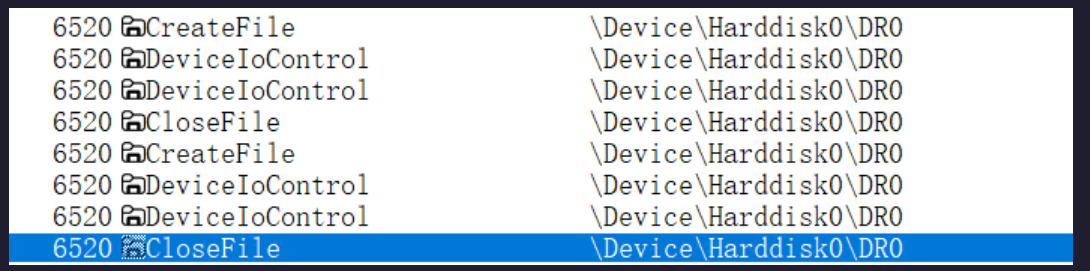

访问物理磁盘

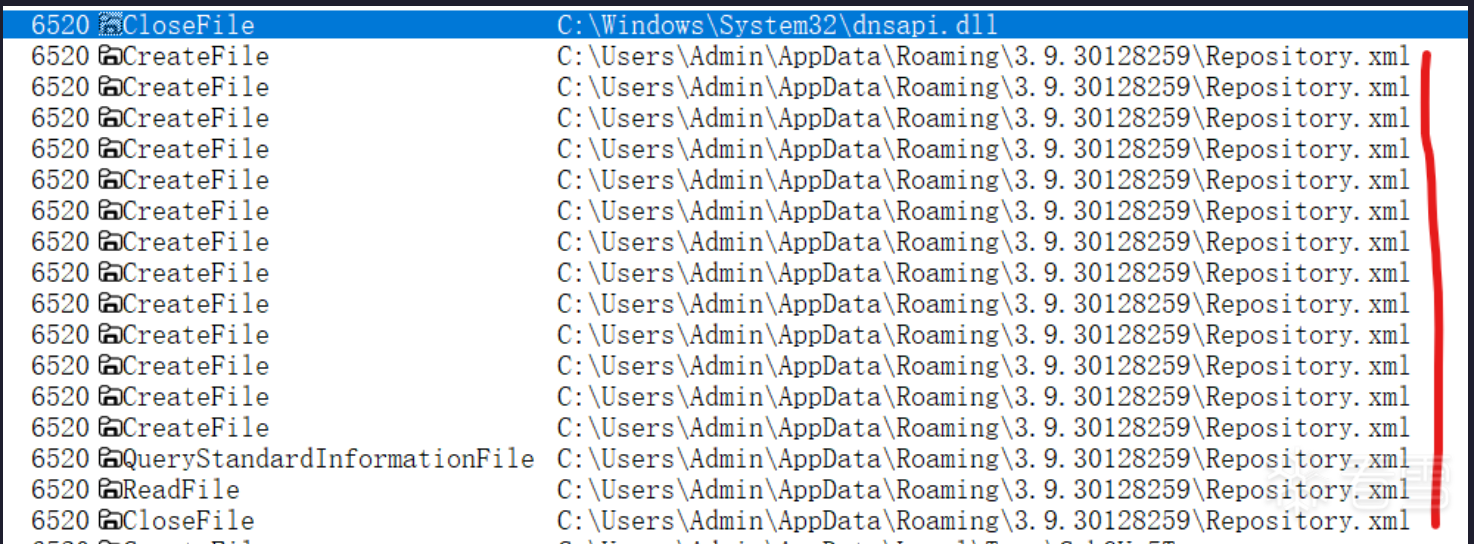

反复读取 配置文件 ,这个文件是之前释放为

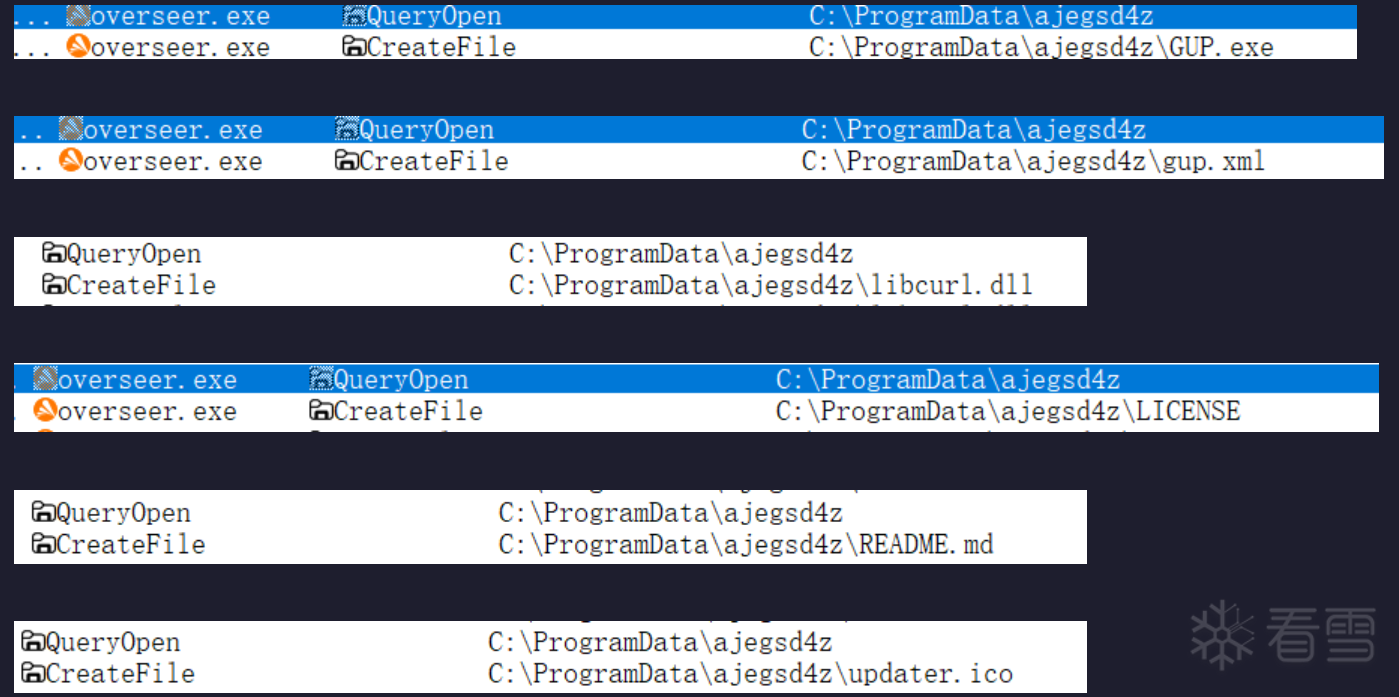

创建 powershell 添加windowsDefener白名单的的文件夹

向这个文件夹中写入文件:

每次写入之后就修改文件的时间戳

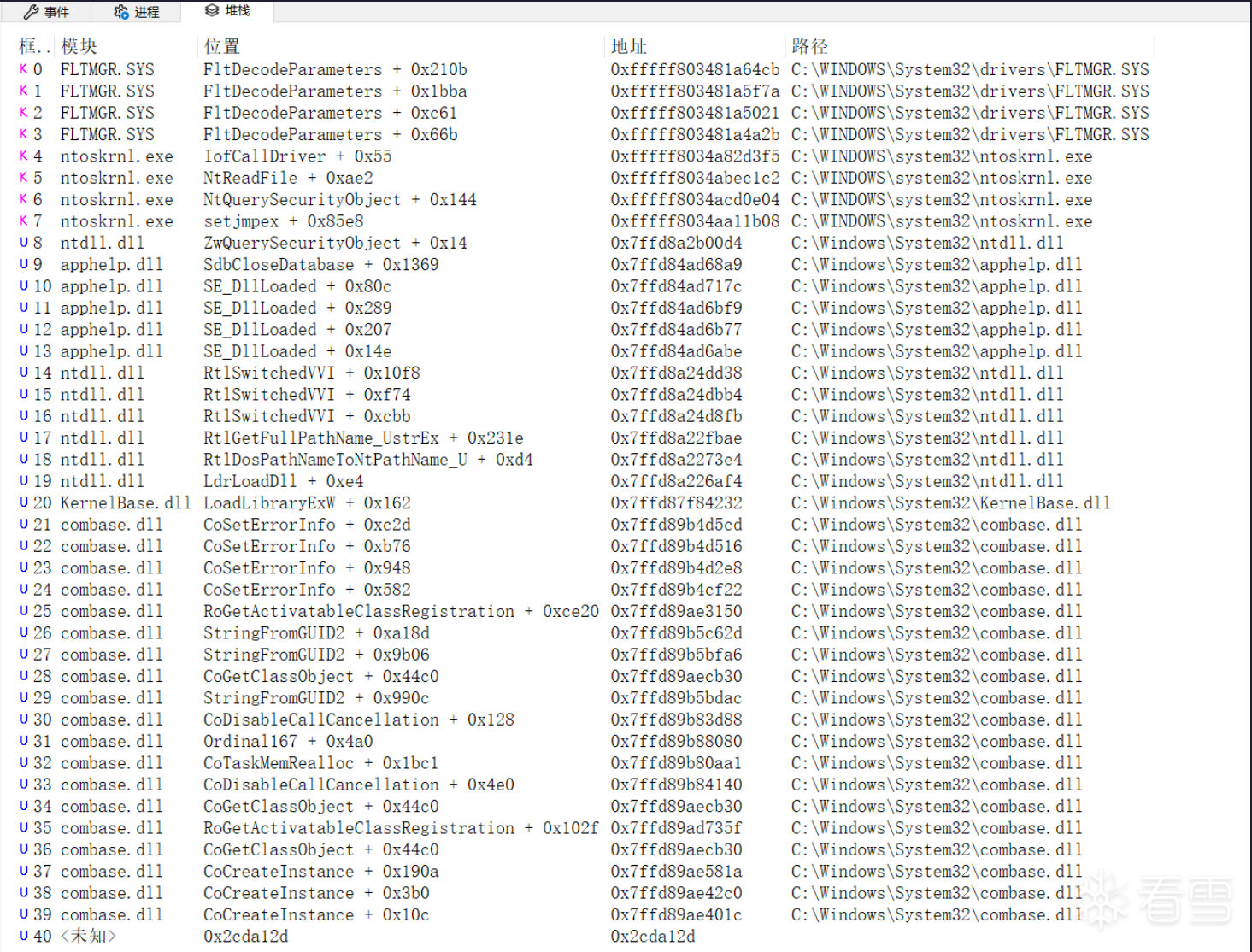

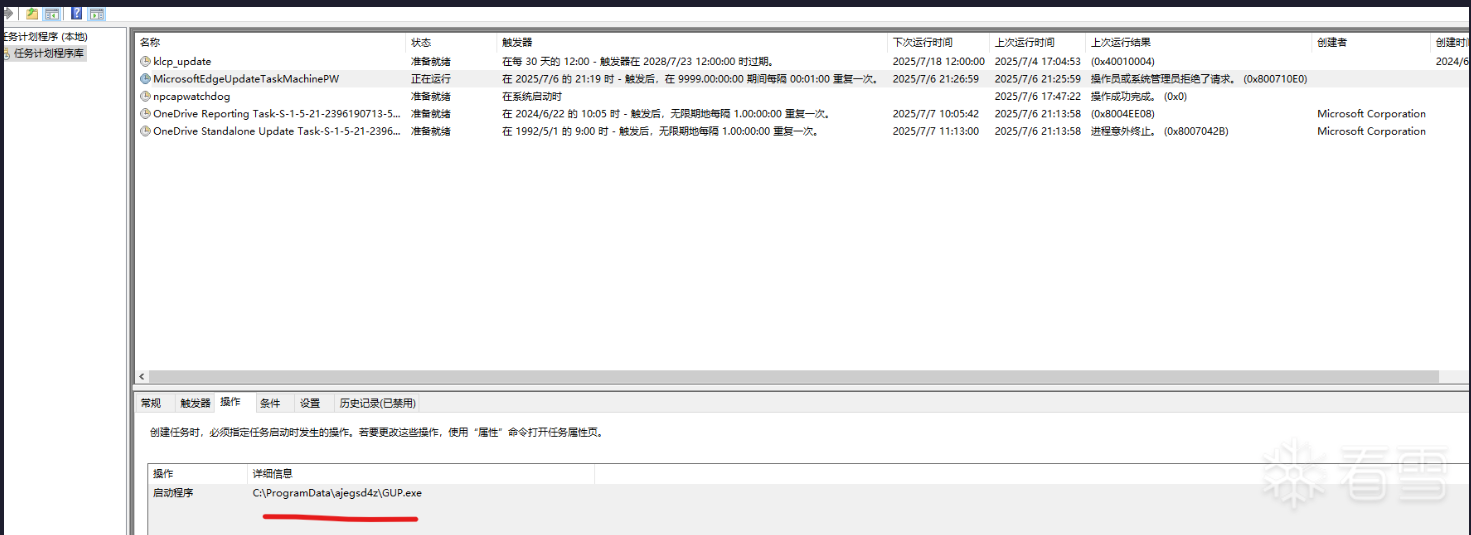

调佣 taskschd.dll ,查看堆栈

使用COM 添加计划任务

查看计划任务:

6 昂 老铁,1分钟 一次

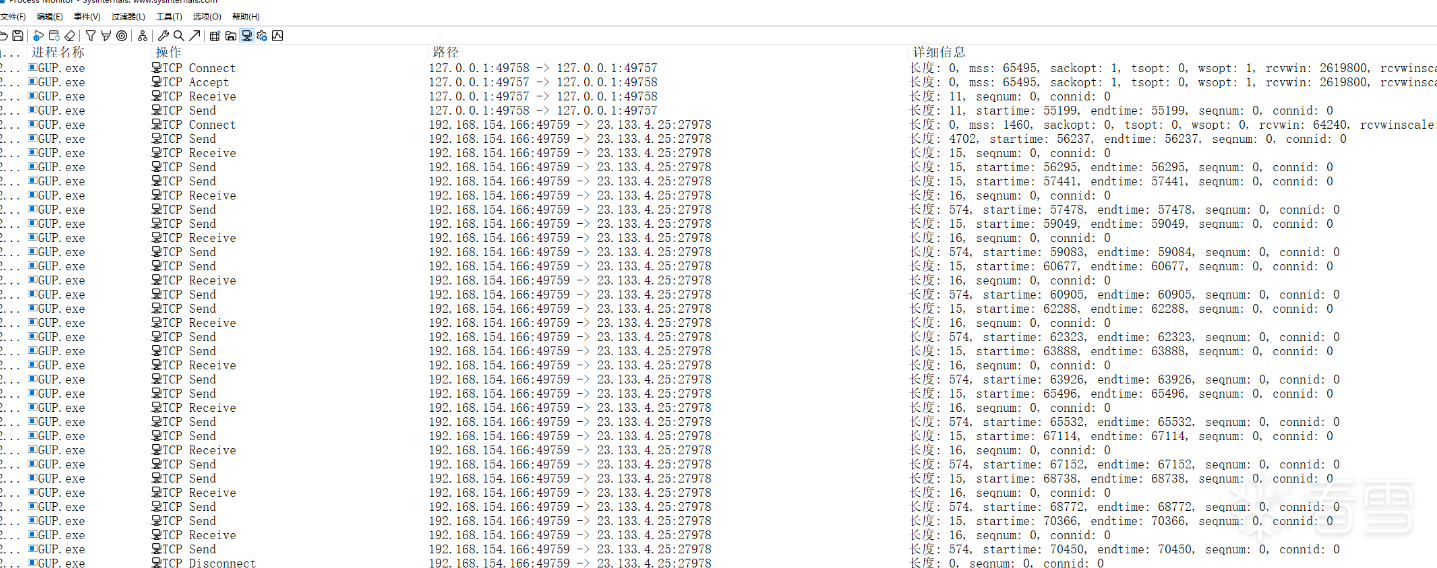

## GUP .exe 分析

首先网络行为

目标IP 23.133.4.25

微步查看

抓到你了老铁

看看 进程操作:

传播安全知识、拓宽行业人脉——看雪讲师团队等你加入!

最后于 2025-7-31 10:08

被kanxue编辑

,原因: