能力值:

( LV2,RANK:10 )

( LV2,RANK:10 )

|

-

-

2 楼

感谢分享tql

|

能力值:

( LV2,RANK:10 )

( LV2,RANK:10 )

|

-

-

3 楼

感谢分享

|

能力值:

( LV2,RANK:10 )

( LV2,RANK:10 )

|

-

-

4 楼

66666

|

能力值:

( LV4,RANK:52 )

( LV4,RANK:52 )

|

-

-

5 楼

tql

|

能力值:

( LV12,RANK:470 )

( LV12,RANK:470 )

|

-

-

6 楼

太强了

最后于 2024-3-6 12:39

被Tokameine编辑

,原因:

|

能力值:

( LV1,RANK:0 )

( LV1,RANK:0 )

|

-

-

7 楼

还是帅锅

|

能力值:

( LV2,RANK:10 )

( LV2,RANK:10 )

|

-

-

8 楼

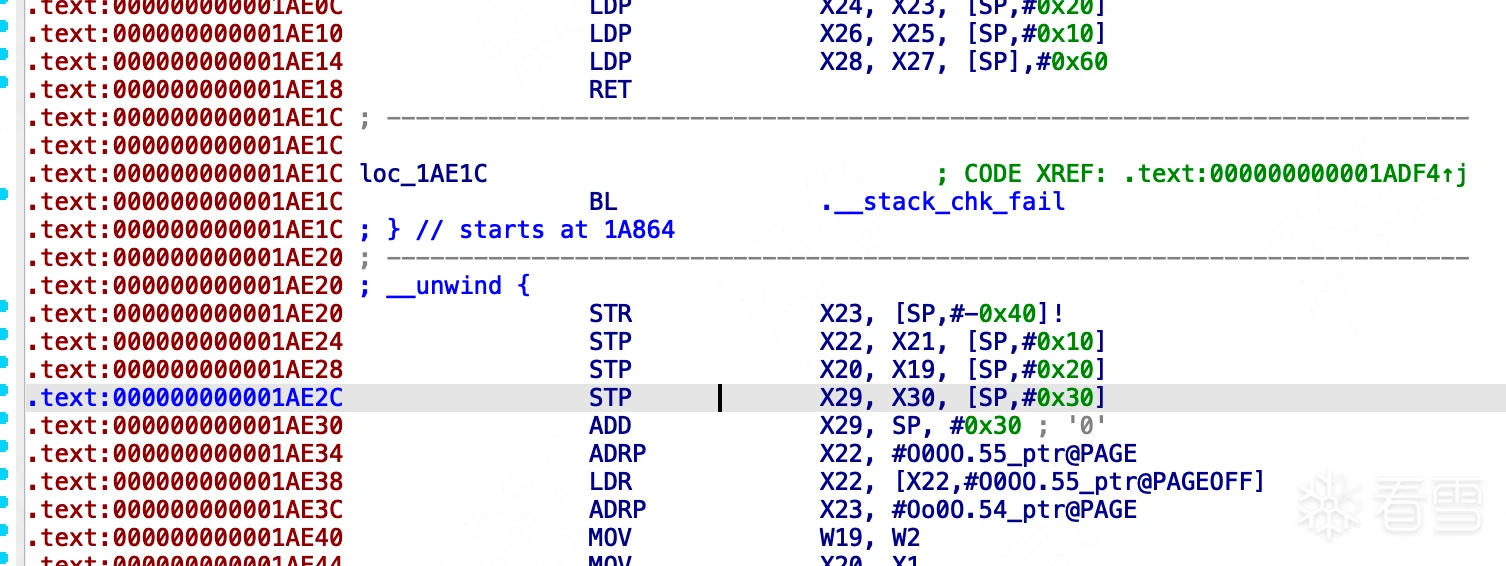

我透過IDA pro打開 lib52pojie.so 使用jump to Address可以得知 start_addr = 0x1A864 就是 JNI_OnLoad 版主我想請問 end_addr = 0x1AE20 是怎麼計算得來的???

感謝版主分享優質文章

最后于 2024-4-7 20:13

被飆汗吉米编辑

,原因: 問題沒有敘述清楚

|

能力值:

( LV13,RANK:929 )

( LV13,RANK:929 )

|

-

-

9 楼

飆汗吉米

我透過IDA pro打開 lib52pojie.so 使用jump to Address可以得知 start_addr =&am ...

飆汗吉米

我透過IDA pro打開 lib52pojie.so 使用jump to Address可以得知 start_addr =&am ...

这种很明显就是函数的结尾

|

能力值:

( LV2,RANK:10 )

( LV2,RANK:10 )

|

-

-

10 楼

謝謝版主

我以為0x1AE20 是另一個函數的開始,0x1AE1C才是JNI_OnLoad的結束。

我對IDApro不夠熟悉再回去多讀點書

最后于 2024-4-8 11:05

被飆汗吉米编辑

,原因:

|

能力值:

( LV6,RANK:80 )

( LV6,RANK:80 )

|

-

-

11 楼

tql

|

能力值:

( LV2,RANK:10 )

( LV2,RANK:10 )

|

-

-

12 楼

符号执行yyds

|

能力值:

( LV2,RANK:10 )

( LV2,RANK:10 )

|

-

-

13 楼

牛的

|

能力值:

( LV2,RANK:10 )

( LV2,RANK:10 )

|

-

-

14 楼

tqlll

|

能力值:

( LV1,RANK:0 )

( LV1,RANK:0 )

|

-

-

15 楼

1

|

能力值:

( LV2,RANK:10 )

( LV2,RANK:10 )

|

-

-

16 楼

|

能力值:

( LV2,RANK:10 )

( LV2,RANK:10 )

|

-

-

17 楼

好的!

|

能力值:

( LV2,RANK:10 )

( LV2,RANK:10 )

|

-

-

18 楼

大佬牛皮

|

能力值:

( LV2,RANK:10 )

( LV2,RANK:10 )

|

-

-

19 楼

|

能力值:

( LV1,RANK:0 )

( LV1,RANK:0 )

|

-

-

20 楼

1

|

能力值:

( LV2,RANK:10 )

( LV2,RANK:10 )

|

-

-

21 楼

tks

|

能力值:

( LV8,RANK:134 )

( LV8,RANK:134 )

|

-

-

22 楼

tql

|

能力值:

( LV2,RANK:10 )

( LV2,RANK:10 )

|

-

-

23 楼

tql

|

能力值:

( LV6,RANK:90 )

( LV6,RANK:90 )

|

-

-

24 楼

tql

|

能力值:

( LV3,RANK:30 )

( LV3,RANK:30 )

|

-

-

25 楼

学习了

|

|

|