翻译:梦幻的彼岸

原文地址:https://research.aurainfosec.io/pentest/threat-on-your-desk-evil-usbc-dock/

The Threat on Your Desk: Building an Evil USB-C Dock

背景介绍

近年来,笔记本电脑变得越来越薄,其所有的I/O端口都开始消失了。然而,为了解决这个问题,随之而来的是软件硬件保护器(加密狗)和扩展坞。

像这样的USB-C扩展坞现在在办公室随处可见,特别是在 "公用办公桌 "环境中,允许员工在任何一张桌子上坐下,插入一根电缆,并立即拥有一个随时可以使用的工作站。它们在 "联合办公空间 "中也很常见,即多家公司和个人共享一个办公空间。

然而,我相信在这种环境中,一个古老的威胁迫在眉睫......

对USB攻击的回顾

多年来,我们都被告知同样的事情,不要将不受信任的USB设备插入你的电脑。

恶意的USB设备会带来大量的威胁,例如:

- Serving malicious files: 恶意的USB存储设备可能包含恶意文件,如不需要的.exe、带有漏洞的篡改文件等。

- HID Emulation: 所谓的 "BadUSB"、"Rubber Ducky "或 "Bash Bunny "设备可能看起来无害,但当它们被插入时,可以模拟键盘并每秒发射数百次预编程的按键。这可以用来窃取数据,安装后门,或进行各种其它攻击。

- USB Killer: 这个问题有点极端,但是恶意的USB设备可能会通过破坏USB总线来故意损坏你的计算机。

USB-C扩展坞也不应该被视为例外。事实上,我认为它们的威胁比传统的USB攻击要大得多,因为人们已经学会了信任知名品牌的USB扩展坞,不认为它们是一种威胁。

一个有趣、简单的概念验证

为了证明我的观点,我决定创建一个简单、实用的POC,使用一个带有隐藏恶意植入物的知名品牌USB-C扩展坞。

在我们开始讨论我的工作的恐怖之处,我先做一个演示:

那么,这里发生了什么?好吧,隐藏在底座内的是一个运行着Raspberry Pi Zero W的 P4wn P1 A.L.O.A - 一个出色的框架,可以把Pi Zero变成 "一个小的进攻性设备"。这可以用于一系列的USB攻击,但在这里我专门用它来注入 keystorkes.

这可以被滥用来进行各种攻击,例如:

- 窃取数据。

- 安装一个反向shell。

- 以用户的名义进行恶意行为。

安装植入物

打开这些底座并不困难,但需要一些工作。底部有一个橡胶垫,用一些粘合剂粘住,下面隐藏着一系列的螺丝。这使得它很容易拆卸,但打开和检查却相当繁琐。一眼看去,也不大可能有人把它打开并再次密封。

一旦拆开,你可以看到实际上有大量的垂直空间来隐藏恶意的组件。

为了使事情简单化,我决定通过在连接器的背面焊接一些导线来劫持一个后置的USB 2.0端口。

然后可以简单地将其焊接到连接到Pi Zero的微型USB电缆上。

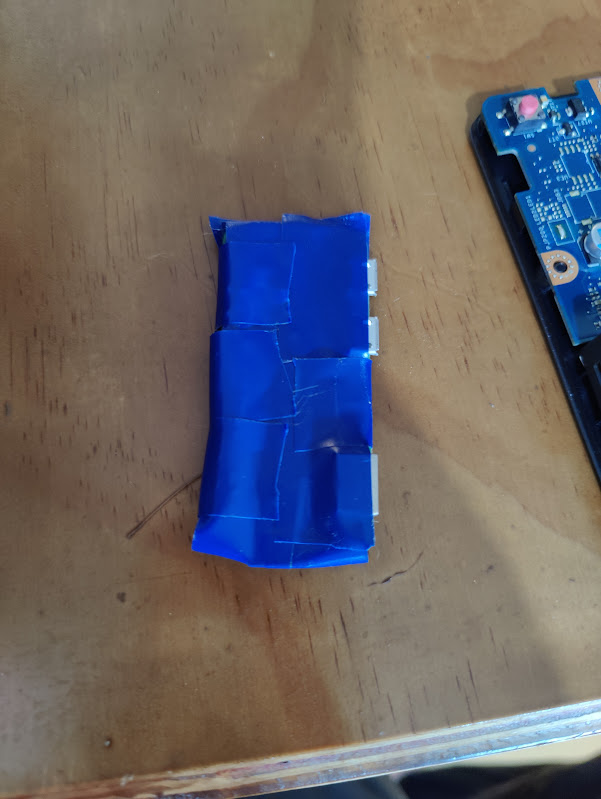

为了防止短路,我还用电工胶带把Pi包裹起来。为了防止Pi在箱子里发出响声,我把它包了好几层,直到它被牢牢地固定住。

你能分辨出其中的差别吗?

重新组装后,它看起来与原来的的设备完全一样:

并不明显的是,该设备已被打开,唯一值得注意的副作用是:

- 后方顶部的USB接口不再工作了 - 这可以通过添加一个小型的内部USB集线器或通过Pi接线来轻松解决。

- 我想它稍微重一些?

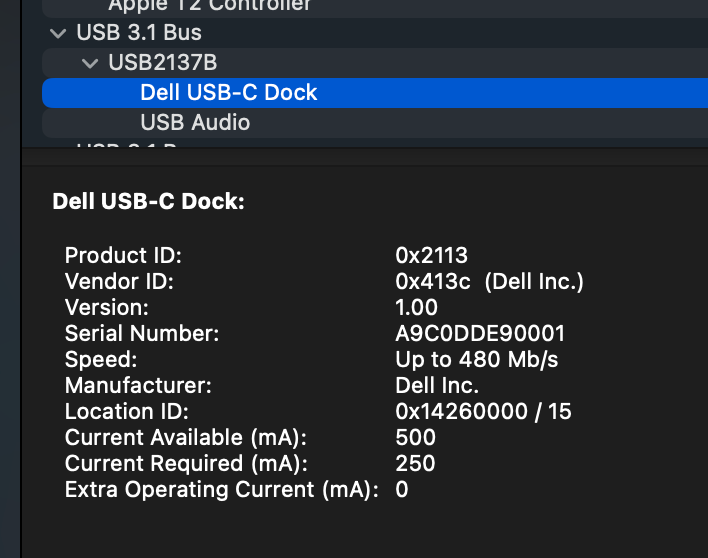

此外,欺骗USB供应商和Pi的产品ID使其看起来是真的。

实际场景中,你必须打开设备才可以确定它是否被篡改。

结论和进一步的想法

这个有趣的小项目从概念到POC只花了几个小时,并清楚地表明USB-C底座可以是可怕的。在一个隐蔽的地方插入恶意设备当然不是什么新鲜事,但这里有一系列其他的攻击面正等待着我们去探索,比如说:

- Invisible key-logging: 在物理USB A端口和底座的实际总线之间插入一个恶意设备,可能会让攻击者在你不知情的情况下读取你输入的所有信息。这对窃取密码非常危险。

- Network tapping: 几乎所有的USB-C底座都有内置以太网端口。这提供了一系列的攻击机会,从嗅探网络流量到作为一个持久的远程设备。

Screen grabbing: 扩展坞通常有HDMI端口,虽然这很难,但恶意设备很可能捕获用户的屏幕,并将图像/视频传回给攻击者。已经存在内嵌HDMI采集设备., 而且在这样的扩展坞上在植入一个也不是不可能。

我可能会在将来探讨其中的一些问题,但现在,请对你插入设备的东西保持警惕--尤其是在共享空间。

[培训]内核驱动高级班,冲击BAT一流互联网大厂工作,每周日13:00-18:00直播授课

最后于 2023-3-10 14:42

被梦幻的彼岸编辑

,原因: