-

-

钉钉打卡风控分析与破解

-

发表于:

2023-2-19 10:49

22507

-

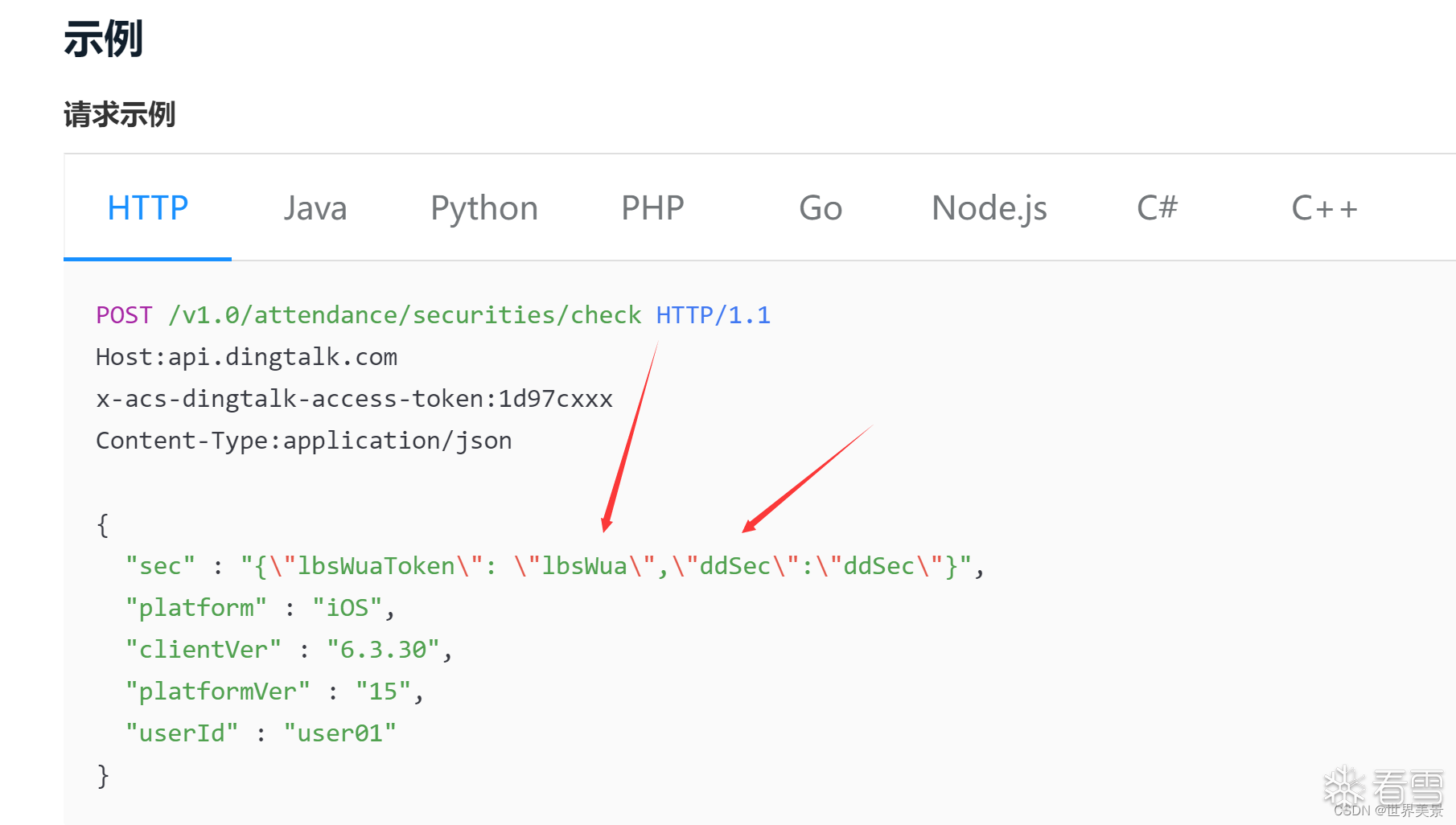

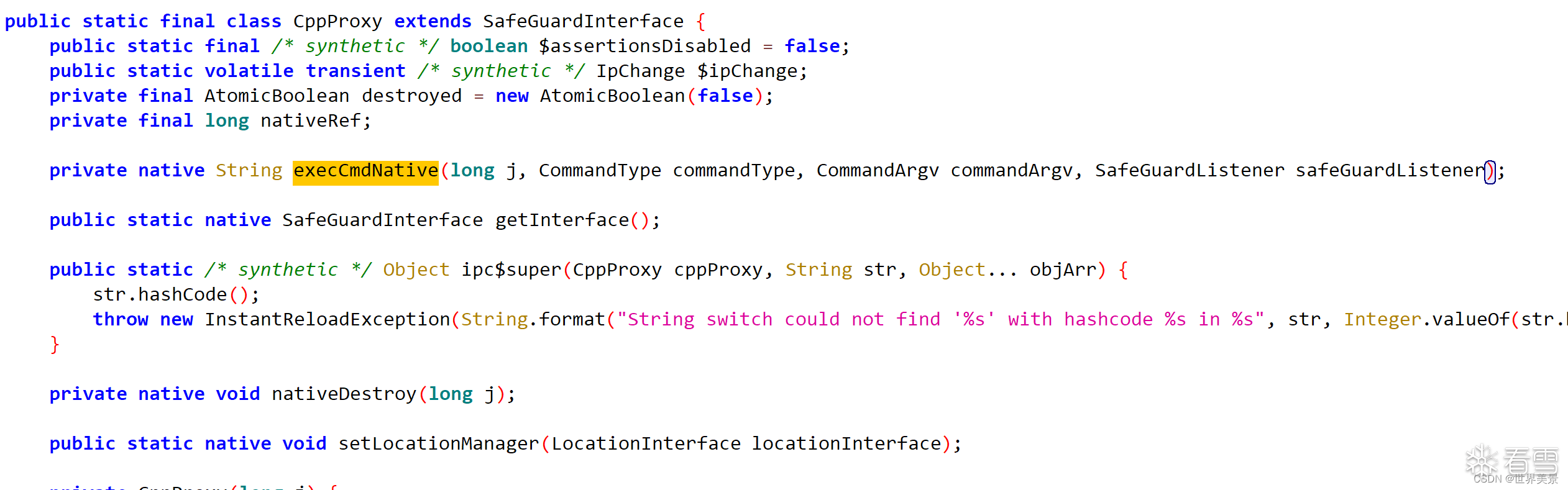

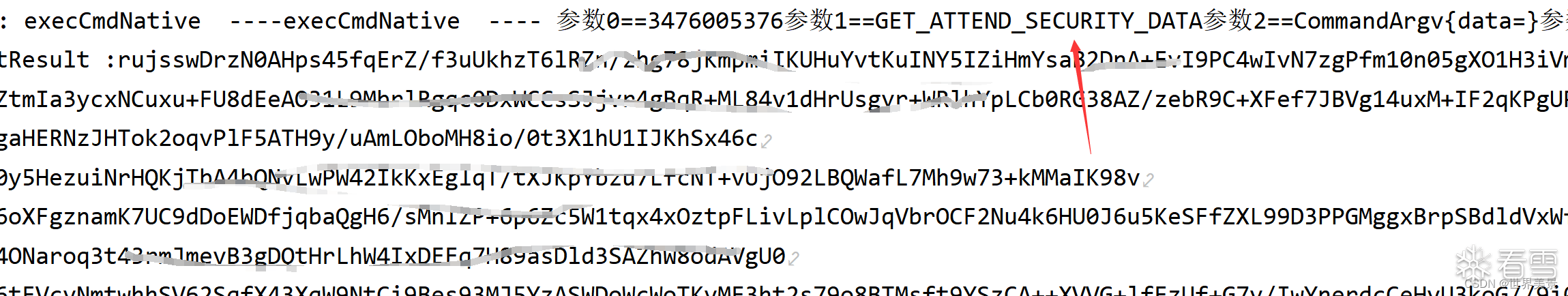

上班老迟到 经常想着如果每天早上能瞬移到公司就好了 一直没时间研究 作为N年前就写过Xposed改定位到某个指定城市地点 代码什么的简单 但这都2023年了 最重要的是风控!直接google大法看看有没有什么有价值的文章 结果被我搜到了这个 官方文档!省去一些时间直接定位lbswua ddsec

叮叮叮让我来看看这是什么东东

一个上报的json 进入打卡界面会触发这条请求 上报加密后的硬件信息和风控相关数据

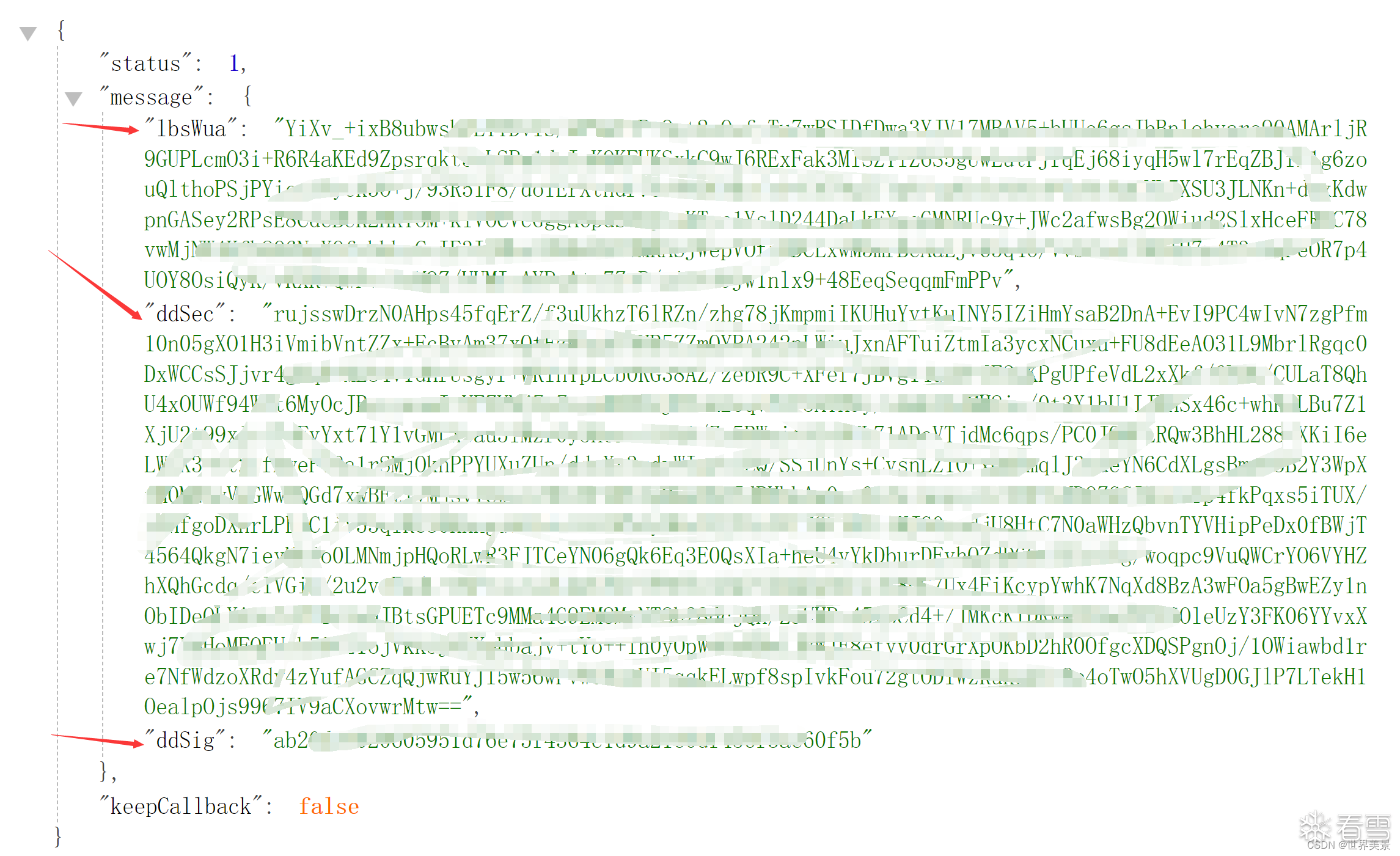

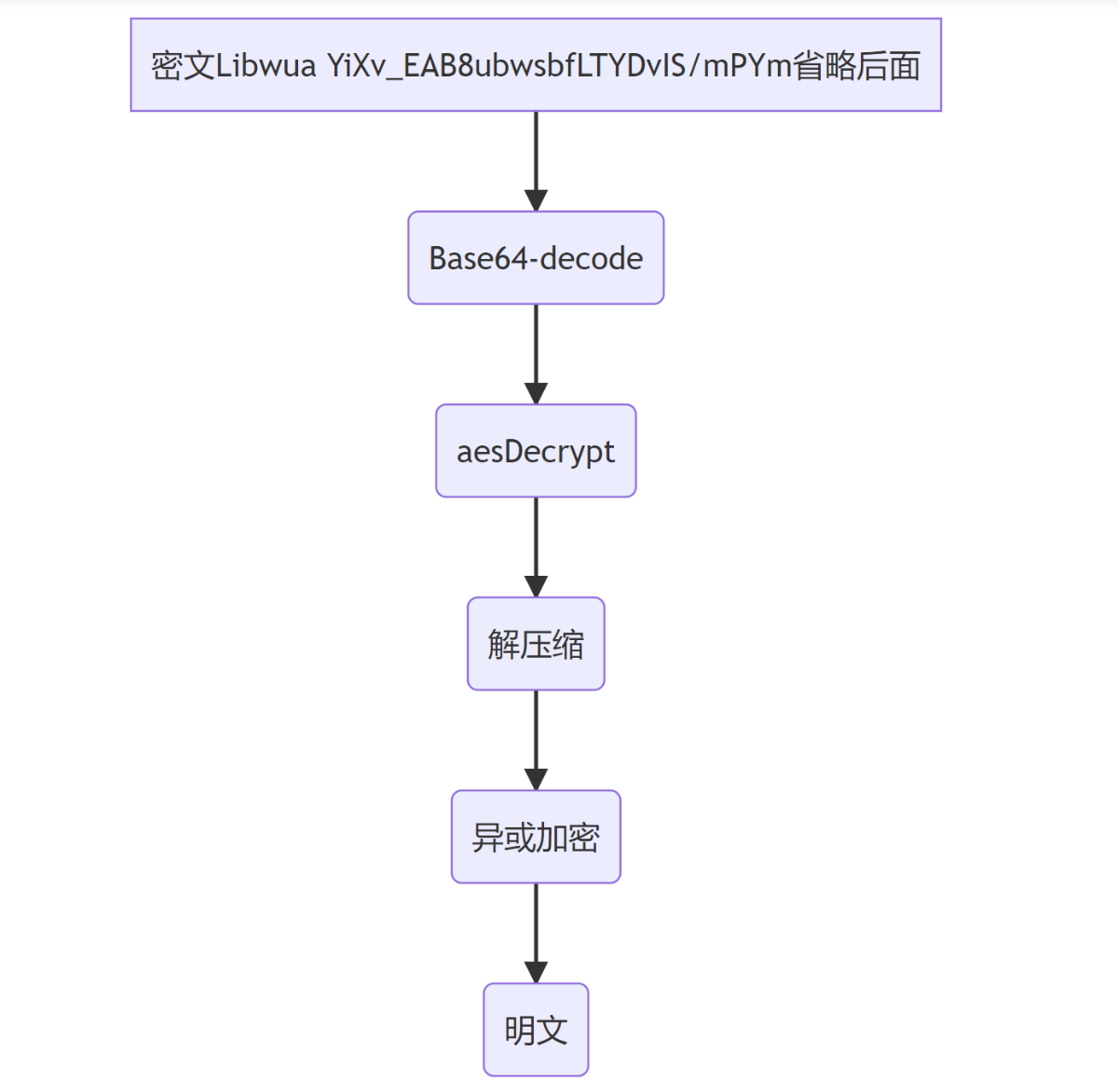

具体秘钥算法实现感兴趣的自己研究 解密算法流程如下

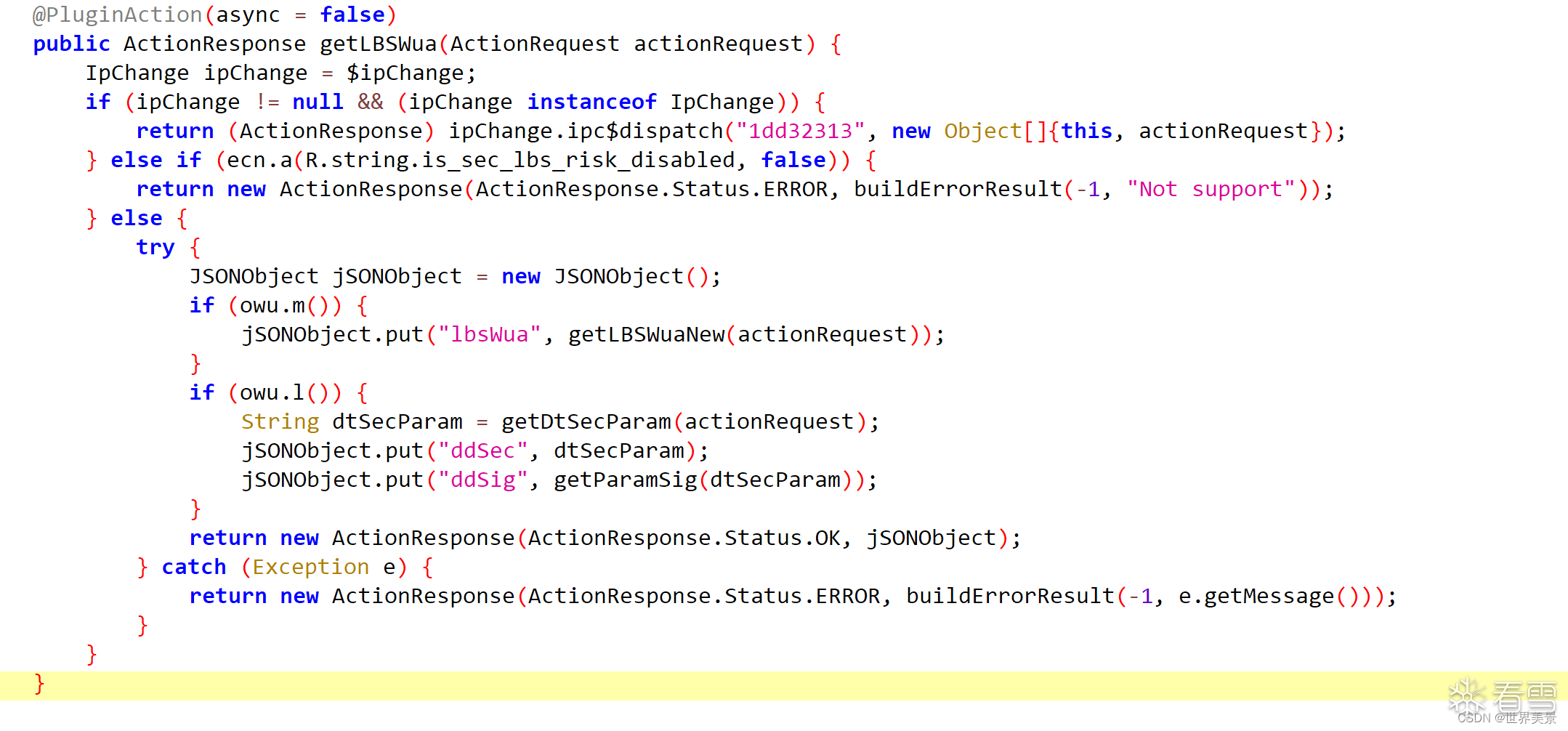

如果你已经搞定了lbswua 那么这ddsec的算法对你来说比较简单

ddsec解密后(部分)不同环境检测结果 挑重点!

ddsec的签名 你如果对原始ddsec进行了替换 需要重新生成一个ddsig签名 签名算法很简单 想研究算法的去看下调用号10401或直接xpsoed frida rpc getParamSig也一样

思路就很清晰了 那么只要通过Hook拦截掉有问题的lbswua ddsec在进行解密替换掉异常数据在重加密回去 即可解决风控 从而在VirtualApp之类的环境下进行虚拟定位 桀桀桀

最后大家还是不要作弊 早点上班哦

**lbswua解密后的明文**

```java

高通芯片qcom IMEI=864396041001111 IMSI=460057566080001

WIFI-MAC地址=a1:60:47:c2:08:47 手机型号=MI 8 SE 设备sirius

手机品牌Xiaomi 版本6.5.56 定位权限没给<unknown ssid>

风控点{"l":[],"o":0,"p":"1|com.xxx.test","s":"","g":0,"a":0}

**lbswua解密后的明文**

```java

高通芯片qcom IMEI=864396041001111 IMSI=460057566080001

WIFI-MAC地址=a1:60:47:c2:08:47 手机型号=MI 8 SE 设备sirius

手机品牌Xiaomi 版本6.5.56 定位权限没给<unknown ssid>

传播安全知识、拓宽行业人脉——看雪讲师团队等你加入!