-

-

[推荐]【每日资讯】 | 上海某犯罪团伙利用虚拟货币实施网络犯罪 | 2023年1月31日 星期二

-

发表于: 2023-1-3 10:30 8422

-

2023年1月31日 星期二

今日资讯速览:

1、上海某犯罪团伙利用虚拟货币实施网络犯罪,抓了!

2、俄罗斯外交部:美国正在入侵网络空间

3、Azuki Twitter账号遭黑客入侵,造成用户损失约78万美元

1、上海某犯罪团伙利用虚拟货币实施网络犯罪,抓了!

为提升社会公众防范意识和能力,切实保护人民群众利益,平安人寿推出重点领域非法集资典型案例系列专刊。请您提高风险防范意识,不轻信以高息返利、高额回报为诱饵吸引投融资的行为。因参与非法集资受到的损失,由集资参与人自行承担。守住钱袋子,护好幸福家!

【案情摘要】

近日,上海市公安局经侦总队会同杨浦公安分局侦破了一起利用虚拟货币实施网络传销犯罪的案件,抓获犯罪嫌疑人10余名,涉案金额1亿余元。

具体作案手段为:不法分子通过设立某区块链技术公司,内部组建技术、讲师、推广、客服、提现审核等5个团队,通过该平台以推广区块链技术和提供虚拟货币增值服务为名,以承诺高额静态收益和发展下线复式计酬为诱饵,吸引用户加入。在该平台上的投资者需购买大量虚拟货币,再将其兑换为该平台发行的所谓代币,以此缴纳入门费成为平台会员。同时,平台设置了名目繁多的直推奖、间推奖等动态收益和团队收益等返利奖励类别,诱导会员不断发展下线,由此不断扩大组织规模。然而,平台设置的代币并无任何市场价值且非法,价值多由平台进行控制,随着代币价值的下降,用户在提现时会引发亏损,这也迫使用户需不断发展下线,获取更多平台收益。

案发时,该平台累计发展会员账户6万余个,层级关系达72层,涉案金额1亿余元。声称其平台项目是“全球应用领域的独角兽”,平台代币是“全球最快公链”,具有极大成长空间等噱头均为虚假宣传。

【风险提示】

虚拟货币不具有法偿性和强制性等货币属性,不具有与货币等同的法律地位。国家禁止以任何名义发展虚拟货币“挖矿”项目,虚拟货币兑换、作为中央对手方买卖虚拟货币、为虚拟货币交易提供撮合服务等虚拟货币相关业务全部属于非法金融活动。因此,投资和交易虚拟货币不受法律保护。

虚拟货币市场投机性强、炒作性高,且易触碰违法底线,请增强自身风险意识,不盲目陷入高利诱惑。

2、俄罗斯外交部:美国正在入侵网络空间

当地时间1月28日,塔斯社报道称,俄罗斯外交部副部长瑟罗莫洛托夫表示,美国正在网络空间实施自己的侵略计划。

美方招募黑客雇佣兵,利用受其控制的盟友和私营公司的人工智能系统不断对俄罗斯的信息基础设施发动攻击。

与此同时,美国利用间谍软件入侵个人通信设备和电脑,在全世界范围内盗取个人信息。(总台记者 王德禄)

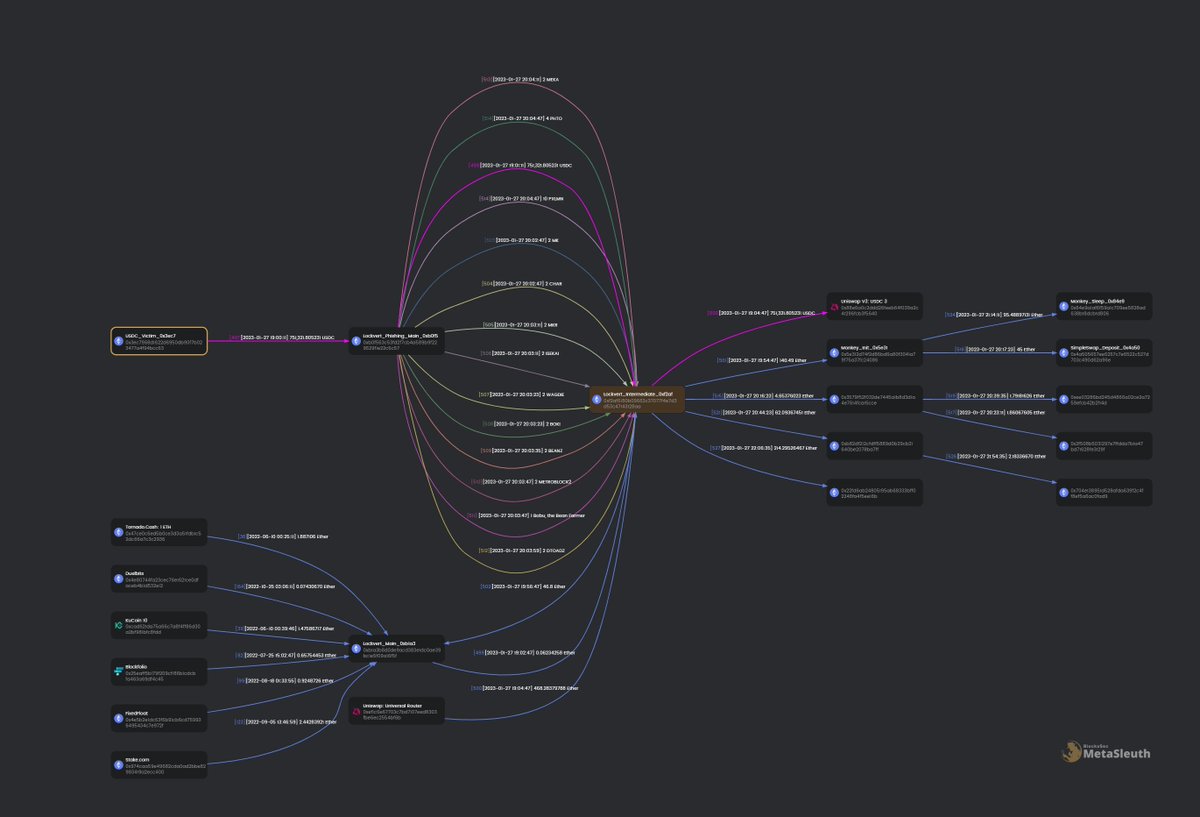

3、Azuki Twitter账号遭黑客入侵,造成用户损失约78万美元

博链财经BroadChain获悉,1月28日凌晨,蓝筹NFT项目Azuki Twitter账号遭到黑客入侵,发布一系列虚假“Azuki虚拟世界土地Mint”推文及链接。

目前Azuki官方已恢复其账号控制权,第一时间发布公告并删除相关推文及链接,Azuki开发团队Chiru Labs表示正在与Twitter联系并调查此次违规事件。

Web3安全研究员Fantasy表示,本次“Azuki Twitter黑客入侵”事件中的用户损失约为78万美元。

某0x3ec开头用户地址被盗75.1万枚USDC,其余用户被盗少量ETH,目前黑客已将全部USDC兑换为ETH。

2023年1月18日 星期三

今日资讯速览:

1、中国信通院发布《网络立法白皮书(2022年)》

2、倒卖信息10万余条 安徽全椒警方破获一侵犯公民个人信息案

3、美国防部计划发起“黑掉五角大楼3.0”漏洞赏金计划

1、中国信通院发布《网络立法白皮书(2022年)》

近年来,网络空间已经成为人们生产生活的新空间,现实空间加速向网络空间全面映射,加快建立网络综合治理体系,推进依法治网已经成为全面依法治国的时代命题和重要组成部分。中国信息通信研究院(以下简称“中国信通院”)在往年《互联网法律白皮书》的基础上,结合全球数字经济发展新趋势,阐述进入新时代我国的网络立法成就,回顾过去一年国内外重要网络立法活动,形成《网络立法白皮书(2022年)》,供社会各界参考。

点击下载:

白皮书确立了“3+1”的网络立法框架,全面梳理了2022年国内外网络立法情况,同时结合发展现状对网络立法趋势进行展望。

白皮书核心观点

1. 新时代我国网络立法体系不断完善。随着数字经济纵深发展,网络空间活动日益丰富,我国网络立法体系不断完善,分别在网络信息服务、网络安全保护、网络社会管理方面出台了一系列法律法规。党的十九大、二十大明确“加强重点领域、新兴领域、涉外领域立法”,对结构性网络立法工作提出深层次要求,在此基础上,白皮书确立了“3+1”的网络立法框架,“3”是指数据、设施、技术三个要素,“1”是指平台。

2. 我国网络立法建设持续推进。2022年,我国网络立法主要在“3+1”的框架下,围绕数据、网络基础设施、网络平台、数字技术四个方面展开,数据安全立法体系基本形成,基础设施立法不断完善,数字技术立法持续创新,网络平台立法成为重点。

3. 国际网络立法建设重点突出。2022年,主要国家和地区的网络立法重点突出,在关注个人数据保护、网络安全、虚假信息治理等传统领域的基础上,更加强化了释放数据价值、规范新技术新业务发展、营造公平竞争环境等问题。同时,动荡的国际形势也对各国网络立法产生一定影响,如俄罗斯在俄乌冲突的爆发和持续演变背景下不断强化战时立法,美欧在数据跨境流动方面持续扩展外部合作,为我国网络立法提供了参考。

4. 网络领域立法需要纵深推进体系化建设。围绕“3+1”的体系框架,建议深入推进数据、设施、技术方面立法工作,强化平台治理的制度基础。此外,要坚持促进发展和监管规范两手抓、两手都要硬,在明确安全底线的同时,建议重视以立法促进数字经济发展,研究制定数字经济促进相关立法,全面构建发展和安全并重的网络立法体系。

白皮书目录

一、新时代我国网络立法体系建设综述

二、2022年我国网络立法建设持续推进

(一)数据治理体系纵深发展,配套措施加速出台

(二)网络安全法律日益完善,基础设施保护持续强化

(三)平台治理规则有序出台,网络综合治理扎实推进

(四)新技术领域立法持续探索,算法治理不断深化

三、2022年国际网络立法建设重点突出

(一)数据治理规则全面推进

(二)网络内容治理持续推进

(三)网络安全政策法规持续出台

(四)超大平台事前监管举措持续落地

(五)新技术新业务催生新立法

四、网络立法展望

(一)加快完善数据治理领域配套立法

(二)强化对基础设施的促进和保护

(三)逐步推进数字技术法律制度体系

(四)研究制定《数字平台法》确立分类分级制度

2、倒卖信息10万余条 安徽全椒警方破获一侵犯公民个人信息案

审讯嫌犯 全椒警方供图

中新网合肥1月14日电 (赵强 潘星宇)近日,安徽省全椒警方从一起电话骚扰报警入手,成功破获一起涉嫌侵犯公民个人信息案,抓获犯罪嫌疑人9人,缴获作案手机15部、电脑2台,查获公民个人信息数据10万余条。

去年10月23日,全椒县公安局网安大队接到群众报警,称接到装潢公司电话询问其新购置的房子是否有装修需要,怀疑个人信息被泄露。网安民警通过电话循线追踪,并对涉案人员裘某的装潢公司进行检查。10月23日,网安民警在裘某公司电脑和工作手机中发现了全椒多个小区的业主信息数万条。

犯罪嫌疑人指认作案工具 全椒警方供图

网安民警通过对涉案数据深入分析,并对裘某审讯后发现,裘某与某物业公司柏某联系密切,柏某自2019年以来多次向裘某非法出售全椒多个小区的业主信息。网安民警立即将柏某抓获。审讯中,柏某称,自2019年以来,他利用物业公司员工的便利,与全椒多个物业公司、装潢公司、房地产开发商、房产销售公司等内部人员非法交换、出售、购买公民个人信息。

在固定相关证据后,2023年1月7日,全椒警方开展统一行动,将涉案的达某、张某某、项某、刘某、袁某、王某某和宣某7人抓获归案。

犯罪嫌疑人的交易记录 全椒警方供图

目前,9名嫌疑人已被全椒县公安局依法采取刑事强制措施,案件正在进一步办理中。(完)

3、美国防部计划发起“黑掉五角大楼3.0”漏洞赏金计划

美国防部近日宣布将发起“黑掉五角大楼3.0”计划,重点是发现维持五角大楼和相关场地运行操作技术中的漏洞。该计划总体目标是通过众包获得创新信息安全研究人员的支持,以开展漏洞发现、协调和披露活动,并评估FRCS网络当前的网络安全状况,找出弱点和漏洞,同时提供改善和加强整体安全态势的建议。

2023年1月17日 星期二

今日资讯速览:

1、台湾华航遭黑客攻击,赖清德、张忠谋、林志玲等会员信息均在曝光名单中

2、纽约计划追加网络安全预算 总投入接近1亿美元

3、滴滴出行宣布完成整改即日起恢复注册 曾被罚款80.26亿元

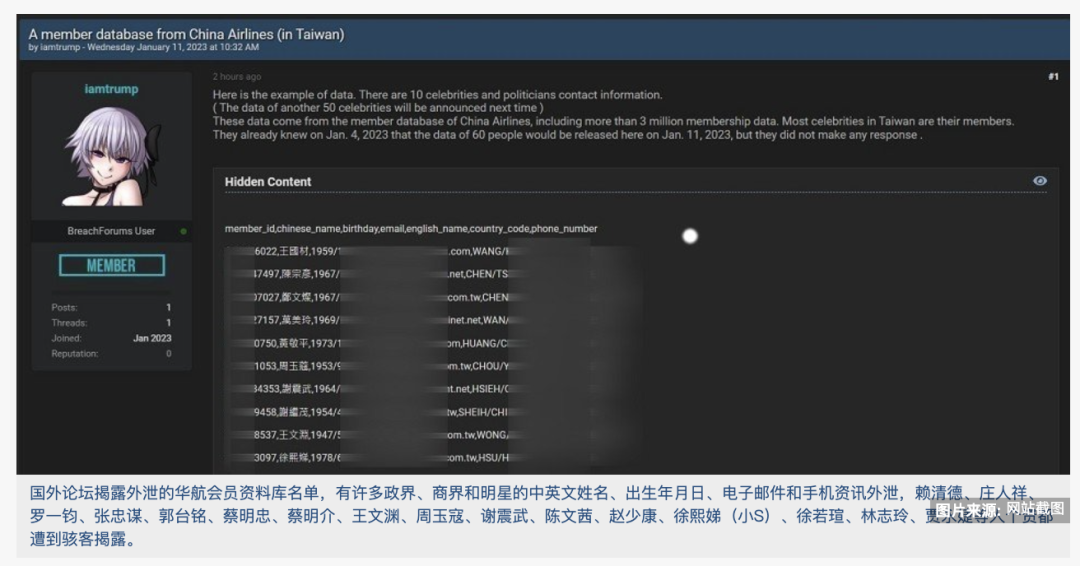

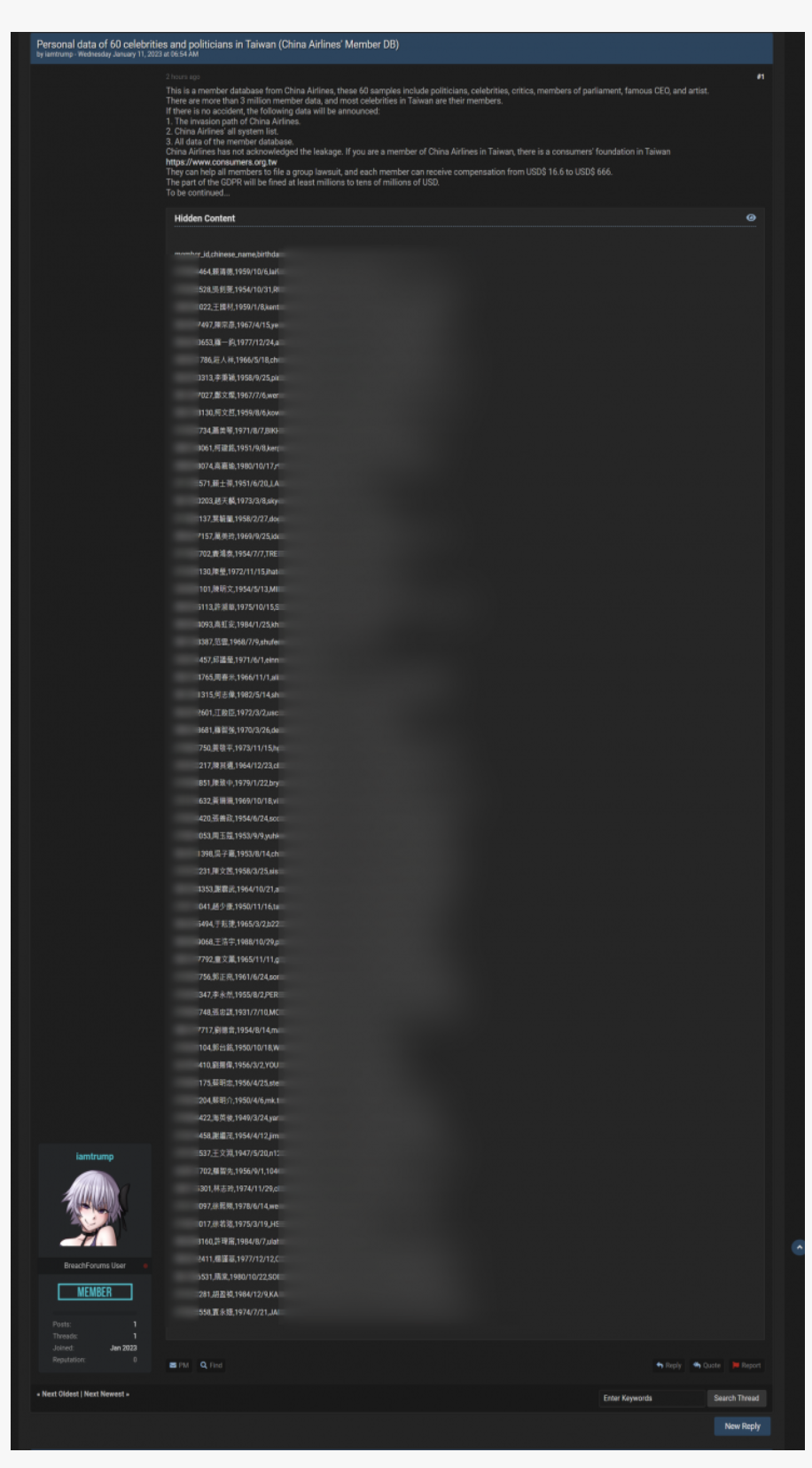

1、台湾华航遭黑客攻击,赖清德、张忠谋、林志玲等会员信息均在曝光名单中

近日,在国外论坛中,黑客曝光台湾华航会员资料,黑客以挤牙膏的方式,先后于今年1月4日和1月11日陆续曝光10位和50位,总计60位包括台湾知名的政界、商界、明星和名嘴等知名人士的资料,资料除了华航的会员编号外,还有中英文姓名、出生年月日、电子邮件和手机等个人信息。

黑客曝光华航会员资料,鼓励被曝光成员向华航提出集体诉讼

值得关注的是,这次黑客曝光的华航会员资料有一个很有趣的现象,以往都会公布售卖金额,但这两次曝光的资料中,都没有提出售卖金额,反而在两次发文中都提到,因为华航迟迟不肯承认信息泄露,所以接下来会持续公布入侵华航路径、华航所有系统清单,以及300万名会员的资料库内容。黑客也知道台湾有消基会,可以协助被曝光会员提出团体诉讼。黑客发文提到,因为华航必须符合欧盟最严格个资法GDPR规范,一旦成功提出诉讼,每个人还可以获得16.6美元(新台币498元)至666美元(新台币19,980元)的赔偿。

有网络专家表示,从这种黑客的异常行为来看,目前并不排除这可能是黑客原本要勒索华航、但华航不愿意支付赎金后,所以黑客就借由曝光部分会员资料的资料,借此威胁华航同意支付赎金。

华航被曝光会员名单从政界、商界、名嘴到明星都有

此次外泄名单都是台湾的知名人物,除了少数名单没有手机的资料外,资料都非常完整,如台湾当局副领导人赖清德、台积电创办人张忠谋和大家熟悉的志玲姐姐的个人信息都在名单中。

外泄的政治人物名单包括:赖清德、王国材、陈宗彦、庄人祥、罗一钧,吴昭燮、萧美琴等人。

地方政府外泄名单则有:柯文哲、黄珊珊、郑文灿、陈其迈、张善政、高虹安、周春米等人。

商界人士几乎都是重量级人士,包含:中华电信董事长谢继茂、台积电创办人张忠谋、台积电现任董事长刘德音、鸿海创办人郭台铭、鸿海现任董事长刘扬伟、富邦金控董事长蔡明忠、联发科董事长蔡明介、台达电董事长海英俊、台塑总裁王文渊、统一集团董事长罗智先。

另外名单则有名嘴包括:周玉寇、陈文茜、谢震武、赵少康、于耘捷(即于美人本名)、郭正亮、吴子嘉、王浩宇、黄敬平、童文薰等人。

明星部分则包括:林志玲、徐熙娣(小S)、徐若瑄、杨谨华、隋棠、胡盈祯(小祯)和贾永婕等人。

华航强调配合警方调查

华航致电表示,针对近日收到匿名网络勒赎信件,该公司已进行清查确认,目前无法确认来源,本公司全力配合警方调查。

华航表示,该公司收到匿名网络勒赎信件后,已立即报警及依法通报主管机关,并在第一时间有效采取防御应变措施,确认各项资通系统作业正常,也配合警方追查事件及调查原因,目前已全面性监视系统安全,确保网络安全防护。本公司将持续严格落实个人信息保护,强化信息安全。

华航除了谴责非法行为外,也呼吁会员应该定期修改密码,以保障个人信息安全,也应该妥善保管自身账号密码,不要将相关个人信息资料交给他人,避免遭不当利用;并提醒他人个人信息不可散布,避免触及法律。

1月14日新增华航回应

国外论坛第二波曝光的华航会员名单中,包括中央和地方政府人士,台湾知名大企业家,以及家喻户晓的明星和名嘴等人,都在外泄清单中。

2、纽约计划追加网络安全预算 总投入接近1亿美元

据外媒报道,为应对日益严峻的网络安全威胁,美国纽约州州长Kathy Hochul计划在2023年增加网络安全预算投入,将追加3500万美元,这一部分资金更多的是用于关键基础设施的安全保障上,比如计划成立相关团队,将专注于能源,运输和制造业的网络安全保障。此前,该州在2023年的全年网络安全预算为6190万美元,如今总预算已经接近1亿美元。

3、滴滴出行宣布完成整改即日起恢复注册 曾被罚款80.26亿元

国内出行服务提供商滴滴出行在2021年7月被网信办启动网络安全审查,同时停止新用户注册和停止下载等。

网信办调查发现滴滴出行存在多项违规行为,包括但不限于违法收集用户截图信息、过度收集人脸信息等等。

最终网信办在2022年7月依法对滴滴出行全球股份有限公司处以 80.26 亿元罚款 , 并勒令滴滴出行进行整改。

滴滴出行董事长程维和滴滴出行总裁柳青被各罚款100万元 , 随后滴滴出行根据相关部门要求进行详细整改。

目前滴滴出行的整改已经结束同时获得网络安全审查办公室同意,即日起恢复滴滴出行的新用户注册等服务。

滴滴出行在官方微博里未提到APP下载问题,不过既然已经恢复注册那滴滴出行应该很快就会上架各大商店。

2023年1月16日 星期一

今日资讯速览:

1、十六部门:加快数据安全技术与人工智能、大数据、区块链等新兴技术的交叉融合创新

2、108 版已修复,安全公司披露可窃取用户敏感信息的谷歌 Chrome 浏览器高危漏洞

3、Meta起诉一初创公司:抓取超60万脸书用户公开信息

1、十六部门:加快数据安全技术与人工智能、大数据、区块链等新兴技术的交叉融合创新

IT之家 1 月 13 日消息,据工信部网站,工业和信息化部等十六部门发布关于促进数据安全产业发展的指导意见。

意见提出,到 2025 年,数据安全产业基础能力和综合实力明显增强。产业生态和创新体系初步建立,标准供给结构和覆盖范围显著优化,产品和服务供给能力大幅提升,重点行业领域应用水平持续深化,人才培养体系基本形成。

意见提出,加快数据安全技术与人工智能、大数据、区块链等新兴技术的交叉融合创新,赋能提升数据安全态势感知、风险研判等能力水平。加强第五代和第六代移动通信、工业互联网、物联网、车联网等领域的数据安全需求分析,推动专用数据安全技术产品创新研发、融合应用。支持数据安全产品云化改造,提升集约化、弹性化服务能力。推动先进适用数据安全技术产品在电子商务、远程医疗、在线教育、线上办公、直播新媒体等新型应用场景,以及国家数据中心集群、国家算力枢纽节点等重大数据基础设施中的应用。推进安全多方计算、联邦学习、全同态加密等数据开发利用支撑技术的部署应用。

意见提出,实施数据安全优质企业培育工程,建立多层次、分阶段、递进式企业培育体系,发展一批具有生态引领力的龙头骨干企业,培育一批掌握核心技术、具有特色优势的数据安全专精特新中小企业、专精特新“小巨人”企业,培育一批技术、产品全球领先的单项冠军企业。发挥龙头骨干企业引领支撑作用,带动中小微企业补齐短板、壮大规模、创新模式,形成创新链、产业链优势互补,资金链、人才链资源共享的合作共赢关系。

IT之家附意见全文:

2、108 版已修复,安全公司披露可窃取用户敏感信息的谷歌 Chrome 浏览器高危漏洞

IT之家 1 月 15 日消息,网络安全公司 Imperva Red 近日披露了存在于 Chrome / Chromium 浏览器上的漏洞细节,并警告称全球超过 25 亿用户的数据面临安全威胁。

该公司表示,这个追踪编号为 CVE-2022-3656 的漏洞可以窃取包括加密钱包、云提供商凭证等敏感数据。IT之家了解到,在其博文中写道:“该漏洞是通过审查浏览器与文件系统交互的方式发现的,特别是寻找与浏览器处理符号链接的方式相关的常见漏洞”。

Imperva Red 将符号链接(symlink)定义为一种指向另一个文件或目录的文件类型。它允许操作系统将链接的文件或目录视为位于符号链接的位置。Imperva Red 表示符号链接可用于创建快捷方式、重定向文件路径或以更灵活的方式组织文件。

在 Google Chrome 的案例中,问题源于浏览器在处理文件和目录时与符号链接交互的方式。具体来说,浏览器没有正确检查符号链接是否指向一个不打算访问的位置,这允许窃取敏感文件。

该公司在解释该漏洞如何影响谷歌浏览器时表示,攻击者可以创建一个提供新加密钱包服务的虚假网站。然后,该网站可以通过要求用户下载“恢复”密钥来诱骗用户创建新钱包。

博文中写道:“这些密钥实际上是一个 zip 文件,其中包含指向用户计算机上云提供商凭证等敏感文件或文件夹的符号链接。当用户解压缩并将‘恢复’密钥上传回网站后,攻击者将获得对敏感文件的访问权限”。

Imperva Red 表示,它已将该漏洞通知谷歌,该问题已在 Chrome 108 中得到彻底解决。建议用户始终保持其软件处于最新状态,以防范此类漏洞。

3、Meta起诉一初创公司:抓取超60万脸书用户公开信息

科技巨头Meta向美国加州北区地方法院提起诉讼。Meta起诉初创公司Voyager Labs创建超3万个虚假账户,从Facebook、Instagram等网站抓取用户的公开信息。

根据加州北区地方法院的文件,Meta 声称 Voyager Labs 创建了超过 38,000 个虚假的 Facebook 用户帐户,该初创公司后来利用这些帐户公开发布了超过 600,000 名其他用户的公开信息,包括帖子、点赞、照片和好友列表。

Meta 表示,它已经禁用了超过 60,000 个与 Voyager Labs 相关的 Facebook 和 Instagram 帐户和页面,其中包括至少 38,000 个虚假帐户。

“被告的行为未经 Meta 授权,违反了 Facebook 和 Instagram 的条款以及加州法律,”诉状称。“因此,Meta 寻求损害赔偿和禁令救济,以阻止被告使用其平台和服务。”

Voyager Labs官网介绍,该公司成立于2012年,通过人工智能技术使调查人员能够分析大量情报信息以及网络数据,评估公共安全风险,客户包括政府、执法机构以及私营部门。

针对 Voyager Labs 的数据抓取诉讼只是针对数据公司使用 API 从 LinkedIn、Twitter 和 Instagram 等流行社交网站抓取用户数据的众多法律案件之一。

例如,在六个多月前开始的数据抓取案中,在企业初创公司 hiQ Labs 不当从社交网站抓取用户数据以支持其人力资源软件后,加利福尼亚州地方法院于 11 月支持 LinkedIn。

与 Meta 的数据抓取诉讼类似,LinkedIn 指控 hiQ 违反了公司关于数据抓取的服务条款。最终,LinkedIn 和 hiQ 于 2022 年 12 月达成和解,根据混合裁决,对 hiQ 作出了 500,000 美元的判决。

2023年1月14日 星期六

今日资讯速览:

1、在谷歌和苹果商店中发现了近300个恶意的贷款应用程序

2、美国爱荷华州一学校疑似遭网络攻击,现已停课

3、勒索软件谈判的注意事项

1、在谷歌和苹果商店中发现了近300个恶意的贷款应用程序

这些贷款都带有隐性费用和高利率,导致用户的付款额增加,而且这些应用程序还要求用户提供他们移动设备上的敏感信息。网络安全供应商Lookout的研究人员说,其中信息包括短信、照片、电话记录和联系人名单,然后用这些来对付受害者。

研究人员在一份报告中写道,在某些情况下,从设备中窃取出的数据会被用来敲诈借款人,威胁要向他们的联系人披露这些数据或其他有关债务的信息。

在Google Play souk中总共发现了超过251个安卓应用,并且总共下载了超过1500万次。在苹果商店中发现了35个iOS应用,这些应用都是区域商店中前100名的金融应用程序。

Lookout就这些应用程序联系了谷歌和苹果公司,并在周三表示,这些应用程序都已经全部下架。

根据Statista提供的数据,苹果商店里有近400万个应用程序,Google Play里有超过260万个。

这种带有掠夺性的借贷应用程序以前就出现过问题。印度内政部在本月早些时候就指示各邦政府严厉打击非法借贷应用程序,它说这些应用程序已经导致了多起借款人自杀事件,他们被骚扰和勒索还款。

据报道,今年上半年,谷歌在印度区域的应用商店中删除了2000个贷款应用程序。

Lookout研究人员在他们的报告中写道,这些应用程序背后可能有几十个独立的运营商,其中只有很少的代码是相似的。然而,所有的应用程序都遵循了一个类似的模式,欺骗受害者接受不公平的贷款条款,然后威胁借款人还款。

他们无法判断这些骗子来自哪里,但这些应用程序的攻击目标是发展中国家的用户,包括非洲、东南亚、印度、哥伦比亚和墨西哥。这些国家的金融法规往往比较宽松,缺乏执法力度,而且人们收入较低,很容易使用移动应用程序借贷。

研究人员写道,骗子针对发展中国家的攻击,也可以解释为什么我们在安卓系统上发现了比iOS系统更多的贷款骗局应用程序。在美国以外的地区,安卓系统更受欢迎,占据了70%以上的市场,部分原因是有极低成本的安卓设备。

用户下载该应用程序后,他们被要求提供此类贷款的相关信息,如姓名、地址和就业史。然而,他们也被告知要授予设备上的数据权限。许多应用程序在授予权限后就开始窃取联系信息。

与其他的骗局不同,受害者会收到他们申请的一部分贷款,但是会有很高的费用,金额高达借贷金额的三分之一。此后,他们会被加以很高的利率,最后借款人被告知要在几天内偿还贷款,其中大部分内容与应用程序中承诺的贷款信息相悖。

安全专家说,这种诈骗方法的好处是犯罪分子可以有很好的借口,他们可以使用复杂的且极不道德的合同条款来抵消责任,这样既可能使受害者相信骗局是完全合法的,也可以使当局更难判断事情的真相。

KnowBe4的安全意识倡导者告诉媒体急记者,虽然贷款应用程序骗局可能会耗费时间和资源,但敲诈受害者所获得的收益会更多。

与商业世界类似,如果某件事对他们有很高的回报,网络犯罪分子就会进行投资。由于高利率以及针对受害者的敲诈,他们完全可以通过头十几个受害者赚回他们的钱,之后就可以一直进行获利了。

2、美国爱荷华州一学校疑似遭网络攻击,现已停课

爱荷华州的Des Moines公立学校在其网络上检测到“异常攻击活动”,导致所有联网系统离线,宣布将停课一天。

日前,Des Moines公立学校发布公告称,取消所有课程。随后,关于其技术网络发生网络安全事件的消息随后曝出,为确保学区网络安全,目前该校网络服务已全部下线。

3、勒索软件谈判的注意事项

勒索软件是组织在过去几年中面临的最具破坏性的恶意软件威胁之一,而且没有迹象表明攻击者会很快停止。这对他们来说太有利可图了。赎金要求从数万美元增长到数百万甚至数千万美元,因为攻击者了解到许多组织愿意支付。

您的组织是否突然受到了勒索软件病毒的攻击?如果有请深吸一口气,尽量保持镇定。面对攻击很容易恐慌或不知所措,但保持冷静和专注对您的组织做出最佳决策至关重要。

随着越来越多的勒索软件组织通过将文件加密与数据盗窃相结合来采用这种双重勒索技术,最终导致拒绝服务的勒索软件攻击也会成为数据泄露,根据您所在的地区位置所要承担的各种监管义务需要披露数据泄露事件。虽然过去私营公司不必公开披露勒索软件攻击,但由于这种数据泄露组件,他们可能会越来越多地被迫这样做。

发生勒索软件攻击时应采取的初始措施

当勒索软件攻击发生时,需要执行两个关键且时间敏感的操作:

1、确定攻击者如何进入的、关闭漏洞并将他们踢出网络

2、了解您正在处理的内容,这意味着确定勒索软件变体,将其与威胁参与者联系起来,并建立他们的可信度,尤其是当他们还提出数据盗窃索赔时。

第一个行动需要内部或外部的事件响应团队,而第二个行动可能需要一家专门从事威胁情报的公司。

一些大公司聘用了这些团队,但许多组织并没有这样做,而且在面临勒索软件攻击时常常感到迷茫,最终浪费了宝贵的时间。在这些情况下,更好的方法可能是聘请在管理网络攻击响应方面具有专业知识的外部顾问。根据与 CSO 交谈的国际律师事务所 Orrick 的律师的说法,在大约 75% 的案件中,外部律师首先被召集并开始响应流程,其中包括:

通知执法部门

联系取证人员

与组织领导进行内部简报沟通

以特权覆盖调查

评估可能需要的对外界的通知

帮助受害组织与其保险公司联系,通知他们攻击事件并获得费用批准,包括律师、取证、危机沟通和任何其他所需费用,包括在做出决定后支付赎金。

尽快断开受影响的设备与网络的连接。这有助于防止勒索软件传播到其他计算机或设备。

确定哪些数据受到影响并评估受损的程度。

确定感染您设备的勒索软件病毒的具体类型,以了解该恶意软件的运行方式以及您需要采取哪些步骤来将其删除。

重要的是要将勒索软件攻击通知所有员工,并指示他们不要点击任何可疑链接或打开任何可疑附件。

考虑报告攻击。这有助于提高对攻击的认识,也可能有助于防止未来的攻击。请注意,在某些地区,法律要求企业主主动上报攻击事件。

不要急于做出决定。在决定是否支付赎金或探索其他解决方案之前,请花时间仔细评估您的选择以及每个选择的潜在后果。

支付赎金并不是唯一的选择。考虑探索其他解决方案,例如从备份中恢复数据。如果您没有备份,网络安全专家可能会帮助您恢复数据,因为许多勒索软件变种已被解密并且密钥是公开可用的。

网络诈骗分子用来迅速从受害者那里获取资金的策略

除了加密数据之外,网络勒索者还使用各种策略。他们还使用攻击后的多种勒索方法胁迫受害者向他们付款。通常,网络犯罪分子会同时使用多种勒索策略。这些策略的一些例子包括:

窃取和泄露

网络勒索者不仅对受害者的数据进行加密,而且还经常窃取这些数据。如果不支付赎金,被盗的数据文件可能会在专门的泄密网站上公开,这可能会对受害者的声誉造成严重损害,并使他们更有可能屈服于勒索者的要求。

如果谈判公司介入,则会销毁密钥

一些勒索软件作者威胁说,如果他们寻求专业第三方的帮助来代表他们进行谈判,他们将删除解密受害者数据所需的私钥。

发起 DDoS 攻击

勒索软件攻击者经常威胁要用大量流量淹没受害者的网站,以试图将其关闭并恐吓目标公司更快地支付赎金。

导致打印机行为异常

一些黑客能够控制打印机并直接在合作伙伴和客户面前打印勒索票据。这为勒索攻击提供了高级别的可见性,因为人们很难忽略正在打印的赎金票据。

将 Facebook 广告用于恶意目的

众所周知,犯罪分子会使用广告来吸引他们的注意力。在一个例子中,勒索软件开发者使用 Facebook 广告通过强调该组织防御薄弱来羞辱他们的受害者。

激起顾客的不安

勒索软件作者可能会向数据遭到泄露的大公司的客户发送恐吓电子邮件。这些电子邮件威胁要泄露收件人的数据,除非受影响的组织支付赎金。攻击者鼓励收款人向受影响的公司施压,要求他们迅速付款。

不要试图自己处理这种情况

尽管勒索软件是网络攻击领域的一种趋势,但黑客并不总是能成功获得赎金。他们必须不断开发新方法来补充他们的勒索技术库。

为了让黑客的日子尽可能难过,最主要的是不要试图单独行动。要有完善的机制来打击勒索者。

务必向他人寻求专业帮助,即使这意味着丢失部分或全部数据。有很多组织和资源可以提供专业的帮助和指导。一些潜在的选择包括:

网络安全专家:这些专业人员可以提供恢复数据的专业知识和帮助,以及如何防止未来攻击的建议。

计算机应急响应团队:许多国家和地区都有称为CERT的组织,协助响应网络事件(包括勒索软件攻击)并从中恢复。

勒索软件恢复服务:一些公司专门帮助组织从勒索软件攻击中恢复,可以提供一系列服务,包括数据恢复、威胁评估和勒索软件谈判。

执法:在许多情况下,让执法机构参与可能是合适的。他们可以帮助调查、帮助恢复数据、识别和起诉攻击者。

仔细研究和评估您考虑使用的任何资源或服务至关重要。从多个来源寻求建议以找到最佳出路。

谈判前

一般不建议与勒索软件攻击者协商或支付赎金。这样做会鼓励进一步的勒索软件攻击。支付赎金不仅支持攻击者的犯罪活动,还会使您的组织面临再次成为攻击目标的风险。

请记住,无法保证攻击者实际上会提供解密密钥 - 即使您确实支付了赎金。因此,在决定支付之前仔细权衡风险和潜在后果非常重要。

勒索软件攻击和支付通常是匿名进行的,使用加密的通信渠道和加密货币。黑客通常会提供加密的聊天或电子邮件服务进行通信。尝试与对手协商额外的沟通渠道和方式。尝试与攻击者建立一条涉及相互信任的通信线路(在这种情况下尽可能多。)

如果您决定与攻击者谈判并支付赎金,请务必记录所有通信,包括支付赎金的任何说明。此信息可能对正在调查攻击的执法部门和网络安全专家有所帮助。

要求攻击者演示解密密钥,并通过解密几个随机文件来证明它确实有效。这可以帮助您确保您是在与真正的攻击者打交道,而不是第三方。

研究攻击者及其过去的行为。如果已知攻击者在过去收到付款后会协商或提供解密密钥,这可能有助于增加您对协商的信心,也可能使您有能力协商较低的金额。

与攻击者谈判的技巧

如果您已用尽所有其他选择并确定支付赎金是恢复数据的唯一方法,请参考以下与黑客谈判的一些提示:

1、攻击者可能试图通过威胁销毁或泄露数据来向您施压,但重要的是不要让这影响您的决定。不要表现出任何绝望或紧迫的迹象。始终保持冷静和沉着。

2、不要透露您是否有网络风险保险或网络责任保险 (CLIC)。

3、不要提出预先支付全部赎金。相反,请考虑预先支付一小部分赎金,其余部分在提供解密密钥并且您已成功解密所有数据后支付。

4、考虑以您已经拥有但不太常用或不易追踪的加密货币支付赎金。这会使攻击者更难将赎金转换为实际金钱,并可能使他们更愿意协商较低的金额。

5、考虑主动公开攻击和赎金谈判,以对攻击者施加压力。这可能会使攻击者在未来勒索其他受害者变得更加困难,并可能使他们更愿意协商较低的赎金金额。

6、如果攻击者已经同意协商赎金金额并降低了价格,您可以尝试通过继续协商并提供较低的金额来推动进一步降低。但是,请记住,攻击者可能有一个他们愿意接受的最低金额,并且可能无法推动他们进一步降低价格。

如果攻击者不愿妥协或他们提供的条款不可接受,请准备好退出谈判,即使这会导致您的数据丢失。

如何防止勒索软件攻击

将重点放在预防措施上总是好的,以避免首先成为勒索软件的受害者。以下是这方面的一些提示:

1、实施稳健的网络安全政策,包括定期软件更新和安全软件的使用。

2、教育您的员工了解勒索软件的风险以及如何防范它,例如不要打开附件或点击来自不熟悉来源的链接。

3、注意备份并实施灾难恢复计划,以确保您可以在数据加密时恢复数据。

4、使用强而独特的密码并尽可能使用MFA。

5、考虑购买网络安全保险,以保护您的公司免受勒索软件攻击造成的经济损失。

2023年1月13日 星期五

今日资讯速览:

1、银行保险机构监管统计管理将纳入数据治理范畴,强调数据价值发现和安全保护

2、德国对谷歌数据处理条款提出异议:未给予用户充分选择权

3、瑞士军队安全通信软件曝出大量严重漏洞

1、银行保险机构监管统计管理将纳入数据治理范畴,强调数据价值发现和安全保护

为加强银行业保险业监管统计管理,规范监管统计行为,提升监管统计质效,中国银保监会近日发布《银行保险监管统计管理办法》(以下简称《办法》),自2023年2月1日起正式施行。《办法》明确要求银行保险机构应将本单位监管统计工作纳入数据治理范畴,明确提出了监管统计数据分析应用相关要求,引导银行保险机构充分运用数据分析手段,安全、合规开展数据分析和挖掘应用,充分发挥监管统计数据信息的价值。

《办法》包括总则、监管统计管理机构、监管统计调查管理、银行保险机构监管统计管理、监管统计监督管理和附则等六章,共三十三条,重点就以下内容予以规范:

一是明确归口管理要求。《办法》明确监管统计工作归口管理要求,对监管统计管理机构归口管理部门职责作出界定,对银行保险机构归口管理部门职责予以明确,同时列明各相关主体职责边界。

二是明确数据质量责任。为督促银行保险机构重视数据质量,《办法》明确提出银行保险机构法定代表人或者主要负责人对监管统计数据质量承担最终责任。

三是强调数据安全保护。根据2021年9月实施的《中华人民共和国数据安全法》相关规定,《办法》在职责范围、统计资料管理制度、监督检查中增加了涉及数据安全保护的监管内容,明确提出监管统计工作有关保密要求。

四是对接数据治理要求。充分吸收近年来中国银保监会对银行保险机构数据治理的监管要求,《办法》明确要求银行保险机构应将本单位监管统计工作纳入数据治理范畴。

五是重视数据价值实现。为引导银行保险机构不断提高数据分析能力,充分挖掘发挥监管统计资料价值,《办法》明确提出监管统计数据分析应用相关要求,引导银行保险机构充分运用数据分析手段,开展数据分析和挖掘应用,充分发挥监管统计资料价值。

《办法》的发布和实施,统一了银行业保险业监管统计制度,为解决当前监管统计工作实际问题提供制度支撑,进一步夯实统计工作基础,对银行业保险业监管统计工作具有指导性作用。

以下为《办法》全文:

银行保险监管统计管理办法

(2022年12月25日中国银行保险监督管理委员会令2022年第10号公布 自2023年2月1日起施行)

第一章 总 则

第一条 为加强银行业保险业监管统计管理,规范监管统计行为,提升监管统计质效,落实统计监督职能,促进科学监管和行业平稳健康发展,根据《中华人民共和国银行业监督管理法》《中华人民共和国保险法》《中华人民共和国商业银行法》《中华人民共和国统计法》《中华人民共和国数据安全法》等法律法规,制定本办法。

第二条 本办法所称银行保险机构,是指在中华人民共和国境内依法设立的商业银行、农村信用合作社等吸收公众存款的金融机构以及政策性银行、金融资产管理公司、金融租赁公司、理财公司、保险集团(控股)公司、保险公司和保险资产管理公司等。

第三条 本办法所称监管统计,是指银保监会及其派出机构组织实施的以银行保险机构为对象的统计调查、统计分析、统计信息服务、统计管理和统计监督检查等活动,以及银行保险机构为落实相关监管要求开展的各类统计活动。

本办法所称监管统计资料,是指依据银保监会及其派出机构监管统计要求采集的,反映银行保险机构经营情况和风险状况的数据、报表、报告等。

第四条 监管统计工作遵循统一规范、准确及时、科学严谨、实事求是的原则。

第五条 银保监会对银行保险监管统计工作实行统一领导、分级管理的管理体制。银保监会派出机构负责辖内银行保险机构监管统计工作。

第六条 银保监会及其派出机构、银行保险机构应不断提高监管统计信息化水平,充分合理利用先进信息技术,满足监管统计工作需要。

第七条 监管统计工作及资料管理应严格遵循保密、网络安全、数据安全、个人信息保护等有关法律法规、监管规章和标准规范。相关单位和个人应依法依规严格予以保密,保障监管统计数据安全。

第二章 监管统计管理机构

第八条 银保监会统计部门对监管统计工作实行归口管理,履行下列职责:

(一)组织制定监管统计管理制度、监管统计业务制度、监管数据标准和数据安全制度等有关工作制度;

(二)组织开展监管统计调查和统计分析;

(三)收集、编制和管理监管统计数据;

(四)按照有关规定定期公布监管统计资料;

(五)组织开展监管统计监督检查和业务培训;

(六)推动监管统计信息系统建设;

(七) 组织开展监管统计数据安全保护相关工作;

(八)为满足监管统计需要开展的其他工作。

第九条 银保监会相关部门配合统计部门做好监管统计工作,履行下列职责:

(一)参与制定监管统计管理制度、监管统计业务制度和监管数据标准;

(二)指导督促银行保险机构执行监管统计制度、加强监管统计管理和提高监管统计质量;

(三)依据监管责任划分和有关规定,审核所辖银行保险机构监管统计数据;

(四)落实监管统计数据安全保护相关工作;

(五)为满足监管统计需要开展的其他工作。

第十条 银保监会派出机构贯彻银保监会监管统计制度、标准和有关工作要求。派出机构统计部门在辖区内履行本办法第八条第(二)至(八)款之规定职责,以及制定辖区监管统计制度;相关部门履行本办法第九条之规定职责。

第三章 监管统计调查管理

第十一条 银保监会及其派出机构开展监管统计调查应充分评估其必要性、可行性和科学性,合理控制数量,不必要的应及时清理。

第十二条 监管统计调查按照统计方式和期限,分为常规统计调查和临时统计调查。

常规统计调查以固定的制式、内容、频次定期收集监管统计资料,由银保监会归口管理部门统一管理。开展监管统计常规调查,应同时配套制定监管统计业务制度。

临时统计调查以灵活的制式、内容、频次收集监管统计资料,有效期限原则上不超过一年,到期后仍需继续采集的,应重新制定下发或转为常规统计调查。

第十三条 派出机构开展辖内银行保险机构临时统计调查,相关统计报表和统计要求等情况应报上一级统计部门备案。

第十四条 银保监会及其派出机构应建立健全监管统计资料管理机制和流程,规范资料的审核、整理、保存、查询、使用、共享和信息服务等事项,采取必要的管理手段和技术措施,强化监管统计资料安全管理。

第十五条 银保监会建立统计信息公布机制,依法依规定期向公众公布银行保险监管统计资料。派出机构根据银保监会规定和授权,建立辖内统计信息公布机制。

第四章 银行保险机构监管统计管理

第十六条 银行保险机构应按照银保监会及其派出机构要求,完善监管统计数据填报审核工作机制和流程,确保数据的真实性、准确性、及时性、完整性。

银行保险机构应保证同一指标在监管报送与对外披露的一致性。如有重大差异,应及时向银保监会或其派出机构解释说明。

第十七条 银行保险法人机构应将监管统计数据纳入数据治理,建立满足监管统计工作需要的组织架构、工作机制和流程,明确职权和责任,实施问责和激励,评估监管统计管理的有效性和执行情况,推动监管统计工作有效开展和数据质量持续提升,并加强对分支机构监管统计数据质量的监督和管理。

第十八条 银行保险机构法定代表人或主要负责人对监管统计数据质量承担最终责任。

银行保险法人机构及其县级及以上分支机构应分别指定一名高级管理人员(或主要负责人)为监管统计负责人,负责组织部署本机构监管统计工作,保障岗位、人员、薪酬、科技支持等资源配置。

第十九条 银行保险法人机构应明确并授权归口管理部门负责组织、协调和管理本机构监管统计工作,履行下列职责:

(一)组织落实监管统计法规、监管统计标准及有关工作要求;

(二)组织制定满足监管统计要求的内部管理制度和统计业务制度;

(三)组织收集、编制、报送和管理监管统计数据;

(四)组织开展对内部各部门、各分支机构的监管统计管理、考评、检查和培训工作,对不按规定提供或提供虚假监管统计数据的进行责任认定追溯;

(五)推动建设满足监管统计报送工作需要的信息系统;

(六)落实监管统计数据安全保护相关工作;

(七)为满足监管统计需要开展的其他工作。

银行保险法人机构各相关部门应承担与监管统计报送有关的业务规则确认、数据填报和审核、源头数据质量治理等工作职责。

银行保险机构省级、地市级分支机构应明确统计工作部门,地市级以下分支机构应至少指定统计工作团队,负责组织开展本级机构的监管统计工作。

第二十条 银行保险法人机构归口管理部门及其省级分支机构统计工作部门应设置监管统计专职岗位。地市级及以下分支机构可视实际情况设置监管统计专职或兼职岗位。相关岗位均应设立A、B角,人员数量、专业能力和激励机制应满足监管统计工作需要。

银行保险法人机构或其县级及以上分支机构应在指定或者变更监管统计负责人、归口管理部门(或统计工作部门、团队)负责人后10个工作日内,向银保监会或其派出机构备案。

第二十一条 银行保险机构应及时制定并更新满足监管要求的监管统计内部管理制度和业务制度,在制度制定或发生重大修订后10个工作日内向银保监会或其派出机构备案。

管理制度应包括组织领导、部门职责、岗位人员、信息系统保障、数据编制报送、数据质量管控、检查评估、考核评价、问责与激励、资料管理、数据安全保护等方面。

业务制度应全面覆盖常规监管统计数据要求,对统计内容、口径、方法、分工和流程等方面做出统一规定。

第二十二条 银行保险机构应建立包括数据源管理、统计口径管理、日常监控、监督检查、问题整改、考核评价在内的监管统计数据质量全流程管理机制,明确各部门数据质量责任。

第二十三条 银行保险机构应建立满足监管统计工作需要的信息系统,提高数字化水平。

银行保险机构内部业务及管理基础系统等各类信息系统应覆盖监管统计所需各项业务和管理数据。

第二十四条 银行保险机构应加强监管统计资料的存储管理,建立全面、严密的管理流程和归档机制,保证监管统计资料的完整性、连续性、安全性和可追溯性。

银行保险机构向境外机构、组织或个人提供境内采集、存储的监管统计资料,应遵守国家有关法律法规及行业相关规定。

第二十五条 银行保险机构应当充分运用数据分析手段,对本机构监管统计指标变化情况开展统计分析和数据挖掘应用,充分发挥监管统计资料价值。

第五章 监管统计监督管理

第二十六条 银保监会及其派出机构依据有关规定和程序对银行保险机构监管统计工作情况进行监督检查,内容包括:

(一)监管统计法律法规及相关制度的执行;

(二)统计相关组织架构及其管理;

(三)相关岗位人员配置及培训;

(四)内部统计管理制度和统计业务制度建设及其执行情况;

(五)相关统计信息系统建设,以及统计信息系统完备性和安全性情况;

(六)监管统计数据质量及其管理;

(七)监管统计资料管理;

(八)监管统计数据安全保护情况;

(九)与监管统计工作相关的其他情况。

第二十七条 银保监会及其派出机构采取非现场或现场方式实施监管统计监督管理。对违反本办法规定的银行保险机构,银保监会及其派出机构可依法依规采取监督管理措施或者给予行政处罚。

第二十八条 银行保险机构未按规定提供监管统计资料的,分别依据《中华人民共和国银行业监督管理法》《中华人民共和国保险法》《中华人民共和国商业银行法》等法律法规,视情况依法予以处罚。

第二十九条 银行保险机构违反本办法规定,有下列行为之一的,分别依据《中华人民共和国银行业监督管理法》《中华人民共和国保险法》《中华人民共和国商业银行法》等法律法规予以处罚;构成犯罪的,依法追究刑事责任:

(一)编造或提供虚假的监管统计资料;

(二)拒绝接受依法进行的监管统计监督检查;

(三)阻碍依法进行的监管统计监督检查。

第三十条 银行保险机构违反本办法第二十八、二十九条规定的,银保监会及其派出机构分别依据《中华人民共和国银行业监督管理法》《中华人民共和国保险法》《中华人民共和国商业银行法》等法律法规对有关责任人员采取监管措施或予以处罚。

第六章 附 则

第三十一条 银保监会及其派出机构依法监管的其他机构参照本办法执行。

第三十二条 本办法由银保监会负责解释。

第三十三条 本办法自2023年2月1日起施行。《银行业监管统计管理暂行办法》(中国银行业监督管理委员会令2004年第6号)、《保险统计管理规定》(中国保险监督管理委员会令2013年第1号)同时废止。

2、德国对谷歌数据处理条款提出异议:未给予用户充分选择权

北京时间 1 月 11 日下午消息,据报道,德国反垄断机构“联邦卡特尔局”(FCO)今日表示,已对谷歌的数据处理条款提出异议,并预计该公司将做出相应调整。

联邦卡特尔局在一份声明中称,该机构已于 12 月 23 日向谷歌母公司 Alphabet、谷歌爱尔兰有限公司和谷歌德国有限公司发出了一份初步的法律评估。

联邦卡特尔局表示,谷歌目前并没有向用户提供充分的选择权,让他们决定是否同意,以及在多大程度上同意谷歌处理其数据。

谷歌的一位发言人对此表示,该公司将继续与德国监管机构进行建设性的接触,并试图解决其担忧。

该发言人还补充说:“人们希望我们负责任地运营我们的业务,既保持用户至上的产品体验,又不断更新我们的服务,以满足监管机构的期望。”

早在 2021 年 5 月,德国联邦卡特尔局就谷歌启动了反垄断调查。联邦卡特尔局当时称,谷歌的商业模式在很大程度上依赖于处理用户数据。由于可以访问与竞争相关的数据,谷歌享有战略优势。

而用户使用谷歌的服务,通常需要先设置 Google 账户,并同意谷歌的相关数据处理条款,这些条款是否合规就成为重点关注对象。

联邦卡特尔局局长安德烈亚斯・蒙德特(Andreas Mundt)当时称:“我们将仔细研究谷歌的数据处理条款。一个关键问题是,谷歌在使用用户数据方面,是否给予用户足够的选择。”

3、瑞士军队安全通信软件曝出大量严重漏洞

该大学的应用密码学小组本周发布了研究论文(链接在文末),详细介绍了Threema自主开发的密码协议中的七个严重漏洞。利用这些漏洞,不法分子将能克隆帐户并读取用户消息,窃取私钥和联系人,甚至出于勒索目的炮制有害资料。

Threema总部位于瑞士,数据中心位于阿尔卑斯山地区,自称是比WhatsApp(编者:已经被瑞士军队禁用)更安全的非美国加密通信产品的替代品。Threema没有Signal或Telegram流行,但是对于瑞士军队这样的客户来说,小众的Threema似乎更安全,因为流行消息应用往往无法避免海外政府的窥探。

Threema目前拥有超过1000万用户和7000名本地客户——包括德国总理奥拉夫舒尔茨。

Threema在博客文章中淡化了研究者发现的漏洞,声称这些漏洞是在Threema停用的协议中发现的。“虽然这些漏洞从理论上讲可能很有趣,但它们没有对现实世界产生任何重大影响”。

以下是Threema的声明:

去年,苏黎世联邦理工学院计算机科学系的一名学生撰写了关于Threema通信协议的硕士论文。该大学现已将他的作品作为论文/预印本发表。但是,该论文基于不再使用的旧协议。调查结果不适用于Threema当前的通信协议“Ibex”,或者已经得到解决。他们都没有对现实世界产生过任何重大影响。

披露Threema漏洞的三位研究人员——计算机科学教授Kenneth Paterson和博士生Matteo Scarlata与Kien Tuong Truong在一个关于Threema安全漏洞的网站上指出,他们最初是在2022年10月向Threema披露了他们的发现,后者同意研究者在1月9日公开披露。

Threema于2022年11月下旬发布了其Ibex协议,研究人员表示尚未审核这一在漏洞发现后发布的新协议。不过研究人员表示“相信所有漏洞都已通过Threema最近的补丁得到缓解”。

在给The Register的电子邮件中,Paterson指出,Threema声明中的所谓“旧协议”,其实就是ibex协议发布之前使用的协议。

他补充说,Threema的声明“极具误导性,这令人非常失望。”

虽然安全研究人员承认这些漏洞不再对Threema客户构成威胁,但他们的发现仍然凸显了评估“自主开发加密协议安全声明”的困难性。

“理想情况下,任何使用新型加密协议的应用程序都应该进行正式的安全分析(以安全证明的形式),以提供强大的安全保证,”研究者补充道:“这样的分析有助于降低类似Threema这样的软件中暗藏更严重漏洞的风险。”

2023年1月12日 星期四

今日资讯速览:

1、北京市通信管理局通报 29 款问题 App,高途、考虫等在列

2、旧金山湾区地铁遭勒索攻击,轨交业已成黑客攻击重灾区

3、美国政府发布安全日志强制留存规定,提升事件响应能力

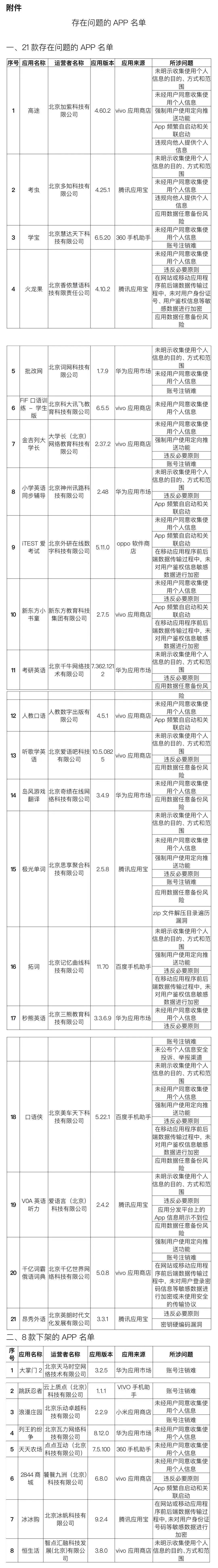

1、北京市通信管理局通报 29 款问题 App,高途、考虫等在列

IT之家 1 月 10 日消息,据工业和信息化部官微“工信微报”,依据相关法律法规,北京市通信管理局持续开展 App 隐私合规和网络数据安全专项整治。通报中存在侵害用户权益和安全隐患等问题的 29 款 App。

其中,21 款 App 存在不同类型问题需整改,相关 App 运营企业需立即整改,并于 1 月 18 日前提交整改报告,逾期不整改或整改不到位的,将依法依规予以处置;8 款 App 因之前问题整改不到位,北京市通信管理局拟通知应用商店予以下架处置。

IT之家了解到,从通报名单来看,高途、考虫、学宝等 21 款 App 存在不同类型问题,涉及未明示收集使用个人信息的目的、方式和范围,以及未经用户同意收集使用个人信息等问题;大掌门 2、跳跃忍者、浪漫庄园等将被下架处置,涉及账号注销难、未经用户同意收集使用个人信息等问题。

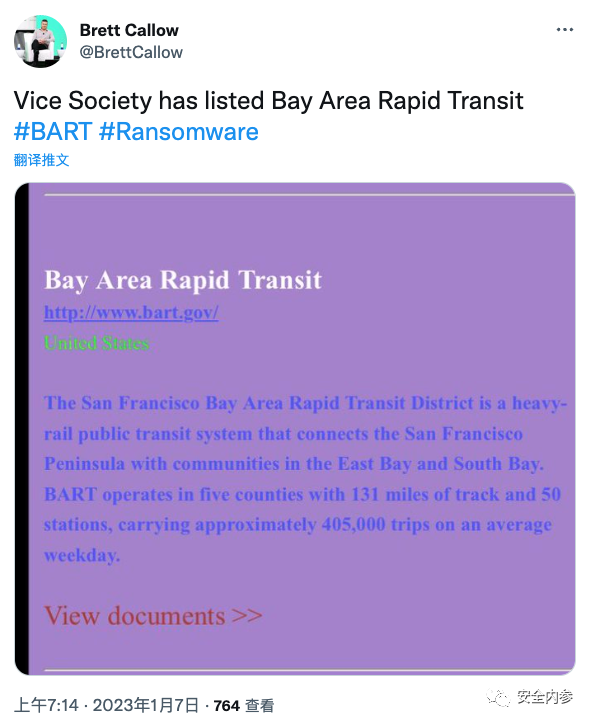

2、旧金山湾区地铁遭勒索攻击,轨交业已成黑客攻击重灾区

安全内参1月10日消息,在被勒索软件团伙公开列入“已勒索”名单后,旧金山湾区城轨交通系统(BART)开始对这起疑似勒索事件开展调查。

作为美国第五繁忙的重轨快速交通系统,BART在1月6日被列入Vice Society勒索软件团伙的泄密网站上。BART首席通讯官Alicia Trost表示,他们正在调查该团伙窃取和发布的数据。

她称,“需要明确的是,BART的服务或内部业务系统并未受到影响。与其他政府机构一样,我们正采取一切必要的防范措施加以应对。”

轨交业已成为黑客攻击重灾区

近年来,轨道交通行业已成网络攻击重灾区。2021年4月,作为全球最大交通系统之一,纽约市大都会运输署遭到某个黑客团伙攻击。

虽然这次攻击并未造成任何损害,也没有令乘客身陷险境,但市政官员在报告中仍发出警告,称攻击者可能已经触及关键系统、也许在其中埋设了后门。

同月,圣克拉丽塔谷运输署遭到勒索软件攻击;2020年,宾夕法尼亚州东南部运输署也受到勒索软件侵扰。

就在上周,全球最大铁路和机车企业之一Wabtec公布消息,称去年夏季的疑似勒索软件攻击已经引发一起涉及大量员工的数据泄露。

美国国土安全部长Alejandro Mayorkas去年宣布了针对铁路运营商的网络安全新规,要求各运营商强制披露黑客攻击、制定网络攻击恢复计划,并任命一位首席网络官员。该规定已经于去年12月到期。

Vice Society勒索软件团伙凭借对大学及K-12基础教育学校的攻击活动震动全世界,其中包括美国第二大公立学区和英国的多所学校。

FBI、网络安全和基础设施安全局(CISA)等多家机构曾在去年9月的警告中指出,Vice Society在过去一年内“以超高比例”攻击了数十家教育机构,并在2022年秋季进一步上调了攻击级别。

但根据微软去年10月发布的一份报告,该团伙也“仍在关注安全控制力较弱、易于入侵且支付赎金可能性较高的组织”。

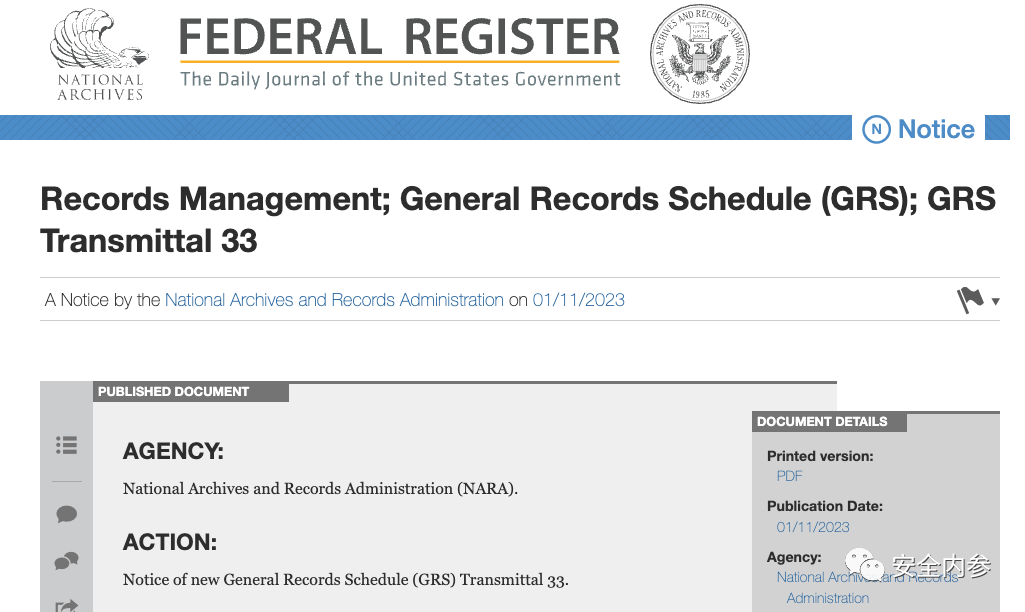

3、美国政府发布安全日志强制留存规定,提升事件响应能力

安全内参1月11日消息,美国国家档案与记录管理局(NARA)今天发布更新版政府记录存储规则(GRS Transmittal 33),对联邦机构的网络安全日志及其他网络记录数据的留存时间做出新要求。

一般记录时间表(GRS)明确了联邦机构必须保留的记录类型,以及在多长时间后可以删除或以其他方式进行销毁的处置规定。

GRS Transmittal 33已经在国家档案与记录管理局官网和联邦公报上发布,其中提出的新规则包括两类网络安全日志记录的保留要求:

完整的数据包捕捉数据(PCAP)至少保留72小时,

网络安全事件日志必须保存长达30个月。

根据新规则,如果已经“授权用于商业用途”,则两种类型的记录均可留存更长时间。

这是自2014年确立以来,GRS的信息系统安全记录条款做出的首次更新。

数据包捕捉数据是指经由网络传输的所有数据包的概要信息。这些数据对于网络安全取证工作至关重要,其中记录着网络上所有连接设备之间的一切数据往来情况。

GRS Transmittal 33文件指出,考虑到包含“网络威胁的检测、调查和补救”等一切相关数据和行动,应进一步细化网络安全事件日志的粒度。

美国政府持续改进安全日志留存、使用规定

这两种记录最初由2021年5月的第14028号总统行政令(Cyber EO)提出,随后在2021年8月的一份备忘录(M-21-31)文件中得到进一步细化。该备忘录指示各机构在发生安全事件时与应与网络安全和基础设施安全局、联邦调查局开展合作,包括共享关键安全日志。

现在,国家档案与记录管理局发布的更新文件明确了这些记录需要保存多长时间及具体留存要求。

更新文件指出,这两类记录“与介质形式密切相关”,因此仅适用于这些记录的电子版本。留存要求也仅适用于日志记录,并不涉及仍在持续记录的底层数据。

更新文件提到,“一般记录时间表涵盖了联邦机构所创建和维护的,与保护信息技术系统、数据安全以及响应计算机安全事件相关的记录。此时间表不适用于系统数据或内容。”

2023年1月11日 星期三

今日资讯速览:

1、上海知名私募基金董事长疑遭电信诈骗,损失1000多万,律师称过程太多漏洞

2、微软将于本周二结束Windows 7扩展安全更新

3、爆火游戏《鹅鸭杀》服务器遭大规模网络攻击,官方宣布将停服维护

1、上海知名私募基金董事长疑遭电信诈骗,损失1000多万,律师称过程太多漏洞

近日,网络上流传着一份安盛私募基金董事长疑似遭遇电信诈骗,被骗1000万后仍“执迷不悟”,引发广泛关注。

红星资本局注意到,在这份文件中,自称是安盛私募基金董事长兼总经理钮某,讲述自己被自称是“上海浦东分局警官”“专案检察长”“上海中级人民法院法官”“检察院金融局主任”审查的经历,并缴纳了高达1000万元的保证金,后续因资金不够,向公司借钱300多万港元交“手续费”。

有网友评论称:“私募基金董事长居然也会被电信诈骗”。

红星资本局从中国证券投资基金业协会官网查询到,安盛私募基金的董事长名为“YUANMING NIU”,与网传声明中一致。其任职经历也与网传声明相同。

1月8日,红星资本局联系到了安盛私募基金管理(上海)有限公司的合规部主管BEIBEI ZHANG。当被问到钮是否遭遇了电信诈骗、这份声明是否是他本人所写时,BEIBEI ZHANG并未否认,回复红星资本局称:“这个事情我现在没有办法评论。”

疑似私募基金董事长发声明

转账1000万还没发现自己被骗

红星资本局注意到,上述网传文件名为《本人陈诉与声明》,其自称是安盛私募基金董事长兼总经理钮某,落款时间是2022年12月26日。

文中先是说明了自己的基本信息:57岁、英国国籍,持中国香港永居身份证、工作经历等。接着钮某讲述,他在2022年11月7日接到自称中国香港特区政府卫生署湾仔防控中心职员方小姐的电话。这位“方小姐”表示,钮某名下的某内地手机号登记的香港安心出行软件显示其在2022年11月6日下午有(新冠)密接记录,要求他与卫生署联系。

但钮某表示,此手机号不是本人所有,随后怀疑发生身份信息外泄,被不法分子盗用,于是主动要求报案。而这位自称香港卫生署的“方小姐”主动帮钮某联系了“上海公安局浦东分局李国兴警官”,“李警官”迅速启动了线上办案程序,并向他出示“报案回执”。

“李警官”在核实钮某的身份后,告知他可能与警方正在承办的某一高度机密级重大案件相关联,需要立即请示上级。随后这起“案件”又到了另一办案人员浦东分局刑侦队“顾队长”的手里。钮某称,“顾队长”在WhatsAPP上向他出示了案件资料,并指示他回到住所,开启网上监控,还要求不要将案件信息告知任何人。

“顾队长”之后,又出现了自称“专案检察长高明”“上海中级人民法院第二厅张海平大法官”等人。在他们的引导下,钮某为了证明自己的清白,同时不对公司业务和声誉产生影响,于是申请了取保候审,金额为1000万人民币。钮某立即凑了1000万,打到了香港廉政公署的“指定账户”。

私募基金相关负责人回应

网友:私募董事长都被骗,如何帮投资人赚钱?

事情到这里还没有结束。半个月后,“高检察长”又通过WhatsApp通知钮某取保候审申请通过,称他与此案无关联,已脱离涉案嫌疑人身份,终于还他身份清白,并表示,1000万保释金可以归还。

但一位自称“检察院金融局梁浩军主任”的人告诉钮某,由于国家最新的反洗钱规定要6个月才能返还。紧接着,“梁主任”表示,有个快速返还的办法,需要再打额外30%的抵押保证金,约300万元港币,就能在2~48小时内完成程序、迅速退还之前的全部保证金。

但钮某表示,自己已经负债逾数百万港币,而且面临借款朋友在圣诞及年前的回款要求,无法支付这笔钱。于是恳请公司紧急短暂借款300万元港币,尽快争取原路返还全部保释金及归还公司短暂个人借款,以尽快脱离困境。

红星资本局发现,钮某在写完声明后或许还未意识到这是“电信诈骗”,希望向公司借款300万,以支付上述的“抵押保证金”,所以才有了这份《本人陈诉与声明》的由来。

这份声明在微博等社交平台引发不小的关注,同时,网友们也对钮某“取保候审”“支付保证金”的经历有诸多质疑。

有网友评论:“回到住所,开启网上监控,不要告诉任何人,这妥妥电信诈骗呀!”“私募基金董事长居然也会被骗”“这样还怎么帮投资人赚钱呀?”

为证实网传文件的真实性,1月8日,红星资本局联系到了安盛私募基金管理(上海)有限公司的合规部主管BEIBEI ZHANG。当被问到钮某是否遭遇了电信诈骗、这份声明是否是他本人所写时,BEIBEI ZHANG回应红星资本局称:“这个事情我现在没有办法评论。”

律师:整个案件的法律程序有诸多漏洞

1000万已是单笔较大金额案例

“从这份声明来看,法律程序上有很多漏洞”,1月8日,北京策略律师事务所合伙人许嘉祥律师向红星资本局分析道。

许律师表示,声明中,钮某称,“顾队长”在WhatsAPP上向他出示了案件资料。但在现实法律程序中,公安机关都是当面、传讯通知或者电话通知当事人接受调查,不会在社交软件,甚至是国外的社交软件上通知。

其次,许律师表示,在钮某的自述中,整个案件进展也很不寻常。11月6日才接到“中国香港卫生署”的电话,11月8日就出现了“检察长”,这是不符合程序的。一般是公安局先申请批准逮捕,查明犯罪事实后,再由检察官决定是否批准申请,这里检察官可能会前期介入一下,也不会出现检察长和当事人远程面对面问询的情况。

许律师进一步提到,公安机关的人员是不能做担保人的,所以钮某提到的:“顾东队长在与我素不相识,从未谋面的情况下,主动提出愿意做担保人”也不可能发生。

最后,许律师表示,在我国不会出现1000万以上的保证金,一般都是1000元起,其经办的案件中,最多才1万元。并且钮某所提到的“国家最新的反洗钱规定要6个月才能返还”也是错误的,我国的反洗钱法中并没有这样的规定。

许律师告诉红星资本局,如果这个声明中所讲的都是事实,很可能这位钮某是遭遇了电信诈骗。在他过往代理的案件中,1000万算是单笔较大金额的案例。

安盛私募基金是去年新增备案外资私募

该董事长曾在多家知名险企工作

安盛私募基金是2022年新增备案的外资私募之一。这家成立于2016年底、注册资本1050万美元的管理人是一家外商独资企业,其母公司是全球最大的金融和保险集团之一--安盛集团旗下的资产管理板块AXA Investment Managers,也就是AXA IM。

公开资料显示,AXA IM由安盛集团在1994年创立,目前在全球18个国家和地区拥有超过2400名员工,截至2021年底管理的资产规模超过6万亿元人民币。

红星资本局从中国证券投资基金业协会官网查询到,安盛私募基金的董事长名为“YUANMING NIU”,与网传声明中一致。

其任职经历也与网传声明相同,2020年10月加入安盛投资管理亚洲有限公司(中国香港),后从2020年12月起,担任安盛海外投资基金管理(上海)有限公司的总经理。2020年12月至今,担任着安盛私募基金管理(上海)有限公司的董事长兼总经理。

加入安盛之前,钮某还在瑞士再保险有限公司、忠利国际保险有限公司、中意人寿保险有限公司、中国太平洋保险(中国香港)有限公司、众安科技(国际)集团有限公司(中国香港)工作过。

红星新闻记者 强亚铣

2、微软将于本周二结束Windows 7扩展安全更新

从本周二开始,微软将不再为专业版和企业版的Windows 7提供扩展安全更新。与此同时,雷德蒙公司鼓励Windows 7设备用户升级到更高的Windows操作系统版本,特别是Windows 11,尽管它在市场表现上仍然落后于老的Windows 10系统。

2009年10月,微软推出了Windows7,后来分别在2015年1月和2020年1月达到其支持结束和延长支持结束的日期。这促使希望停留在Windows 7的用户转向微软的扩展安全更新(ESU)计划。然而,这一计划的更新也将于1月10日星期二结束,与Windows 8.1的EOS时间节点一致。

微软建议那些将受到影响的人升级他们的系统或设备。微软的支持页面说,目前的Windows 7设备所有者可以通过购买和安装其完整版本升级到Windows 10。它还强调,虽然Windows 10是一个快速的解决方案,但Windows 11显然是一个更理想的选择,因为Windows 10在达到其支持期限之前也只剩下三年时间。

"大多数Windows 7设备将不符合升级到Windows 11的硬件要求,作为替代方案,兼容的Windows 7电脑可以通过购买和安装完整版本的软件升级到Windows 10,"微软在其页面上说。"在投资于Windows 10升级之前,请考虑到Windows 10将于2025年10月14日达到其支持期限。"

虽然升级到Windows 11意味着购买新的电脑,但微软向Windows 7机器用户解释了拥有更先进硬件组件的现代设备的好处。

"为了保持Microsoft 365的可靠性和稳定性,我们强烈建议你利用最新的硬件功能,转而购买装有Windows 11的新电脑,"微软解释说。"自十年前Windows 7首次发布以来,个人电脑已经发生了很大变化。今天的电脑更快、更强大、更时尚,而且它们已经安装了Windows 11。"

此举反映了微软不断致力于提升最新Windows操作系统的Windows桌面市场份额。目前,Windows 11占整个Windows桌面市场份额的68.01%,而Windows 10的总份额只有16.93%。

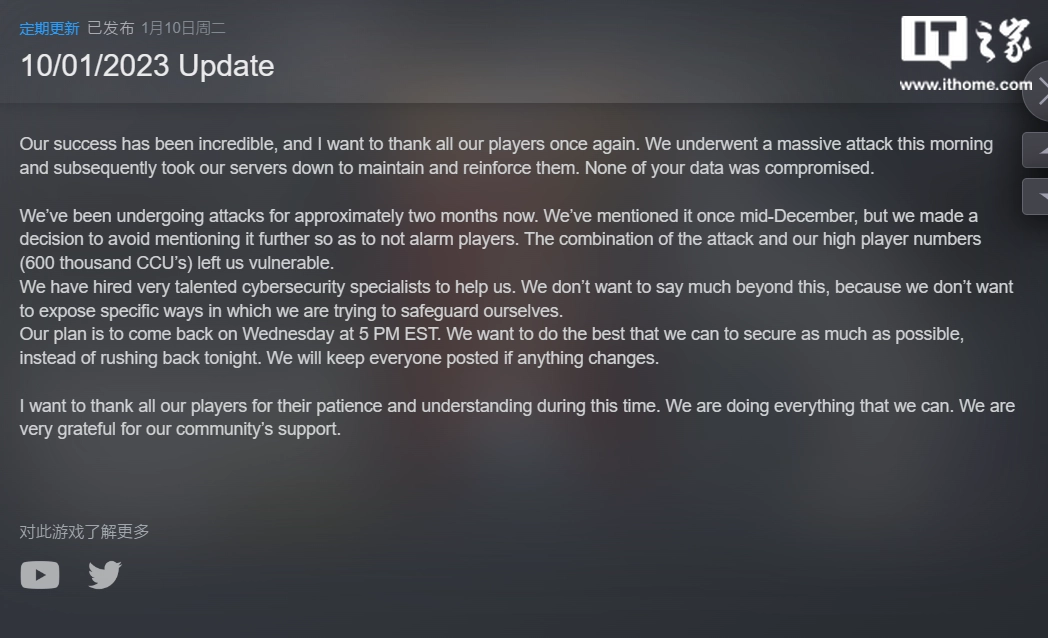

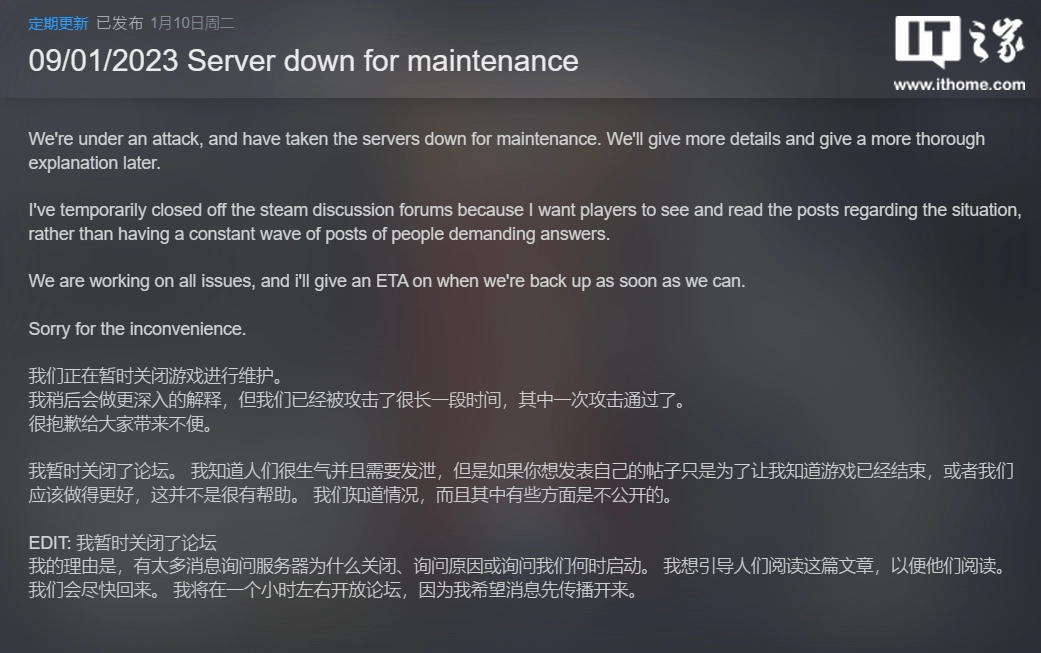

3、爆火游戏《鹅鸭杀》服务器遭大规模网络攻击,官方宣布将停服维护

IT之家 1 月 10 日消息,近日,狼人杀小游戏《Goose_Goose_Duck》游戏悄然爆火出圈,连续三天 Steam 在线人数超过 60 万,该游戏也被玩家们戏称为“鹅鸭杀”。

然而,该游戏的服务器在昨晚和今早两次宕机,官方不得已宣布将停服维护。IT之家发现,在昨日和今日的两篇公告中,游戏官方称服务器已经遭受了大约两个月攻击,今天早上又经历了一次大规模攻击,随后不得不关闭服务器并进行维护和加强。

游戏官方称聘请了网络安全专家来帮助提升服务器性能和安全性,计划于美国东部标准时间周三下午 5 点,也就是北京时间周四早上 6 点左右重新开放服务器。

《鹅鸭杀》是一款团队合作类游戏,于 2021 年 10 月在 Steam 平台免费发行,目前口碑依然为特别好评。你和你的鹅伙伴必须一起完成任务。注意那些不怀好意的恶霸和其他鸟类,它们已经渗透到你的团队中,并会从中阻挠你们的任务。

2023年1月10日 星期二

今日资讯速览:

1、突破太空网络安全!航天器关键技术爆严重漏洞

2、新发现!俄罗斯APT组织Turla 正搭载已有十年之久的恶意软件部署新的后门

3、印度尼西亚国防承包商PT Pindad遭数据泄露

1、突破太空网络安全!航天器关键技术爆严重漏洞

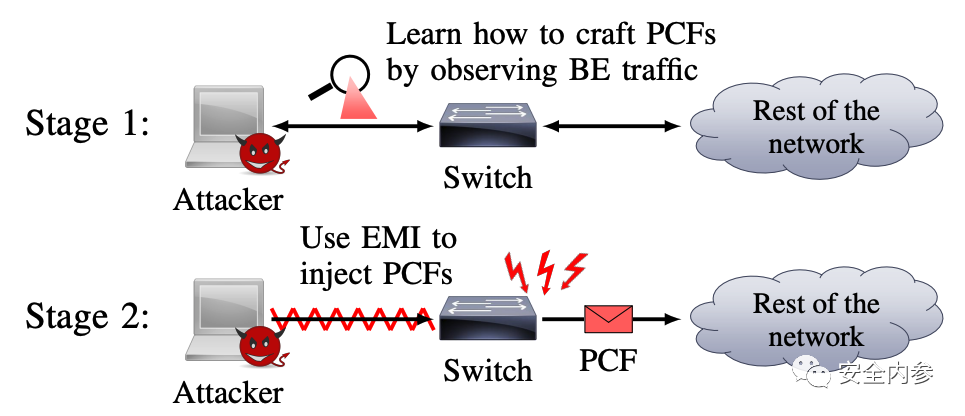

安全内参1月9日消息,当美国航空航天局(NASA)需要两部在轨航天器保持相对静止并完成对接时,时机的把握至关重要。二者的运行必须彼此精确同步,才能防止发生灾难性故障。这意味着负责控制其推进器的计算机网络绝不能有哪怕一瞬间的中断,必须保证每次都能按时交付关于何时/如何移动的明确指示。

宾夕法尼亚大学工程学院计算机与信息科学系副教授Linh Thi Xuan Phan与密歇根大学、NASA的一组研究人员合作,发现了该系统及其他安全关键系统所使用的网络技术中,存在一个严重漏洞“PCspooF”。

这种网络技术被称为“时间触发以太网”,简称TTE,已在航空、航天和重工业领域应用了十多年。在这类场景下,会有多种不同类型的信息持续在计算机网络中传播,但并非所有信息都需要相同级别的计时精度。时间触发以太网能确保最关键的信号获得优先权,因此无需单独部署专用的网络硬件。

对于NASA来说,通过时间触发以太网在同一物理网络上传输多种类型的信号显得尤其重要,因为它必须精打细算航天器的每一克重量。而此次研究结果表明,时间触发以太网的安全保证效果可能因电磁干扰而受到损害。对高优先级信号的计时干扰,足以导致模拟对接程序出现严重故障。

图:PCspooF漏洞攻击过程概述

Phan教授与密歇根大学的Andrew Loveless、Ronald Dreslinski以及Baris Kasikci,共同在2023年IEEE安全与隐私研讨会的论文集上发表了这一发现。

在NASA约翰逊航天中心工作期间,Loveless开始利用模拟数据调查这一潜在安全漏洞。他和密歇根大学的同事们还聘请网络物理系统安全专家Phan来研究时间触发以太网的网络硬件的自身缺陷。

结果表明,低优先级信号的发送方式可以使负责消息传输的以太网线缆产生电磁干扰,进而让恶意消息顺利通过原本会阻止它们的交换机。

Phan表示,“时间触发以太网技术在关键系统中被广泛应用,因为能保证两种类型的信号不会相互干扰。但如果这一假设并不可靠,那么以此为基础建立的一切都会土崩瓦解。”

该团队曾在2021年私下向使用时间触发以太网的主要企业、组织以及设备制造商披露了研究发现和缓解建议,包括将铜缆替换为光纤及其他光频隔离器。

Loveless表示,“各方都非常愿意采取缓解措施。据我们所知,该隐患尚未对任何相关方构成实际安全威胁。我们对行业和政府的积极反应感到欣慰。”

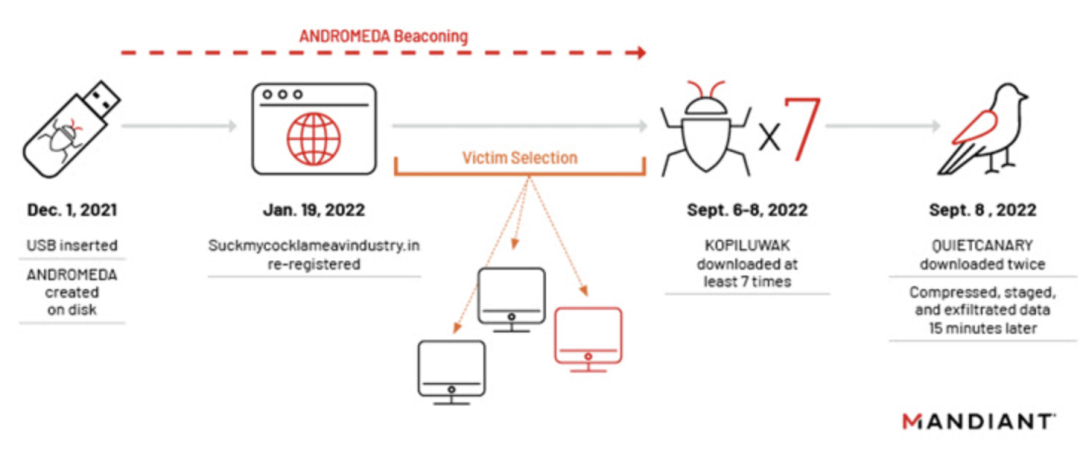

2、新发现!俄罗斯APT组织Turla 正搭载已有十年之久的恶意软件部署新的后门

据观察,名为Turla的俄罗斯网络间谍组织搭载了一种已有十年历史的恶意软件使用的攻击基础设施,以乌克兰为目标提供自己的侦察和后门工具。

谷歌旗下的 Mandiant 正在跟踪未分类集群名称UNC4210下的操作,称被劫持的服务器对应于 2013 年上传到 VirusTotal的商品恶意软件变体,称为ANDROMEDA (又名 Gamarue)。

“UNC4210 重新注册了至少三个过期的 ANDROMEDA 命令和控制 (C2) 域,并开始对受害者进行分析,以便在 2022 年 9 月有选择地部署 KOPILUWAK 和 QUIETCANARY,”Mandiant 研究人员在上周发表的一份分析报告中表示。

Turla,也被称为 Iron Hunter、Krypton、Uroburos、Venomous Bear 和 Waterbug,主要针对使用大量自定义恶意软件的政府、外交和军事组织。

自 2022 年 2 月俄乌冲突以来,该组织与一系列针对该国实体的凭证网络钓鱼和侦察工作有关。

2022 年 7 月,谷歌的威胁分析小组 (TAG)透露,Turla 创建了一个恶意 Android 应用程序,据称是为了针对亲乌克兰的黑客活动分子对俄罗斯网站发起分布式拒绝服务 (DDoS) 攻击。

Mandiant 的最新发现表明,Turla 一直在偷偷地将旧感染作为恶意软件分发机制,更不用说利用 ANDROMEDA 通过受感染的 USB 密钥传播这一事实了。这家威胁情报公司表示:“通过 USB 传播的恶意软件仍然是获取组织初始访问权限的有用载体。”

在 Mandiant 分析的事件中,据说 2021年12月在一个未具名的乌克兰组织中插入了一个受感染的 U 盘,最终导致在启动恶意链接 (.LNK) 文件伪装时在主机上部署遗留仙女座工件作为 USB 驱动器中的文件夹。

威胁行为者通过交付第一阶段KOPILUWAK dropper(一种基于 JavaScript 的网络侦察实用程序),重新利用作为 ANDROMEDA 已失效 C2 基础设施一部分的休眠域之一(它于 2022 年 1 月重新注册)来分析受害者。

两天后,即 2022 年 9 月 8 日,攻击进入了最后阶段,执行了一个名为 QUIETCANARY(又名Tunnus)的基于 .NET 的植入程序,导致 2021 年 1 月 1 日之后创建的文件被泄露。

Turla 使用的交易技巧与此前有关该组织在俄乌战争期间进行广泛的受害者分析工作的报道相吻合,这可能有助于它调整后续的利用工作,以获取俄罗斯感兴趣的信息。

这也是为数不多的情况之一,黑客部门被发现以不同恶意软件活动的受害者为目标,以实现其自身的战略目标,同时也掩盖了其作用。

“随着旧的 ANDROMEDA 恶意软件继续从受损的 USB 设备传播,这些重新注册的域会带来风险,因为新的威胁行为者可以控制并向受害者提供新的恶意软件。”研究人员说。

“这种声称广泛分布的、出于经济动机的恶意软件使用的过期域的新技术可以在广泛的实体中实现后续妥协。此外,较旧的恶意软件和基础设施可能更容易被防御者忽视,对各种警报进行分类”

COLDRIVER 瞄准美国核研究实验室

调查结果发布之际,路透社报道称,另一个代号为 COLDRIVER(又名 Callisto 或 SEABORGIUM)的俄罗斯国家支持的威胁组织在 2022 年初将美国的三个核研究实验室作为目标。

为此,数字攻击需要为布鲁克海文、阿贡和劳伦斯利弗莫尔国家实验室创建虚假登录页面,以试图诱骗核科学家泄露他们的密码。

这些策略与已知的 COLDRIVER 活动一致,该活动最近被揭穿欺骗了英国和美国的国防和情报咨询公司以及非政府组织、智库和高等教育实体的登录页面。

3、印度尼西亚国防承包商PT Pindad遭数据泄露

印度尼西亚一家专门从事军事和商业项目的国有公司PT Pindad遭遇数据泄露。据报道,一个伪装成美国国家安全局(UsNSA)的威胁行为者一直在暗网出售被盗数据,包括有关印度尼西亚国防制造业的重要信息。据消息人士透露,被泄露的数据包括PNS ID、NIP(员工识别号码)、职位以及行业敏感信息。目前,事件还在持续调查中。

2023年1月9日 星期一

今日资讯速览:

1、加密货币平台 3Commas 承认:黑客窃取了 API 密钥

2、英媒:英国大臣的手机或可在20分钟内被黑客破解

3、微软再次挑战谷歌:Bing或将推出ChatGPT AI版本

1、加密货币平台 3Commas 承认:黑客窃取了 API 密钥

一位匿名的推特用户近日公布了一组据称从 3Commas 加密货币交易平台获得的 10000 个 API 密钥。

3Commas 机器人程序使用这些 API 密钥,通过与诸多加密货币交易所进行交互为客户创造利润,不需要帐户凭据,即可代表用户执行自动化的投资和交易操作。

这名推特用户声称,泄露的 API 密钥只是他们持有的 10 万个 API 密钥当中的 10%,并表示他们计划在接下来的几天悉数公布。

3Commas 调查了泄露的数据,近日确认文件包含有效的 API 密钥。因此,该平台现在敦促所有支持的交易所吊销所有与 3Commas 关联的密钥,包括库币(Kucoin)、Coinbase 和币安(Binance)。

图 1

建议用户在所有关联的交易所上自行重新分发密钥,并联系 3Commas 支持人员,根据具体情况获得后续行动方面的建议。

此外该平台声称,它已经调查了泄漏系内鬼作案的可能性,但没有发现这方面的任何证据。

3Commas 在推特上宣称:" 只有一小部分的技术员工访问了基础设施;自 11 月 19 日以来,我们已经采取措施取消了他们的访问权限。"

该公司补充道:" 从那时起,我们实施了新的安全措施,我们不会就此止步;我们正在展开全面调查,执法部门将参与其中。"

遗憾的是,3Commas 花了很长时间才确认这起泄密事件;在过去几个月里,许多用户的账户似乎未经授权进行了交易,他们已经损失了资金。

币安 CEO 透露更多信息

12 月 28 日,加密货币交易所币安首席执行官赵长鹏在推特上对其 800 万粉丝表示,他对该平台上发生的 API 密钥泄露一事 " 相当乐观 "。他还对那些因本月早些时候 3Commas API 密钥泄露而蒙受经济损失的人寄予同情。但他已经建议该服务的客户停止使用。

图 2

赵长鹏的爆料发生在 12 月 9 日的事件之后,当天币安暂停了一位前一天抱怨赔钱的用户的账户。该用户声称 " 低上限币的交易以推高价格从而获利 " 是使用被盗的 3Commas API 密钥进行的。币安表示,他们不会向该用户补偿损失。

12 月 11 日,3Commas 首席执行官 Yuriy Sorokin 在企业博客上声称,推特和 YouTube 上疯传的屏幕截图显示,该公司的安全措施不到位,员工在获取 API 密钥。Sorokkin 对这些截图进行了彻底的技术调查,驳斥了这些说法。

之前矢口否认

首次传闻通过 3Commas 触发未经授权的交易出现在 2022 年 10 月,近几周更是甚嚣尘上。

11 月,大量加密货币的持有者报告称,在 3Commas 以某种方式泄露用户凭据后,他们损失了价值大约 600 万美元的加密货币。

在这段时间里,这个交易平台拒绝考虑泄密的可能性,表示报告这些问题的用户肯定是网络钓鱼攻击的受害者,或者使用了非官方的木马应用程序。

2022 年 12 月 10 日,在随后陆续有人声称使用泄露的 API 密钥进行未经授权交易之后,3Commas 发布了一份调查最新通报,声称没有发现其系统遭到攻击的证据。

第二天,该平台发布了一篇新文章,驳斥了其员工窃取用户 API 密钥以盗取用户资产的说法。

3Commas 用户声称存在未经授权的交易,却遭到该公司的断然拒绝,如今他们要求全额退款。

截至发稿时,3Commas 尚未就可能的赔偿做出任何声明。IT 安全外媒 BleepingComputer 已经联系该公司澄清这方面的问题,正在等待对方回复。

2、英媒:英国大臣的手机或可在20分钟内被黑客破解

中新网1月4日电 据英国《泰晤士报》2日援引科技专家的话称,数千名英国公务员的手机号码、社交媒体资料和个人详细信息在网上公开多年,导致其极易受到黑客攻击。部分大臣的手机甚至可能会在20分钟内被破解,导致敏感的政府信息被泄露。

据报道,英国大臣们的手机越来越容易受到黑客的人为攻击。大臣们可能会被冒充为可信赖的联系人所欺骗,允许黑客访问他们的手机。

科技专家表示,网上提供的大量个人信息,意味着大臣们的电话可能会在20分钟内被黑客入侵。

截至2020年3月,英国政府通讯服务 (GCS) 网站上提供了一个数据库,其中包括45000名公务员的个人详细信息,任何人都可以访问该网站。在某些情况下,信息中还包括政府部门负责人的私人手机号。

报道称,黑客会引诱受害者暴露数据或访问受限系统。犯罪分子还有可能冒充高级公务员,并通过该公务员的电话获得某大臣的手机号。

3、微软再次挑战谷歌:Bing或将推出ChatGPT AI版本

近一段时间提到AI,最热门的话题大概就是AI聊天机器人ChatGPT了,它有着丰富的数据库知识,并能够流畅的与用户对话,甚至可以给出自己的观点。

虽然ChatGPT目前依旧存在一些让人哭笑不得的问题,但与大部分人印象中经常答非所问的“人工智障”相比,它显然更符合大众对人工智能的认知。

近日,有消息称微软正在和OpenAI合作,开发ChatGPT基于Bing的版本,从而挑战谷歌在搜索引擎领域的霸主地位。

而与竞争对手不同,谷歌尚未发布能够与用户对话并为其执行任务的聊天机器人。外界担心这种聊天机器人可能会被用于生成虚假信息或冒犯性回答。

不过,虽说如此,但谷歌也并非完全没有在AI方面进行准备。

近日,谷歌挖来了曾长期负责微软人工智能伦理工作的米拉·雷恩,加入该公司的技术和社会问题团队。

雷恩之前在微软领导一个综合学科团队,负责与伦理数据收集、生成式人工智能数据、人脸识别和负责任产品设计有关的问题。

她加入谷歌后将向詹姆斯·曼伊卡汇报工作,后者一年前加入谷歌,出任技术及社会高级副总裁。这个成立不久的团队还吸引了苹果搜索业务前负责人斯里尼瓦森·万卡塔查理加盟。

2023年1月7日 星期六

今日资讯速览:

1、国家网信办:加强数字中国建设 维护网络安全和数据安全

2、流行开发工具CircleCI曝出严重漏洞

3、OpenAI凭ChatGPT估值翻番达近2000亿元,将成为账面上「最有价值的美国初创公司之一」

1、国家网信办:加强数字中国建设 维护网络安全和数据安全

【国家网信办:加强数字中国建设 维护网络安全和数据安全】1月4日至5日,全国网信办主任会议在京召开。会议强调,要坚决贯彻落实习近平总书记重要指示批示精神和党中央重大决策部署,以习近平新时代中国特色社会主义思想武装头脑、指导实践、推动工作,加强网络内容建设,完善网络综合治理体系,深化数字领域核心技术自主创新,加强数字中国建设,维护网络安全和数据安全,加强网络空间法治化建设,强化网络空间国际交流合作,提高网信系统全面从严治党和干部队伍建设水平,全面推进网络强国建设取得新成效、迈上新台阶。

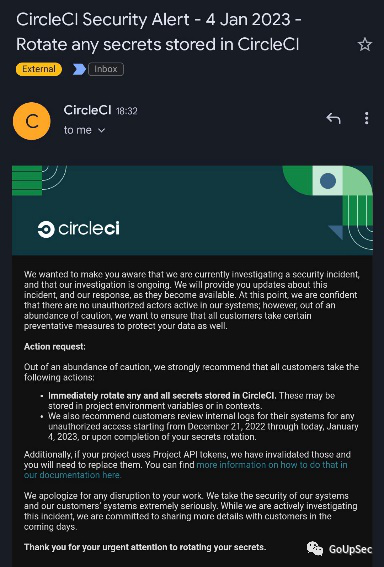

2、流行开发工具CircleCI曝出严重漏洞

开发工具平台CircleCI近日披露发生安全事件,并敦促用户立刻轮换软件项目中的所有“秘密”(存储在项目环境中的敏感信息)。

CircleCI是一个非常流行的CI/CD持续集成开发平台,号称向超过一百万软件工程师用户提供“快速可靠的”开发服务。

CircleCI“嘴硬”

在本周四发给CircleCI用户的电子邮件通知(下图)中,CircleCI承认正在调查安全事件,但确信“系统中并未发生未授权活动”。但是为了防患于未然,在调查结束前,CircleCI建议用户“立刻轮换在CircleCI平台中存储的所有秘密”。

鉴于大多数重大数据泄露安全事件中,受害企业的最初症状都是“嘴硬”,安全专家认为用户不可因为CircleCI声称“未发生未授权活动”而掉以轻心,建议CircleCI企业用户立刻审核其内部日志,查找2022年12月21日至2023年1月4日期间发生的未授权访问。

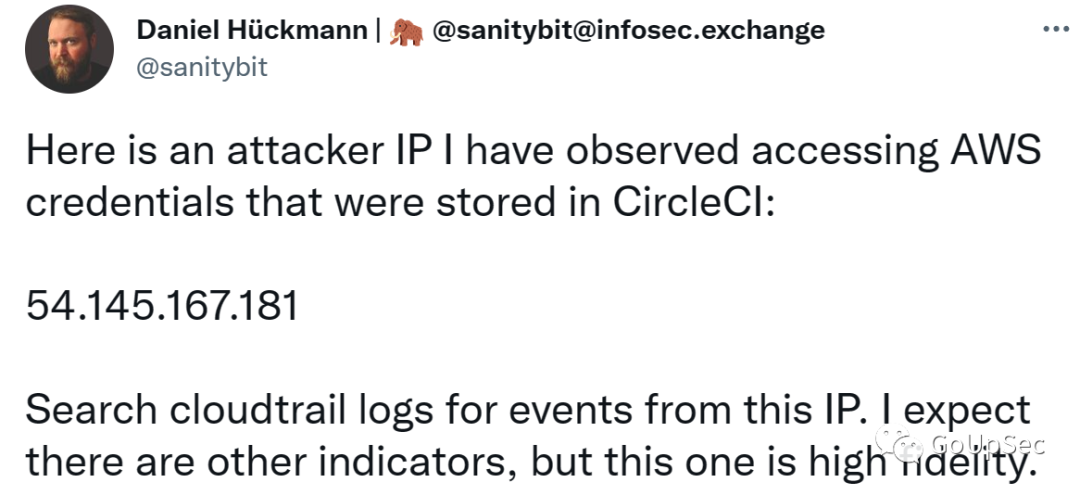

安全工程师Daniel Hückmann发推(下图)披露了与攻击相关的IP地址之一(54.145.167.181)。这些信息可能有助于事件响应人员调查其环境。

漏洞来自补丁

颇具讽刺意味的是,CircleCI披露的漏洞可能来自其“可靠性”更新。CircleCI在12月21日发布“可靠性更新”的同一天曝出漏洞。

2022年4月,CircleCI也曾发布过类似的“可靠性更新”,当时CircleCI承认其可靠性与用户预期不符。

这些更新是在过去几年CircleCI的一系列安全问题之后进行的。

事实上,过去几年中CircleCI不断曝光安全问题。2019年CircleCI发生第三方供应商被入侵导致的数据泄露,泄露的CircleCI用户信息包括与用户GitHub和Bitbucket帐户关联的用户名和电子邮件地址、IP地址、组织名称、存储库URL等。此后,黑客经常利用泄露的CircleCI用户信息发起网络钓鱼攻击。

3、OpenAI凭ChatGPT估值翻番达近2000亿元,将成为账面上「最有价值的美国初创公司之一」

ChatGPT有多火?现在背后公司OpenAI被曝估值翻番——

高达约290亿美元,折合人民币近2000亿元。

据华尔街日报等消息,OpenAI正在寻找新一轮融资,以要约收购的方式出售至少价值3亿美元(约合人民币20.67亿元)的股票。

若交易达成,OpenAI将成为账面上最有价值的美国初创公司之一。

(有了ChatGPT之后,OpenAI的吸金能力也是杠杠的)

因ChatGPT估值翻番

ChatGPT创建者OpenAI正在进行融资谈判,而参与协商的风投公司分别是Thrive Capital 和 Founders Fund,股票交易金额至少将达到3亿美元。

本次交易以要约收购的方式进行,即收购方直接从被收购公司全体股东,包括员工在内的手中购买股票。

早在2021年,OpenAI就已采取过同样的方式筹集资金,当时其估值约为140亿美元。而此番交易将让OpenAI估值翻一番。

因ChatGPT爆火所带来的高估值,也给不少投资者带来了不少的隐忧。

最核心的就是造钱能力。据透露,目前OpenAI能产生数千万美元的收入,部分收入来自向开发人员出售Copilot。

而为了打消这一疑虑,OpenAI也在投资人中间立下Flag:

2023年收入达2亿美元,很快在2024年将达到10亿美元,既有To C也有To B。

目前此番交易仍在谈判中,还没有达成任何协议。

但消息一出,不少网友表示值得期待,估值并不荒谬,并附上了自己的使用体验,直言:现在用ChatGPT的次数比谷歌搜索多。

OpenAI的估值将是谷歌母公司Alphabet市值的2.6%,一点也不疯狂。

谁在享受ChatGPT红利?

毫无疑问的是,OpenAI是当下全球最受关注的科技公司之一。每每有新进展来临,都会引爆社交网络平台。

现在ChatGPT的爆火,又让它成为最具价值创业公司之一。而在几年之前,它还只是一个只烧钱讲技术不求回报的非营利性组织。

2015年年底,OpenAI成立,旨在安全的前提下创建让全人类共同受益的通用人工智能(AGI)。

当时它的研究资金是靠从马斯克、领英创始人霍夫曼、YC总裁Sam Altman等处筹集到的10亿美元资金来支撑的。

但这种靠单一资金来源的筹集方式并不持久。随着“投资大头”马斯克退出董事会,OpenAI开始考虑自寻出路,以支撑自己的研究项目。

2019年,OpenAI LP应运而生,专门用来筹集资金,并以类似创业公司股权的方式来吸引人才,目标很明确:

筹集数十亿美金,维持OpenAI的正常研究。

于是吸引了诸多投资公司及企业,这其中,包括狂砸10亿美元的微软。

自此,微软与OpenAI达成了深入合作伙伴关系,还获得了GPT-3的独家授权。

此番ChatGPT出现,微软自然不会放过其机遇。前几日,就被曝计划自家搜索引擎必应与ChatGPT结合,产品将在今年3月份推出。

不少人认为,这是微软对抗谷歌的一个大招。

与此同时,ChatGPT所在的AIGC领域,创业公司也获得了市场极大关注。

Jasper以15亿美元的估值获得1.25亿美元A轮融资;Stability AI也在去年成为新晋独角兽;数据统计,去年国内AIGC赛道累计发生12起融资事件……人人都想在这个万亿赛道分到一杯羹。

对于现在爆火的ChatGPT和AIGC,你怎么看?

2023年1月6日 星期五

今日资讯速览:

1、汽车行业最严重漏洞:20家知名车企API暴露车主个人信息

2、加密货币平台3Commas承认:黑客窃取了API密钥

3、违令使用手机遭乌克兰定位,俄军死亡89人

1、汽车行业最严重漏洞:20家知名车企API暴露车主个人信息

近日安全研究人员Sam Curry披露了近20家知名汽车制造商在线服务中的API安全漏洞,这些漏洞可能允许黑客执行恶意活动,包括从解锁、启动、跟踪汽车到窃取客户个人信息。这可能是汽车行业迄今披露的影响最为广泛,也最为严重的安全漏洞。

受漏洞影响的知名品牌包括宝马、劳斯莱斯、梅赛德斯-奔驰、法拉利、保时捷、捷豹、路虎、福特、起亚、本田、英菲尼迪、日产、讴歌、现代、丰田和捷尼赛思。

这些漏洞还影响了汽车技术品牌Spireon和Reviver以及流媒体服务SiriusXM。

Sam Curry领导的一组研究人员此前在2022年11月曾首次披露现代、捷尼赛思、本田、讴歌、日产、因菲尼迪和SiriusXM存在此类API漏洞。

当时,Curry披露了黑客如何利用这些漏洞来解锁和启动汽车,但并未公布漏洞细节,在90天的漏洞披露静默期结束后,该团队发布了一篇详细介绍这些API漏洞的博客文章(链接在文末)。

Curry透露,存在漏洞的汽车厂商已修复该报告中提出的所有安全问题,因此现在黑客已经无法再利用这些漏洞。

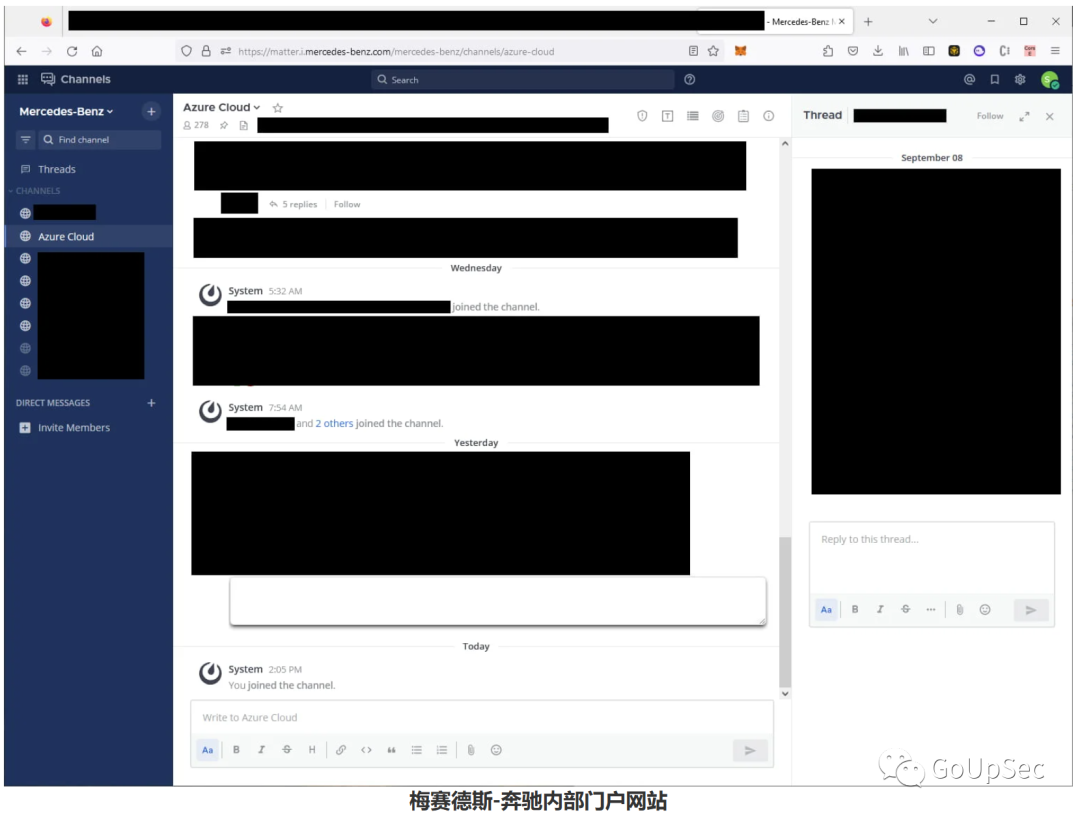

奔驰内部门户:从源代码到客户信息全暴露

在宝马和奔驰公司的系统发现的API漏洞最为严重,两家企业内部网络SSO(单点登录)都存在漏洞,使攻击者能够访问其内部系统,分析师可以访问奔驰的多个私有GitHub实例、Mattermost上的内部聊天频道、服务器、Jenkins和AWS实例、连接到客户汽车的XENTRY系统等等,具体如下:

通过配置不当的SSO访问数百个任务关键型内部应用程序,包括...

SSO后面的多个Github实例

公司范围内的内部聊天工具,攻击者能够加入几乎任何频道

SonarQube、Jenkins、misc.build servers

用于管理AWS实例的内部云部署服务

车辆内部相关接口

在多个系统上远程执行代码

内存泄漏导致员工/客户PII泄露、帐户访问

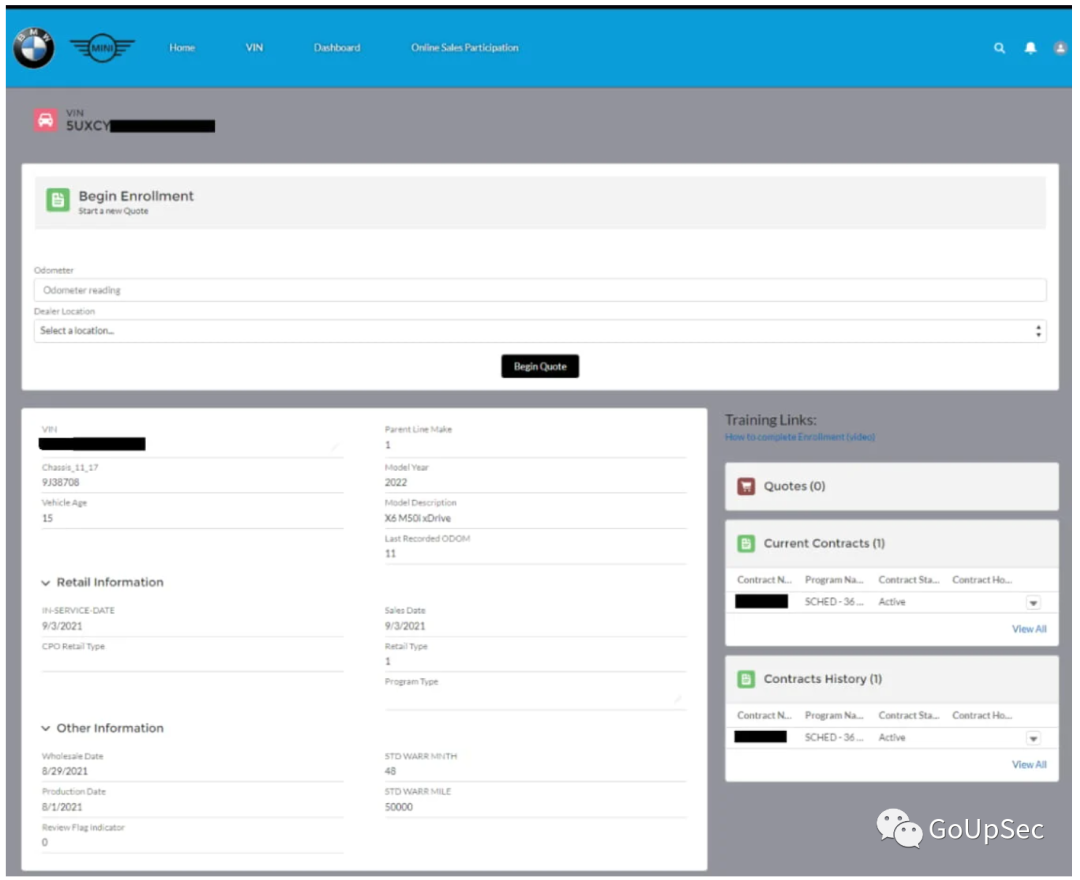

宝马、劳斯莱斯:经销商门户洞开

对于宝马,研究人员可以访问其内部经销商门户,查询任何汽车的VINs,并检索包含敏感车主详细信息的销售文件。此外,研究者可以利用SSO漏洞以任何员工或经销商的身份登录,并访问仅供内部使用的应用程序。

在宝马门户网站访问车辆详细信息

知名车企车主个人信息暴露无遗

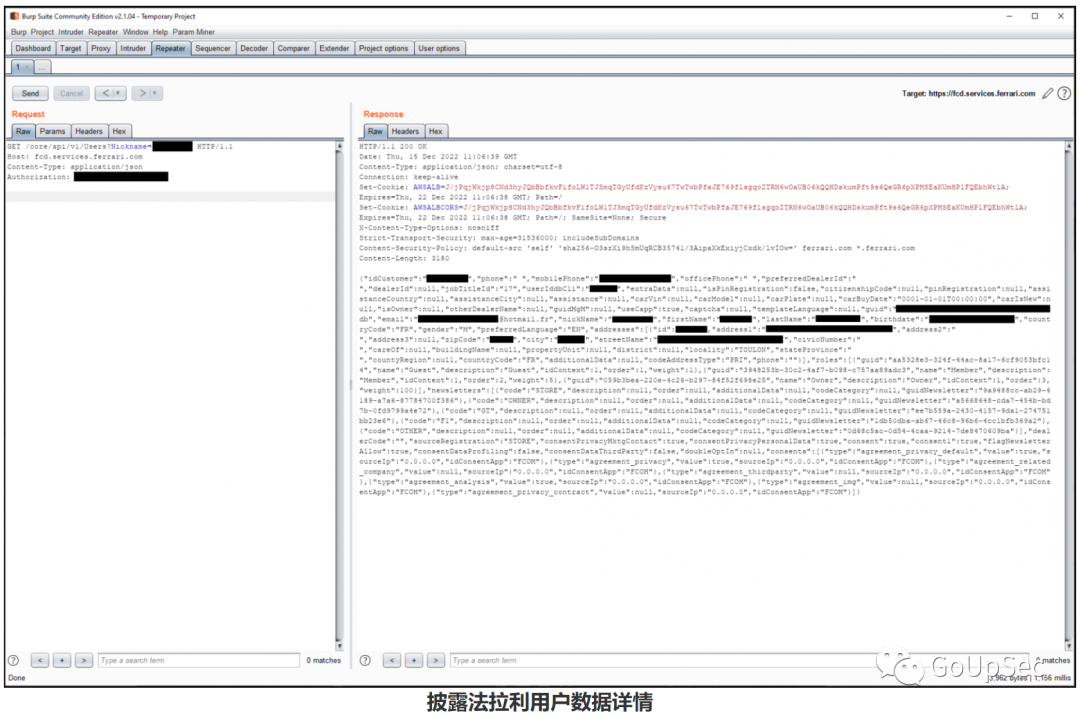

利用其他API漏洞,研究人员可以访问起亚、本田、英菲尼迪、日产、讴歌、奔驰、现代、捷尼赛思、宝马、劳斯莱斯、法拉利、福特、保时捷和丰田汽车的所有者的PII(个人身份信息)。

对于超豪华汽车的车主,个人信息泄露尤其危险。研究者可以访问的豪华车主个人信息包括销售信息、汽车定位信息和客户地址等。

例如法拉利的漏洞让攻击者可以零交互接管任何法拉利车主个人账户。原因是法拉利在其CMS上的SSO实施暴露了后端API路由,并使得从JavaScript脚本中提取凭据成为可能。

攻击者可利用这些漏洞访问、修改或删除任何法拉利客户帐户,管理其车辆配置文件或将自己设置为车主。

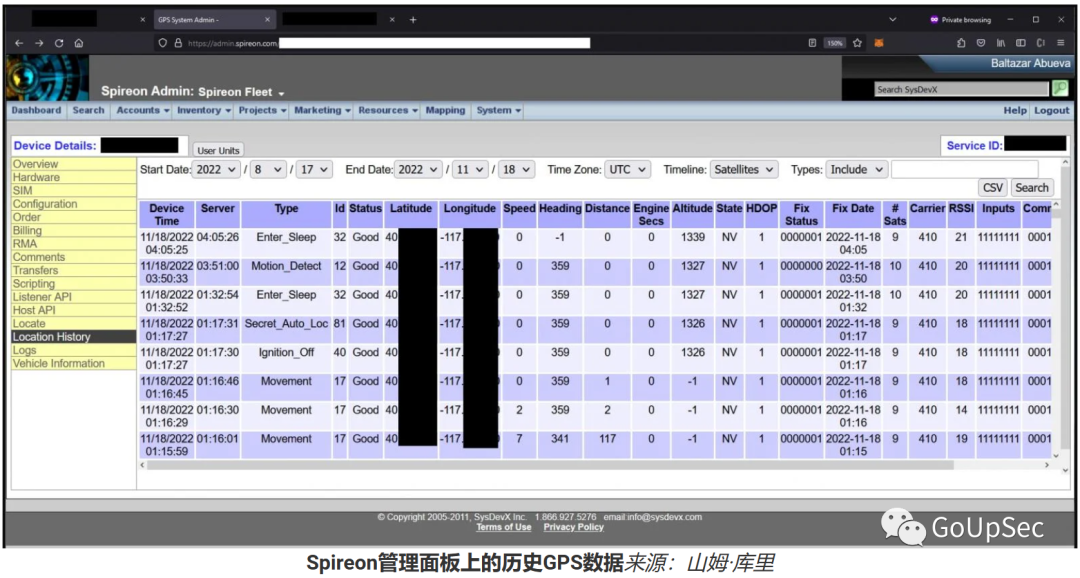

黑客可实时跟踪车辆

披露的漏洞还可能允许黑客实时跟踪汽车,引入潜在的物理风险并威胁数百万车主的隐私。

例如,保时捷的远程信息处理系统存在漏洞,使攻击者能够检索车辆位置并发送命令。

GPS跟踪解决方案Spireon也容易受到汽车位置泄露的影响,殃及使用其服务的1550万辆汽车,攻击者甚至可以完全管理访问其远程管理面板,远程解锁汽车,启动发动机或禁用启动器。

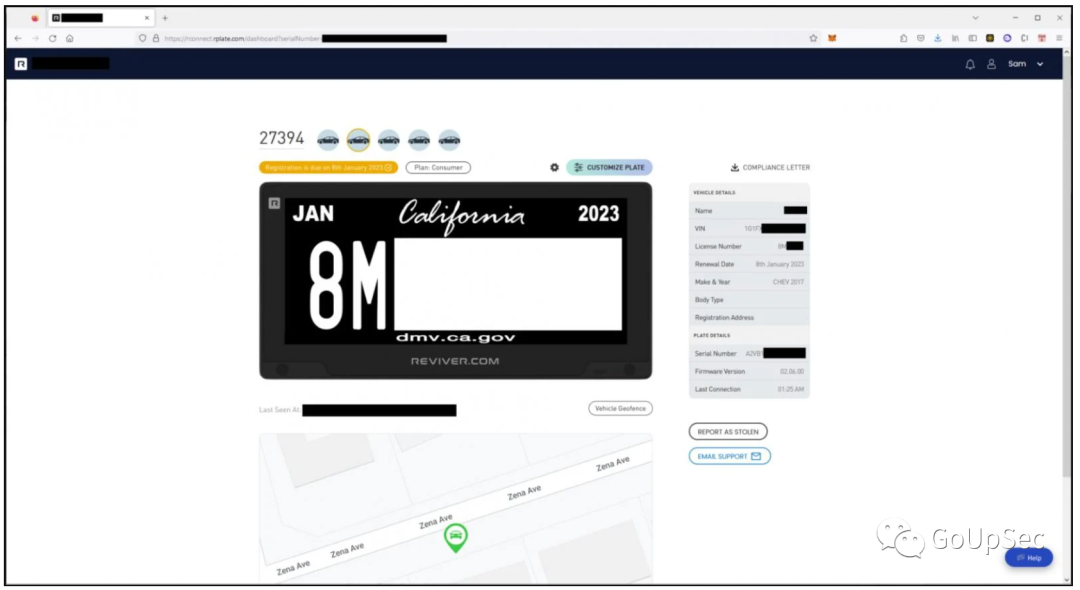

第三个存在位置泄露问题的企业是Reviver,这是一家数字车牌制造商,容易受到未经身份验证的远程访问其管理面板的攻击,该面板可能使任何人都可以访问车辆的GPS数据和用户记录,甚至更改汽车的牌号信息。

攻击者可以在管理面板中将目标车辆标记为“被盗”,这将自动通知警方,使车主/司机面临不必要的麻烦和风险。

远程修改车牌号码

专家建议车主应尽量减少暴露个人信息

车主可以通过最大限度减少存储在车辆或汽车APP中的个人信息来保护自己免受此类漏洞的影响。

将车载远程信息处理设置为最高私密等级,并阅读汽车厂家的隐私政策以了解其数据的使用方式也很重要。

安全专家还建议车主在购买二手车时,确保先前车主的帐户已被删除。如果可能的话,使用强密码并为汽车应用程序和服务的登录设置双因素身份验证。

2、加密货币平台3Commas承认:黑客窃取了API密钥

一位匿名的推特用户近日公布了一组据称从3Commas加密货币交易平台获得的10000个API密钥。

3Commas机器人程序使用这些API密钥,通过与诸多加密货币交易所进行交互为客户创造利润,不需要帐户凭据,即可代表用户执行自动化的投资和交易操作。

这名推特用户声称,泄露的API密钥只是他们持有的10万个API密钥当中的10%,并表示他们计划在接下来的几天悉数公布。

3Commas调查了泄露的数据,近日确认文件包含有效的API密钥。因此,该平台现在敦促所有支持的交易所吊销所有与3Commas关联的密钥,包括库币(Kucoin)、Coinbase和币安(Binance)。

图1

建议用户在所有关联的交易所上自行重新分发密钥,并联系3Commas支持人员,根据具体情况获得后续行动方面的建议。

此外该平台声称,它已经调查了泄漏系内鬼作案的可能性,但没有发现这方面的任何证据。

3Commas在推特上宣称:“只有一小部分的技术员工访问了基础设施;自11月19日以来,我们已经采取措施取消了他们的访问权限。”

该公司补充道:“从那时起,我们实施了新的安全措施,我们不会就此止步;我们正在展开全面调查,执法部门将参与其中。”

遗憾的是,3Commas花了很长时间才确认这起泄密事件;在过去几个月里,许多用户的账户似乎未经授权进行了交易,他们已经损失了资金。

12月28日,加密货币交易所币安首席执行官赵长鹏在推特上对其800万粉丝表示,他对该平台上发生的API密钥泄露一事“相当乐观”。他还对那些因本月早些时候3Commas API密钥泄露而蒙受经济损失的人寄予同情。但他已经建议该服务的客户停止使用。

图2

赵长鹏的爆料发生在12月9日的事件之后,当天币安暂停了一位前一天抱怨赔钱的用户的账户。该用户声称“低上限币的交易以推高价格从而获利”是使用被盗的3Commas API密钥进行的。币安表示,他们不会向该用户补偿损失。

12月11日,3Commas首席执行官Yuriy Sorokin在企业博客上声称,推特和YouTube上疯传的屏幕截图显示,该公司的安全措施不到位,员工在获取API密钥。Sorokkin对这些截图进行了彻底的技术调查,驳斥了这些说法。

首次传闻通过3Commas触发未经授权的交易出现在2022年10月,近几周更是甚嚣尘上。

11月,大量加密货币的持有者报告称,在3Commas以某种方式泄露用户凭据后,他们损失了价值大约600万美元的加密货币。

在这段时间里,这个交易平台拒绝考虑泄密的可能性,表示报告这些问题的用户肯定是网络钓鱼攻击的受害者,或者使用了非官方的木马应用程序。

2022年12月10日,在随后陆续有人声称使用泄露的API密钥进行未经授权交易之后,3Commas发布了一份调查最新通报,声称没有发现其系统遭到攻击的证据。

第二天,该平台发布了一篇新文章,驳斥了其员工窃取用户API密钥以盗取用户资产的说法。

3Commas用户声称存在未经授权的交易,却遭到该公司的断然拒绝,如今他们要求全额退款。

截至发稿时,3Commas尚未就可能的赔偿做出任何声明。IT安全外媒BleepingComputer已经联系该公司澄清这方面的问题,正在等待对方回复。

3、违令使用手机遭乌克兰定位,俄军死亡89人

据俄罗斯卫星通讯社报道,俄罗斯武装力量军事政治总局第一副局长谢尔盖·谢夫留科夫中将4日称,俄军在马克耶夫卡遭袭的主要原因是人员使用手机并被乌军定位,目前正采取措施避免今后发生类似情况,有关人员将被追责。

据报道,1月1日跨年夜,乌克兰炮兵向俄军在马克耶夫卡地区的一个临时部署点发射了6枚“海马斯”火箭弹,其中2枚被防空系统拦截,4枚装有杀伤爆破弹头的火箭弹击中俄罗斯军人所在的建筑物。谢夫留科夫此前报告,清理废墟之后,袭击造成的俄军死亡人数升至89人,其中包括一名副团长。

谢夫留科夫称,“目前,一个委员会正在调查事件情况。但现在已经很明显,事件的主要原因是人员不顾禁令,在敌人杀伤工具的可及范围内大规模开启并使用手机。”

谢夫留科夫表示,这使得敌人能够定位这些军人并确定其坐标,以实施火箭弹攻击。

“目前正采取必要措施,以避免今后发生类似悲剧事件。根据调查结果,有过错的官员将被追责,”谢夫留科夫说道。

据法新社此前报道,基辅2日宣布对俄罗斯军队在乌克兰东部遭受致命袭击负责。乌克兰武装部队总参谋部在一份声明中称,“(2022年)12月31日,在顿涅茨克东部地区的马克耶夫卡,多达10套敌方各种类型的军事装备被摧毁和损坏。”

2023年1月5日 星期四

今日资讯速览:

1、2022年数据泄露最严重的国家(地区)调查

2、勒索攻击“逼停”知名矿场,已造成生产安全事故

3、美国路易斯安那州医院遭勒索攻击,27万名患者信息泄露

1、2022年数据泄露最严重的国家(地区)调查

随着数字化时代的来临,信息数据赋能千行百业,为维护社会安全和经济稳定做出了重要贡献。但是,随之而来的数据泄露威胁也逐渐凸显,数据安全已成为事关国家安全与经济社会发展的重大问题。

日前,国际数字化运营服务提供商Proxyrack基于2022年度的观测数据,对全球主要国家和地区的数据泄露情况进行了统计和分析。研究结果显示,几乎所有被调研国家(地区)都在面临数据泄露引发的重大经济损失威胁,而经济发达国家的数据泄露损害将会更高。

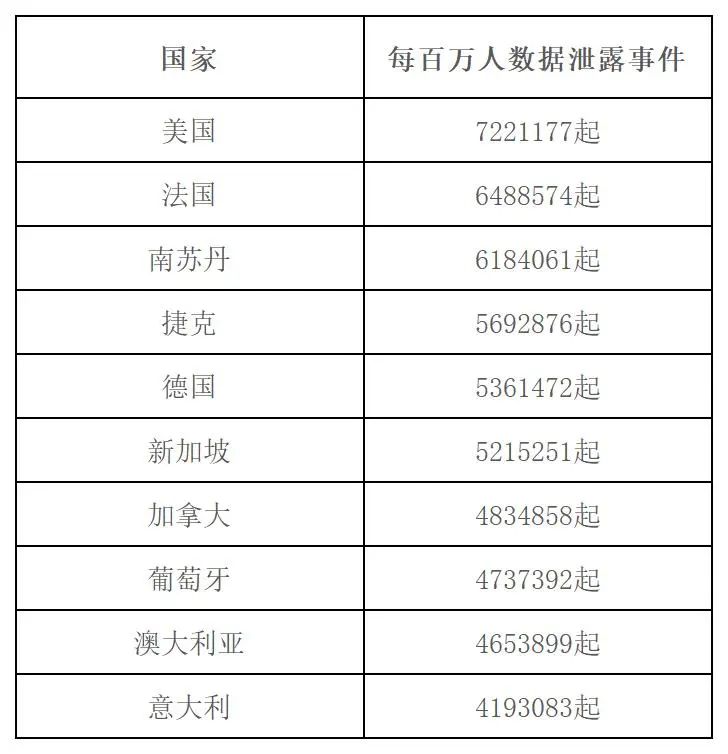

数据泄露频率Top10国家

据Proxyrack给出的研究说明,2022年数据泄露频率的前十大国家是按照平均每百万人的数据泄露数量排名的。统计数据显示,美国以每百万人7221177起数据泄露事件排名第一,法国以每百万人6488574起数据泄露事件紧随其后,而非洲国家南苏丹则以每百万人6184061起数据泄露事件排名第三。

Proxyrack表示,这个排名统计是由多个因素共同影响决定的,包括国家的规模和财富、网络安全基础设施水平以及可用数据的商业价值。美国是目前全球最大的经济体,可用数据的商业价值较高,会成为数据窃取活动的主要目标;法国和德国拥有了大量规模巨大的全球化公司,具有大量可用的业务数据,因而也成为诱人的目标;而南苏丹尽管是发展中国家,但是数据安全基础设施薄弱,因此也更容易成为攻击者的目标。

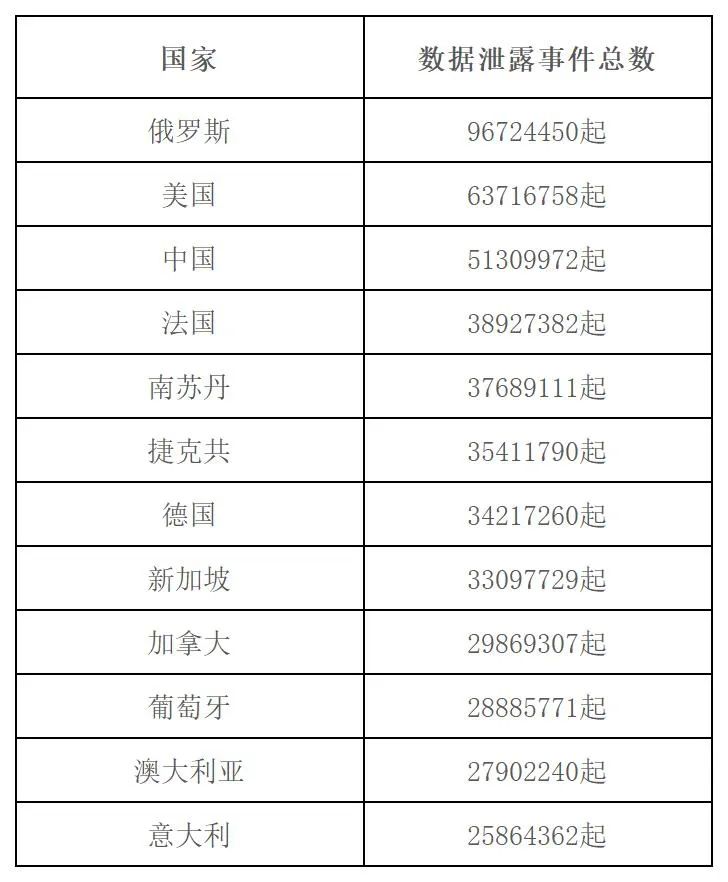

数据泄露数量Top10国家

除了按每百万人数据泄露数量对各国进行排名外,Proxyrack还分析了一些主要国家的数据泄露事件总数。统计数据显示,俄罗斯在2022年的数据泄露总数最高,泄露事件数量为96724450起。美国的数据泄露事件数量紧随其后,为63716758起。

在本次调查中,我国在2022年共被Proxyrack统计到51309972起数据泄露事件。尽管对该数据的准确性需要进一步确认,但该数据在一定程度上显示出,当前我国数据安全的发展态势仍然较为严峻。

研究人员表示,国家受到数据窃取攻击的总数量,同样会受到诸多因素的影响,包括国家的规模和财富、网络安全基础设施水平以及可用数据的价值。美国和中国均为经济活动发展活跃的国家,存在大量高价值的可用数据,它们是攻击者眼中的重点目标国家。而俄罗斯由于受到地缘性政治冲突的影响,也成为了攻击者眼里重要的潜在攻击目标。

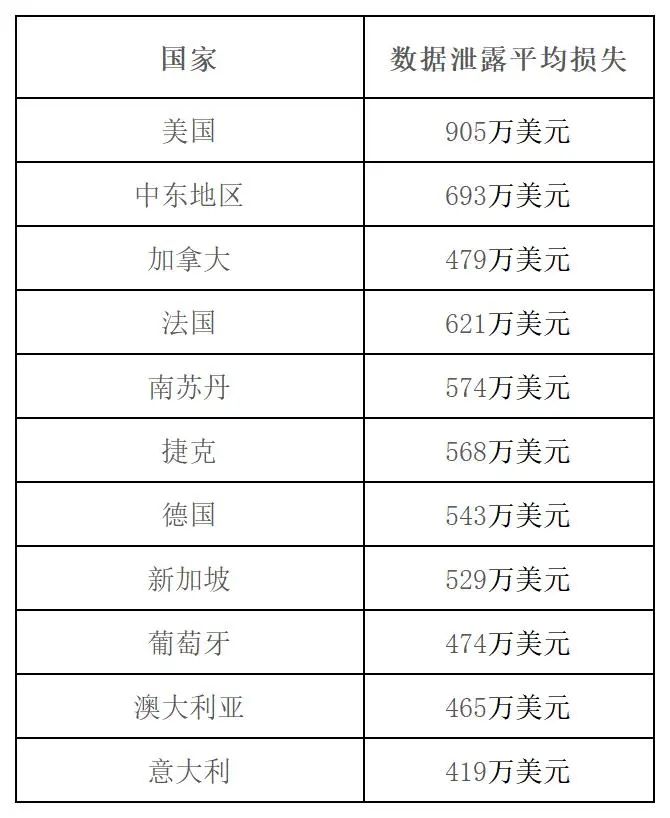

数据泄露损失Top10国家(地区)

Proxyrack统计分析了每个国家数据泄露的平均损失成本。数据显示,2022年美国的平均数据泄露损失成本最高,达到905万美元;其次是中东地区,平均数据泄露损失成本为693万美元;加拿大排名第三,平均数据泄露损失成本为479万美元。

为了更直观地看待数据泄露的平均损失成本,我们可以将其与响应国家的GDP或其他经济指标进行比较。比如在美国,数据泄露成本占GDP的比例约为0.0056%;而在法国,数据泄露成本占GDP的比例约为0.0087%。这些比例可能看起来很小,但事实上,它们对这些国家的企业和个人产生了重大的经济影响。

另外值得思考的是,数据泄露可能对较小的经济体或行业造成不成比例的影响,数据泄露对较小经济体的经济影响可能更大。

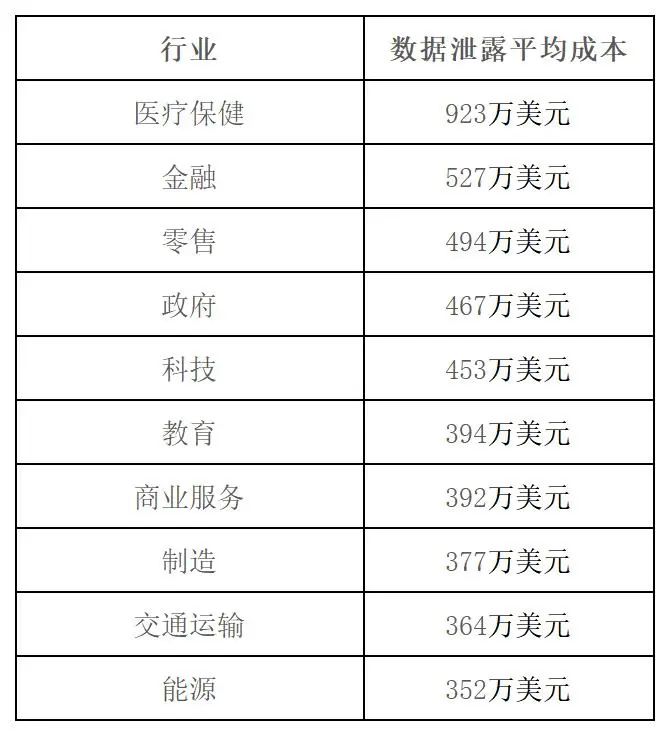

数据泄露影响Top10行业

Proxyrack的研究还分析了主要国家中各行业的平均数据泄露成本。数据显示,医疗健康行业的平均数据泄露成本最高,达到923万美元;其次是金融行业,平均数据泄露成本为527万美元。

►►►

结语

通过分析数据泄露对全球主要国家及行业的经济影响,可以让企业用户更好认知到自身所面临的数据安全风险和隐患。数据泄露正在给企业和国家造成重大经济损失,特别是医疗、金融和零售三大行业的企业需要尽快重视起来。

对于数据泄露频发国家的企业和个人来说,优先应用新一代数据安全防护措施,以尽量降低数据泄露的风险及其潜在的财务损失,这点很重要。如果遵循数据安全防护最佳实践,企业和个人将可以降低数据泄露的风险,并防范财务后果。此外,企业还需要定期对所有员工进行数据安全方面的安全意识培训,并定期审查和更新数据安全政策的有效性。

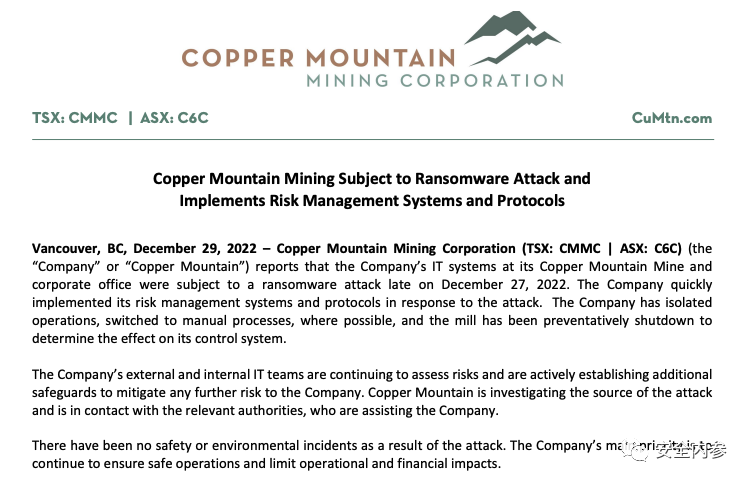

2、勒索攻击“逼停”知名矿场,已造成生产安全事故

安全内参1月4日消息,位于不列颠哥伦比亚省的加拿大铜山矿业公司(CMMC)公布,因遭受勒索软件攻击,业务运营受到影响。

铜山矿业占地18000英亩,平均年产铜料1亿磅,其矿产储量预计可继续开采32年。日本三菱综合材料株式会社持有该公司部分股权。

此次勒索软件攻击发生在2022年12月27日晚,铜山矿业IT团队已通过预定义的风险管理系统及协议迅速做出响应。

为了遏制此次事件,铜山矿业隔离了受感染系统并将其余部分关闭,旨在全面盘查并确定勒索软件攻击的影响。

作为预防措施,铜山矿业的工程师们不得不关停矿场以确定控制系统当前状态,其余流程则转为手动操作。

铜山矿业在官网公告中指出,“公司内外部IT团队正在继续评估风险,并积极建立额外的保障措施,以减轻公司面临的任何进一步威胁。”

“铜山矿业正在调查攻击来源,并与参与协助的有关当局联络。”

——加拿大铜山矿业公司

铜山矿业的公告还做出澄清,称此次安全事件并未损害到安全措施或造成任何形式的环境破坏。

该公司目前的首要目标就是尽快恢复正常运营,限制攻击引发的财务影响。

网络情报公司KELA还发现了事件中一个有趣的细节:2022年12月13日,一名犯罪分子曾在黑客市场上兜售来自铜山矿业员工的账户凭证。

从出售凭证到勒索软件攻击披露的时间间隔来看,恶意黑客有可能利用了泄露账户,从而在铜山矿业的内部网络中立足。

工控安全公司Dragos收集的数据显示,2022年针对工业系统的勒索软件攻击频繁发生。

有86起攻击针对制造业组织的系统,尤其是与金属制品和汽车行业相关的系统。Dragos指出,LockBit勒索软件团伙是唯一一个针对采矿和水处理行业的组织。

3、美国路易斯安那州医院遭勒索攻击,27万名患者信息泄露

据BleepingComputer 12月28日消息,位于美国路易斯安那州的查尔斯湖纪念医院 (LCMHS) 发出通告称,该院近期发生了一起网络勒索攻击事件,近27万名患者信息遭到泄露。

根据 LCMHS 网站发布的公告,数据泄露发生在 2022 年 10 月 21 日,当时安全团队检测到了计算机网络上存在异常活动。在10 月 25 日结束的一项内部调查显示,攻击者获得了对 LCMHS 网络的未授权访问权限,并窃取了敏感文件。这些文件包含患者信息,如患者姓名、出生日期、住址、病例、患者识别号、医保信息、支付信息等。

LCMHS 向美国卫生与公共服务部 (HHS) 报告了这一事件。当局公布的报告称,有 269752 名患者受到该事件的影响。

LCMHS已从12月23日开始以邮件的形式,将此次数据泄露事件告知受影响的患者。

LCMHS 是路易斯安那州查尔斯湖最大的医疗综合体,包括一家拥有 314 个床位的综合医院、一家拥有 54 个床位的妇女医院、一家拥有 42 个床位的行为健康医院,以及一个面向未投保公民的初级保健诊所。

Hive 勒索软件声称对此次攻击负责

Hive 勒索软件组织于 2022 年 11 月 15 日在其数据泄露网站上列出了 LCMHS,这通常是在支付赎金谈判失败后采取的步骤。有趣的是,攻击者声称加密发生在 2022 年 10 月 25 日,即 LCMHS 报告首次检测到网络入侵的四天后。

Hive 还发布了据称在破坏 LCMHS 系统后被盗的文件,但BleepingComputer目前还无法确认这些文件是否真实。

2023年1月4日 星期三

今日资讯速览:

1、丰田汽车印度:部分客户个人信息在互联网上泄露

2、未来的安全系统:电子设备可以使用"逻辑锁"来抵御恶意攻击

3、Chrome浏览器将阻止用户通过不安全HTTP链接下载文件

1、丰田汽车印度:部分客户个人信息在互联网上泄露

鞭牛士 1月2日消息,据财联社援引外媒消息,丰田印度公司当地时间1月1日表示,已将丰田基洛斯卡汽车公司(Toyota Kirloskar Motor)数据泄露一事通知印度有关部门。该公司为丰田与印度基洛斯卡集团(Kirloskar Group)的合资企业。

TKM公司在一份电子邮件声明中表示:“接到公司一家服务提供商通知,部分客户的个人信息可能已在互联网上泄露。”该声明没有透露数据泄露的规模或受影响的客户数量。

2、未来的安全系统:电子设备可以使用"逻辑锁"来抵御恶意攻击

未来的电子设备可能会在其电路中集成改进的安全措施,以帮助抵御恶意攻击。来自阿卜杜拉国王科技大学(KAUST)的研究人员展示了如何将基于自旋电子学前沿领域的保护性"逻辑锁"插入电子芯片的集成电路中,以保护芯片安全。

"对基于硬件的安全功能的需求反映了现代电子制造的全球化性质,"来自KAUST的Yehia Massoud解释说。电子公司通常雇用大型专业的外部代工厂来生产他们的芯片,这最大限度地降低了成本,但给供应链带来了潜在的漏洞。电路设计可能只是被一个不受信任的代工厂非法复制,用于生产假冒的芯片,或者可能被恶意修改,在电路中加入"硬件木马",以某种方式对其行为产生不利的影响。

马苏德实验室的博士生迪维安舒(Divyanshu Divyanshu)说:"为了增加对全球化集成电路制造链的信心,现在广泛使用诸如逻辑锁定等安全方法。为了捍卫芯片安全,ITL团队设计了一种基于被称为磁隧道结(MTJ)的组件的集成电路逻辑锁。"

迪维安舒解释说,逻辑锁的工作原理类似于密码锁。除非向锁提供正确的"钥匙"组合信号,否则电路的操作会被扰乱。锁的钥匙存储在防篡改的存储器中,确保硬件安全,防止几种威胁模式。

MTJ的逻辑锁定行为是基于自旋电子学,一种新兴的先进电子学形式。自旋电子学是一个研究领域,其中除了电荷之外,还利用了电子的一种物理属性,即自旋。MTJ的电子输出取决于其内部电子的自旋排列。然而,只有当MTJ接收到正确的关键信号输入时,它才能产生正确的输出,使受保护的电路发挥作用。

与传统的硅元件相比,基于自旋的设备有几个优点,包括低工作电压和待机时无功耗。随着制造方法的进步,在芯片设计中使用新兴的自旋电子器件结构的可能性已经增加,这些特性使自旋电子器件成为探索硬件安全的潜在选择。

该团队的工作表明,自旋电子器件可能是逻辑锁定任务的理想选择。研究人员表示下一步将包括调查其他基于自旋的设备,在KAUST现有的最先进的制造设施的帮助下,开发逻辑锁定块。

3、Chrome浏览器将阻止用户通过不安全HTTP链接下载文件

29日消息,谷歌Chrome浏览器即将引入一项新的安全措施:阻止下载 HTTP 链接的文件。

据报道,在“Block insecure downloads”实验Flag生效之后,如果用户尝试通过不安全的传输方式(例如 HTTP),或通过不安全的重定向下载一个文件,页面将显示一个”被阻止”的消息。预计该项功能会在明年3月推出的Chrome 111版本中正式推出。

2023年1月3日 星期二

今日资讯速览:

1、从Okta源代码泄露看GitHub的安全威胁与防护

2、清华浙大在量子计算破解RSA密码方面取得重要突破

3、谷歌浏览器正在开发HTTPS-Only模式 阻止访问HTTP页面

1、从Okta源代码泄露看GitHub的安全威胁与防护

日前,知名云身份安全服务商Okta正式披露其私有GitHub存储库遭到黑客攻击,部分源代码遭泄露。尽管Okta公司表示,本次泄露事件不会造成其客户的隐私数据安全,Okta有充分的技术手段来保护用户服务安全。但安全研究人员认为,源代码泄露造成隐形危害在短时间内尚难以准确评估。

GitHub拥有9000万活跃用户,是目前全球最受欢迎的源代码管理工具。由于它是信息系统底层基础设施的重要部分,因此长期以来受到非法攻击团伙的重点关注。本次Okta源代码泄漏事件,只是近年针对GitHub代码库非法访问攻击中的最新案例。Dropbox、Gentoo Linux和微软的GitHub账户之前也都遭受过类似的攻击。

攻击者不仅企图获取源代码,同时也觊觎代码中的敏感信息,以便在后续攻击活动中使用。通过访问应用系统的源代码,攻击者可以查找其中的漏洞,然后在后续攻击中利用这些漏洞。同时,攻击者还可以获取存储在GitHub中的硬编码密钥、密码及其他凭据,从而访问托管在AWS、Azure或GCP中的云服务和数据库。

Okta的GitHub代码库被入侵是一个教训深刻的例子,表明了保护企业内部的访问安全到底有多难,但这并不是独特的案例。虽然GitHub提供了一些保护代码管理库应用安全的防护工具,但很多企业组织并不充分知道如何使用工具。而且遗憾的是,一些最重要的安全功能需要额外付费才能够使用。

不过,以下七个实践经验被证明可以提高GitHub的安全性,对于目前正在应用GitHub的企业组织可以尽快关注并尝试应用。

1.不要将私人账户用于工作

对于开发人员,私人GitHub账户是其个人品牌履历的一部分,可帮助其职业生涯的晋升和成长。遗憾的是,这也是如今使用GitHub的组织面临的最大漏洞之一:它们对私人账户用于工作往往没有严格管理。从代码安全的角度,私人GitHub账户不应该用于工作,尽管这么做会带来一些便利性,但企业根本没有办法有效控制谁可以访问创建私人GitHub账户的私人Gmail地址。

2.通过单点登录进行身份验证

在GitHub现有的业务模式中,用户需要为集成单点登录(SSO)服务支付额外的费用。但是从代码访问安全的角度,企业应该将GitHub连接到组织的SSO系统中,比如Okta、Azure AD或Google Workspace。开发人员的身份信息应该和企业进行锁定,只允许通过统一的SSO进行身份验证。

3.所有账户都采用2FA

在很多企业的SSO提供程序中,会设有豁免组和策略异常处置,这可以使SSO MFA被攻击者轻松绕过。因此,当企业通过SSO执行统一的身份验证时,最安全的选择是对组织中的所有GitHub用户都要强制执行多因素身份验证2FA,防止绕过行为的发生。

4.使用SSH密钥用于git操作

虽然GitHub通过个人访问令牌(PAT)引入了细粒度权限控制,但它们仍然容易遭到网络钓鱼的攻击,因为这些令牌常常以明文形式存储。如果使用SSH密钥对git操作进行身份验证,企业需要使用完善的PKI来管理如何配置和提供SSH密钥,还可以将其与企业的设备管理和CA证书有效联系起来。

5.使用角色限制特权访问

GitHub目前提供了几种不同的代码库角色,可以基于最小权限原则进行分配。基本权限可以在组织层面加以控制。在实际使用中,管理者需要合理分配保障成员高效工作所需的最小权限角色,尽量避免让开发人员拥有高等级的管理员权限。

6.严格限制外部合作者使用

与第三方供应商合作是管理大型软件项目的一个常态。然而,目前GitHub所能提供的外部合作者管理能力存在较大不足,难以确保企业的开发活动安全。因此,需要强制要求外部合作者通过公司的SSO进行身份验证,杜绝代码库管理员直接邀请他们访问代码库的情况发生。

7.审核,分析,再审核

没有一家企业的安全控制策略和措施是完美的,即使制定了再好的GitHub应用安全策略,账户也会出现安全疏漏,错误也会在所难免。因此,企业在应用GitHub过程中,要花时间实施定期审计流程,以寻找不安全的休眠账户,并限制代码库中特权角色的数量。一旦企业的GitHub环境被严格保护后,应注意及时发现那些违反策略的情况,比如用户仍然在SSO之外进行身份验证,或者没有使用2FA。

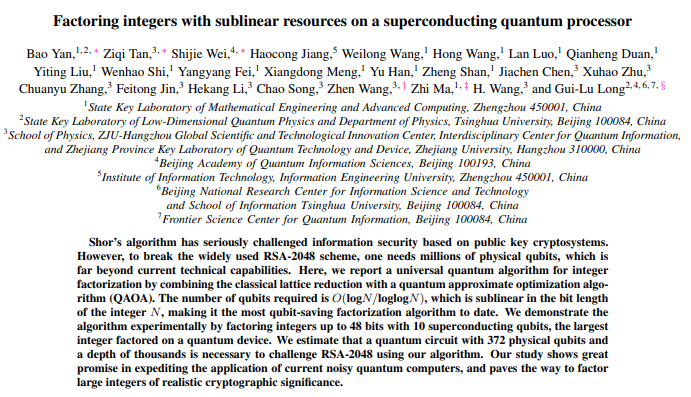

2、清华浙大在量子计算破解RSA密码方面取得重要突破

在一项最新研究中,清华大学龙桂鲁、浙江大学王浩华等组成的团队创建了一种算法,仅用10个超导量子比特就实现了48位因式分解。

01 相关人物简介

龙桂鲁教授,1978年在高中一年级跳级考入山东大学,1982提前半年毕业,获得山东大学理学学士,并考入清华大学读研,分别于1985、1987年获得清华大学理学硕士和博士学位。1987年开始在清华大学任教至今。1989-1993年在英国萨塞克斯大学从事博士后研究。研究方向包括量子信息、原子分子光物理、高能物理与原子核物理。1997年获得国家自然科学奖三等奖,1999年当选英国物理学会会士(IOP Fellow),2003年获“国家杰出青年基金”资助,2007年获得汤森路透卓越研究奖,2008年获得中国物理学会饶毓泰物理奖,2011年当选美国物理学会会士(APS Fellow),同年获得教育部自然科学奖一等奖,2013年获得国家自然科学奖二等奖,2018年获得中国电子学会自然科学奖一等奖、IBM全球杰出学者奖,2020年获得中国通信学会科学技术奖一等奖。

王浩华教授,1999年毕业于南开大学物理系,获得学士学位。2006年在美国宾州州立大学物理系获理学博士学位,2007年至2010年在美国加州大学圣塔芭芭拉分校物理系从事博士后研究工作。现为浙江大学物理学系教授,博士生导师,研究方向为超导量子计算和量子模拟实验研究。在国际上首次制备了十和二十超导比特纠缠态,在浙江大学建立了超导量子芯片的全流程制备工艺,研发天目1号、莫干1号两款芯片,基于超导多比特集成器件构建了量子模拟机用于研究多体物理中的重要科学问题。先后获得中组部青年拔尖人才计划和基金委优秀青年、杰出青年科学基金资助,承担基金委重点项目和科技部重点基础研究发展计划(973)课题,共发表SCI论文70余篇,包括Nature、Science、Nature Physics、Nature Communications、Science Advances 和 Physical Review Letters 40余篇,总引近七千次。

王浩华教授(右三)和他的团队

02 全新整数分解算法,刷新历史记录

大多数专家认为这项任务将需要数百万个量子比特。

该团队的最新实验表明,依靠整数因子化的公钥密码技术可能很快就会受到当今原始的NISQ(含噪声中等规模)量子计算机的攻击。

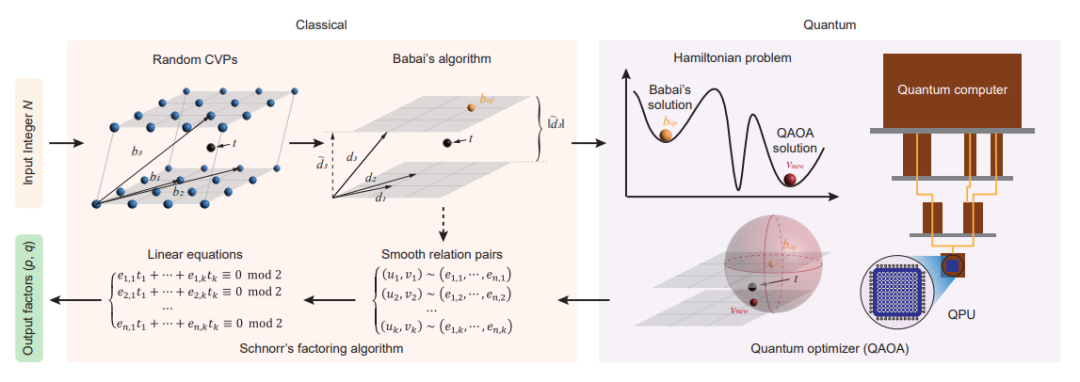

据研究人员称,该算法是基于经典的Schnorr算法——使用格约化来分解整数,同时依靠量子近似优化算法(QAOA)来优化Schnorr算法中最耗时的部分,以提高因式分解的速度。

研究人员表示,“使用这种算法,我们已经成功地对整数1961(11位)、48567227(26位)和261980999226229(48位)进行了因式分解,在超导量子处理器中分别使用了3、5和10个量子比特。对于48位的整数,261980999226229,我们也刷新了真正的量子设备中用一般方法算出的最大整数。”

使用这种算法的近期量子计算机可能能够处理更大的整数分解问题,可能打破广泛用于保护计算机数据和系统的RSA-2048加密方案。

次线性资源量子整数分解(SQIF)算法的工作流。

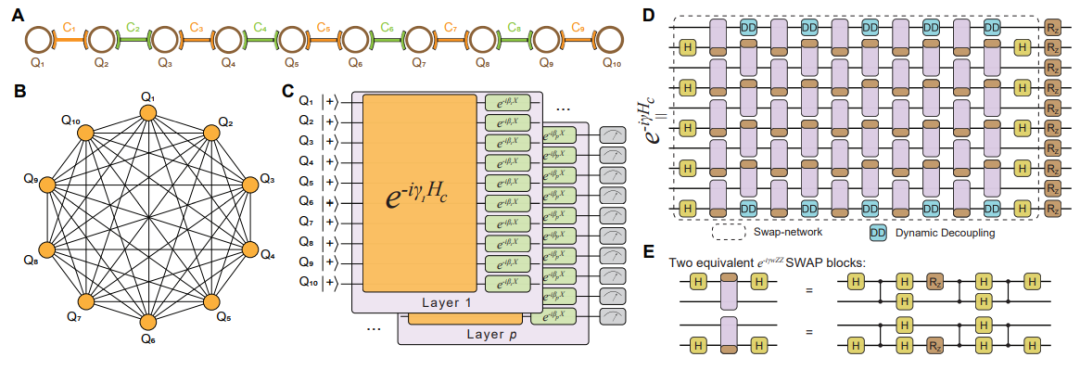

实验装置和SQIF算法的QAOA电路

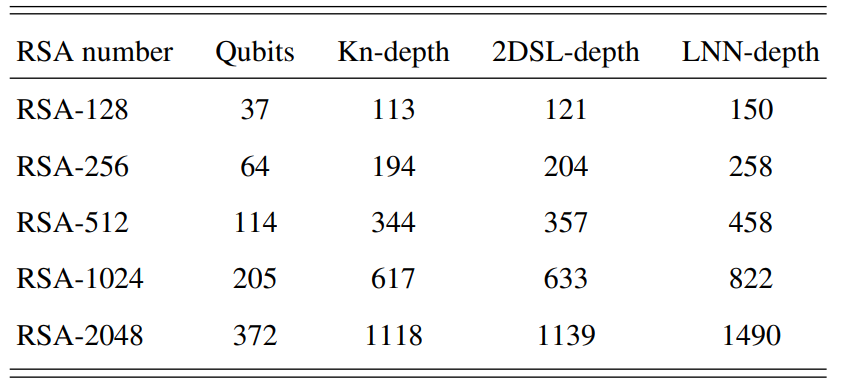

RSA数字的资源估计。提到的主要量子资源是量子比特的数量、QAOA的量子电路深度与三种典型拓扑结构的单次迭代。

03 即将在NISQ设备实现,算法加速有待确认

研究人员表示,“通过估算RSA-2048因式分解所需的量子资源来进行。我们发现,即使在最简单的一维链系统中,也需要一个具有372个物理量子比特和数千深度的量子电路来挑战RSA-2048。这样规模的量子资源最有可能在不久的将来在NISQ设备上实现。”

该团队在论文中指出,由于QAOA的收敛性不明确,该算法的量子加速还不清楚:“然而,通过QAOA优化Babai算法中的‘size-reduce’程序的想法可以作为一大批广泛使用的格约化算法中的子程序使用。进一步说,它可以帮助分析基于格的抗量子密码问题。”

该团队包括来自数学工程与先进计算国家重点实验室、清华大学、浙江大学、北京量子信息科学研究院、信息工程大学和量子信息前沿科学中心的科学家。

3、谷歌浏览器正在开发HTTPS-Only模式 阻止访问HTTP页面

HTTPS-Only 模式最初是电子前哨基金会推出的 HTTPS Everywhere 中带来的,旨在自动阻止浏览器加载 HTTP 连接,确保所有链接只有是 HTTPS 才能加载。

后来火狐浏览器也集成了 HTTPS-Only 模式,如果用户主动开启该模式则所有 HTTP 连接都无法访问。

现在 Chrome 也开始测试这个功能,在 Chrome Canary 版中出现 “一律升级安全连接” 的选项,该选项默认也没有开启,需要用户自己开启。

根据谷歌工程师的说明,开启此功能后有三种不同的场景:

- 带有下载链接的页面不安全

- 使用的最终 URL 不安全

- 任何重定向都是不安全的

此选项用来阻止混合下载行为,也就是页面是 HTTPS 连接的,但下载地址是 HTTP 的,实际上这种混合下载行为在 Chrome 中已经默认阻止,只不过用户复制 HTTP 连接直接在地址栏中粘贴依然可以下载。

新的行为则是会在用户下载时弹出安全提醒,除非用户忽略提醒否则将阻止下载。至于情况就是上面那三种情况,在三种场景里都会弹出警告提示,提醒用户这是 HTTP 下载不安全可能会被劫持。

目前在 Chrome Canary 版中这个功能倒是可以启用但尚未生效,估计还没开发好。

[注意]传递专业知识、拓宽行业人脉——看雪讲师团队等你加入!