-

-

[原创]关于某某精灵 AutoJs 图色类脚本如何分析+Dump源码

-

发表于:

2022-11-10 01:46

26954

-

[原创]关于某某精灵 AutoJs 图色类脚本如何分析+Dump源码

前言

在学习的过程中,遇到的问题在论坛没有找到相关的解决方案,目前已解决,发帖的目的是为了分享给想要从事黑白鉴定工作且没有分析过图色类脚本软件的网友,羊毛党经常会使用这种工具来作案,由于本人刚刚入门在写贴的过程中可能会存在不正确的地方,希望各位网友多多包涵

使用到的工具

GDA免费版

Notepad++

Auto.js脚本提取器

正文

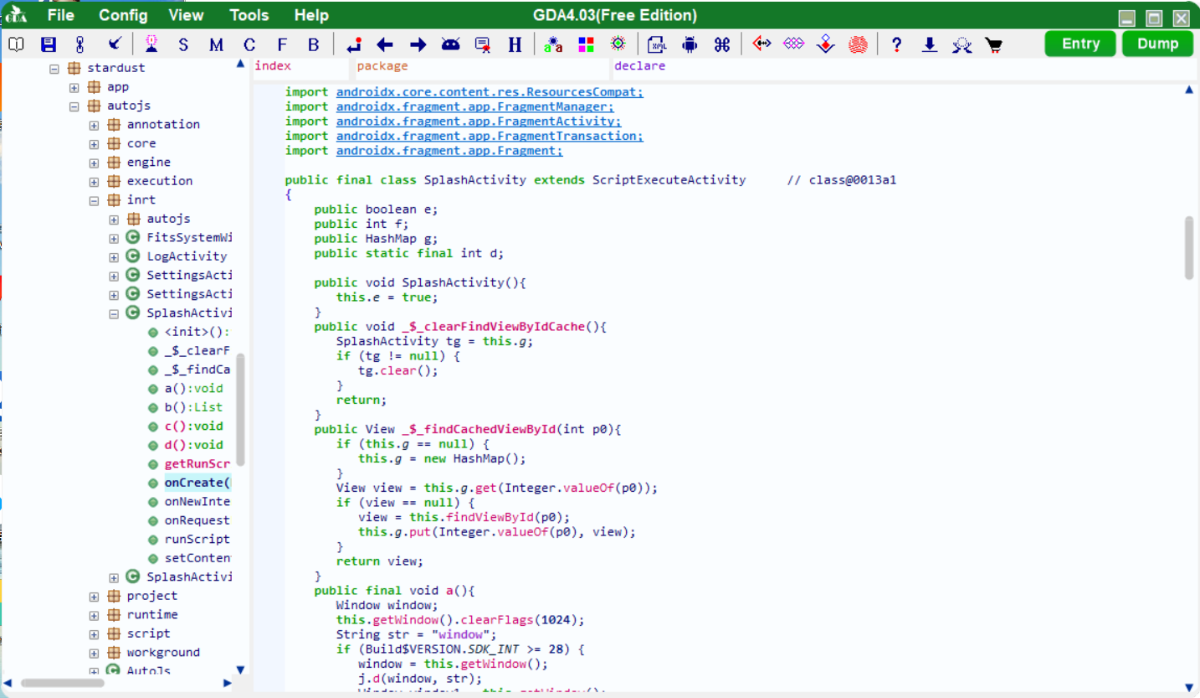

如何去分析图色类的脚本,拿到一个图色类软件的样本,拖到查壳工具一看没壳开心的一批,于是拖到反编译工具里面看发现全是跟脚本无关的代码

为什么会是这样呢,有基础都知道APK其实就是个压缩包,真正的Java代码会被编译后打包为Dex文件,Dex文件是由Dalvik或者ART虚拟机解释执行,我们都知道图色类脚本语言一般都是使用的lua或者JavaScript是不能通过Dalvik或者ART虚拟机解释执行的,它们分别是通过JavaScript目前使用两个JavaScript引擎解释执行 分别是:Rhino和Chrome,那么lua自然就是Lua解释器解释执行的,想要让安卓应用程序去执行lua代码或者JavaScript就得需要解释器去解释执行,那么我们看到的反编译后的代码可能就是解释器的代码,真正的脚本代码一般是会被保存在资源里面的,我们去翻一下APK目录

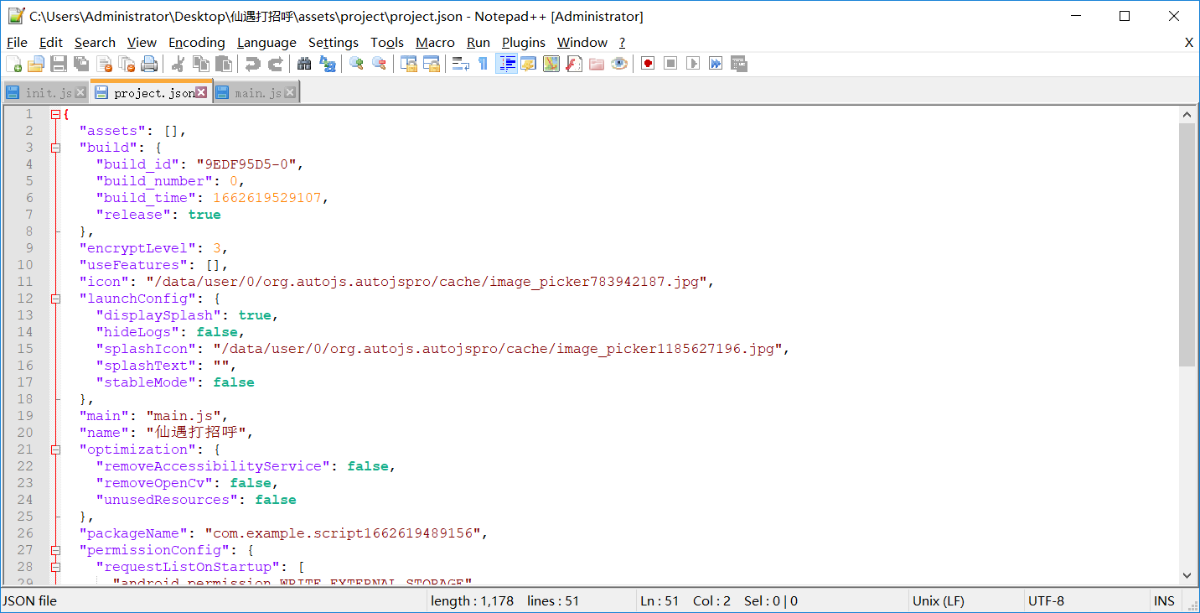

翻了一下APK包里面的目录猜测assets/project/main.js就是真正的脚本代码很明显是被加密的 接下来的问题就是如何去解密

解密思路

既然是使用的lua或JavaScript语言作为脚本语言那么就得需要相关的解释器去解释执行,解释器只认识它自己规定的语法肯定不认识加密的代码啊,也就是说它想要解释器执行就得把被加密的代码先还原为真正的代码再执行,一般解释器加载代码的函数都是loadluaFile(string ScriptPath),loadjsFile(string ScriptPath)

既然是ScriptPath,会不会可能存在运行时真正代码文件暴露的问题,就算不存在这个问题那么我们可以尝试去找到Load相关函数Hook把源码dump出来

传播安全知识、拓宽行业人脉——看雪讲师团队等你加入!

最后于 2024-6-21 23:12

被旺仔_小可爱编辑

,原因: