这次分享的都是中规中矩的题目,没有什么套路,静下心来都能分析出来,所用到的方法就是

1.java层反调试so层反调试

2.静态动态分析so层

3.frida来hook java层和so层

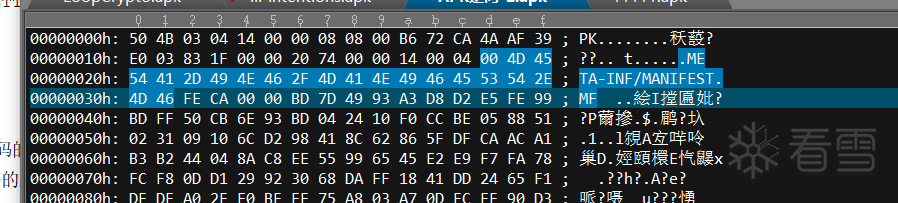

4.Android的文件格式

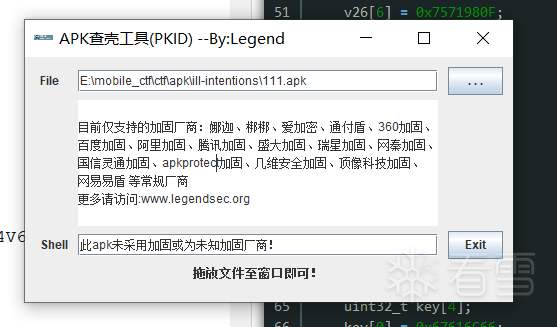

查壳查壳:

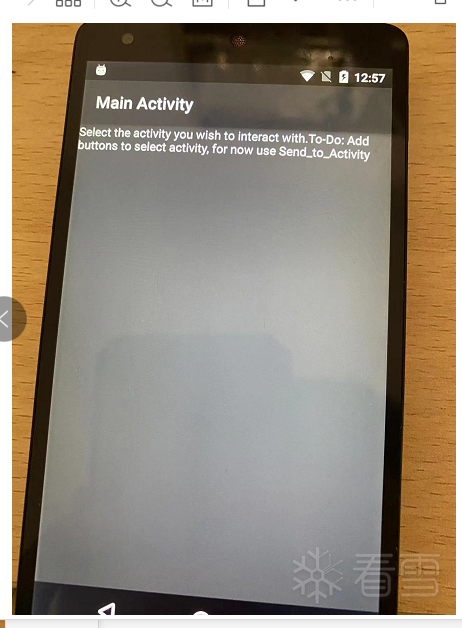

手机的运行界面只有文字,其他的啥也没有:

然后分析java层:

从程序得入口点开始分析:

然后就要看看这个广播的调用了:

然后发现跳向的分支最后都是so层函数的调用:

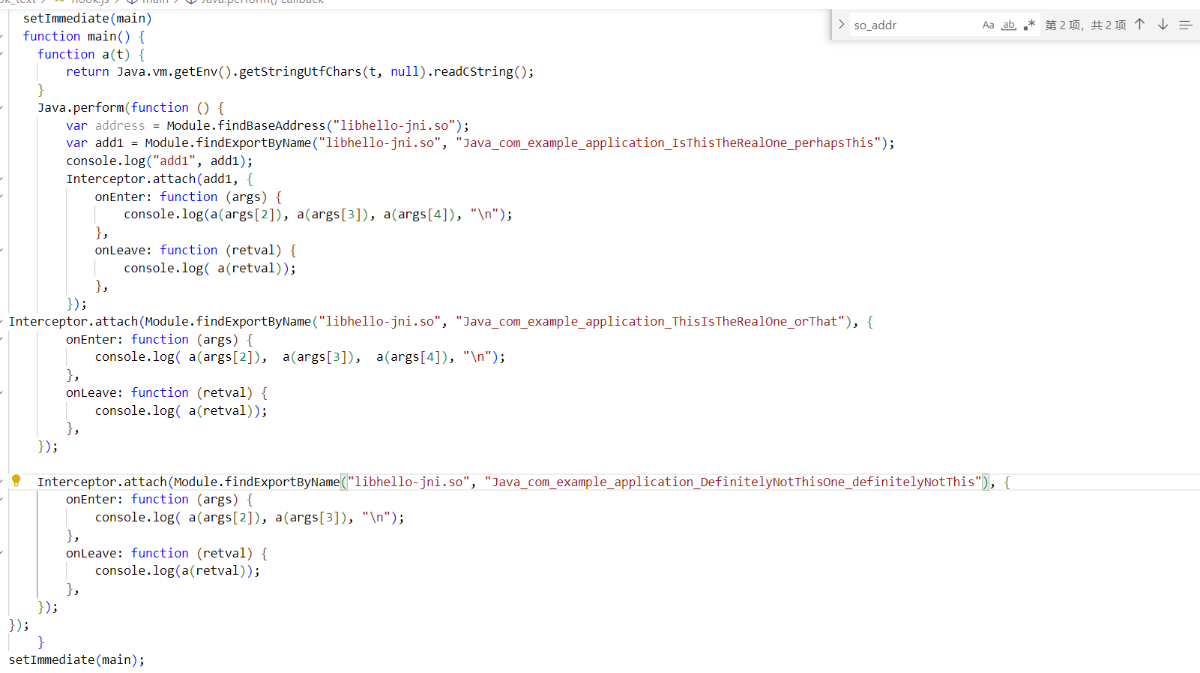

然后根据程序的运行界面,看看三个so层函数的返回值就可以了:

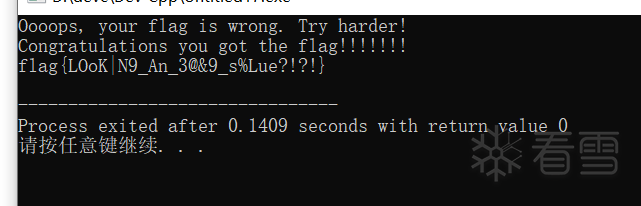

最后再第二个so的结果中发现了flag:

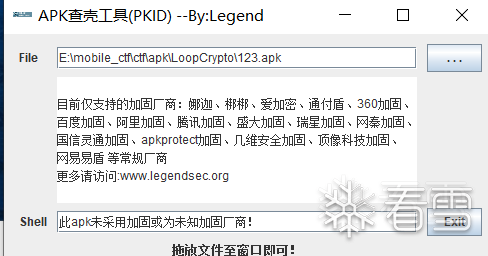

老规矩,先查壳:

然后就可以看看java层啦:

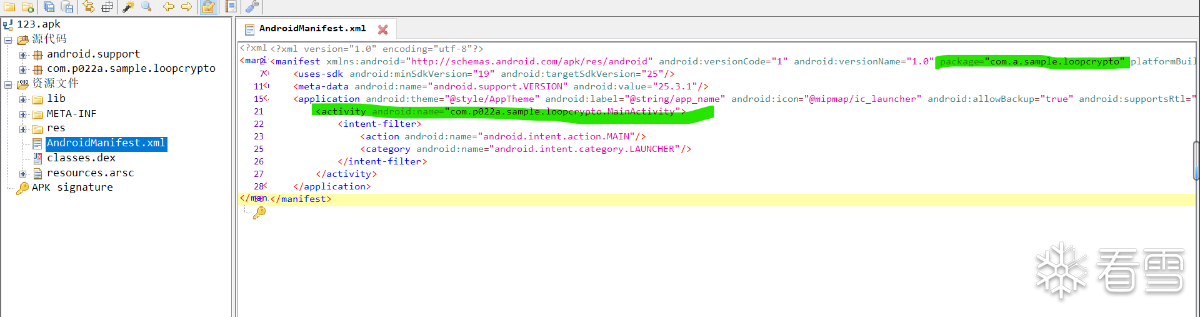

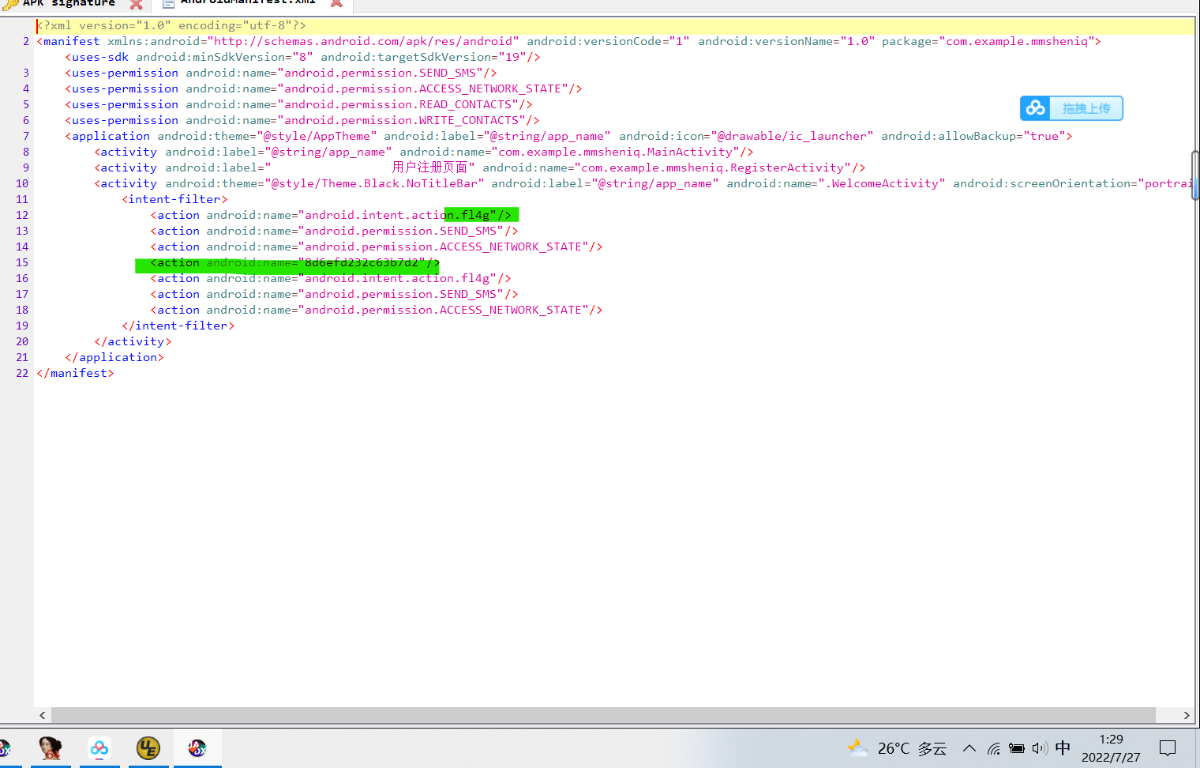

先在xml文件中找到文件的入口点就可以分析了:

然后进入到入口点:

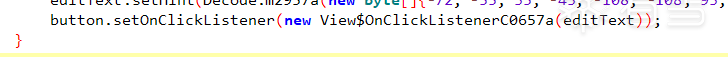

就是用这个函数Decode.m2957a()先解密两个字符串

然后用这个方法获取输入文本框中的内容和按钮的点击:

button.setOnClickListener(newView$OnClickListenerC0657a(editText));

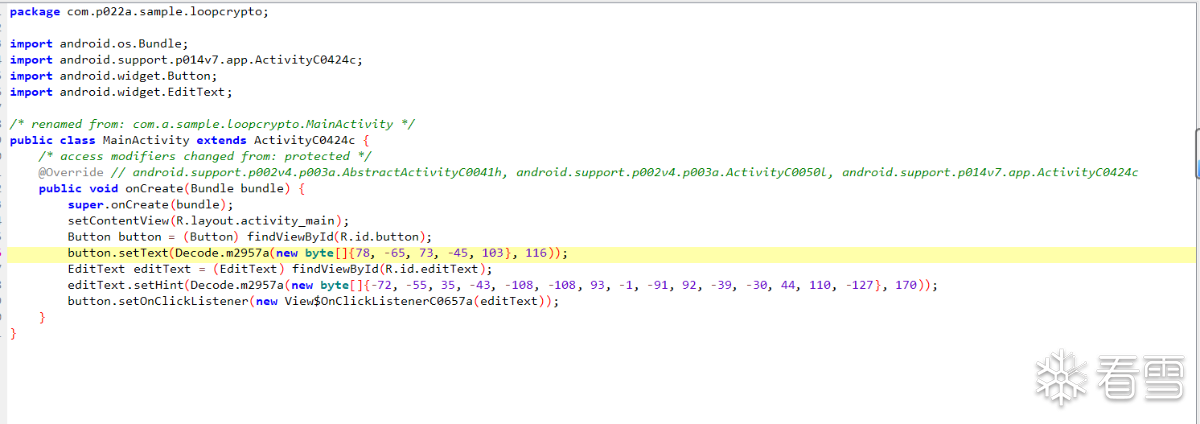

frida(之前做ctf的时候不知道还能hook,都是一点点的还原算法,修复代码跑程序,frida这个工具真的yyds):

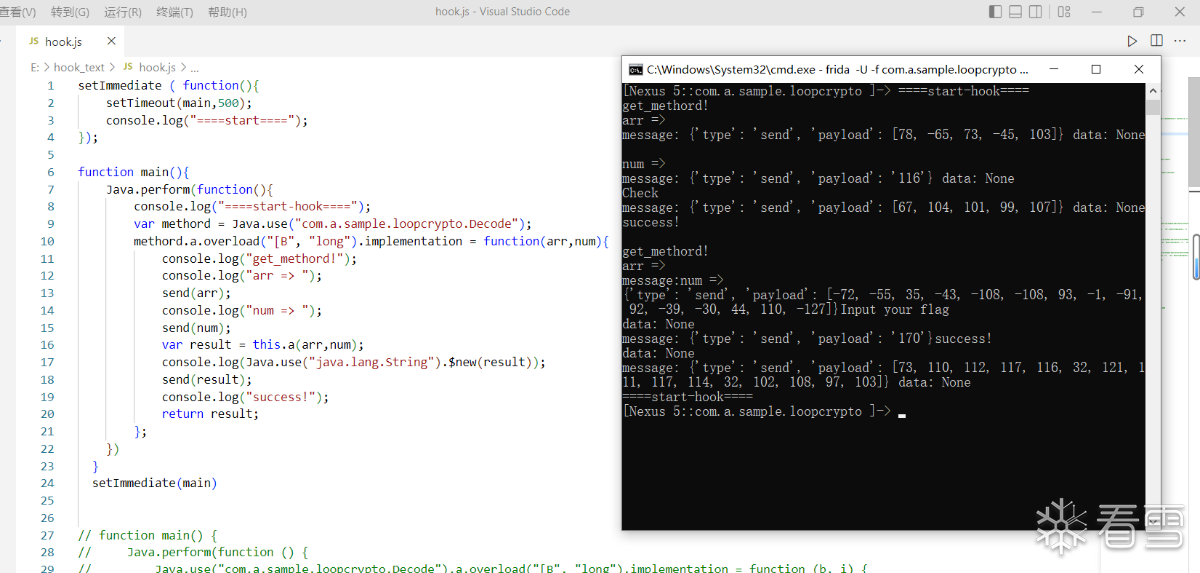

刚开始用frida,不是很确定行不行,还是老方法转成java代码看看吧

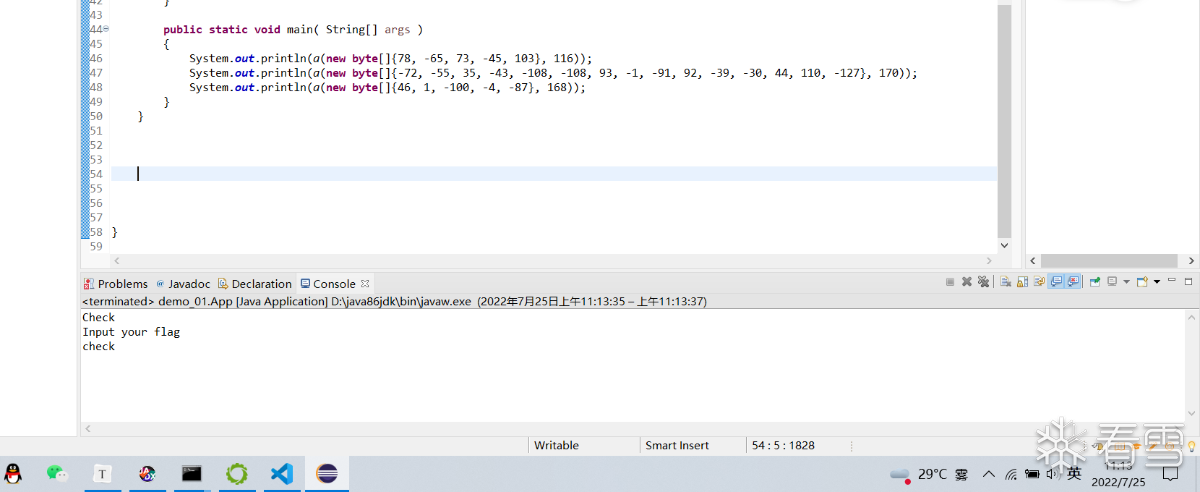

发现也没有什么就是一个字符串解密,跑一下就行了:

然后解密完这些字符串,java层就剩一个重要函数了

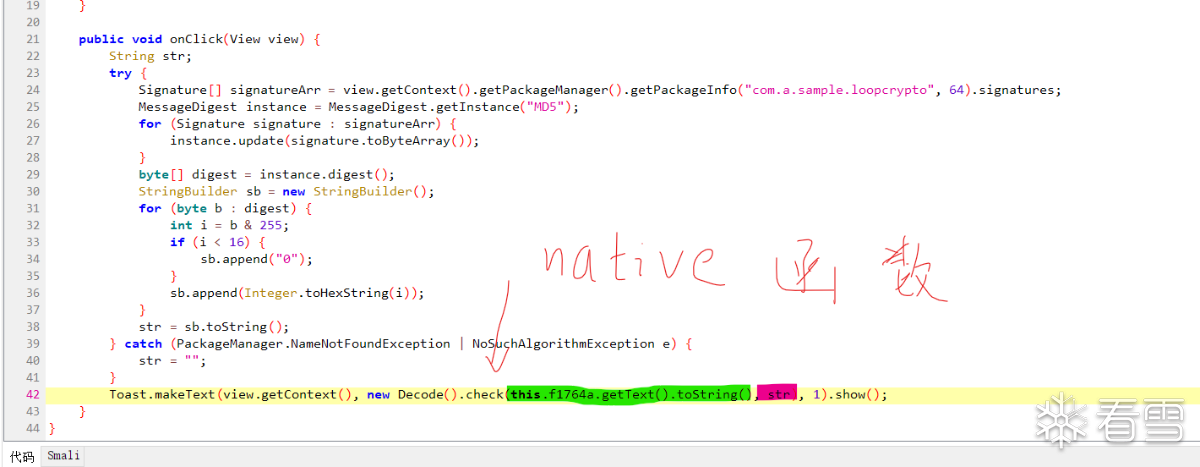

然后就该分析这个函数了:

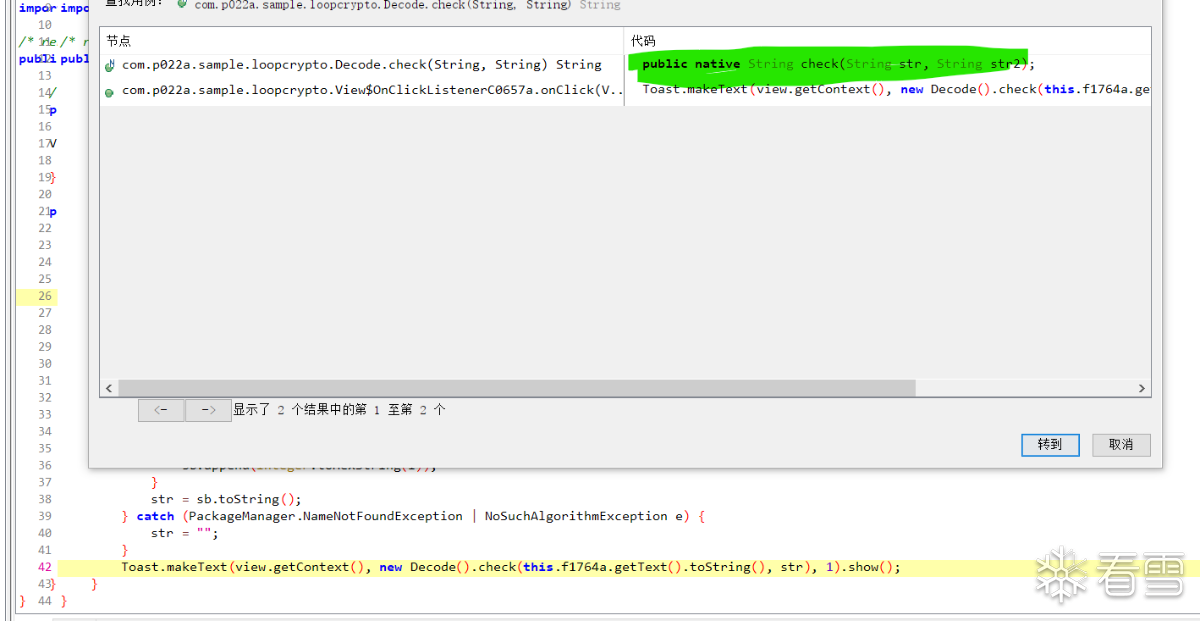

转到函数定义的部分去:

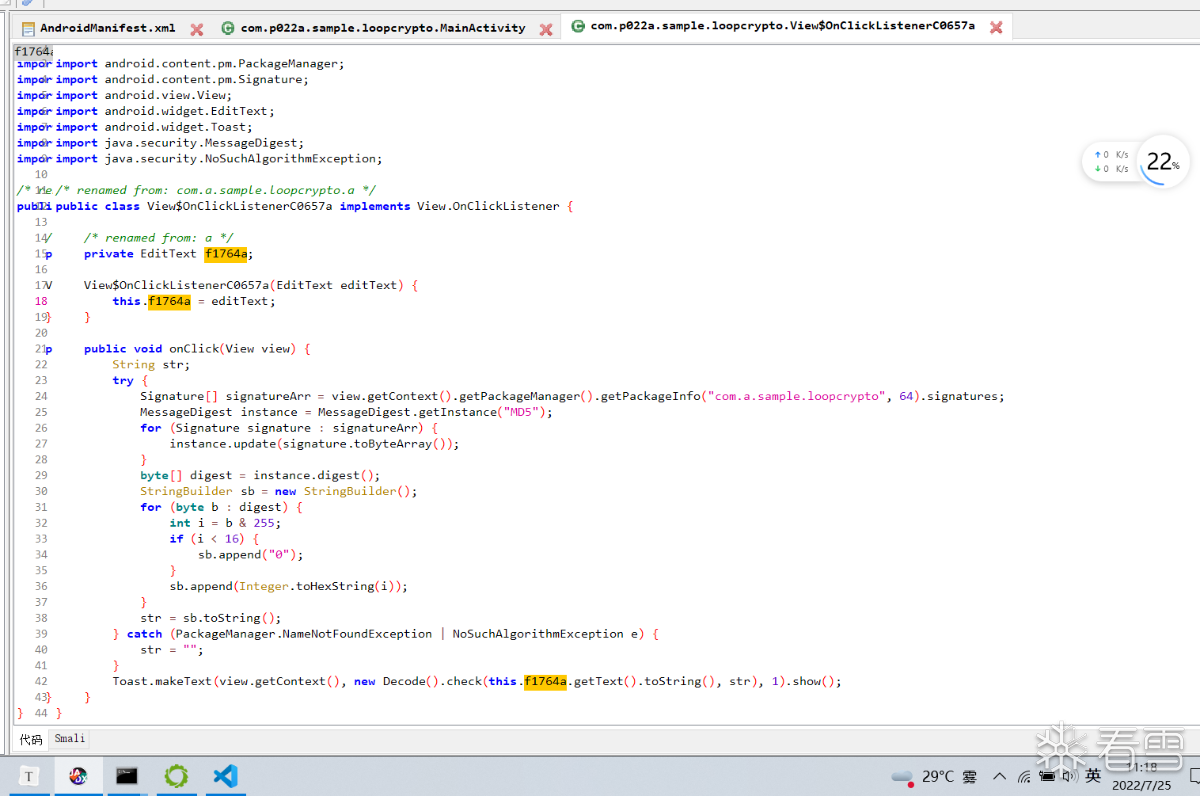

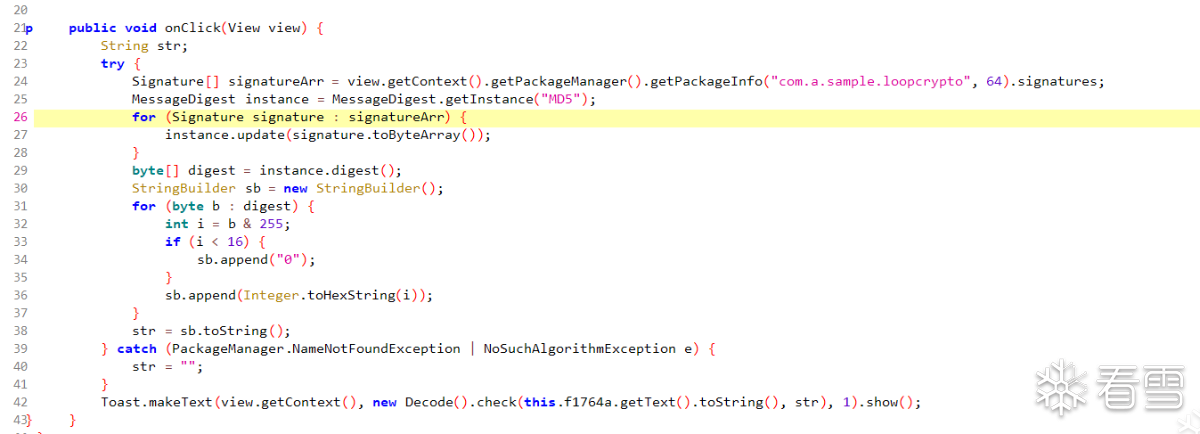

先简单说一下这个onclick方法,不是很重要:

就是获取app的signature签名,然后md5运算,然后再进一步运算转成16进制

然后看关键函数:

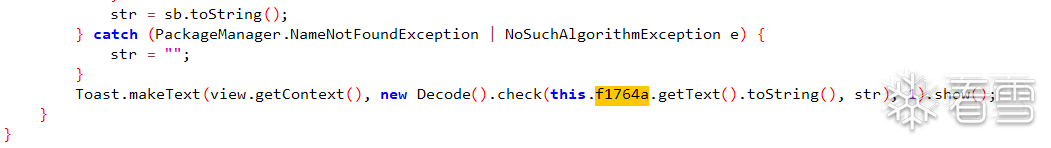

发现就是将text输入的内容给f1764a

然后f1764a中的内容传到了这个方法中

然后发现这个check方法是在so层的:

到此为止java层分析就结束了,我来分享一下总结出来的so层的分析思路:

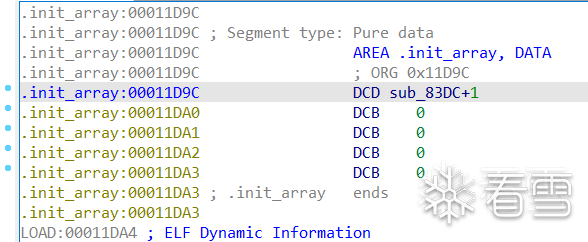

首先我是先看init_array节区,这是加载最早的一个部分了,所以从这里开始分析:

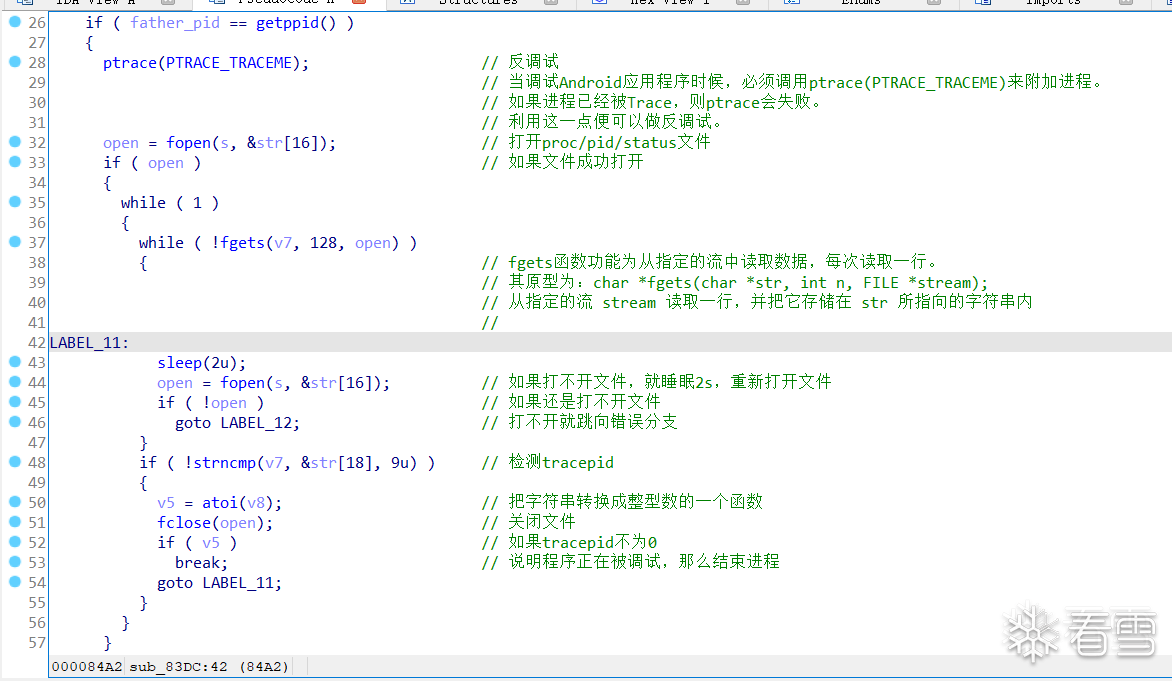

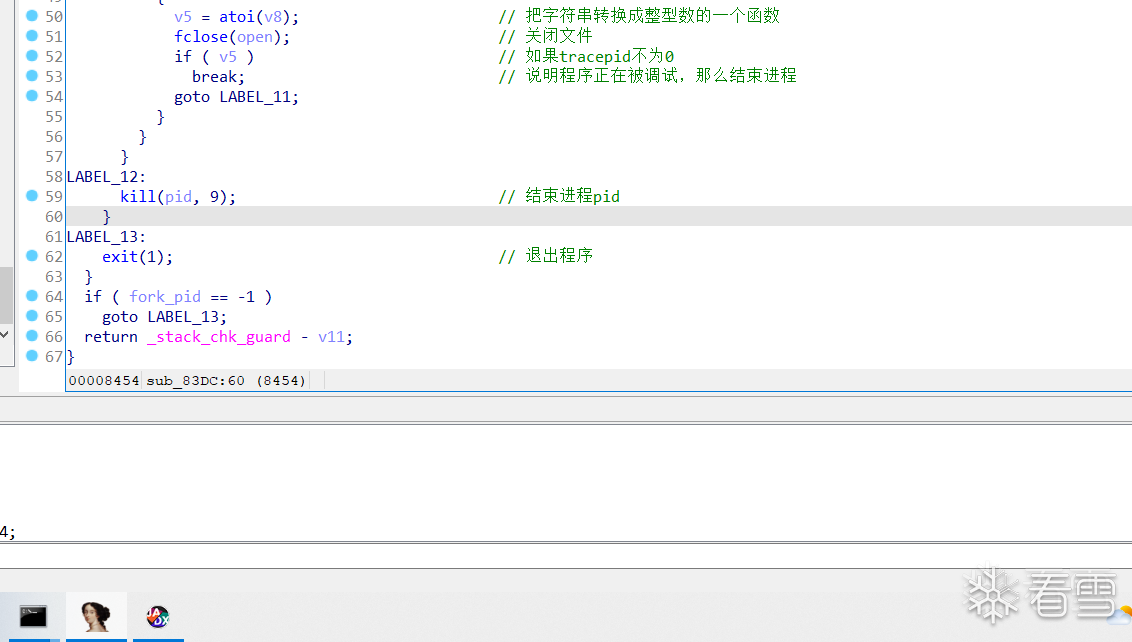

然后就该分析sub_83DC函数了(分析之前还是要导入JNI.h头文件和进行代码修复,我这里只展示修复之后的代码了):

首先第一步是读取字符串,然后解密,这里有必要看一下,因为字符串中的值在之后的程序运行过程中会调用的:

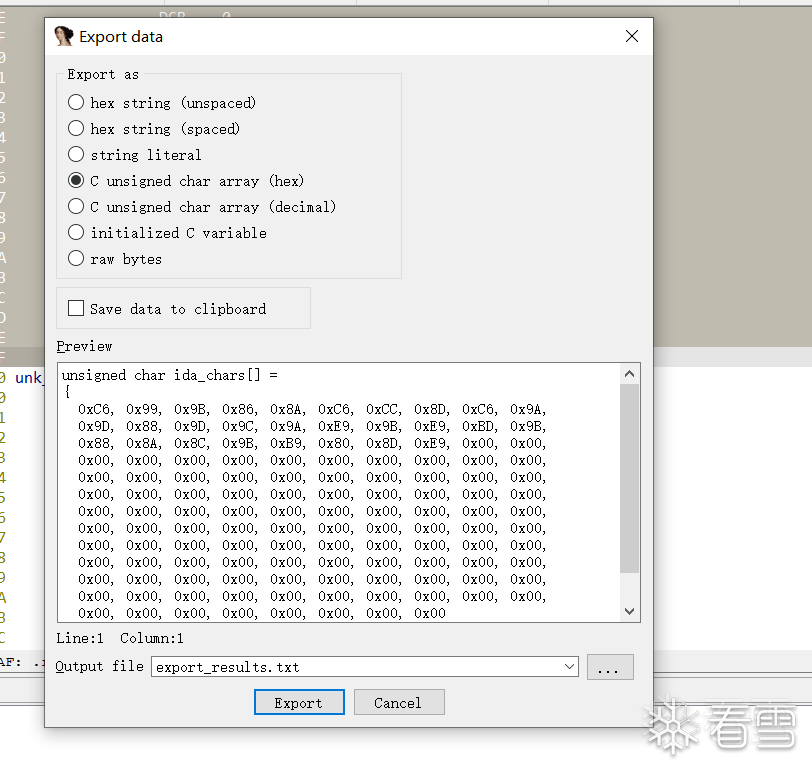

先看看unk_F130这个字符串中的值:

然后解密之后是这样的:

/proc/%d/status这个应该是文件的路径名

r这暂时不知道是干啥的

TracerPid好了解密出这个字符串就知道为什么不让调试进程了,这个东西就是反调试的

在往下看就是读取文件中的内容,还是反调试的流程

到此为止init_array节区就分析完了(反调试的地方也找到了)

过反调试这里有两种方法:

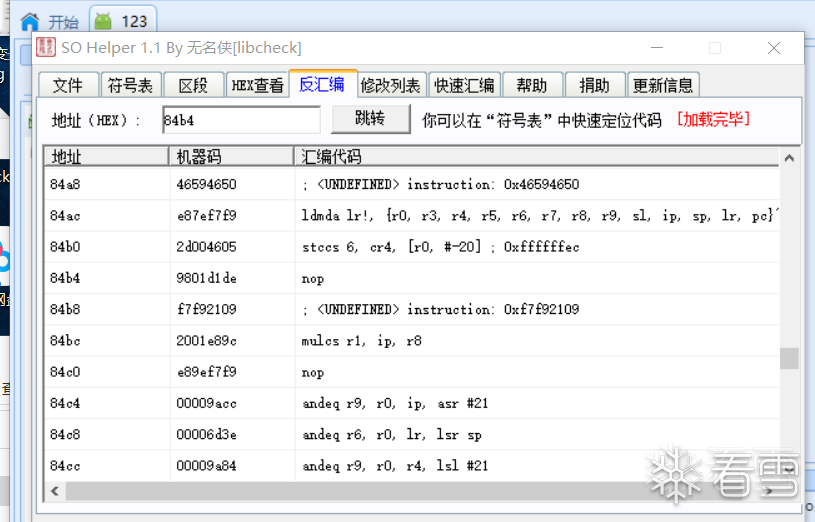

第一种是用那个so_helper工具来修改so文件(但是这个不好操作,bug很多)

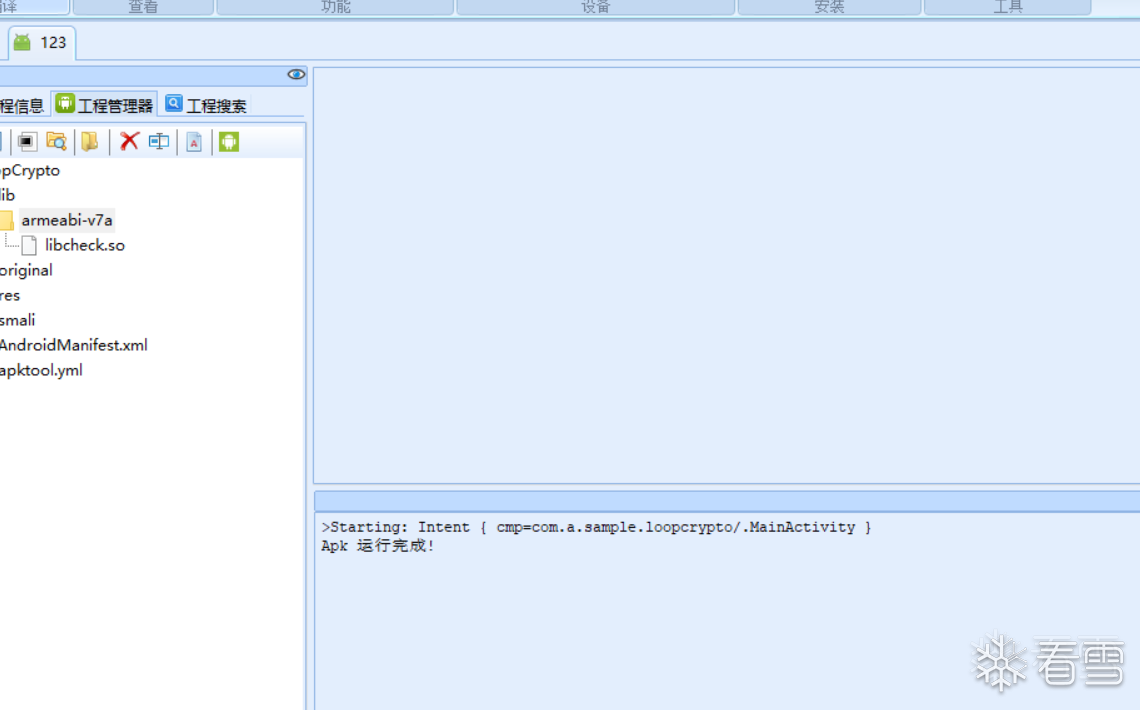

在用ak重新打包编译一下:

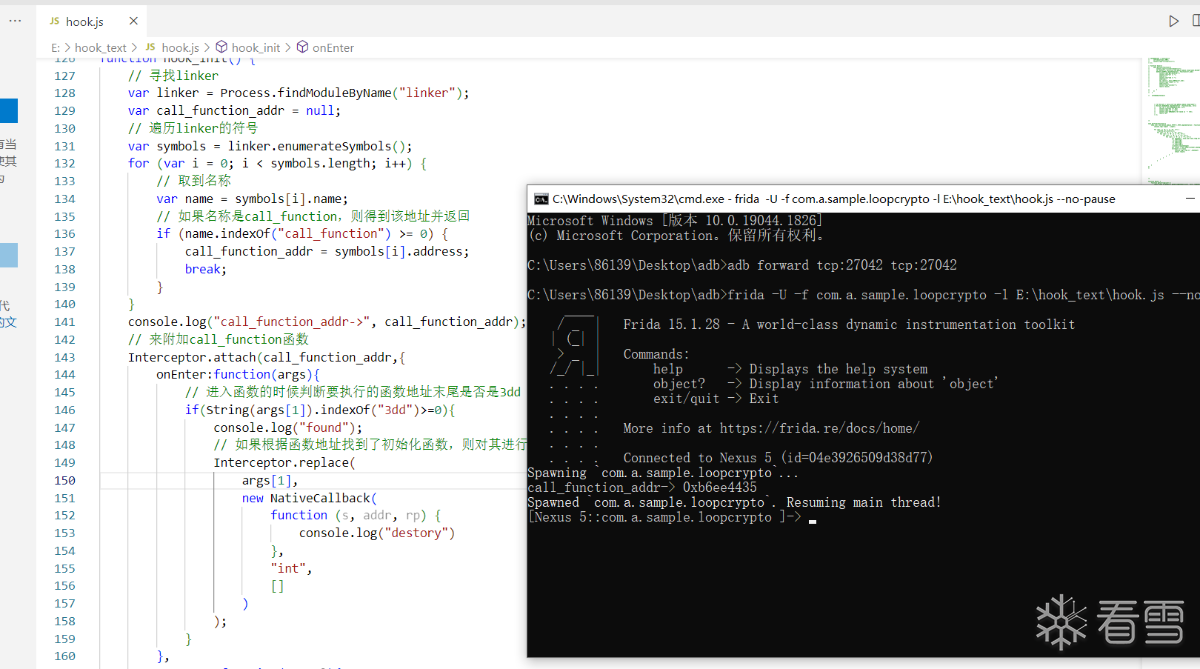

还有一种是用frida来HOOk初始化函数:

这样初始化函数的反调试就可以被过掉了

然后在分析这个check函数的时候就不用担心反调试的问题了

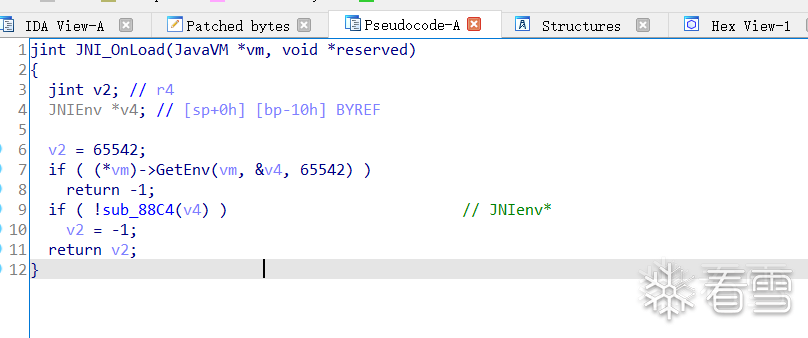

然后就该分析JNI_onload了:

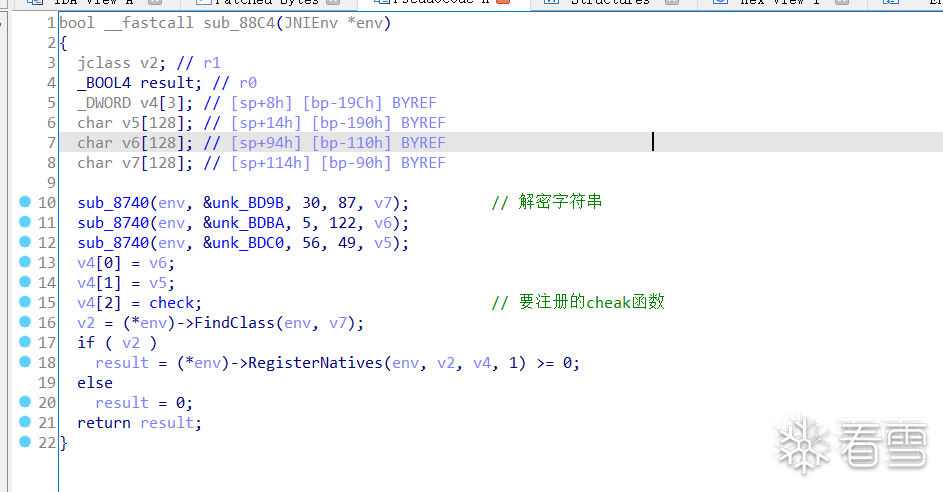

然后跟进分析那个函数sub_88C4:

发现是这样的:

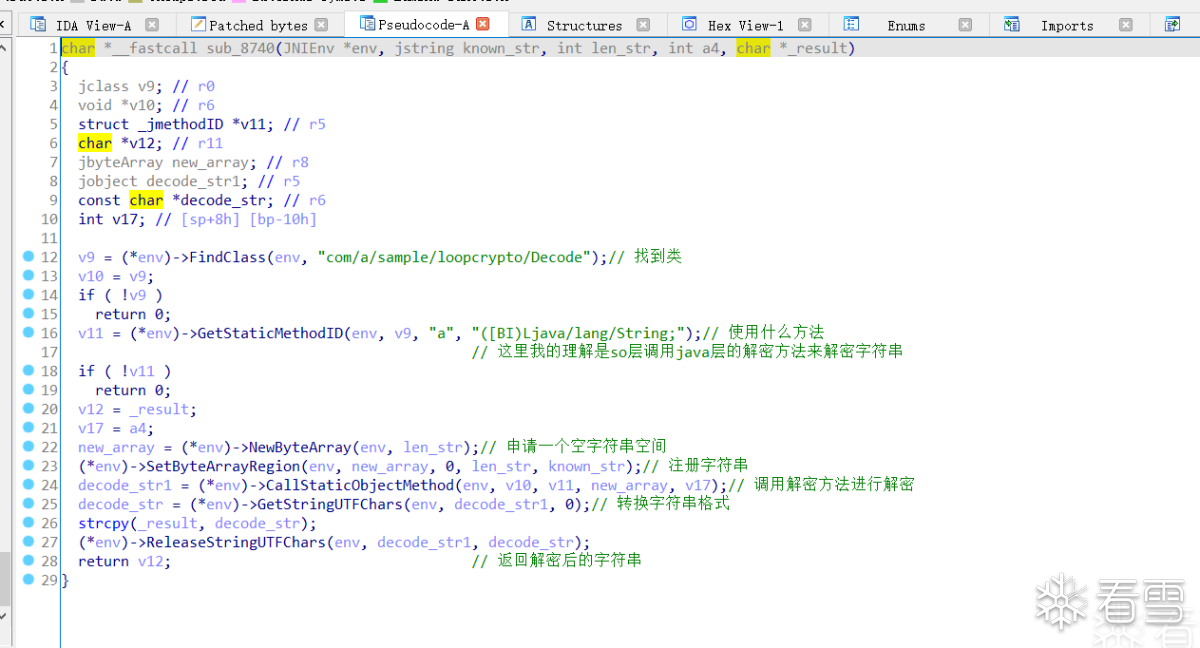

然后还得看看怎么解密的字符串啊,就得分析sub_8740函数了:

这个函数就是解密字符串的,,你看他调用的这个类,是不是和之前的那个是一样的,所以直接用刚才的java脚本跑一下就好了

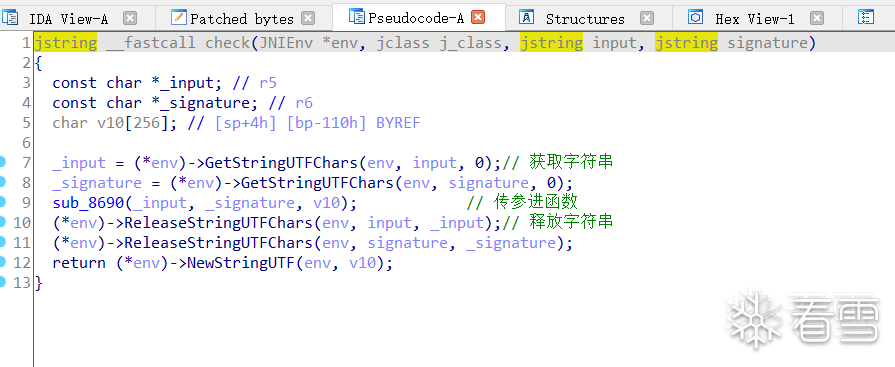

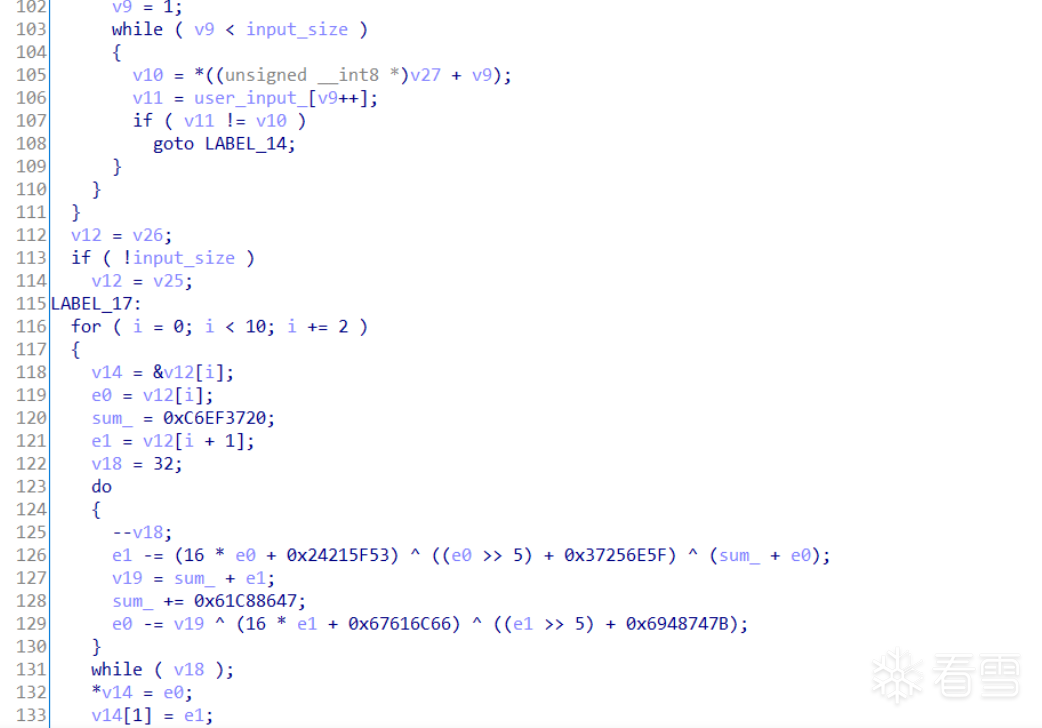

然后返回上一层函数就该看check函数了:

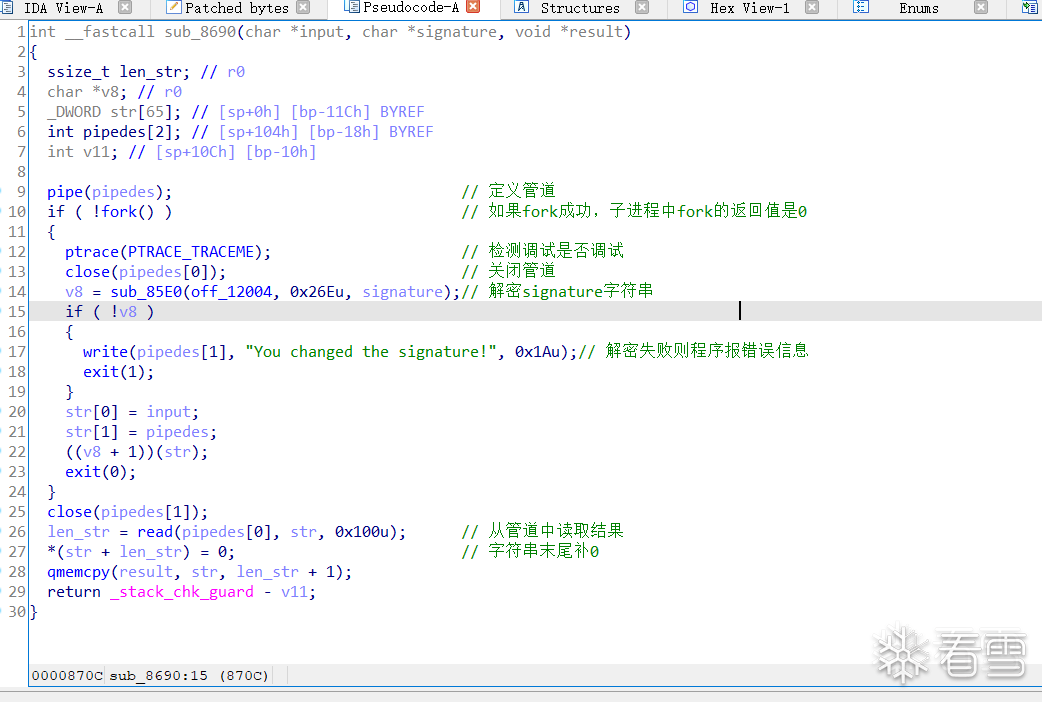

继续跟进分析sub_8690函数:

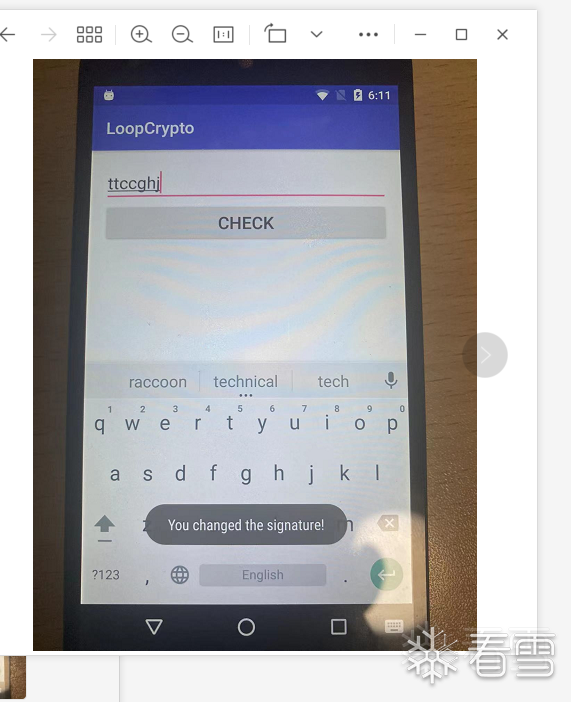

这个函数sub_8690()是对app的签名校验,我刚刚过反调试的那个步骤中重新打包了app,然后运行程序的时候这个就会弹窗“You changed the signature!”,

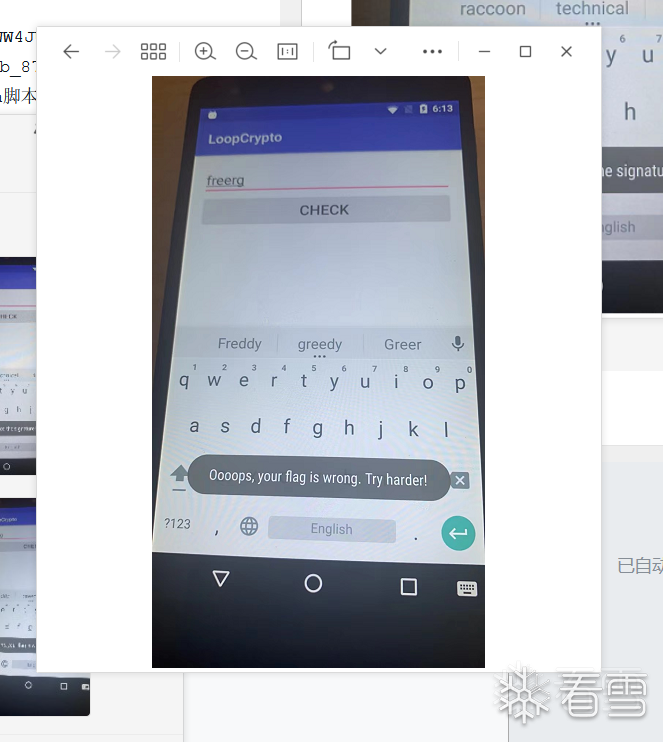

正常应该是这样的:

所以要是修改so的话这里也要修改一下(还是万能的nop就行),但是如果用frida过去的话,就不会报这个错误了,所以推荐一下解题过程中还是用frida过反调试吧,不用修改太多的地方

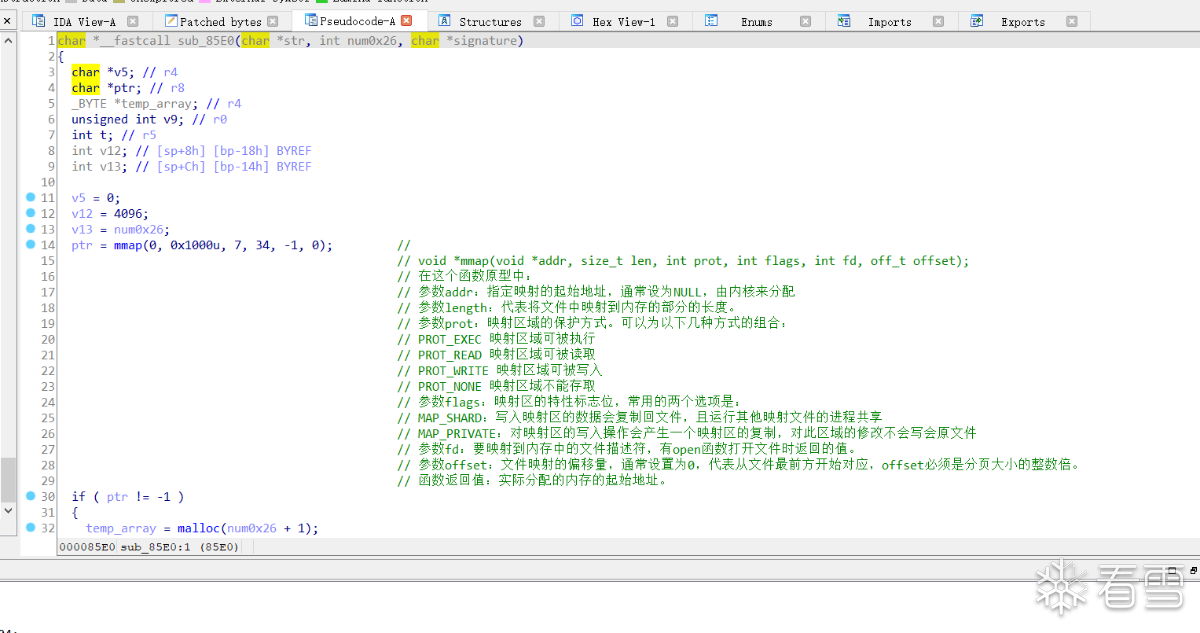

然后就要分析那个解密signature的函数sub_85E0()因为从java层传来了signature参数,所以对参数的加解密一定是重要的:

再看看之前的java层传递参数到so层的过程:

editText->f1764a

signatures(签名)->signatureArr->instance->digest->sb->str

f1764a和str就是传入so层的参数啊

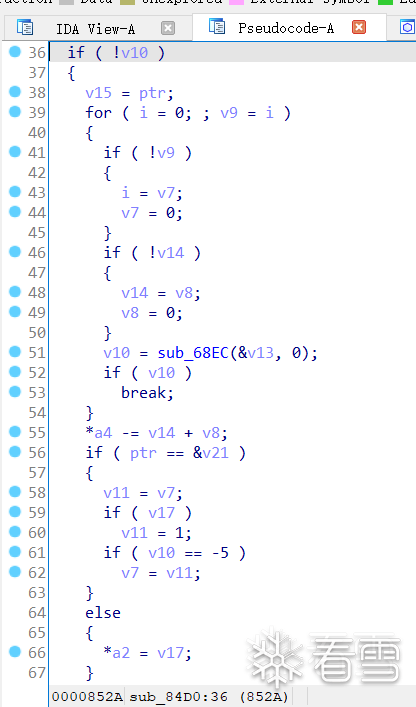

接下来就要分析sub_84D0()这个函数了:

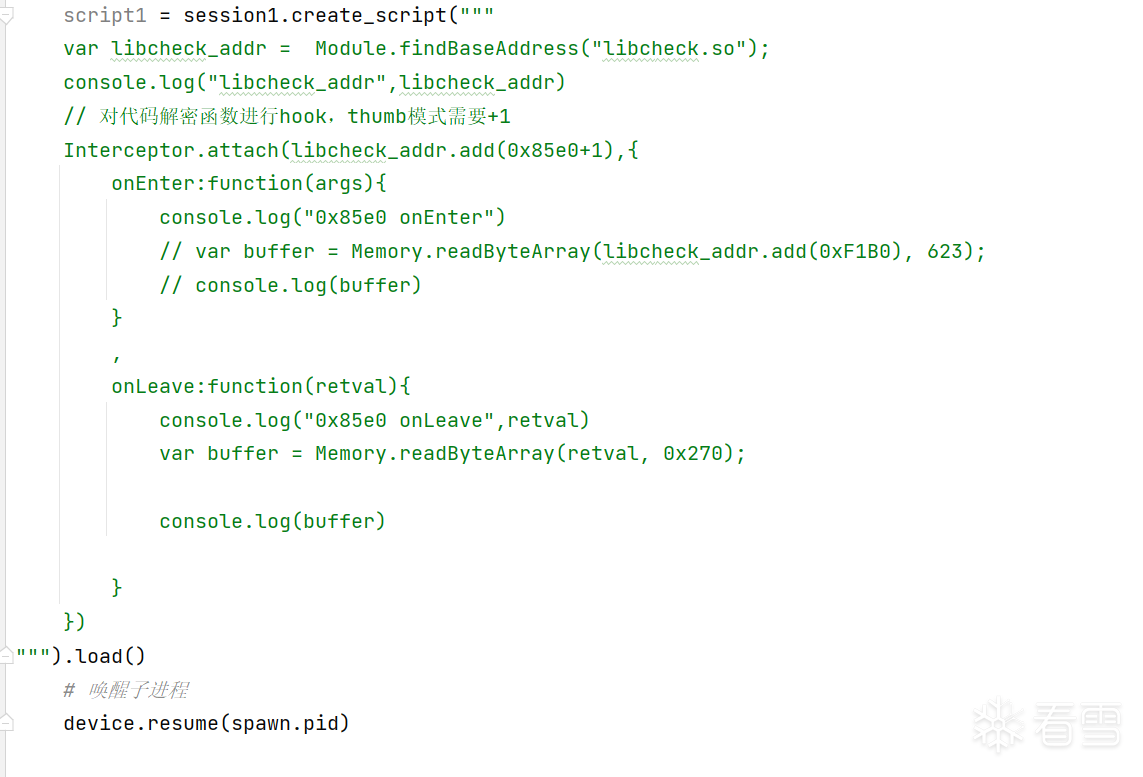

直接hook吧,这么多代码都是运算的也不好分析,反正就是要最后一个结果,注意hook的时候之前的frida不要关,不然app的init_array字段的反调试会很难受

py脚本跑一下(关键代码如下):

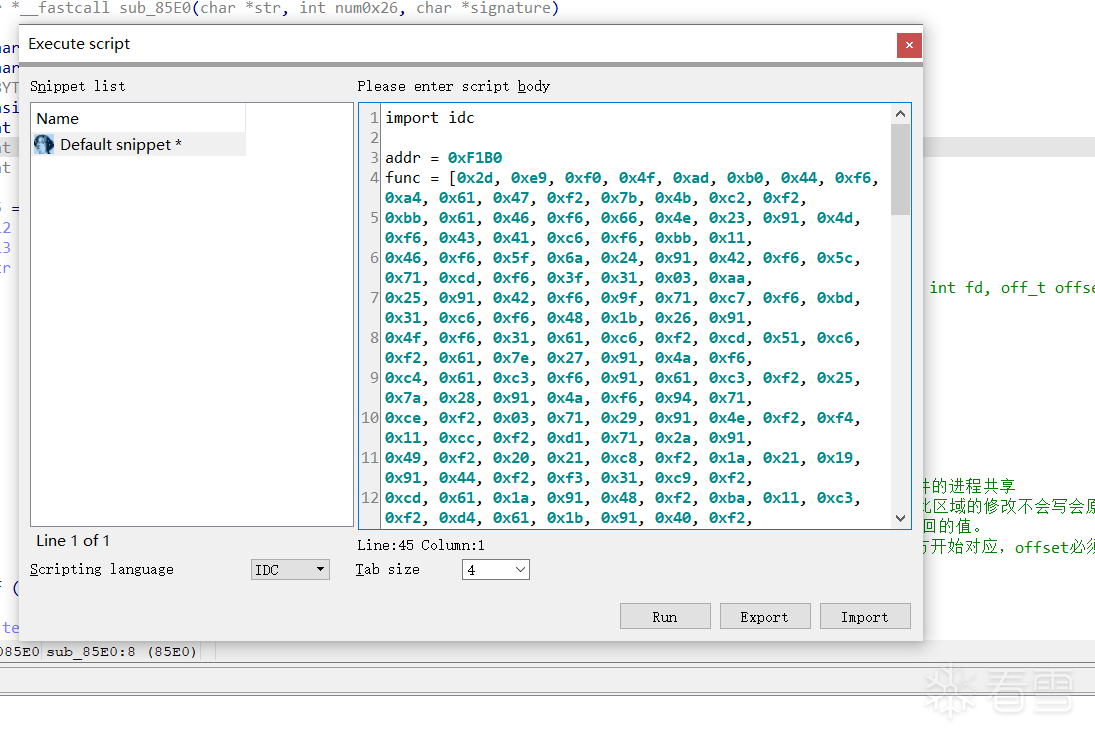

然后输出的数据用idc脚本导入ida中便于分析:

之后导入的这些数据就是没有好的办法,之前学的方法就是alt+G切换为thumb模式,摁C转成代码,摁P声明成函数,然后F5

最后附上脚本:

flag附上:

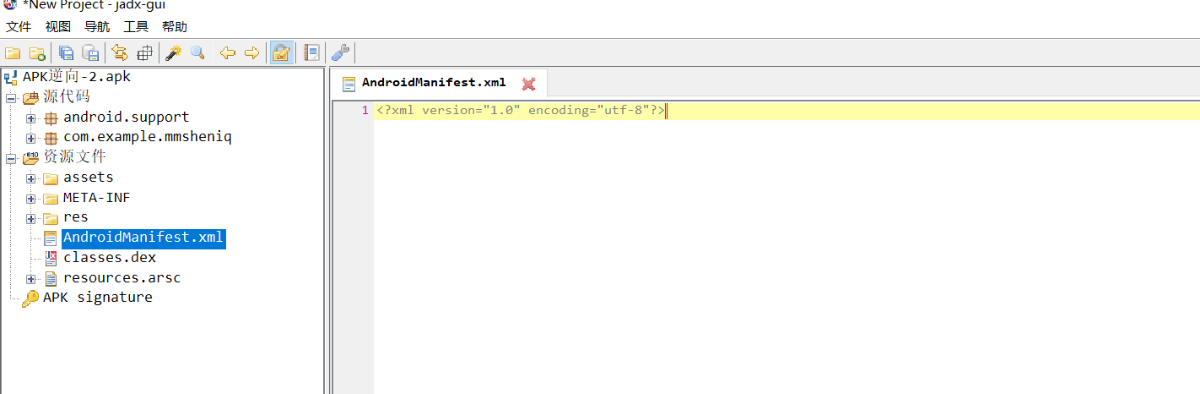

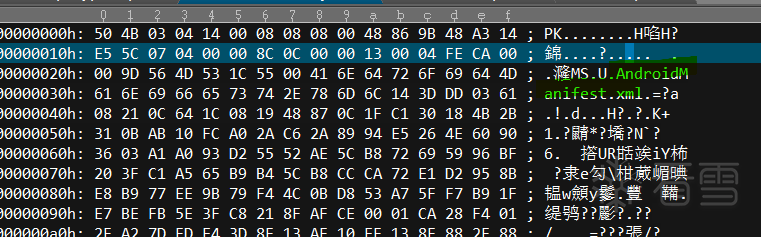

这个题不难,但是想到方法不简单,要看2进制代码的格式

安装到手机的过程中就会出错,所以直接看看程序的入口点吧,好家伙XML文件没了:

然后用UE打开看看吧,然后再打开几个正常的apk文件看看哪里改了:

这个是正常的XML文件:

这个是错误的XML文件显示:

要修改的话直接复制粘贴保存就好了,然后用ak重新编译一下:

直接发现flag的样式:

package com.example.application;

import android.app.Activity;

import android.content.IntentFilter;

import android.os.Bundle;

import android.view.View;

import android.widget.TextView;

public class MainActivity extends Activity {

public MainActivity() {

super();

}

public void onCreate(Bundle arg6) {

super.onCreate(arg6);

TextView v2 = new TextView(this.getApplicationContext());

v2.setText("Select the activity you wish to interact with.To-Do: Add buttons to select activity, for now use Send_to_Activity");

// 输出再屏幕上的文字

this.setContentView(((View)v2));

IntentFilter v0 = new IntentFilter();

v0.addAction("com.ctf.INCOMING_INTENT");

this.registerReceiver(new Send_to_Activity(), v0, "ctf.permission._MSG", null);

// 注册一个广播

}

}

package com.example.application;

import android.app.Activity;

import android.content.IntentFilter;

import android.os.Bundle;

import android.view.View;

import android.widget.TextView;

public class MainActivity extends Activity {

public MainActivity() {

super();

}

public void onCreate(Bundle arg6) {

super.onCreate(arg6);

TextView v2 = new TextView(this.getApplicationContext());

v2.setText("Select the activity you wish to interact with.To-Do: Add buttons to select activity, for now use Send_to_Activity");

// 输出再屏幕上的文字

this.setContentView(((View)v2));

IntentFilter v0 = new IntentFilter();

v0.addAction("com.ctf.INCOMING_INTENT");

this.registerReceiver(new Send_to_Activity(), v0, "ctf.permission._MSG", null);

// 注册一个广播

}

}

package com.example.application;

import android.content.BroadcastReceiver;

import android.content.Context;

import android.content.Intent;

import android.widget.Toast;

public class Send_to_Activity extends BroadcastReceiver {

public Send_to_Activity() {

super();

}

public void onReceive(Context arg5, Intent arg6) {

String get_message = arg6.getStringExtra("msg");

if(get_message.equalsIgnoreCase("ThisIsTheRealOne")) {

// 接收不同的信息,跳向不同的分支

arg5.startActivity(new Intent(arg5, ThisIsTheRealOne.class));

}

else if(get_message.equalsIgnoreCase("IsThisTheRealOne")) {

arg5.startActivity(new Intent(arg5, IsThisTheRealOne.class));

}

else if(get_message.equalsIgnoreCase("DefinitelyNotThisOne")) {

arg5.startActivity(new Intent(arg5, DefinitelyNotThisOne.class));

}

else {

Toast.makeText(arg5, "Which Activity do you wish to interact with?", 1).show();

}

}

package com.example.application;

import android.content.BroadcastReceiver;

import android.content.Context;

import android.content.Intent;

import android.widget.Toast;

public class Send_to_Activity extends BroadcastReceiver {

public Send_to_Activity() {

super();

}

public void onReceive(Context arg5, Intent arg6) {

String get_message = arg6.getStringExtra("msg");

if(get_message.equalsIgnoreCase("ThisIsTheRealOne")) {

// 接收不同的信息,跳向不同的分支

arg5.startActivity(new Intent(arg5, ThisIsTheRealOne.class));

}

else if(get_message.equalsIgnoreCase("IsThisTheRealOne")) {

arg5.startActivity(new Intent(arg5, IsThisTheRealOne.class));

}

else if(get_message.equalsIgnoreCase("DefinitelyNotThisOne")) {

arg5.startActivity(new Intent(arg5, DefinitelyNotThisOne.class));

}

else {

Toast.makeText(arg5, "Which Activity do you wish to interact with?", 1).show();

}

}

ublic class DefinitelyNotThisOne extends Activity {

static {

System.loadLibrary("hello-jni");

}

ublic class DefinitelyNotThisOne extends Activity {

static {

System.loadLibrary("hello-jni");

}

CTF{IDontHaveABadjokeSorry}

CTF{IDontHaveABadjokeSorry}

using namespace std;

void destr();

void tea_decode1(uint32_t *origin, uint32_t *key) {

uint32_t v0 = origin[0], v1 = origin[1], i;

uint32_t delta = 0x61C88647;

uint32_t sum = 0xC6EF3720;

uint32_t k0 = key[0], k1 = key[1], k2 = key[2], k3 = key[3];

for (i = 0; i < 32; i++) {

v1 -= ((v0 << 4) + k2) ^ (v0 + sum) ^ ((v0 >> 5) + k3);

v0 -= ((v1 << 4) + k0) ^ (v1 + sum) ^ ((v1 >> 5) + k1);

sum += delta;

}

origin[0] = v0;

origin[1] = v1;

}

int main() {

destr();

uint32_t v27[8];

v27[0] = 0x26BB4EA4;

v27[1] = 0x69BBDC43;

v27[2] = 0xDB3F2F5C;

v27[3] = 0x7BBD2F9F;

v27[4] = 0x65CDFE31;

v27[5] = 0x3E91AEC4;

v27[6] = 0xE703AF94;

v27[7] = 0xC7D1E1F4;

uint32_t key[4];

key[0] = 0x67616C66;

key[1] = 0x6948747B;

key[2] = 0x24215F53;

key[3] = 0x37256E5F;

for (int i = 0; i < 8; i += 2) {

tea_decode1(&v27[i], key);

}

cout << (char *) v27 << std::endl;

return 0;

}

void destr() {

uint32_t v26[10], v25[10];

v26[0] = 0x821A9220;

v26[1] = 0x96CD43F3;

v26[2] = 0x36D481BA;

v26[3] = 0xCB2C076D;

v26[4] = 0xDC65768;

v26[5] = 0xBAB4DE5D;

v26[6] = 0x7571980F;

v26[7] = 0xE382ECC7;

v26[8] = 0xC733E8E0;

v26[9] = 0x74812F26;

v25[0] = 0x1DA05DA0;

v25[1] = 0xB07E328;

v25[2] = 0xB572D778;

v25[3] = 0xC3EE27BB;

v25[4] = 0xD200541B;

v25[5] = 0xA595C8E0;

v25[6] = 0x44B3A5C8;

v25[7] = 0x21F11604;

v25[8] = 0xDD1EBA82;

v25[9] = 0xD4CBF19C;

uint32_t key[4];

key[0] = 0x67616C66;

key[1] = 0x6948747B;

key[2] = 0x24215F53;

key[3] = 0x37256E5F;

for (int i = 0; i < 10; i += 2) {

tea_decode1(&v25[i], key);

}

cout << (char *) v25 << std::endl;

for (int i = 0; i < 10; i += 2) {

tea_decode1(&v26[i], key);

}

cout << (char *) v26 << std::endl;

}

using namespace std;

void destr();

void tea_decode1(uint32_t *origin, uint32_t *key) {

uint32_t v0 = origin[0], v1 = origin[1], i;

uint32_t delta = 0x61C88647;

[培训]内核驱动高级班,冲击BAT一流互联网大厂工作,每周日13:00-18:00直播授课

最后于 2023-6-25 10:08

被以和爲貴编辑

,原因: