-

-

[原创]X64DBG: PE文件之RVA与FOA转换

-

发表于:

2022-4-30 20:58

7470

-

[原创]X64DBG: PE文件之RVA与FOA转换

在程序运行的时候,可以查看到字符串常量。但是无法直接修改内容并保存到文件中。解决问题的思路有两种:

第一种方式比较简单,但是会要凭借一些运气,比如如果遇到多个相同字符串,这样就无法准确定位自己想要的对象。下面主要介绍第二种方式。

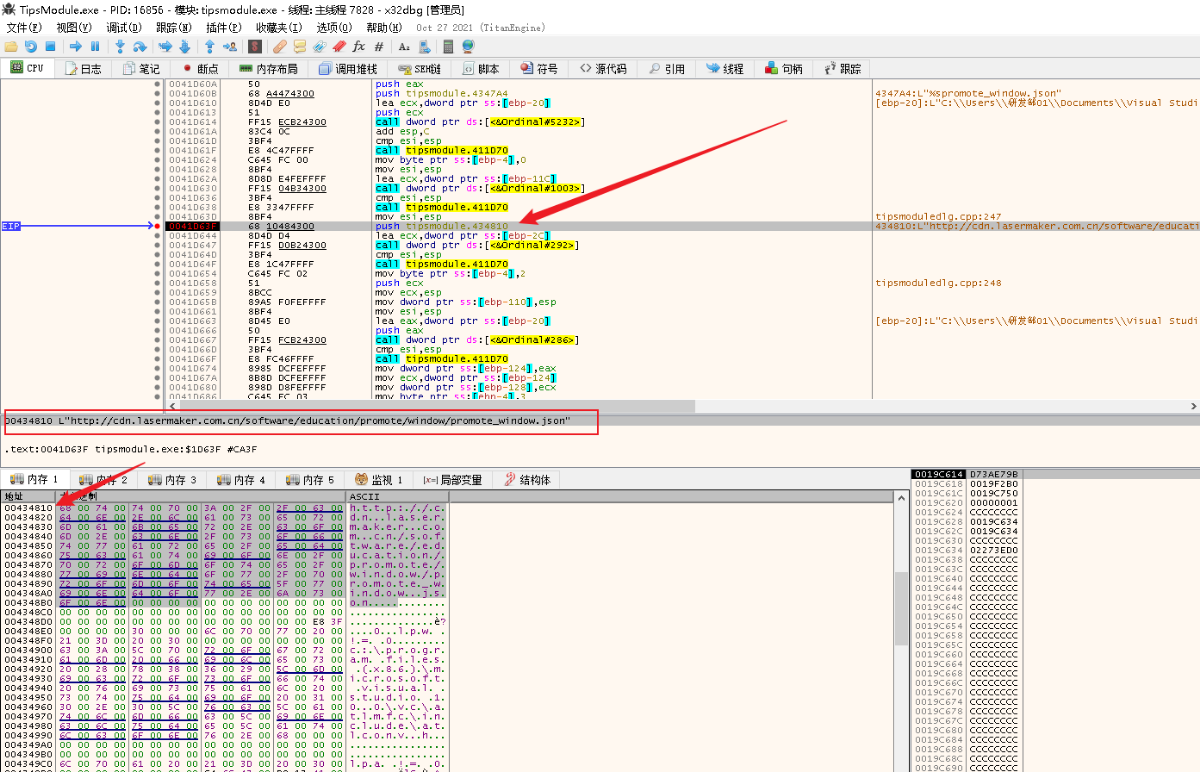

该URL字符串常量在内存中的地址:0x434810

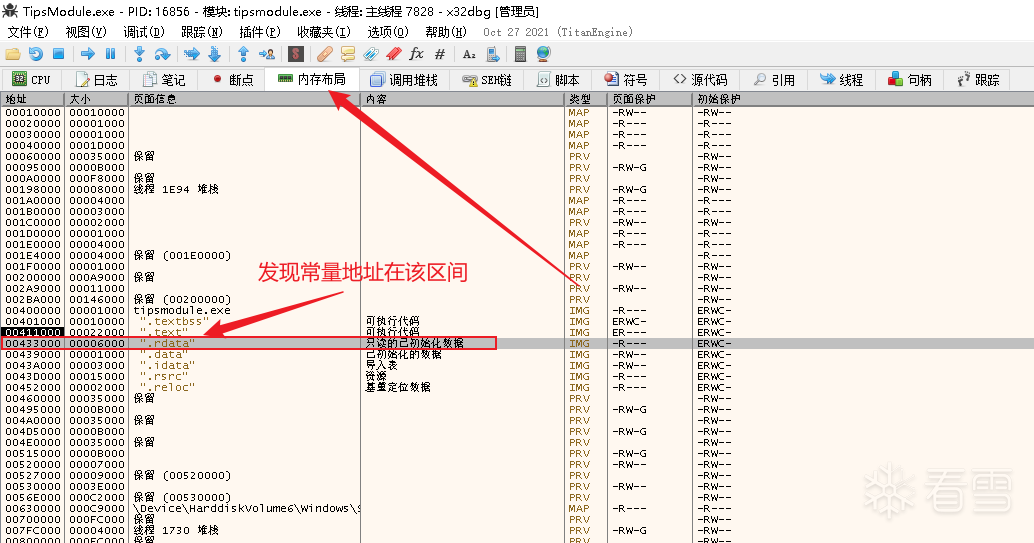

通过内存布局,可以锁定该内存在.rdata节中,该节的内存起始地址为:0x433000

所以,URL字符串在该节中的偏移是: offset = 0x434810 - 0x433000 = 0x1810

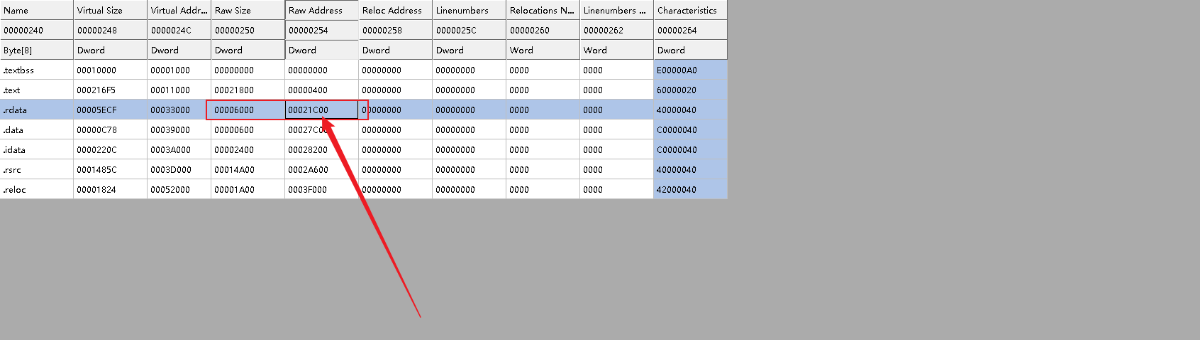

PE工具分析exe文件,找到.rdata的文件节点地址:0x21c00

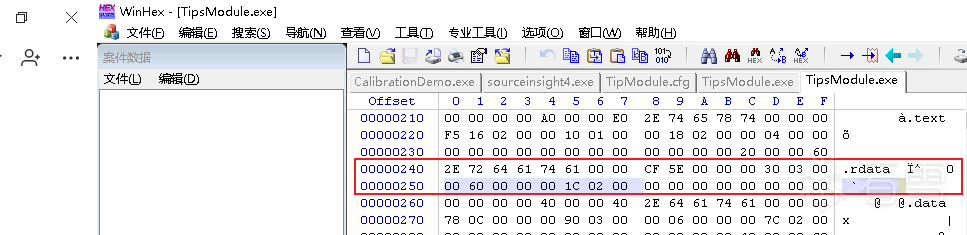

在二进制文件中也可以找到该地址:

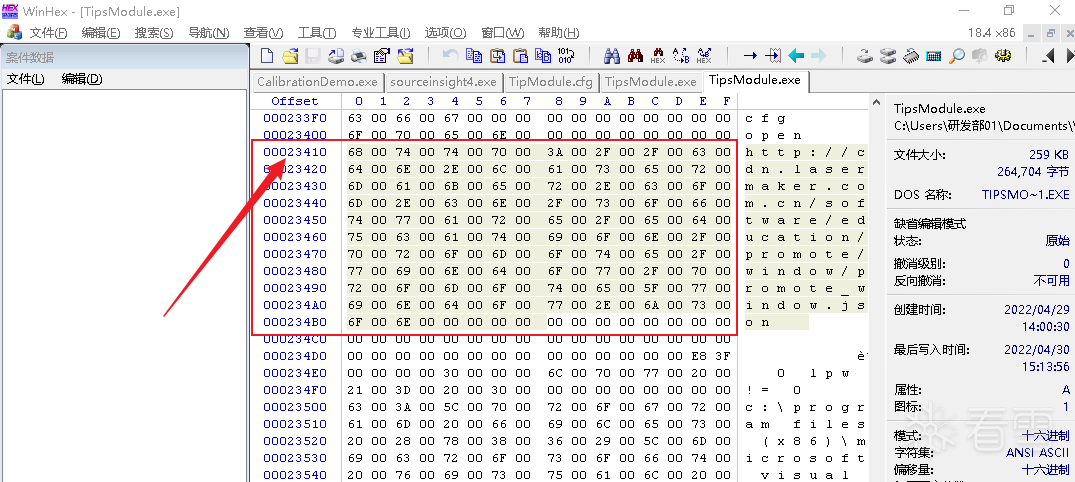

根据内存中的偏移地址,可以找到URL字符串在文件中的实际地址:0x1810 + 0x21c00 = 0x23410

[注意]传递专业知识、拓宽行业人脉——看雪讲师团队等你加入!