前言

本文主要通过网络测绘角度收集各种资产协议的版本号信息,通过比对CVE漏洞影响范围中的版本号方式,进行安全风险趋势分析,无任何实际危害互联网行为。资产在携带版本中也会存在修复补丁后版本不变的情况。所以分析仅站在宏观角度的全网安全风险趋势出发,通过2021年第一季度完累计数据,进行网络安全态势感知漏洞趋势分析并对重点高风险资产变化情况分析。

备注:全网(整体互联网空间,包括ipv4、ipv6、域名信息等)

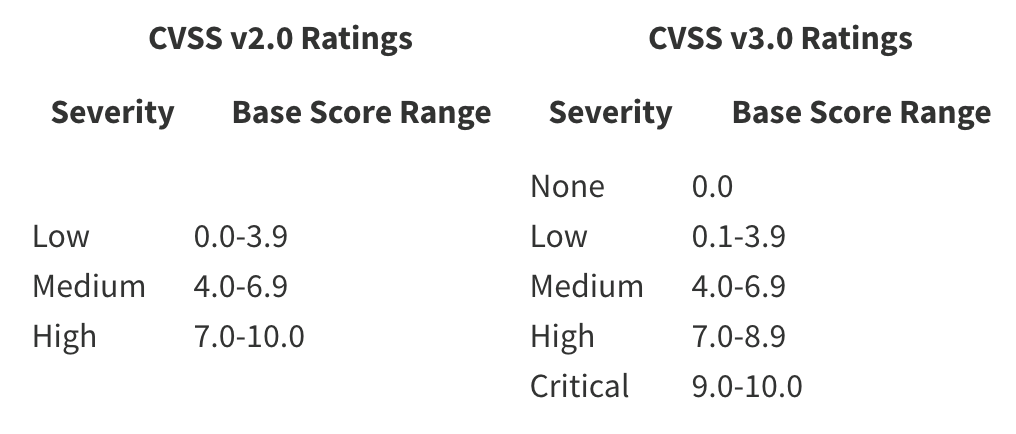

图1-1 CVSS漏洞等级

本文采用CVSS3.0的漏洞等级命名方式,把漏洞分为以下几类:

Critical | 超危 |

High | 高危 |

Medium | 中危 |

Low | 低危 |

None | 无影响 |

由于评分低于6.5分的,无法造成实质上的危害,所以在选择数据上,我们选择了CVE评分区间为:6.5<=CVE<=10.0的数据。即,本文的数据来源只包含超危、高危和中危。

一、CVE影响范围

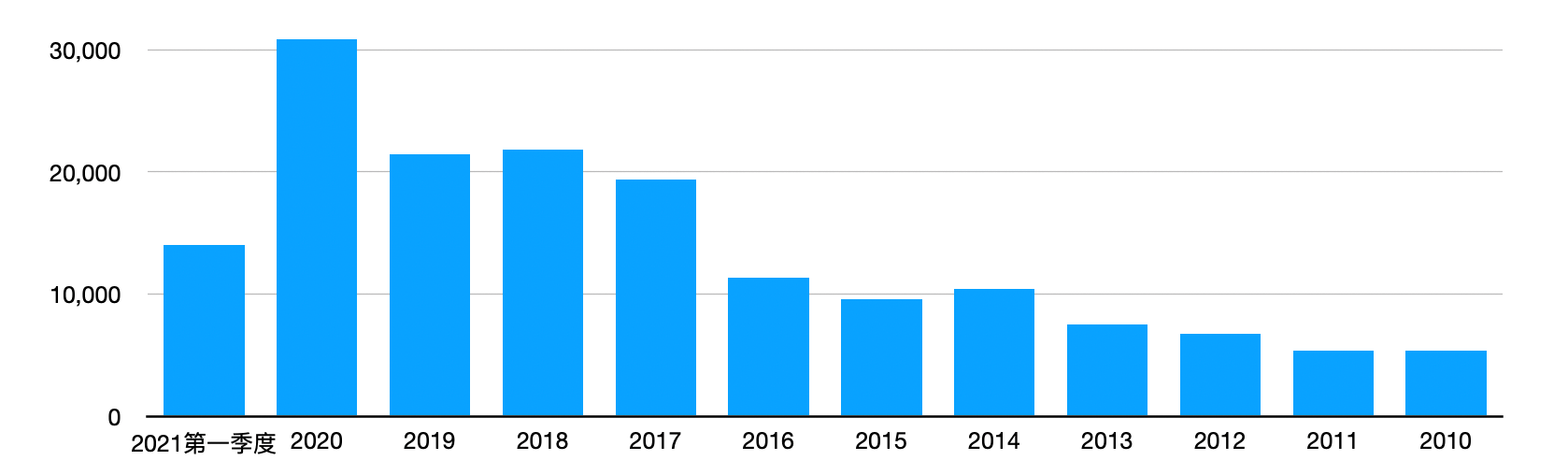

1.1 CVE增长趋势

本次分析的数据全部基于2010年之后的CVE数据,原因在于2010年之前的CVE资产过于久远,软件版本迭代巨大,或被其他软件替代,参考价值不大。

图1-2 CVE增长趋势

(注:统计来源https://cve.mitre.org)

通过图1-2整体趋势,我们可以看出CVE在整体上保持一个增长趋势。2021年仅在第一季度就出现了1.3万个CVE,表明了随着5G、人工智能和大数据应用的发展,各式产品与功能程爆发型增长,但在高速增长的背后也忽略了安全性。按照图1-2增长趋势来看,2021年漏洞总数后续也将超过2020年总量。

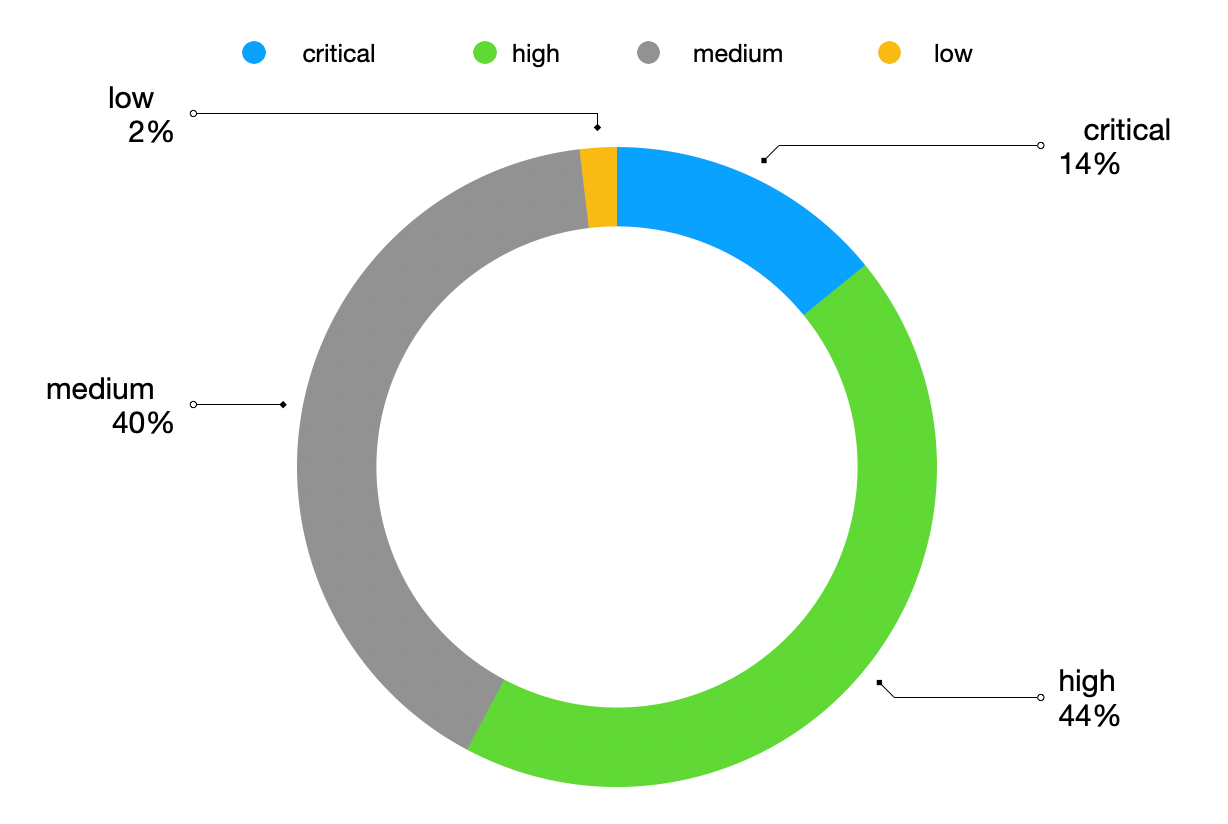

图1-3 2021年Q1漏洞评分分布

资产的被攻击面和被破坏程度往往和漏洞严重程度挂钩。从图1-3,NVD公布的已披露漏洞(注:已披露指公布了漏洞的评分、影响范围、公布时间等信息,但不一定公布了EXP)来看,所披露的漏洞中,超危和高危的总占比超过一半,达到58%。

由于高危漏洞、超危漏洞合计占比达到了58%,并且在2021年Q1 CVE总数也达到了惊人的1.3万,预估今年下半年,网络资产的被攻击面和被攻破后造成损失的严重程度也会大大增加。

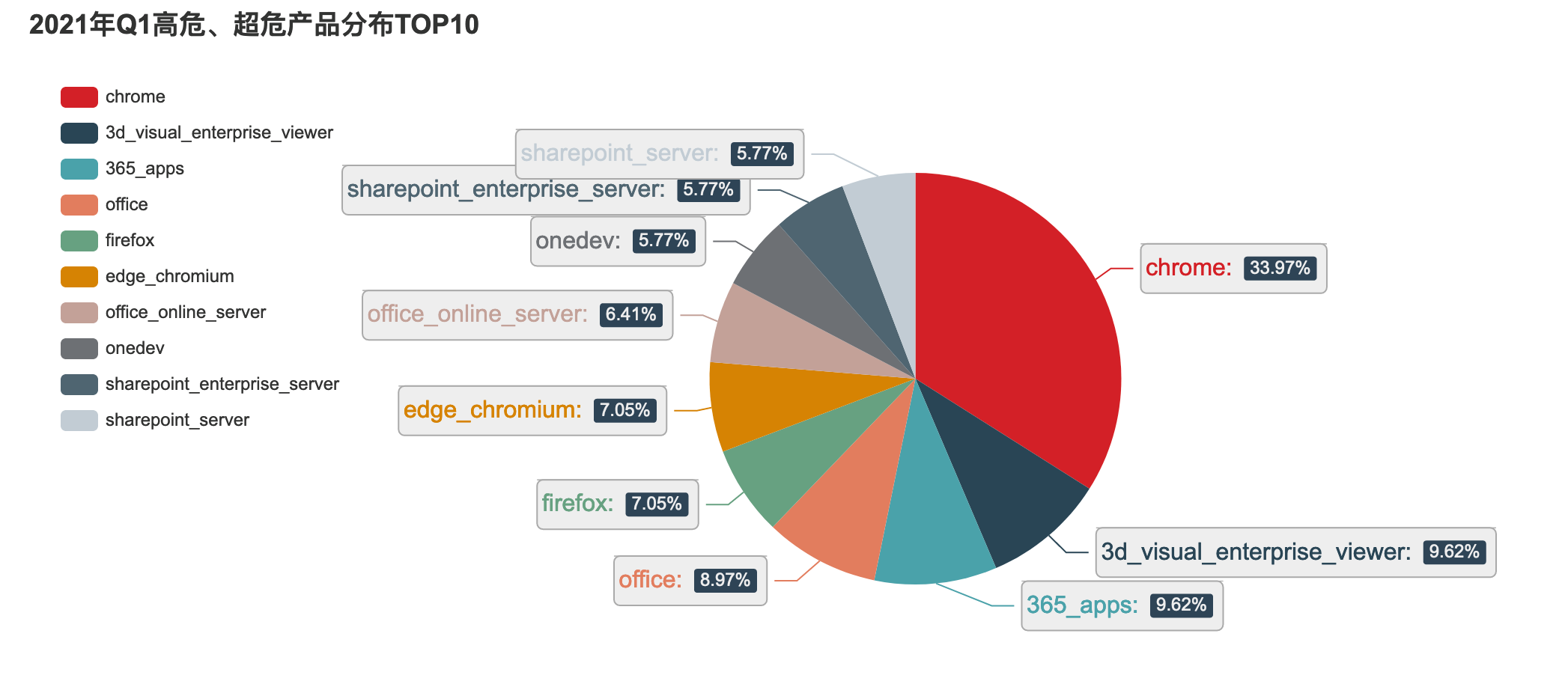

图1-4 2021年Q1超危、高危分布TOP10

上文得知CVE的严重分布情况后,继续来看2020年Q1 CVE着重影响的产品。图1-4展示了2021年Q1中高危、超危漏洞分布的产品情况。客户端软件总占比约73%,其中浏览器占48%;服务端软件总占比约23%,其中 线上办公软件Office Online和SharePoint服务合计占比约17%。

1.2 CVE影响分布情况

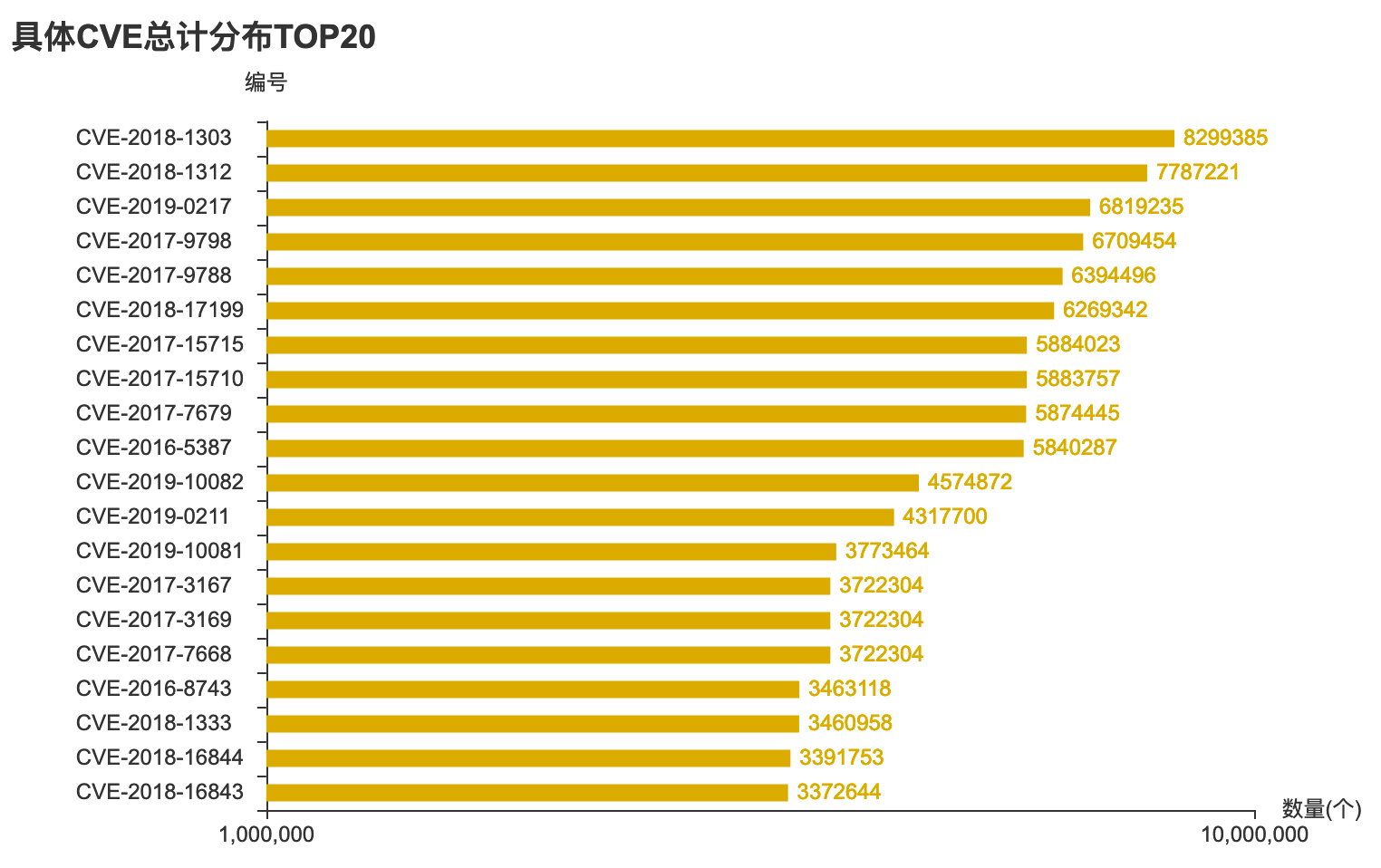

图1-5 截止2021年第一季度单个CVE影响资产数量分布TOP20

单个CVE分布数量有助于我们了解整体互联网的资产年份分布和产品分布。图1-5中显示了排名前五的CVE是:CVE-2018-1303、CVE-2018-1312、CVE-2017-9798、CVE-2019-0217、CVE-2017-9788。并且排名前5 的CVE影响的互联网资产已超600万级。这些CVE多是以2017年及2018为主,说明了互联网资产迭代要落后当前2-3年。

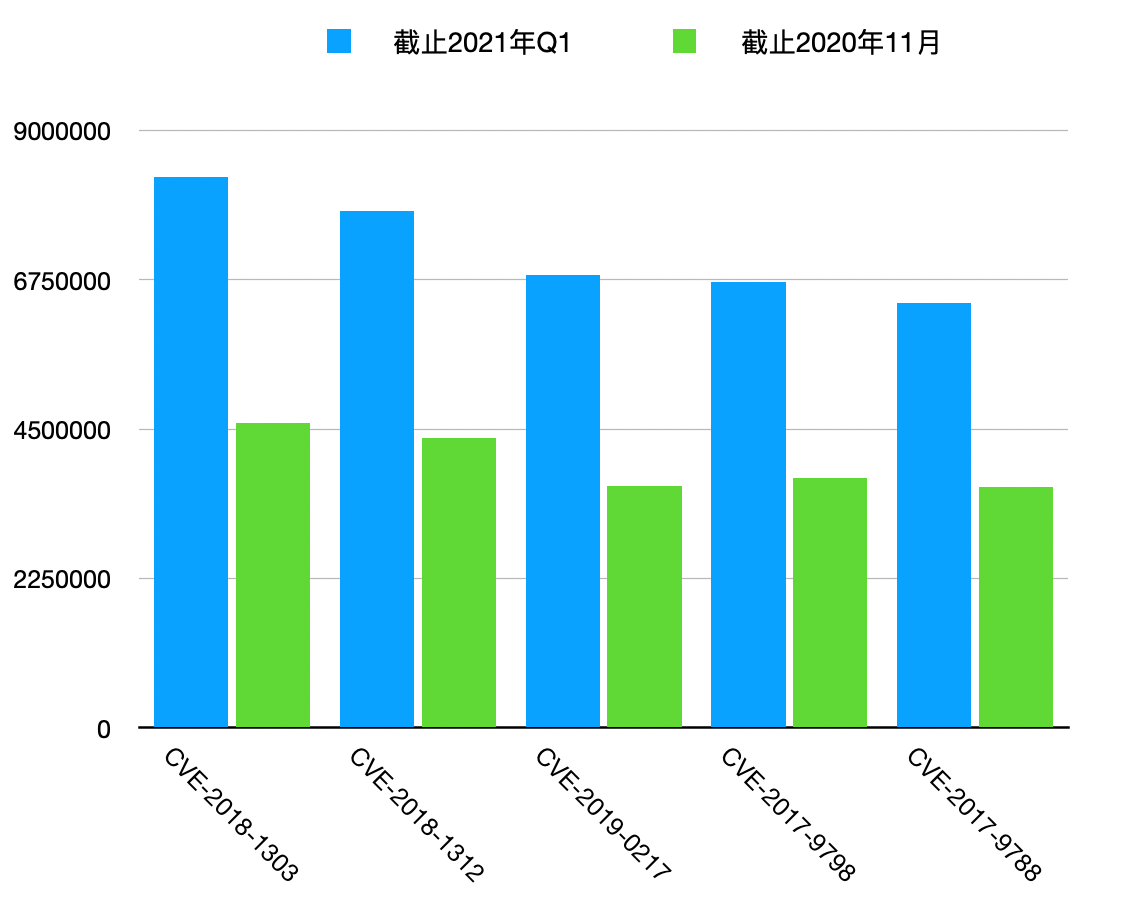

图1-6截止2021年Q1与截止2020年11月数据对比

接着对单个CVE的增量进行分析,图1-6展示排名前五的CVE影响资产的数量增长巨大,从左往右,截止2021年Q1和截止2020年11月份对比,总体增长约80%。前五CVE的详细信息如下:

CVE-2018-1303:特意制作的HTTP请求标头可能导致2.4.30版之前的Apache HTTP Server崩溃,原因是读取范围超出限制。它可以用作对modcachesocache用户的拒绝服务攻击。

CVE-2018-1312:在Apache httpd 2.2.0至2.4.29中,当生成HTTP Digest身份验证质询时,使用伪随机种子未正确生成为防止答复攻击而发送的随机数。在使用通用Digest身份验证配置的服务器群集中,攻击者可能会在未检测到HTTP请求的情况下跨服务器重播HTTP请求。

CVE-2017-9798:如果可以在用户的.htaccess文件中设置Limit指令,或者httpd.conf有某些错误配置(也称为Optionble),则Apache httpd允许远程攻击者从进程内存中读取机密数据。这会影响通过2.2.34和2.4.x通过2.4.27的Apache HTTP Server。

CVE-2019-0217:在Apache HTTP Server 2.4版本2.4.38和更低版本中,在线程服务器中运行时,modauthdigest中的争用条件可能允许具有有效凭据的用户使用其他用户名进行身份验证,从而绕过配置的访问控制限制。

CVE-2017-9788:在2.2.34之前的Apache httpd和2.4.27之前的2.4.x中,类型'Digest'的[Proxy-] Authorization标头中的值占位符未在modauthdigest连续分配key = value之前或之间初始化或重置。提供没有“ =”分配的初始密钥可能反映先前请求使用的未初始化池内存的陈旧值,从而导致潜在机密信息的泄漏,以及在其他情况下的段错误(segfault),从而导致拒绝服务。

对CVE影响资产数量进行分析后,可以看出,资产重心仍是WEB服务,其中Apache的使用量增长尤为明显。后续的攻击手段仍是以突破WEB服务为主,所以企业在安全部署中需要重点对WEB流量进行审计,提前发现风险。

二、 CVE年份影响分布

2.1 全球CVE年份分布

从1.1 CVE历年增长趋势中, 2020年的CVE统计数量已经高居首位,并且2021年的Q1 CVE数量也已经达到惊人的1.3万。为了观察2021年Q1 CVE的实际占比情况,对统计数据中CVE年份分布进行分析。

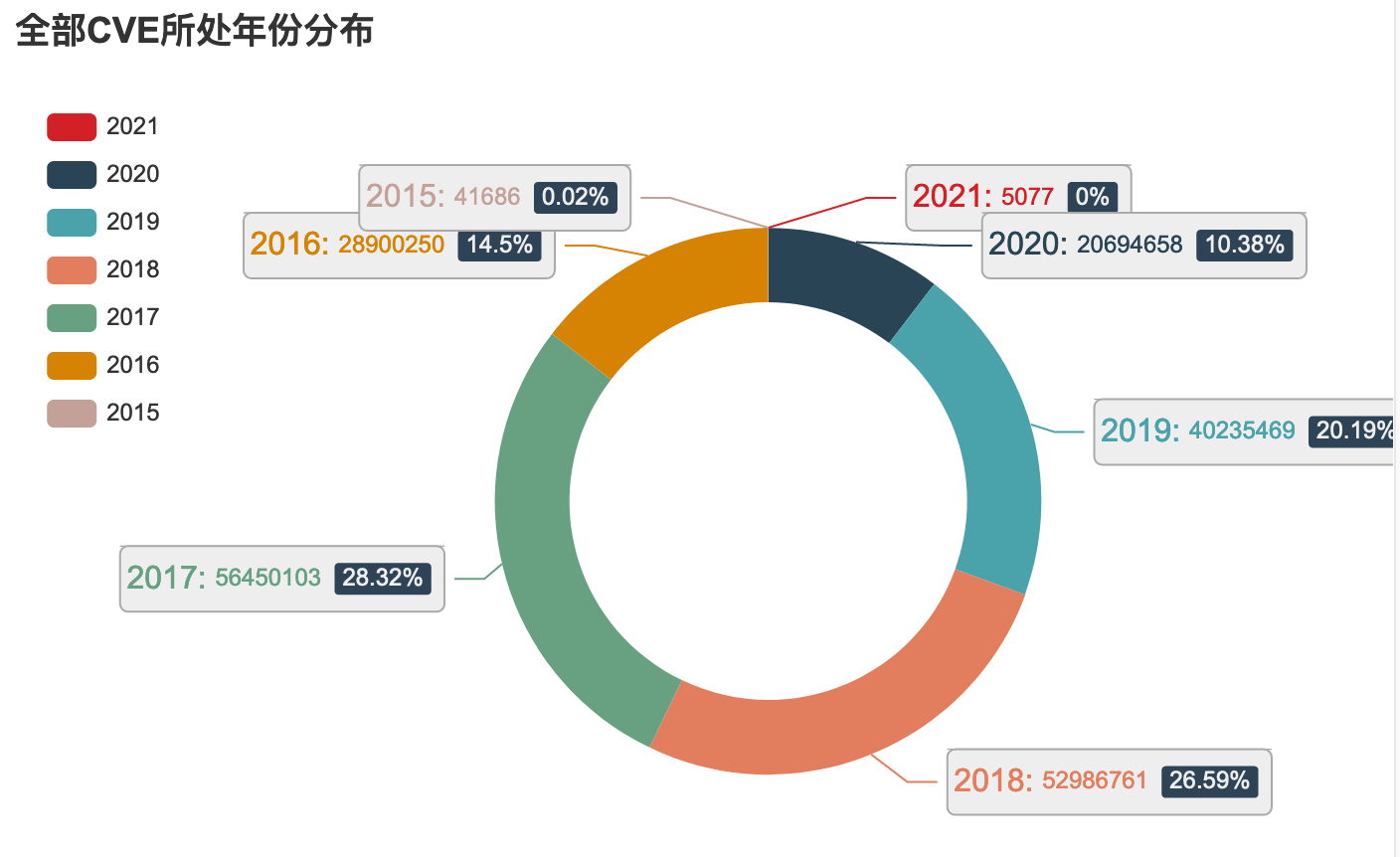

图2-1 截止2021年Q1全球CVE年份分布

图2-1 截止2021年Q1全球CVE年份分布

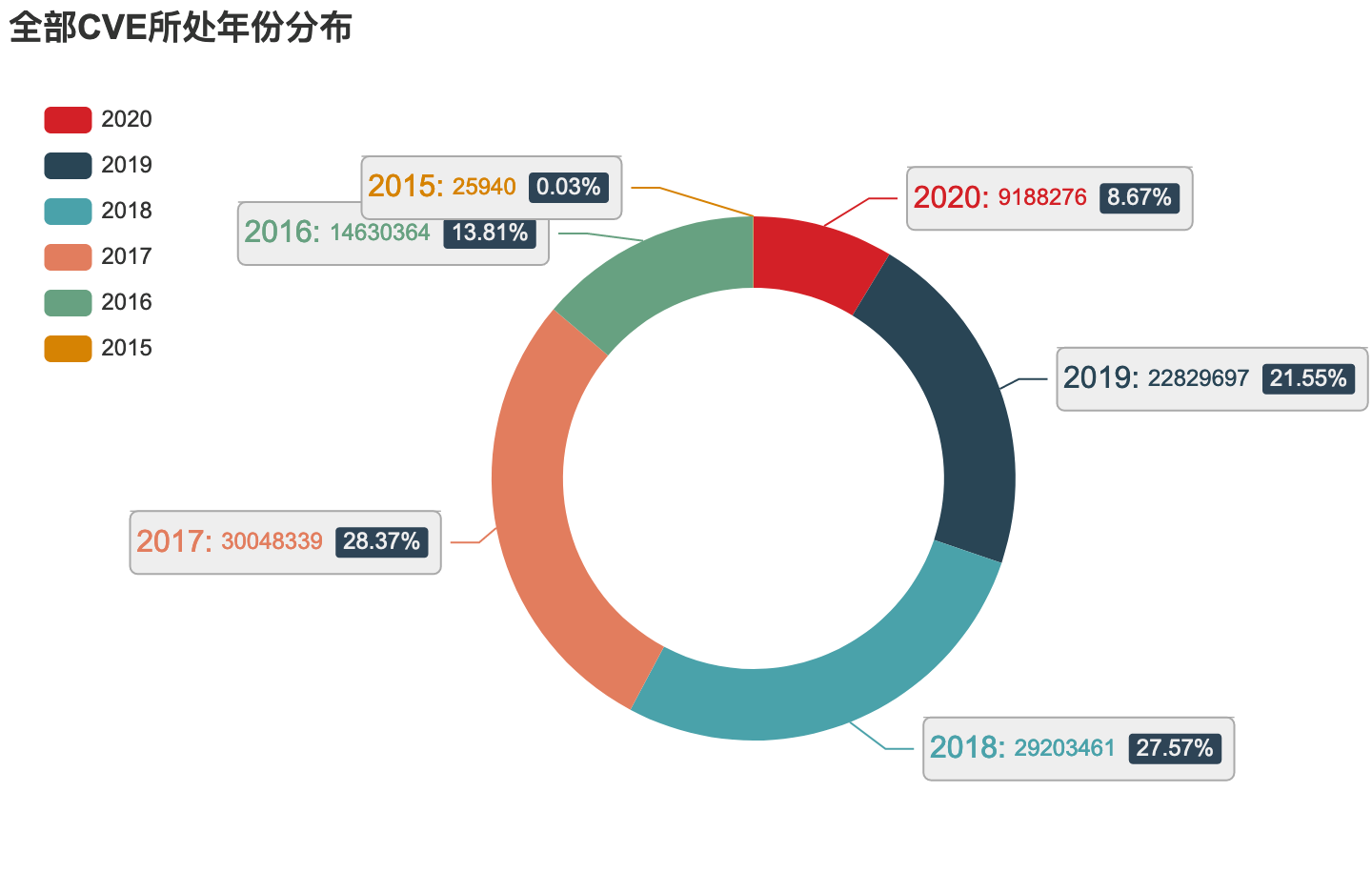

图 2-2 截止2020年11月全球CVE年份分布

截止2021年第一季度全球CVE年份分布中,2021年CVE已经开始崭露头角,虽然只有5077个数据,但按照图2-1情况,2020年的CVE已经增长到10.38%,那么预计2021年CVE在年底时也会达到10%左右。

虽然2020年总量增长率明显,但从图2-1和图2-2对比的总量上来看,截止2021年Q1的数量比截止2020年11月的数量翻了接近1倍,同时占比上排名前三的仍然是2017、2018和2019。

2.2 中国CVE年份分布

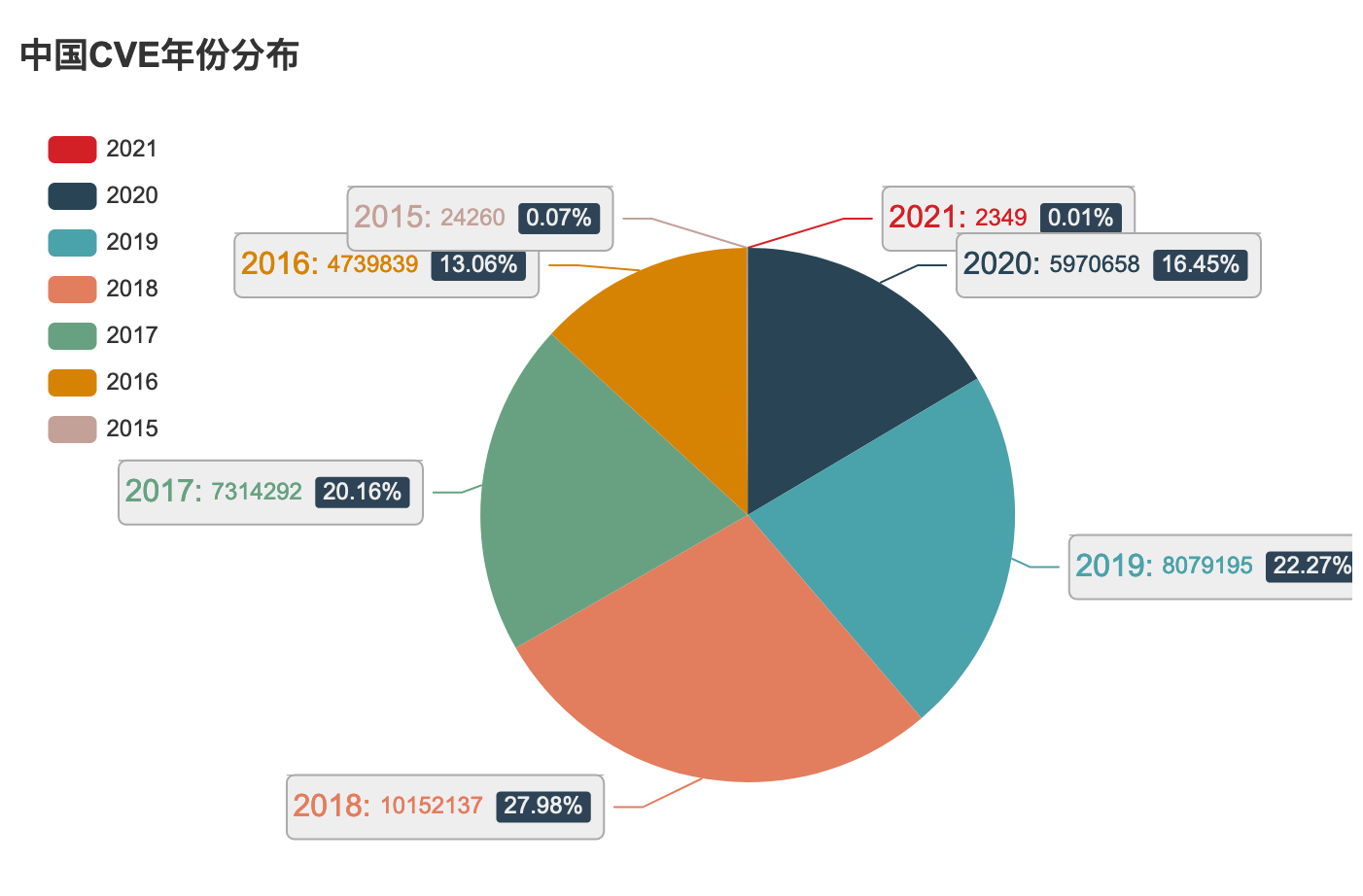

图2-3 截止2021年Q1中国CVE年份分布

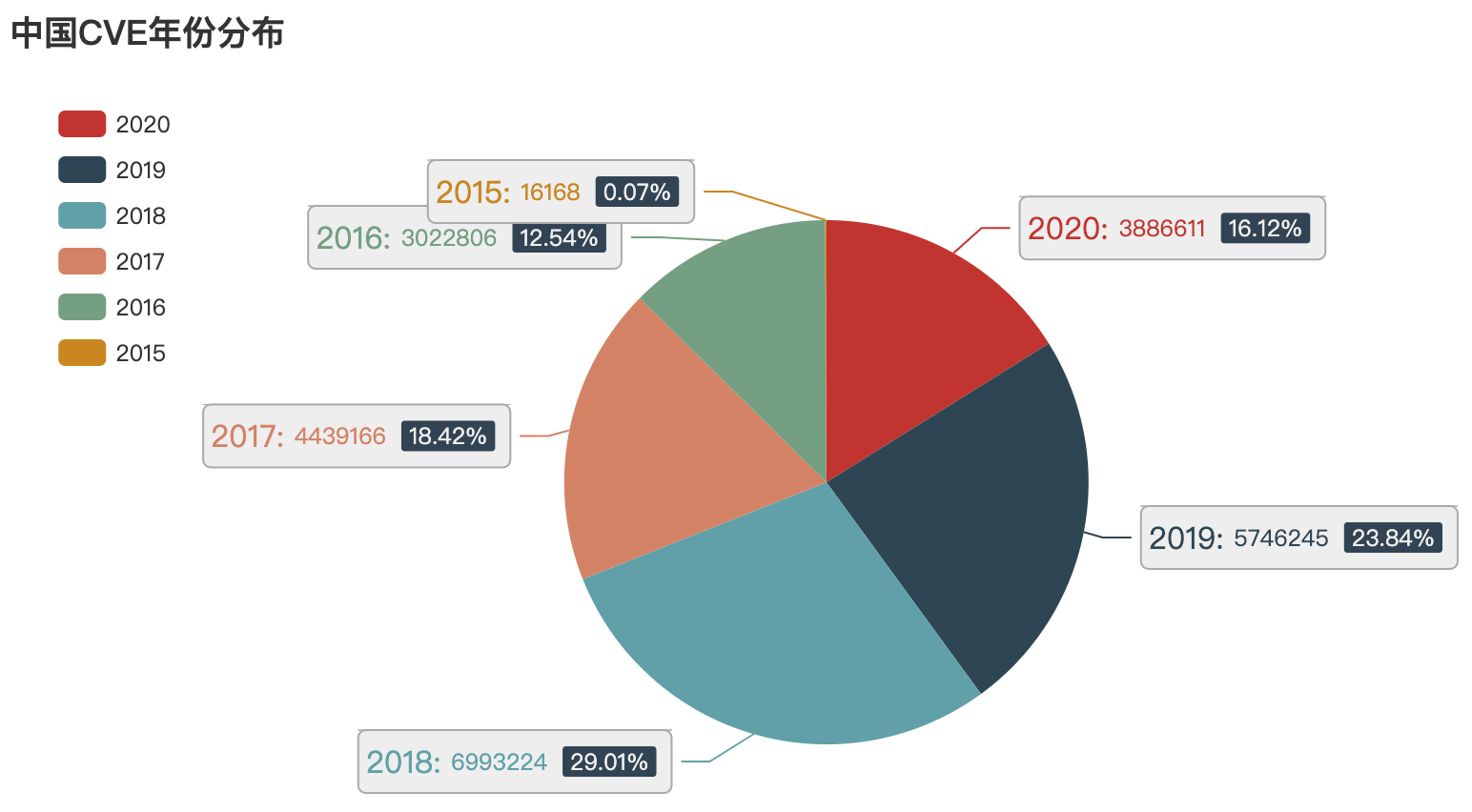

图2-4截止2020年11月中国CVE年份分布

图2-4截止2020年11月中国CVE年份分布

中国CVE年份分布可以推测我国资产的更新迭代程度。图2-3截止2021年Q1和图2-4 截止2020年11月对比来看,中国CVE年份分布的增长趋势和全球的CVE年份分布增长相似,可以看出中国互联网是全球的重要组成部分。

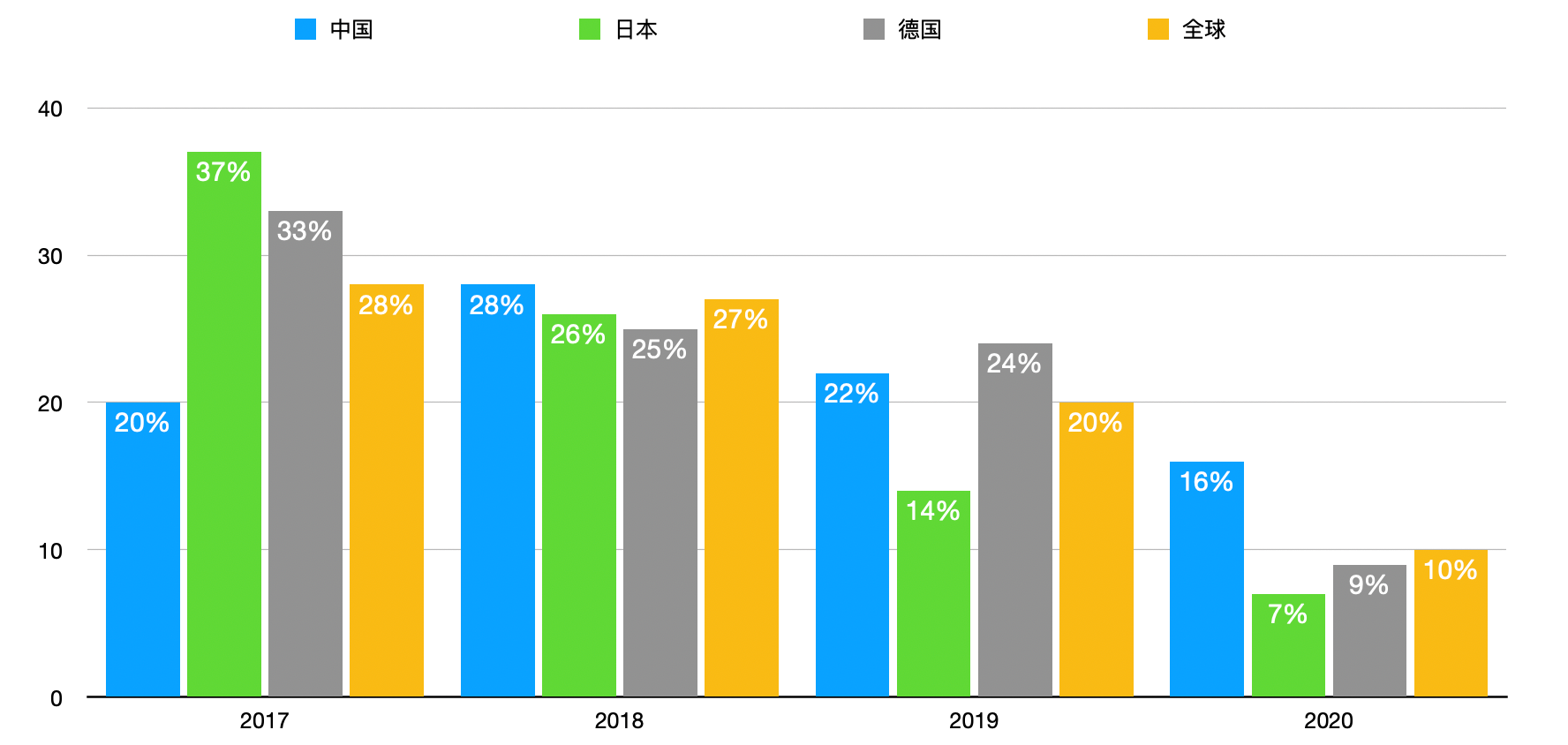

图2-5 中、日、德、全球CVE年份占比

对中、日、德以及全球的的年份占比进行分析:图2-5显示中国地区的CVE年份分布排名:CVE 2018年第一,CVE 2019年第二,CVE 2017年第三,合计占比70%。并且在图中可以看出2017年的CVE占比中,中国低于全球约8%,并且远低于同期的日本和德国;2020年CVE占比中,中国高于全球约6%,比同期的日本、德国平均高约8%。

从CVE年份分布图可以看出我国互联网呈现年轻化,积极拥抱技术革新,对软硬件迭代快于整体趋势。

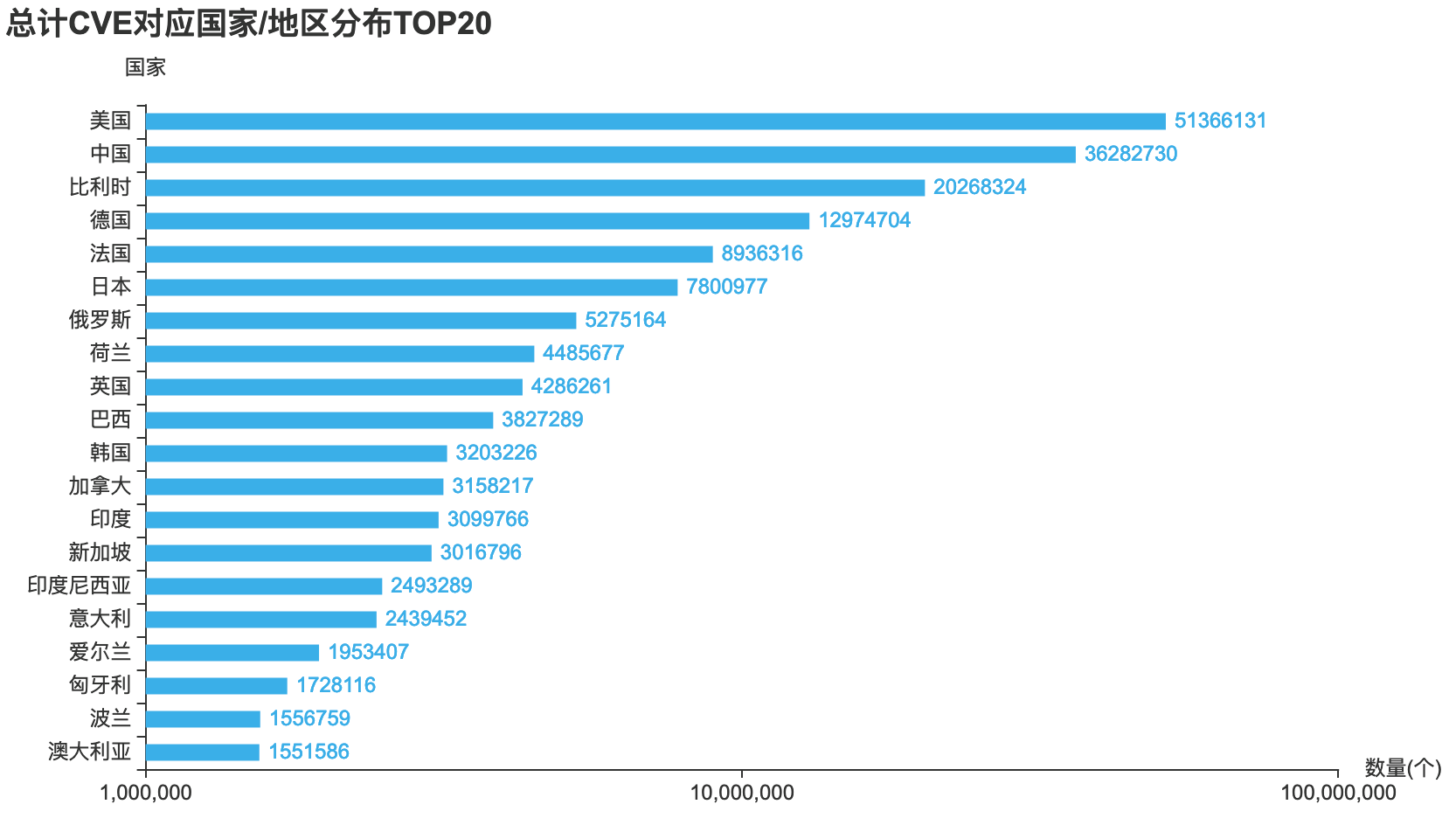

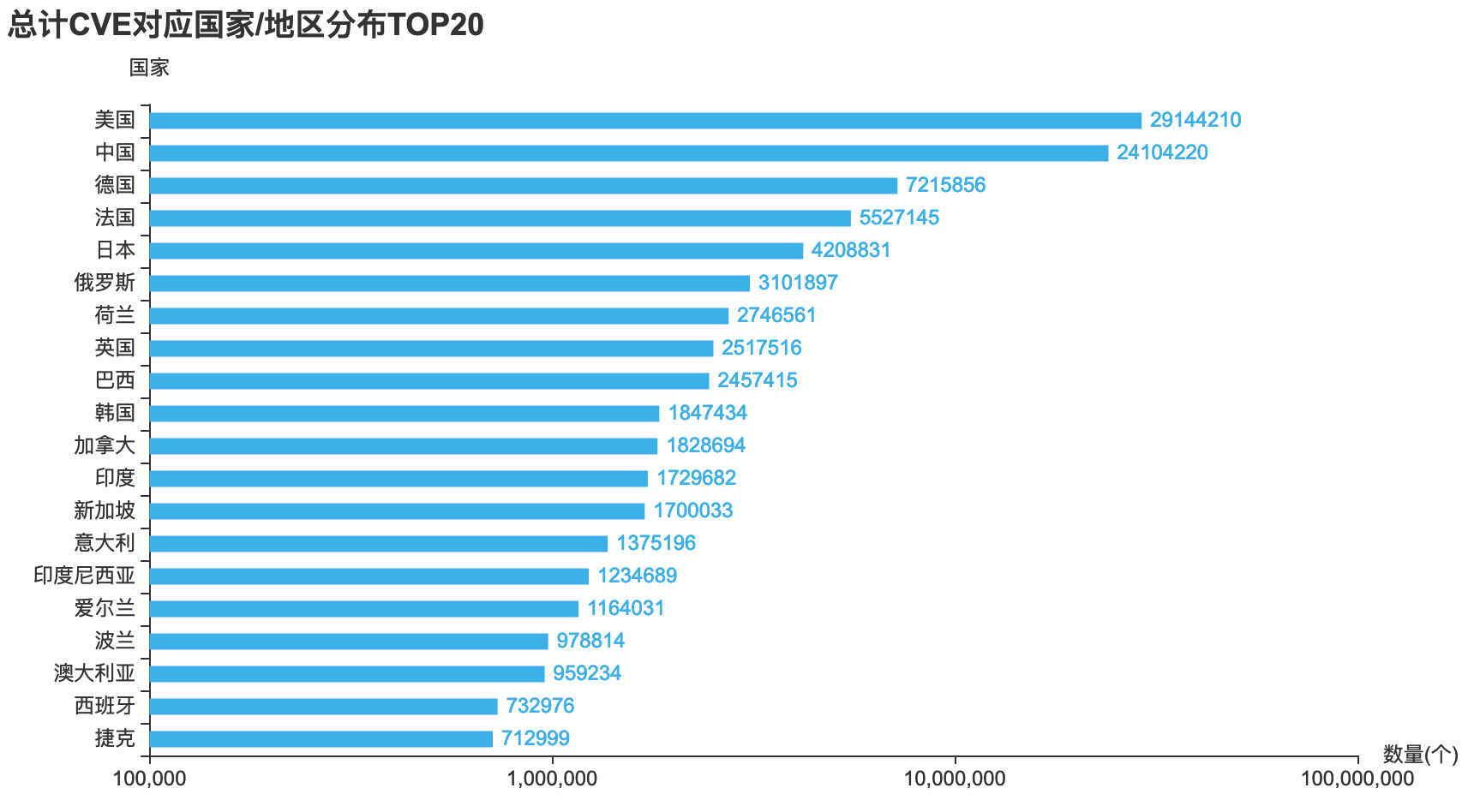

3.1 全球CVE地区分布

图3-1 截止2020年Q1全球CVE地区分布TOP 20

图3-2 截止2020年11月 全球CVE地区分布TOP 20

图3-2 截止2020年11月 全球CVE地区分布TOP 20

对CVE进行CVE地区分布数量分析,可以看出图3-1中,全球地区CVE的漏洞风险主要集中在美国、中国、比利时、德国、法国和日本。

从CVE的地区增长情况来看,图3-1和图3-2的对比结果显示CVE的数据平均增长近1倍。说明的互联网资产都在快速增加中,并且由于技术文档的迭代慢于软件的迭代,导致有漏洞的资产也在快速增加。其中比利时尤为突出,横空出现在第3位,将德国和法国挤至第4和第5位,并且在截止2021年Q1,捷克和西班牙在全球CVE地区分布TOP20中出局。

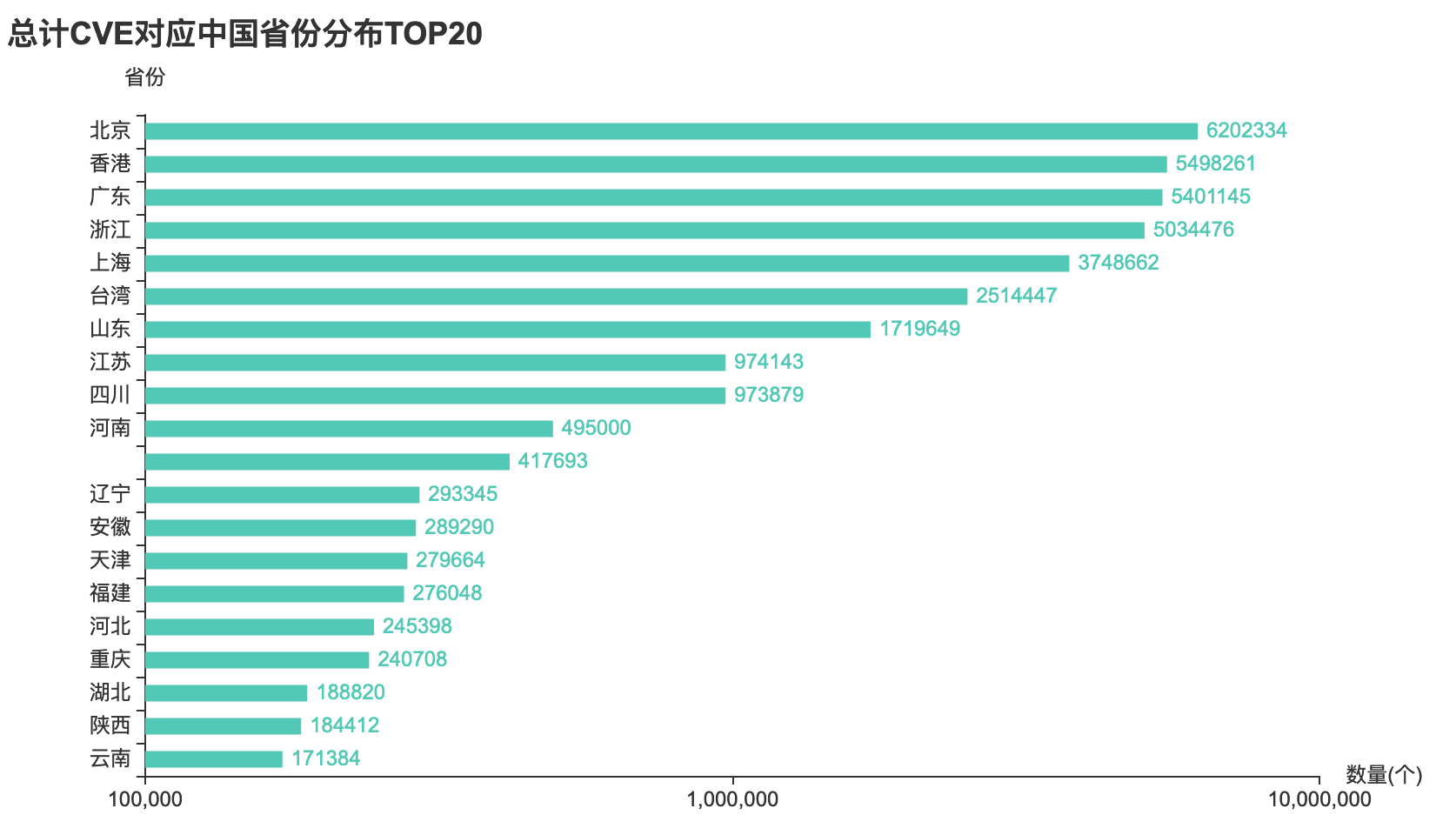

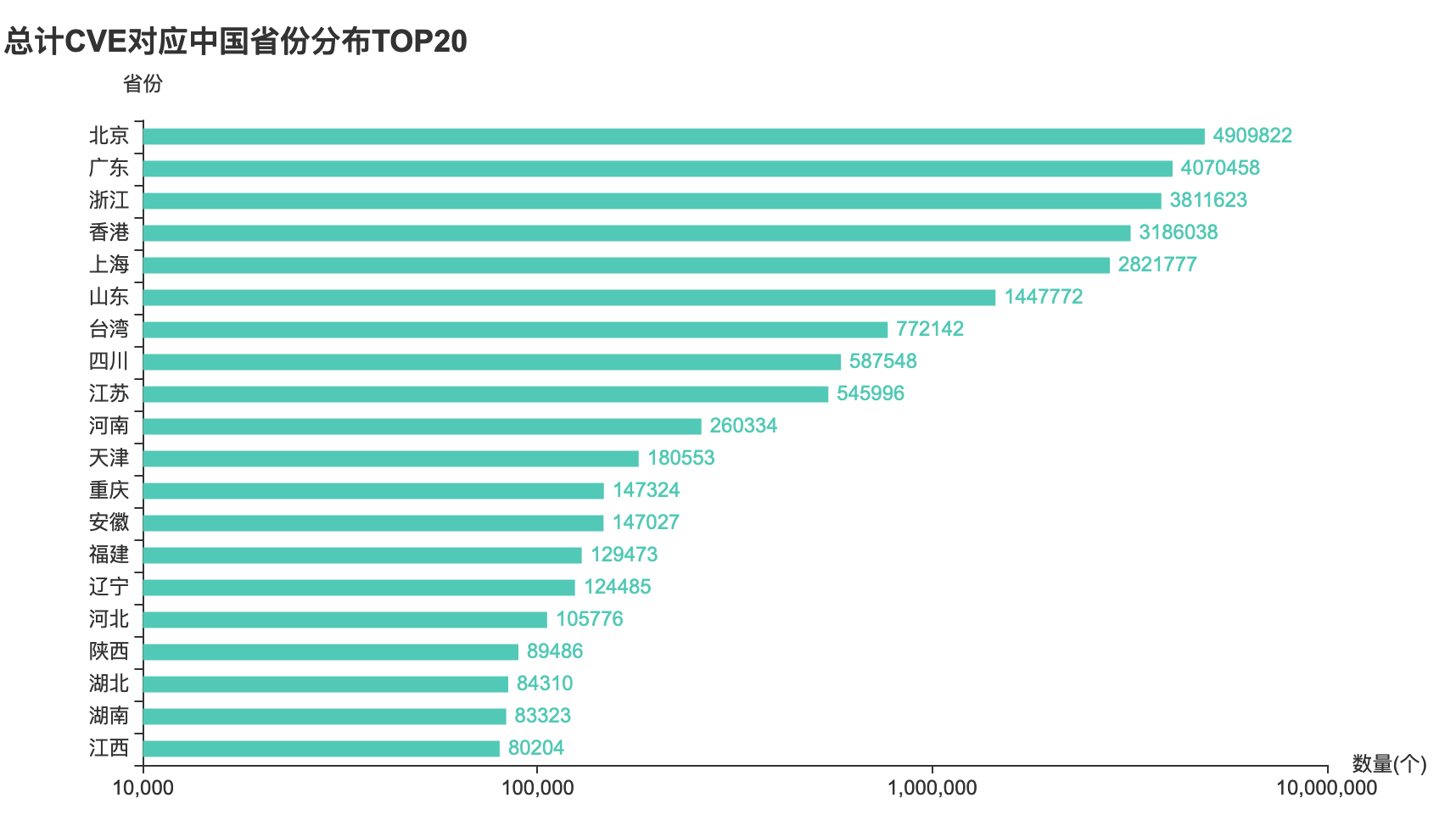

3.2 国内地区CVE分布TOP20

图3-3 截止2021年Q1国内地区CVE分布TOP20

图3-3 截止2021年Q1国内地区CVE分布TOP20

图3-4 截止2020年11月国内地区CVE分布TOP 20

图3-4 截止2020年11月国内地区CVE分布TOP 20

国内地区的CVE主要分布在一线发达城市,图3-3显示了国内地区CVE排名前五的分别是在北京、香港、广东、浙江和上海,合计超过2500万,占总CVE的69%。

对前后两次的测量数据的年份分析,从图3-3和图3-4中,可以看出国内地区CVE集中分布的前五仍然没变,但香港的CVE数据增长到了第二位。并且从平均情况上,除去排名前五的城市,剩下每个城市数据量也增长近1倍,有的甚至达到2倍多,比如:台湾。

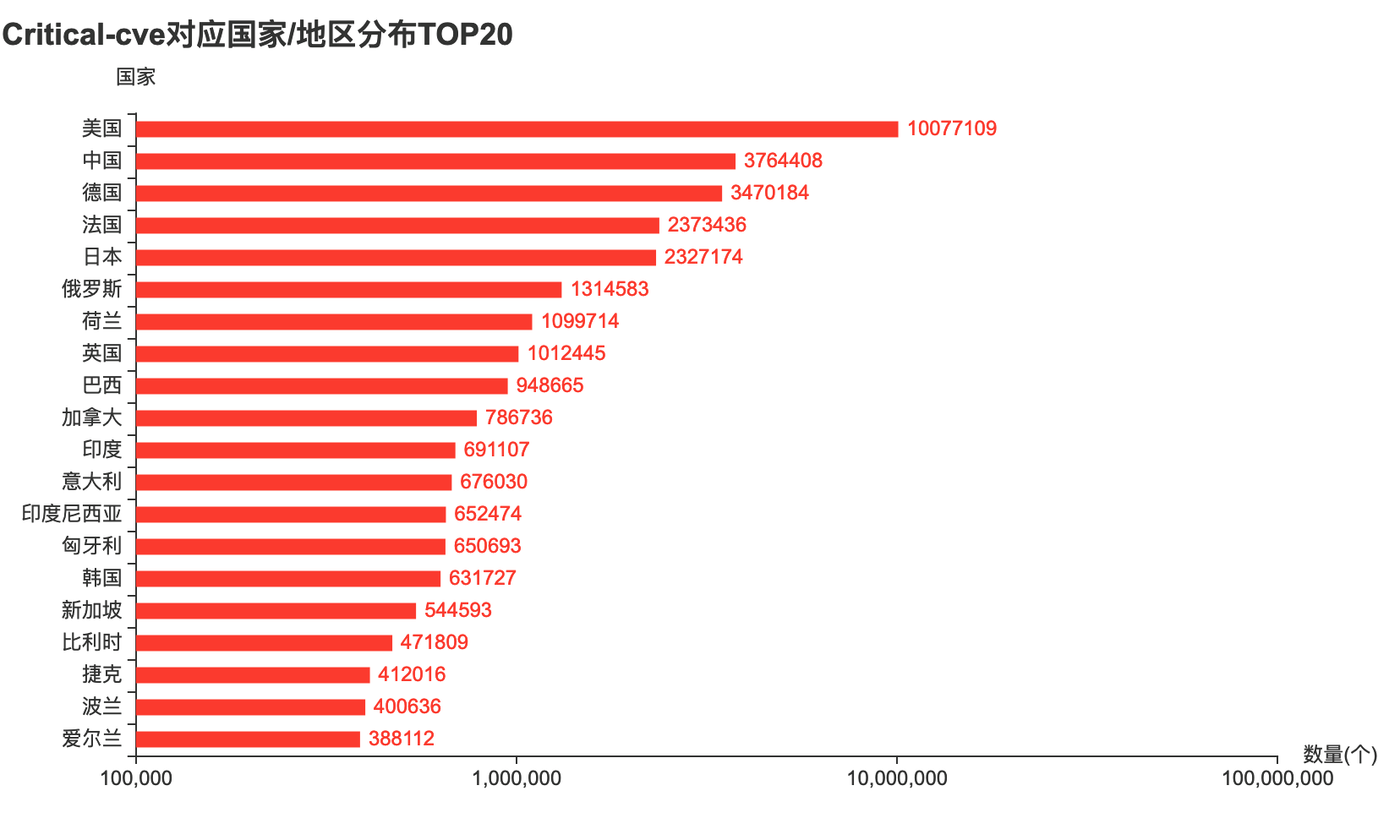

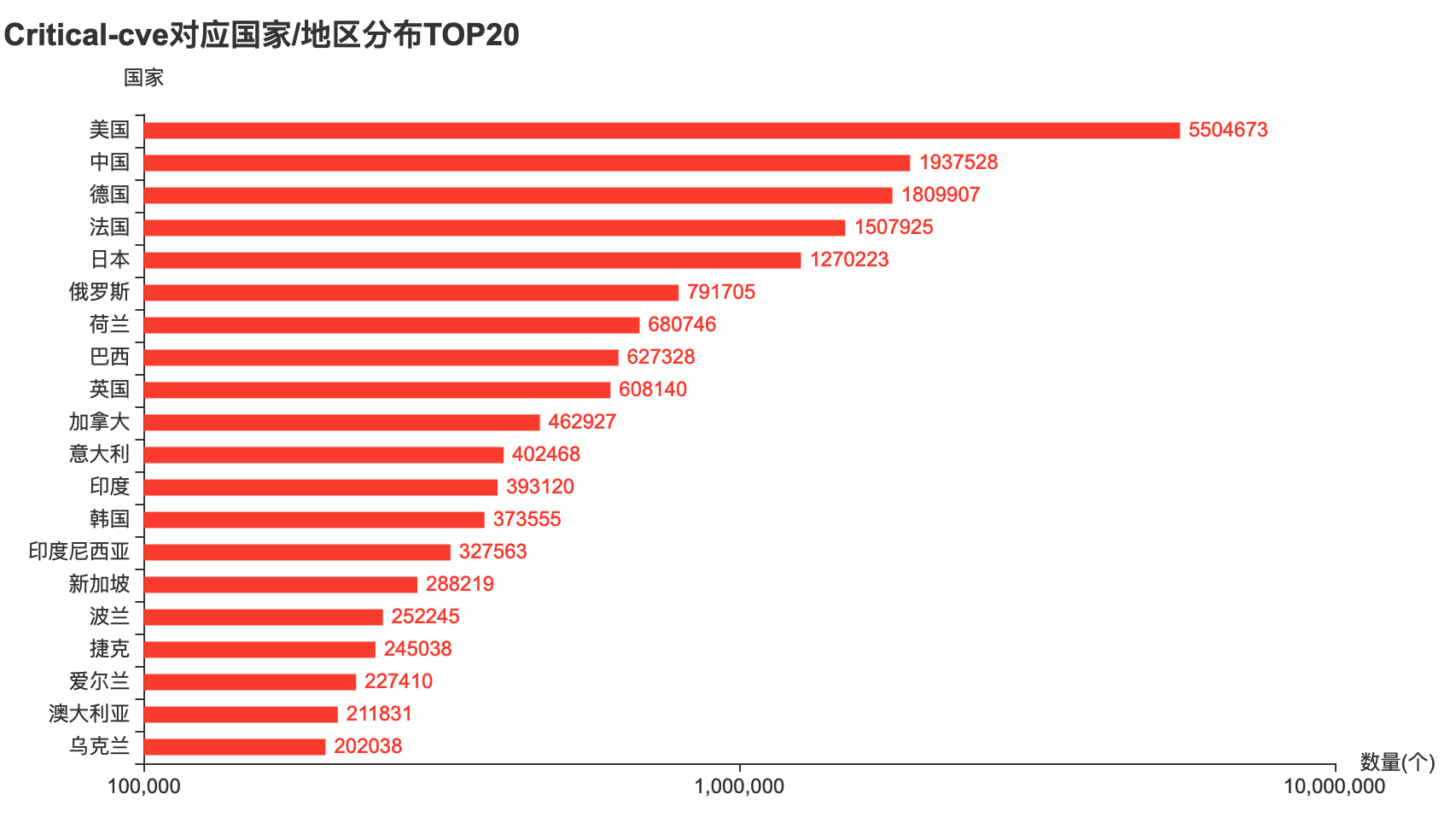

3.3 全球超危 CVE分布

图3-5 截止2021年Q1 全球超危CVE分布

图3-6 截止2020年11月全球超危CVE分布

图3-6 截止2020年11月全球超危CVE分布

超危CVE数量会显著提升一个国家被攻击的可能性,对比图3-5和图3-6,全球超危CVE分布排名前五的仍然是:美国、中国、德国、法国和日本。并且美国超危CVE以457万的增长量,远大于其他国家,其总数1007万也远超其他国家。

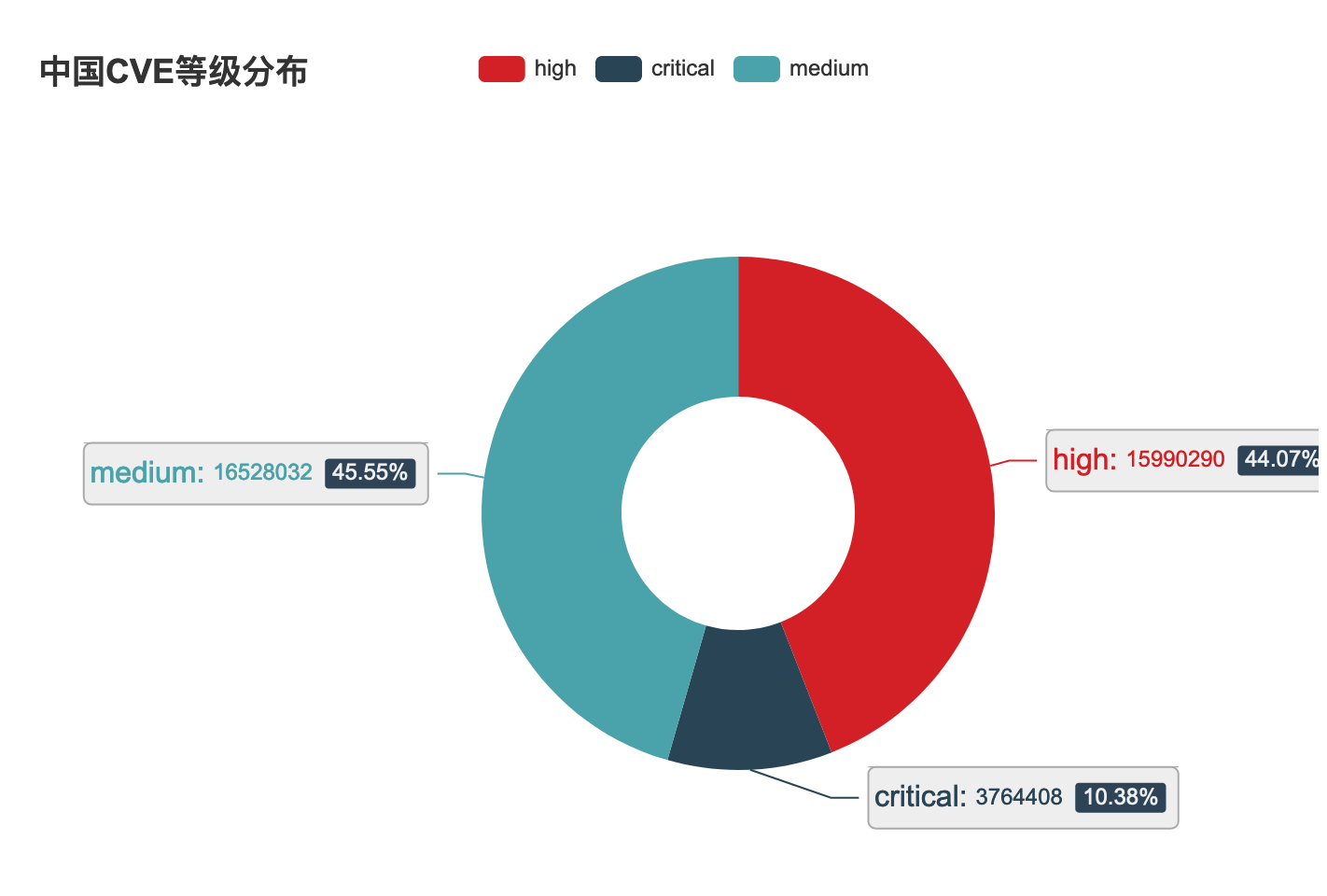

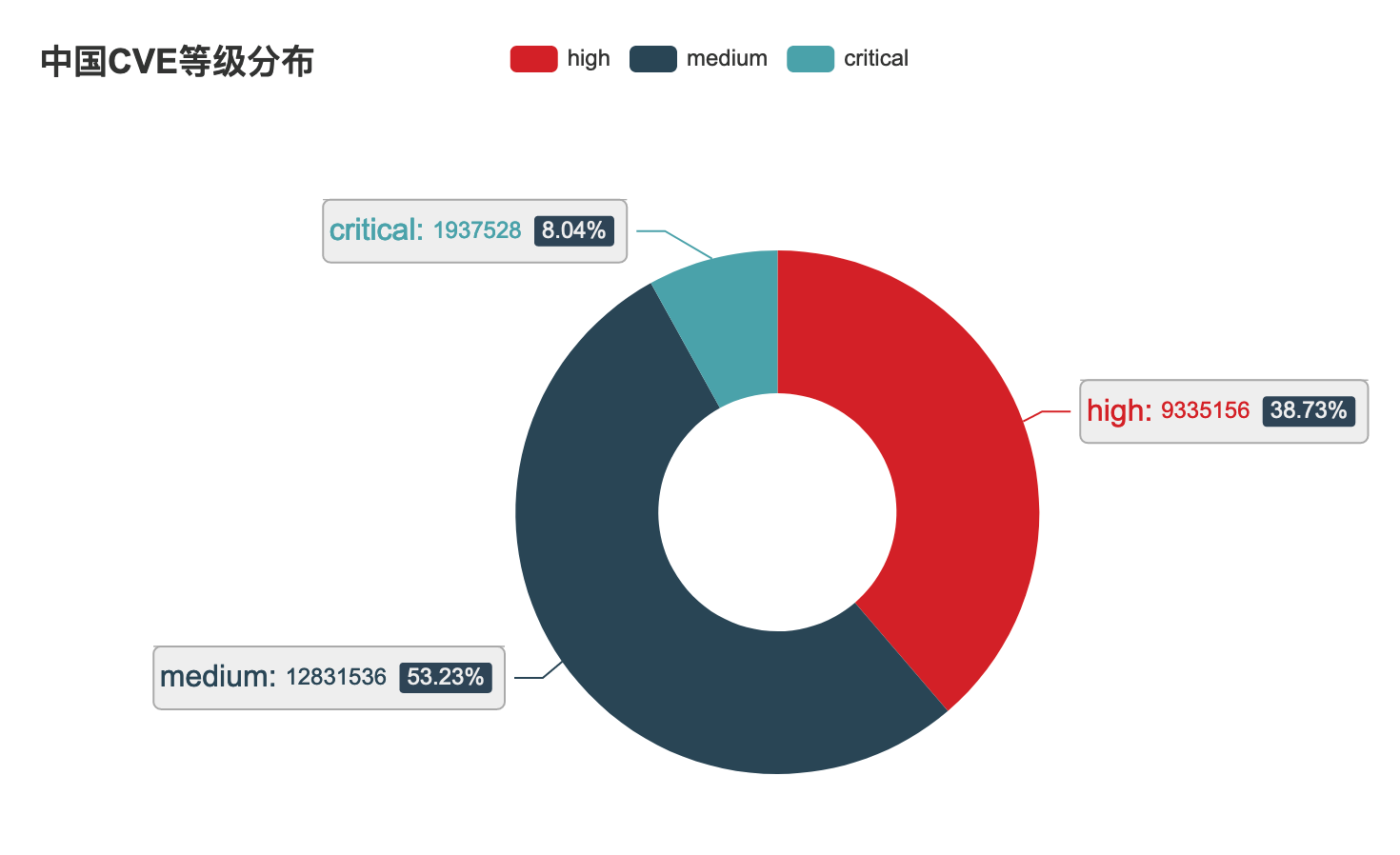

3.4 中国CVE等级分布

图3-7 截止2021年Q1中国CVE等级分布

图3-7 截止2021年Q1中国CVE等级分布

图3-8 截止2020年11月中国CVE等级分布

图3-8 截止2020年11月中国CVE等级分布

从国内CVE的等级分布来看,图3-7中国的CVE数据中,高危漏洞和超危漏洞合计占比超过一半,达到54%

对高危漏洞和超危漏洞的增量进行观察,从图3-7和图3-8中,可以看出2021年Q1的数据中:高危漏洞和超危漏洞的占比合计增加约8%。说明我国资产的被攻击面越来越严重,资产一旦被攻击后,损失程度相比之前,大大提高。

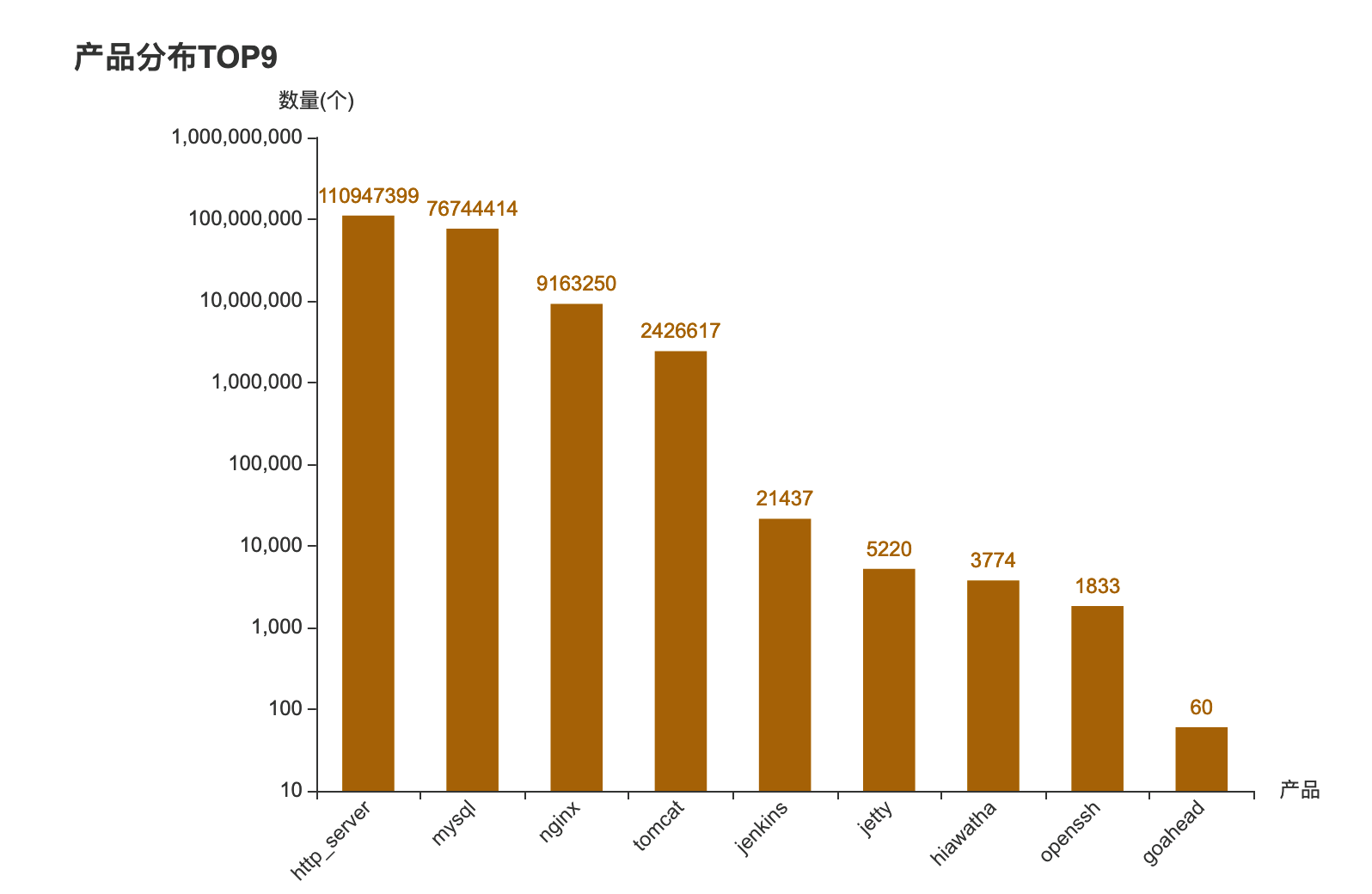

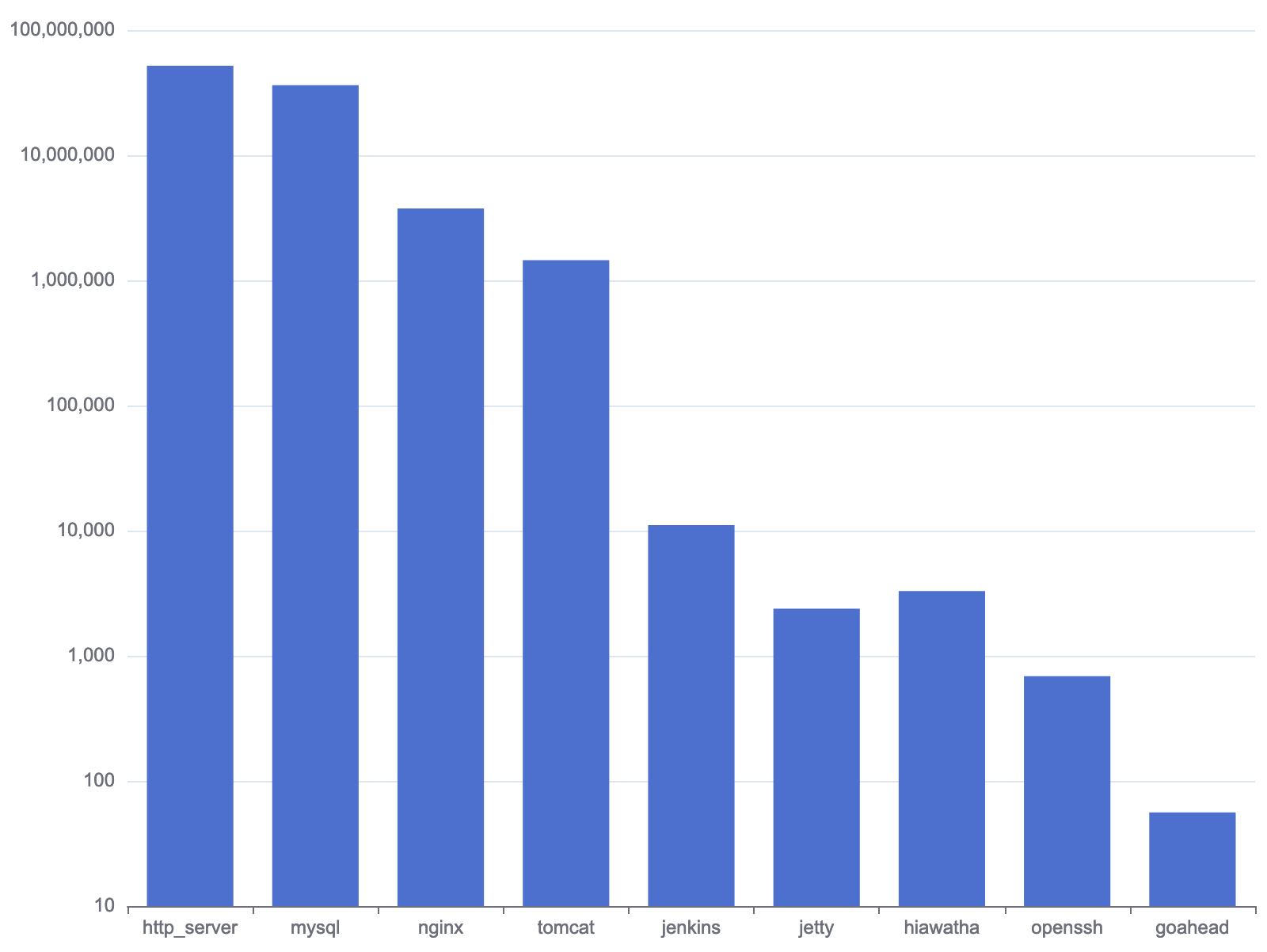

图4-1 截止2021年Q1被影响产品分布TOP图

图4-1 截止2021年Q1被影响产品分布TOP图

图4-2 2020年11月到截止2021年Q1增量

图4-2 2020年11月到截止2021年Q1增量

CVE分布的产品可以有效定位漏洞资产,根据图5-1和图5-2,全网CVE漏洞影响范围中对应软件统计主要以Apache, Mysql,Nginx,Tomcat,Jenkins为主。其中增量超过千万的分别是Apache http_server和Mysql,增量超过百万级的分别是Nginx和Tomcat。

五、安全建议

当前,全球范围内新一轮科技革命和产业变革正处于历史交汇期,以互联网、大数据、人工智能为代表的新一代网络信息技术与实体经济深度融合,工业互联网加速创新发展,数字经济发展加快建立新范式,全球经济社会新格局正在全方位重塑。

与此同时,全球网络安全形势也发生了深刻变化,大数据、人工智能、5G等技术创新发展,工业互联网所倡导的“人-机-物”全面互联,打破了工业企业传统的封闭格局,极易遭到恶意利用从而带来新的安全问题,融合领域快速发展导致安全边界不断延伸,安全问题交织复杂,安全形势更为复杂,安全风险日益加大。

为了解决漏洞带来的影响风险,一方面,编码人员不仅需要编写高效的代码,还需要具备一定的安全知识,对一些常见的漏洞代码进行规避。另一方面,企业也需提高对网络安全的重视程度,采购部署边界防护设备,采取物理或逻辑隔离等措施。同时需要具备应急响应的能力,在面对真实战况时,仍然能做到迅速、有效的入侵范围。

备注:安恒网络空间测绘解决方案

https://www.dbappsecurity.com.cn/show-69-1128-1.html

更多信息可联系

sumap@dbappsecurity.com.cn

[培训]内核驱动高级班,冲击BAT一流互联网大厂工作,每周日13:00-18:00直播授课

最后于 2021-5-11 16:53

被zizixixi编辑

,原因: 排版有问题