-

-

[原创]#30天写作挑战# 通过CTF学习Android漏洞(暴露组件aidl利用+next_intent)

-

发表于:

2020-9-5 10:22

22878

-

[原创]#30天写作挑战# 通过CTF学习Android漏洞(暴露组件aidl利用+next_intent)

RCTF 2015 Mobile350-Load

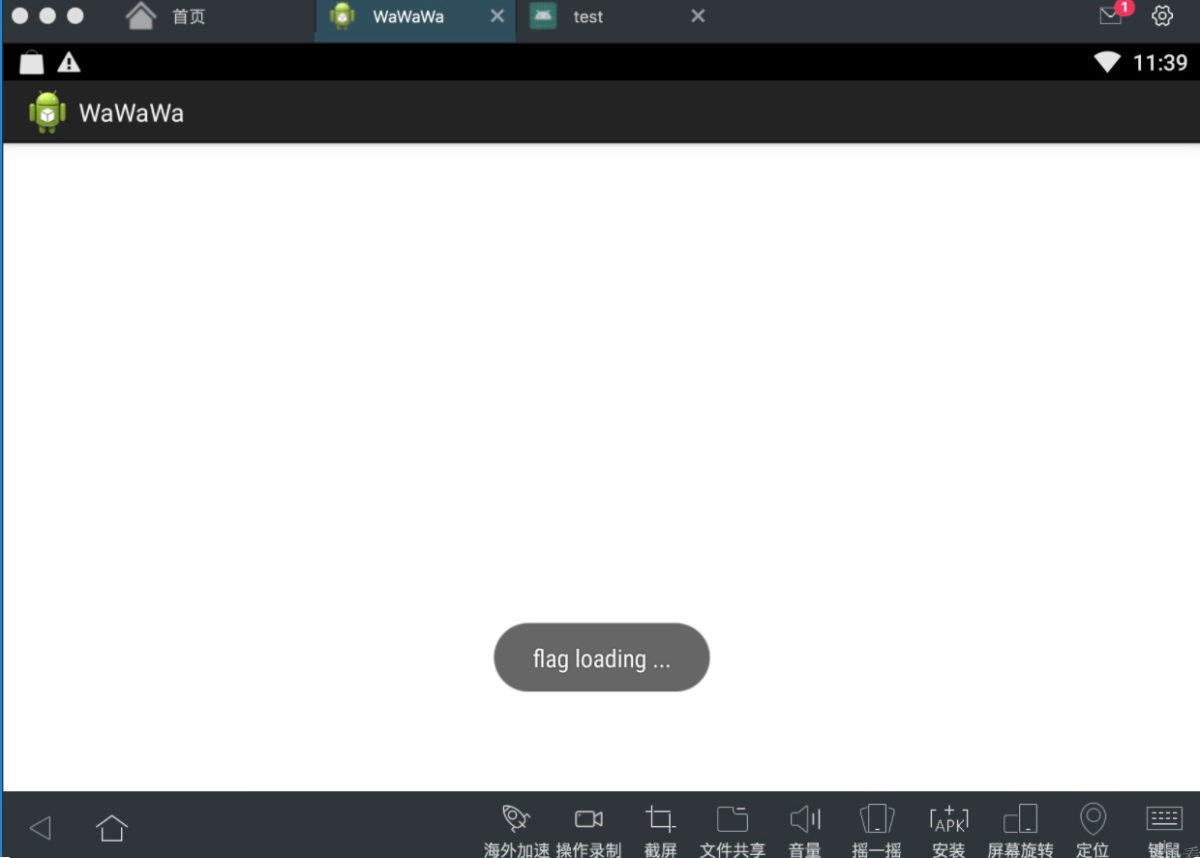

This APK has a vulnerability,Can you load the flag? Try it.WaWaWa_0bb98521a9f21cc3672774cfec9c7140

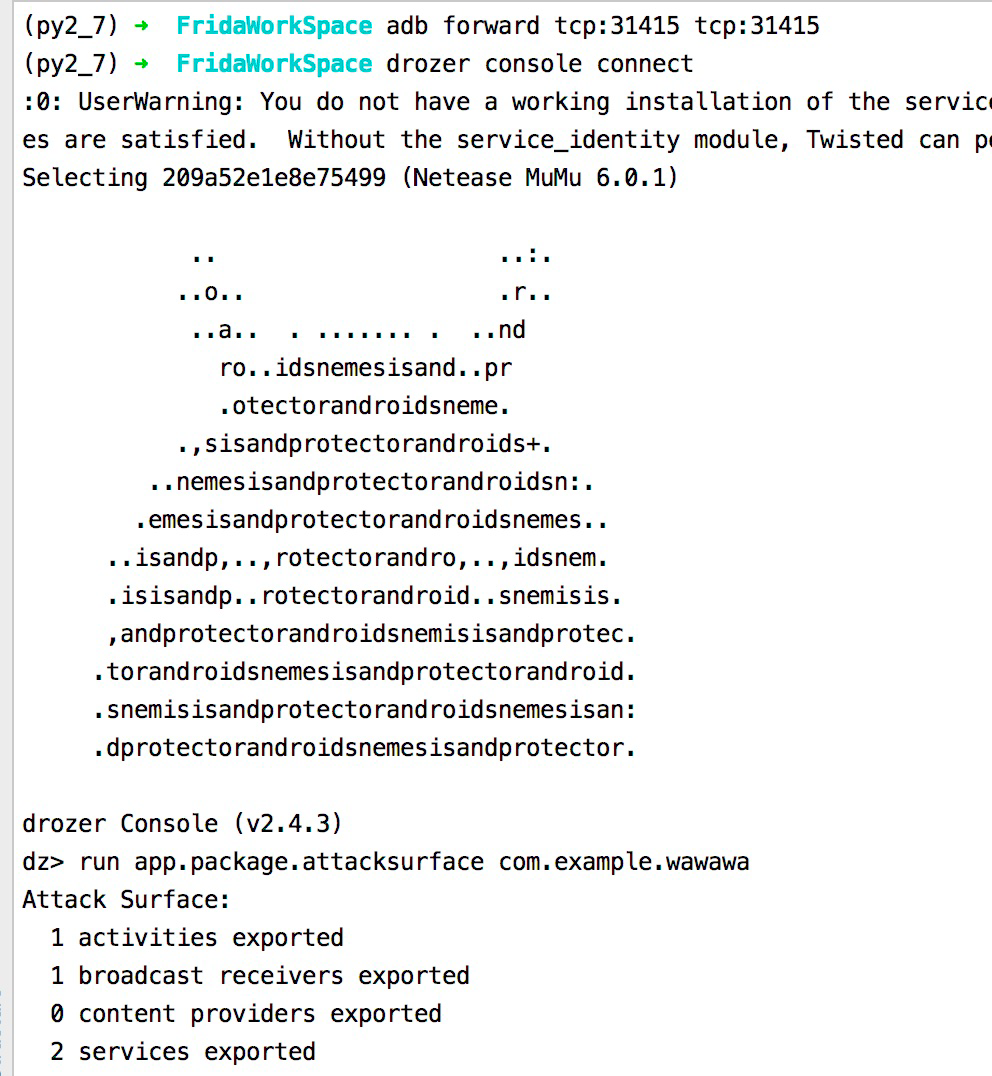

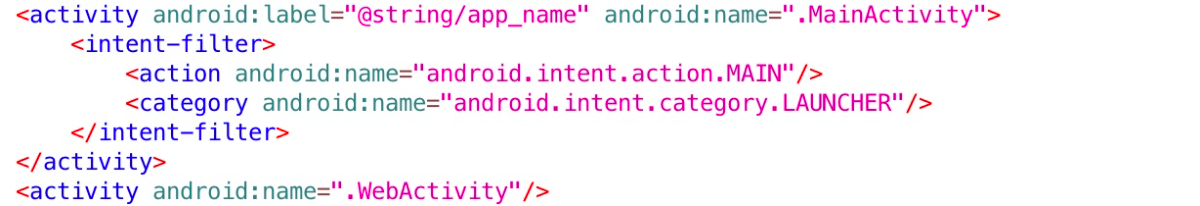

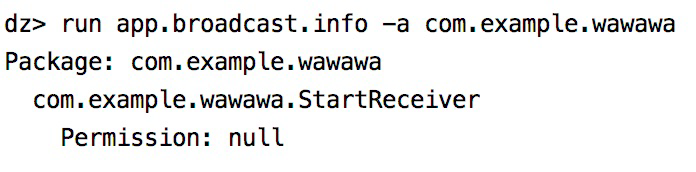

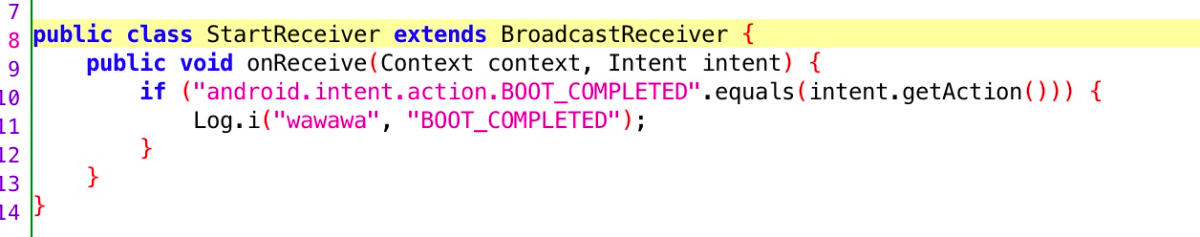

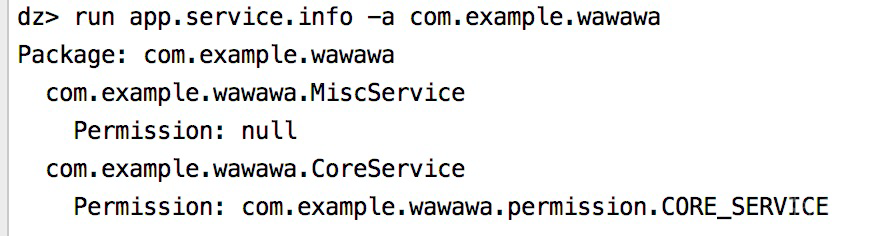

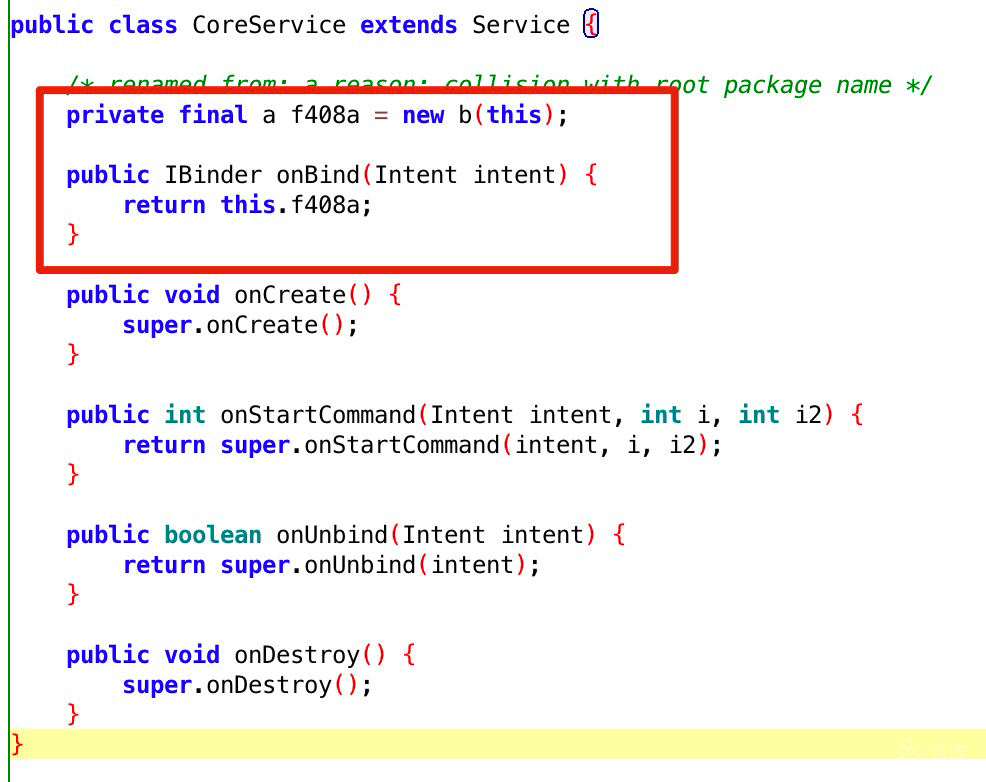

1、暴露组件aidl利用

2、next_intent

AIDL是Android中IPC(Inter-Process Communication)方式中的一种,AIDL是Android Interface definition language的缩写,AIDL的作用是让APP里绑定一个其他APP的sevice,这样APP可以和其他APP交互。

Intent(意图)主要是用于激活组件和解决Android应用的各项组件之间的通讯。

编写一个新的app

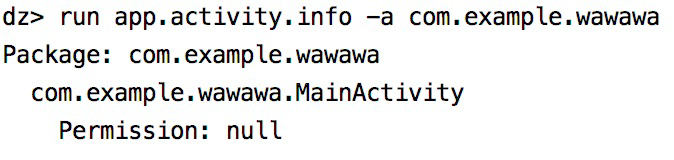

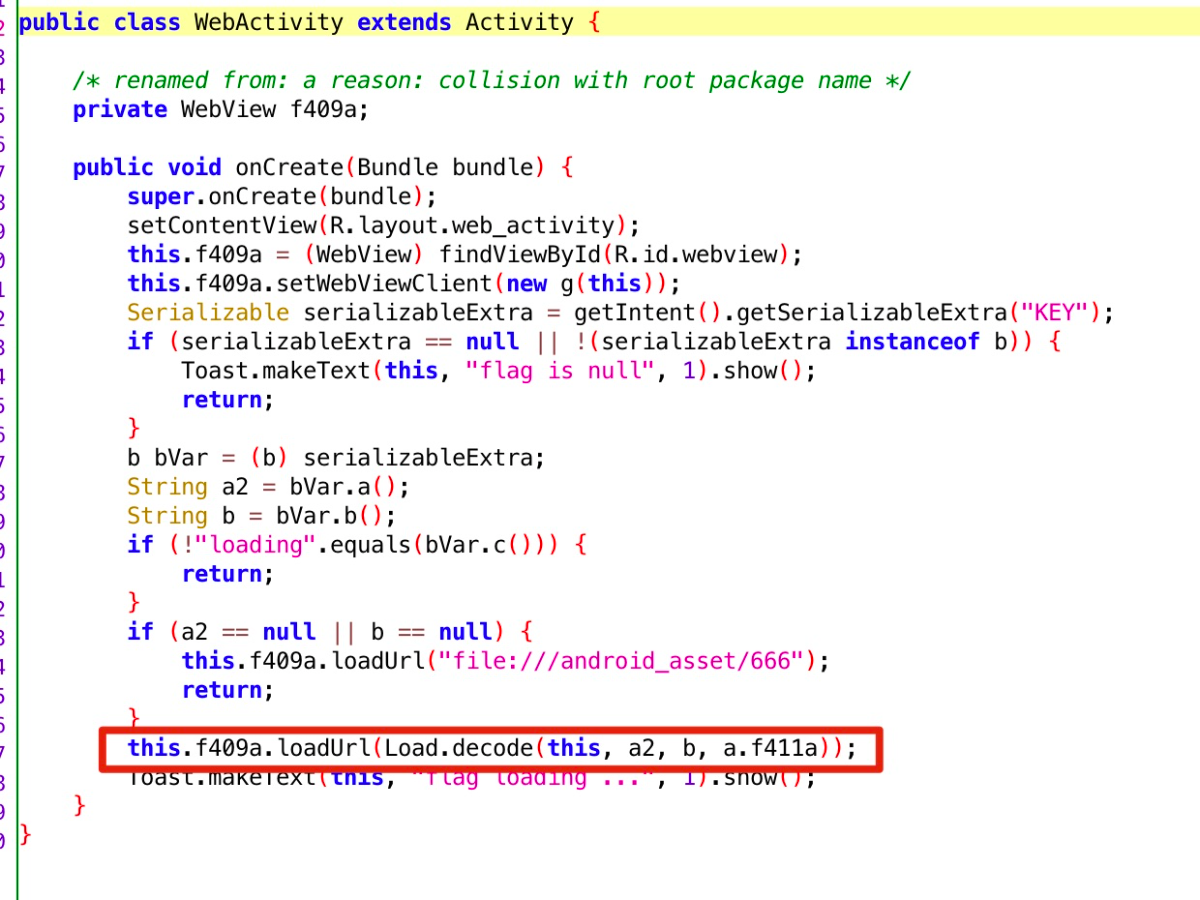

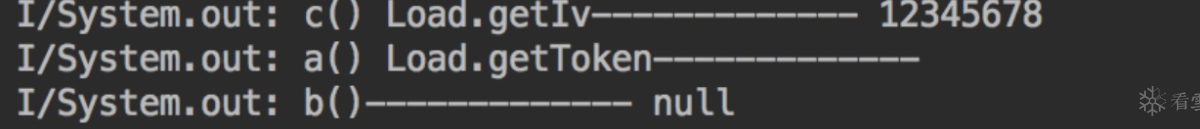

通过AIDL绑定CoreService进行访问,获取WebActivity中加密函数使用的key和iv;

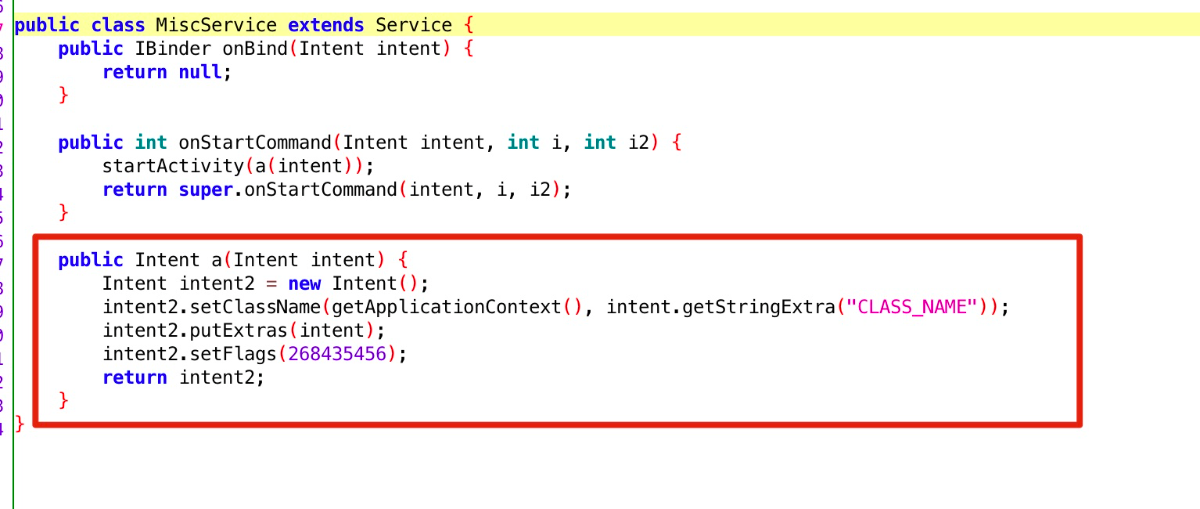

通过MiscService暴露出来的next_intent,模拟intent运行WebActivity获得flag。

1)新建android app工程

2)添加可以访问service的权限

3)程序中包名一定要和原程序一致

4)模拟intent

1、android的漏洞学习需要持续积累

2、android的组件安全造成的逻辑漏洞

[注意]传递专业知识、拓宽行业人脉——看雪讲师团队等你加入!

最后于 2020-9-5 11:07

被neilwu编辑

,原因: