环境 MuMu 模拟器

工具 jeb.exe,ida,Hash

病毒名称: 荒野行动盒子root锁机 (伪装成辅助-外挂)

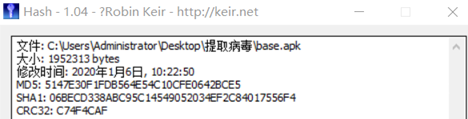

Md5: 5147E30F1FDB564E54C10CFE0642BCE5

Shar1: 06BECD338ABC95C14549052034EF2C84017556F4

CRC32: C74F4CAF

病毒功能点:病毒以伪装自身为一款第三方插件诱惑普通用户,在用户给与权限运行后直接将用户手机锁住

1.开始

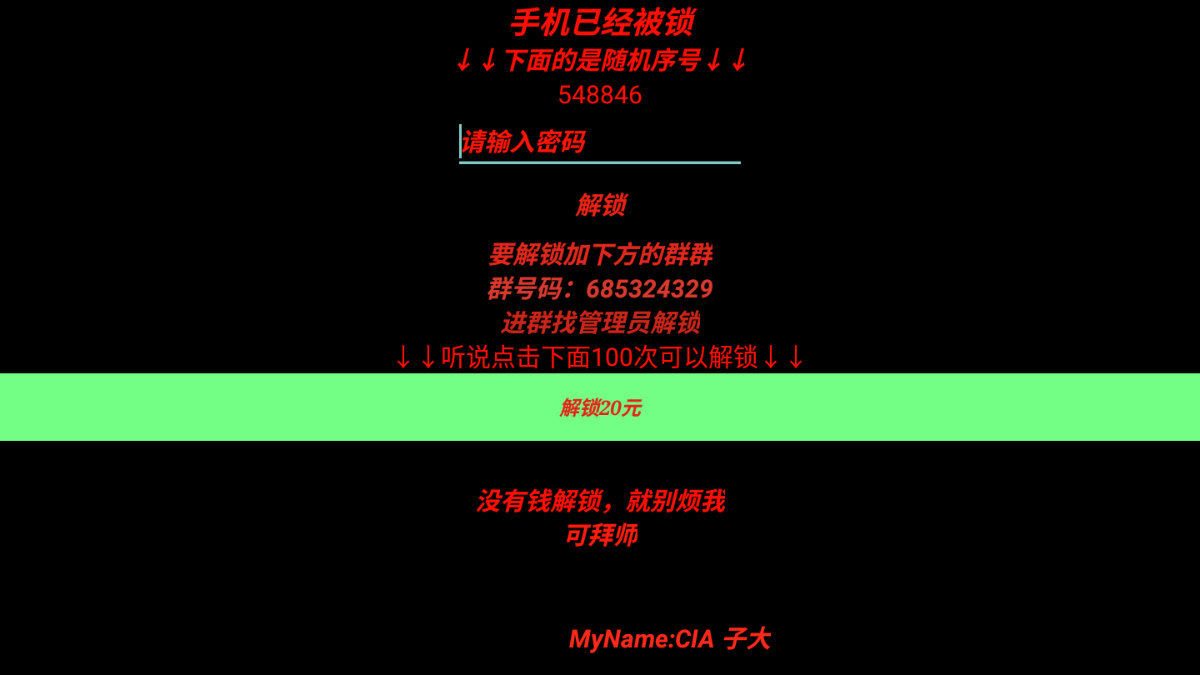

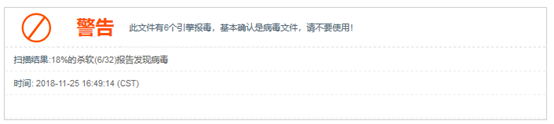

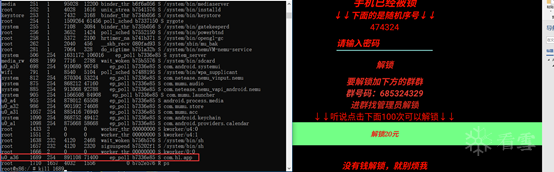

图-1.1

锁机状态, 使用adb 将病毒提取(图-1.1)

1.1提取病毒

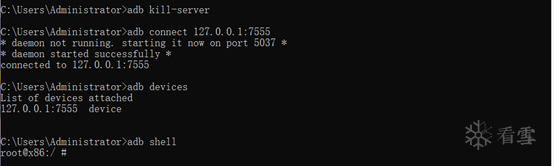

图-1.2

为什么找不到模拟器设备,因为我们使用的是MuMu模拟器 要连接指定端口(图-1.2)

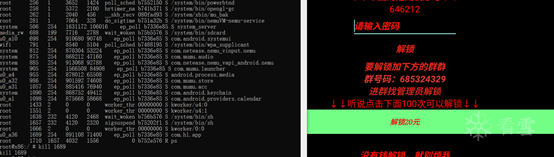

图-1.3

现在即可寻找MuMu模拟器并且进入设备(图-1.3),那就开始提取病毒(一段小插曲)

先要检查三大敏感目录

1./System/app 系统预装app所在目录,默认不可写,但是如果有root权限则可以修改

2.data/app 用户安装app所在目录,存放完整apk文件

3.data/data/包名 (存放安装app的所有配置文件信息)

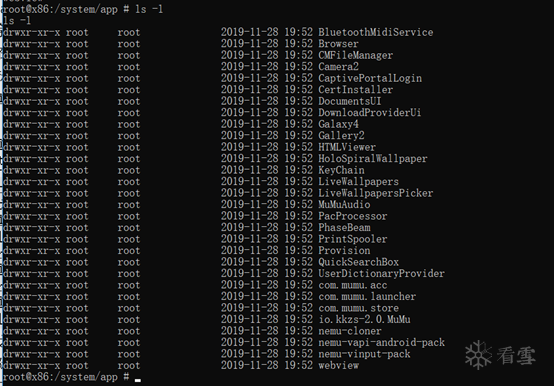

图-1.4 检查system/app目录

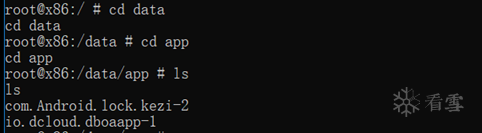

图-1.5进入存放app应用的指定位置/data/app

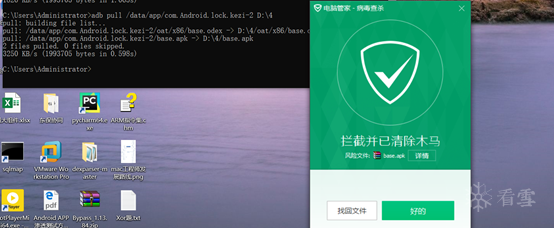

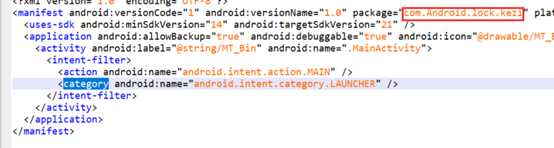

上面说过 这里是存放用户安装的apk位置 那么 com.Android.lock.kezi-2 属于敏感文件,因为包名中带Android的正常软件是没有的 所以将其提取查看

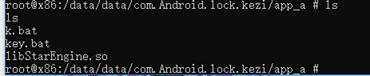

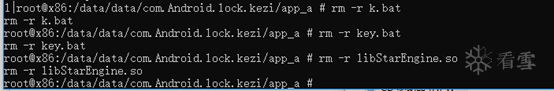

/data/data/app敏感文件提取 清理文件

图-1.6正常提取后电脑管家发现了是病毒(代表有恶意行为) 所以我们寻找病毒没错

图-1.7将病毒原件拿到手后, 查看md5

拿到md5上网进行查询,也可以自己分析

图-1.8 某病毒上传网站反馈

图-1.9 这是2018年的报告 现在(2020/1/6)应该可以杀

找到它的前身后 开始代码分析 找到正确的解锁码

1.2简单分析

图-1.a 确定包位置

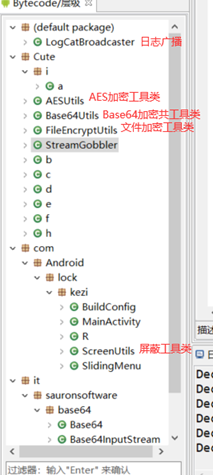

图-1.b 确定可以靠名字确定功能类,为了无懈可击还是去看看类的构造

先从表面看过之后 要确定程序入口点,从而一步一步进行分析

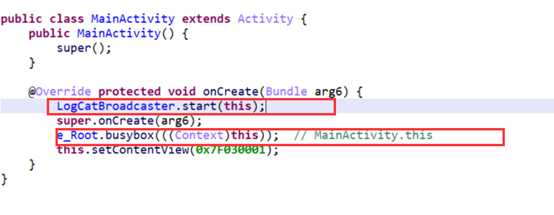

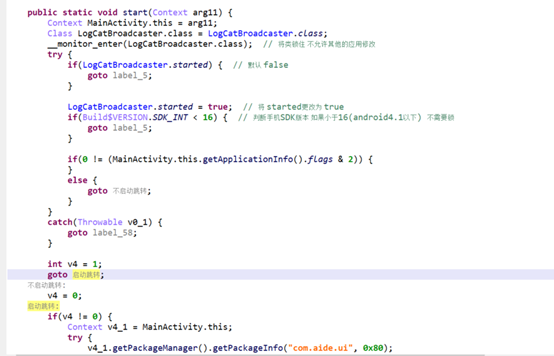

图-1.c确定从日志广播类进行启动

图-1.d 确定start类

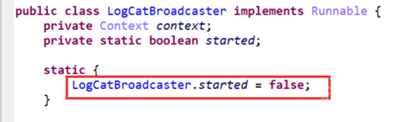

图1-e started 默认是false 但是变量是static 所以只初始化一次

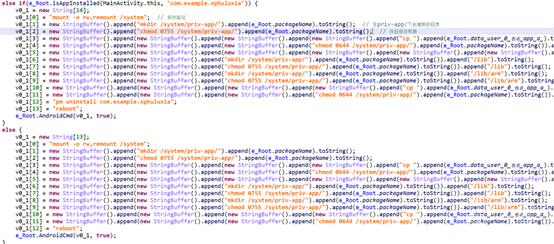

2.Cute.e.busybox 恶意行为(提权等)

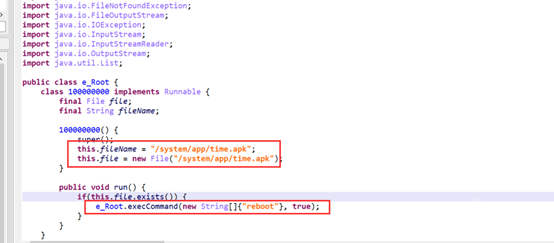

图-2.1创建新文件

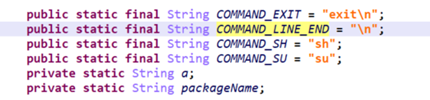

图-2.2 定义字符串

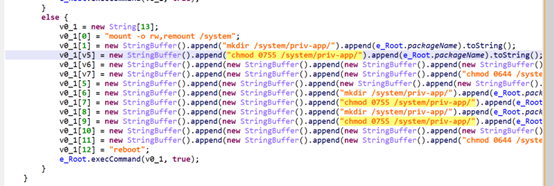

图-2.3 针对android5.0以下的版本

如果是5.0以下的android版本病毒目录会保存到system/app目录下名为com.h1.app,

图-2.4 针对android5.0以上版本&&存在葫芦侠app

图-2.5 没有葫芦侠的代码

如果是5.0以上的android版本则将病毒目录放到system/priv-app/ 病毒文件com.h1.app,并且将key.bat 改名为 com.h1.app.apk

主要的恶意行为都放到了e类中 如果这样看着不方便 可以将代码拷贝到Android studio去查看

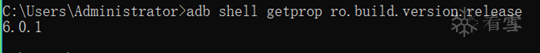

查看模拟器sdk版本

图-2.6 Android版本

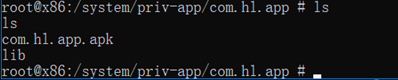

进入病毒保存文件的目录

图-2.7 病毒目录

坏处是无法升级, 当然像这样的病毒也不会要升级

图-2.8测试1

图-2.9 测试2 kill掉病毒进程后, 发现屏幕变好了

图-2.a 但是下一秒又被进程占据,原因就是priv-app目录

到这里呢 我们的病毒可以从手机上彻底清除,在删除之前将病毒样本导出

可以尝试写专杀工具及破解加密密码

[培训]内核驱动高级班,冲击BAT一流互联网大厂工作,每周日13:00-18:00直播授课

最后于 2020-5-15 09:56

被System32编辑

,原因: