-

-

[原创]CreateRemoteThread和RtlCreateUserThread进程创建之后注入DLL(简单的注入器)

-

发表于:

2020-4-18 22:58

8974

-

[原创]CreateRemoteThread和RtlCreateUserThread进程创建之后注入DLL(简单的注入器)

1. CreateRemoteThread

本文参考前辈的文章https://www.cnblogs.com/wf751620780/,对原理有了很大了解

首先CreateRemoteThread函数的原型如下,它很像CreateThread函数。不同的是,前者是远程创建线程,后者是在自己的进程下创建线程。我们用前者来注入DLL:

两个函数的区别就是第一个句柄行参,hProcess表示创建的新线程属于哪一个进程。

注入的过程如下:

(1).用VirtualAllocEx函数在目标进程的地址空间中分配一块足够大的内存用于保存被注入的dll的路径。

(2).用WriteProcessMemory函数把本进程中保存dll路径的内存中的数据拷贝到第(1)步得到的目标进程的内存中。

(3).用GetProcAddress函数获得LoadLibraryW函数的起始地址。LoadLibraryW函数位于Kernel32.dll中。

(4).用CreateRemoteThread函数让目标进程执行LoadLibraryW来加载被注入的dll。函数结束将返回载入dll后的模块句柄。

(5).用VirtualFreeEx释放第(1)步开辟的内存。

在需要卸载dll时我们可以在上述第(5)步的基础上继续执行以下步骤:

(6).用GetProcAddress函数获得FreeLibrary函数的起始地址。FreeLibrary函数位于Kernel32.dll中。

(7).用CreateRemoteThread函数让目标进程执行FreeLibrary来卸载被注入的dll。(其参数是第(4)步返回的模块句柄)。

如果不在上述步骤基础上执行操作,卸载dll时你需要这么做:

(1).获得被注入的dll在目标进程的模块句柄。

(2).重复上述步骤的第(6)、(7)两步。

需要明确几点,首先用的调用dll函数是LoadLibraryW,因为不管是LoadLibrary还是LoadLibraryA,翻译到底层用的都是宽字符函数LoadLibraryW。第二使用GetProcAddress获得LoadLibraryW函数起始位置。

第三,DLL的绝对路径需要放在用WriteProcessMemory写到目标程序的内存空间下面,而分配这个内存空间使用的函数是VirtualAllocEx

这两个函数原型是:

运行环境win10+vs2019。代码如下:

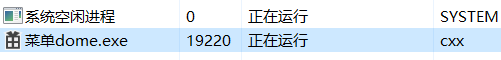

我们启动一个demo并获得它的pid:

然后获得我们需要注入的DLL的绝对路径,开始攻击:

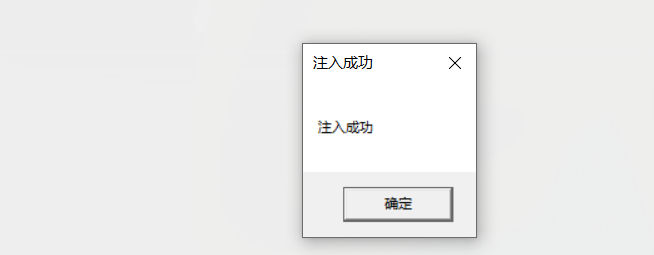

用的查询注入是否成功的方法是用进程快照搜索进程空间是否有目标dll的方式,同反调试技术,运行就会弹出注入成功框:

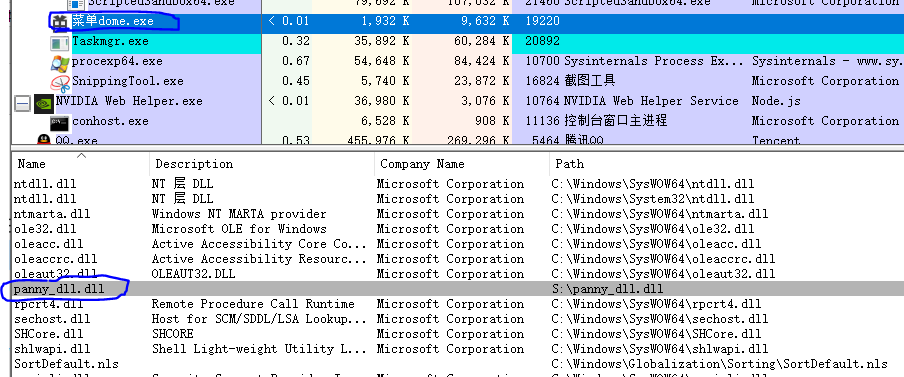

同时Process Explore可以看到目标dll:

2. RtlCreateUserThread

[培训]内核驱动高级班,冲击BAT一流互联网大厂工作,每周日13:00-18:00直播授课