- Internet Explorer浏览器中的新的远程内存损坏漏洞允许完全接管受感染的系统

- 通过分析2种不同的可执行payload,Bitdefender已确认可以利用CVE-2020-0674

- Bitdefender HVI通过阻止所有常见的内存利用技术来提供真正的零日保护

1月17日,Microsoft宣布了安全公告ADV200001,它描述了Internet Explorer中零日远程执行代码的方法,该方法在野外已经被积极利用。该公告延续了包括EternalBlue和BlueKeep在内的破坏性内存空间攻击的游行队伍。

CVE-2020-0674是Microsoft脚本引擎中最近发现的浏览器漏洞,它允许Internet Explorer浏览器中来自恶意JavaScript(.js)文件的远程代码执行(RCE)。该漏洞利用Microsoft的最高严重等级为Critical,并且影响Internet Explorer版本9、10和11。

Bitdefender已经确认此关键漏洞正在被积极利用。Bitdefender实验室的安全研究人员已获取并分析了多个样本,以探索其策略,技术和程序。我们已经独立验证了漏洞利用程序并释放了两个不同的可执行payload,这些payload当前正在分发中:

785a48daa5d6d3d1abbc91eeecf9943a0fa402084cea4e66e6c2e72c76107b86

53f213309adce8b2bab567a16fd1bb71cc1199c65ac384345d0877ad1e9798a2

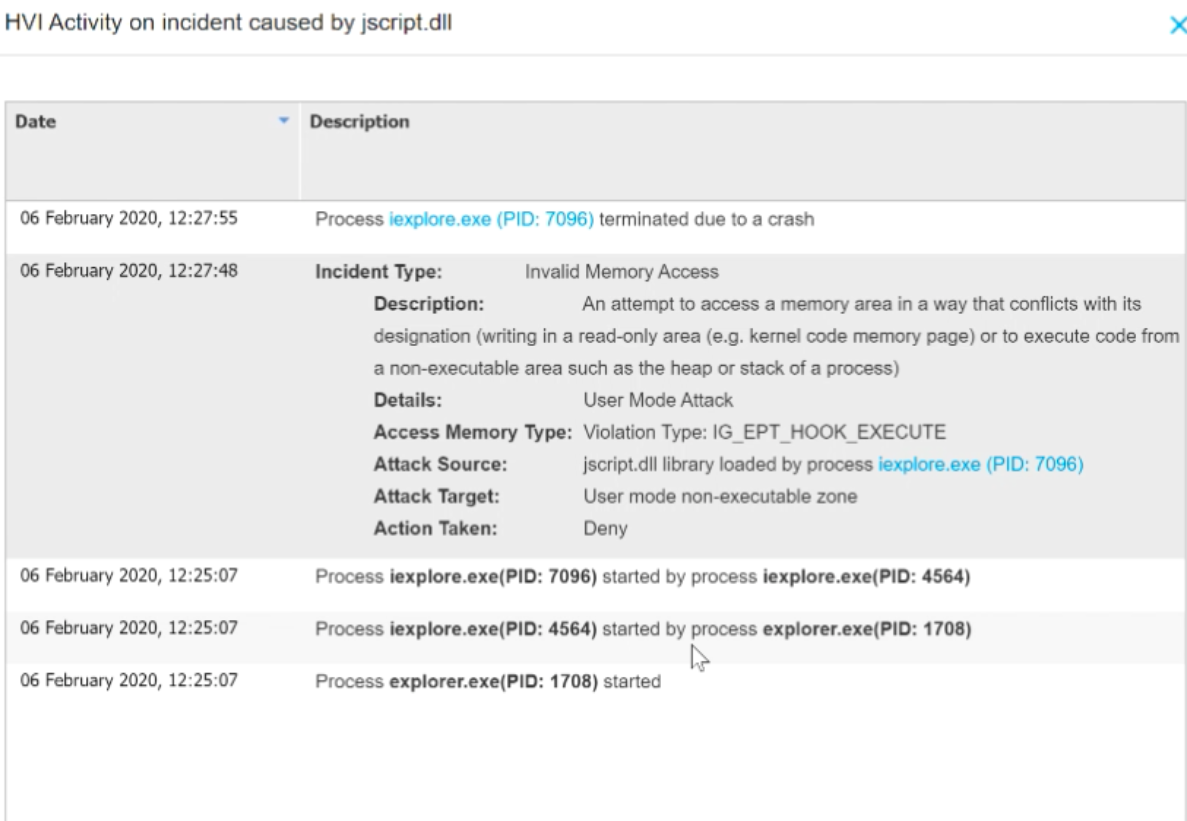

以下是Bitdefender对在野外利用CVE-2020-0674的分析和关键发现。我们还演示了在受Bitdefender Hypervisor Introspection(HVI)保护的虚拟数据中心系统(包括标准台式机,服务器和VDI台式机)中成功检测到并击败了这种危险利用的情况。HVI防止了这种类型的利用,从而缩小了在野外使用利用代码的时间与修补系统的时间之间的差距。

Bitdefender HVI会拦截并拒绝尝试访问和覆盖受保护的内存区域。

Bitdefender Hypervisor Introspection不会扫描数百万个恶意软件样本,而是检测所有已知的内存攻击技术(数量很少且仅在hypervisor级别可见),从而像识别任何已知漏洞一样容易地识别高级攻击和零日攻击,从而阻止了恶意行为的执行。HVI不需要签名更新,因为常用的攻击技术保持相对恒定,即使工具和进程随每次特定的攻击而变化。Bitdefender 始终保持警惕,与新技术保持同步,并将其添加到HVI的检测堆栈中。

主要发现

1. 网络钓鱼链接中的恶意URL包含多个JavaScript,每个JavaScript都在不同版本的Windows上运行以利用CVE-2020-0674

2. 成功进行RCE内存空间利用后,脚本将使用登录用户的特权下载并在内存中运行两个不同的可执行文件。

3. 该攻击试图访问受保护的内存区域,将数据写入只读内存,并从不可执行区域执行任意代码,例如堆堆栈或进程堆栈

DEMO视频:

https://v.qq.com/x/page/z3064zalqaf.html

结论

Bitdefender HVI在虚拟数据中心中至关重要,在虚拟数据中心中,使用新的漏洞利用技术对新内存漏洞和其他高级攻击进行内置保护不能以牺牲虚拟机效率,密度或性能为代价。不要依靠供应商的软件补丁来确保您的安全,因为攻击者将永远领先一步。取而代之的是,使用HVI主动占用其操作空间,并在内存空间的高地上建立防御。Bitdefender展示了主动预防内存漏洞的方法,并一次又一次地利用了EternalBlue到BlueKeep等技术,证明了主动防御拒绝总是比被动检测更好。

[注意]传递专业知识、拓宽行业人脉——看雪讲师团队等你加入!

最后于 2020-2-11 16:37

被比特梵德编辑

,原因: 更新视频链接