My Blog:Blog.CatGames.cn Blog

Me and My Girlfriend 1—Writeup

环境:Vmware 14,Kali Linux 2019,VirtualBox

题目来自:https://www.vulnhub.com/entry/me-and-my-girlfriend-1,409/

OVF来自:https://drive.google.com/file/d/15QiLTp5tsvwkjIMYjY4zJSyMVbulU8jc/view

0x00

导入好下载的OVF

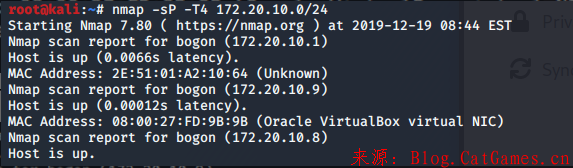

使用nmap -sP -T4 172.20.10.0/24找到靶机IP

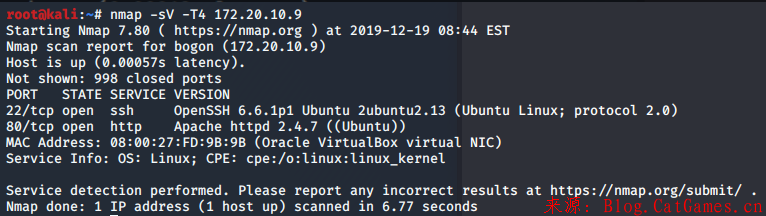

使用nmap -sV -T4 172.20.10.9

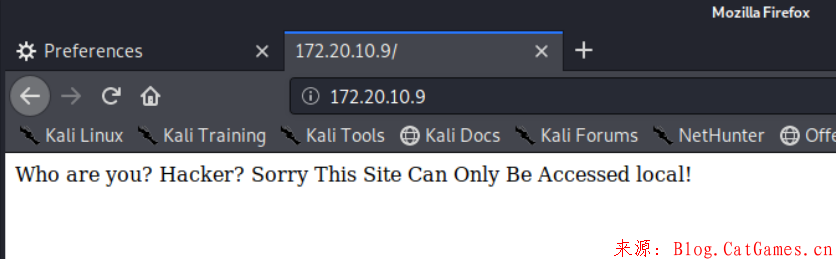

可以看到nmap给我们提示了一个22号端口和一个80端口,那么首先就先去访问80端口,众所周知,80端口运行着HTTP服务,由此可见,这是一个网站。

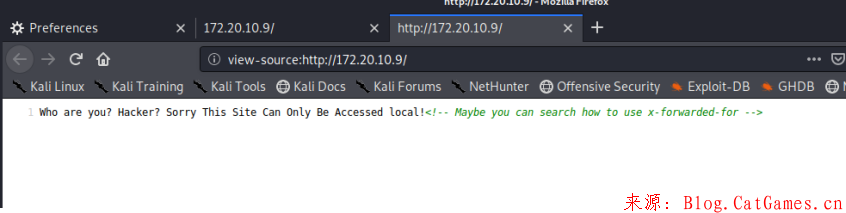

这里提示我们,Who are you? Hacker? Sorry This Site Can Only Be Accessed local!(你是谁?黑客?非常抱歉,这个站点只能本地访问,)那么右键审查元素查看一下源码。

这里可看到注释有一段提示Maybe you can search how to use x-forwarded-for(也许你可以搜索如何使用x-forwarded-for)

那么我首先做的时候第一时间就想到是不是HTTP的XFF?

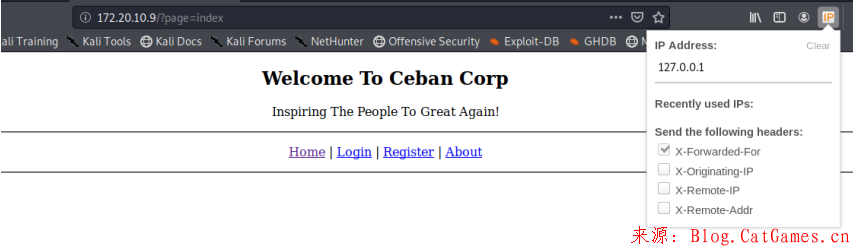

这里有两种做法:

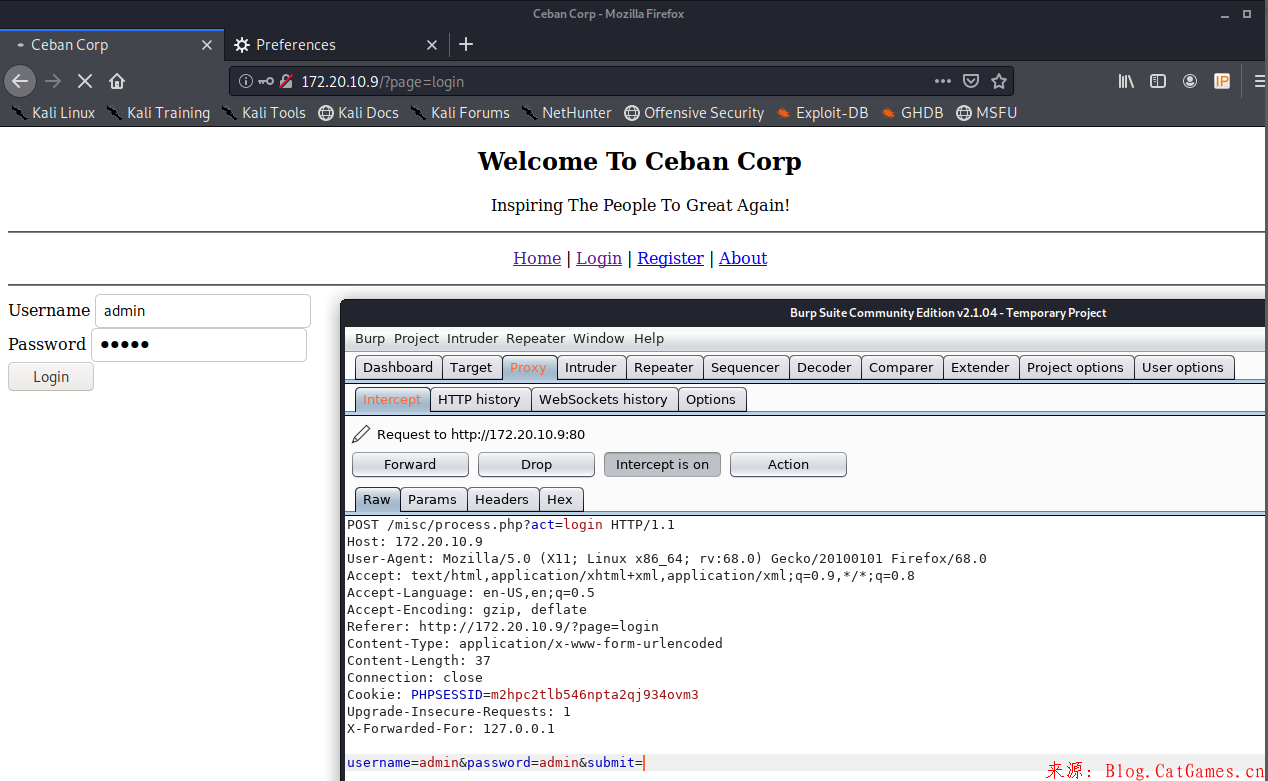

1. Burp拦截包,然后自己再HTTP头加上XFF然后添加127.0.0.1

2. 使用firfox的X-ForWarded插件

那么马上打开firfox的X-ForWarded插件

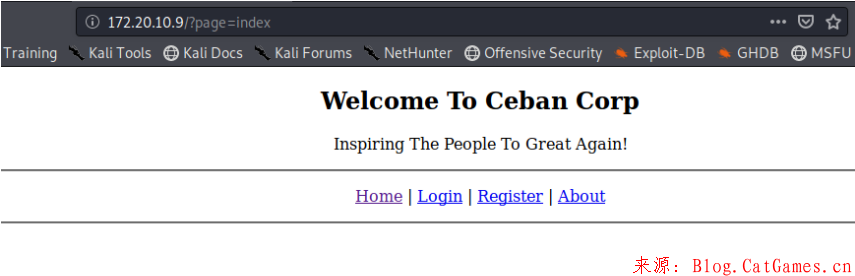

进入到了网站主页

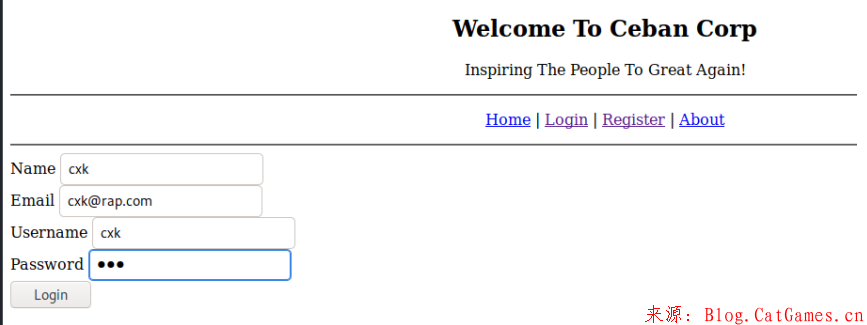

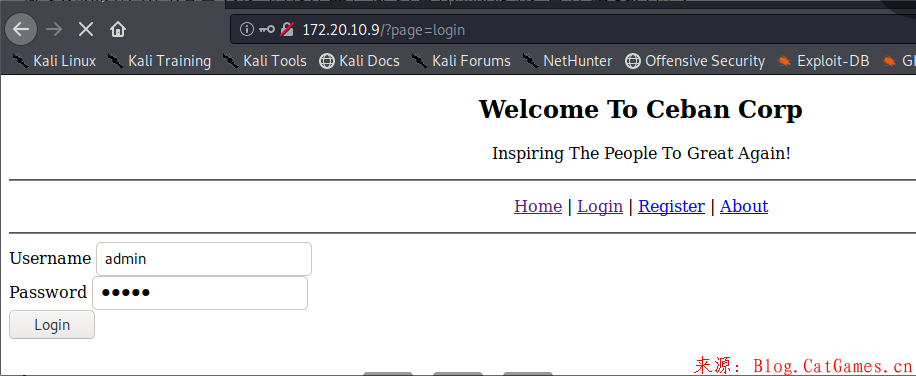

首先可以看到网站给出了Home Login Register About四个按钮

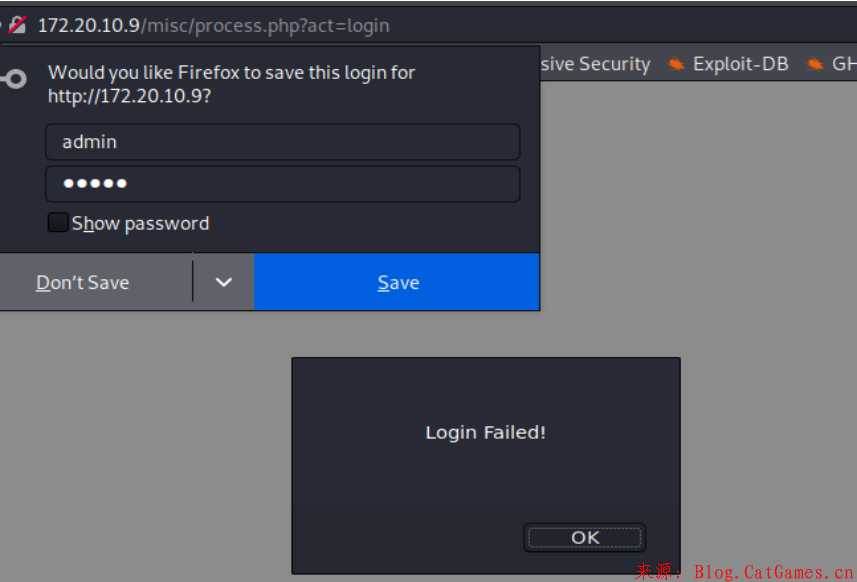

点击Login按钮 尝试输入admin admin弱口令无果后

点击register注册一个账号是蔡徐坤 密码是蔡徐坤的一个账号

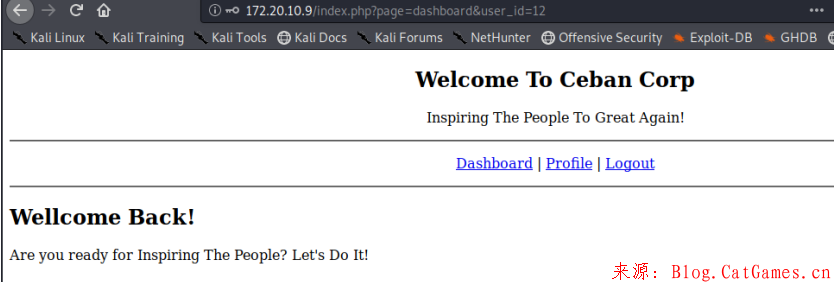

注册进来后点击Dashboard还有Profile都没啥结果

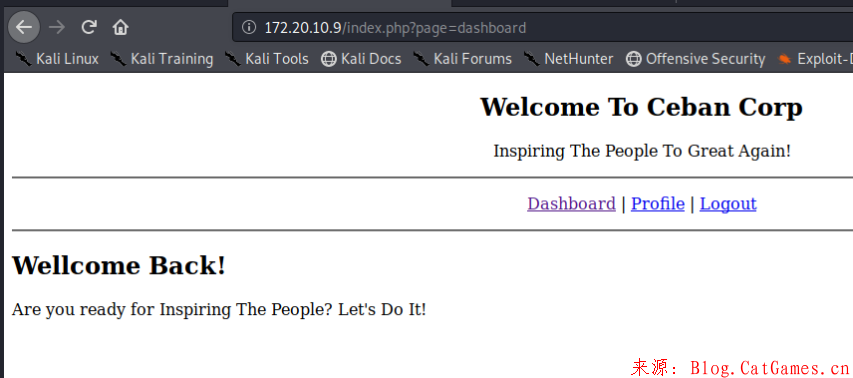

Dashboard其实就是默认首页Wellcom back

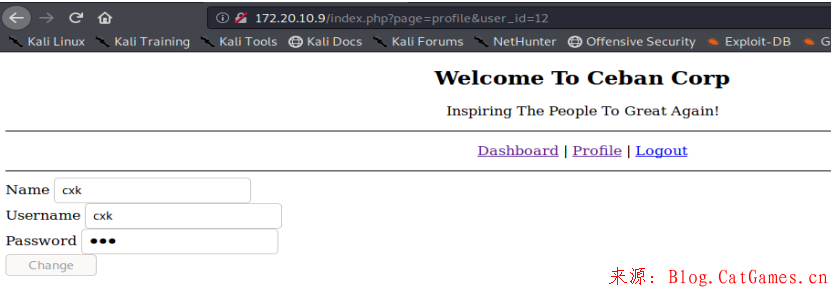

Profile貌似是一个修改密码的

但是Change按钮被禁止点击了

0x01

那么打开Nikto和Dirb扫描一个铭感文件铭感目录等信息

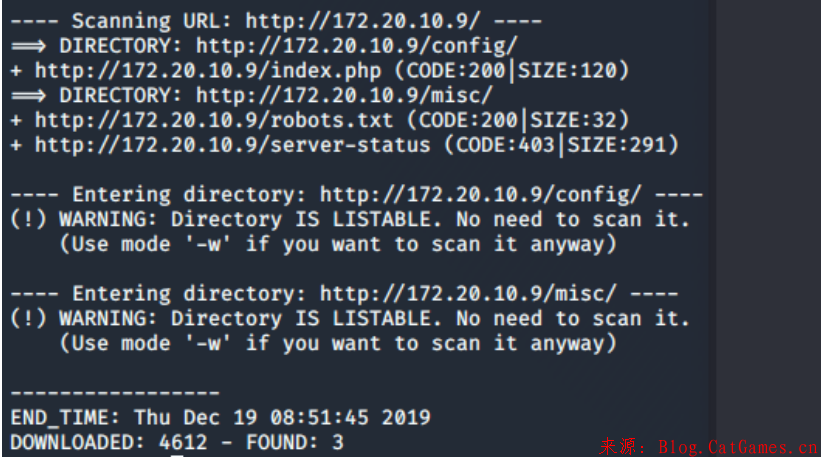

首先查看Dirb给出的信息,可以看到有一个config目录状态码200,rebots.txt状态200,再可以看到misc目录也是200,Server-status状态码是403

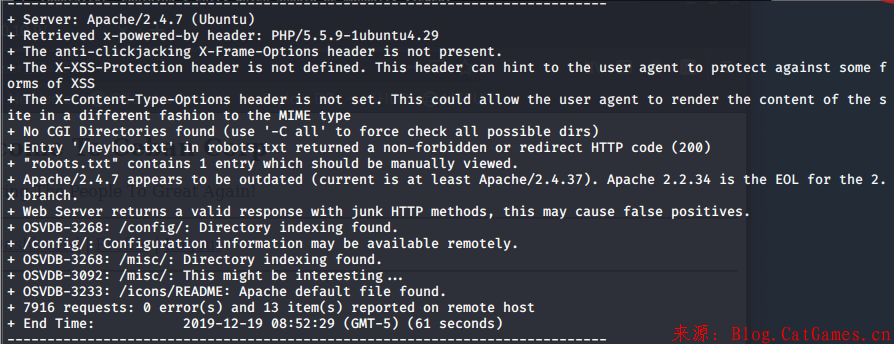

那么再看看nikto给出的信息 跟dirb给出的信息大致都差不多

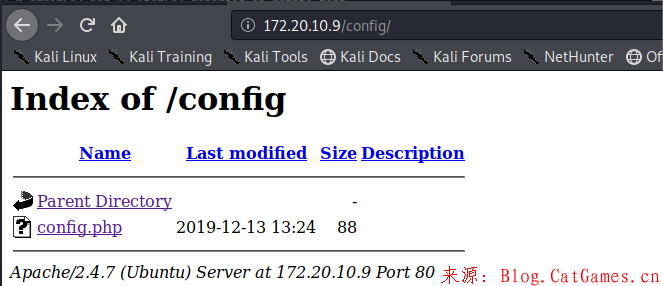

访问config目录

点击config.php确实空白页,因为php界面解析了,不解析会导致类似于文本的样式或者导致直接下载(感谢Cimoom_曲云杰指点纠正)

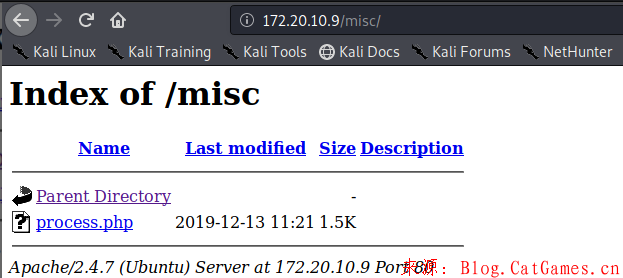

访问misc目录

然后点击process.php发现也是空白页 并且审查元素无任何信息

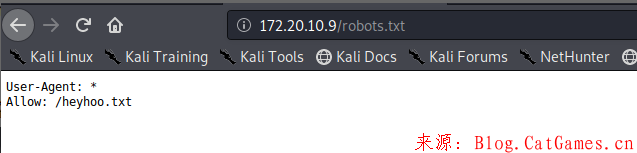

查看Rebots.txt

发现有一个名为heyhoo.txt进去查看

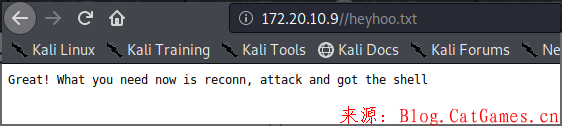

这个txt提示我们Great! What you need now is reconn, attack and got the shell(伟大的!你现在需要的是侦察,攻击并得到shell机翻:D)

既然说到shell,那么可以想到这个靶机开放了22号端口

那么可以使用ssh尝试连接一下

可是我们并不知道账号所以还是无果。

那么既然靶场网站首页是登录界面,那么首先就想到是否存在sql注入

首先就是来到首页的login登录的地方

Burp与firefox设置好代理后使用burp拦截 然后把这个抓到的信息放到txt里面丢sqlmap

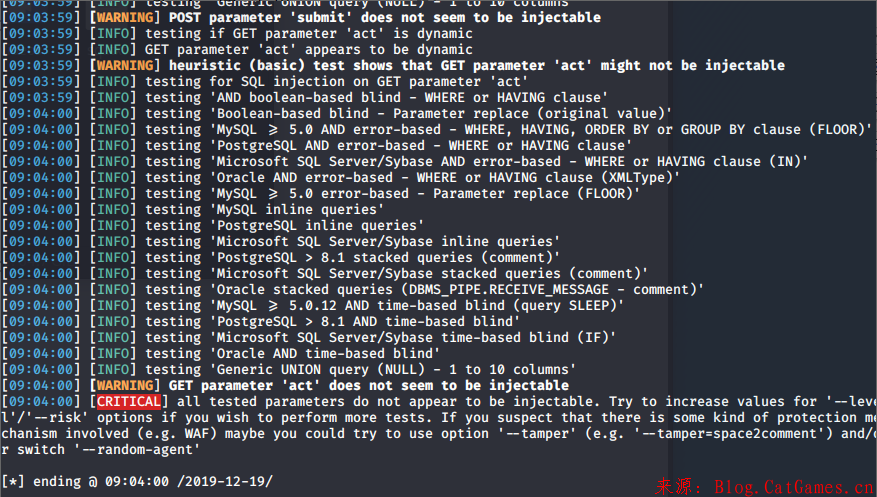

Sqlmap -r sql.txt跑了一遍 无果

Sqlmap -r sql.txt --level 5又跑了一遍无果

[培训]内核驱动高级班,冲击BAT一流互联网大厂工作,每周日13:00-18:00直播授课

最后于 2019-12-19 23:21

被UzJu编辑

,原因: