一、概述

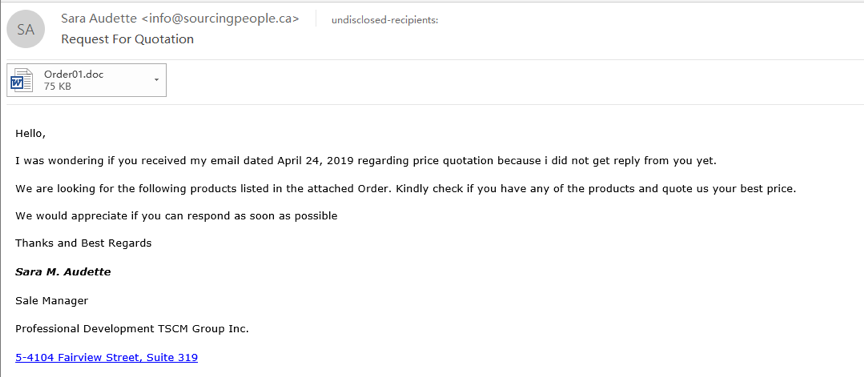

腾讯安全御见威胁情报中心捕获到一个远控木马家族NetWiredRC,该家族在4月24号左右刚刚出现,腾讯安图高级威胁追溯系统自动将该家族聚类为T-F-240477。该家族通过发送钓鱼邮件,诱导用户打开带有恶意宏代码的word格式附件,打开附件后,电脑就会下载安装远程控制木马,木马会窃取中毒电脑的机密信息上传到控制者服务器。

图1

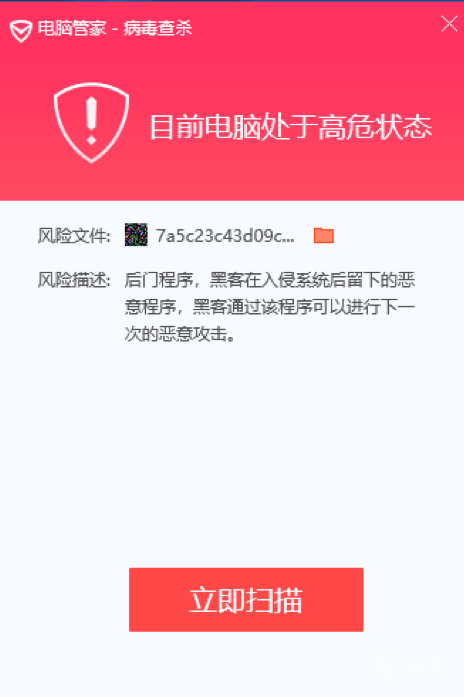

腾讯电脑管家、腾讯御点终端安全管理系统均可查杀拦截该病毒。

图2

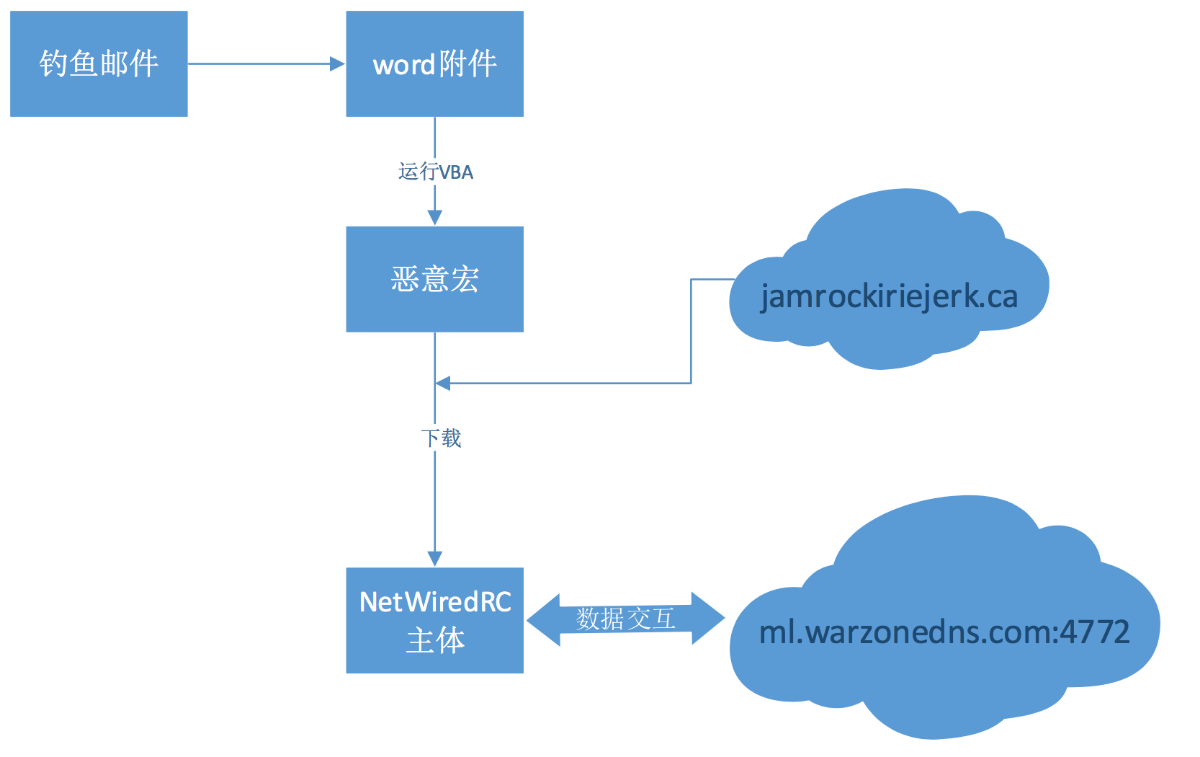

二、病毒攻击模型

NetWiredRC远控木马家族通过电子邮件传播,诱导用户打开带有恶意宏的word附件,宏代码会从jamrockiriejerk.ca地址下载远程控制木马主体,监视用户电脑、窃取活动窗口信息与键盘记录,盗窃用户登录凭证、桌面截图等,收集到的中招用户机密信息被上传到ml.warzonedns.com:4772,病毒还会接受远程服务器指令,执行更多恶意行为。

图3

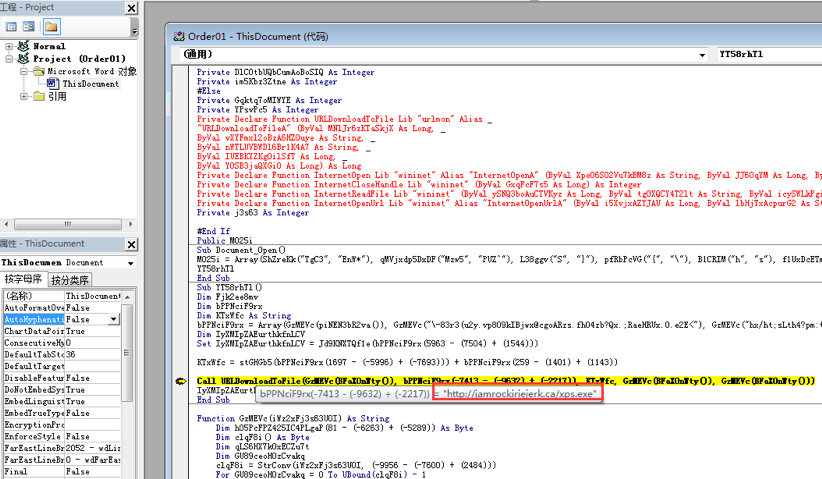

三、详细分析

1、文档中的恶意宏代码执行后,解密出木马下载地址以及下载后将要保存的目录,然后调用URLDownloadToFile下载该远控木马,并将其保存至%Temp%目录下载,最后启动执行该木马。

木马下载地址:hxxp://jamrockiriejerk.ca/xps.exe

保存路径:%Temp%\r2pkwgzhb.exe

图4

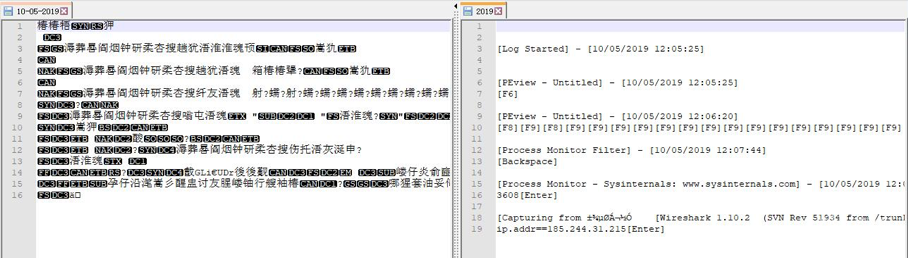

2、 远控木马运行后生成单独线程不断获取用户正在使用的窗口标题和用户对应按键操作,窃取的用户凭证加密写入日志文件:C:\Documents and Settings\Administrator\Application Data\Logs\12-05-2019,解密日志文件如下图:

图5

日志文件解密前、解密后对比

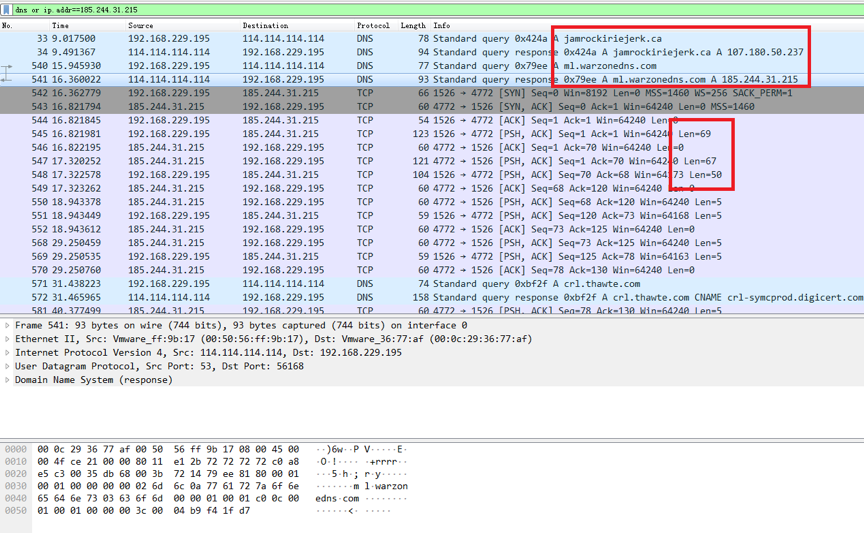

获取计算机名、磁盘、操作系统等信息,读取日志文件内容上传到服务器ml.warzonedns.com,伺机等待服务器指令控制用户电脑,或者其他更多恶意行为。

图6

C2通信数据包

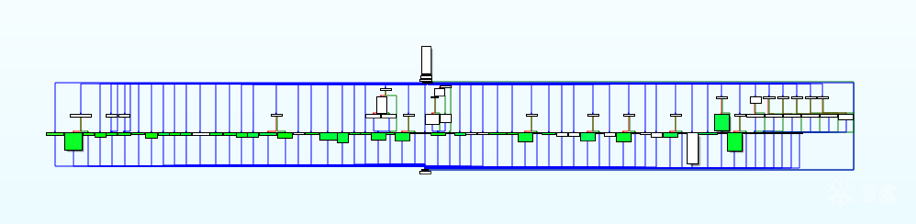

图7

接收C2指令的switch分支

四、安全建议

1、 不打开不明来源的邮件附件,除非明确清楚文档来源可靠,否则不要启用Office宏代码;

2、 不运行来历不明的程序;

3、 使用腾讯电脑管家(企业用户可使用腾讯御点终端安全管理系统)拦截病毒木马攻击。

IOCs

MD5

e98a28017ffbf234cfd3370c1019624b

445b08b94803006bc248b109ccd632c5

3914428e56abb0cc307e86412a87041d

54d9e8c4cc81a38cceb975574d160359

0aeb60efebb96d72ee65a886e07a369a

25b22df943c1c597920a4c2e2b7219df

02080d799c59998201ed8e124fde732e

583da27010e748ed5bc60ce792dff082

3229e422b6f8c2b922806fe2db7f4c63

84192b4422649a144914385ecbb2d135

ad7a5c23c43d09c521722ea759441d06

IP

185.244.31.215

194.5.98.183

185.247.228.67

185.244.31.215

107.180.50.237

DOMAIN

ml.warzonedns.com

jamrockiriejerk.ca

[注意]传递专业知识、拓宽行业人脉——看雪讲师团队等你加入!