事件说明

3月11日,我们发现Globelmposter勒索病毒3.0变种再次席卷全国各地医院,受影响的系统,数据库文件被加密破坏,病毒将加密后的文件后缀改以*4444结尾,并要求用户通过邮件沟通赎金跟解密密钥。

病毒分析

经过分析发现,Globelmposter勒索病毒3.0主要攻击手段是采用RSA加密算法加密本地磁盘下的所有文件,如果想要解密文件必须获取病毒作者手中的私钥信息,这种病毒的危害性较大,现在暂无解密方法。中了这种病毒的主机的主要特征就是,文件名会被加上China4444、Help4444、Rat4444 、Tiger4444 、Rabbit4444 、Dragon4444 、Snake4444 等后缀,在被加密的文件夹下会生成一个名为”HOW_TO_BACK_FILES”的txt文档,记载着勒索信息及用户ID识别信息,用户需要将该ID发送给作者并支付一定数额的赎金方可获得解密程序,解锁被加密的数据文件。

样本分析

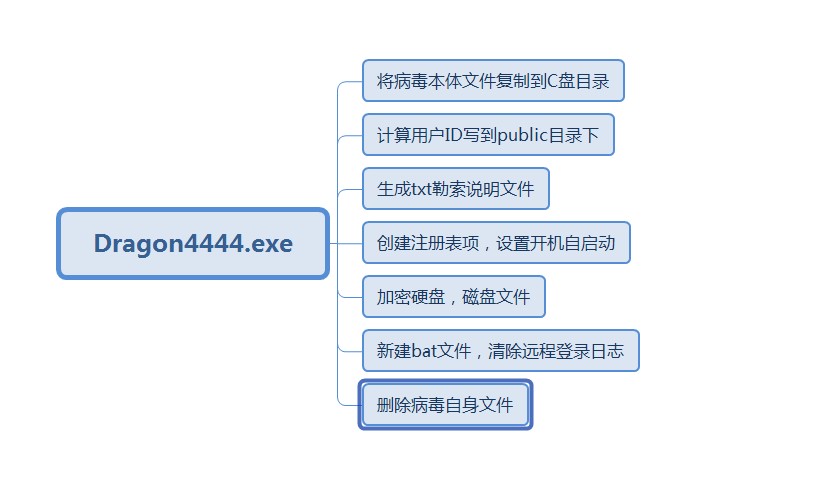

病毒行为

病毒加密流程

病毒使用RSA秘钥,RSA秘钥的私钥在黑客手中,病毒程序会使用公钥对硬盘文件进行加密,私钥会生成用户ID,用户主机被感染后,想要恢复文件需要向攻击者提供用户ID和赎金。

攻击者获取到用户ID后,通过自身掌握的另一对秘钥对用户ID进行解密,用户获得秘钥才能对主机的文件进行解密。

这种加密方式暂时无法解密,后面会分析无法解密的原因。

详细的样本分析:

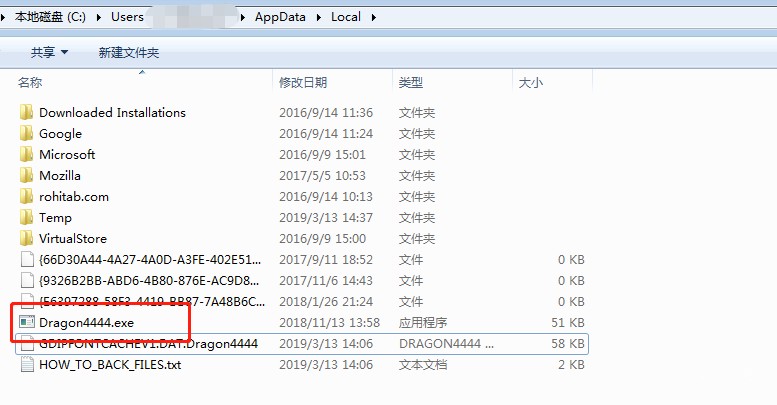

复制病毒文件到C盘目录

病毒执行后会先定位自身所在的文件目录,然后将自身复制到C:\Users\Administrator\AppData\Local目录

查看一下C:\Users\Administrator\AppData\Local目录

计算用户ID并写入到public目录下

在C:\Users\Public\文件目录下写入一个文件,主要用于加密文件的公钥信息和用户ID信息,文件名为黑客公钥的hash值

00409B37函数为计算用户ID值的入口,从这里开始加密处理

我们跟入sub_40A102函数,发现在这里生成了随机rsa密钥对

这里是将用户密钥拼接上.Dragon4444,然后使用黑客公钥将用户密钥信息进行加密,函数409FCA是rsa加密算法入口函数。

sub_409FCA是rsa加密函数部分

在这里计算了用户ID

生成一个文件写入C:\Users\Public目录下,文件内容为:

上面一串为随机生成的rsa密钥对中的公钥信息,下面是用户ID.

生成勒索信息文件

计算出用户ID后将勒索信息和用户ID写入到HOW_TO_BACK_FILES.txt文件中

HOW_TO_BACK_FILES.txt文件中的内容

创建注册表项,设置开机自启动

病毒程序通过操作注册表,添加一下表项,将病毒程序设置为开机自启。路径是:

HKEY_CURRENT_USER\Software\Microsoft\Windows\CurrentVersion\RunOnce\BrowserUpdateCheck

病毒程序在sub_409610函数中对注册表项进行了添加操作

对文件进行加密处理

下面是具体的加密过程:

首先病毒程序会通过GetDriveTpye函数判断受害者主机上的磁盘类型,这里根据编号3,2,4可以判断该病毒支持对硬盘、移动硬盘、网络硬盘进行加密。

循环遍历获取所有硬盘分区信息

接下来病毒程序会新建一个线程用于文件加密操作,其三个参数分别为:当前盘符路径,加密key,用户ID。

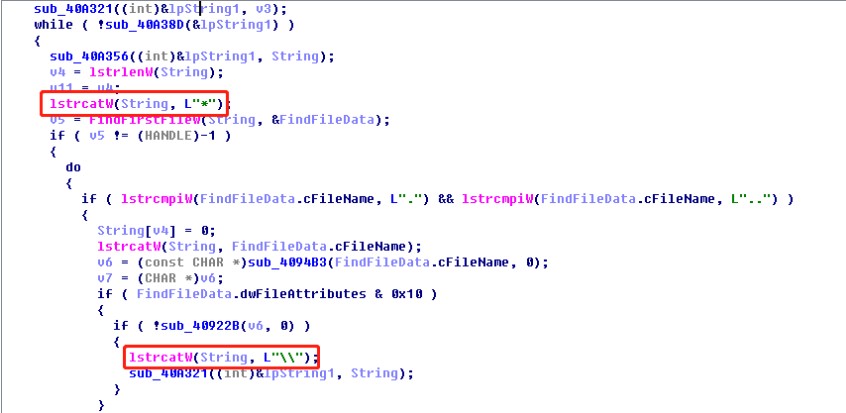

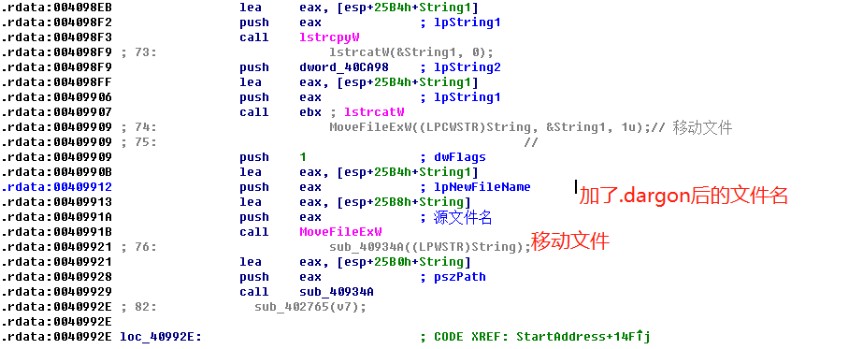

对线程函数进行跟踪后发现,这里调用了RSA加密函数,对文件进行加密,遍历分区下所有的文件(c:/*)使用RSA加密算法对文件进行加密,并修改文件扩展名为.Dargon4444

循环遍历所有文件,并对文件进行加密,修改后缀名。

这是rsa加密的具体位置

新建bat文件,清除登入日志

病毒程序在加密结束后会在tmp目录下生成一个bat文件,用于清除远程登入日志

下面是创建生成bat文件的位置

病毒文件自删除

病毒程序在结束进程前会删除自身文件

函数sub_4094F5处的代码

无法解密的原因

因为病毒程序在加密硬盘文件的时候使用的是随机生成的rsa密钥进行加密的,并且使用了黑客的另一个rsa公钥对这对随机生成的rsa密钥进行加密,由于用户密钥被加密,只有用黑客的私钥才能够解密用户密钥,获取用户私钥,解密文件。

入侵方式

1.通过服务器漏洞进行植入,如JBOSS漏洞(CVE-2017-12149、CVE-2010-0738)、WebLogic漏洞(CVE-2017-10271)、Tomcat漏洞利用。

2.通过服务器弱密码攻击植入,如RDP远程密码爆破。

2、水坑攻击,伪装成合法软件,诱导用户进行下载运行。

病毒防护

1.隔离感染主机

当发现某台主机感染Globelmposter3.0勒索病毒后,迅速隔离中毒主机,关闭所有网络连接,禁用网卡,可直接拔网线断网。

2.检查运行进程

由于病毒程序会加载到内存空间中运行,所以应先查看相关不明进程并结束相关病毒进程。

3.切断传播途径

Globelmposter勒索软件之前的变种会利用RDP(远程桌面协议),如果业务上无需使用RDP的,建议关闭RDP。

在专网级联边界位置通过防火墙等设备建立访问控制策略,封堵入站的3389、445等端口,防止其他单位的横向、纵向攻击。

加固措施

1.更改默认administrator管理账户,禁用445等高危端口;

2.外网主机不应具备访问及修改内网主机数据的 权限;

3.期对重要文件进行异地备份,云服务要做好快照;

4.及时给电脑打补丁,修复漏洞;

5.如果要使用SMB服务器尽量设置较为复杂的密码,建议密码设置为字符串+特殊字符+数字,并且不要对公网开放,建议使用vpn

[培训]内核驱动高级班,冲击BAT一流互联网大厂工作,每周日13:00-18:00直播授课