一般的讲,犯罪组织使用两种方法传播恶意软件。最常使用的方法是发送垃圾邮件。这是比较直接的方式,通常恶意软件位于邮件附件或者正文的一个链接中。然而,发送垃圾邮件的方法需要被感染用户一系列动作才能成功感染(比如打开邮件附件)。

另一种传播恶意软件的方式就是Exploit kit(EK)。当潜在的受害者浏览网站时,EKs在幕后运行。EK不需要用户进行额外的操作。

EKs 是一种非常复杂的传播方式。恶意软件通过EK调用其他能够导致恶意软件感染事件链中的其他组件。这篇博客是旨在容易理解Angler EK机制的两篇文章的第一部分。这里我们关注以Microsoft Windows系统为目标的EK。Windows任然是很受欢迎的系统,并且是犯罪分子通过EK实施网络犯罪的主要平台。

为了能更好的理解EKs,你应该理解如下术语。

漏洞(Vnlnerability)——导致未授权访问或攻击以及其他恶意行为的软件意外缺陷。

漏洞利用代码(Exploit)——应用漏洞或者系统漏洞的某个文件或者一段代码。

漏洞利用工具(EK)——利用基于浏览器的软件应用漏洞实施漏洞利用的服务框架,从而在用户不知情的情况下,感染Windows桌面或者平板电脑。

恶意软件(Malware)——当使用EK攻击成功后,EK传播的恶意载荷。EK载荷就是感染Window计算机的恶意软件(EXE或者DLL文件)。

实施者(Actor)——一系列恶意软件背后的个人或者犯罪组织。

违法活动(Campaign )——使用EKs和某些基础设施进行的一系列攻击,是受害者重定向到EK。

EK是不能把恶意软件投递到某个系统的。使用者必须重定向到某个EK服务之后才能传播恶意软件。实施者必须通过一系列违法活动引导受害者访问EK。

实施者总是对他们传播的恶意软件的特征进行标识。在受害者访问某个EK之前,实施者总是对前期活动特征进行标识。实施者和违法活动是两个不同的项目。一个实施者可以使用一个或者两个违法活动进行恶意软件的传播。而更多的实施者使用同样的违法活动传播不同的恶意软件。

举个例子,一个CryptXXX恶意软件幕后的活动者使用多个违法活动传播恶意软件。我们已经发现至少两个不同的违法活动pseudo-Darkleech和Afraidgate传播CryptXXX恶意软件。还有一个多个实施者使用同一个违法活动EITest campaign的例子。我们已经注意到不同类型的恶意软件使用同一个违法活动。

很多EKs的作者使用软件即服务的商业模式。这种模式有时也叫做平台即服务、恶意软件即服务或者EK即服务。

在地下犯罪交易中,EKs通常几千美元每个月。EK拥有者提供购买者一个管理平台从而监督租用的服务,购买者使用该平台攻击IT设施。如前所述,结合EK独特攻击基础设施被视为一场违法活动。

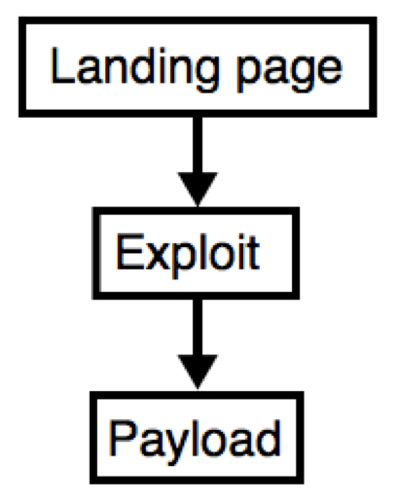

在一个使用EK的攻击过程中,下面是感染计算机成功的一个典型事件链。

图1:EK中的事件链

加载网页是事件链的第一步。这种HTML文件被幕后加载,受害者的浏览器是不可见的。加载的HTML网页包包含收集受害者计算机信息的代码,并且查找存在漏洞的应用,这些应用包括Adobe Flash Player、Java Runtime Environment、Microsoft Silverlight还有浏览器(通常是Internet Explorer)以及其他。如果你的计算机补丁打全,所有应用都及时更新,EKs将停止加载这个网页。如果你计算机补丁不全,应用更新不及时,EKs将发送它找到的应用漏洞相应的漏洞利用代码。

EK的漏洞利用代码利用如Flash Player, Internet Explorer等软件的漏洞,偷偷的在目标主机上运行恶意软件。通过查询Mitre.org的CVE漏洞数据库,你会发现EK的漏洞利用代码主要利用可执行任意代码类型的漏洞。针对Flash, Java, 或者Silverlight,EK会发送特定类型的文件。针对Web浏览器,漏洞利用代码被包含在HTML中。

EK的载荷就是用来感染Windows计算机的EXE或者DLL类型文件。有的载荷也许是文件下载器,主要功能是接收其他类型恶意软件。有的载荷就是最终的恶意软件。更高级的EKs会使用网络发送简单的XOR加密二进制数据或者RC4加密算法的密钥。加密的二进制数据随后被加密或者在受害者的机器上被执行。

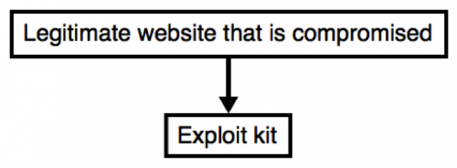

EK通常在一个违法活动中运作。大多数前期活动使用一个破损的网站来重定向流量指向EK。这提供了一个笔直的事件链,如下图所示

[培训]内核驱动高级班,冲击BAT一流互联网大厂工作,每周日13:00-18:00直播授课