2017年10月19日,物联网世界引来了一个新的敌人——被称为“死神”(Reaper)的巨大僵尸网络。

Reaper僵尸网络是冷酷的,比臭名昭著的Mirai僵尸网络更加可怕。根据360网络安全研究院提供的数据,Reaper已经感染了大约3万台智能设备,还有大约200万台处于易感染状态。

Mirai利用弱口令实现攻击,而Reaper利用物联网设备的漏洞,有更强的攻击性。很多厂商的路由器和摄像头都被利用,包括D-link(路由器)、Wi-Fi CAM(摄像头)、JAWS(摄像头)、Netgear(路由器)、Linksys(路由器)、AVTECH(摄像头)等。同时,如果物联网设备没有及时更新,僵尸网络会不断扩张,Reaper的攻击性会越来越强。

僵尸网络Reaper源自于某个开发人员无意中遗留在设备中的安全问题。即使攻击者没有获取新的知识,也不热衷于检测物联网设备,他仍然能很容易的利用这些漏洞。利用由多个非关键性漏洞组成的漏洞链,可能会导致某个设备整体的损坏。

绝大部分漏洞都是Web应用和资源的常见漏洞,漏洞的弱点会首先被物联网设备的研究人员发现,包括赏金猎人或安全分析师。

虽然web资源拥有者可以轻松而快速的修复漏洞并更新资源,但是物联网设备却不那么简单。即使开发者发布了一个对应的补丁,物联网设备拥有者很可能不会及时更新。

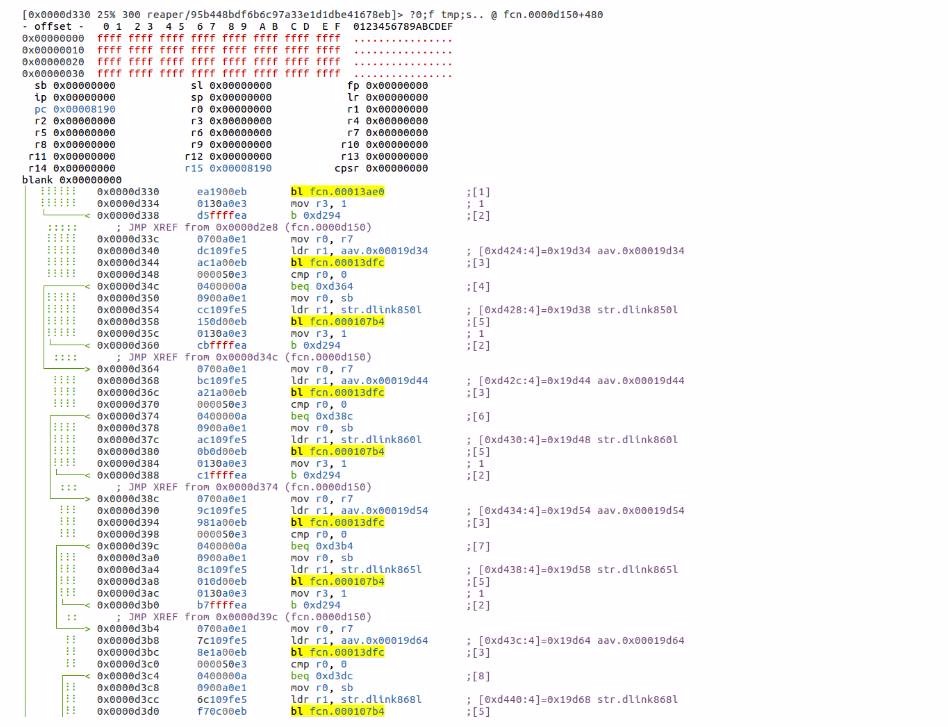

Vulnerabilities in Linksys E1500/E2500

Vulnerabilities in D-Link DIR-600 and DIR-300 (rev B)

图1. 检查D-link路由器模型的代码段

这些漏洞的大多数已经被开发者填补,但如果设备的固件没有及时更新,漏洞仍可以被利用。

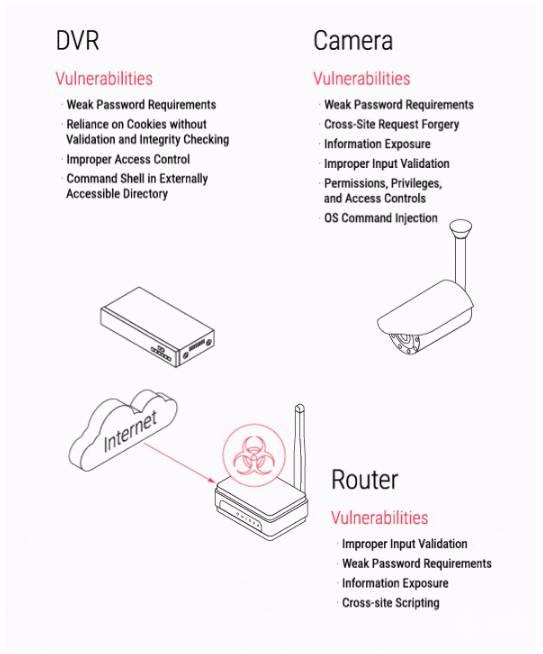

DVR漏洞:弱口令请求、在没有验证和完整性检查的情况下重新标记cookie、错误的访问控制、外部可访问目录中的命令shell。

Camera漏洞:弱口令请求、跨站请求伪造、信息泄露、错误的输入验证、许可,特权和访问控制、操作系统命令注入。

Router漏洞:错误的输入验证、弱口令请求、信息泄露、跨站脚本

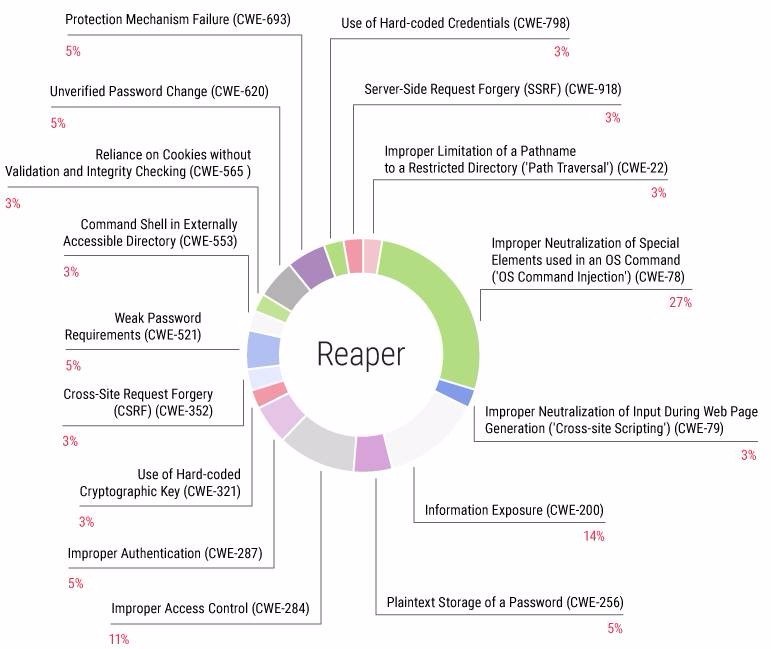

在嵌入式研究领域中,漏洞根据CWE(译者注:通用弱点枚举,一个软件社区项目)来分类。下图显示了有相同类型漏洞的设备之间的联系。

观察上图中漏洞的类型,很明显它们都属于应用程序漏洞。换句话说,被使用的安全开发生命周期(译者注:SDL,微软提出的从安全角度指导软件开发过程的管理模式),要么不够充分,要么根本没有实现,这导致僵尸网络如雨后春笋般涌现。此外,即使开发人员引入可信引导和多重加密机制,应用安全的问题也不能解决。

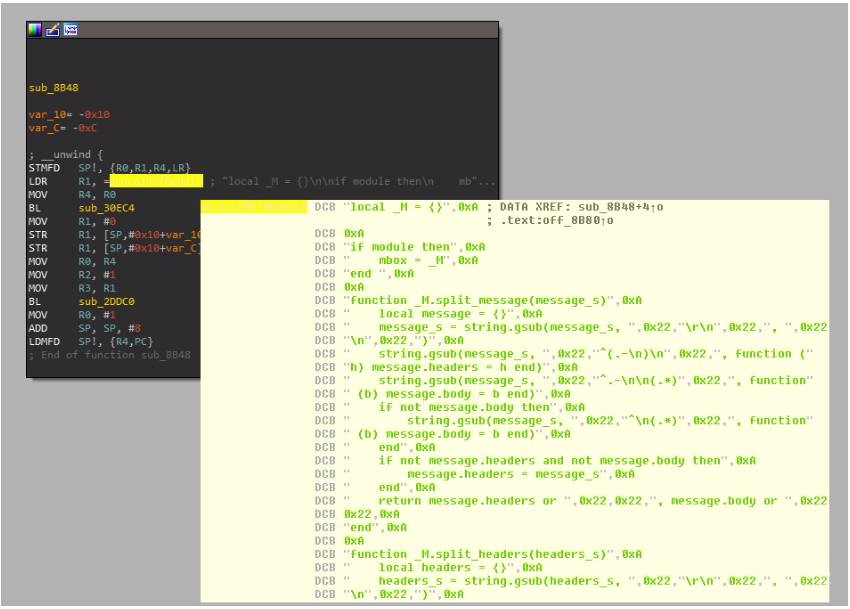

图2. Reaper样例中利用SMTP协议(发送邮件)的Lua脚本

另一个例子是Satori——一个借用了Mirai源代码的僵尸网络。区别在于Satori使用了改进的分配方法,还利用了华为HG532路由器上的一个0day漏洞。据黑客新闻报道,大约20万台设备被感染。需要指出的是,漏洞利用代码和Mirai源代码都是公开的。

很明显,创建这样一个僵尸网络需要:找到一个在物联网设备中大范围存在的0day漏洞,或在1day漏洞的基础上找到新的漏洞。由于大多数设备的应用安全性都很差,攻击者可以很轻松的找到新的0day漏洞并添加到已存在的僵尸网络上。如果开发人员不提高应用安全性,那么成千上万的设备被感染的消息,会以惊人的规律出现在新闻头条上。

综上所述,可以绘制出物联网僵尸网络的发展图:

另一个需要注意的是:Mirai最初的目的只是攻击对手的Minecraft服务器。可以设想,如果是更有技术和经验的团队开发了这样的僵尸网络,将会发生什么。

终端用户怎样保护自己设备的安全呢?

1.购买能够自动更新固件的设备;

2.定期更新设备固件;

3.对新的物联网安全威胁保持关注。

开发人员如何保护设备的安全呢?

[注意]传递专业知识、拓宽行业人脉——看雪讲师团队等你加入!