【文章标题】某pdf转word v6.3.0.2算法分析

【原版下载】www.pdfcword.cn

【保护方式】序列号

【分析过程】

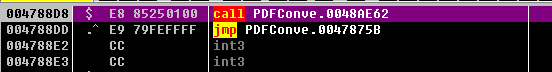

直接OD载入程序,入口是“一call一jmp”,基本上就是VS高版本编译的

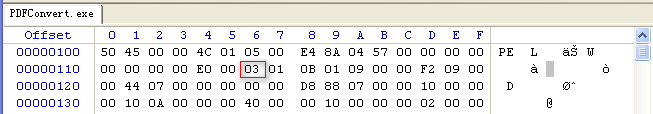

为了避免随机基址的影响,先去除随机基址。找到“PE”下一行偏移为6的字节处,将“02”修改为“03”,可去掉随机基址

随便输入一串注册码

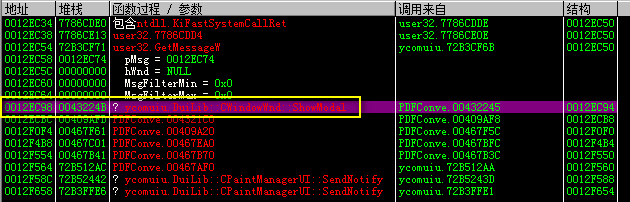

此处MessageBox是断不下来的,使用“F12大法”:OD中按F12暂停程序,Alt+K查看调用堆栈

“黄框”部分是ycomuiu.DuiLib::CWindowWnd::ShowModal,搞这个软件之前我也没用过这个框架,百度了一下“在duilib中,可以调用CWindowWnd::ShowModal()来实现模态框的显示”, 在段尾retn处下断点

注意:消息循环是在CWindowWnd::ShowModal()中实现的,假如在ShowModal下面的几个函数返回处下断点,基本上就迷失在消息循环中了,由于不了解DuiLib我在这里耗了很久才跳出来的

然后点击“确定”按钮,会在刚才下断的地方段下来,F8

此处重点分析注册码生成部分:

注册码分为4小段,其实算法基本上都一样,只是取的区间不同,注册码的第4段

注册码的第2和3段,其他几段大同小异

网络验证部分的代码:

网络验证函数sub_46CC70()返回1表示验证失败,打补丁修改返回值即可去除网络验证

编写注册机,其实没必要分析机器码的生成,由于我不了解一般软件如何获取机器码的,我就慢慢的从头到尾跟一遍,这一跟才发现机器码的生成比注册码的生成麻烦多了,不过也学到了不少东西,如何获取硬件信息,如何获取物理内存信息等等

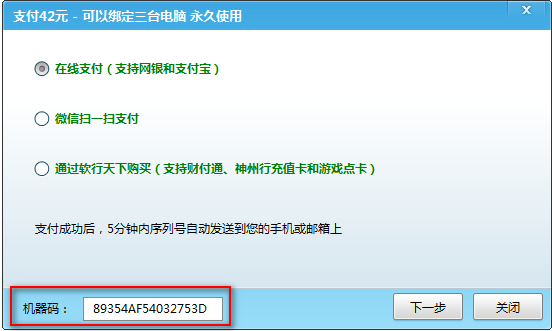

打开软件,点击:注册-->购买序列号,在下图弹窗找到本机的机器码“89354AF54032753D”

问题:这个机器码是在那里生成的?

最挫的方法:一步一步跟,注册码是根据机器码算出来的,所以检验注册码的上面一定会有注册码

找到出现机器码的那段代码,一步一步的回溯,代码如下:

已知的出现机器码的是.text:00467F1B push edx,其中edx存放机器码的地址一层一层的往上回溯

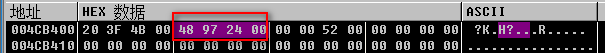

到这里定位到了全局对象,但是全局对象是在那里获取机器码的,只能下内存断点了。对全局对象的第一个成员的位置下硬件写入断点,注意是004CB404而不是004CB400,因为第一个位置是虚表指针,后推一个才是第一个数据成员

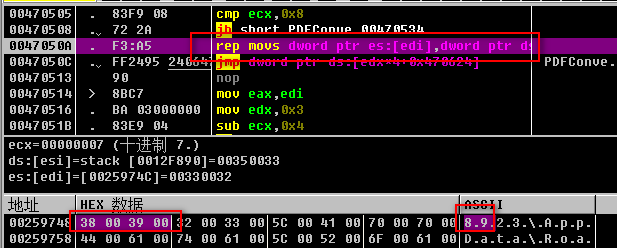

重新载入程序,会断下来好几次,断下来之后再对堆地址指向的内容下硬件写入断点,其中有一次来到下面这个位置,此时恰巧刚填写机器码的前两位“89”

一次一次的retn之后来到下面这段代码中00469527地址处

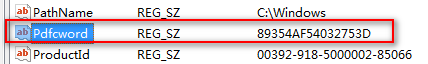

遇到SHGetValueW就说明了机器码被写到注册表了。可以通过参数定位到注册表路径

路径:HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows NT\CurrentVersion\Pdfcword

此处只是读取注册表中的机器码,并不是直接计算出机器码,我们先把注册表项给删掉,重新载入程序,对SHSetValueA下断

注意:此处不能对RegSetValue(A)、RegSetValueEx(A)下断,不然会很痛苦的,由于自个的无知被这里也折磨了好久

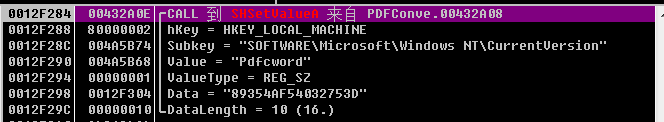

软件跑起来后,点击“注册-->购买序列号”就会断下来,查看堆栈窗口此时正准备向注册表写入机器码,那么写入之前一定有地方获取机器码

返回到0x0043A08,并在段首下断点

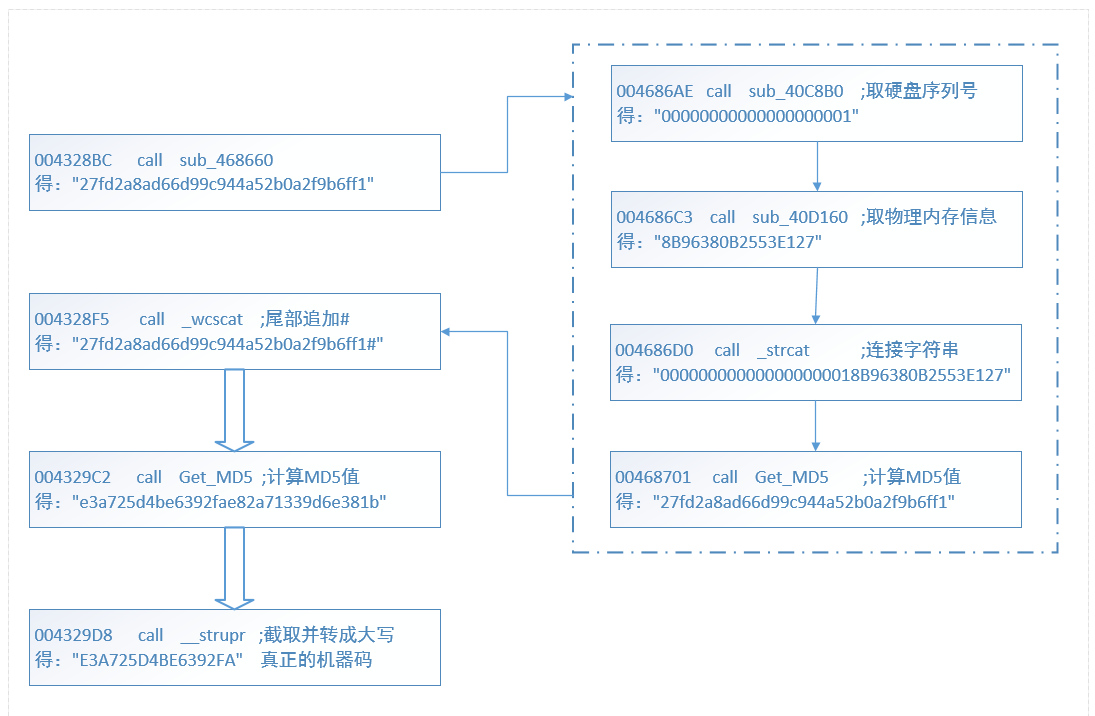

下面函数生成字符串: "27fd2a8ad66d99c944a52b0a2f9b6ff1"

下面函数生成字符串: "e3a725d4be6392fae82a71339d6e381b"

最后截取并转换为大写就是机器码:"E3A725D4BE6392FA"

机器码生成的大致流程:

定位到:004686AE call sub_40C8B0 ;取硬盘序列号

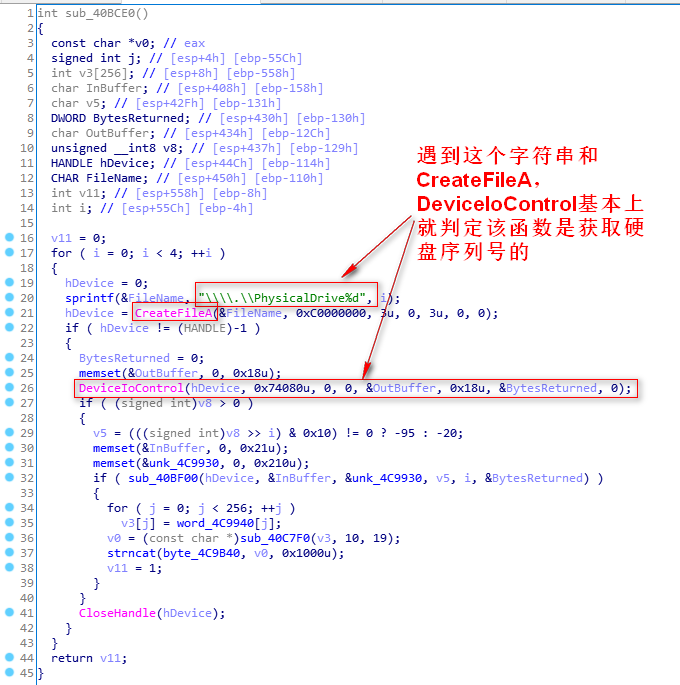

继续向里面跟进来到:0040C8DB call sub_40BCE0

IDA中F5的代码如下所示:

用CreateFile函数打开\.\PhysicalDrive%d

然后用DeviceIoControl来获取硬盘的信息(扇区数,磁头数,柱面数)等

定位到:004686C3 call sub_40D160 ;取物理内存信息

限于篇幅原因,函数就不跟进去了

不能算是注册机,因为还有网络验证,虽然本地的注册算法验证可以通过,但是绕不过去网络验证,对于网络验证只能打补丁

取硬盘信息部分:

获取物理内存信息:

[培训]内核驱动高级班,冲击BAT一流互联网大厂工作,每周日13:00-18:00直播授课

最后于 2019-7-14 21:30

被turtledove编辑

,原因: