-

-

[翻译]越权访问Uber内部聊天系统

-

发表于:

2017-10-15 19:36

19286

-

Uber是一家提供乘车共享服务的美国科技公司,其服务遍布全球(这个貌似大家都知道)。

这篇文章是关于一个很简单、但是现在看来又非常严重的漏洞,通过这个漏洞我可以利用SAML访问Uber公司内部的聊天系统。

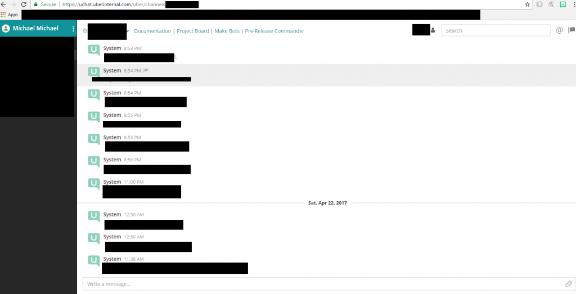

在搜索Uber漏洞奖励项目中提供的资产列表时,我发现了这个内部子域名:https://uchat.uberinternal.com.(我是在https://crt.sh这个网站上使用%.uberinternal.com的通配符发现的)。

访问这个子域名,提示使用OneLogin SSO进行登录:

因为之前我已经测过一些Uber的项目了,所以我猜测这里的SSO应该是Uber员工使用的SSO,而且使用了SAML。点击登录按钮跳转到下面的网址,这也证实了我的猜测:

我想到攻击这个系统的唯一方法就是创建一个简单的SAML 声明(assertion)然后使用POST请求发送给上面的网址。在开始post之前,如果你要是不熟悉SAML SSO,建议你访问www.economyofmechanism.com来了解下SAML SSO流的基本知识。

![]()

现在我可以访问到Uber员工不同的聊天组,可以随便刷消息并能以任意Uber员工的名义登录到任何频道,这样就有效的绕过了他们的认证机制。

我立即把这个问题提交给Uber安全团队,他们迅也速地做了修复,对SAML签名做了验证。

漏洞处理时间线:

[培训]内核驱动高级班,冲击BAT一流互联网大厂工作,每周日13:00-18:00直播授课